Обзор Webex для Cisco BroadWorks

История изменений документа

В таблице ниже приведена история изменений в этом документе за последние шесть месяцев.

Дата |

Версия |

Описание изменения | |

|---|---|---|---|

25 октября 2023 г. |

2–99 |

|

|

13 сентября 2023 г. |

2-98 |

|

|

04 сентября 2023 г. |

2-97 |

|

|

08 августа 2023 г. |

2-96 |

|

|

23 июня 2023 г. |

2-95 |

|

|

30 мая 2023 г. |

2-94 |

|

|

26 мая 2023 г. |

2-93 |

|

|

24 мая 2023 г. |

2-92 |

|

|

10 мая 2023 г. |

2-91 |

|

|

9 мая 2023 г. |

2–90 |

|

|

04 мая 2023 г. |

2-89 |

|

|

27 апреля 2023 г. |

2-88 |

|

|

14 апреля 2023 г. |

2-87 |

|

|

17 марта 2023 г. |

2–86 |

|

|

11 марта 2023 г. |

2–85 |

|

|

10 марта 2023 г. |

2-84 |

|

|

07 марта 2023 г. |

2-83 |

|

|

28 февраля 2023 г. |

2-82 |

|

|

15 февраля 2023 г. |

2-81 |

|

|

10 февраля 2023 г. |

2–80 |

|

|

08 декабря 2022 г. |

2–79 |

|

|

05 декабря 2022 г. |

2-78 |

|

|

1 декабря 2022 г. |

2-77 |

|

|

29 ноября 2022 г. |

2-76 |

|

|

18 ноября 2022 г. |

2–75 |

|

|

30 октября 2022 г. |

2–74 |

|

|

14 сентября 2022 г. |

2-73 |

|

|

31 августа 2022 г. |

2-72 |

|

|

16 августа 2022 г. |

2-71 |

|

|

29 июля 2022 г. |

2–70 |

|

|

27 июля 2022 г. |

2-69 |

|

|

25 июля 2022 г. |

2-68 |

|

|

19 июля 2022 г. |

2-67 |

|

|

28 июня 2022 г. |

2-66 |

|

|

20 июня 2022 г. |

2–65 |

|

|

10 июня 2022 г. |

2–64 |

|

|

| 27 мая 2022 г. | 2-63 |

|

|

24 мая 2022 г. |

2-62 |

|

|

20 мая 2022 г. |

2-61 |

|

|

9 мая 2022 г. |

2–60 |

|

|

05 мая 2022 г. |

2-59 |

|

|

03 мая 2022 г. |

2–58 |

|

|

29 апреля 2022 г. |

2–57 |

|

|

28 апреля 2022 г. |

2–56 |

|

|

13 апреля 2022 г. |

2–55 |

|

|

07 апреля 2022 г. |

2–54 |

|

|

30 марта 2022 г. |

2-53 |

|

|

29 марта 2022 г. |

2-52 |

|

|

24 марта 2022 г. |

2–51 |

|

|

16 марта 2022 г. |

2–50 |

|

|

11 марта 2022 г. |

2–49 |

|

|

8 марта 2022 г. |

2–48 |

|

|

7 марта 2022 г. |

2-47 |

|

|

17 февраля 2022 г. |

2-46 |

|

|

15 февраля 2022 г. |

2–45 |

|

|

03 февраля 2022 г. |

2-44 |

|

|

21 января 2022 г. |

2-43 |

|

|

Знакомство с Webex для Cisco BroadWorks

Этот раздел предназначен для системных администраторов партнерских организаций Cisco (поставщиков услуг), которые внедряют Webex для своих клиентских организаций или предоставляют это решение непосредственно своим подписчикам.

Цель решения

Предоставление функций совместной работы в облаке Webex клиентам малых и средних предприятий, для которых служба вызовов уже предоставляется поставщиками услуг BroadWorks.

Предоставление службы вызовов BroadWorks клиентам малых и средних предприятий Webex.

Контекст

Все наши клиенты, занимающиеся совместной работой, развиваются в направлении унифицированного приложения. Этот путь уменьшает сложности при внедрении, улучшает возможности взаимодействия и миграцию, а также обеспечивает предсказуемую работу пользователей во всем портфолио продуктов для совместной работы. В рамках этого решения возможности вызовов BroadWorks перемещаются в приложение Webex, что в результате обеспечивает сокращение инвестиций в клиенты UC-One.

Преимущества

Обеспечение актуальности: в отношении завершающего этапа жизненного цикла UC-One, перемещения всех клиентов в унифицированную клиентскую структуру (UCF)

Сочетание лучших особенностей обоих вариантов: Включение функций обмена сообщениями и совещаний Webex с сохранением службы вызовов BroadWorks в телефонной сети

Объем решения

Существующие и новые малые и средние клиенты (не более 250 абонентов), которым необходимо использовать набор функций для совместной работы, могут уже использовать BroadWorks Calling.

Существующие малые и средние клиенты Webex, которые ищут возможность добавления функций BroadWorks Calling.

Не крупные предприятия (просим обратиться к нашему корпоративному портфелю для Webex).

Не одиночные пользователи (просим рассмотреть предложения Webex Online).

Наборы функций в Webex для Cisco BroadWorks предназначены для малых и средних предприятий. Пакеты Webex для Cisco BroadWorks разработаны для упрощения работы малых и средних предприятий, и мы постоянно оцениваем их пригодность для этого сегмента. Мы можем скрыть или удалить функции, которые в ином случае будут доступны в корпоративных пакетах.

Предварительные условия для успешной работы с Webex для Cisco BroadWorks

№ |

Требование |

Примечания |

||

|---|---|---|---|---|

1. |

Patch Current BroadWorks R22 или более поздней версии |

|||

2. |

XSP|ADP для XSI, CTI, DMS и authService |

Выделенный XSP|ADP для Webex для Cisco BroadWorks |

||

3. |

Отдельный XSP|ADP для NPS можно предоставить совместный доступ к другим решениям, использующим NPS. |

Если у вас есть существующее развертывание для совместной работы, просмотрите рекомендации по конфигурациям XSP|ADP и NPS. |

||

4. |

Настроена проверка токена CI (с TLS) для соединений Webex со службой аутентификации. |

|||

5 |

Настроена взаимная аутентификация TLS (mTLS) для соединений Webex с интерфейсом CTI. |

Для других приложений mTLS не требуется. |

||

6 |

В зависимости от вашего решения по обеспечению пользователи должны работать в BroadWorks и должны иметь следующие атрибуты.

|

Для доверенных адресов электронной почты: Рекомендуется также поместить тот же адрес электронной почты в атрибут alternate ID, чтобы пользователи могли войти в BroadWorks с помощью адреса электронной почты. Для ненадежных адресов электронной почты: В зависимости от настроек электронной почты пользователя в случае использования ненадежных адресов сообщения могут быть отправлены в папку нежелательной почты или СПАМА. Возможно, администратору потребуется изменить настройки электронной почты пользователя, чтобы разрешить использование доменов. |

||

7. |

Файл DTAF Webex для Cisco BroadWorks для приложения Webex |

|||

8 |

Подписка BW Business Lic, Std Enterprise или Prem Enterprise User Lic + Webex для Cisco BroadWorks |

При существующем развертывании совместной работы вам больше не потребуется пакет надстройки UC-One, Collab Lic и порты для конференций Meet-me. Если у вас имеется существующее развертывание UC-One SaaS, никаких дополнительных изменений, кроме принятия условий премиум-пакетов. |

||

9 |

IP/порты должны быть доступны через серверные службы Webex и через приложения Webex через общедоступный Интернет. |

См. раздел «Подготовка сети». |

||

10 |

Конфигурация TLS версии 1.2 на XSP|ADP |

|||

11 |

Для непрерывного обеспечения сервер приложений должен подключиться к адаптеру обеспечения BroadWorks.

|

См. тему «Подготовка сети». |

Информация о настоящем документе

Цель настоящего документа – помочь вам ознакомиться с решением Webex для Cisco BroadWorks, подготовиться к его использованию, выполнить его развертывание и осуществлять управление. Эта цель отражена в основных разделах документа.

В настоящем руководстве содержатся общие и справочные материалы. Мы намерены осветить все аспекты решения в этом документе.

Минимальный набор задач для развертывания решения:

Свяжитесь со своим финансовым отделом, чтобы стать партнером Cisco. Необходимо изучить основные аспекты работы с Cisco вами (и получить необходимую подготовку). После того как вы станете партнером Cisco, мы включим параметр "Webex для Cisco BroadWorks" для вашей партнерской организации Webex. (См. раздел Развертывание Webex для Cisco BroadWorks > Подключение партнеров в настоящем документе.)

Настройте системы BroadWorks для интеграции с Webex. (См. Развертывание Webex для Cisco BroadWorks > Настройка служб в Webex для Cisco BroadWorks XSP|ADP в этом документе.)

Используйте Partner Hub для подключения Webex к BroadWorks. (См. раздел Развертывание Webex для Cisco BroadWorks > Настройка партнерской организации в Partner Hub в настоящем документе.)

Для подготовки шаблонов обеспечения пользователей используйте Partner Hub. (См. раздел Развертывание Webex для Cisco BroadWorks > Настройка шаблонов клиентов в настоящем документе.)

Выполните тестирование и подключение клиента, подготовив хотя бы одного пользователя. (См. раздел Развертывание Webex для Cisco BroadWorks > Настройка тестовой организации.)

|

Терминология

Мы стараемся ограничить использование специальных терминов и аббревиатур в настоящем документе, а также объяснять каждый термин, если он используется впервые. (Если объяснение термина в контексте отсутствует, см. раздел Справочные материалы о Webex для Cisco BroadWorks > Терминология.)

Принцип работы

Webex для Cisco BroadWorks – это предложение, в котором вызовы BroadWorks интегрируются в Webex. Подписчики используют одно приложение (приложение Webex), чтобы воспользоваться преимуществами функций, предоставляемых обеими платформами.

Пользователи звонят на номера PSTN через вашу инфраструктуру BroadWorks.

Пользователи звонят по другим номерам BroadWorks с помощью вашей инфраструктуры BroadWorks (аудио- и видеовызовы путем выбора номеров, связанных с пользователями, или с помощью панели набора для ввода номеров).

В качестве альтернативы пользователи могут позвонить по телефону с помощью службы VOIP Webex через инфраструктуру Webex, выбрав параметр «Webex Call» в приложении Webex. (Эти вызовы являются вызовами между приложениями Webex, а не между приложением Webex и PSTN).

Пользователи могут организовывать совещания Webex и присоединяться к ним.

Пользователи могут отправлять сообщения другу по одному или в пространствах (постоянный групповой чат) и пользоваться преимуществами таких функций, как поиск и совместный доступ к файлам (в инфраструктуре Webex).

Пользователи могут обмениваться информацией о присутствии (статусе). Они могут выбрать между указываемым пользователем присутствием или рассчитываемым клиентом присутствием.

После подключения вас в качестве партнерской организации к Control Hub вы сможете настроить связь экземпляра BroadWorks и Webex, имея соответствующие права.

В Control Hub вы будете создавать клиентские организации, а также создавать пользователей в этих организациях.

Каждый подписчик BroadWorks получает идентификатор Webex на основании своих адресов электронной почты (атрибут идентификатора электронной почты в BroadWorks).

Пользователи будут аутентифицироваться в BroadWorks или Webex.

Клиентам предоставляются долговременные токены для авторизации с целью обслуживания в BroadWorks и Webex.

Приложение Webex является основой этого решения. Это приложение с возможностью настройки товарно-знаковой политики доступно на настольных ПК Mac и Windows, а также на мобильных устройствах и планшетах Android/iOS.

Также существует веб-версия приложения Webex, которая в настоящее время не содержит функции вызовов.

Клиент подключается к облаку Webex для работы функций обмена сообщениями, состояния доступности и совещаний.

Клиент регистрируется в системах BroadWorks для поддержки функций вызовов.

Облако Webex работает с вашими системами BroadWorks для упрощения процесса подготовки пользователя.

Функции и ограничения

Мы предлагаем несколько пакетов с различными функциями.

Пакет «Программный телефон»

В этом типе пакета приложение Webex используется только в качестве клиента программного телефона с возможностью вызовов, но без функций обмена сообщениями. Пользователи с таким типом пакета могут присоединяться к совещаниям Webex, но не могут начинать их самостоятельно. Если другие пользователи (программный или непрограммный телефон) проводят поиск в каталоге пользователей программных телефонов, по результатам поиска система не дает возможности отправить сообщение.

Пользователи программных телефонов могут делиться экраном во время вызова.

Базовый пакет

Базовый пакет включает функции вызовов, обмена сообщениями и совещаний. В него входят 100 участников совещаний в «унифицированном пространстве» и совещаний в персональной комнате совещаний (PMR). (** см. примечание ниже для исключения). В этом пакете продолжительность совещаний может составлять не более 40 минут.

Стандартный пакет

Этот пакет также включает в себя все элементы базового пакета, например до 100 участников совещаний в «унифицированном пространстве» и совещаний в персональной комнате совещаний (PMR).

Изначально совместный доступ к экрану в персональной комнате совещаний мог осуществлять только организатор, однако последний может передать «роль докладчика» любому участнику по своему усмотрению, и только организатор может вернуть себе роль докладчика.

Премиум пакет

Этот пакет включает все компоненты стандартного пакета, а также до 300 участников совещания в «едином пространстве» и до 1000 участников в персональной комнате совещаний (PMR).

Совместный доступ к экрану во время совещания в персональной комнате поддерживается для любого посетителя.

Сравнение пакетов

Пакет |

Вызов |

Сообщения |

Unified Space Meetings |

Персональная комната совещаний (PMR) |

|---|---|---|---|---|

Программный телефон |

Включено |

Не включены |

Нет |

Нет |

Базовый |

Включено |

Включено |

100 участников |

100 участников |

Стандартный |

Включено |

Включено |

100 участников |

100 участников |

Премиум |

Включено |

Включено |

300 участников |

1000 участников |

Максимальное количество участников совещания в унифицированном пространстве для базовых пользователей составляет 100 участников на совещание в унифицированном пространстве, если только в пространство также не включены пользователи, которым назначены пакеты "Стандартный" или "Премиум", в этом случае ограничение увеличивается в зависимости от пакета пользователей организатора.

|

"Совещания в унифицированном пространстве" означает совещание Webex (запланированное или незапланированное), которое проходит в пространстве Webex. Например, пользователь инициирует совещание из пространства с помощью кнопок "Начать совещание" или "Запланировать". "Совещания PMR" означает совещание Webex (запланированное или незапланированное), которое проводится в персональной комнате совещаний (PMR) пользователя. Для этих совещаний используется выделенный URL-адрес (например: cisco.webex.com/meet/roomOwnerUserID). |

Функции обмена сообщениями и совещаний

Различия в поддержке функций совещаний PMR в пакетах Basic, Standard и Premium см. в таблице ниже.

Функция совещаний |

Поддерживается базовым пакетом |

Поддерживается в стандартном пакете |

Поддерживается пакете премиум |

Комментарий |

|---|---|---|---|---|

Продолжительность встречи |

40 минут или меньше |

Не ограничено |

Не ограничено |

|

Совместный доступ к рабочему столу |

Да |

Да |

Да |

Базовый: совместный доступ к рабочему столу любым участником совещания в персональной комнате. Стандартный — совместный доступ к рабочему столу в PMR только для организатора совещания. Премиум— совместный доступ к рабочему столу в PMR для любого участника совещания. |

Совместная работа с приложением |

Да |

Да |

Да |

Базовый: совместная работа с приложением любым участником совещания в персональной комнате. Стандартный — совместный доступ к приложениям в PMR только для организатора совещания. Премиум— совместный доступ к приложениям в PMR для любого участника совещания. |

Многосторонний чат |

Да |

Да |

Да |

|

Виртуальные доски |

Да |

Да |

Да |

|

Защита паролем |

Да |

Да |

Да |

|

Веб-приложение — без скачивания или подключения (для гостей) |

Да |

Да |

Да |

|

Поддержка сопряжения с устройствами Webex |

Да |

Да |

Да |

|

Управление уровнем (отключить один / вывести все) |

Да |

Да |

Да |

|

Ссылка на постоянное совещание |

Да |

Да |

Да |

|

Доступ к месту совещания |

Да |

Да |

Да |

|

Присоединение к совещанию с помощью VoIP |

Да |

Да |

Да |

|

Блокировка |

Да |

Да |

Да |

|

Управление презентацией |

Нет |

Нет |

Да |

|

Управление удаленным рабочим столом |

Нет |

Нет |

Да |

|

Количество участников |

100 |

100 |

1000 |

|

Запись сохраняется локально в системе |

Да |

Да |

Да |

|

Запись в облаке |

Нет |

Нет |

Да |

|

Запись — в облачное хранилище |

Нет |

Нет |

10 ГБ на веб-сайт |

|

Тексты стенограмм записей |

Нет |

Нет |

Да |

|

Планирование совещания |

Да |

Да |

Да |

|

Включение совместного доступа к контенту с внешними интеграциями |

Нет |

Нет |

Да |

Базовый: совместный доступ к контенту любым участником совещания в PMR. Стандартный— совместный доступ к контенту в PMR только для организатора совещания. Премиум— совместный доступ к контенту в PMR для любого участника совещания. |

Разрешение на изменение URL-адреса PMR |

Нет |

Нет |

Да |

Базовая: пользователи могут изменять URL-адрес PMR на веб-сайте Webex. Администраторы партнеров и организации могут изменять URL-адрес в Control Hub. Стандартный — URL-адрес PMR могут изменить только администраторы партнеров и организаций в Partner Hub. Премиум — Пользователи могут изменить URL-адрес PMR на веб-сайте Webex. Администраторы партнеров и организаций могут изменить URL-адрес в Partner Hub. |

Потоковая передача совещаний в режиме онлайн (например, на Facebook, Youtube) |

Нет |

Нет |

Да |

|

Позволяет другим пользователям планировать совещания от их имени |

Нет |

Нет |

Да |

|

Добавить альтернативного организатора |

Да |

Нет |

Да |

|

Интеграция приложений (например Zendesk, Slack) |

Зависит от интеграции |

Зависит от интеграции |

Да |

Для получения дополнительной информации о поддержке см. раздел Интеграции приложений. |

Интеграция с календарем Microsoft Office 365 |

Да |

Да |

Да |

|

Интеграция с календарем Google в G Suite |

Да |

Да |

Да |

|

Центр справки Webex публикует функции и документацию, относящаяся к пользователю, для Webex по адресу help.webex.com. Чтобы узнать больше о функциях, ознакомьтесь со следующими статьями.

Функции вызова

Работа с вызовами аналогична предыдущим решениям, в которых используется механизм управления вызовами BroadWorks. Отличие от UC-One Collaborate и UC-One SaaS заключается в том, что приложение Webex является основным приложением для совместной работы.

Интеграции приложения

Webex для Cisco BroadWorks можно интегрировать с перечисленными ниже приложениями.

Zendesk– только Премиум.

Slack– только Премиум.

Microsoft Teams для Webex Meetings: стандартная или премиальная

Microsoft Teams для вызовов: поддерживается всеми пакетами

Календарь Office 365– Стандартный или Премиум.

Календарь Google в G Suite– Стандартный или Премиум.

Поддержка инфраструктуры виртуального рабочего стола (VDI)

Webex для Cisco BroadWorks теперь поддерживает среды инфраструктуры виртуального рабочего стола (VDI). Подробные сведения о развертывании инфраструктуры VDI см. в руководстве по развертыванию Webex для инфраструктуры виртуального рабочего стола (VDI).

Поддержка IPv6

Webex для Cisco BroadWorks поддерживает адресацию IPv6 для приложения Webex.

Будущий план развития

Для ознакомления с возможностями будущих версий Webex для Cisco BroadWorks посетите веб-сайт https://salesconnect.cisco.com/#/program/PAGE-16649. Элементы плана развития ни в какой мере не являются обязательствами. Компания Cisco оставляет за собой право отменить или изменить какой-либо или все эти элементы в будущих выпусках.

Ограничения

Ограничения относительно обеспечения

Часовой пояс веб-сайта Meetings

Часовой пояс первого подписчика для каждого пакета становится часовым поясом веб-сайта Webex Meetings, созданного для этого пакета.

Если в запросе на обеспечение не указан часовой пояс для первого пользователя каждого пакета, часовой пояс веб-сайта Webex Meetings для этого пакета будет установлен по региональному умолчанию для организации подписчика.

Если для вашего клиента необходимо указать определенный часовой пояс веб-сайта Webex Meetings, укажите параметр timezone в запросе на подготовку для:

первого подписчика, обеспечение которого осуществляется по стандартному пакету в организации;

первого подписчика, обеспечение которого осуществляется по Премиум пакету в организации.

первый подписчик, подготовленный для пакета Basic в организации.

Общие ограничения

Вызовы в веб-версии клиента Webex не происходят (это ограничение клиента, а не ограничение решения).

Возможно, Webex пока не имеет всех элементов управления пользовательским интерфейсом для поддержки некоторых функций управления вызовами, доступных в BroadWorks.

В настоящий момент клиент Webex не может иметь метку «White Labeled» (Метка белого цвета).

При создании клиентских организаций с выбранным методом обеспечения они автоматически создаются в том же регионе, что и организация-партнер. Это поведение не ошибка. Мы ждем от транснациональных партнеров создания партнерской организации в каждом регионе, где они будут управлять клиентской организацией.

Отчеты об использовании совещаний и обмена сообщениями доступны в клиентской организации в Control Hub.

Известные проблемы и ограничения

Актуальный список известных проблем и ограничений предложения Webex для Cisco BroadWorks см. в разделе Известные проблемы и ограничения.

Ограничения для обмена сообщениями

Для организаций, которые приобрели Webex для Cisco BroadWorks у поставщика услуг, применяются указанные ниже ограничения для хранения данных (обмен сообщениями и файлы). Эти ограничения определяют максимальный общий объем, выделяемый для хранения файлов и обмена сообщениями.

Стандартная. 2 ГБ на одного пользователя в течение 3 лет

Стандартный 5 ГБ на одного пользователя в течение 3 лет

Премиум: 10 ГБ на одного пользователя в течение 5 лет

Для каждой клиентской организации эти итоги по пользователю суммируются, чтобы получить общее количество клиентов в зависимости от количества пользователей. Например, в компании с пятью пользователями премиум-класса общий объем памяти для обмена сообщениями и файлов составляет 50 ГБ. Ограничение для отдельного пользователя (10 ГБ) может превышаться только при условии, что компания в целом превышает общий объем (50 ГБ).

Для созданных групповых пространств ограничения для обмена сообщениями применяются к общему сумме для клиентской организации, которая владеет этим пространством. Информацию о владельце отдельных командных пространств можно найти в Политике пространства. Информацию о том, как ознакомиться с Политикой пространств для отдельных групповых пространств см. в https://help.webex.com/en-us/baztm6/Webex-Space-Policy.

Дополнительная информация

Дополнительную информацию об общих ограничениях обмена сообщениями, которые действуют для групповых пространств сообщений Webex, см. в https://help.webex.com/en-us/n8vw82eb/Webex-Capacities.

Безопасность, данные и роли

Безопасность Webex

Клиент Webex – это безопасное приложение, которое обеспечивает безопасные соединения с Webex и BroadWorks. Данные, которые хранятся в облаке Webex и доступны пользователю через интерфейс приложения Webex, шифруются как при передаче, так и при нахождении их в неактивном состоянии.

Подробная информация об обмене данными содержится в разделе «Справка» настоящего документа.

Дополнительные материалы

Место для хранения данных организации

Мы храним ваши данные Webex в центре обработки данных, который наиболее близок к вашему региону. См. статью Место расположения данных Webex в центре справки.

Роли

Администратор поставщика услуг (вы): В рамках ежедневного обслуживания вы управляете локальной частью решения (вызовами) с помощью собственных систем. С помощью Partner Hub можно управлять частью решения Webex.

Информацию о ролях, доступных партнерам, правах доступа, сопутствующих этим ролям, а также о назначении ролей см. в разделе Роли администратора партнера для Webex для BroadWorks и Wholesale RTM.

Первый пользователь, подготовленный для новой организации партнера, автоматически назначается ролям "Администратор с полными правами" и "Администратор с полными правами". Этот администратор может использовать приведенную выше статью для назначения дополнительных ролей.

|

Группа облачных операций Cisco: Во время начала работы с вами создает партнерскую организацию в Partner Hub, если она не существует.

После того как вы получили учетную запись Partner Hub, вы настраиваете интерфейсы Webex в ваших системах. В следующий раз вы создаете шаблоны клиентов для представления наборов или пакетов, обслуживаемых через эти системы. После этого вы осуществляете обеспечение ваших клиентов или подписчиков.

№ |

Типичная задача |

SP |

Cisco |

|---|---|---|---|

1. |

Начало работы с партнерами — Создание партнерской организации если она не существует и включение необходимых функций |

● |

|

2. |

Конфигурация BroadWorks в партнерской организации посредством Partner Hub (кластер) |

● |

|

3. |

Настройка параметров интеграции в партнерской организации посредством Partner Hub (шаблоны предложений, брендинг) |

● |

|

4. |

Подготовка среды BroadWorks для интеграции (AS, исправления XSP, брандмауэры, конфигурация XSP, XSI, AuthService, CTI, NPS, приложения DMS на XSP) |

● |

|

5 |

Разработка интеграции или процесса обеспечения |

● |

|

6 |

Подготовка материалов GTM |

● |

|

7. |

Миграция или подготовка новых пользователей |

● |

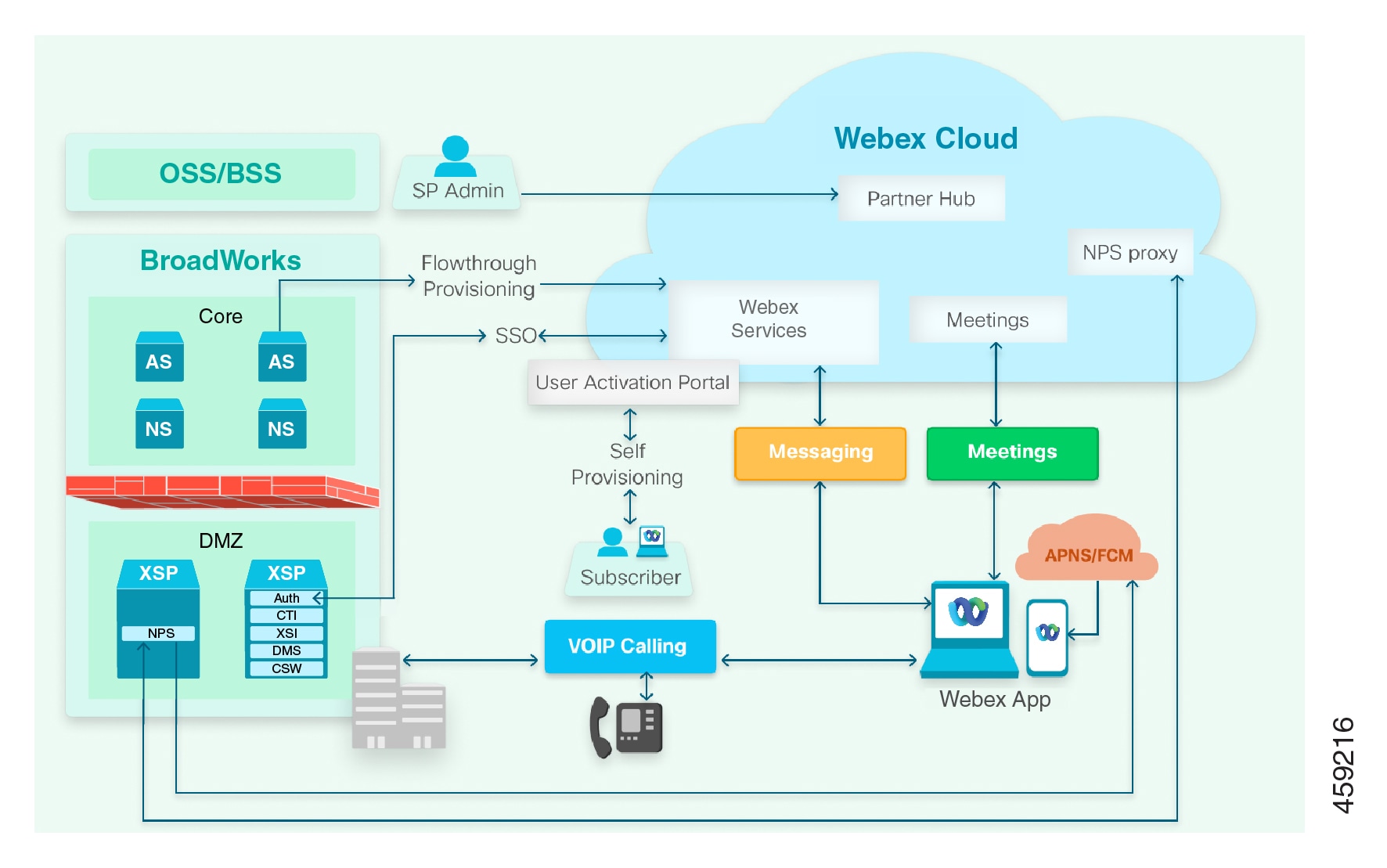

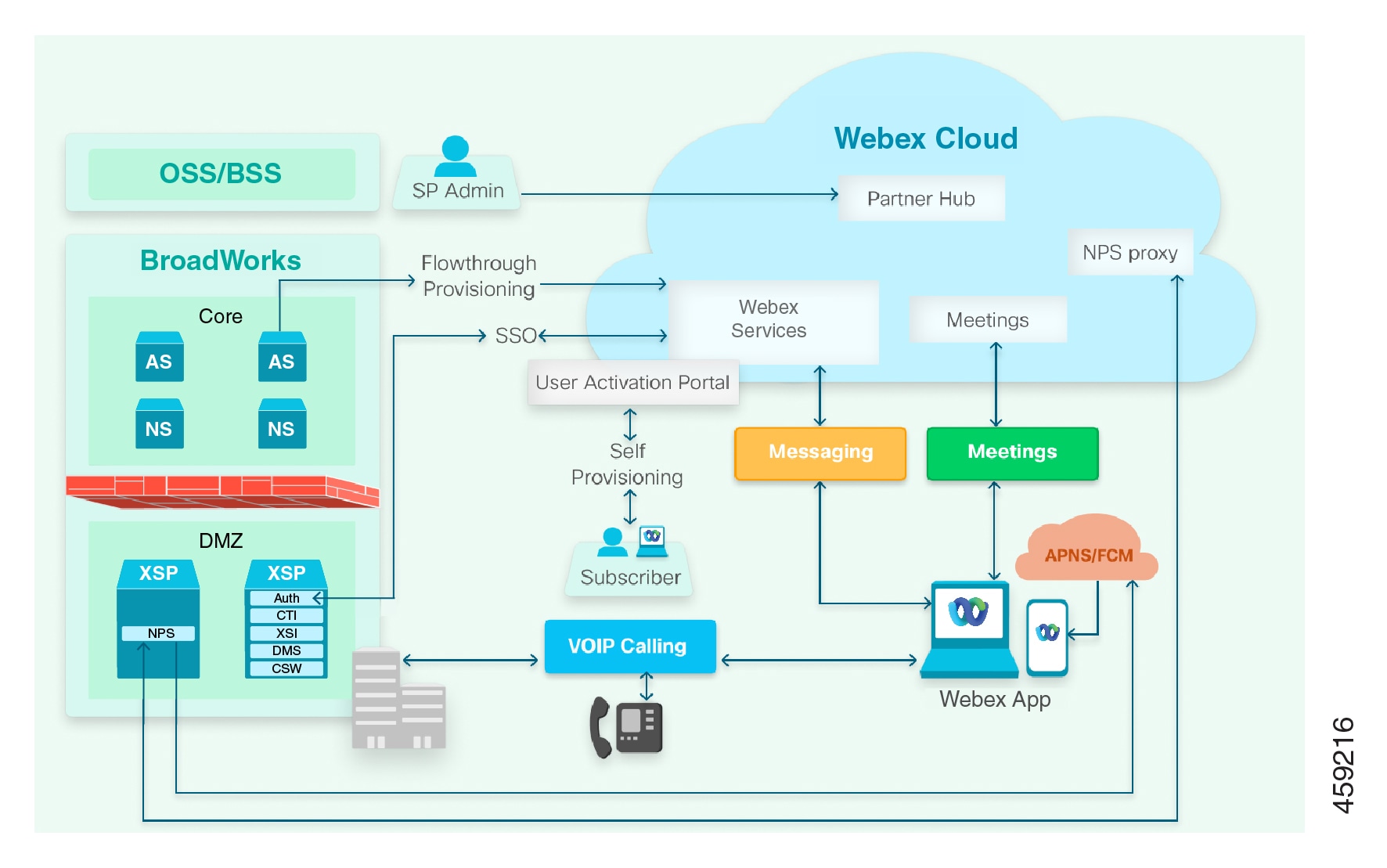

Архитектура

Что представлено на схеме?

Клиенты

Клиент приложения Webex является основным приложением в предложениях Webex для Cisco BroadWorks. Клиент доступен на настольных, мобильных и веб-платформах.

В клиенте есть встроенные функции обмена сообщениями, состояния доступности, а также аудио- и видеосовещаний для нескольких участников, предоставляемые облаком Webex. Клиент Webex использует вашу инфраструктуру BroadWorks для вызовов SIP и PSTN.

IP-телефоны Cisco и сопутствующие принадлежности также используют инфраструктуру BroadWorks для вызовов SIP и PSTN. Ожидается возможность поддержки сторонних телефонов.

Портал активации пользователей для входа пользователей в Webex с помощью своих учетных данных BroadWorks.

Partner Hub — это веб-интерфейс для администрирования организации Webex и организаций клиентов. В центре партнера осуществляется настройка интеграции вашей инфраструктуры BroadWorks с Webex. Кроме того, с помощью Partner Hub можно управлять конфигурацией клиента и биллингом.

Поставщик услуг сети

Зеленый блок слева от схемы представляет вашу сеть. Компоненты сети предоставляют следующие услуги и интерфейсы другим компонентам решения:

Общедоступный сервер XSP для решения Webex для Cisco BroadWorks. (В этом блоке представлены одна или несколько ферм XSP, которые, возможно, оснащены распределителями нагрузки.)

Предназначен для размещения интерфейса Xtended Services Interface (XSI-Actions & XSI-Events), системы служба управления устройств (DMS), интерфейса CTI и службы аутентификации. Эти приложения дают возможность телефонам и клиентам Webex самостоятельно выполнять аутентификацию, скачивать файлы конфигурации вызовов, совершать и принимать вызовы, а также видеть состояние телефонной связи (состояние доступности) друг друга.

Публикует каталог для клиентов Webex.

XSP с публичным доступом, с NPS:

Push-сервер уведомлений о вызовах организатора: Сервер push-уведомлений на XSP в вашей среде. Взаимодействует между сервером приложений и нашим прокси-сервером NPS. Прокси-сервер передает краткосрочные токена на NPS для авторизации уведомлений в облачные службы. Эти службы (APNS и FCM) отправляют уведомления о вызовах клиентам Webex на устройствах Apple iOS и Google Android.

Сервер приложений:

Обеспечивает управление вызовами и интерфейсы для других систем BroadWorks (как правило)

Для непрерывного обеспечения пользователей Webex сервер приложений используется администратором-партнером.

Передает профиль пользователя в BroadWorks

OSS/BSS: Ваша система поддержки операций/службы SIP для управления вашими предприятиями BroadWorks.

Облако Webex

Синий блок на схеме представляет облако Webex. Микрослужбы Webex поддерживают весь спектр возможностей Webex для совместной работы.

Общие параметры идентификации (CI) Cisco являются службой удостоверений в Webex.

Webex для Cisco BroadWorks представляет собой набор микрослужб, которые поддерживают интеграцию Webex со службой BroadWorks, размещенную поставщиком услуг.

API обеспечения пользователя

Конфигурация поставщика услуг

Вход пользователя с помощью учетных данных BroadWorks

Окно обмена сообщениями Webex для микрослужб, связанных с обменом сообщениями.

Webex Meetings представляет серверы обработки мультимедиа и SBC для видеоконференций с несколькими участниками (SIP & SRTP)

Веб-службы сторонних разработчиков

На схеме представлены следующие компоненты сторонних организаций:

ApNS (Служба push-уведомлений Apple) передает уведомления о вызовах и сообщениях в приложения Webex на устройствах Apple.

FCM (Обмен сообщениями в облаке FireBase) передает уведомления о вызовах и сообщениях в приложения Webex на устройствах Android.

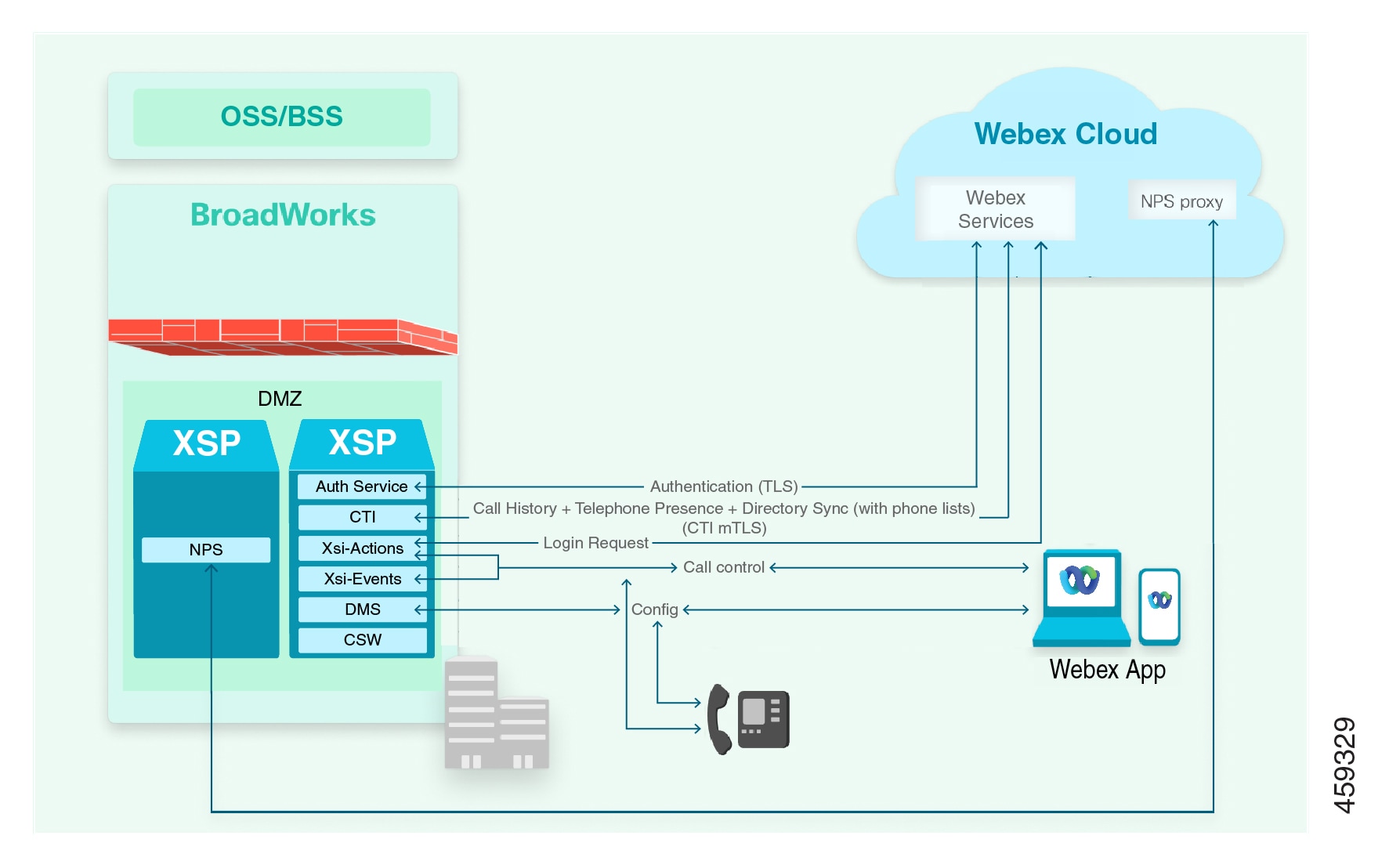

Аспекты архитектуры XSP

Роль общедоступных серверов XSP в Webex для Cisco BroadWorks

Общедоступный сервер XSP в вашей среде предоставляет для Webex и клиентов перечисленные ниже интерфейсы и службы.

Служба аутентификации (AuthService), защищенная TLS, которая отвечает на запросы Webex по BroadWorks JWT (веб-токену JSON) от имени пользователя.

CTI-интерфейс, защищенный с помощью mTLS, на который выполняется подписка Webex для информирования о состоянии доступности и событиях журнала вызовов из Cisco BroadWorks (состояние вызова).

Интерфейсы действий и событий Xsi (eXtended Services Interface) для управления вызовами подписчика, каталогами контактов и списками вызовов, а также настройки телефонной связи для конечных пользователей.

Служба DM (Управление устройствами) для клиентов, используемая для извлечения файлов конфигурации вызовов

Предоставьте URL-адреса для этих интерфейсов при настройке Webex для Cisco BroadWorks. (См. Настройка кластеров BroadWorks в Partner Hub в этом документе.) Для каждого кластера можно предоставить только один URL-адрес для каждого интерфейса. Если в вашей инфраструктуре BroadWorks имеется несколько интерфейсов, можно создать несколько кластеров.

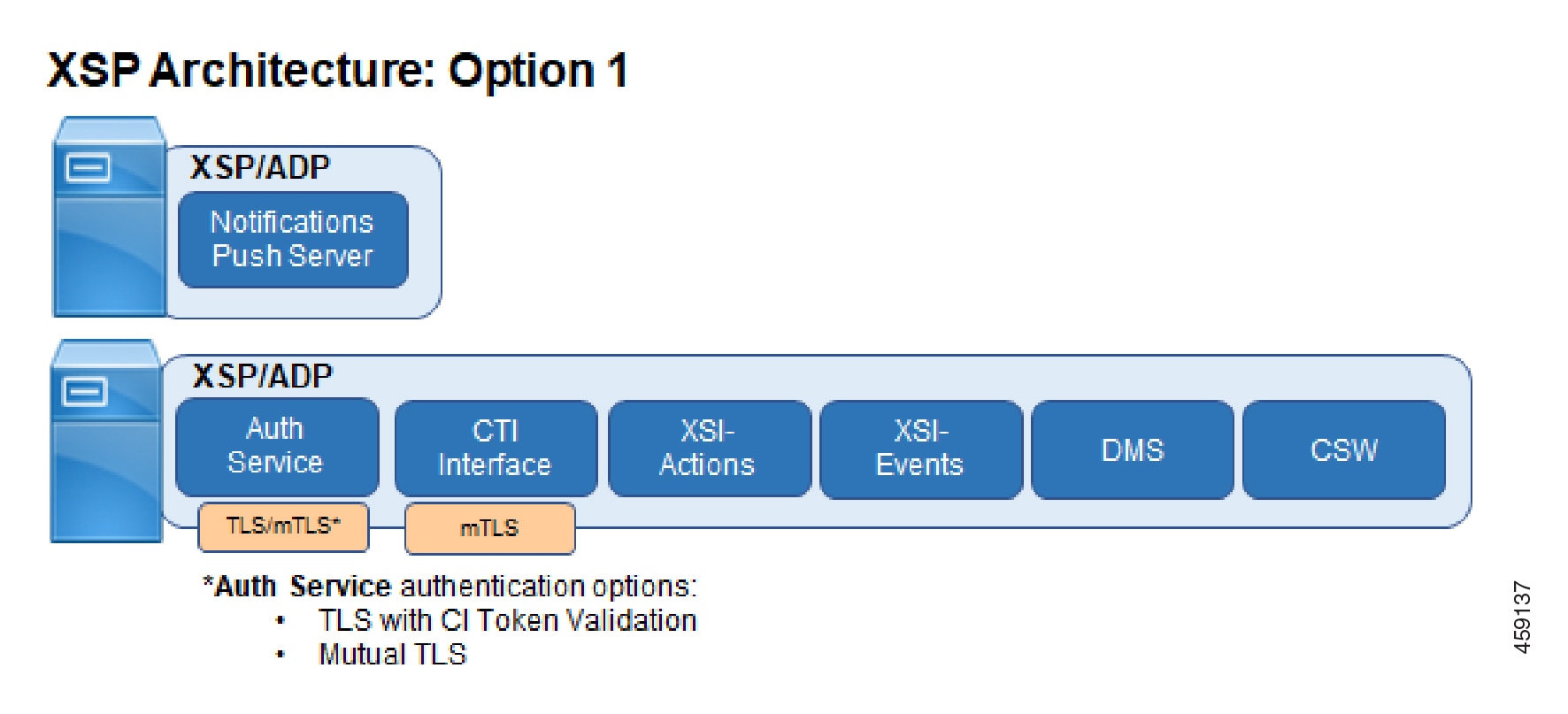

Архитектура XSP

Мы требуем использования отдельного выделенного экземпляра или фермы XSP для размещения NPS (сервера push-уведомлений). С UC-One SaaS и UC-One Collaborate можно использовать те же NPS. Однако может отсутствовать возможность размещения других приложений, необходимых для Webex для Cisco BroadWorks, на том же сервере XSP, на котором размещено приложение NPS.

Использовать выделенный экземпляр или ферму XSP для пользования приложениями, необходимыми для интеграции Webex, рекомендуется по следующим причинам

Например, при наличии предложения UC-One SaaS рекомендуется создать новую ферму XSP для Webex для Cisco BroadWorks. Эти две службы могут работать независимо во время миграции абонентов.

Если приложение Webex для Cisco BroadWorks совместно размещается на ферме XSP, используемой для других целей, вы несете ответственность за отслеживание использования, управление возникающими сложностями и планирование масштабирования.

Планировщик емкости системы Cisco BroadWorks предполагает выделенную ферму XSP и может быть неточной, если вы используете ее для вычислений коллокации.

Если не указано иное, выделенные XSP Webex для Cisco BroadWorks должны размещать перечисленные ниже приложения.

Служба аутентификации (TLS с проверкой маркера CI или mTLS)

CTI (mTLS)

XSI-Actions (TLS)

XSI-Events (TLS)

DMS (TLS) — необязательно. Развертывание отдельного экземпляра или фермы DMS не является обязательным для Webex для Cisco BroadWorks. Можно использовать тот же экземпляр DMS, который используется для UC-One SaaS или UC-One Collaborate.

Настройки вызовов Webview (TLS): необязательно. Настройки вызовов Webview (CSW) требуется только в том случае, если необходимо, чтобы пользователи Webex для Cisco BroadWorks могли настраивать функции вызовов в приложении Webex.

Для Webex необходим доступ CTI через интерфейс, защищенный взаимной аутентификацией TLS. Для выполнения этого требования рекомендуется использовать один из указанных вариантов.

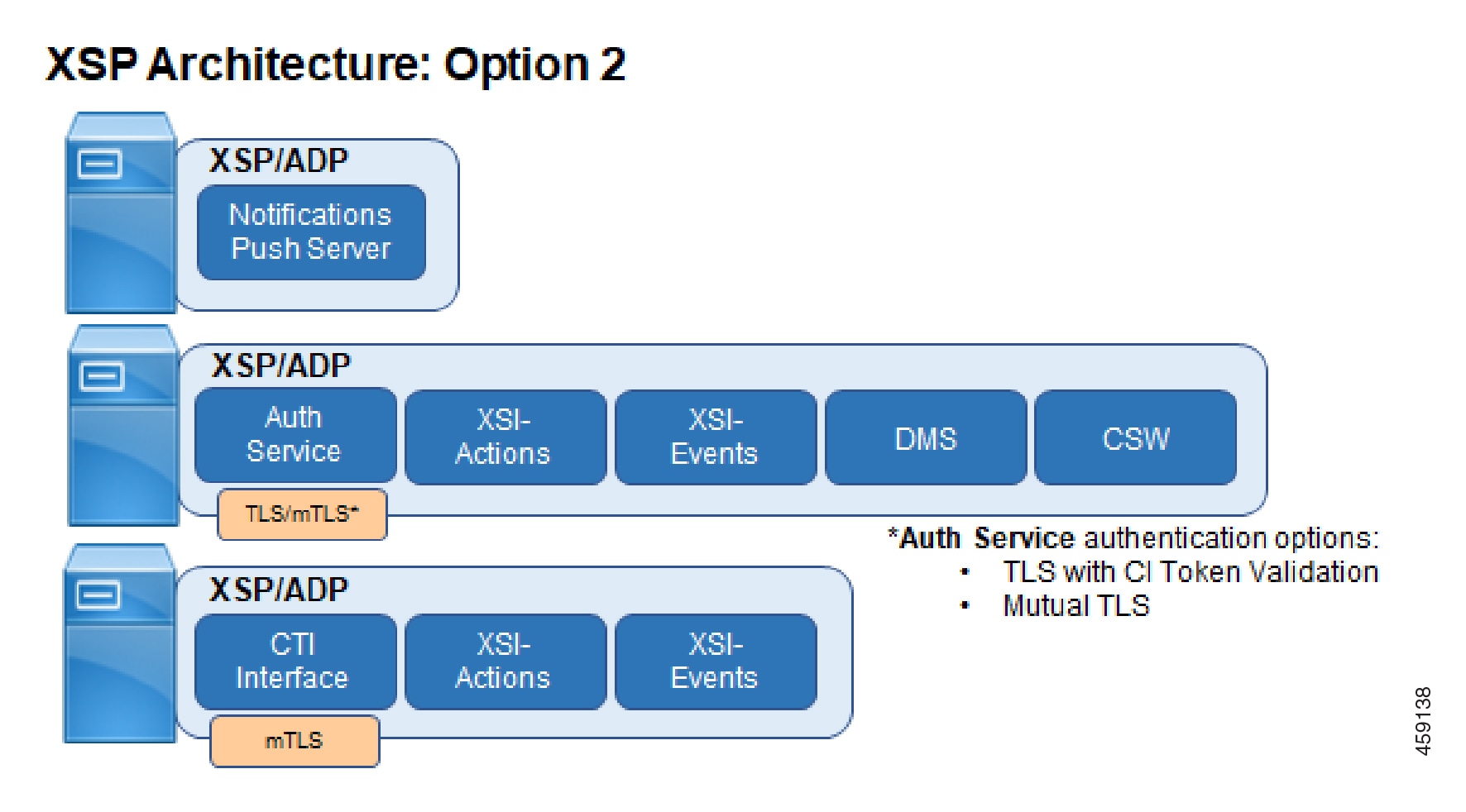

(Схема, помеченная как Вариант 1) Один экземпляр или ферма XSP для всех приложений с двумя интерфейсами, настроенными на каждом сервере: Интерфейс mTLS для CTI и интерфейс TLS для других приложений, например, AuthService.

(Схема помечена Вариант 2) Два экземпляра XSP или фермы, один с интерфейсом mTLS для CTI, а другой с интерфейсом TLS для других приложений, например, AuthService.

Повторное использование XSP Если у вас уже есть ферма XSP, которая подходит для одной из предложенных выше архитектур (вариант 1 или 2) и имеет малую нагрузку, вы можете использовать существующие XSP повторно. Для этого вам понадобится убедиться, что требования по настройке существующих приложений и нового приложения для Webex не конфликтуют между собой. Вот два главных условия:

Поскольку в XSP может быть много приложений с множеством перестановок, могут быть и другие конфликты, которые останутся незамеченными. Поэтому перед повторным использованием XSP этот экземпляр необходимо проверить в лабораторных условиях с предполагаемой конфигурацией. |

Настройка синхронизации NTP в XSP

Развертывание требует синхронизации времени для всех XSP, которые вы используете с Webex.

Установите пакет ntp после установки ОС и до установки программного обеспечения BroadWorks. Затем NTP можно настроить во время установки программного обеспечения XSP. Подробности представлены в Руководстве по управлению программным обеспечением BroadWorks.

Во время интерактивной установки программного обеспечения XSP у вас есть возможность настройки NTP. Выполните действия следующим образом.

При получении от программы установки запроса

Do you want to configure NTP?введитеy.При получении от программы установки запроса

Is this server going to be a NTP server?введитеn.При получении от программы установки запроса

What is the NTP address, hostname, or FQDN?введите адрес сервера NTP или общедоступной службы NTP, напримерpool.ntp.org.

Если XSP использует фоновую установку в режиме молчания (неинтерактивную), файл конфигурации установщика должен включать следующие пары Ключ-Значение:

NTPNTP_SERVER=<NTP Server address, e.g., pool.ntp.org>Требования к идентификации и безопасности XSP

Фон

Протоколы и шифры соединений Cisco BroadWorks TLS настраиваются на различных уровнях конкретики. Эти уровни варьируются от наиболее общих (поставщик SSL) до наиболее конкретных (отдельного интерфейса). Более конкретный параметр всегда переопределает более общую настройку. Если они не указаны, параметры SSL нижнего уровня наследуются от более высоких уровней.

Если значения по умолчанию не изменены, на всех уровнях наследуются настройки поставщика SSL по умолчанию (JSSE Java Secure Sockets Extension).

Список требований

XSP должен аутентифицировать себя в клиентах с помощью подписанного ЦС сертификата, в котором общее имя или альтернативное имя субъекта соответствует доменной части интерфейса XSI.

Интерфейс Xsi должен поддерживать протокол TLSv1.2.

Интерфейс Xsi должен использовать набор шифров, отвечающий следующим требованиям.

Обмен ключами по протоколам Diffie-Hellman Ephemeral (DHE) или Elliptic Curves Diffie-Hellman Ephemeral (ECDHE)

Шифр AES (Advanced Encryption Standard) с минимальным размером блока 128 бит (например, AES-128 или AES-256)

Режим шифра GCM (режим Галуа/режим счетчика) или CBC (цепочка блоков шифров)

Если используется шифр CBC, для создания ключей допускается только семейство функций SHA2 (SHA256, SHA384, SHA512).

Например, следующие шифры отвечают требованиям.

TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384TLS_DHE_RSA_WITH_AES_256_GCM_SHA384TLS_DHE_PSK_WITH_AES_256_CBC_SHA384

Для наборов шифров, показанных выше, требуется соглашение о присвоении имен IANA, а не соглашение openSSL. |

Поддерживаемые шифры TLS для интерфейсов AuthService и XSI

Этот список подлежит изменению по мере развития требований к безопасности облака. Следуйте текущей рекомендации Cisco в отношении безопасности облака при выборе шифра, как описано в списке требований в этом документе. |

TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384TLS_DHE_RSA_WITH_AES_256_GCM_SHA384TLS_ECDHE_ECDSA_WITH_CHACHA20_POLY1305_SHA256TLS_ECDHE_RSA_WITH_CHACHA20_POLY1305_SHA256TLS_DHE_RSA_WITH_CHACHA20_POLY1305_SHA256TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256TLS_DHE_RSA_WITH_AES_128_GCM_SHA256TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384TLS_DHE_RSA_WITH_AES_256_CBC_SHA256TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256TLS_DHE_RSA_WITH_AES_128_CBC_SHA256TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHATLS_ECDHE_RSA_WITH_AES_256_CBC_SHATLS_DHE_RSA_WITH_AES_256_CBC_SHATLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHATLS_ECDHE_RSA_WITH_AES_128_CBC_SHATLS_DHE_RSA_WITH_AES_128_CBC_SHATLS_RSA_PSK_WITH_AES_256_GCM_SHA384TLS_DHE_PSK_WITH_AES_256_GCM_SHA384TLS_RSA_PSK_WITH_CHACHA20_POLY1305_SHA256TLS_DHE_PSK_WITH_CHACHA20_POLY1305_SHA256TLS_ECDHE_PSK_WITH_CHACHA20_POLY1305_SHA256TLS_RSA_WITH_AES_256_GCM_SHA384TLS_PSK_WITH_AES_256_GCM_SHA384TLS_PSK_WITH_CHACHA20_POLY1305_SHA256TLS_RSA_PSK_WITH_AES_128_GCM_SHA256TLS_DHE_PSK_WITH_AES_128_GCM_SHA256TLS_RSA_WITH_AES_128_GCM_SHA256TLS_PSK_WITH_AES_128_GCM_SHA256TLS_RSA_WITH_AES_256_CBC_SHA256TLS_RSA_WITH_AES_128_CBC_SHA256TLS_ECDHE_PSK_WITH_AES_256_CBC_SHA384TLS_ECDHE_PSK_WITH_AES_256_CBC_SHATLS_RSA_PSK_WITH_AES_256_CBC_SHA384TLS_DHE_PSK_WITH_AES_256_CBC_SHA384TLS_RSA_PSK_WITH_AES_256_CBC_SHATLS_DHE_PSK_WITH_AES_256_CBC_SHATLS_RSA_WITH_AES_256_CBC_SHATLS_PSK_WITH_AES_256_CBC_SHA384TLS_PSK_WITH_AES_256_CBC_SHATLS_ECDHE_PSK_WITH_AES_128_CBC_SHA256TLS_ECDHE_PSK_WITH_AES_128_CBC_SHATLS_RSA_PSK_WITH_AES_128_CBC_SHA256TLS_DHE_PSK_WITH_AES_128_CBC_SHA256TLS_RSA_PSK_WITH_AES_128_CBC_SHATLS_DHE_PSK_WITH_AES_128_CBC_SHATLS_RSA_WITH_AES_128_CBC_SHATLS_PSK_WITH_AES_128_CBC_SHA256TLS_PSK_WITH_AES_128_CBC_SHA

Параметры масштабирования событий Xsi

Для обработки необходимого объема событий для решения Webex для Cisco BroadWorks может потребоваться увеличить размер очереди Xsi-Events и количество потоков. Вы можете увеличить параметры до минимальных показанных значений (не уменьшайте их, если они находятся выше этих минимальных значений):

XSP_CLI/Applications/Xsi-Events/BWIntegration> eventQueueSize = 2000

XSP_CLI/Applications/Xsi-Events/BWIntegration> eventHandlerThreadCount = 50

Несколько XSP

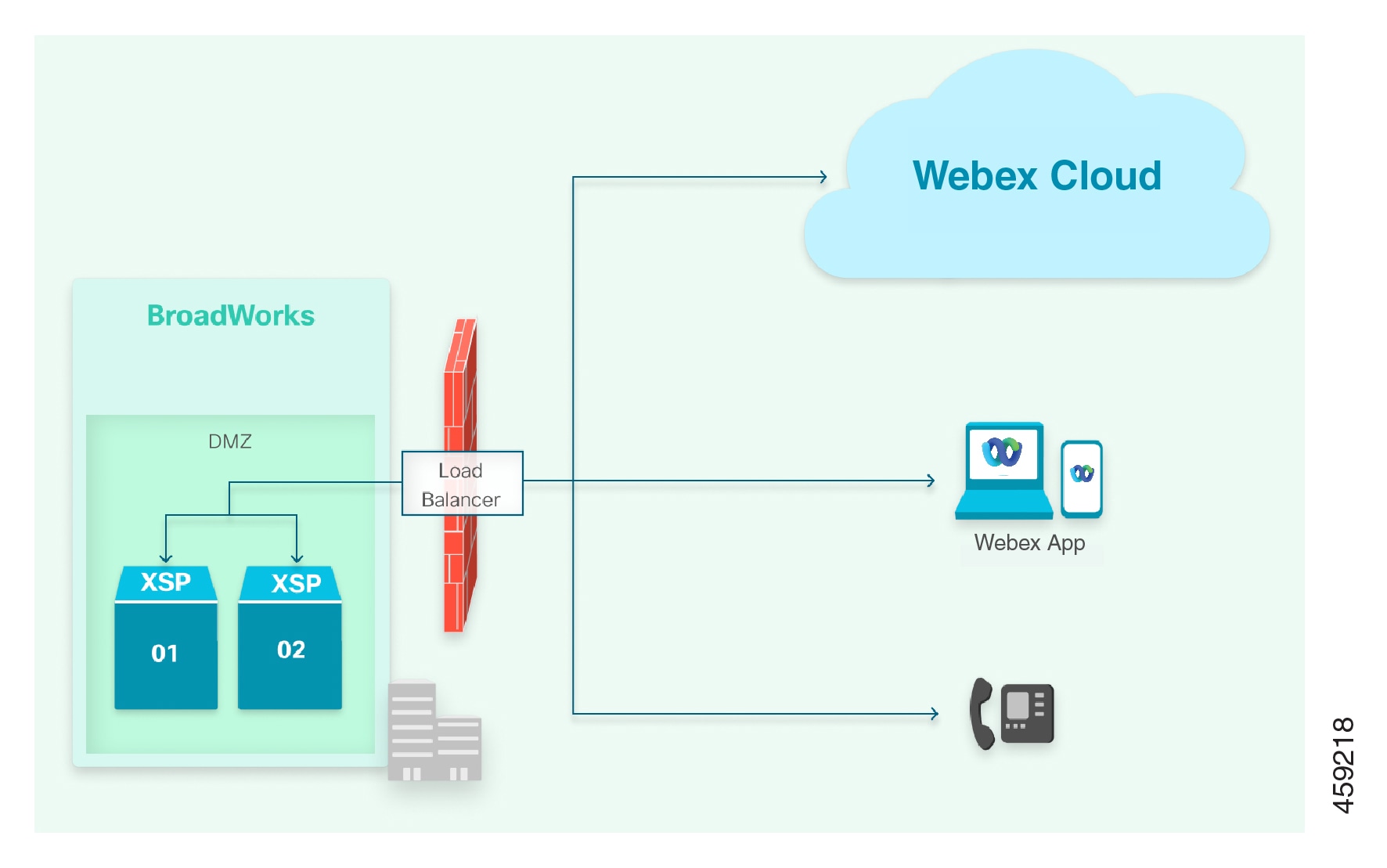

Граничный элемент балансировки нагрузки

Если на границе сети имеется элемент распределения нагрузки, он должен прозрачно обрабатывать распределение трафика между несколькими серверами XSP и облаком Webex для Cisco BroadWorks и клиентами. В этом случае необходимо предоставить URL-адрес балансировщика нагрузки для конфигурации Webex для Cisco BroadWorks.

Примечания по этой архитектуре.

Настройте DNS таким образом, чтобы клиенты могли найти источник нагрузки при подключении к интерфейсу Xsi (см. конфигурацию DNS).

Рекомендуется настроить граничный элемент в режиме обратного SSL-прокси, чтобы обеспечить межконцевое шифрование.

У сертификатов XSP01 и XSP02 должен быть домен XSP, например your-xsp.example.com в альтернативном имени субъекта. У них должны быть собственные FQDDD, например, xsp01.example.com, в общем имени. Можно применять универсальные сертификаты, однако их использование не рекомендуется.

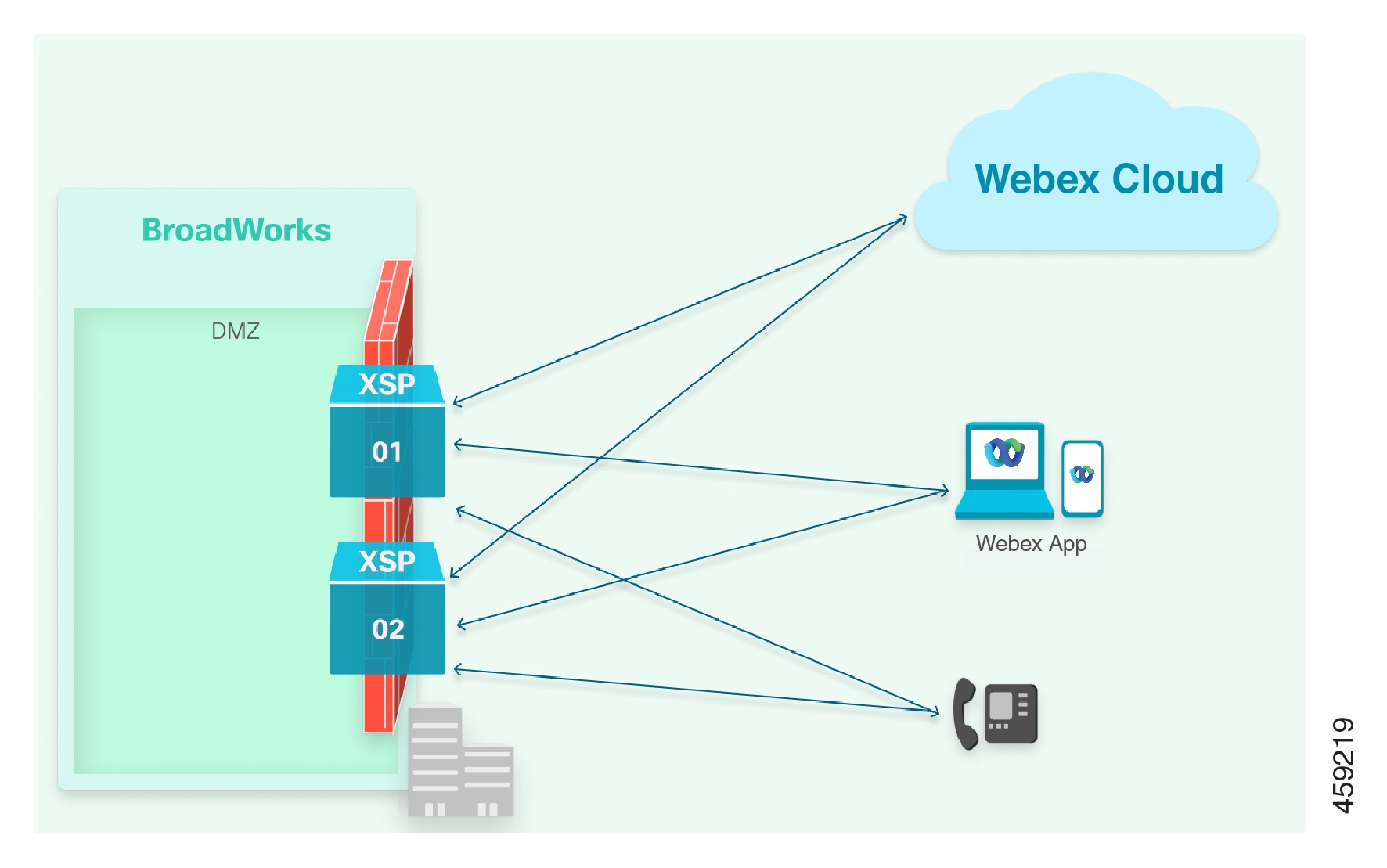

Серверы XSP, относящаяся к Интернету

Если вы открываете интерфейсы Xsi напрямую, используйте DNS для распределения трафика на несколько серверов XSP.

Примечания по этой архитектуре.

Для подключения к серверам XSP требуются две записи:

Для микрослужб Webex: Для таргетирования нескольких IP-адресов XSP требуются циклические записи A/AAAA. Это связано с тем, что микрослужбы Webex не могут выполнять поиск SRV. Примеры см. в разделе Облачные службы Webex.

Для приложения Webex. Запись SRV, которая обращается к записям A, где каждая запись A разрешается к одному XSP. Примеры см. в приложении Webex.

Используйте приоритетные записи SRV для таргетирования службы XSI для нескольких адресов XSP. Установите приоритет записей SRV, чтобы микрослужбы всегда переходили на одну и ту же запись A (и последующий IP-адрес) и перемещались только на следующую запись A (и IP-адрес), если первый IP-адрес не работает. НЕ используйте подход округления для приложения Webex.

У сертификатов XSP01 и XSP02 должен быть домен XSP, например your-xsp.example.com в альтернативном имени субъекта. У них должны быть собственные FQDDD, например, xsp01.example.com, в общем имени.

Можно применять универсальные сертификаты, однако их использование не рекомендуется.

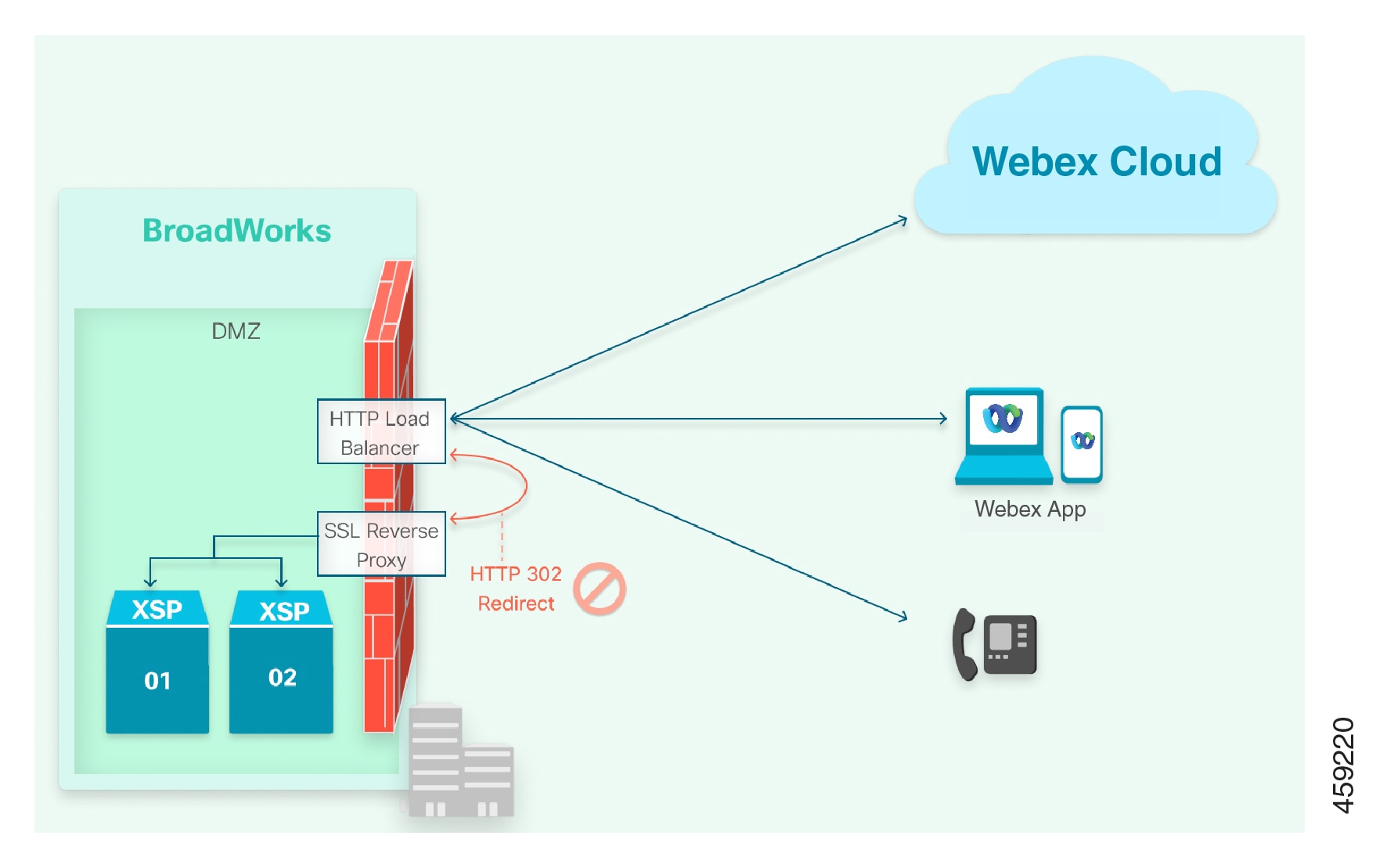

Предотвращение переадресации HTTP

Иногда сервер DNS настраивается для расшифровки URL XSP распределителю нагрузки HTTP, а распределитель нагрузки настраивается на перенаправление через обратный прокси на серверы XSP.

Webex не выполняет перенаправление при подключении к указанному вами URL, поэтому эта конфигурация не работает.

Заказы и обеспечение

Заказы и обеспечение применяются на этих уровнях:

Обеспечение партнеров и поставщиков услуг:

Все подключенные поставщики услуг Webex для Cisco BroadWorks (или посредники) должны быть настроены в качестве партнерской организации в Webex, а также им должны быть предоставлены необходимые права. Служба Cisco Operations предоставляет администратору партнерской организации доступ для управления Webex для Cisco BroadWorks в центре партнера Webex. Администратор-партнер должен выполнить все необходимые шаги по обеспечению, прежде чем он сможет начать обеспечении организации клиента или предприятия.

Заказы и обеспечение клиентов/предприятий:

Каждое предприятие BroadWorks, для которого включена служба Webex для Cisco BroadWorks, инициирует создание связанной клиентской организации Webex. Этот процесс происходит автоматически в рамках обеспечения пользователя/абонента. Подготовка всех пользователей/подписчиков в рамках предприятия BroadWorks осуществляется в одной клиентской организации Webex.

То же самое происходит, если ваша система BroadWorks настроена как поставщик услуг с группами. При обеспечении подписчика в группе BroadWorks клиентская организация, соответствующая этой группе, автоматически создается в Webex.

Заказы и обеспечение пользователей/абонентов:

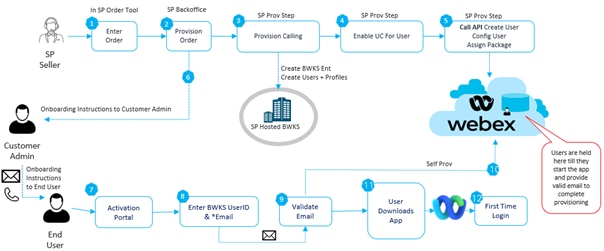

Webex для Cisco BroadWorks в настоящее время поддерживает приведенные ниже модели подготовки пользователей.

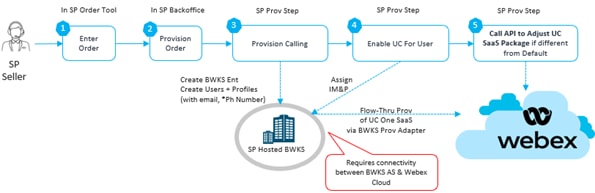

Непрерывное обеспечение с доверенными адресами электронной почты

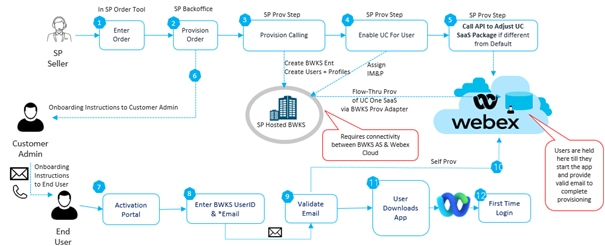

Непрерывное обеспечение без доверенных адресов электронной почты

Самостоятельное обеспечение пользователя

Обеспечение через API

Непрерывная подготовка с помощью доверенных адресов электронной почты

Для использования URL-адреса обеспечения Webex необходимо настроить интегрированную службу обмена мгновенными сообщениями и состоянием доступности, а затем назначить службу пользователям. Сервер приложений использует API обеспечения Webex для запроса соответствующих учетных записей пользователей Webex.

Если вы можете проверить, что у BroadWorks есть действительные и уникальные для Webex адреса электронной почты, этот параметр обеспечения автоматически создает и активирует учетные записи Webex с этими адресами электронной почты в качестве идентификаторов пользователей.

Вы можете изменить пакет подписчика с помощью Partner Hub или записать собственное приложение для использования API обеспечения с целью изменения пакетов подписчиков.

Непрерывное обеспечение без доверенных адресов электронной почты

Для использования URL-адреса обеспечения Webex необходимо настроить интегрированную службу обмена мгновенными сообщениями и состоянием доступности, а затем назначить службу пользователям. Сервер приложений использует API обеспечения Webex для запроса соответствующих учетных записей пользователей Webex.

Вы можете изменить пакет подписчика с помощью Partner Hub или записать собственное приложение для использования API обеспечения с целью изменения пакетов подписчиков.

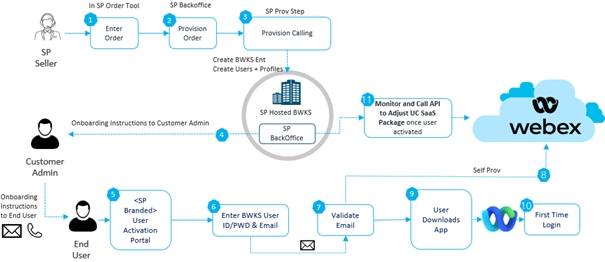

Самостоятельное обеспечение пользователя

Этот параметр отключает непрерывное обеспечение от BroadWorks к Webex. После настройки интеграции Webex и системы BroadWorks будут предоставлены одна или несколько ссылок, предназначенных для подготовки пользователей в партнерской организации Webex для Cisco BroadWorks.

Затем вы самостоятельно разрабатываете собственные сообщения (или делегируете эту задачу своим клиентам) для распространения ссылки среди подписчиков. Подписчики переходят по ссылке, а затем вставляют и проверяют свои адреса электронной почты, чтобы создать и активировать собственные учетные записи Webex.

Поскольку в рамках вашей партнерской организации предусмотрены учетные записи, для этого можно вручную настроить пакеты пользователей с помощью Partner Hub или использовать API.

Пользователи должны существовать в системе BroadWorks, которую вы интегрируете с Webex, либо им будет запрещено создавать учетные записи с помощью этой ссылки. |

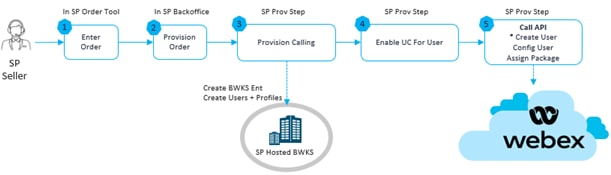

Обеспечение со стороны поставщика услуг через API

Webex предоставляет набор общедоступных API, которые позволяют интегрировать подготовку пользователей/подписчиков Webex для Cisco BroadWorks в существующий рабочий процесс или инструменты управления пользователями.

Требуемые исправления для непрерывного обеспечения

При использовании непрерывного обеспечения необходимо установить системное исправление и применить свойство CLI. Инструкции по вашей версии BroadWorks см. в списке ниже.

Для R22:

Установите AP.as.22.0.1123.ap376508.

После установки настройте свойство

bw.msg.includeIsEnterpriseInOSSschemaдоtrueиз CLI в Maintenance/ContainerOptions.Подробнее см. в примечаниях к исправлению https://www.cisco.com/web/software/286326332/154309/AP.as.22.0.1123.ap376508.txt.

Для R23:

После установки настройте свойство

bw.msg.includeIsEnterpriseInOSSschemaдоtrueиз CLI в Maintenance/ContainerOptions.Подробнее см. в примечаниях к исправлению https://www.cisco.com/web/software/286326332/154325/AP.as.23.0.1075.ap376509.txt.

Для R24:

После установки настройте свойство

bw.msg.includeIsEnterpriseInOSSschemaдоtrueиз CLI в Maintenance/ContainerOptions.Подробнее см. в примечаниях к исправлению https://www.cisco.com/web/software/286326332/154326/AP.as.24.0.944.ap375100.txt.

После того как вы выполните эти действия, вы больше не сможете предоставлять службы UC-One Collaborate новым пользователям. Новые подготовленные пользователи должны быть пользователями Webex для Cisco BroadWorks.

|

Набор добавочного номера

Поддержка функции набора добавочных номеров позволяет пользователям Webex для Cisco Broadworks набирать других пользователей с добавочным номером, аналогичным основному номеру телефона в рамках того же предприятия. Это особенно полезно для пользователей, у которых нет номеров DID.

Во время подготовки добавочный номер пользователей сохраняется в каталоге Webex в качестве добавочного номера пользователя. Для вызовов BroadWorks добавочный номер отображается в приложении Webex в поле добавочного номера всех областей метода инициирования вызова и профиля пользователя. Webex для Cisco BroadWorks поддерживает вызовы только на добавочные номера между пользователями из одной и той же группы и разных групп одного предприятия с сочетанием кода набора местоположения и добавочного номера. Однако вызовы между двумя предприятиями с использованием только добавочных номеров не поддерживаются.

Добавочный номер можно подготовить для пользователей Cisco BroadWorks следующими способами.

пользователи Cisco BroadWorks

Подготовка общедоступного API в качестве расширения

Параметр добавочного номера должен быть явно передан в рамках вызова API. Для предприятий/групп, у которых настроен код набора местоположения (LDC), параметр добавочного номера должен быть сочетанием LDC и "добавочный номер".

Обеспечение непрерывной или самостоятельной активации

Добавочный номер и LDC (если применимо) будут автоматически извлечены из BroadWorks.

Пользователи или организации Calling только для BroadWorks

Синхронизируется автоматически из BroadWorks по синхронизации каталогов с помощью комбинации кода набора местоположения (LDC) и добавочного номера.

Записи вызовов BroadWorks |

Описание |

Метод подготовки |

Управление добавочным номером |

|---|---|---|---|

Webex для пользователей Cisco BroadWorks |

Пользователи включены для Webex для Cisco BroadWorks |

Общедоступный API |

Добавочный номер должен быть передан как параметр |

Протекание |

Добавочный номер, полученный из BroadWorks автоматически |

||

Пользователи, вызывающие только BroadWorks |

Пользователи, которые не подключены к Webex |

Синхронизация каталогов |

Добавочный номер, синхронизированный синхронизацией каталога |

Не вызывающие пользователя объекты |

Например, телефон конференц-зала, факс, номер группы поиска. |

Синхронизация каталогов |

Добавочный номер, синхронизированный синхронизацией каталога |

Списки телефонов BroadWorks |

Корпоративные, групповые или персональные списки телефонов |

Синхронизация каталогов |

Неприменимо |

Предварительные условия

Для поддержки этой функции требуется версия клиента версии 42.11 или более поздней.

Исправление, при котором коды набора добавочного номера и местоположения добавляются в XSI и адаптер подготовки в феврале 2022 г. для версии 23 или более поздней в рамках следующих функций:

AP.platform.23.0.1075.ap380045

AP.as.23.0.1075.ap380045

AP.xsp.23.0.1075.ap380045

AP.as.24.0.944.ap380045

- Включите заголовок X-BroadWorks-Remote-Party-Info в AS с помощью команды CLI ниже для этого потока вызовов SIP, который необходим для поддержки функции набора добавочных номеров.

AS_CLI/System/DeviceType/SIP> set <device_profile_type> supportRemotePartyInfo true

Приоритет параметров вызова в приложении

В рамках поддержки функции набора добавочных номеров настройка приоритета параметров вызовов приложения также предоставляется на уровне партнеров для всех партнеров Webex для Cisco Broadworks. С помощью этой настройки партнер может управлять настройками приоритета вызовов всех своих управляемых клиентов из Partner Hub. Настройку приоритета параметров вызовов приложения для клиента также можно изменить на уровне клиента в Control Hub.

Настройка приоритета параметров вызовов приложения содержит добавочный номер в качестве второго параметра как в Partner Hub, так и в Control Hub, если пользователь Webex для Cisco Broadworks недавно подготовлен к добавочному номеру с помощью любого из вышеупомянутых методов подготовки.

Для всех существующих подготовленных Организаций параметр добавочного номера будет находиться в скрытом состоянии (по умолчанию) в настройке приоритетов параметров вызовов приложения. Добавочный номер не будет отображаться в параметре аудио- и видеовызова пользователя в приложении Webex.

Ниже приведены параметры отображения параметра добавочного вызова для существующих клиентов.

Если партнер хочет, чтобы все управляемые им клиентские организации были предоставлены добавочный номер в качестве одного из вариантов вызова, администратору партнера рекомендуется переместить добавочный номер из скрытого в доступный в центре партнера. Это позволит управляемым клиентским организациям наследовать настройку от своего партнера.

Если партнер хочет указать добавочный номер в параметрах вызовов для определенной клиентской организации, администратору партнера рекомендуется переместить добавочный номер из скрытого в доступный в Control Hub.

Поддержка групповых контактов

Эта функция улучшает службу Webex для BroadWorks DirSync, удалив ограничение на синхронизацию до 1500 контактов из списков телефонов группы в BroadWorks и позволяя партнерам синхронизировать до 30 тыс. контактов из одного списка телефонов группы и привести его в соответствие с увеличением 30 тыс. контактов в списке корпоративных телефонов, который был выпущен отдельно.

Общее ограничение в 200K для всех внешних контактов в каждой организации применимо к сумме корпоративных и групповых телефонных списков в одном предприятии BroadWorks. Например, будет поддерживаться предприятие BroadWorks с корпоративным списком телефонов с 30K, а также 5 списков групповых телефонов с 30K на каждый (всего 180 K на организацию). Однако, если имеется 6 групповых телефонных списков с 30 тысячами в каждом, это не поддерживается (всего 210 тысяч).

Эта функция доступна по запросу. Чтобы включить эту функцию, обратитесь в команду по работе с учетными записями.

|

После включения этой функции служба DirSync начинает синхронизацию контактов списка телефонов группы BroadWorks в выделенное хранилище контактов группы в службе контактов Webex.

Во время подготовки корпоративная группа пользователя должна храниться в каталоге Webex, чтобы указать группу, к которой принадлежит этот пользователь. Связь пользователя с группой BroadWorks в каталоге Webex позволяет приложению Webex выполнять поиск контактов в хранилище группы службы контактов для определенной группы пользователя.

Эта функция требует, чтобы подписчики Webex для BroadWorks были подготовлены в Webex с помощью идентификатора корпоративной группы BroadWorks.

Идентификатор корпоративной группы BroadWorks можно подготовить для пользователей Cisco BroadWorks следующими способами:

Webex для пользователей Cisco BroadWorks

Подготовка общедоступного API как ‘spEnterpriseGroupId’

Идентификатор корпоративной группы BroadWorks должен быть явно передан в параметре spEnterpriseGroupId вызова API.

Обеспечение непрерывной или самостоятельной активации

Идентификатор корпоративной группы BroadWorks будет автоматически извлекаться из BroadWorks.

Пользователи или организации Calling только для BroadWorks

Неприменимо. Синхронизация идентификатора корпоративной группы BroadWorks для этих пользователей не требуется.

Записи вызовов BroadWorks |

Описание |

Метод подготовки |

Управление идентификатором корпоративной группы |

|---|---|---|---|

Webex для пользователей Cisco BroadWorks |

Пользователи включены для Webex для Cisco BroadWorks |

Общедоступный API |

Идентификатор корпоративной группы BroadWorks должен быть передан в качестве параметра spEnterpriseGroupId |

Протекание |

Идентификатор корпоративной группы BroadWorks автоматически извлекается из BroadWorks |

||

Пользователи, вызывающие только BroadWorks |

Пользователи, которые не подключены к Webex |

Синхронизация каталогов |

Неприменимо |

Не вызывающие пользователя объекты |

Например, телефон конференц-зала, факс, номер группы поиска. |

Синхронизация каталогов |

Неприменимо |

Списки телефонов BroadWorks |

Контакты в списках телефонов группы BroadWorks |

Синхронизация каталогов |

Контакты группы хранятся в службе контактов Webex, связанной с определенной группой |

Списки телефонов BroadWorks Enterpsie или Persional |

Контакты в корпоративном или персональном списках телефонов |

Синхронизация каталогов |

Неприменимо |

Перед МИГРАЦИЕЙ необходимо обновить общедоступный API. Миграция не может быть выполнена до завершения ЭТОГО API Идентификатор корпоративной группы BroadWorks должен быть явно передан в параметре spEnterpriseGroupId вызова API https://developer.webex.com/docs/api/changelog#2023-march После включения этой функции и последующей синхронизации каталогов корпоративные группы пользователей также будут отображаться в Control Hub. Визуализация групп в Control Hub для Webex для BroadWorks на данном этапе является чисто информационной. Администраторы партнеров и клиентов не должны вносить какие-либо изменения в группы или членство в группах в Control Hub, поскольку эти изменения не будут отражены обратно в BroadWorks. Управление группами в Control Hub предназначено для использования партнерами, которые будут внедрять предстоящие API управления контактами. |

Миграция и поддержание актуальности

План компании Cisco в отношении клиента унифицированных коммуникаций BroadSoft – переход от UC-One к Webex. Осуществляется соответствующий перенос вспомогательных служб (за исключением служб вызовов) из сети поставщика услуг в облачную платформу Webex.

Независимо от того, работаете ли вы с системой UC-One SaaS или Cisco BroadWorks Collaborate, предпочтительной стратегией миграции является развертывание новых выделенных XSP для интеграции с Webex для Cisco BroadWorks. Эти две службы можно запускать параллельно во время миграции клиентов в Webex и, в конечном итоге, повторно получить инфраструктуру, используемую для предыдущего решения.

Рекомендованные подписки на документы

В статьях центра справки Webex (на веб-сайте help.webex.com) предусмотрен параметр Подписаться , который позволяет получать уведомление по электронной почте при обновлении этой статьи.

Рекомендуется подписаться на каждую из следующих статей, чтобы не пропустить критические обновления, влияющие на сетевое подключение. Чтобы подписаться, перейдите по каждой из приведенных ниже ссылок и в запущенной статье нажмите кнопку Подписаться .

Как минимум, рекомендуется подписаться на вышеуказанный список. Однако для большинства статей и документов Webex, перечисленных в разделе Дополнительные документы , предусмотрена возможность подписки . Для отображения этого параметра на веб-сайте help.webex.com должна появиться статья.

Для целевых страниц документации отсутствует параметр подписки.

|

Дополнительные документы

Дополнительную информацию о Webex для Cisco BroadWorks см. в следующей документации.

Документы Webex для Cisco BroadWorks

Администраторы партнеров могут использовать приведенные ниже документы и веб-сайты для получения информации о Webex для Cisco BroadWorks.

Использование собственного решения PSTN для Webex для Cisco BroadWorks. Это решение позволяет поставщикам услуг предоставлять пользователям номера телефона, которыми они владеют (а не номера, предоставленные Cisco), для использования при присоединении к совещаниям Webex.

Руководство по настройке Webex для Cisco BroadWorks: описание настройки приложения Webex для Webex для Cisco BroadWorks.

- Руководство по интеграции устройств для Webex для Cisco BroadWorks. Описание добавления и обслуживания устройств Room OS и MPP.

Руководство по устранению неполадок Webex для Cisco BroadWorks. Содержит информацию об устранении неполадок для Webex для Cisco BroadWorks.

Статьи Webex для Cisco BroadWorks

Администраторы партнеров могут использовать следующие необязательные веб-сайты для получения дополнительной информации о Webex для Cisco BroadWorks.

Документация Webex для Cisco BroadWorks. На целевой странице перечислены технические документы и дополнительные статьи Webex, предназначенные для администраторов-партнеров Webex для Cisco BroadWorks.

Новые возможности Webex для Cisco BroadWorks: ознакомьтесь с последними выпущенными функциями, а также с возможностями, которые будут доступны в ближайшее время.

Известные проблемы и ограничения. Ознакомьтесь с известными проблемами, выявленными в решении Webex для Cisco BroadWorks.

Роли администратора партнера для Webex для BroadWorks и Wholesale RTM. В этой статье описывается назначение ролей администратора партнера для партнерских организаций, которые предлагают Webex для Cisco BroadWorks. Роли используются для назначения доступа администрирования к настройкам в Partner Hub и Control Hub.

документы Cisco BroadWorks

Для получения технических документов, описывающих развертывание части решения Cisco BroadWorks, администраторы партнеров могут обратиться на веб-сайт Cisco BroadWorks на cisco.com.

Статьи справки Webex

На следующих веб-сайтах справки Webex можно найти статьи Webex, которые помогают администраторам клиентов и конечным пользователям использовать функции Webex.

Webex от поставщиков услуг. Эта целевая страница содержит ссылки с информацией о начале работы и часто используемые статьи для пользователей приложения Webex, которые приобрели службы Webex у поставщика услуг.

Центр справки Webex. Используйте функцию поиска на веб-сайте help.webex.com для поиска дополнительных статей Webex, описывающих приложение Webex и функциональные возможности Webex Meetings. Можно выполнить поиск статей пользователя или администратора.

Документация разработчика

Руководство разработчика Webex для BroadWorks — содержит информацию для разработчиков, создающих приложения, использующие API Webex для BroadWorks.