- 首頁

- /

- 文章

在此文章中

在此文章中Webex for Cisco BroadWorks 解決方案指南是專為合作夥伴管理員而設計。 本指南說明如何設定和部署 Webex for Cisco BroadWorks。 適用於 Cisco BroadWorks 的 Webex 為您的 BroadWorks 呼叫客戶提供 Webex 協作功能。 訂閱者使用單一應用程式( Webex應用程式)來利用兩個平台提供的功能。

Webex for Cisco BroadWorks 簡介

本節的對象為 Cisco 合作夥伴組織(服務提供者)的系統管理員,他們為客戶組織實作 Webex 或直接為其自己的訂閱者提供此解決方案。

解決方案目的

將 Webex Cloud 協作功能,提供給已經擁有 BroadWorks 服務提供者所提供之通話服務的中小型客戶。

為中小型 Webex 客戶提供以 BroadWorks 為基礎的通話服務。

內容

我們正在把所有協作用戶端發展成統一的應用程式。 此舉可減少採用問題、改善互通性和移轉,並在整個協作產品組合中提供可預測的使用者體驗。 此作法的一部分是將 BroadWorks 通話功能移至 Webex 應用程式,並最終減少對 UC-One 用戶端的投資。

優點

未來的保護: 針對 UC-One 協作生命週期結束,將所有用戶端移至統一用戶端架構 (UCF)

雙雙受惠: 啟用 Webex 傳訊和會議功能,同時將 BroadWorks 通話保留在電話網路上

解決方案範圍

需要協作功能套件,且可能已有 BroadWorks 通話的現有 / 新加入中小型客戶(少於 250 個訂閱者)。

希望新增 BroadWorks Calling 的現有中小型 Webex 客戶。

非大型企業(請查看我們的 Webex 企業產品組合)。

非單一使用者(請評估 Webex Online 服務)。

Webex for Cisco BroadWorks 當中的功能集鎖定中小型企業案例。 Webex for Cisco BroadWorks 套件設計為降低中小型企業的複雜性,且我們會持續評估其在此市場劃分中的適用性。 我們可能會選擇隱藏或移除企業套件中提供的功能。

成功使用 Webex for Cisco BroadWorks 的先決條件

# | 需求 | 筆記 | ||

|---|---|---|---|---|

1 | 目前的 BroadWorks R22 或更高版本 | |||

2 | XSP| ADP for XSI、 CTI、DMS 和 authService | 專用 XSP|適用於Cisco BroadWorks 的 ADP for Webex | ||

3 | 單獨的 XSP|適用於 NPS 的 ADP 可與其他使用 NPS 的解決方案共用。 | 如果您具有現有的協作部署,請查看 XSP 上的建議|ADP 和 NPS 設定。 | ||

4 | 針對 Webex 與驗證服務的連線設定了 CI 權杖驗證(使用 TLS)。 | |||

5 | 針對 Webex 與 CTI 介面的連線設定了 mTLS。 | 其他應用程式不需要 mTLS。 | ||

6 | 使用者必須存在於 BroadWorks 中,而且根據您的佈建決策需要下列屬性:

| 對於受信任的電子郵件: 我們還建議您在備用 ID 屬性中使用同一電子郵件地址,讓使用者能夠使用 BroadWorks 之電子郵件地址登入。 對於不受信任的電子郵件: 根據使用者的電子郵件設定,使用不受信任的電子郵件可能會導致電子郵件被傳送至使用者的垃圾郵件資料夾。 管理員可能必須變更使用者的電子郵件設定以允許網域。 | ||

7 | Webex 應用程式的 Webex for Cisco BroadWorks DTAF 檔案 | |||

8 | BW 商業授權或標準企業或高級企業使用者授權 + Webex for Cisco BroadWorks 訂閱 | 如果您具有現有的協作部署,則不再需要 UC-One 附加元件套件、協作授權和多人會議埠。 如果您已有 UC-One SaaS 部署,則除了接受高級服務套件條款外,沒有其它變更。 | ||

9 | IP/連接埠必須可透過 Webex 後端服務和 Webex 應用程式經由公用網際網路存取。 | 請參閱「準備您的網路」一節。 | ||

10 | XSP 上的TLS 1.2 版設定|ADP | |||

11 | 對於佈建流程,應用程式伺服器必須向外連接 BroadWorks 佈建配接器。

| 請參閱「準備您的網路」主題。 |

關於本文件

本文件的目的是要協助您瞭解、準備、部署和管理 Webex for Cisco BroadWorks 解決方案。 文件中的主要章節反映此目的。

本指南包含概念和參考資料。 我們打算在此文件中涵蓋解決方案的所有面向。

部署解決方案最基本的工作項目目標包括:

接觸您的帳戶團隊,以成為 Cisco 合作夥伴。 必須探索 Cisco 接觸點,以便熟悉(並完成訓練)。 當您成為 Cisco 合作夥伴時,您的 Webex 合作夥伴組織可切換啟用 Webex for Cisco BroadWorks。 (請參閱本文件中的部署 Webex for Cisco BroadWorks > 合作夥伴上線。)

設定 BroadWorks 系統以與 Webex 整合 (請參閱為Cisco BroadWorks 部署Webex > 在Cisco BroadWorks XSP 的Webex上設定服務|ADP在本文件中。)

使用 Partner Hub 將 Webex 連接至 BroadWorks (請參閱本文件中的部署 Webex for Cisco BroadWorks > 在 Partner Hub 中設定您的合作夥伴組織。)

使用 Partner Hub 來準備使用者佈建範本 (請參閱為Cisco BroadWorks 部署Webex > 設定您的新手上路範本在本文件中。)

至少佈建一個使用者來測試並將客戶上線。(請參閱部署 Webex for Cisco BroadWorks > 設定您的測試組織。)

|

術語

我們嘗試限制本文件中使用的術語和縮寫,並在首次使用每個術語時加以說明(如果在內容中未解釋術語的意思,請參閱 Webex for Cisco BroadWorks 參考 > 術語。)

工作方式

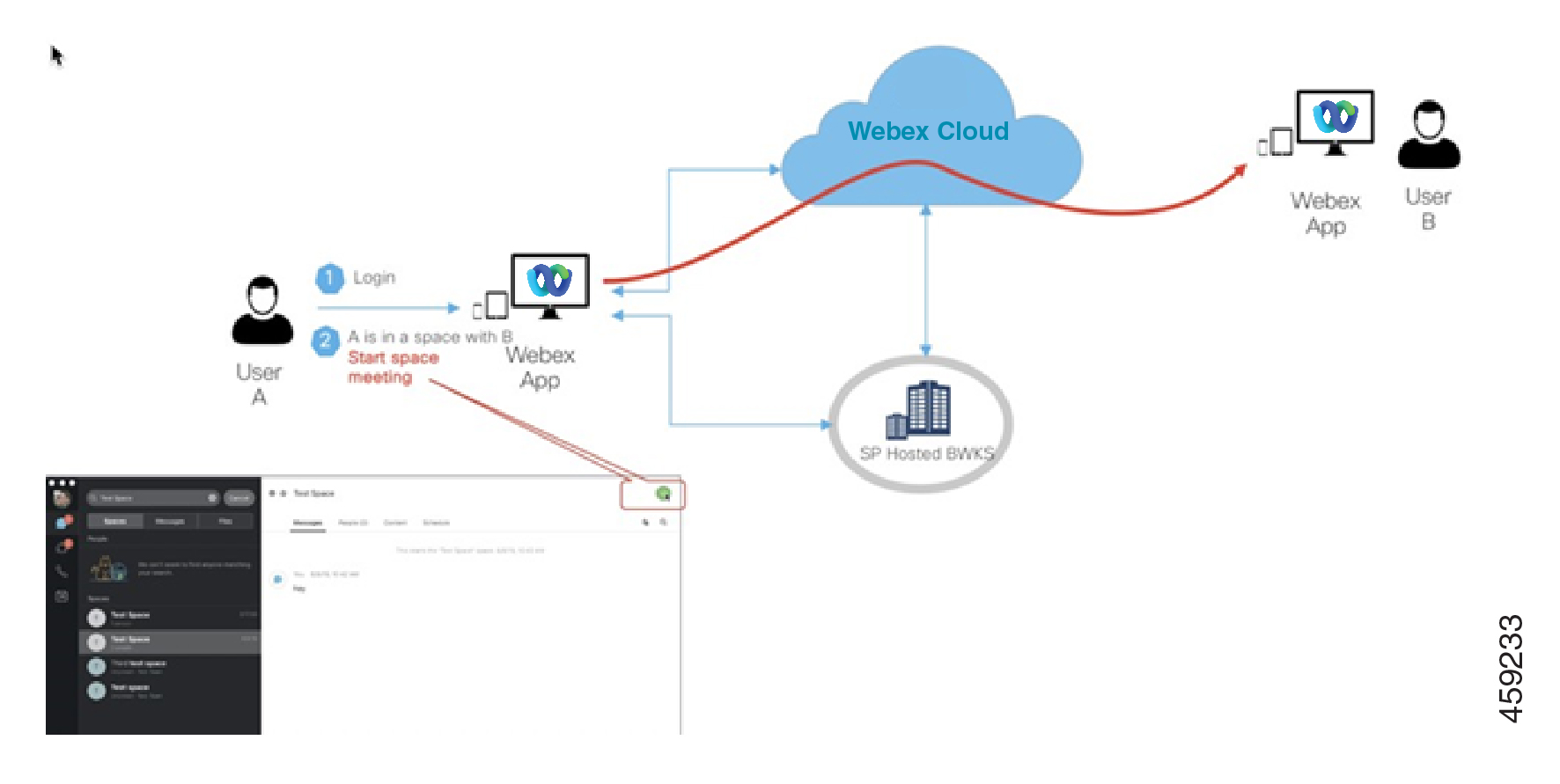

Webex for Cisco BroadWorks 是一項將 BroadWorks Calling 整合在 Webex 中的產品。 訂閱者使用單一應用程式(Webex 應用程式)來利用兩個平台提供的功能:

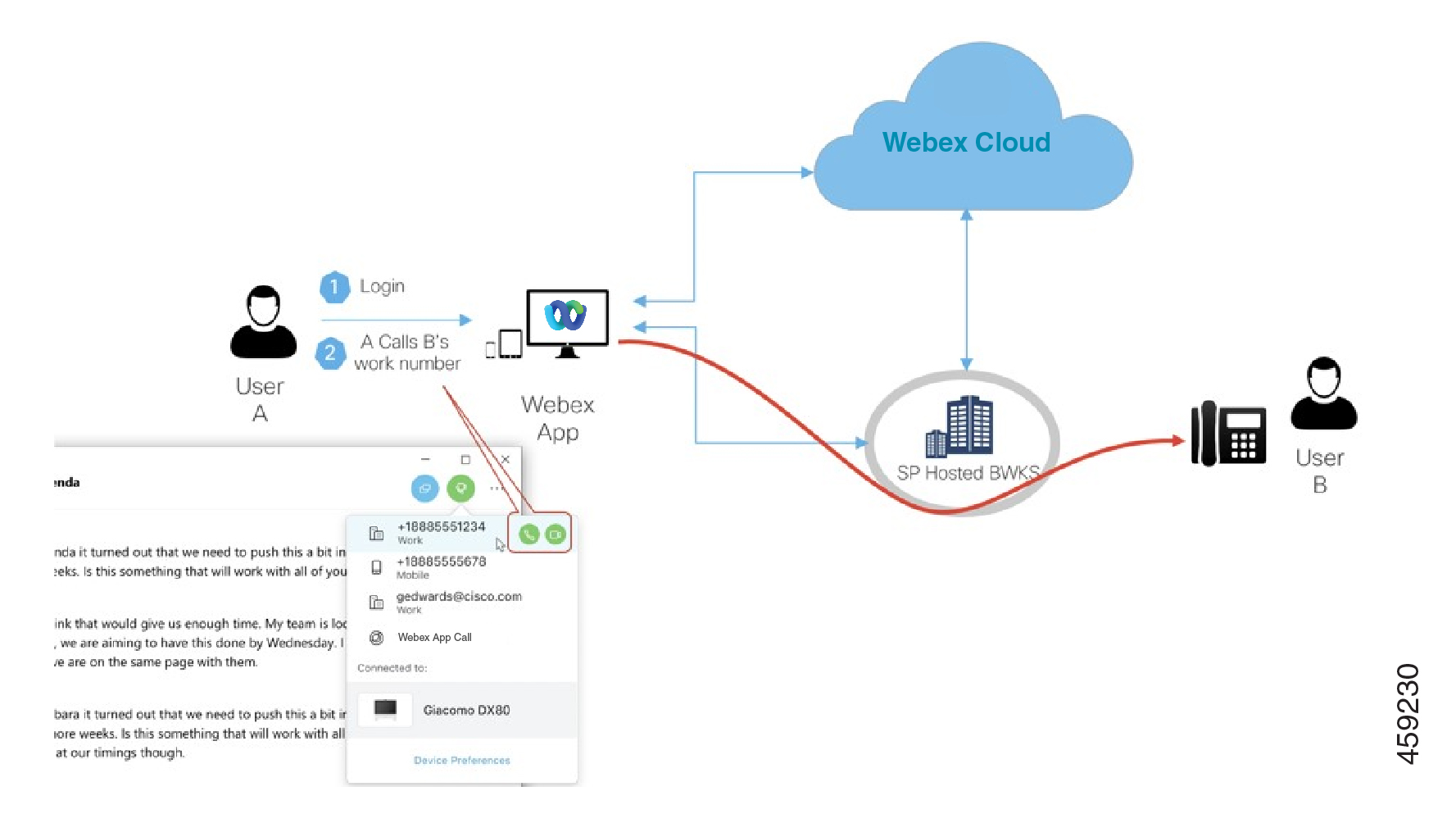

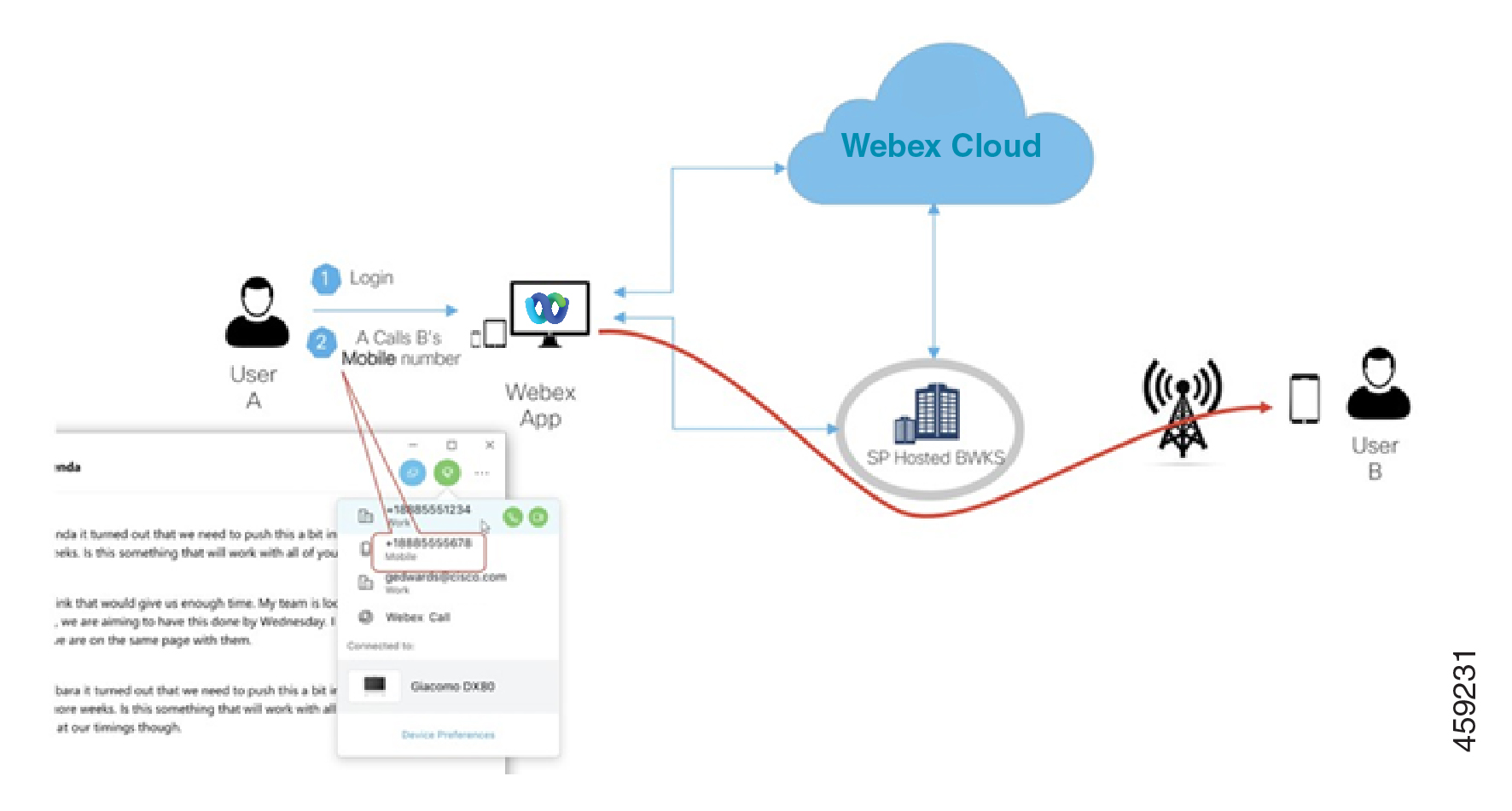

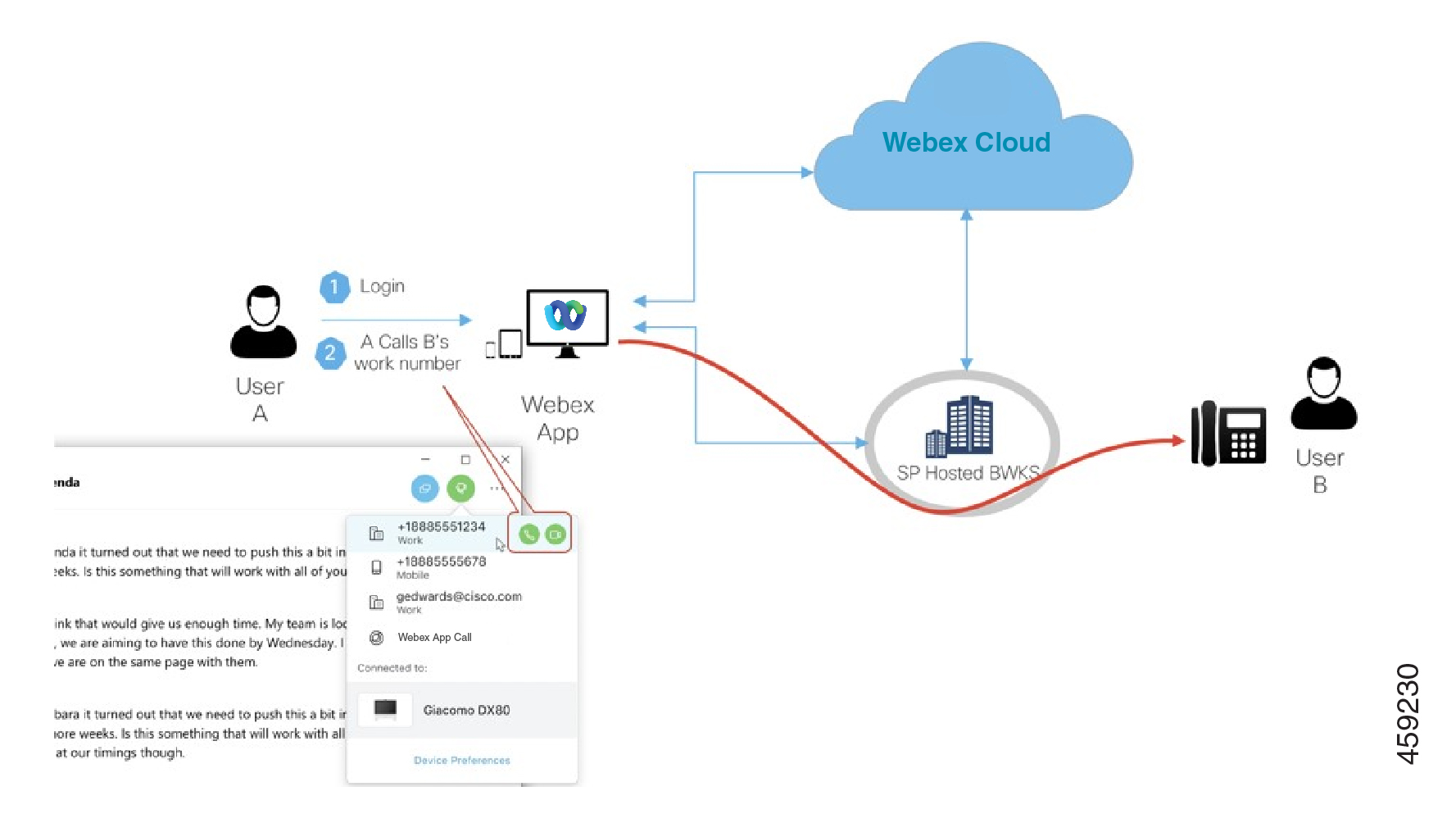

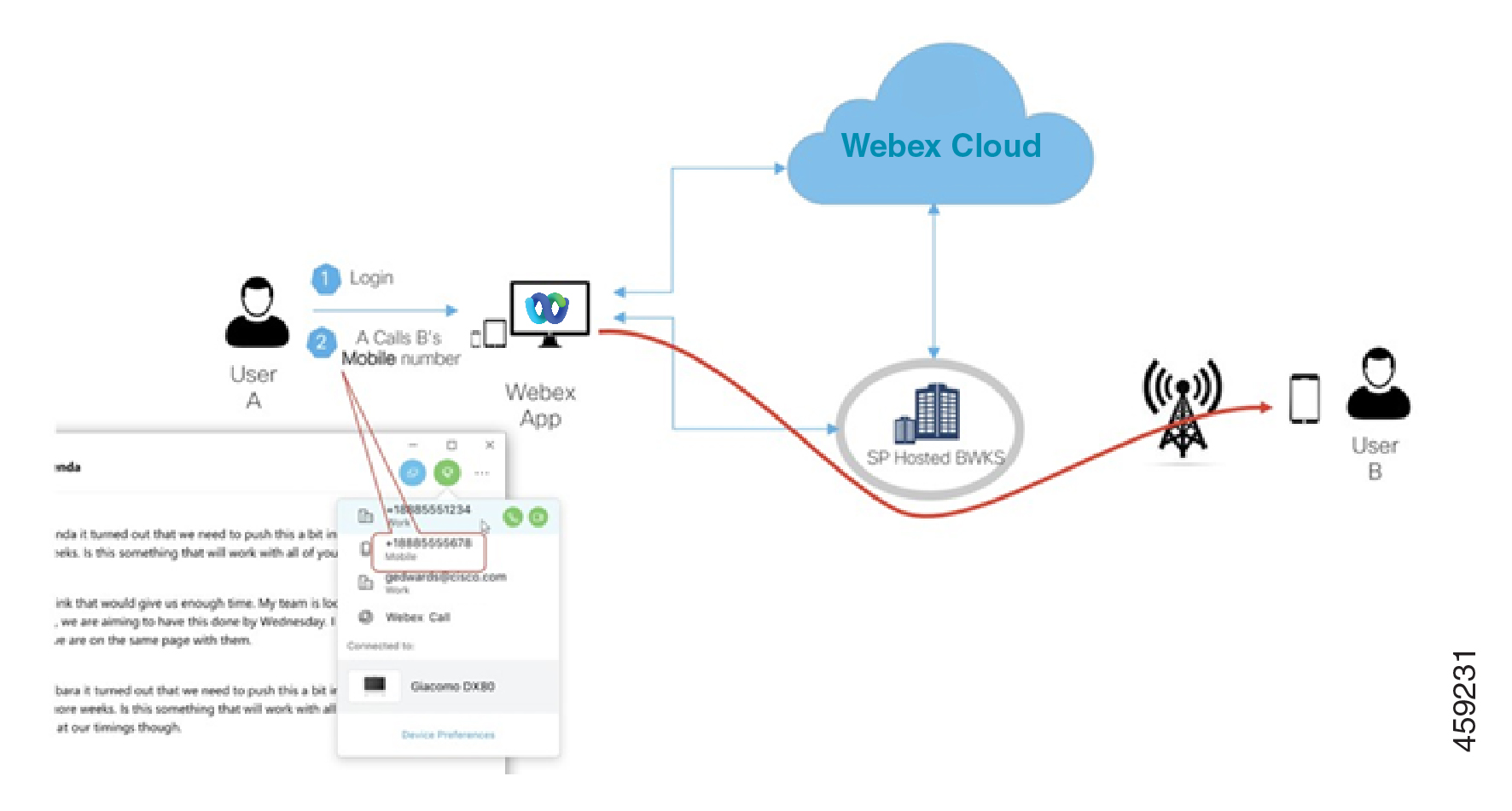

使用者使用 BroadWorks 基礎結構撥打 PSTN 號碼。

使用者使用 BroadWorks 基礎結構撥打其他 BroadWorks 號碼(音訊/視訊通話,方法是選取與使用者相關的號碼,或使用撥號盤撥號)。

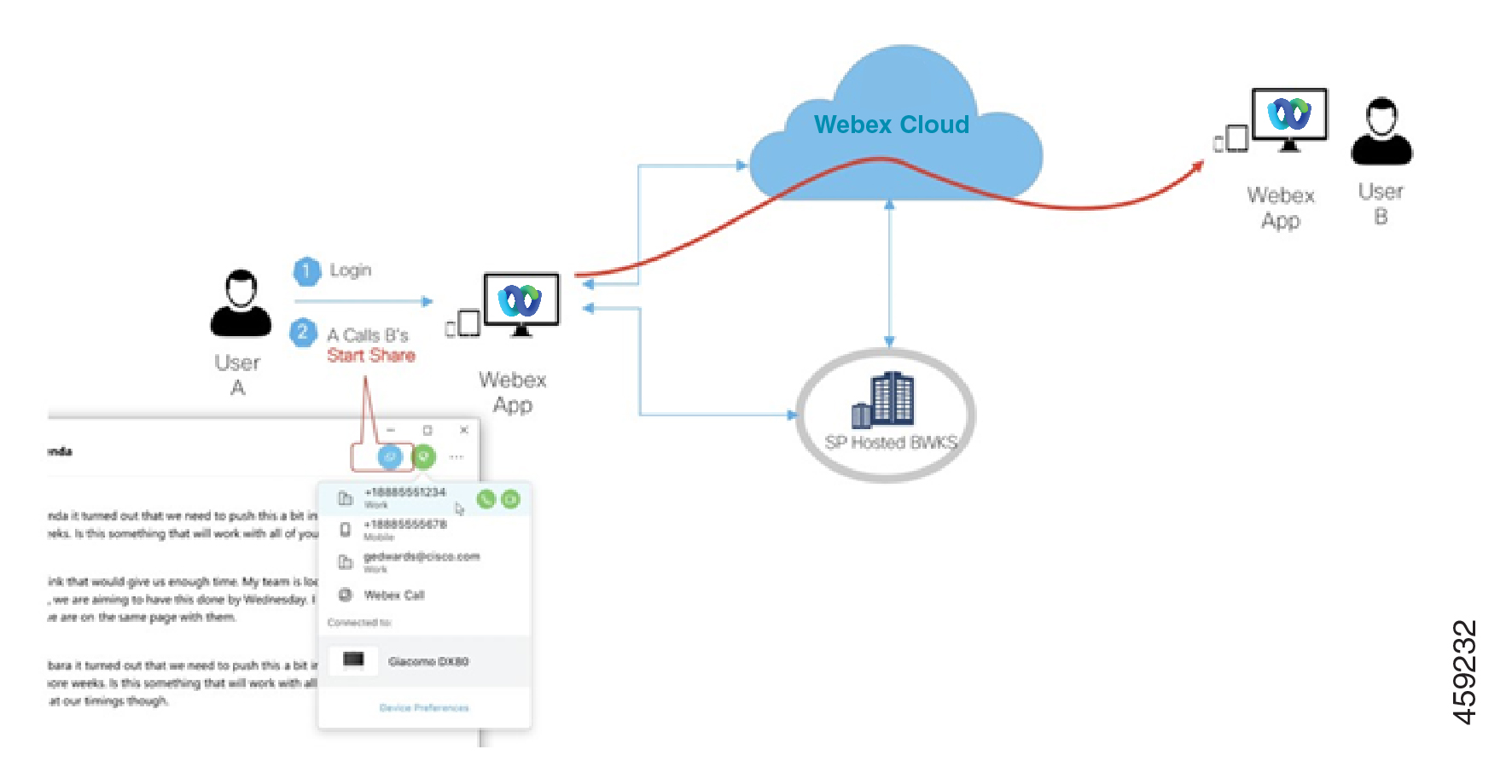

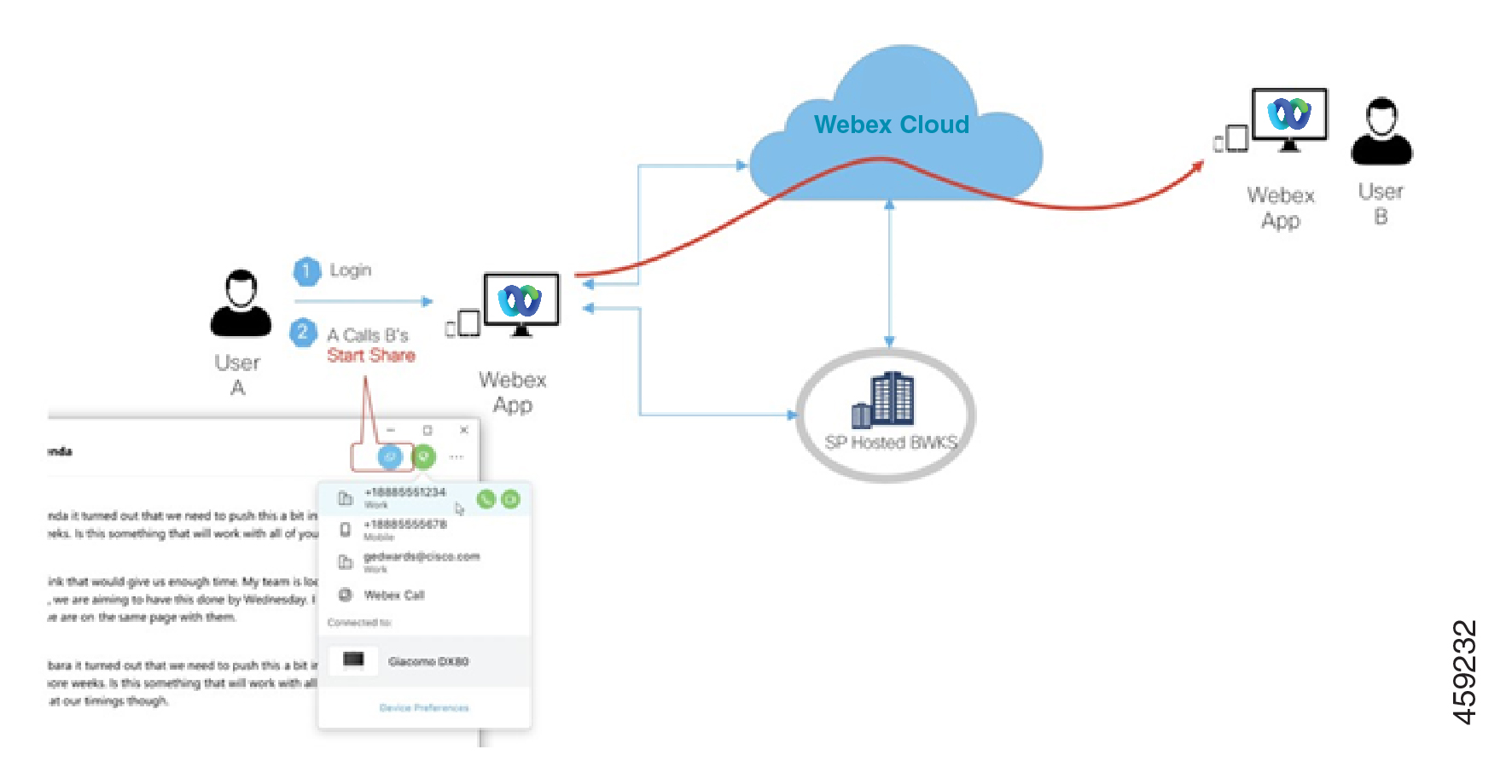

或者,使用者可以在 Webex 應用程式中選取「Webex Call」選項,在 Webex 基礎結構上進行 Webex VOIP 通話(這些通話是 Webex 應用程式至 Webex 應用程式,而不是 Webex 應用程式至 PSTN)。

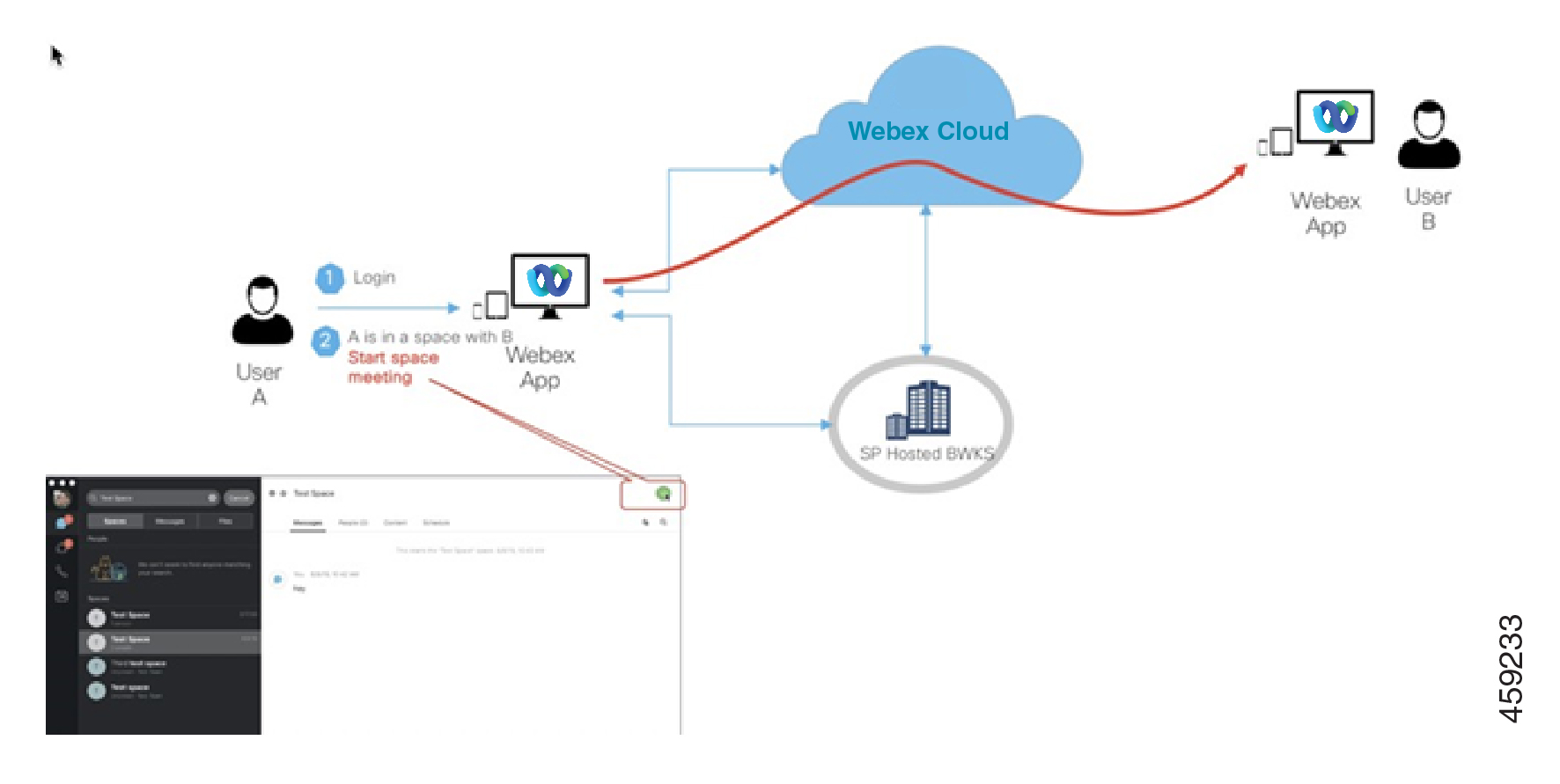

使用者可以主持和加入 Webex Meetings。

使用者可以一對一或在空間中(持續群組聊天)相互傳遞訊息,並受益於搜尋和檔案共用等功能(在 Webex 基礎結構上)。

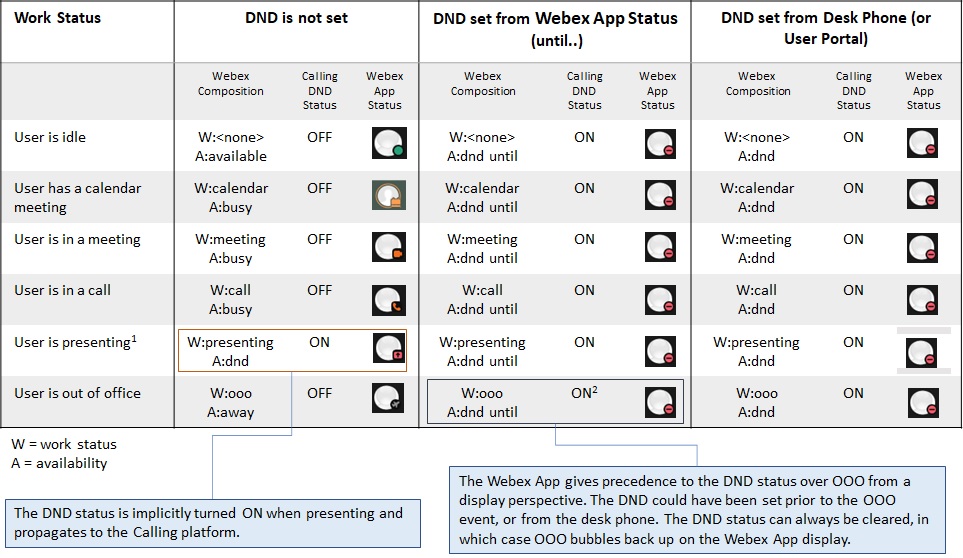

使用者可以共用線上狀態(狀態)。 他們可以選擇自訂線上狀態或用戶端計算線上狀態。

當您在 Control Hub 中作為合作夥伴組織上線後,在取得正確權限的情況下,您可以設定您的 BroadWorks 實例與 Webex 之間的關係。

您可以在 Control Hub 中建立客戶組織,以及組織中的佈建使用者。

BroadWorks 中的每個使用者會根據他們的電子郵件地址(BroadWorks 中的電子郵件 ID 屬性)來獲取 Webex 身份。

使用者進行 BroadWorks 或 Webex 驗證。

向用戶端發出長時間使用權杖,以授權其使用 BroadWorks 和 Webex 服務。

Webex 應用程式是本解決方案的核心;在 Mac/Windows 桌上型電腦、Android/iOS 行動裝置和平板電腦上皆可使用,且可掛上品牌。

Webex 應用程式還提供 Web 版,目前不包含通話功能。

用戶端連接至 Webex Cloud 以提供傳訊、線上狀態和會議功能。

用戶端會向 BroadWorks 系統註冊,以使用通話功能。

我們的 Webex Cloud 與 BroadWorks 系統配合運作,以確保順暢的使用者佈建體驗。

功能與限制

我們提供數個功能不同的套件。

「軟體電話」套件

此套件類型使用 Webex 應用程式,僅作為具有通話功能但無傳訊功能的軟體電話用戶端。 採用此套件類型的使用者可以加入 Webex 會議,但不能自行開始會議。 其他使用者(軟體電話或非軟體電話)在目錄中搜尋軟體電話使用者時,搜尋結果不會提供您傳送訊息的選項。

軟體電話使用者可以在通話期間共用其螢幕。

「基本」套件

基本套件包括通話、傳訊和會議功能。 它可容納 100 個「統一空間」會議和個人會議室 (PMR) 會議的參加者。 (** 請參閱下面的附註以了解例外情況)。 在此套件中,會議的最長持續時間為 40 分鐘。

「標準」套件

此套件還包括基本套件中的所有內容,例如「統一空間」會議和個人會議室 (PMR) 會議中最多有 100 個參加者。

最初僅會議主持人角色可在 PMR 會議內共用螢幕,但主持人可以將其「主講者角色」傳遞給他們選擇的任何會議參加者,並且只有主持人可以重新擔任主講者角色,而不由目前主持人將角色傳遞給他們。

「高級」套件

此套件包含標準套件中的所有內容,以及最多 300 個「統一空間」會議參加者和最多 1000 個個人會議室 (PMR) 參加者。

支援任何會議出席者在 PMR 會議中進行螢幕共用。

比較套件

套件 | 通話 | 傳訊 | 統一空間會議 | PMR 會議 |

|---|---|---|---|---|

軟體電話 | 包括 | 不包括 | 無 | 無 |

基本 | 包括 | 包括 | 100 個參加者 | 100 個參加者 |

標準 | 包括 | 包括 | 100 個參加者 | 100 個參加者 |

高級服務 | 包括 | 包括 | 300 個參加者 | 1000 個參加者 |

基本使用者的統一空間會議限制為每個統一空間會議 100 個參加者,除非空間還包含指派「標準」或「高級」套件的使用者,在這種情況下限制會根據主持人使用者套件而增加。 |

「統一空間會議」是指在Webex空間中進行的Webex 會議(排定的或未排定的)。 譬如,使用者透過「會議」或「排定」按鈕從空間開始會議。 「PMR會議」是指在使用者的個人會議室 ( PMR ) 中進行的Webex會議(排定的或未排定的)。 這些會議使用專用URL (例如: cisco.webex.com/meet/roomOwnerUserID)。 |

傳訊和會議功能

請參閱下表,了解基本、標準和高級套件的PMR會議功能支援差異。

會議功能 | 基本套件支援 | 標準套件支援 | 高級套件支援 | 評論 |

|---|---|---|---|---|

會議持續時間 | 40 分鐘或更短 | 無限 | 無限 | |

桌面共用 | 是 | 是 | 是 | 基本— 任何PMR會議出席者進行的桌面共用。 標準 — 僅由 PMR 會議主持人共用桌面。 高級 — 任何 PMR 會議參加者均可共用桌面。 |

應用程式共用 | 是 | 是 | 是 | 基本— 任何PMR會議出席者共用的應用程式。 標準 — 僅由 PMR 會議主持人共用應用程式。 高級 — 任何 PMR 會議參加者均可共用應用程式。 |

多方聊天 | 是 | 是 | 是 | |

設定白板 | 是 | 是 | 是 | |

密碼保護 | 是 | 是 | 是 | |

Web 應用程式 - 無下載或外掛程式(訪客體驗) | 是 | 是 | 是 | |

支援與 Webex Device 配對 | 是 | 是 | 是 | |

發言權控制(將一人靜音/全部驅逐) | 是 | 是 | 是 | |

持續會議鏈結 | 是 | 是 | 是 | |

會議網站存取 | 是 | 是 | 是 | |

透過 VoIP 加入會議 | 是 | 是 | 是 | |

鎖定 | 是 | 是 | 是 | |

主講者控制 | 否 | 否 | 是 | |

遠端桌面控制 | 否 | 否 | 是 | |

參加者人數 | 100 | 100 | 1000 | |

在系統中本機儲存錄製 | 是 | 是 | 是 | |

雲端錄製 | 否 | 否 | 是 | |

錄製 - 雲端儲存 | 否 | 否 | 每個網站 10GB | |

錄製檔轉錄文字 | 否 | 否 | 是 | |

會議排定 | 是 | 是 | 是 | |

啟用透過外部整合進行的內容共用 | 否 | 否 | 是 | 基本— 任何PMR會議出席者共用的內容。 標準 — 僅由 PMR 會議主持人共用內容。 高級 — 任何 PMR 會議參加者均可共用內容。 |

允許 PMR URL 變更 | 否 | 否 | 是 | 基本— 使用者可以從Webex 網站修改PMR URL 。 合作夥伴和組織管理員可以從 Control Hub 修改URL 。 標準 — 只能由合作夥伴及組織管理員從 Partner Hub 變更 PMR URL。 高級 — 使用者均可從 Webex 網站修改 PMR URL。 合作夥伴及組織管理員可以從 Partner Hub 修改 URL。 |

會議即時串流(例如,在 Facebook、Youtube 上) | 否 | 否 | 是 | |

讓其他使用者代表自己排定會議 | 否 | 否 | 是 | |

新增候補主持人 | 是 | 否 | 是 | |

應用程式整合(例如 Zendesk、Slack) | 視整合功能而定 | 視整合功能而定 | 是 | 如需有關技術支援的詳細資訊,請參閱下節的應用程式整合。 |

與 Microsoft Office 365 Calendaring 整合 | 是 | 是 | 是 | |

與 G Suite 的 Google Calendaring 整合 | 是 | 是 | 是 | |

Webex Help Center 將Webex的功能和麵向使用者的文件公佈於 help.webex.com 。 閱讀下列文章以進一步瞭解各項功能:

Calling 功能

通話體驗與先前使用 BroadWorks 通話控制引擎的解決方案相似。 UC-One 協作和 UC-One SaaS 的區別是 Webex 應用程式是主要軟體用戶端。

應用程式整合

您可將 Webex for Cisco BroadWorks 與下列應用程式整合:

Zendesk — 僅限高級套件

Slack — 僅限高級套件

用於通話的Microsoft Teams — 所有套件支援

Office 365 Calendaring — 標準或高級套件

G Suite 的 Google Calendaring — 標準或高級套件

虛擬桌面基礎結構 (VDI) 支援

Webex for Cisco BroadWorks 現支援虛擬桌面基礎結構 (VDI) 環境。 有關如何部署 VDI 基礎結構的詳細資訊,請參閱虛擬桌面基礎結構 (VDI) 的Webex部署指南。

IPv6支援

適用於Cisco BroadWorks 的Webex支援Webex應用程式的IPv6位址。

未來藍圖

如需深入瞭解我們對於 Webex for Cisco BroadWorks 未來版本的打算,請造訪 https://salesconnect.cisco.com/#/program/PAGE-16649。 藍圖項目無任何約束力。 Cisco 保留在未來發行版本中保留或修改其中任何或所有項目的權利。

限制

佈建限制

會議網站時區

每個套件首位訂閱者所在的時區,將成為該套件所建立之 Webex Meetings 網站的時區。

如果在每個套件首位使用者佈建請求中未指定時區,該套件的 Webex Meetings 網站時區會設定為訂閱者組織的區域預設值。

如果客戶需要特定的 Webex Meetings 網站時區,請在佈建請求中為下列訂閱者指定 timezone 參數:

組織中為標準套件佈建的首位訂閱者。

組織中為高級套件佈建的首位訂閱者

組織中為基本套件佈建的第一個訂閱者。

一般限制

在 Webex 用戶端的 Web 版中無法通話(這是用戶端限制,不是解決方案限制)。

Webex 可能尚未具有支援 BroadWorks 部分通話控制功能的所有 UI 控制項。

Webex 用戶端目前無法進行「白名單標記」。

當您透過選定的佈建方式建立客戶組織時,它們會自動在與合作夥伴組織相同的地區建立。 此行為是依設計而定。 我們預期跨國合作夥伴會在他們管理客戶組織的每個地區建立合作夥伴組織。

透過 Control Hub 的客戶組織,可以報告會議和傳訊使用方式。

已知問題和限制

如需Cisco BroadWorks 版Webex產品/服務的已知問題和限制的最新清單,請參閱已知問題和限制。

傳訊限制

下列資料儲存限制(包含傳訊和檔案)適用於已透過服務提供者購買 Webex for Cisco BroadWorks 服務的組織。 這些限制表示包含傳訊及檔案在內的儲存上限。

基本: 每個使用者 2 GB,為期 3 年

標準:每個使用者 5 GB,為期 3 年

高級: 每個使用者 10 GB,為期 5 年

針對每個客戶組織,會歸納每個使用者的這些儲存量,以根據使用者數目為該客戶提供彙總總計。 例如,擁有五個高級使用者的公司,傳訊及檔案儲存限制總計為 50 GB。 如果公司仍處於彙總上限 (50 GB) 之下,則個別使用者可超過每個使用者限制 (10 GB)。

若是已建立團隊空間,則根據擁有團隊空間的客戶組織的彙總總計來適用傳訊限制。 您可以在「空間政策」中找到個別團隊空間擁有者的相關資訊。 如需如何檢視針對個別團隊空間的「空間政策」相關資訊,請參閱https://help.webex.com/en-us/baztm6/Webex-Space-Policy。

其他資訊

有關適用於 Webex 傳訊團隊空間的一般傳訊限制的其他資訊,請參閱 https://help.webex.com/en-us/n8vw82eb/Webex-Capacities。

安全性、資料和角色

Webex 安全性

Webex 用戶端是一種安全應用程式,可安全連線 Webex 和 BroadWorks。 儲存在 Webex Cloud,並透過 Webex 應用程式介面向使用者公開的資料,在傳輸中和待用時都會加密。

本文件的「參考資料」一節提供更多有關資料交換的詳細資訊。

其他閱讀資料

組織資料落地

我們將您的 Webex 資料儲存在最符合您地區的資料中心內。 請參閱說明中心的 Webex 中的資料落地。

角色

服務提供者管理員(您): 對於日常維護活動,您可以使用自己的系統管理解決方案的內部部署(通話)部分。 您可以透過 Partner Hub 管理解決方案的 Webex 部分。

如需合作夥伴可用的角色、這些角色隨附的存取特權以及如何指定角色的資訊,請參閱Webex for BroadWorks 和批發 RTM 的合作夥伴管理員角色。

第一個佈建給新合作夥伴組織的使用者將自動指定給完全管理員和完全合作夥伴管理員角色。 該管理員可以使用上述文章來指派其他角色。 |

Cisco 雲端營運團隊: 在上線期間,在 Partner Hub 中建立您的「合作夥伴組織」(如果不存在)。

擁有 Partner Hub 帳戶後,即可設定您自有系統的 Webex 介面。 接下來,您要建立「新手上路範本」來代表透過這些系統提供服務的套件或套件。 然後,您可以佈建客戶或訂閱者。

# | 一般工作項目 | SP | Cisco |

|---|---|---|---|

1 | 合作夥伴上線 - 建立合作夥伴組織(如果不存在)並啟用必要的功能切換 | ● | |

2 | 透過 Partner Hub(叢集)在合作夥伴組織中設定 BroadWorks | ● | |

3 | 透過 Partner Hub 在合作夥伴組織中設定整合設定(產品範本、品牌) | ● | |

4 | 準備 BroadWorks 整合環境(AS、XSP| ADP 修補、防火牆、XSP| ADP 設定、XSI、AuthService、 CTI、NPS、DMS 應用程式(在 XSP 上)| ADP) | ● | |

5 | 開發佈建整合或程序 | ● | |

6 | 準備 GTM 材料 | ● | |

7 | 移轉或佈建新使用者 | ● |

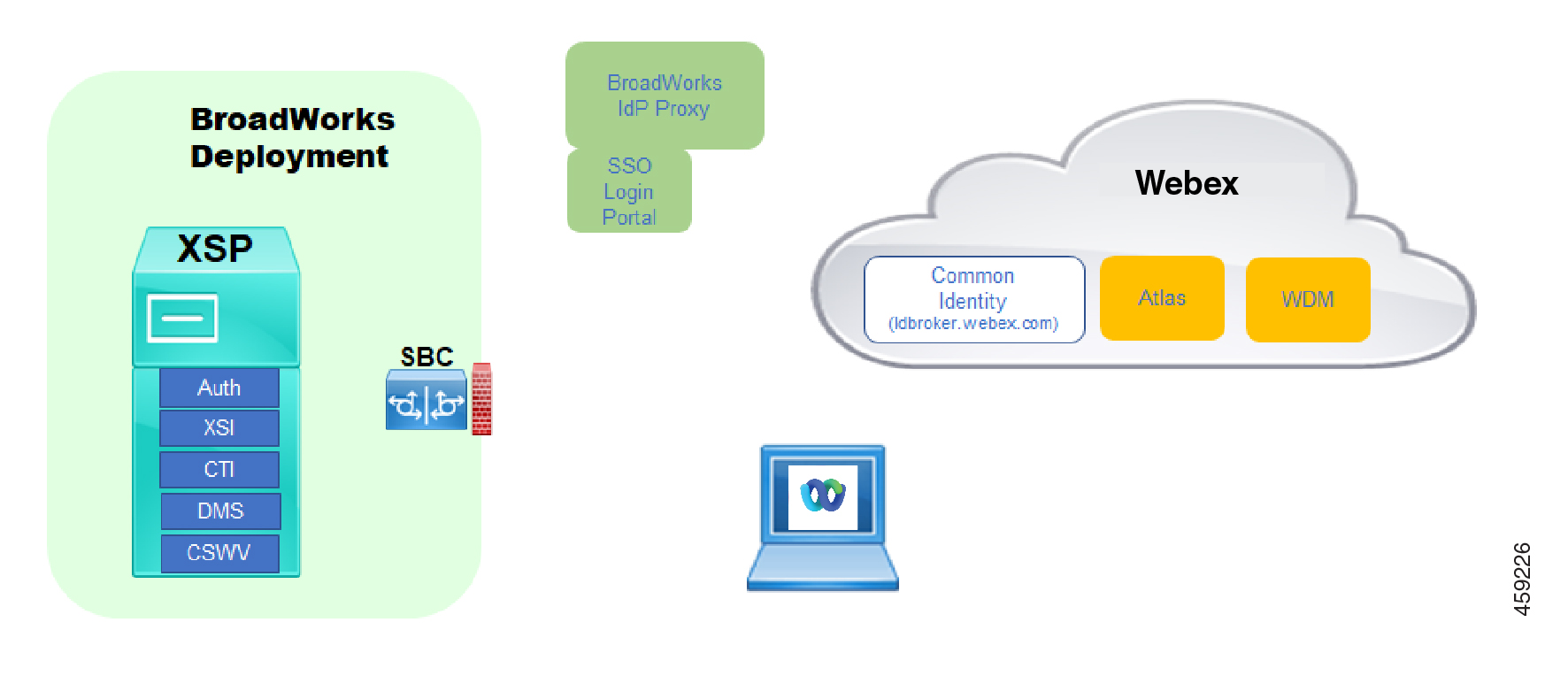

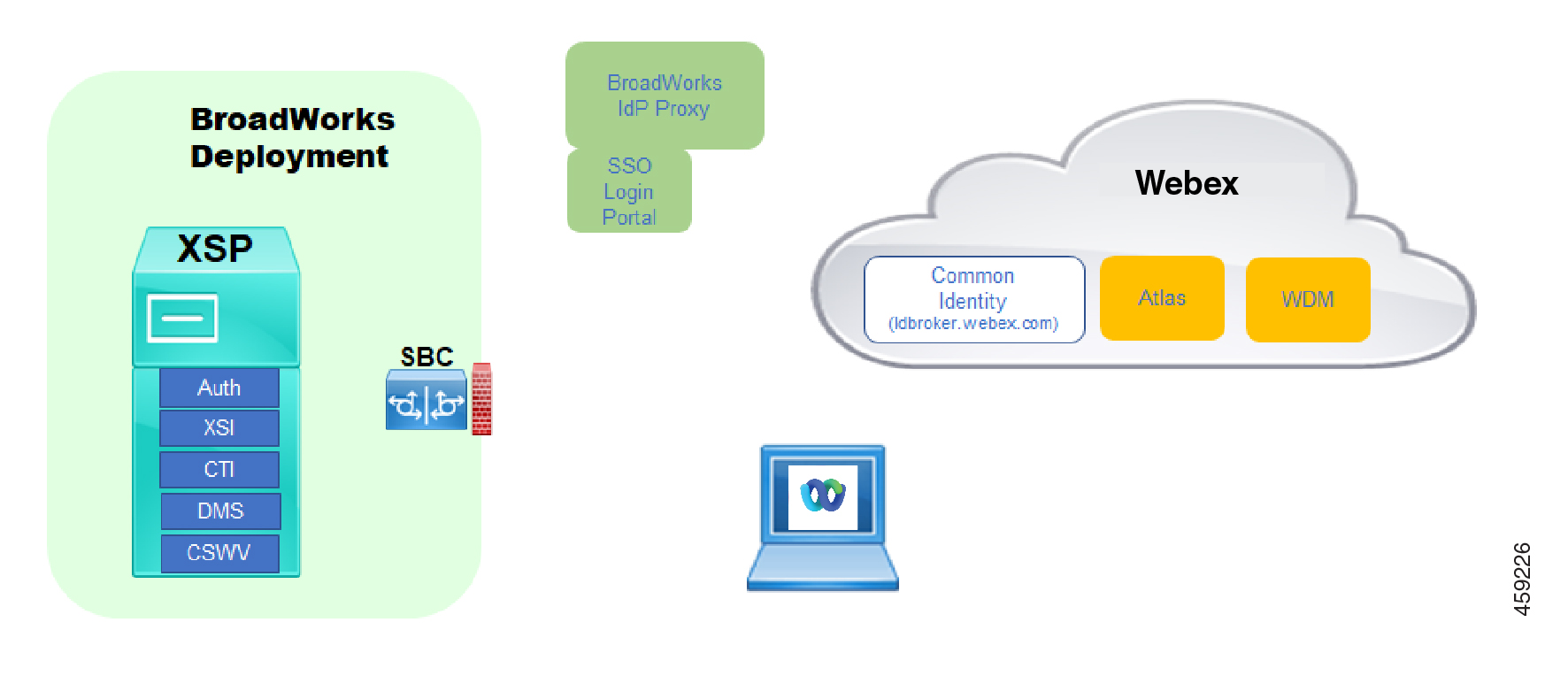

架構

圖中內容為何?

用戶端

Webex 應用程式用戶端是 Webex for Cisco BroadWorks 產品的主要應用程式。 用戶端可在桌上型電腦、行動裝置及 Web 平台上使用。

用戶端具有原生傳訊、線上狀態,以及 Webex Cloud 提供的多方音訊/視訊會議。 Webex 用戶端使用 BroadWorks 基礎結構進行 SIP 和 PSTN 通話。

Cisco IP 電話及相關配件也會使用 BroadWorks 基礎結構進行 SIP 和 PSTN 通話。 我們預期能夠支援協力廠商通話。

使用者啟用入口網站,供使用者使用其 BroadWorks 認證登入 Webex。

Partner Hub 是管理 Webex 組織與客戶組織的 Web 介面。 Partner Hub 是您可以設定 BroadWorks 基礎結構與 Webex 整合之處。 您也可以使用 Partner Hub 來管理用戶端設定和帳單。

服務提供者網路

圖中左側的綠色區塊代表您的網路。 網路中託管的元件提供下列服務和介面至解決方案的其他部分:

公開存取的 XSP| ADP,適用於Webex for Cisco BroadWorks: (方塊代表一個或多個 XSP| ADP 場,可能以負載平衡器為前端。)

託管 Xtended 服務介面(XSI-Actions 和 XSI-Events)、裝置管理服務 (DMS)、CTI 介面和驗證服務。 這些應用程式結合起來可進行電話和 Webex 用戶端自行驗證、下載其通話設定檔、撥打和接聽電話,以及查看對方的電話狀態(電話線上狀態及通話歷史記錄)。

向 Webex 用戶端發佈目錄。

公開存取的 XSP| ADP,執行 NPS:

主機通話通知推送伺服器: XSP 上的通知推送伺服器|您環境中的 ADP。 它可作為您應用程式伺服器和 NPS Proxy 之間的介面。 Proxy 會提供短時間使用權杖給 NPS,以授權雲端服務的通知。 這些服務(APNS 和 FCM)將通話通知傳送至 Apple iOS 和 Google Android 裝置上的 Webex 用戶端。

應用程式伺服器:

提供對其他 BroadWorks 系統的通話控制和介面(一般)

對於佈建流程,合作夥伴管理員使用 AS 在 Webex 中佈建使用者

將使用者設定檔推送至 BroadWorks

OSS/BSS: 您的營運支援系統 / 商業 SIP 服務,用於管理 BroadWorks 企業。

Webex Cloud

圖中的藍色區塊表示 Webex Cloud。 Webex 微服務支援所有 Webex 協作功能:

Cisco Common Identity (CI) 是 Webex 內的身分識別服務。

Webex for Cisco BroadWorks 代表一組微服務,支援 Webex 與託管 BroadWorks 之服務提供者整合:

使用者佈建 API

服務提供者設定

使用者使用 BroadWorks 認證登入

傳訊相關微服務的 Webex Messaging 方塊。

Webex Meetings 方塊代表媒體處理伺服器和多個參加者視訊會議的 SBC(SIP 和 SRTP)

協力廠商 Web 服務

圖中顯示下列協力廠商元件:

APNS(Apple 推送通知服務)將通話和訊息通知推送至 Apple 裝置上的 Webex 應用程式。

FCM(FireBase 雲訊息傳遞)將通話和訊息通知推送至 Android 裝置上的 Webex 應用程式。

XSP| ADP 架構考量

公開存取的 XSP 的角色|Webex中用於Cisco BroadWorks 的 ADP 伺服器

公開的 XSP|您環境中的 ADP 向Webex和用戶端提供下列介面/服務:

驗證服務 (AuthService),由 TLS 保護,可代表使用者回應 Webex 對 BroadWorks JWT(JSON Web 權杖)的請求

CTI 介面,由 mTLS 保護,Webex 於此從 BroadWorks 訂閱通話歷史記錄事件和電話線上狀態(電話狀態)。

Xsi-Actions 和活動介面(eXtended 服務介面),用於訂閱者通話控制、聯絡人與通話清單目錄,以及最終使用者電話服務設定

DM(裝置管理)服務,用於用戶端擷取其通話設定檔

當您設定 Webex for Cisco BroadWorks 時,提供這些介面的 URL。 (請參閱本文件中的在 Partner Hub 中設定 BroadWorks 叢集)。 對於每個叢集,每個介面只能提供一個 URL。 如果您的 BroadWorks 基礎結構中有多個介面,可以建立多個叢集。

XSP| ADP 架構

我們要求您使用單獨的專用 XSP| ADP 實例或場來託管您的 NPS(通知推送伺服器)應用程式。 您可以對 UC-One SaaS 或 UC-One 協作使用相同的 NPS。 然而,您不可在相同的 XSP 上託管Cisco BroadWorksWebex所需的其他應用程式|託管 NPS 應用程式的 ADP。

我們建議您使用專用的 XSP| ADP 實例/場來託管Webex整合所需的應用程式,原因如下

例如,如果您提供 UC-One SaaS,我們建議您建立新的 XSP|適用於Cisco BroadWorks 的Webex的 ADP 場。 這樣一來,當您移轉訂閱者時,兩個服務即可獨立運作。

如果您在 XSP 上並置Webex for Cisco BroadWorks 應用程式|ADP 場(用於其他目的),您有責任監視使用情況、管理由此產生的複雜性並為增加的規模進行規劃。

的Cisco BroadWorks 系統容量規劃程式假設有專用的 XSP| ADP 場,如果您將其用於並置計算,則可能不准確。

除非另有說明,否則Cisco BroadWorks XSP 專用Webex| ADP 必須託管以下應用程式:

AuthService(具有 CI 權杖驗證的 TLS 或 mTLS)

CTI (mTLS)

XSI-Actions (TLS)

XSI-Events (TLS)

DMS (TLS) — 選用。 不一定要專門為Webex for Cisco BroadWorks 部署單獨的 DMS 實例或場。 您可以使用用於 UC-One SaaS 或 UC-One Collaborate 的相同 DMS 實例。

通話設定 Web 檢視 (TLS) — 可選。 僅當您希望Cisco BroadWorks 的Webex使用者能夠在Webex應用程式上設定通話功能時,才需要通話設定 Web 檢視 (CSW)。

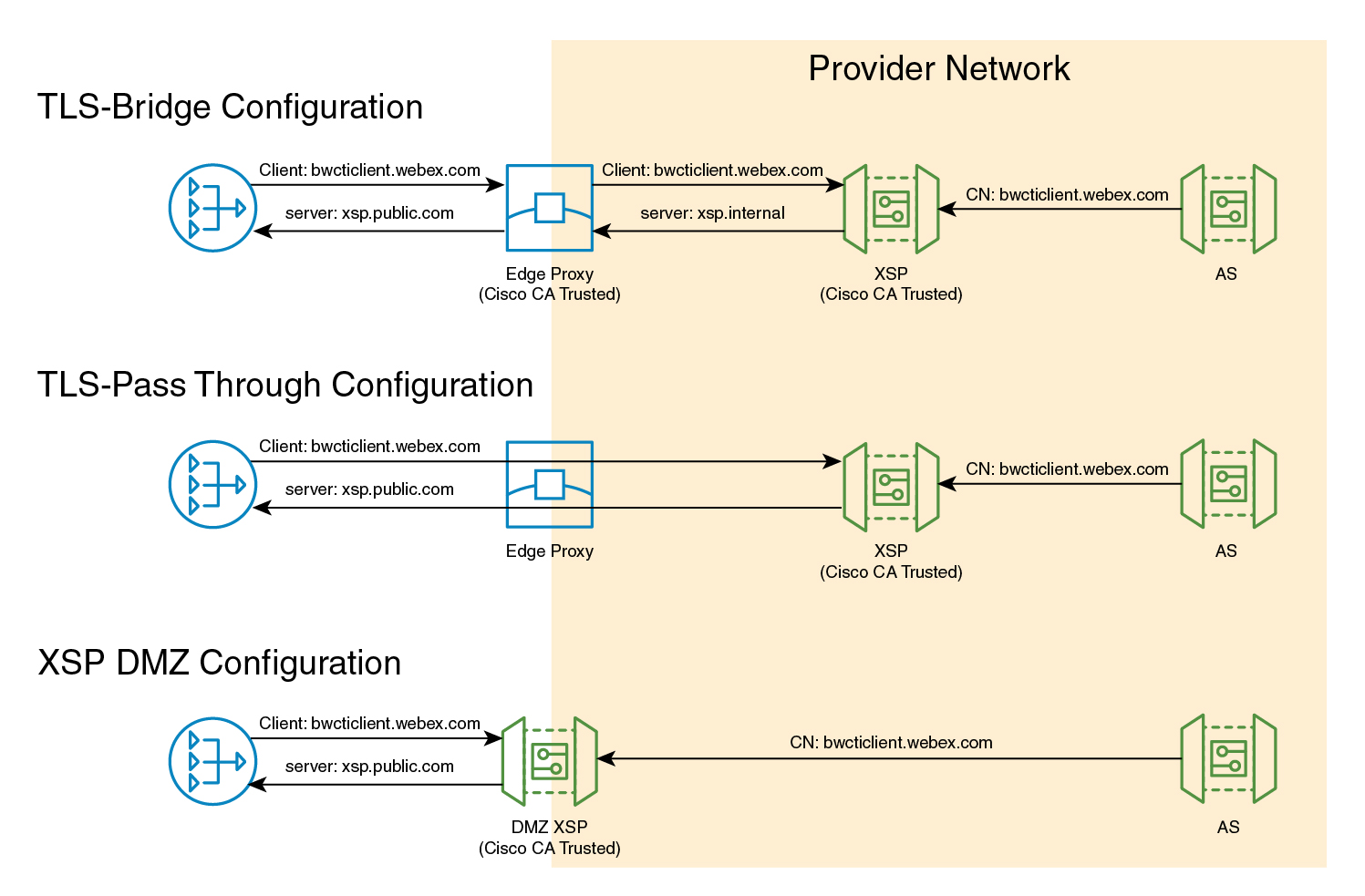

Webex 要求透過受雙向 TLS 驗證保護的介面來存取 CTI。 若要支援此要求,我們建議使用以下選項之一:

(圖標示選項 1 ) 一個 XSP|所有應用程式的 ADP 實例或場,每部伺服器上設定了兩個介面: 適用於 CTI 的 mTLS 介面和適用於其他應用程式(如 AuthService)的 TLS 介面。

(圖標有選項 2 ) 兩個 XSP| ADP 實例或場,一個具有用於CTI的 mTLS 介面,另一個具有用於其他應用程式(例如 AuthService)的TLS介面。

XSP| ADP 重複使用 如果您現有的 XSP|符合上述其中一個建議架構的 ADP 場(選項 1 或 2)並且它是輕載,則可以重複使用現有的 XSP| ADP。 您需要驗證現有應用程式與 Webex 的新應用程式需求之間沒有衝突的設定需求。 兩個主要注意事項是:

因為 XSP| ADP 有許多應用程式,而且這些應用程式的排列數量很多,則可能存在其他無法識別的衝突。 因此,任何潛在的 XSP 重複使用|在承諾重複使用之前,應在實驗室中使用預期的設定驗證 ADP。 |

在 XSP 上設定NTP同步|ADP

部署需要對所有 XSP 進行時間同步|與Webex搭配使用的 ADP。

安裝 ntp 安裝 OS 之後、安裝 BroadWorks 軟體之前。 然後您可以在 XSP 期間設定NTP| ADP 軟體安裝。 請參閱 BroadWorks 軟體管理指南以瞭解更多資訊。

在 XSP 的互動安裝期間|ADP 軟體,您可以選擇設定NTP。 按下列方式繼續:

如果安裝程式詢問

Do you want to configure NTP?,請輸入y。如果安裝程式詢問

Is this server going to be a NTP server?,請輸入n。如果安裝程式詢問

What is the NTP address, hostname, or FQDN?,請輸入 NTP 伺服器或公用 NTP 服務的地址,例如,pool.ntp.org。

如果您的 XSP| ADP 使用無訊息(非互動)安裝,安裝程式設定組態檔必須包含下列 Key=Value 配對:

NTPNTP_SERVER=<NTP Server address, e.g., pool.ntp.org>XSP| ADP 身分和安全性需求

背景

Cisco BroadWorks TLS 連接的通訊協定和加密可於不同明確性層級進行設定。 這些層級範圍從最一般(SSL 提供者)到最明確(個別介面)。 較為明確的設定一律覆寫較為一般的設定。 如果未指定,則從「較高」層級繼承「較低」層級 SSL 設定。

如果未從其預設值變更任何設定,所有層級會繼承 SSL 提供者預設設定(JSSE Java Secure Sockets Extension)。

需求清單

XSP| ADP 必須使用 CA 簽署的憑證向用戶端驗證,其中通用名稱或主體別名與 XSI 介面的網域部分相符。

Xsi 介面必須支援 TLSv1.2 通訊協定。

Xsi 介面必須使用符合下列需求的加密套件。

暫時 Diffie-Hellman (DHE) 或暫時橢圓曲線 Diffie-Hellman (ECDHE) 金鑰交換

最低區塊大小為 128 位元(例如 AES-128 或 AES-256)的 AES(進階加密標準)加密

GCM(Galois/計數器模式)或 CBC(加密區塊鏈)加密模式

如果使用 CBC 加密,則僅允許金鑰衍生使用 SHA2 雜湊功能系列(SHA256、SHA384、SHA512)。

例如,下列加密法符合需求:

TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384TLS_DHE_RSA_WITH_AES_256_GCM_SHA384TLS_DHE_PSK_WITH_AES_256_CBC_SHA384

XSP|如上所示,ADP CLI 需要加密套件採用 IANA 命名慣例,而不是 openSSL 慣例。 |

AuthService 和 XSI 介面支援 TLS 加密

隨著我們的雲端安全需求變化,此清單隨時會變更。 遵循現行有關加密選取的 Cisco 雲端安全建議,如本文件中的需求清單中所述。 |

TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384TLS_DHE_RSA_WITH_AES_256_GCM_SHA384TLS_ECDHE_ECDSA_WITH_CHACHA20_POLY1305_SHA256TLS_ECDHE_RSA_WITH_CHACHA20_POLY1305_SHA256TLS_DHE_RSA_WITH_CHACHA20_POLY1305_SHA256TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256TLS_DHE_RSA_WITH_AES_128_GCM_SHA256TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384TLS_DHE_RSA_WITH_AES_256_CBC_SHA256TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256TLS_DHE_RSA_WITH_AES_128_CBC_SHA256TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHATLS_ECDHE_RSA_WITH_AES_256_CBC_SHATLS_DHE_RSA_WITH_AES_256_CBC_SHATLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHATLS_ECDHE_RSA_WITH_AES_128_CBC_SHATLS_DHE_RSA_WITH_AES_128_CBC_SHATLS_RSA_PSK_WITH_AES_256_GCM_SHA384TLS_DHE_PSK_WITH_AES_256_GCM_SHA384TLS_RSA_PSK_WITH_CHACHA20_POLY1305_SHA256TLS_DHE_PSK_WITH_CHACHA20_POLY1305_SHA256TLS_ECDHE_PSK_WITH_CHACHA20_POLY1305_SHA256TLS_RSA_WITH_AES_256_GCM_SHA384TLS_PSK_WITH_AES_256_GCM_SHA384TLS_PSK_WITH_CHACHA20_POLY1305_SHA256TLS_RSA_PSK_WITH_AES_128_GCM_SHA256TLS_DHE_PSK_WITH_AES_128_GCM_SHA256TLS_RSA_WITH_AES_128_GCM_SHA256TLS_PSK_WITH_AES_128_GCM_SHA256TLS_RSA_WITH_AES_256_CBC_SHA256TLS_RSA_WITH_AES_128_CBC_SHA256TLS_ECDHE_PSK_WITH_AES_256_CBC_SHA384TLS_ECDHE_PSK_WITH_AES_256_CBC_SHATLS_RSA_PSK_WITH_AES_256_CBC_SHA384TLS_DHE_PSK_WITH_AES_256_CBC_SHA384TLS_RSA_PSK_WITH_AES_256_CBC_SHATLS_DHE_PSK_WITH_AES_256_CBC_SHATLS_RSA_WITH_AES_256_CBC_SHATLS_PSK_WITH_AES_256_CBC_SHA384TLS_PSK_WITH_AES_256_CBC_SHATLS_ECDHE_PSK_WITH_AES_128_CBC_SHA256TLS_ECDHE_PSK_WITH_AES_128_CBC_SHATLS_RSA_PSK_WITH_AES_128_CBC_SHA256TLS_DHE_PSK_WITH_AES_128_CBC_SHA256TLS_RSA_PSK_WITH_AES_128_CBC_SHATLS_DHE_PSK_WITH_AES_128_CBC_SHATLS_RSA_WITH_AES_128_CBC_SHATLS_PSK_WITH_AES_128_CBC_SHA256TLS_PSK_WITH_AES_128_CBC_SHA

Xsi-Events 規模參數

您可能需要增加 Xsi-Events 佇列大小和執行緒計數,以處理 Webex for Cisco BroadWorks 解決方案所需的活動數量。 您可以將參數增加為顯示的最小值,如下所示(如果參數高於這些最小值,請勿降低):

XSP|ADP_CLI/Applications/Xsi-Events/BWIntegration>

eventQueueSize = 2000

XSP|ADP_CLI/Applications/Xsi-Events/BWIntegration>

eventHandlerThreadCount = 50

多個 XSP| ADP

負載平衡邊緣元素

如果網路邊緣有負載平衡元件,它必須透明地處理多個 XSP 之間的流量分配。|適用於Cisco BroadWorks 雲端和用戶端的 ADP 伺服器和Webex 。 在這種情況下,您將提供負載平衡器的 URL 給 Webex for Cisco BroadWorks 設定。

此架構注意事項:

設定 DNS,使用戶端可以在連接 Xsi 介面時找到負載平衡器(請參閱 DNS 設定)。

我們建議您以反向 SSL Proxy 模式設定邊緣元素,以確保點對點資料加密。

XSP 中的憑證|ADP01 和 XSP| ADP02 應同時具有 XSP| ADP 網域,例如您的-XSP| ADP.example.com,在主體別名中。 他們應該有自己的 FQDN,例如 XSP| ADP01.example.com,在通用名稱中。 您可以使用萬用字元憑證,但我們不建議使用。

面向網際網路的 XSP| ADP 伺服器

如果您直接公開 Xsi 介面,請使用DNS將流量分發到多個 XSP| ADP 伺服器。

此架構注意事項:

連線至 XSP 需要兩個記錄|ADP 伺服器:

對於Webex微型服務: 需要輪循 A/AAAA 記錄以多個 XSP 為目標|ADP IP位址。 這是因為Webex微型服務無法執行 SRV 查找。 例如,請參閱Webex 雲端服務。

對於Webex應用程式: 解析為 A 記錄的 SRV 記錄,其中每個 A 記錄都解析為單一 XSP| ADP。 例如,請參閱Webex應用程式。

使用按優先順序排列的SRV 記錄,以多個 XSP 的 XSI 服務為目標|ADP 位址。 確定SRV 記錄的優先順序,以便微服務始終會移至相同的 A 記錄(和後續IP 位址),並且僅在第一個IP 位址發生故障時才會移至下一個 A 記錄(和IP 位址)。 請勿對Webex應用程式使用輪循方法。

XSP 中的憑證|ADP01 和 XSP| ADP02 應同時具有 XSP| ADP 網域,例如您的-XSP| ADP.example.com,在主體別名中。 他們應該有自己的 FQDN,例如 XSP| ADP01.example.com,在通用名稱中。

您可以使用萬用字元憑證,但我們不建議使用。

避免 HTTP 重新導向

有時, DNS會設定為解析 XSP| ADP URL至 HTTP 負載平衡器,且負載平衡器設定為透過反向 Proxy 重新導向至 XSP| ADP 伺服器。

當連接到您提供的 URL 時,Webex 不會遵循重新導向,故此設定無法發揮作用。

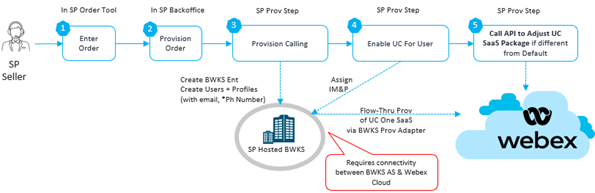

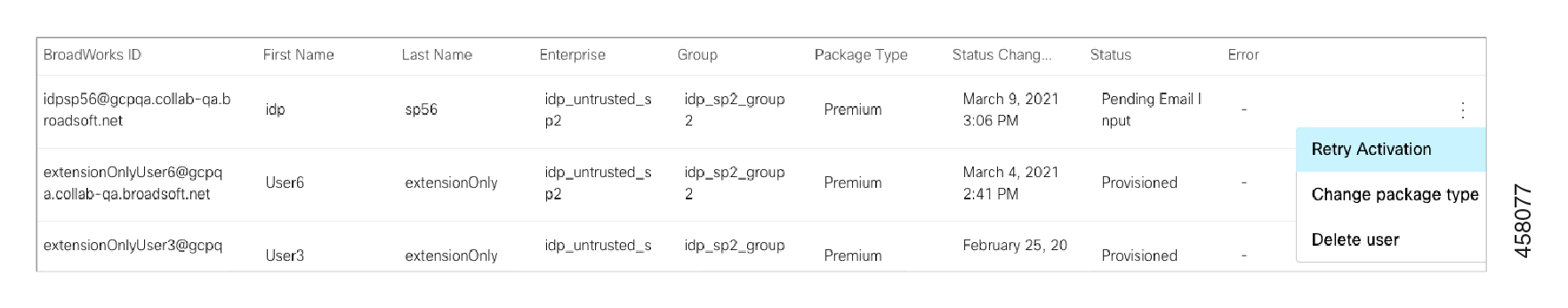

訂購與佈建

以下層級適用訂購和佈建:

合作夥伴/服務提供者佈建:

每個上線的 Webex for Cisco BroadWorks 服務提供者(或轉售商)都必須在 Webex 中設定為合作夥伴組織,並授予必要的權限。 Cisco 營運團隊給予合作夥伴組織的管理員權限,讓他們能夠在 Webex Partner Hub 上管理 Webex for Cisco BroadWorks。 合作夥伴管理員必須先執行所有必需的佈建步驟,才能佈建客戶/企業組織。

客戶/企業訂購與佈建:

每個啟用 Webex for Cisco BroadWorks 的 BroadWorks 企業,都會觸發建立關聯的 Webex 客戶組織。 此過程會自動作為使用者/使用者佈建的一部分進行。 BroadWorks 企業內的所有使用者/訂閱者,都在同一個 Webex 客戶組織中佈建。

若 BroadWorks 系統設定為含有群組的服務提供者,則適用相同行為。 當您在 BroadWorks 群組中佈建訂閱者時,會自動在 Webex 中建立與群組對應的客戶組織。

使用者/訂閱者訂購及佈建:

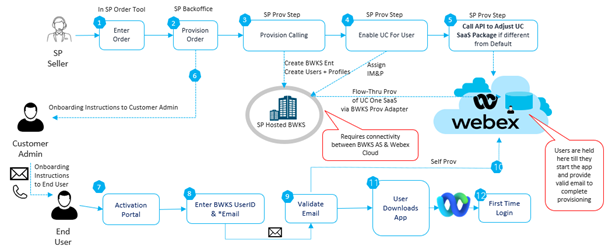

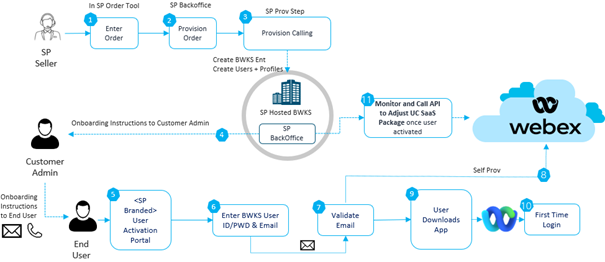

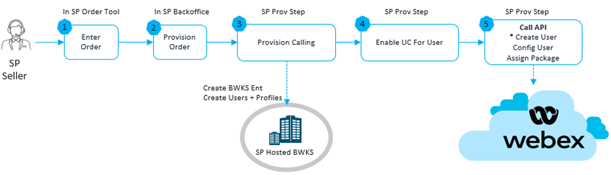

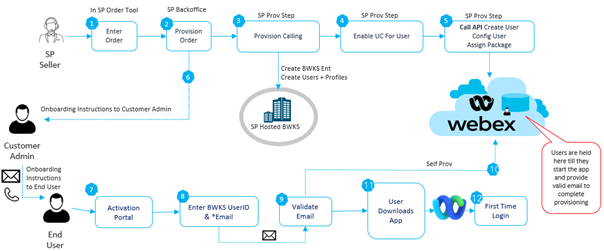

Webex for Cisco BroadWorks 目前支援下列使用者佈建模型:

使用受信任電子郵件的佈建流程

使用未受信任電子郵件的佈建流程

使用者自行佈建

API 佈建

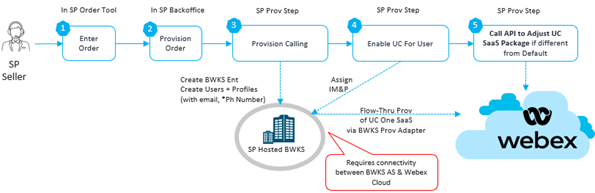

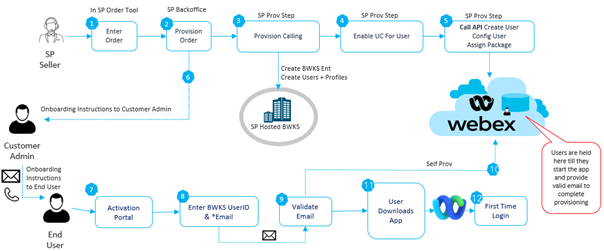

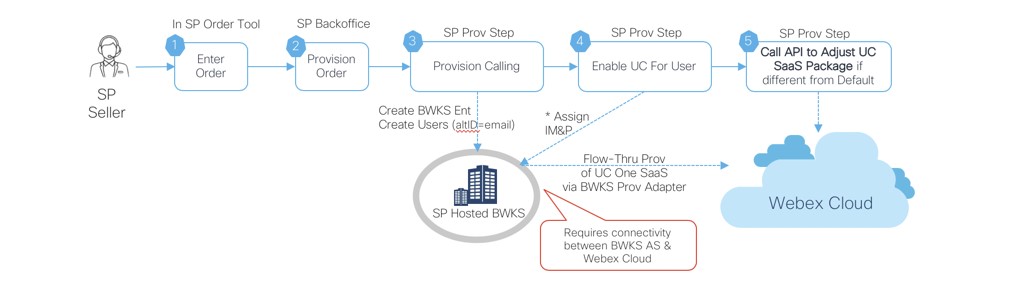

使用受信任的電子郵件進行佈建的流程

您將整合式 IM&P 服務設定為使用 Webex 佈建 URL,然後將服務指派給使用者。 應用程式伺服器使用 Webex 佈建 API 來請求相應的 Webex 使用者帳戶。

如果您可以聲明 BroadWorks 包含有效且對 Webex 是唯一的訂閱者電子郵件地址,則此佈建選項會自動建立和啟動 Webex 帳戶,並以這些電子郵件地址作為使用者 ID。

您可以透過 Partner Hub 來變更訂閱者套件,也可以編寫自己的應用程式來使用佈建 API 變更訂閱者套件。

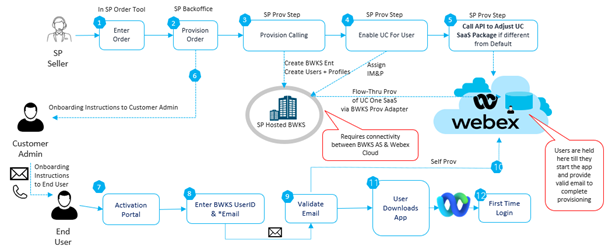

使用未受信任電子郵件的佈建流程

您將整合式 IM&P 服務設定為使用 Webex 佈建 URL,然後將服務指派給使用者。 應用程式伺服器使用 Webex 佈建 API 來請求相應的 Webex 使用者帳戶。

如果您無法依賴 BroadWorks 所持有的訂閱者電子郵件地址,此佈建選項會建立 Webex 帳戶,但無法啟動這些帳戶,除非訂閱者提供並驗證其電子郵件地址。 此時,Webex 可以使用這些電子郵件地址作為使用者 ID 來啟動帳戶。

您可以透過 Partner Hub 來變更訂閱者套件,也可以編寫自己的應用程式來使用佈建 API 變更訂閱者套件。

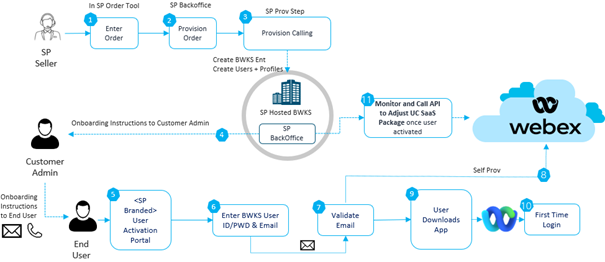

使用者自行佈建

使用此選項,就不需要從 BroadWorks 到 Webex 的佈建流程。 在您設定 Webex 與 BroadWorks 系統之整合後,您獲得一個或多個在 Webex for Cisco BroadWorks 合作夥伴組織內佈建使用者專屬的鏈結。

然後,您可以設計您自己的通訊(或委派給客戶),以將鏈結分發給訂閱者。 訂閱者循著該鏈結,然後提供並驗證其電子郵件地址,以建立和啟動其自己的 Webex 帳戶。

由於帳戶在合作夥伴組織的範圍內佈建,所以您可以透過 Partner Hub 手動調整使用者套件,或者使用 API 來調整。

使用者必須存在於您與 Webex 整合的 BroadWorks 系統中,否則將禁止他們使用該鏈結來建立帳戶。 |

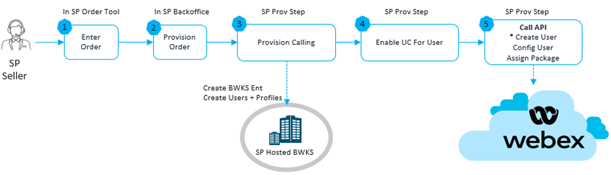

服務提供者 API 佈建

Webex 會公開一組公用 API,使您能夠將 Webex for Cisco BroadWorks 使用者/訂閱者佈建建置到現有的使用者管理工作流程/工具中。

佈建流程的所需修補程式

使用佈建流程時,您必須安裝系統修補程式並套用 CLI 屬性。 請參考下列清單,以尋找適用於 BroadWorks 版本的指示:

若版本為 R22:

安裝後,設定屬性

bw.msg.includeIsEnterpriseInOSSschema至true從 CLI 中Maintenance/ContainerOptions。如需相關資訊,請參閱修補程式附註 https://www.cisco.com/web/software/286326332/154309/AP.as.22.0.1123.ap376508.txt。

若版本為 R23:

安裝後,設定屬性

bw.msg.includeIsEnterpriseInOSSschema至true從 CLI 中Maintenance/ContainerOptions。如需相關資訊,請參閱修補程式附註 https://www.cisco.com/web/software/286326332/154325/AP.as.23.0.1075.ap376509.txt。

若版本為 R24:

安裝後,設定屬性

bw.msg.includeIsEnterpriseInOSSschema至true從 CLI 中Maintenance/ContainerOptions。如需相關資訊,請參閱修補程式附註 https://www.cisco.com/web/software/286326332/154326/AP.as.24.0.944.ap375100.txt。

完成這些步驟後,您將無法使用 UC-One Collaborate 服務來佈建新使用者。 新佈建的使用者必須是 Webex for Cisco BroadWorks 使用者。 |

分機撥號

分機撥號功能支援可讓Webex for Cisco Broadworks 使用者撥打與同一企業內的主要電話號碼相似的分機號的其他使用者。 這對於沒有 DID 號碼的使用者特別有用。

在佈建期間,使用者的分機號會作為使用者的分機號儲存在Webex目錄中。 對於 BroadWorks 通話,分機號會出現在Webex應用程式上的所有通話起始方法區域和使用者設定檔的分機號欄位中。 適用於Cisco BroadWorks 的Webex支援使用位置撥號代碼和分機號的組合,在同一企業的同一群組內及不同群組內的使用者之間進行純分機通話。 但是,不支援僅使用分機在兩個企業之間進行通話。

可透過下列方法為Cisco BroadWorks 使用者佈建分機:

Cisco BroadWorks 使用者

公用API佈建為「擴充功能」

擴充參數應該作為API 呼叫的一部分明確傳遞。 對於已設定位置撥號代碼(LDC)的企業/群組,分機參數應該是 LDC 和分機號碼的組合。

佈建或自我啟動佈建

Extension 和 LDC(如適用)將自動從 BroadWorks 擷取。

純 BroadWorks 通話使用者或實體

使用位置撥號代碼 (LDC) 和分機號碼的組合,透過目錄同步從 BroadWorks 自動同步。

BroadWorks 通話記錄 | 說明 | 佈建方式 | 管理分機 |

|---|---|---|---|

適用於Cisco BroadWorks 使用者的Webex | 已為Cisco BroadWorks 啟用Webex的使用者 | 公開API | 擴充功能需要作為參數傳遞 |

流程透過 | 自動從 BroadWorks 擷取的分機 | ||

純 BroadWorks 通話使用者 | 執行下列作業的通話使用者:不已加入Webex | 目錄同步 | 目錄同步已同步的分機 |

非使用者通話實體 | 例如,會議室電話、傳真機、群組搜尋號碼 | 目錄同步 | 目錄同步已同步的分機 |

BroadWorks 電話清單 | 企業、群組或個人電話清單 | 目錄同步 | 不適用 |

先決條件

支援此功能所需的用戶端版本是 42.11 或更高版本。

作為 23 或更高版本的一部分,將分機號和位置撥號代碼新增至 XSI 和佈建適配器 2022 年 2 月的修補程式:

AP.platform.23.0.1075.ap380045

AP.as.23.0.1075.ap380045

AP.xsp.23.0.1075.ap380045

AP.as.24.0.944.ap380045

使用以下CLI 指令針對此SIP 通話流程啟用 AS 上的 X-BroadWorks-Remote-Party-Info 標頭,這是分機號撥號功能支援所必需的。

AS_CLI/System/DeviceType/SIP> set <device_profile_type> supportRemotePartyInfo true

應用程式呼叫選項優先順序

作為分機撥號功能支援的一部分,還在合作夥伴層級為所有Webex for Cisco Broadworks 合作夥伴提供了應用程式通話選項優先順序設定。 使用此設定,合作夥伴可以從 Partner Hub 控制其所有受管理客戶的通話優先級設定。 也可從 Control Hub 在客戶層級修改客戶的應用程式通話選項優先設定。

當透過上述任何佈建方法使用分機號重新佈建Webex for Cisco Broadworks 使用者時,應用程式通話選項優先設定包含分機號作為 Partner Hub 和 Control Hub 中的第二個選項。

對於所有現有的佈建組織,在應用程式通話選項優先級設定中,分機選項將處於隱藏狀態(預設情況下)。 這將不會在Webex應用程式中使用者的音訊/視訊通話選項中顯示分機號。

以下是使現有客戶可見的分機通話選項的選項:

如果合作夥伴希望為其管理的所有客戶組織提供分機號作為其中一個通話選項,則建議合作夥伴管理員在 Partner Hub 中將分機號從隱藏移至可用。 這將讓受管理的客戶組織從其合作夥伴繼承設定。

如果合作夥伴想要為特定客戶組織提供通話選項中的分機,則建議合作夥伴管理員在 Control Hub 中將分機從隱藏移至可用。

群組聯絡人支援

此功能透過移除從 BroadWorks 上的群組電話清單同步最多 1500 個聯絡人的限制,並允許合作夥伴從單一群組電話清單同步最多 3 萬個聯絡人,並使其與 3 萬個聯絡人相提並論,從而增強Webex for BroadWorks DirSync 服務。為單獨發行的企業電話清單增加。

每個組織的所有外部聯絡人的總數限制為 200K,這將適用於單一 BroadWorks 企業中企業和群組電話清單的總和。 譬如,一個 BroadWorks 企業將支援具有 30K 的企業電話清單和 5 個每個具有 30K 的群組電話清單(每個組織總共 180K)。 但是,如果有 6 個群組電話清單,每個電話清單 30K,則將不支援此(總計 210K)。

此功能可應要求使用。 請聯絡您的客戶團隊以啟用該功能。

|

啟用該功能後,DirSync 服務開始將 BroadWorks 群組電話清單聯絡人同步到Webex聯絡人服務中的按群組專用聯絡人儲存體中。

在佈建期間,使用者的企業群組需要儲存在Webex目錄中以指出此使用者所屬的群組。 使用者與Webex目錄中的 BroadWorks 群組的關聯可讓Webex 應用程式在聯絡服務群組儲存體中為使用者的特定群組執行聯絡人搜尋。

此功能要求在Webex中使用 BroadWorks 企業群組 ID 佈建 BroadWorks 訂閱者的Webex 。

可透過下列方法為Cisco BroadWorks 使用者佈建 BroadWorks 企業群組 ID:

適用於Cisco BroadWorks 使用者的Webex

公用API佈建為「spEnterpriseGroupId」

BroadWorks 企業群組 ID 應明確地傳遞到API 呼叫的 spEnterpriseGroupId 參數中。

佈建或自我啟動佈建

將自動從 BroadWorks 擷取 BroadWorks 企業群組 ID。

純 BroadWorks 通話使用者或實體

不適用。 不需要為這些使用者同步 BroadWorks 企業群組 ID。

BroadWorks 通話記錄 | 說明 | 佈建方式 | 管理企業群組ID |

|---|---|---|---|

適用於Cisco BroadWorks 使用者的Webex | 已為Cisco BroadWorks 啟用Webex的使用者 | 公開API | BroadWorks 企業群組 ID 需要作為參數 spEnterpriseGroupId 傳遞 |

流程透過 | 自動從 BroadWorks 擷取 BroadWorks 企業群組 ID | ||

純 BroadWorks 通話使用者 | 執行下列作業的通話使用者:不已加入Webex | 目錄同步 | 不適用 |

非使用者通話實體 | 例如,會議室電話、傳真機、群組搜尋號碼 | 目錄同步 | 不適用 |

BroadWorks 電話清單 | BroadWorks 群組電話清單中的聯絡人 | 目錄同步 | 群組聯絡人會儲存在與特定群組關聯的Webex Contact Service 中 |

BroadWorks 企業版或個人電話清單 | 企業或個人電話清單中的聯絡人 | 目錄同步 | 不適用 |

必須在遷移之前更新公用API 。 在完成此API之前無法完成移轉 BroadWorks 企業群組 ID 應該在API 呼叫的 spEnterpriseGroupId 參數中明確傳遞 https://developer.webex.com/docs/api/changelog#2023-march 啟用該功能後,由於下一次目錄同步,企業使用者群組還將顯示在 Control Hub 中。 在 Control Hub for Webex for BroadWorks 中視覺化群組目前僅供參考。 合作夥伴和客戶管理員不應對 Control Hub 中的群組或群組成員資格進行任何修改,因為這些變更不會反映回 BroadWorks。 Control Hub 中的群組管理旨在供將採用即將推出的聯絡管理 API 的合作夥伴使用。 |

移轉和未來的保護

BroadSoft 統一通訊用戶端的 Cisco 進展是從 UC-One 移至 Webex。 除了通話之外,支援服務也逐漸擺脫服務提供者網路,朝向 Webex Cloud 平台發展。

無論您是執行 UC-One SaaS 還是 BroadWorks Collaborate,首選的移轉策略是部署新的專用 XSP|用於與Webex for Cisco BroadWorks 整合的 ADP。 當您將客戶移轉至 Webex 時,您可以並存執行這兩項服務,最終重新獲得用於先前解決方案的基礎結構。

推薦的文件訂閱

Webex Help Center 文章(在help.webex.com 上)有一個訂閱選項,可讓您在該文章更新時接收電子郵件通知。

我們建議您訂閱下列每篇文章,以確保您不會錯過影響網路連線的關鍵更新。 若要訂閱,請轉至以下每個鏈結,在啟動的文章中,按一下訂閱按鈕。

我們建議您至少訂閱上述清單。 但是,下面列出的大多數Webex文章和文件其他文件有了訂閱選項。 要顯示此選項,help.webex.com 上必須有該文章。

文件登陸頁面沒有訂閱選項。 |

其他文件

請參閱下列相關文件,以了解Webex for Cisco BroadWorks 的相關資訊:

適用於Cisco BroadWorks 的Webex文件

合作夥伴管理員可以使用下列文件和網站在Webex for Cisco BroadWorks 上獲取資訊。

適用於Cisco BroadWorks 的Webex帶來您自己的 PSTN 解決方案- 此解決方案可讓服務提供者佈建他們擁有的電話號碼(而不是 Cisco 提供的號碼),供使用者在加入Webex Meetings時使用。

適用於Cisco BroadWorks 的Webex組態指南- 描述瞭如何為Cisco BroadWorks 設定適用於Webex的Webex應用程式。

- 適用於Cisco BroadWorks 的Webex裝置整合指南- 描述瞭如何上線及服務 Room OS 和 MPP 裝置。

適用於Cisco BroadWorks 的Webex疑難排解指南- 包含Webex for Cisco BroadWorks 的疑難排解資訊。

Cisco BroadWorksWebex文章

合作夥伴管理員可以使用以下可選網站來進一步了解Webex for Cisco BroadWorks:

Cisco BroadWorksWebex文件— 登陸頁面列出了針對Cisco BroadWorks 的Webex合作夥伴管理員的技術文件和可選的Webex文章。

適用於Cisco BroadWorks 的Webex的新功能— 閱讀最新發布的功能以及即將推出的功能。

已知問題和限制— 閱讀我們在適用於Cisco BroadWorks 的Webex解決方案中發現的已知問題。

Webex for BroadWorks 和批發 RTM 的合作夥伴管理員角色— 本文描述瞭如何為提供Webex for Cisco BroadWorks 的合作夥伴組織指派合作夥伴管理員角色。 角色用於指派對 Partner Hub 和 Control Hub 中的設定的管理存取權。

Cisco BroadWorks 文件

合作夥伴管理員可以訪問Cisco BroadWorks 網站 cisco.com ,以取得說明如何部署解決方案的Cisco BroadWorks 部分的技術文件:

Webex說明文章

下列Webex說明網站可用來尋找協助客戶管理員和最終使用者使用Webex功能的Webex文章。

服務提供者中的Webex - 此登陸頁麵包含一些鏈結,其中包含從服務提供者購買Webex服務的Webex應用程式使用者的入門資訊和常用文章。

Webex Help Center - 使用help.webex.com 的搜尋功能,來搜尋描述Webex應用程式和Webex Meetings功能的其他Webex文章。 您可以搜尋使用者或管理員的文章。

開發人員文件

適用於 BroadWorks 的Webex開發人員指南- 為建立使用Webex for BroadWorks API 的應用程式的開發人員提供資訊。

決定點

| 注意事項 | 答疑 | 資源 |

架構與基礎架構

|

多少 XSP| ADP? 他們如何使用 mTLS? |

Cisco BroadWorks 系統容量計劃程式 Cisco BroadWorks 系統工程指南 XSP| ADP CLI 參考 本文件 |

| 客戶和使用者佈建 | 能否宣告您信任 BroadWorks 中的電子郵件? 您是否希望使用者提供電子郵件地址以啟動其自己的帳戶? 能否建立工具以使用我們的 API? |

公用 API 文件,位於 https://developer.webex.com 本文件 |

| 自訂 | 您想要使用什麼色彩和標誌? | Webex 應用程式品牌文章 |

| 範本 | 您有哪些不同的客戶使用案例? | 本文件 |

| 每個客戶/企業/群組的訂閱者功能 | 選擇套件以定義每個範本的服務層級。 基本、標準、高級或軟體電話。 | 本文件 功能/套件矩陣 |

| 使用者驗證 | BroadWorks 或 Webex | 本文件 |

| 佈建配接器(適用於流程設定選項) | 您是否已經在針對 UC-One SaaS 等使用整合的 IM&P? 您是否打算使用多個範本? 預期是否會有更常見的使用案例? |

本文件 應用程式伺服器 CLI 參考 |

架構與基礎架構

您打算從哪種規模開始? 可以在將來擴展,但您目前的用量估算應推動基礎架構規劃。

與您的Cisco客戶經理/銷售代表合作,確定您的 XSP 的大小|ADP 基礎架構,根據Cisco BroadWorks 系統容量規劃程式和Cisco BroadWorks 系統工程指南。

Webex如何與您的 XSP 建立雙向TLS連線|ADP? 直接連接到 XSP| ADP 在 DMZ 中,還是透過TLS 代理? 這會影響您的憑證管理,以及您用於介面的 URL。 (我們不支援與您的網路邊緣建立未加密的 TCP 連線)。

客戶和使用者佈建

哪些使用者佈建方式最適合您?

使用受信任電子郵件的佈建流程: 在 BroadWorks 上指派「整合的 IM&P」服務,訂閱者會自動在 Webex 中佈建。

如果您另聲明 BroadWorks 中的使用者電子郵件地址是有效的,且對 Webex 是唯一的,則可以使用流程佈建的「受信任電子郵件」變數。 無需訂閱者介入即可建立和啟動訂閱者 Webex 帳戶;他們只需下載用戶端並登入。

電子郵件地址是 Webex 上的主要使用者屬性。 因此,服務提供者必須為使用者提供有效的電子郵件地址,才能針對 Webex 服務進行佈建。 這必須存在於 BroadWorks 的使用者電子郵件 ID 屬性中。 我們建議您也將其複製到備用 ID 屬性。

不使用受信任電子郵件的佈建流程: 如果您不信任訂閱者電子郵件地址,仍然可以在 BroadWorks 中指派整合的 IM&P 服務,以在 Webex 中佈建使用者。

使用此選項,當您指派服務時會建立帳戶,但訂閱者需要提供並驗證其電子郵件地址才能啟用 Webex 帳戶。

使用者自行佈建: 此選項不需要在 BroadWorks 中指派 IM&P 服務。 您(或您的客戶)會改為透過您的品牌和指示,分發供應鏈結以及下載不同用戶端的鏈結。

訂閱者循著該鏈結,然後提供並驗證其電子郵件地址,以建立和啟動其 Webex 帳戶。 然後,他們會下載用戶端並登入,Webex 則會從 BroadWorks 擷取有關他們的其他設定(包括其主要號碼)。

透過 API 進行 SP 受控佈建: Webex 公開一組公用 API,允許服務提供者建立使用者/訂閱者佈建,以添加到其現有工作流程。

佈建需求

下表總結了每種佈建方法的需求。 除了這些需求之外,您的部署還必須符合本指南中描述的一般系統需求。

佈建方式 | 需求 |

|---|---|

佈建流程 (受信任或不受信任的電子郵件) | 一旦使用者符合要求並且您在Webex中切換,Webex 佈建API會自動將現有 BroadWorks 使用者新增至Webex 。整合的 IM+P服務開啟。 您可以透過Webex上的上線範本指派兩個流程(信任的電子郵件或不信任的電子郵件)。 BroadWorks 需求:

Webex需求: 新手上路範本包括以下設定:

|

使用者自行佈建 | 管理員會向現有 BroadWorks 使用者提供使用者啟動入口網站的鏈結。 使用者必須使用 BroadWorks 憑證登入入口網站並提供有效的電子郵件地址。 驗證電子郵件後, Webex會擷取其他使用者資訊以完成佈建。 BroadWorks 需求:

Webex需求: 新手上路範本包括以下設定:

|

SP 透過API控制的佈建 (受信任或不受信任的電子郵件) | Webex公開了一組公用 API,可讓您將使用者佈建內建到現有的工作流程和工具中。 有兩個流程:

BroadWorks 需求:

Webex需求:

若要使用 API,請轉至BroadWorks 訂閱者。 |

佈建流程的所需修補程式

使用佈建流程時,您必須安裝系統修補程式並套用 CLI 屬性。 請參考下列清單,以尋找適用於 BroadWorks 版本的指示:

若版本為 R22:

安裝後,設定屬性

bw.msg.includeIsEnterpriseInOSSschema至true從 CLI 中Maintenance/ContainerOptions。如需相關資訊,請參閱修補程式附註 https://www.cisco.com/web/software/286326332/154309/AP.as.22.0.1123.ap376508.txt。

若版本為 R23:

安裝後,設定屬性

bw.msg.includeIsEnterpriseInOSSschema至true從 CLI 中Maintenance/ContainerOptions。如需相關資訊,請參閱修補程式附註 https://www.cisco.com/web/software/286326332/154325/AP.as.23.0.1075.ap376509.txt。

若版本為 R24:

安裝後,設定屬性

bw.msg.includeIsEnterpriseInOSSschema至true從 CLI 中Maintenance/ContainerOptions。如需相關資訊,請參閱修補程式附註 https://www.cisco.com/web/software/286326332/154326/AP.as.24.0.944.ap375100.txt。

完成這些步驟後,您將無法使用 UC-One Collaborate 服務來佈建新使用者。 新佈建的使用者必須是 Webex for Cisco BroadWorks 使用者。 |

支援的語言地區設定

在佈建期間,在 BroadWorks 中指派給第一個佈建管理使用者的語言會自動指定為該客戶組織的預設地區設定。 此設定決定該客戶組織下用於啟動電子郵件、會議和會議邀請的預設語言。

(ISO-639-1) 中的五個字元語言地區設定_支援 (ISO-3166) 格式。 譬如,en_ US 對應 English_美國。 若隻請求兩個字母的語言(使用ISO-639-1 格式),服務將透過將請求的語言與範本中的國家代碼(即「requestedL」)結合,產生五個字元的語言地區設定。anguage_ CountryCode”,如果無法取得有效的地區設定,則會根據所需的語言代碼使用預設的合理地區設定。

下表列出了支援的地區設定,以及在五個字元的地區設定不可用的情況下將兩個字母的語言代碼轉換為五個字元的地區設定的對映。

支援的語言地區設定 (ISO-639-1)_ (ISO-3166) | 如果只有兩個字母的語言代碼可用... | |

|---|---|---|

語言代碼 (ISO-639-1) ** | 改用預設合理地區設定 (ISO-639-1)_ (ISO-3166) | |

en_美國 en_AU en_GB en_CA | 英語 | en_美國 |

fr_FR fr_CA | fr | fr_FR |

cs_CZ | cs | cs_CZ |

da_DK | 大 | da_DK |

de_DE | de | de_DE |

hu_胡 | hu | hu_胡 |

id_ID | id | id_ID |

it_IT | it | it_IT |

ja_JP | 嚗 | ja_JP |

ko_韓文 | ko | ko_韓文 |

es_ES es_一氧化碳 es_MX | es | es_ES |

nl_NL | nl | nl_NL |

nb_否 | nb | nb_否 |

pl_PL | 請 | pl_PL |

pt_PT pt_BR | 點 | pt_PT |

ru_RU | ru | ru_RU |

ro_RO | ro | ro_RO |

zh_CN zh_TW | zh | zh_CN |

sv_東南部 | sv | sv_東南部 |

ar_南非 | ar | ar_南非 |

tr_TR | tr | tr_TR |

地區設定es_一氧化碳,id_ ID,nb_ NO 和pt_Webex Meeting 網站不支援 PT。 對於這些地區設定, Webex Meetings網站將僅為英語。 如果網站需要沒有/無效/不受支援的地區設定,英文是網站的預設地區設定。 當建立 Organization 和Webex Meetings網站時,適用此語言欄位。 如果文章中或訂閱者的API中未提及語言,則範本中的語言將被用作預設語言。 |

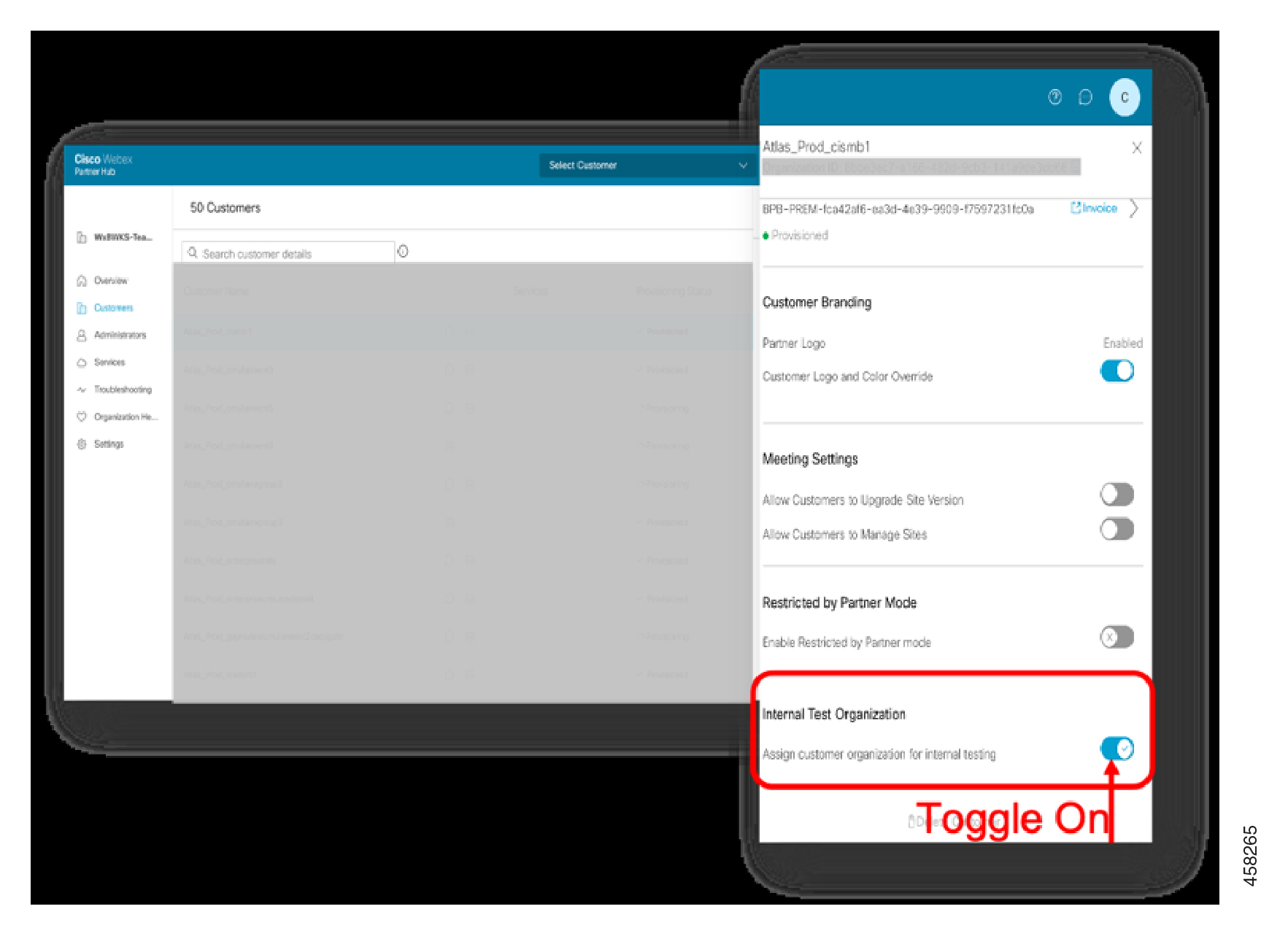

自訂

合作夥伴管理員可以使用「進階品牌自訂」來自訂Webex應用程式尋找合作夥伴管理的客戶組織的方式。 合作夥伴管理員可以自訂下列設定,以確保Webex應用程式反映其公司品牌和識別:

公司標誌

淺色模式或深色模式的獨特配色方案

自訂支援 URL

有關如何自訂自訂的詳細資訊,請參閱配置進階品牌自訂。

|

上線範本

新手上路範本可讓您定義客戶及關聯訂閱者的參數,透過這些參數在Webex for Cisco BroadWorks 上自動佈建客戶及相關訂閱者。 您可根據需要設定多個上線範本,但是當您加入客戶時,該範本僅與一個範本關聯(您無法將多個範本套用於一個客戶)。

下面列出了部分主要範本參數。

套件

在您建立範本時,必須選取預設套件(如需詳細資訊,請參閱「概觀」一節中的套件)。 使用該範本佈建的所有使用者(無論是透過流程還是自我佈建),都會收到預設套件。

您可以建立多個範本,並在每個範本中選取不同的預設套件,從而控制不同客戶的套件選擇。 然後,您可以根據針對這些範本選擇的使用者佈建方式,來分發不同的佈建鏈結或供每個企業使用的不同佈建配接器。

您可以使用佈建 API(請參閱 Webex for Cisco BroadWorks API 文件)或透過 Partner Hub(請參閱在 Partner Hub 中變更使用者套件),變更特定訂閱者的套件,而不使用此預設值。

您無法從 BroadWorks 變更訂閱者的套件。 已開啟或關閉整合的 IM&P 服務指派;若在 BroadWorks 中為訂閱者指派此服務,與該訂閱者企業佈建 URL 關聯的 Partner Hub 範本會定義套件。

轉售商和企業或服務提供者和群組?

BroadWorks 系統的設定方式對流程佈建具有影響。 如果您是企業轉銷商,則在您建立範本時需要啟用企業模式。

如果在服務提供者模式中設定 BroadWorks 系統,您可以在範本中保持企業模式關閉。

如果您計劃使用兩種 BroadWorks 模式來佈建客戶組織,必須針對群組和企業使用不同的範本。

確保您已套用流經佈建所需的 BroadWorks 修補程式。 如需詳細資訊,請參閱流經佈建所需的修補程式。 |

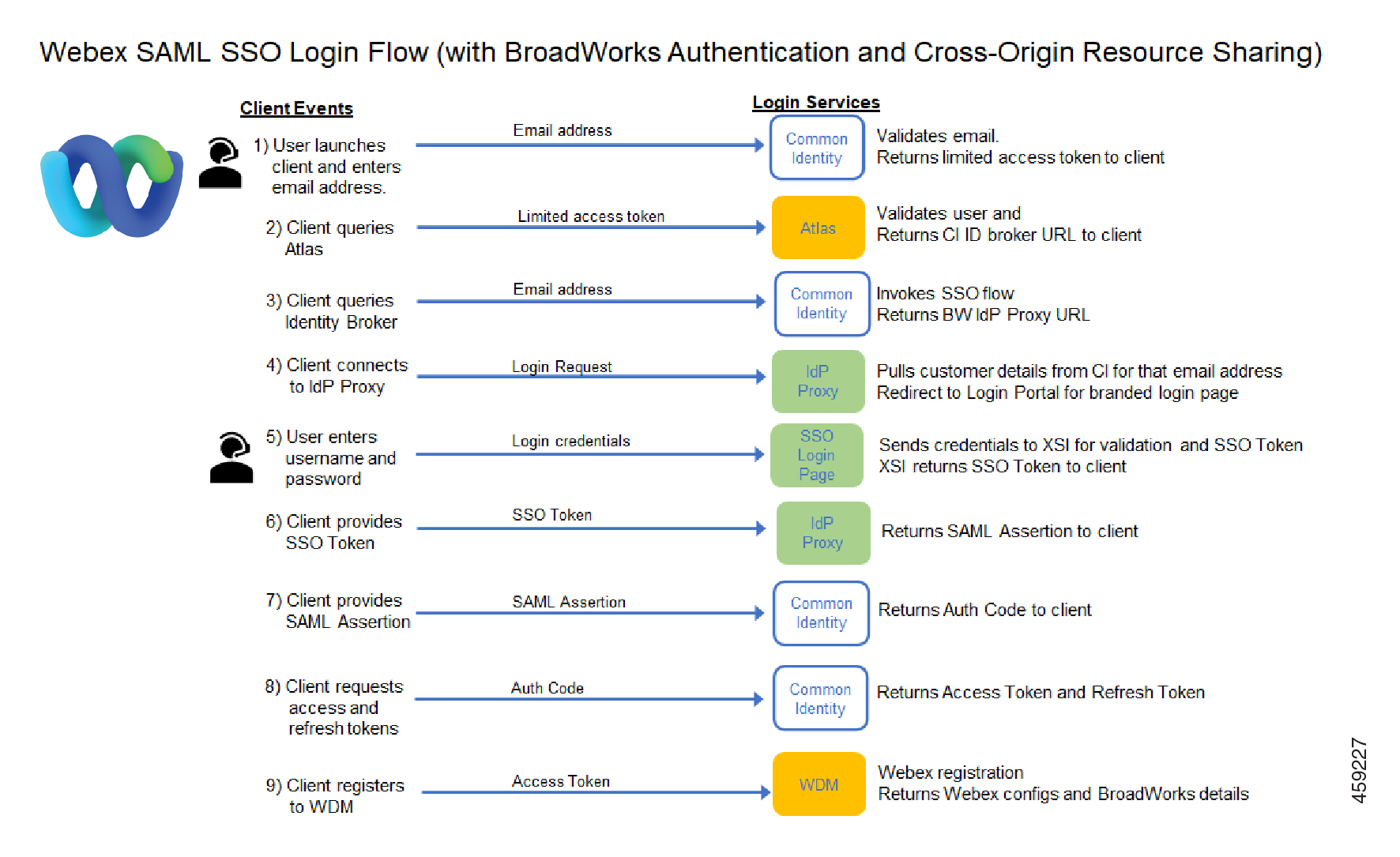

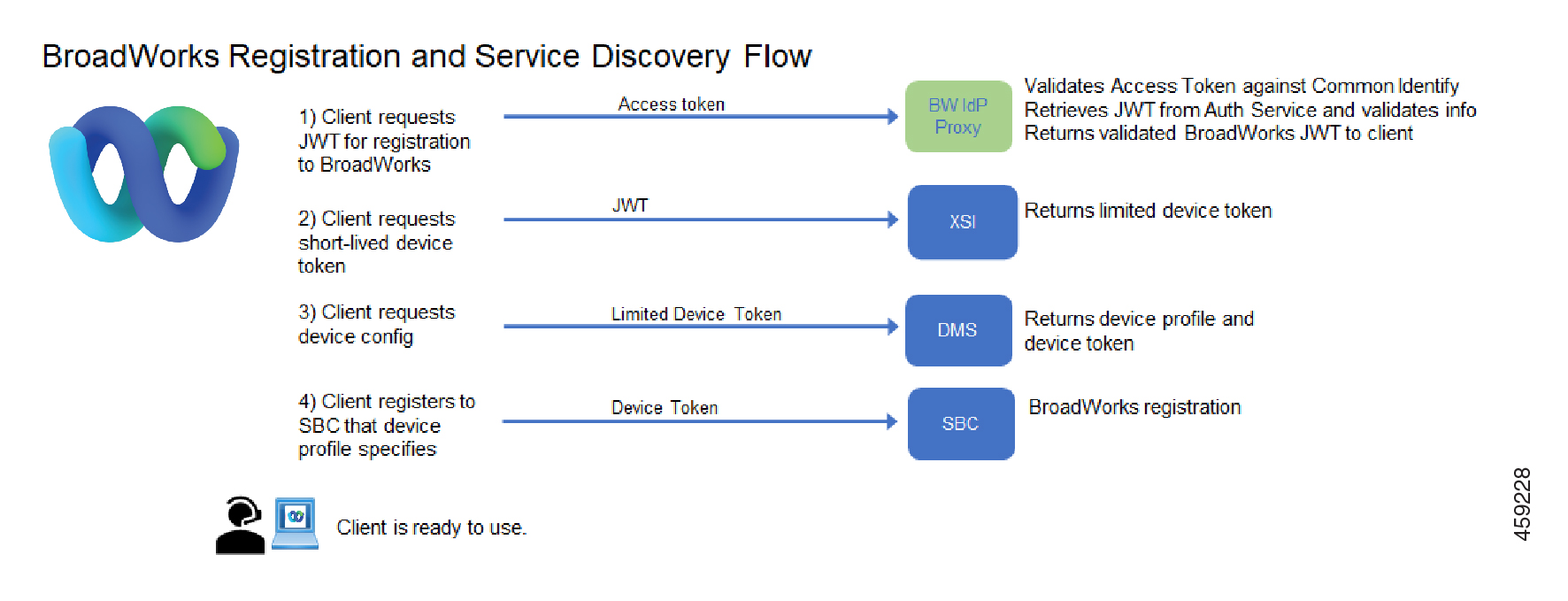

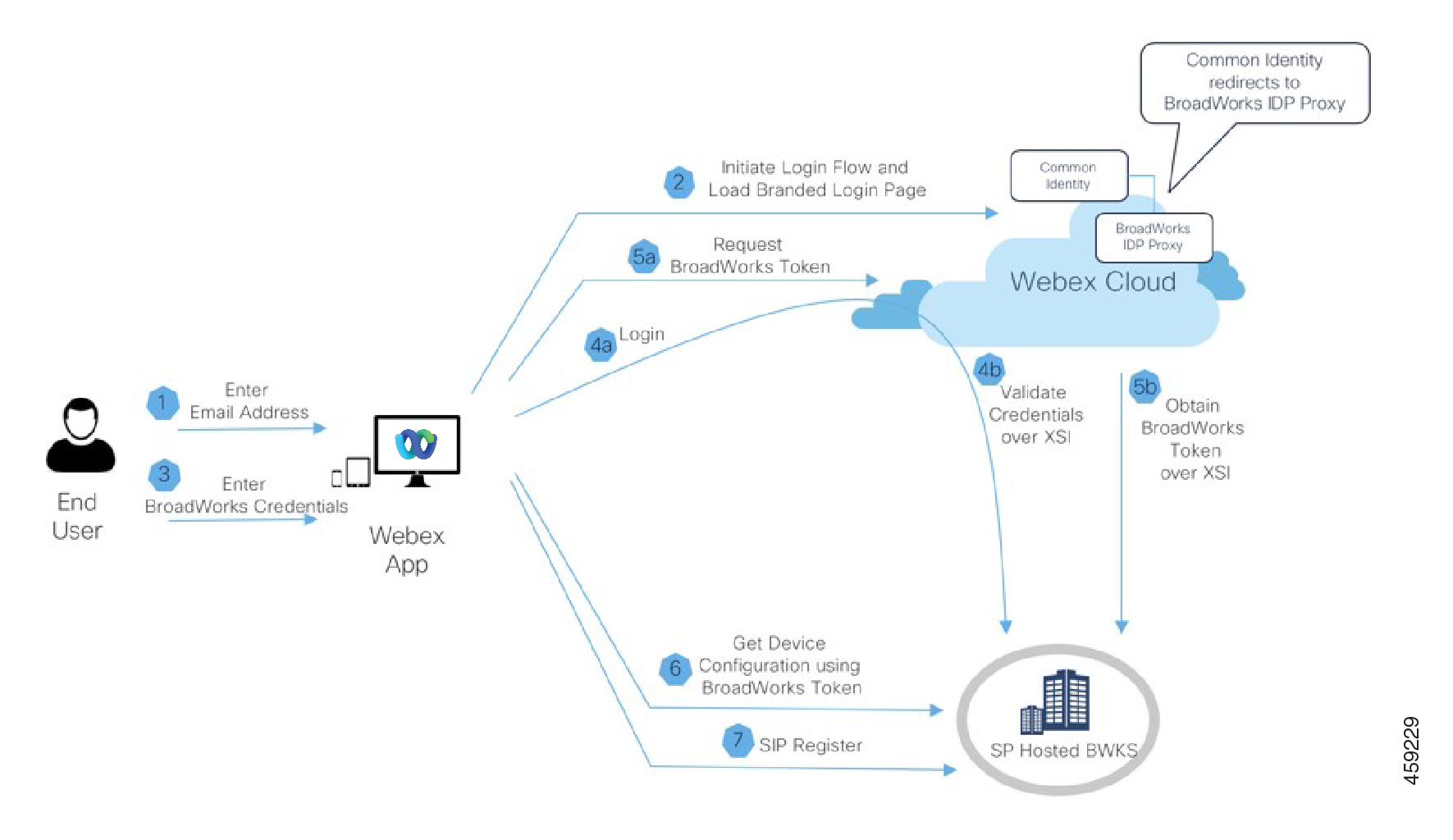

驗證模式

決定您希望訂閱者在登入Webex時如何進行驗證。 您可以使用 指定模式驗證模式加入範本中的設定。 下表概述了部分選項。

此設定對登入使用者啟動入口網站沒有影響。 登入入口網站的使用者必須輸入其 BroadWorks使用者 ID和密碼(如 BroadWorks 上的設定),而與您如何設定驗證模式在加入範本上。 |

| 驗證模式 | BroadWorks | Webex |

| 主要使用者身分識別 | BroadWorks 使用者 ID | 電子郵件地址 |

| 身分識別提供者 | BroadWorks。

| Cisco 通用身分識別 |

| 多重要素驗證? | 否 | 需要支援多重要素驗證的客戶 IdP。 |

認證驗證路徑

|

|

|

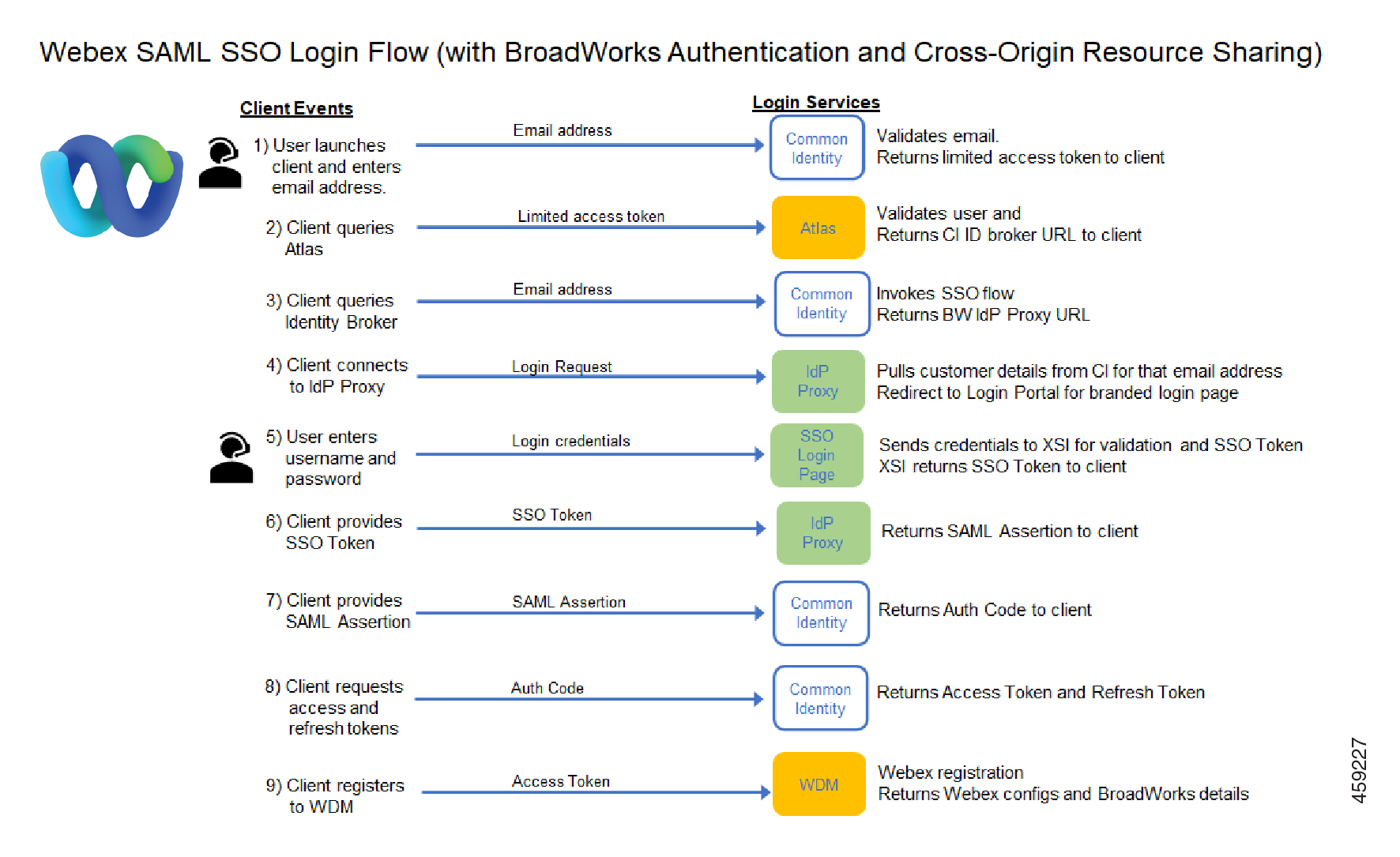

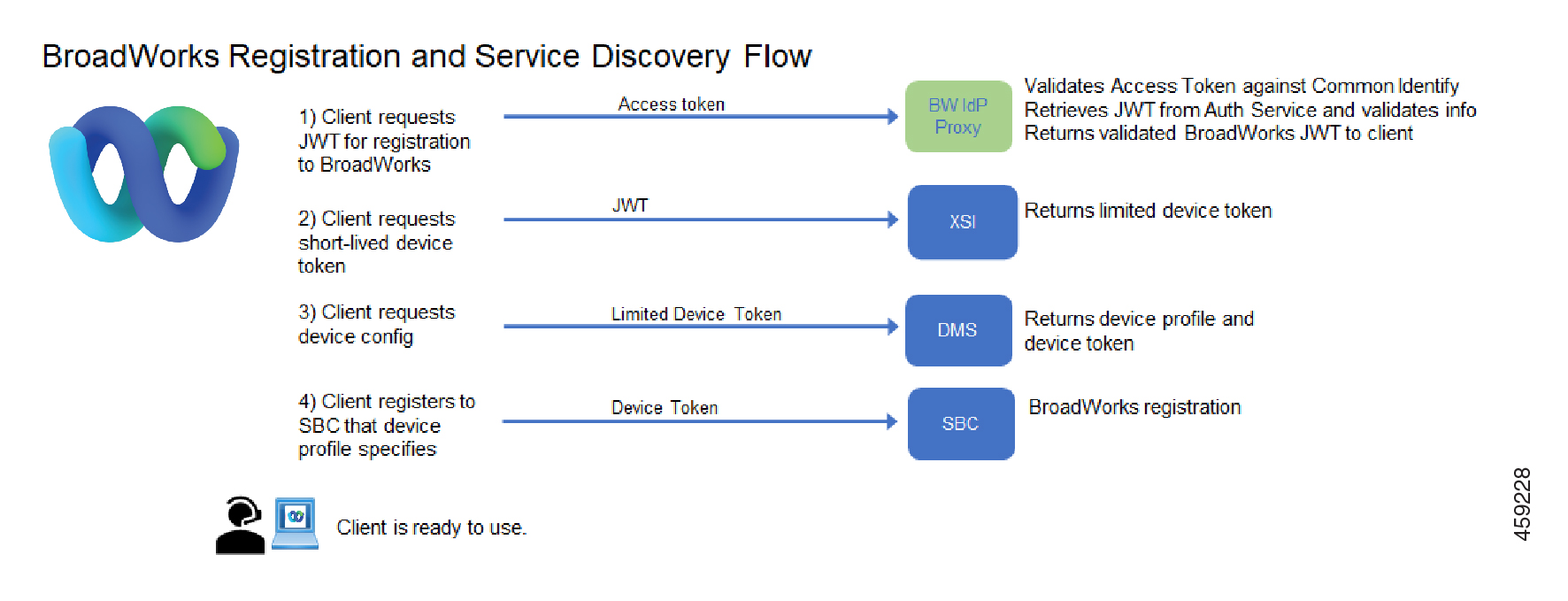

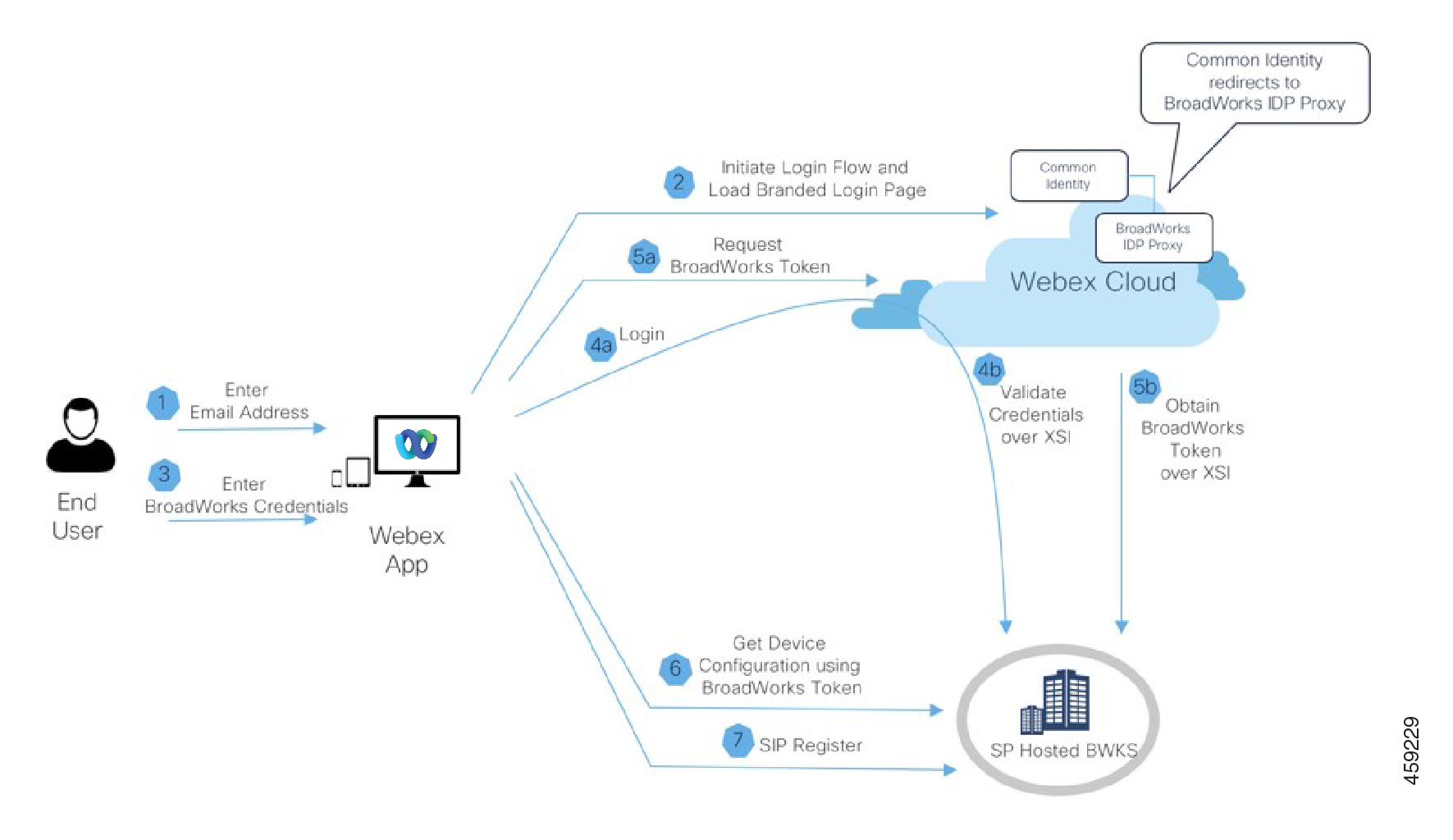

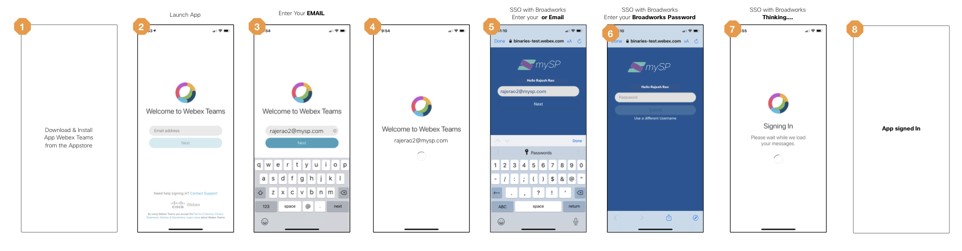

有關透過 BroadWorks 直接驗證的 SSO 登入流程等更多詳細資訊,請參閱 SSO 登入流程。 |

使用 BroadWorks 驗證進行 UTF-8 編碼

對於 BroadWorks 驗證,我們建議您為驗證標頭設定 UTF-8 編碼。 UTF-8 解決了使用特殊字元的密碼可能發生的問題,從而導致 Web 瀏覽器無法正確編碼字元。 使用 UTF-8 編碼的 base 64 編碼的標頭可解決此問題。

您可以透過在 XSP 或 ADP 上執行下列其中一個 CLI 指令來設定 UTF-8 編碼:

XSP_CLI/Applications/WebContainer/Tomcat/GeneralSettings> set authenticationEncoding UTF-8ADP_CLI/Applications/WebContainer/Tomcat/GeneralSettings> set authenticationEncoding UTF-8

國家或地區

建立範本時,您必須選取國家/地區。 此國家/地區將自動指定為在通用身份識別中使用範本佈建的所有客戶的組織國家/地區。 此外,組織國家/地區將決定Cisco PSTN 在Webex Meeting 網站中的預設全球撥入號碼。

網站的預設全球撥入號碼將設定為在電話網域中定義的第一個可用撥入號碼(根據組織所在的國家/地區)。 如果在電話網域中定義的撥入號碼中找不到組織的國家/地區,則將使用該位置的預設號碼。

S 號 | 地點 | 國家或地區代碼 | 國家或地區名稱 |

|---|---|---|---|

1 | AMER | +1 | 美國,加利福尼亞 |

2 | APAC | +65 | 新加坡 |

3 | ANZ | +61 | 澳大利亞 |

4 | EMEA | +44 | 英國 |

5 | 歐元 | +49 | 德國 |

多個合作夥伴的部署

您是否要將 Webex for Cisco BroadWorks 分授權給其他服務提供者? 在這種情況下,每個服務提供者需要在 Webex Control Hub 中具有獨有的合作夥伴組織,這樣他們才能為其客戶群佈建解決方案。

佈建配接器和範本

在您使用流程佈建時,您在 BroadWorks 中輸入的佈建 URL 衍生自 Control Hub 中的範本。 您可以有多個範本,因此有多個佈建 URL。 這可讓您在授權整合的 IM&P 服務時,根據每個企業選取要套用至訂閱者的套件。

您需要考慮是否要將系統層級佈建 URL 設定為預設佈建路徑,以及您想要用於該佈建的範本。 這樣一來,您只需為需要不同範本的企業明確設定佈建 URL。

此外,請記住,您可能已在使用系統層級佈建 URL,例如使用 UC-One SaaS。 在此情況下,您可以選擇保留用於在 UC-One SaaS 上佈建使用者的系統層級URL ,並為那些移至Webex for Cisco BroadWorks 的企業覆蓋。 或者,您可能想要採用其他方式,並為 Webex for BroadWorks 設定系統層級 URL,然後重新設定想要在 UC-One SaaS 上保留的企業。

與此決策相關的組態選項在 中詳述:使用 Provisioning Service URL設定應用程式伺服器。

佈建適配器 Proxy

為了增加安全性,佈建適配器 Proxy 可讓您在應用程式提供平台上使用 HTTP(S) Proxy 來進行 AS 和Webex之間的佈建流程。 Proxy 連線會建立端對端TCP通道,在 AS 和Webex之間中繼流量,從而使 AS 無需直接連線至公共網際網路。 對於安全連線,可以使用TLS 。

此功能要求您在 BroadWorks 上"安裝;設定"Proxy。 有關詳細資訊,請參閱Cisco BroadWorks 佈建適配器 Proxy 功能說明。

最低需求

帳戶

您為 Webex 佈建的所有訂閱者,必須都存在於與 Webex 整合的 BroadWorks 系統中。 如有必要,您可以整合多個 BroadWorks 系統。

所有訂閱者都必須具有 BroadWorks 授權以及主要號碼或分機號。

Webex 使用電子郵件地址作為所有使用者的主要識別碼。 如果您使用受信任電子郵件的佈建流程,則使用者必須在 BroadWorks 的電子郵件屬性中具有有效的位址。

如果您的範本使用 BroadWorks 驗證,您可以將訂閱者電子郵件地址複製到 BroadWorks 中的替代 ID 屬性。 這讓使用者能夠使用其電子郵件地址和 BroadWorks 密碼來登入 Webex。

您的管理員必須使用其 Webex 帳戶來登入 Partner Hub。

不支援將 BroadWorks 管理員加入Webex for Cisco BroadWorks。 您只能加入具有主要號碼和/或分機號的 BroadWorks 主叫使用者。 如果您正在使用佈建流程,則還必須為使用者指定整合的 IM&P 服務。 |

網路中的伺服器和軟體需求

BroadWorks 實例(最低版本為 R22)。 請參閱 BroadWorks 軟體需求(本文件),以瞭解受支援的版本和修補程式。 如需相關資訊,請參閱BroadSoft 產品生命週期原則中的區段BroadSoft 生命週期原則和 BroadWorks 軟體相容性矩陣。

BroadWorks 實例應至少包含下列伺服器:

包含上述 BroadWorks 版本的應用程式伺服器 (AS)

網路伺服器 (NS)

設定檔伺服器 (PS)

公開存取的 XSP| ADP 伺服器或應用程式提供平台 (ADP) 符合下列需求:

驗證服務 (BWAuth)

XSI Actions 和 XSI Events 介面

DMS(裝置管理 Web 應用程式)

CTI 介面(電腦電話整合)

具有有效憑證(非自我簽署)的 TLS 1.2,以及所需的任何中繼。 需要系統層級管理員以協助企業查找。

驗證服務的雙向 TLS (mTLS) 驗證(需要將公用 Webex 用戶端憑證鏈安裝為信任起點)

CTI 介面的雙向 TLS (mTLS) 驗證(需要將公用 Webex 用戶端憑證鏈安裝為信任起點)

單獨的 XSP/ADP 伺服器充當「通話通知推送伺服器」(您環境中用於將通話通知推送至 Apple/Google 的 NPS)。 我們在這裡將其稱為「CNPS」,以將其與 Webex 中提供傳訊與線上狀態推送通知的服務區分開來。

此伺服器必須位於 R22 或更高版本。

我們強烈要求針對 CNPS 使用單獨的 XSP/ADP 伺服器,因為來自 Webex for BWKS 雲端連線的載入不可預測,可能會由於增加通知延遲而對 NPS 伺服器的表現產生負面影響。 請參閱Cisco BroadWorks 系統工程指南獲取有關 XSP 的更多資訊|ADP 縮放。

Webex 應用程式平台

若要下載英文版Webex應用程式,請轉至https://www.webex.com/webexfromserviceproviders-downloads.html。 Webex應用程式適用於:

Windows PC/膝上型電腦

使用 MacOS 的 Apple PC/膝上型電腦

iOS (Apple Store)

Android (Play Store)

網路瀏覽器(請轉至https://teams.webex.com/)

本地化版本

若要下載Webex應用程式的本地化版本,請使用下列其中一個鏈結:

https://origin-webex-uat.cisco.com/ko/webexfromserviceproviders-downloads.html (韓文)

https://origin-webex-uat.cisco.com/fr/webexfromserviceproviders-downloads.html (法文)

https://origin-webex-uat.cisco.com/pt/webexfromserviceproviders-downloads.html (葡萄牙文)

https://origin-webex-uat.cisco.com/zh-tw/webexfromserviceproviders-downloads.html (繁體中文)

https://origin-webex-uat.cisco.com/zh-cn/webexfromserviceproviders-downloads.html (簡體中文)

https://origin-webex-uat.cisco.com/ja/webexfromserviceproviders-downloads.html (日本)

https://origin-webex-uat.cisco.com/es/webexfromserviceproviders-downloads.html (西班牙)

https://origin-webex-uat.cisco.com/de/webexfromserviceproviders-downloads.html (德語)

https://origin-webex-uat.cisco.com/it/webexfromserviceproviders-downloads.html (義大利文)

實體電話和配件

Cisco IP 電話:

Cisco IP Phone 6800 系列(含多平台韌體)

Cisco IP Phone 7800 系列(含多平台韌體)

Cisco IP Phone 8800 系列(含多平台韌體)

有關型號及更多資訊,請參閱https://www.cisco.com/c/en/us/products/collaboration-endpoints/ip-phones/multiplatform-firmware.html。

就像其他 BroadWorks 整合一樣,我們支援協力廠商電話。 然而,它們尚無與 Webex for Cisco BroadWorks 的聯絡人和線上狀態整合。

適配器:

Cisco ATA 191 Multiplatform 類比電話配接器

Cisco ATA 192 Multiplatform 類比電話配接器

有關型號及更多資訊,請參閱https://www.cisco.com/c/en/us/products/unified-communications/ata-190-series-analog-telephone-adapters/index.html。

耳機:

Cisco Headset 500 系列

有關型號及更多資訊,請參閱 https://www.cisco.com/c/en/us/products/collaboration-endpoints/headset-500-series/index.html 。

Room OS 裝置:

Webex Room 和 Room Kit 系列

Webex Desk 系列

Webex Board 系列

裝置整合

如需如何為Cisco BroadWorks 的Webex加入及服務 Room OS 和 MPP 裝置的詳細資訊,請參閱適用於Cisco BroadWorks 的Webex裝置整合指南。

裝置設定檔

以下是您需要載入到應用程式伺服器上以支援Webex應用程式作為通話用戶端的 DTAF 檔案。 這些 DTAF 檔案和 UC-One SaaS 所使用的相同,但有新的 config-wxt.xml.template 用於Webex應用程式的檔案。

若要下載最新的裝置設定檔,請轉至 應用程式提供平台軟體下載網站,獲取最新的 DTAF 檔案。 這些下載適用於 ADP 和 XSP。

用戶端名稱 | 裝置設定檔類型和套件名稱 |

|---|---|

Webex 行動裝置範本 |

身分識別/裝置設定檔類型: 連線 - 行動裝置 DTAF: 設定檔案: |

Webex 平板電腦範本 |

身分識別/裝置設定檔類型: 連線 - 平板電腦 DTAF: 設定檔案: |

Webex 桌面裝置範本 |

身分識別/裝置設定檔類型: Business Communicator - PC DTAF: 設定檔案: |

識別/裝置設定檔

所有Webex for Cisco BroadWorks 使用者必須具有身分識別/裝置設定檔使用上述其中一個裝置設定檔以便使用Webex應用程式撥打電話的 BroadWorks 中指定的用戶。 設定檔提供允許使用者撥打電話的組態。

獲取Webex for Cisco BroadWorks 的 OAuth 憑證

向您的上線代理或Cisco TAC提出服務請求,為您的Cisco身份提供者聯盟帳戶佈建Cisco OAuth。

針對各自的功能使用以下請求標題:

XSP| ADP AuthService 設定” 以在 XSP 上設定服務|ADP。

「驗證 Proxy 設定的 NPS 設定」以將 NPS 設定為使用驗證 Proxy。

「CI 使用者 UUID 同步」」,用於 CI 使用者 UUID 同步。 有關此功能的更多詳細資訊,請參閱: Cisco BroadWorks 對 CI UUID 的支援。

設定 BroadWorks 以針對Webex訂閱啟用Cisco帳單。

Cisco 為您提供了有效期限為 60 天的 OAuth 用戶端 ID、用戶端密碼及重新整理權杖。 如果權杖在您使用之前就到期,您可以提出另一個請求。

如果您已取得Cisco OAuth 身份提供者憑證,請完成新的服務請求以更新您的憑證。 |

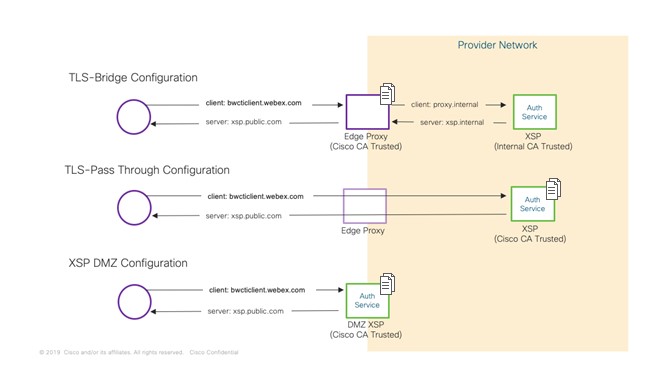

訂單憑證

TLS 驗證的憑證需求

您將需要由知名憑證授權單位簽署並部署在您的公開 XSP 上的安全憑證。| ADP,適用於所有必需的應用程式。 這些將用於支援對 XSP 的所有入站連線的TLS憑證驗證|ADP 伺服器。

這些憑證應包含您的 XSP| ADP 公開完整網域名稱為主體通用名稱或主體備用名稱。

部署這些伺服器憑證的確切需求取決於您的公開 XSP|已部署 ADP:

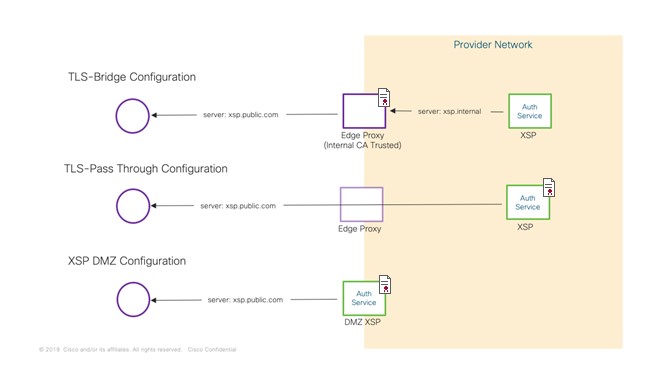

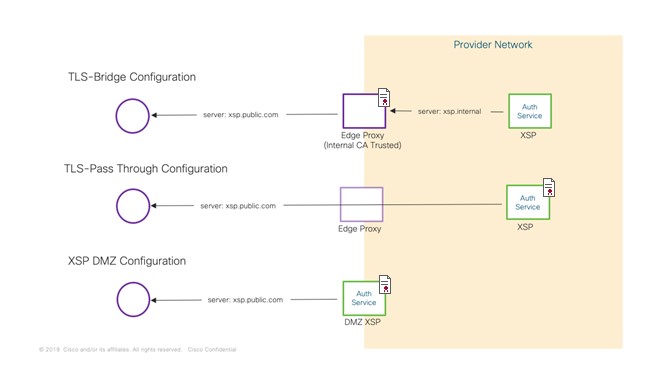

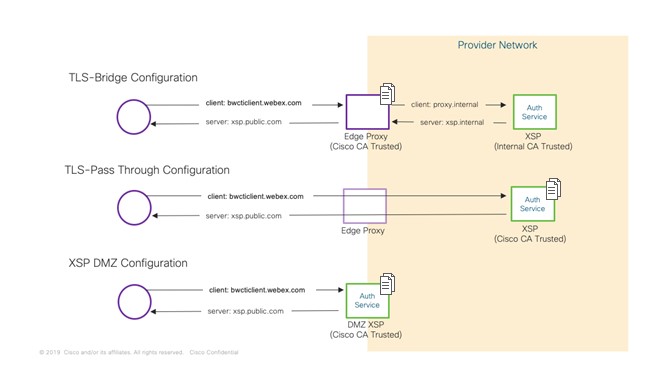

透過 TLS 橋接 Proxy

透過 TLS 傳遞 Proxy

直接連接到 XSP| ADP

下圖總結了在下列三種情況下需要載入 CA 簽署的公用伺服器憑證:

Webex 應用程式支援用於驗證的公開支援 CA 列在 Webex 混合服務的支援憑證授權單位中。

TLS 橋接 Proxy 的 TLS 憑證需求

公開簽署的伺服器憑證會載入 Proxy。

Proxy 向 Webex 顯示此公開簽署的伺服器憑證。

Webex 信任簽署 Proxy 伺服器憑證的公用 CA。

內部 CA 簽署的憑證可載入至 XSP| ADP。

XSP| ADP 將此內部簽署的伺服器憑證提供給 Proxy。

Proxy 信任簽署 XSP 的內部 CA| ADP伺服器憑證。

TLS直通 Proxy 或 XSP 的TLS憑證需求|DMZ 中的 ADP

公開簽署的伺服器憑證已載入 XSP| ADP。

XSP| ADP 向Webex提供公開簽署的伺服器憑證。

Webex信任簽署 XSP 的公共 CA| ADP 的伺服器憑證。

CTI 介面雙向 TLS 驗證的其他憑證需求

當連線至 CTI 介面時,作為雙向 TLS 驗證的一部分,Webex 會顯示用戶端憑證。 Webex 用戶端憑證 CA/鏈憑證可透過 Control Hub 下載。

若要下載憑證:

請登入 Partner Hub,前往 然後按一下下載憑證連結。

部署此Webex CA 憑證鏈的確切需求取決於您的公開 XSP|已部署 ADP:

透過 TLS 橋接 Proxy

透過 TLS 傳遞 Proxy

直接連接到 XSP| ADP

下圖總結了在下列三種情況下的憑證需求:

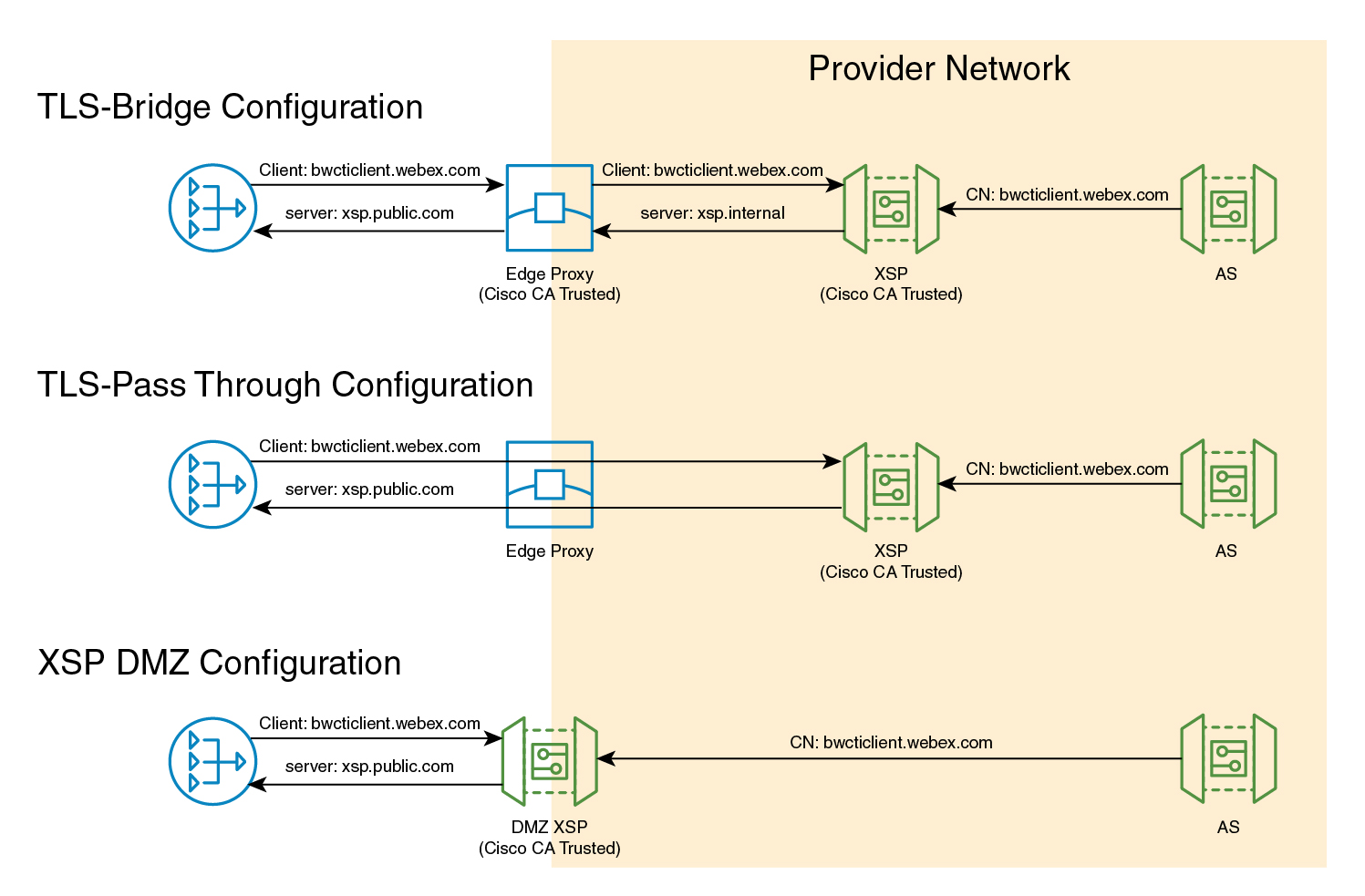

(選項)TLS 橋接 Proxy 的憑證需求

Webex 向 Proxy 顯示公開簽署的用戶端憑證。

Proxy 信任簽署用戶端憑證的 Cisco 內部 CA。 可以從 Control Hub 下載此 CA/鏈,並將其新增至 Proxy 的信任存放區。 公開簽署的 XSP| ADP伺服器憑證也會載入到 Proxy。

Proxy 向 Webex 顯示公開簽署的伺服器憑證。

Webex 信任簽署 Proxy 伺服器憑證的公用 CA。

Proxy 向 XSP 提供內部簽署的用戶用戶端憑證|ADP。

此憑證必須在 x509.v3 擴充功能欄位的擴充金鑰使用方法填入 BroadWorks OID 1.3.6.1.4.1.6431.1.1.8.2.1.3 和 TLS clientAuth 用途。 例如:

X509v3 extensions: X509v3 Extended Key Usage: 1.3.6.1.4.1.6431.1.1.8.2.1.3, TLS Web Client Authentication內部憑證的 CN 必須為

bwcticlient.webex.com。

針對 Proxy 產生內部用戶端憑證時,請注意 SAN 憑證不受支援。 XSP 的內部伺服器憑證|ADP 可以是 SAN。

公用憑證授權單位可能不願使用必要的專屬 BroadWorks OID 簽署憑證。 如果使用橋接 Proxy,您可能必須使用內部 CA 來簽署 Proxy 呈現給 XSP 的用戶用戶端憑證|ADP。

XSP| ADP 信任內部 CA。

XSP| ADP 提供內部簽署的伺服器憑證。

Proxy 信任內部 CA。

應用程式伺服器的用戶端身分包含提供給 XSP 的內部簽署用戶用戶端憑證的 CN|透過 Proxy 進行 ADP。

(選項) TLS直通 Proxy 或 XSP 的憑證需求|DMZ 中的 ADP

Webex向 XSP 提供Cisco內部 CA 簽署的用戶用戶端憑證|ADP。

XSP| ADP 信任簽署用戶用戶端憑證的Cisco內部 CA。 可以從 Control Hub 下載此 CA/鏈,並將其新增至 Proxy 的信任存放區。 公開簽署的 XSP| ADP伺服器憑證也會載入至 XSP| ADP。

XSP| ADP 向Webex提供公開簽署的伺服器憑證。

Webex信任簽署 XSP 的公共 CA| ADP 的伺服器憑證。

應用程式伺服器用戶端身分包含提供給 XSP 的 Cisco 簽署的用戶用戶端憑證的 CN| Webex提供的 ADP 。

準備網路

如需Webex for Cisco BroadWorks 所用連線的相關資訊,請參閱: Webex for Cisco BroadWorks 的網路需求。 此文章具有設定防火牆輸入和輸出規則所需的IP位址、通訊埠和通訊協定的清單。

Webex 服務的網路需求

上述「輸入和輸出規則」防火牆表格僅記載特定於 Webex for Cisco BroadWorks 的連線。 如需 Webex 應用程式與 Webex 雲端之間連線的一般資訊,請參閱 Webex 服務的網路需求。 此文章對於 Webex 是通用的,但下表列出了此文章的不同章節,以及每個章節與 Webex for Cisco BroadWorks 的相關性。

網路需求文章的章節 | 資訊的相關性 |

|---|---|

資訊 | |

資訊 | |

必須讀取 | |

必須讀取 | |

必須讀取 | |

可選 | |

可選 | |

可選 | |

可選 | |

可選 | |

可選 | |

適用於 FedRAMP 客戶的 Webex 服務 | 不適用 |

其他資訊

如需其他資訊,請參閱 Webex 應用程式防火牆白皮書 (PDF)。

BroadWorks 備援支援

需要存取合作夥伴網路的Webex 雲端服務和Webex用戶端應用程式完全支援 Broadworks XSP|由合作夥伴提供的 ADP 備援。 當 XSP|由於計劃內的維護或計劃外的原因,ADP 或網站不可用, Webex服務和應用程式能夠前進至另一個 XSP|合作夥伴為完成請求而提供的 ADP 或網站。

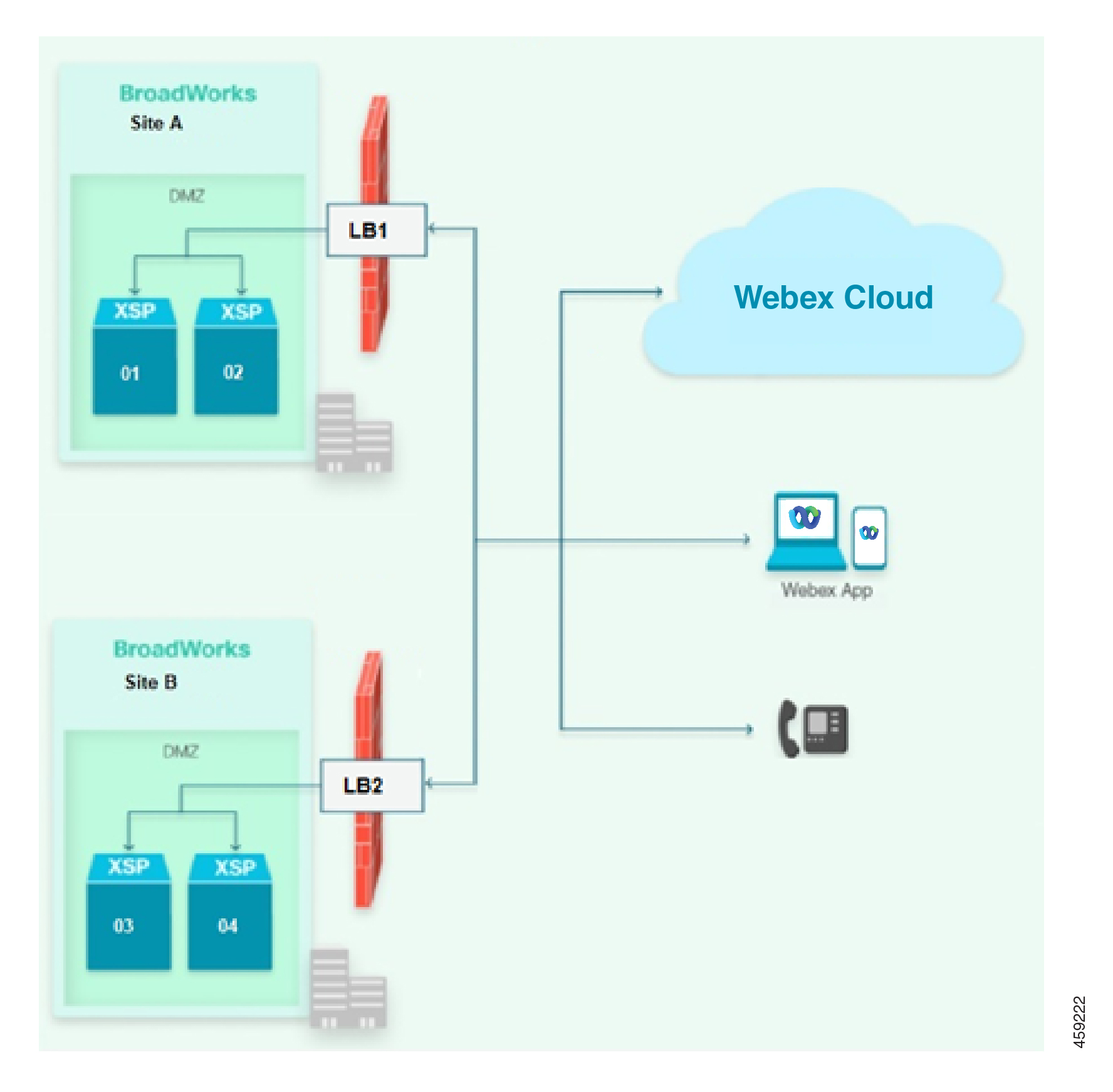

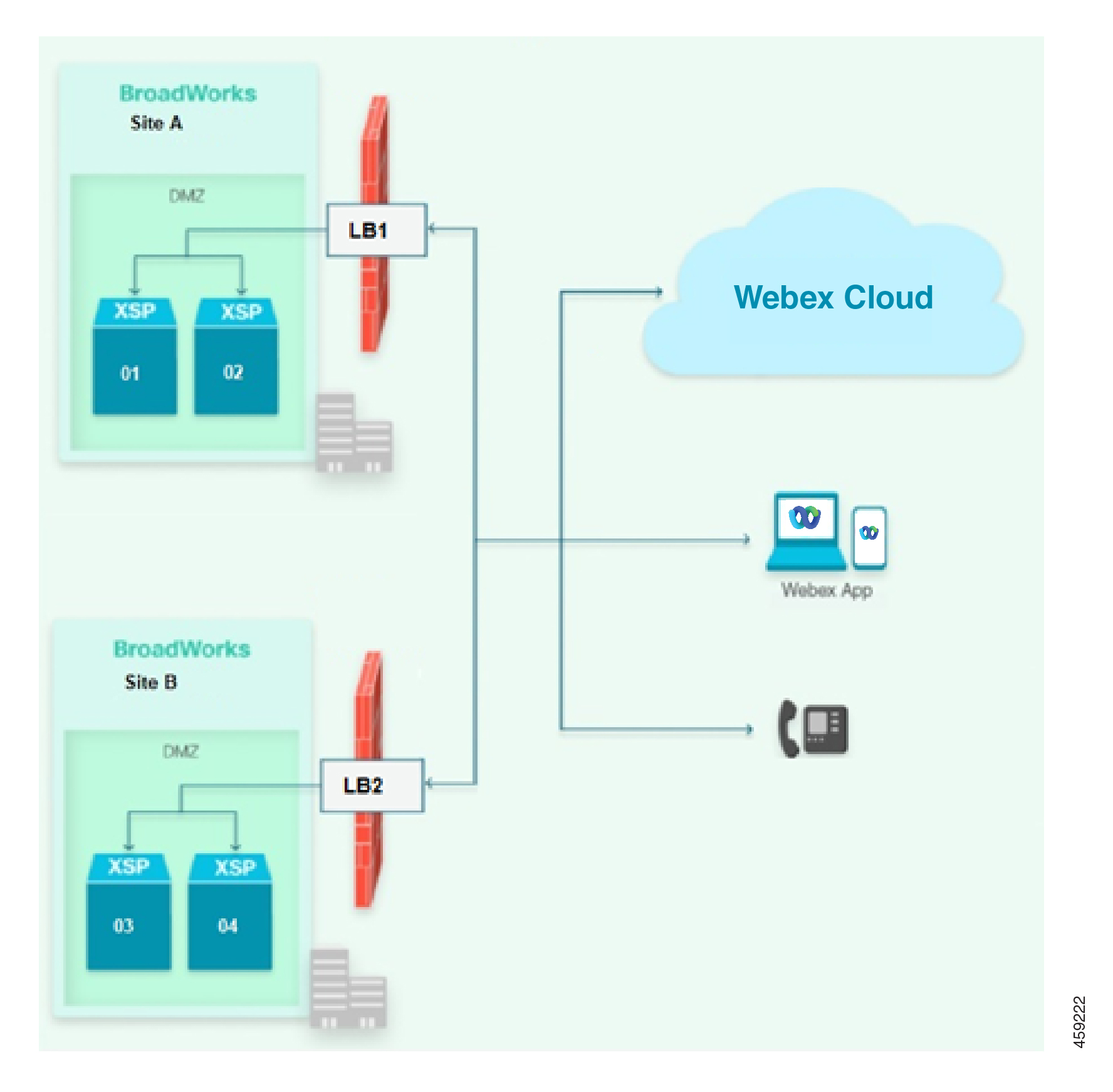

網路拓撲

Broadworks XSP| ADP 可直接部署在網際網路中,或可駐留在 DMZ 中,其前端有負載平衡元件,例如 F5 BIG- IP。 若要提供異地備援,XSP| ADP 可以部署在兩個(或更多)資料中心,每個資料中心都可以安裝負載平衡器,每個資料中心都具有公用 IP位址。 如果 XSP| ADP 位於負載平衡器之後, Webex微型服務和應用程式只能看到負載平衡器的IP 位址,而且 Broadworks 似乎只有一個 XSP| ADP,即使有多個 XSP| ADP 落後。

在下面的範例中,XSP| ADP 部署在兩個地點:網站 A 和網站 B。 有兩個 XSP|每個網站上由負載平衡器連接的 ADP。 網站 A 具有 XSP| ADP1 和 XSP| ADP2 以 LB1 為前端,而網站 B 具有 XSP| ADP3 和 XSP| ADP4 以 LB2 為前端。 僅負載平衡器在公共網絡上公開,而 XSP| ADP 位於 DMZ 私人網路中。

Webex 雲端服務

DNS 設定

Webex 雲端微型服務必須能夠找到 Broadworks XSP|用於連線至 Xsi 介面、驗證服務和CTI的 ADP 伺服器。

Webex 雲端微型服務將對已設定的 XSP 執行DNS A/AAAA 查找|ADP 主機名稱,並連線至返回的IP位址。 這可能是負載平衡Edge 元件,也可能是 XSP| ADP 伺服器本身。 如果傳回多個 IP 位址,將會選取清單中的第一個 IP。 目前不支援 SRV 查找。

範例: 合作夥伴的DNS A 記錄,用於發現輪流平衡的面向網際網路的 XSP| ADP 伺服器/負載平衡器。

記錄類型 | 姓名 | 目標 | 用途 |

|---|---|---|---|

A |

|

| 指向 LB1(網站 A) |

A |

|

| 指向 LB2(網站 B) |

對 XSP 的任何參考都包括 XSP 或 ADP。 |

Failover

當Webex微型服務將請求傳送到 XSP 時|ADP/負載平衡器且請求失敗,則可能會發生幾件事情:

如果失敗是因為網路錯誤(例如: TCP、SSL),則 Webex 微服務會將該 IP 標記為已封鎖,並立即執行路由前進至下一個 IP。

如果錯誤碼(HTTP5xx ) 時, Webex微型服務會將IP標示為已封鎖,並立即執行到下一個IP的路由提前。

如果在 2 秒鐘內未收到 HTTP 回應,則請求會逾時,且 Webex 微服務會將該 IP 標記為已封鎖,並執行路由前進至下一個 IP。

每個請求會先嘗試 3 次,然後才會向微服務報告失敗。

當IP在封鎖清單中時,它將不會包含在向 XSP 傳送請求時要嘗試的地址清單中|ADP。 在預先確定的一段時間之後,被封鎖的 IP 會過期,而且會在發出另一個請求時回到清單中進行嘗試。

如果所有 IP 位址都已封鎖,則微服務仍會嘗試從封鎖清單中隨機選取 IP 位址來傳送請求。 如果成功,則會從封鎖清單中移除該 IP 位址。

狀態

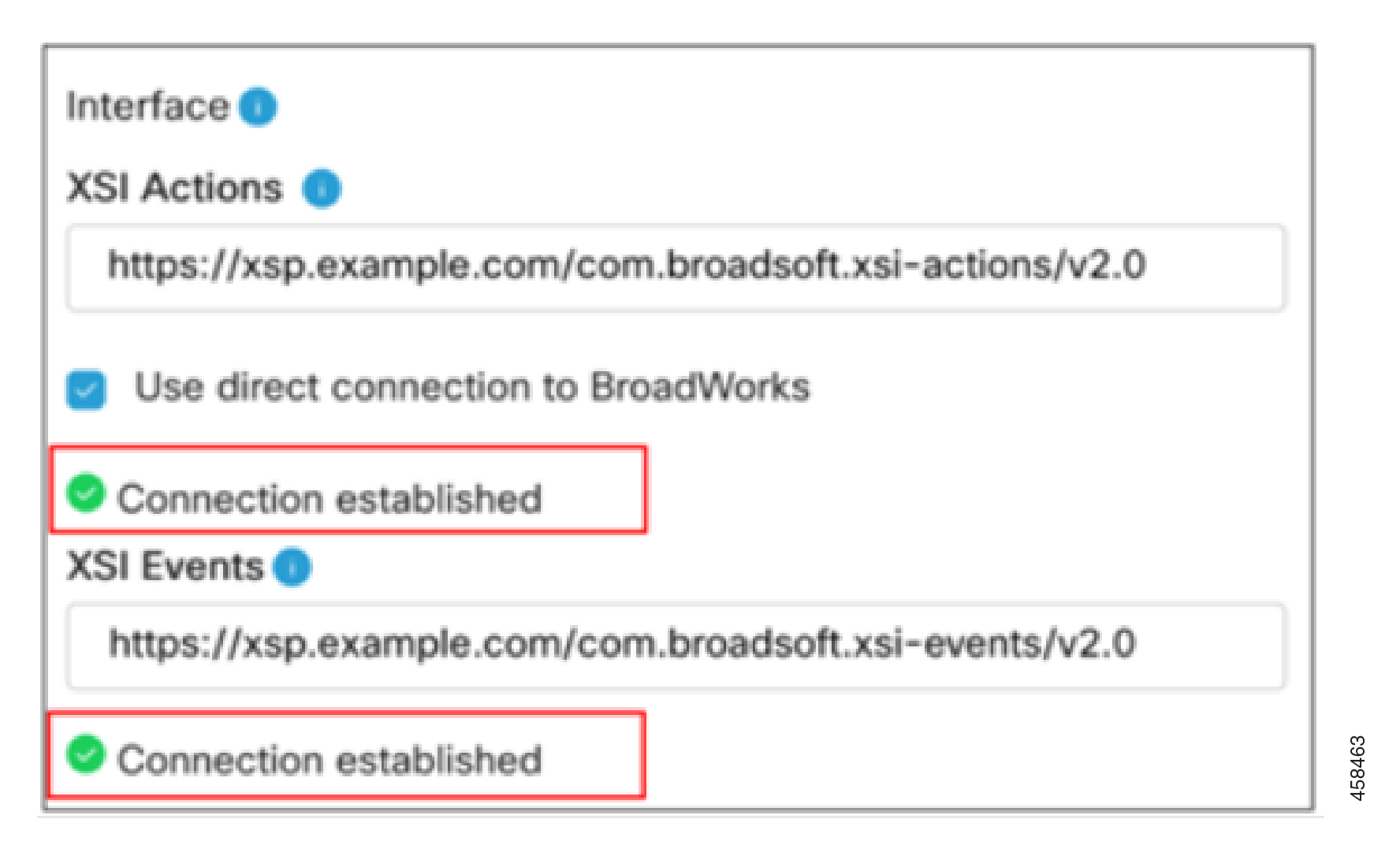

Webex 雲端服務與 XSP 的連線狀態|可在 Control Hub 中看到 ADP 或負載平衡器。 在 BroadWorks Calling 叢集下,會針對以下每一個介面顯示連線狀態:

XSI 動作

XSI 活動

驗證服務

載入頁面時或在輸入更新期間,會更新連線狀態。 連線狀態可以是:

綠色: 當可以在 A 記錄查找中的其中一個 IP 上連接介面時。

紅色: 當 A 記錄查找中的所有 IP 無法連接且介面無法使用時。

下列服務使用微型服務來連線到 XSP| ADP 並受 XSP 影響|ADP 介面可用性:

Webex 應用程式登入

Webex 應用程式權杖重新整理

不受信任的電子郵件/自行啟用

Broadworks 服務運行狀況檢查

Webex 應用程式

DNS 設定

Webex應用程式存取 XSP 上的 Xtended Services Interface(XSI-Actions 和 XSI-Events)和 Device Management Service (DMS) 服務|ADP。

若要尋找 XSI 服務, Webex應用程式會執行DNS SRV查找: _xsi-client._tcp.<webex app xsi domain> 。 SRV 指向為 XSP 設定的URL| XSI 服務的 ADP 主機或負載平衡器。 如果 SRV 查找不可用, Webex應用程式會回退到 A/AAAA 查找。

SRV 可以解析為多個 A/AAAA 目標。 然而,每個 A/AAAA 記錄必須僅對映單一IP 位址。 如果有多個 XSP| ADP 在負載平衡器/邊緣裝置後的 DMZ 中,需要將負載平衡器設定為維護階段作業持續性,以將相同階段作業的所有請求路由至相同的 XSP| ADP。 我們強制使用此設定,因為用戶端的 XSI 事件心跳必須轉到相同的 XSP|用於建立事件通道的 ADP。

在範例 1 中,webex-app-XSP 的 A/AAAA 記錄|ADP.example.com 不存在,也不需要存在。 如果您的DNS要求必須定義一個 A/AAAA 記錄,則只應傳回 1 個IP 位址。 無論如何,仍必須為Webex應用程式定義 SRV。 如果Webex應用程式使用可解析為多個IP 位址的 A/AAAA 名稱,或者如果負載平衡器/ Edge 元素不維護階段作業持續性,則用戶端最終會向 XSP 傳送活動訊號|未建立事件通道的 ADP。 這會導致通道中斷,以及顯著增加內部流量,從而損害 XSP| ADP 叢集效能。 因為Webex 雲端和Webex應用程式在 A/AAAA 記錄查找中具有不同的需求,所以您必須為Webex 雲端和Webex應用程式使用單獨的 FQDN 才能存取 XSP| ADP。 如範例所示, Webex 雲端使用 A 記錄 |

範例 1 —多個 XSP| ADP,每個都位於不同的負載平衡器之後

在此範例中,SRV 指向多個 A 記錄,每個 A 記錄指向不同地點的不同負載平衡器。 Webex應用程式將一律使用清單中的第一個IP 位址,且僅在第一個記錄關閉時才會移至下一個記錄。

以下是 SRV 記錄的範例。

記錄類型 | 錄製 | 目標 | 用途 |

|---|---|---|---|

SRV |

|

| Xsi 介面的用戶端探索 |

SRV |

|

| Xsi 介面的用戶端探索 |

A |

|

| 指向 LB1(網站 A) |

A |

|

| 指向 LB2(網站 B) |

範例 2 —多個 XSP|單個負載平衡器後的 ADP(使用TLS橋接器)

對於初始請求,負載平衡器會選擇一個隨機 XSP| ADP。 該 XSP| ADP 會傳回Webex應用程式包含在未來請求中的 Cookie。 對於未來的請求,負載平衡器使用 Cookie 將連線路由到正確的 XSP| ADP,確保活動通道不會中斷。

記錄類型 | 錄製 | 目標 | 用途 |

|---|---|---|---|

SRV |

|

| 負載平衡器 |

A | LB.example.com |

| 負載平衡器的IP 位址(XSP| ADP 位於負載平衡器之後) |

DMS URL

在登入程序期間,Webex 應用程式還將擷取 DMS URL 以下載其設定檔案。 將剖析URL中的主持人,且Webex應用程式將對主機執行DNS A/AAAA 查找以連線至 XSP|託管 DMS 服務的 ADP。

範例: 用於發現輪流平衡的面向網際網路的 XSP 的DNS A 記錄|ADP 伺服器/負載平衡器(透過Webex應用程式)透過 DMS 下載設定檔:

記錄類型 | 姓名 | 目標 | 用途 |

|---|---|---|---|

A |

|

| 指向 LB1(網站 A) |

A |

|

| 指向 LB2(網站 B) |

對 XSP 的任何參考都包括 XSP 或 ADP。 |

Webex應用程式如何尋找 XSP| ADP 位址

用戶端嘗試尋找 XSP| ADP 節點使用以下DNS流程:

用戶端最初會從 Webex 雲端擷取 Xsi-Actions/Xsi-Events URL(當您建立關聯的 BroadWorks Calling 叢集時輸入這些 URL)。 Xsi 主機名稱/網域會從 URL 剖析,用戶端則會執行 SRV 查找,如下所示:

用戶端會對 _xsi-client._tcp 執行 SRV 查詢。<xsi domain="">

如果 SRV 查找返回一個或多個 A/AAAA 目標:

用戶端會對那些目標執行 A/AAAA 查詢,並快取返回的 IP 位址。

用戶端根據 SRV 優先順序,然後是權數(或隨機,如果全部相等),連線至其中一個目標(並因此透過單一 IP 位址連線至及其 A/AAAA 記錄)。

如果 SRV 查找未返回任何目標:

用戶端會對 Xsi 根參數執行 A/AAAA 查詢,然後嘗試連線至返回的 IP 位址。 這可能是負載平衡Edge 元件,也可能是 XSP| ADP 伺服器本身。

如上所述,出於相同的原因,A/AAAA 記錄必須解析為一個 IP 位址。

(可選)您隨後可以使用下列標籤在 Webex 應用程式的裝置設定中提供自訂 XSI-Actions/XSI-Events 詳細資訊:

<protocols> <xsi> <paths> <root>%XSI_ROOT_WXT%</root> <actions>%XSI_ACTIONS_PATH_WXT%</actions> <events>%XSI_EVENTS_PATH_WXT%</events> </paths> </xsi> </protocols>這些設定參數會優先於 Control Hub 中 BroadWorks 叢集的任何設定。

如果存在,用戶端會與透過 BroadWorks 叢集設定接收的原始 XSI 位址作比較。

如果偵測到任何差異,用戶端會重新初始化其 XSI Actions/ XSI Events 連線。 第一步是執行步驟 1 中所列的相同DNS查找程序 – 這一次請求在%XSI_ROOT_WXT%參數從其組態檔中。

如果您使用此標籤來變更 Xsi 介面,請務必建立對應的 SRV 記錄。

Failover

在登入期間,Webex 應用程式會針對 _xsi-client._tcp.<xsi domain=""> 執行 DNS SRV 查詢、建立主機清單,然後依次根據 SRV 優先順序和加權來與其中一個主機連線。 此連接的主機將成為所有未來請求的選定主機。 隨後會向選定主機開啟活動通道,並定期傳送活動訊號來驗證該通道。 在第一個請求之後傳送的所有請求都包含在 HTTP 回應中返回的 Cookie,因此,負載平衡器必須保持階段作業持續性(親和性)並始終將請求傳送到相同的後端 XSP| ADP 伺服器。

如果對主持人的請求或活動訊號請求失敗,則可能會發生數種狀況:

如果失敗是因為網路錯誤(例如: TCP、SSL),Webex 應用程式路由會立即移到清單上的下一個主機。

如果錯誤碼(HTTP5xx ) 時, Webex應用程式將該IP 位址標示為已封鎖,並路由前進到清單上的下一個主持人。

如果在一段時間內未收到回應,則請求會因逾時而被視為失敗,並會將下一個請求傳送給下一個主機。 但是,逾時請求會被視為失敗。 某些請求會在失敗後重試(這會增加重試時間)。 不會重試假設為非重要的請求。

當成功嘗試新主機時,如果該主機存在於清單中,則它會成為新的選定主機。 在嘗試清單中的最後一個主機之後,Webex 應用程式將回滾至第一個主機。

在活動訊號的情況下,如果連續發生兩個請求失敗,則 Webex 應用程式將重新初始化活動通道。

請注意,Webex 應用程式不會執行容錯回復,而且 DNS 服務探索僅在登入時執行一次。

在登入期間, Webex應用程式會嘗試透過 XSP 下載設定檔|ADP / Dms 介面。 它會在所擷取的 DMS URL 中對主機執行 A/AAAA 記錄查詢,並連線至第一個 IP。 它將首先嘗試傳送使用 SSO 權杖下載設定檔案的請求。 如果出於任何原因失敗,將會重試,但會使用裝置使用者名稱和密碼。

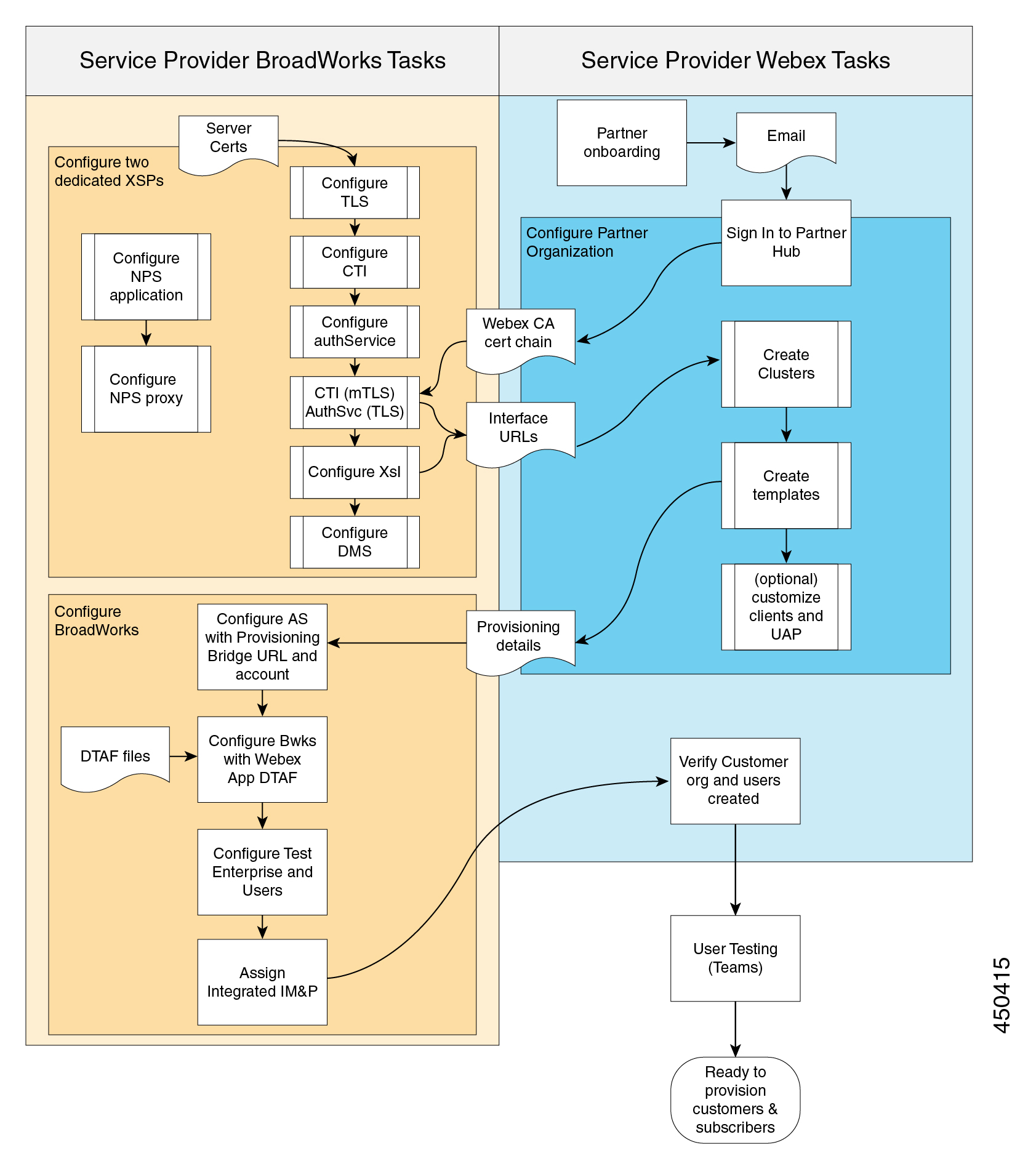

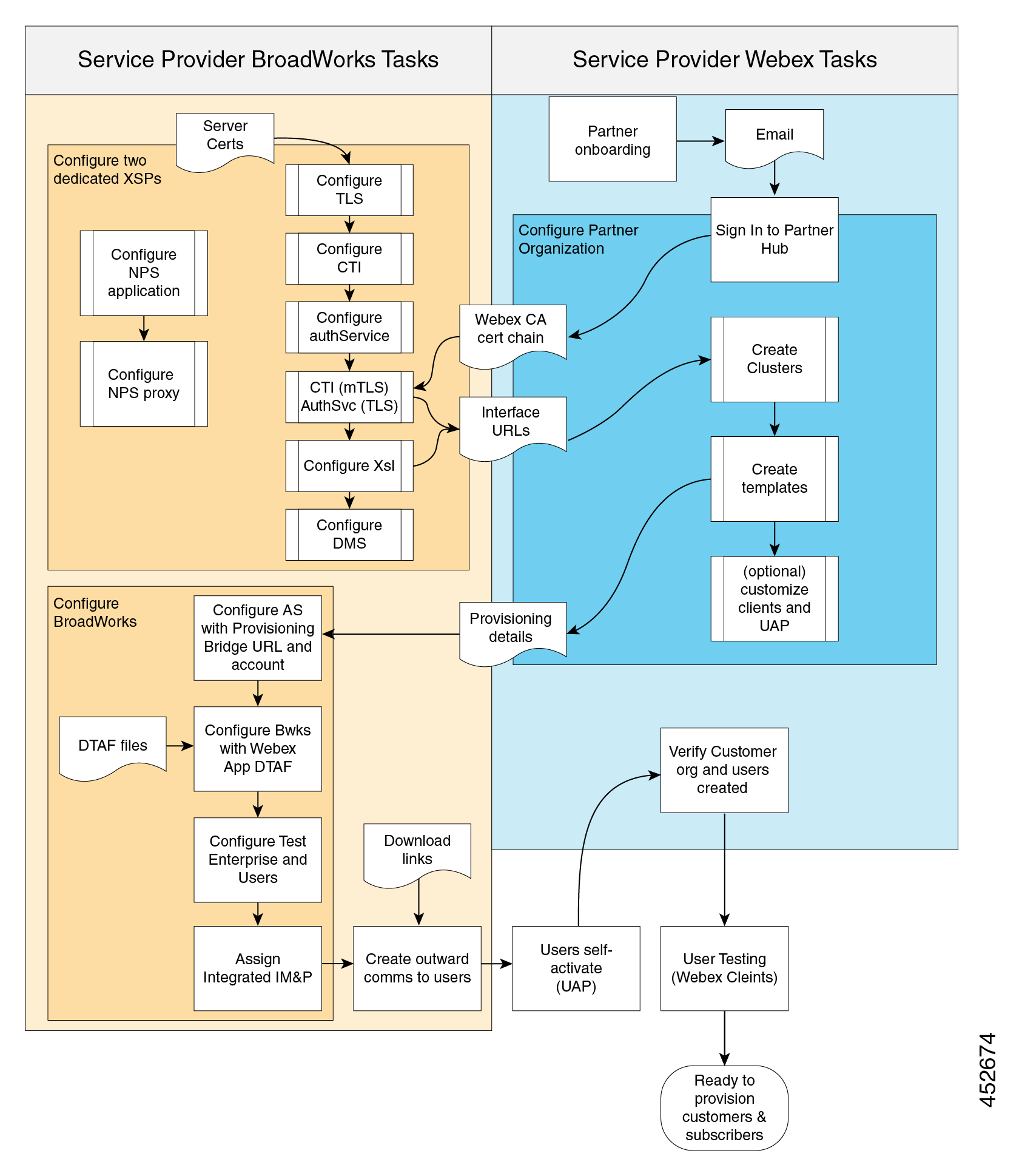

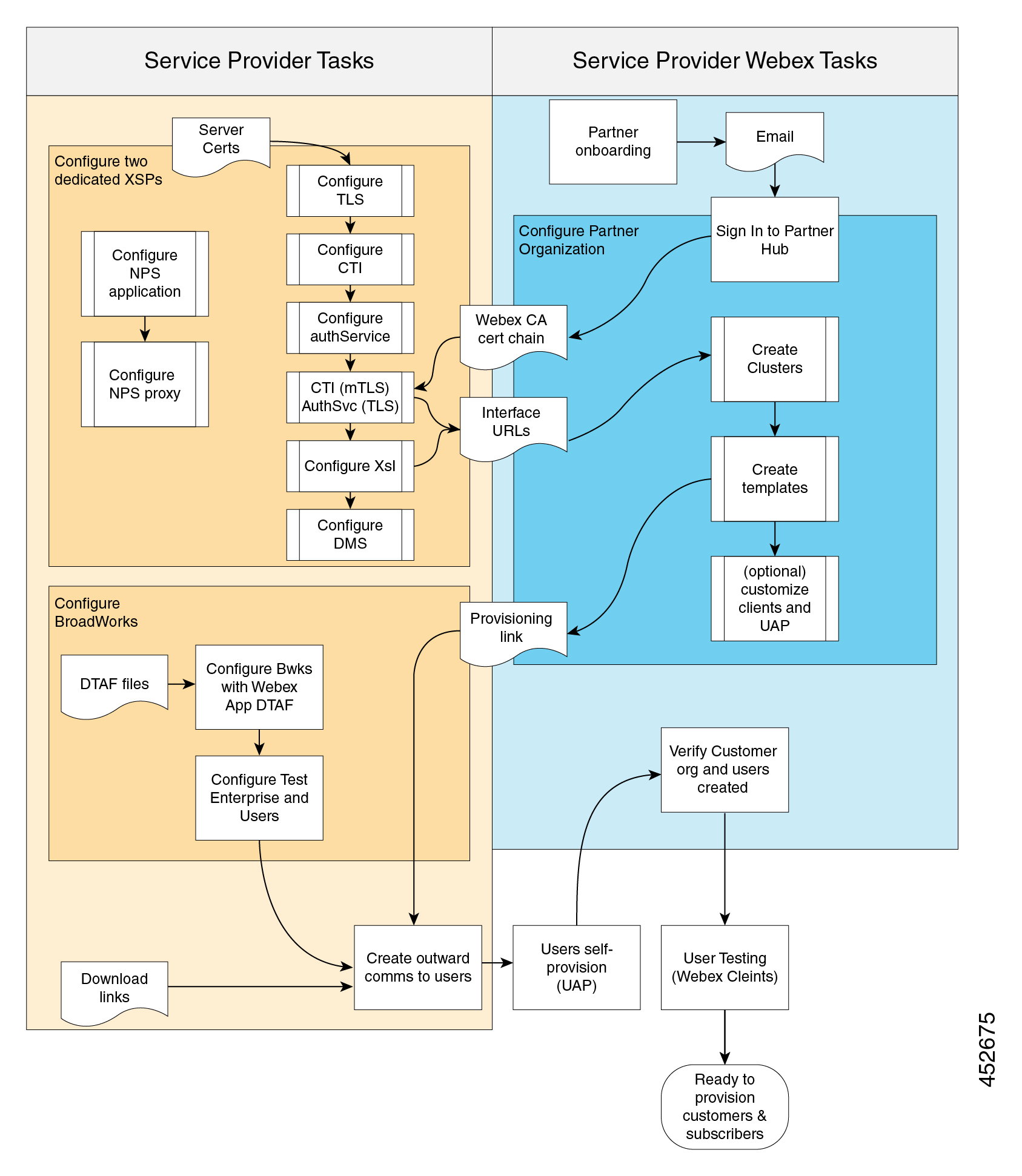

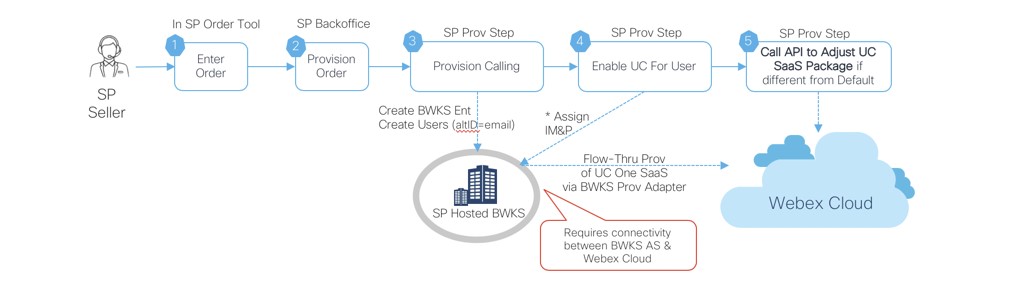

部署概觀

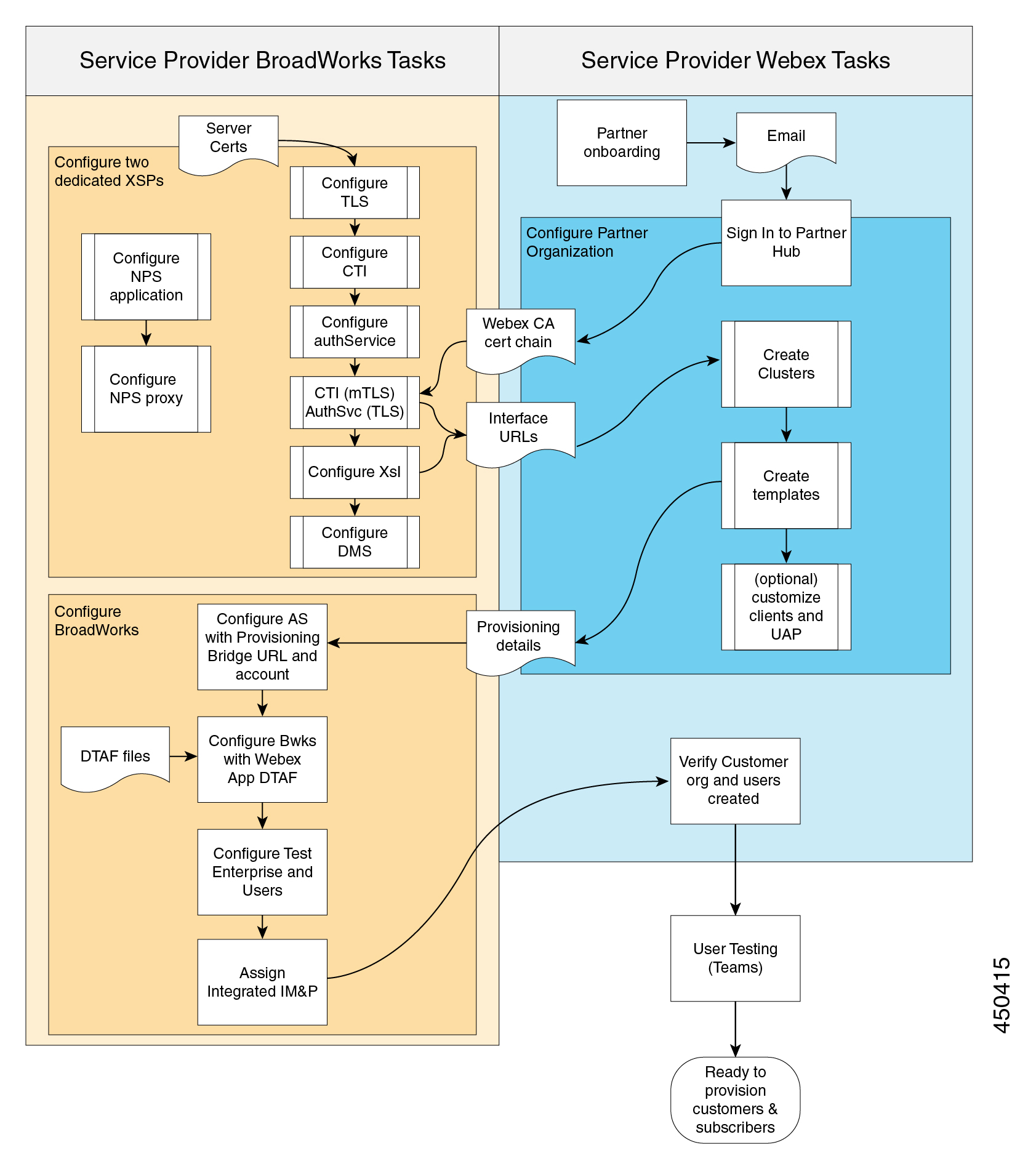

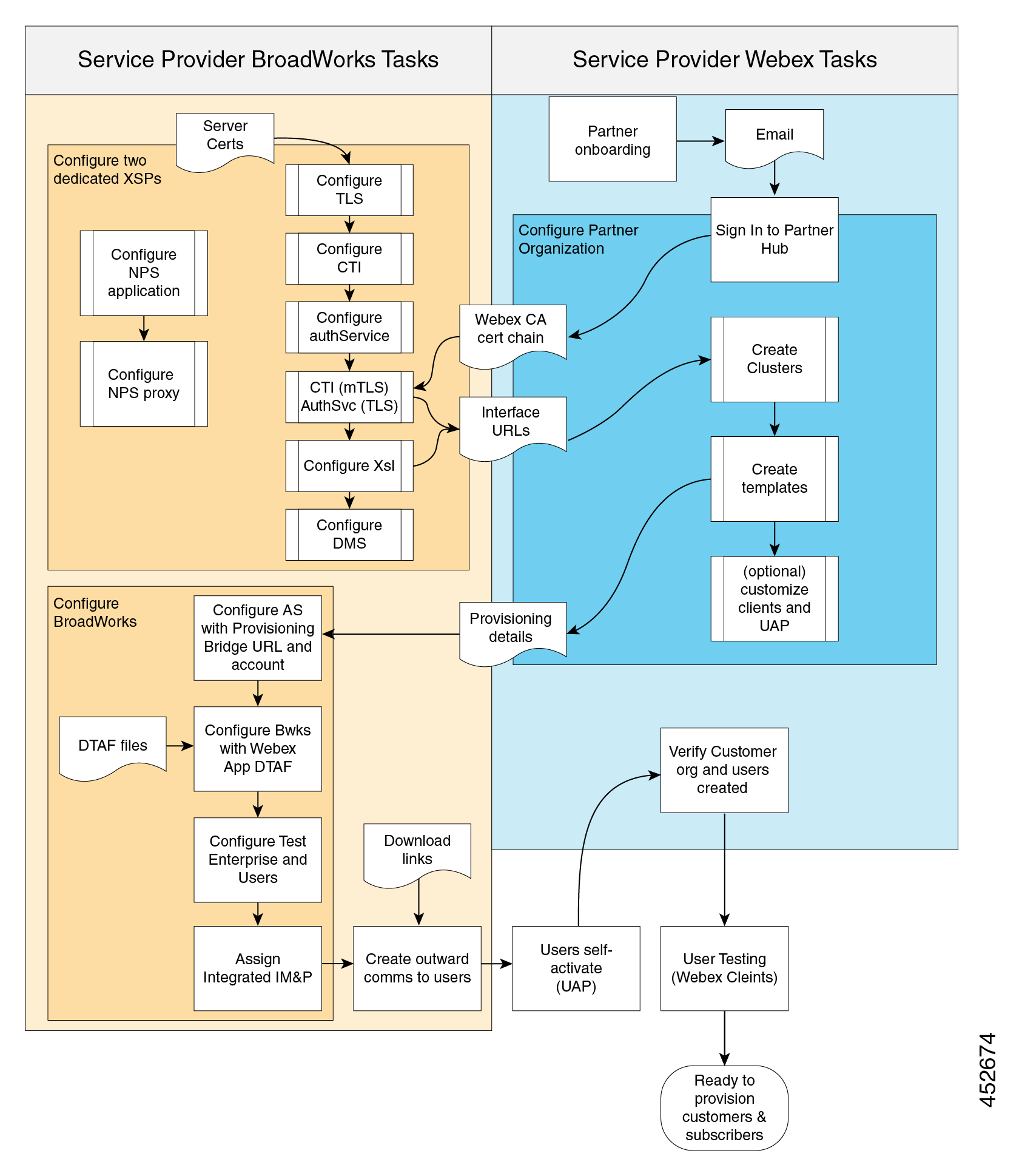

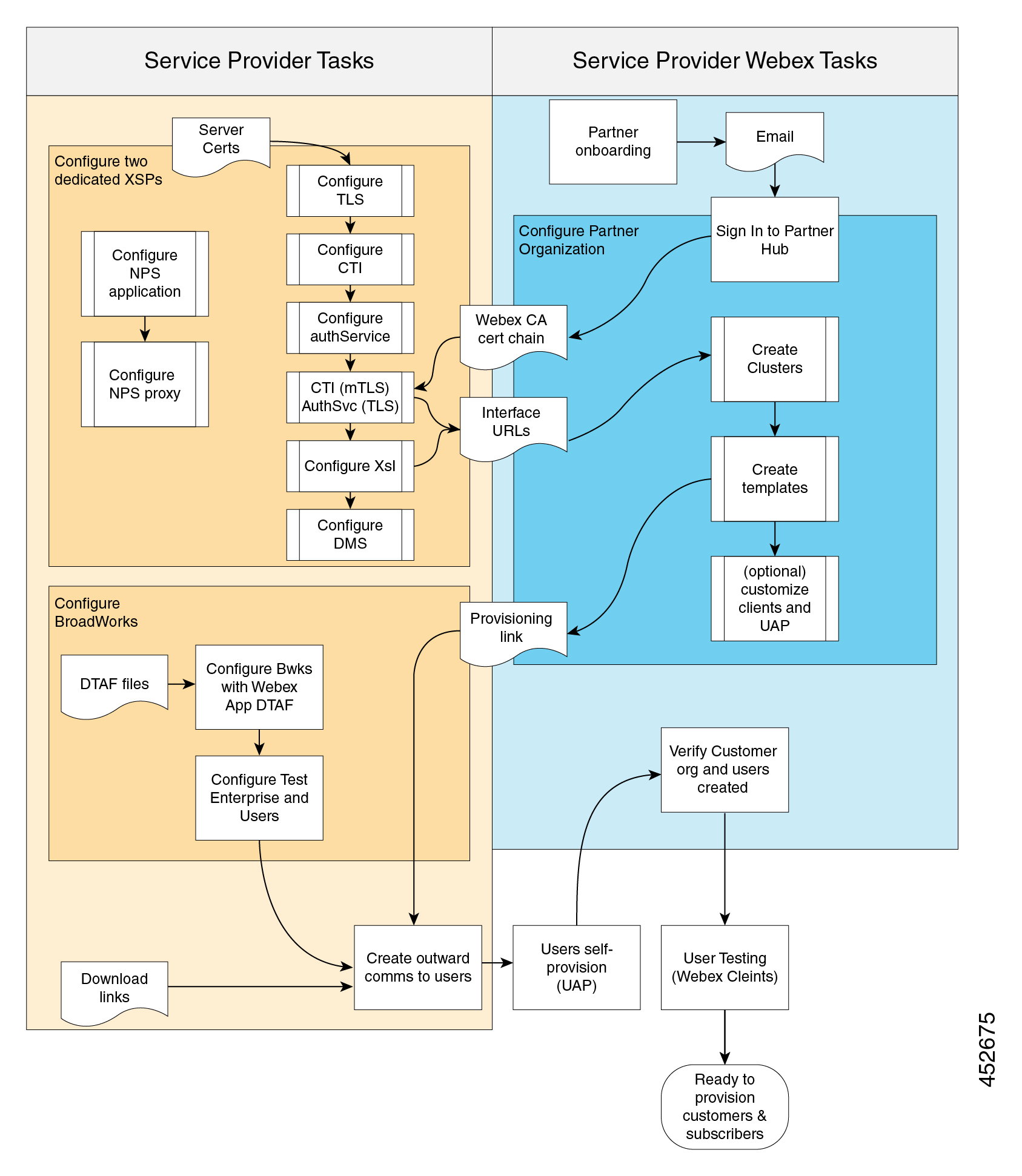

下圖顯示其他使用者佈建模式的一般部署工作項目順序。 多數工作項目都是所有佈建模式常見的工作項目。

Webex for Cisco BroadWorks 的合作夥伴上線

每個 Webex for Cisco BroadWorks 服務提供者或轉售商都必須設為 Webex for Cisco BroadWorks 的合作夥伴組織。 如果您已有現成的 Webex 合作夥伴組織,則可直接使用。

若要完成所需的加入程序,您必須完成 Webex Cisco BroadWorks 行政文書作業,而且新的合作夥伴必須接受線上間接通路合作夥伴協議 (ICPA)。 完成這些步驟後,Cisco Compliance 部門將在 Partner Hub(如果需要)中建立新合作夥伴組織,並傳送包含身份驗證詳細資訊的電子郵件給負責處理您的文書作業的記錄管理員。 同時,您的合作夥伴啟用和/或客戶成功計劃經理將聯絡您,您即正式加入。

在Webex for Cisco BroadWorks XSP 上設定服務|ADP

我們要求 NPS 應用程式在其他 XSP 上執行|ADP。 該 XSP 的需求|ADP 在中描述從您的網路設定呼叫通知。

您需要在 XSP 上安裝以下應用程式/服務|ADP。

服務/應用程式 | 需要驗證 | 服務/應用程式用途 |

|---|---|---|

Xsi-Events |

TLS(伺服器自行向用戶端驗證身份) |

通話控制、服務通知 |

Xsi-Actions |

TLS(伺服器自行向用戶端驗證身份) |

通話控制、動作 |

裝置管理 |

TLS(伺服器自行向用戶端驗證身份) |

下載通話設定 |

驗證服務 |

TLS(伺服器自行向用戶端驗證身份) |

使用者驗證 |

電腦電話語音整合 |

mTLS(用戶端和伺服器端相互驗證) |

電話線上狀態 |

Call Settings Webview 應用程式 |

TLS(伺服器自行向用戶端驗證身份) |

在 Webex 應用程式中的自助服務入口網站中顯示使用者通話設定 |

本節描述瞭如何在這些介面上套用TLS和 mTLS 的必要設定,但您應該參考現有文件以將應用程式安裝在 XSP 上|ADP。

需共同駐留

身份驗證服務必須與 Xsi 應用程式共同駐留,因為這些介面必須接受長期使用權杖才能進行服務授權。 需有這項身份驗證服務才能驗證這些權杖。

如有必要,驗證服務和 Xsi 可以在同一連接埠上執行。

您可以根據需要分離其他服務/應用程式(專用裝置管理 XSP|例如 ADP 場)。

您可以共置 Xsi、CTI、驗證服務及 DMS 應用程式。

請勿在 XSP 上安裝其他應用程式或服務|用於將 BroadWorks 與Webex整合的 ADP。

請勿將 NPS 應用程式與任何其他應用程式共置。

Xsi 介面

按照 Cisco BroadWorks Xtended Services 介面設定指南中的說明來安裝和設定 Xsi-Actions 和 Xsi-Events 應用程式。

只應在 XSP 上部署一個 Xsi-Events 應用程式實例|用於CTI介面的 ADP。

用於將 Broadworks 與Webex整合的所有 Xsi-Events 必須具有相同的 callControlApplicationName(在應用程式/Xsi-Events/一般設定下定義)。 譬如:

ADP_CLI/Applications/Xsi-Events/GeneralSettings> get

callControlApplicationName = com.broadsoft.xsi-events

當使用者上線Webex時, Webex會在 AS 上為該使用者建立訂閱,以便接收關於狀態和通話歷史記錄的電話事件。 訂閱與 callControlApplicationName 相關聯,AS 使用它來知道要將電話事件傳送到哪些 Xsi-Events。

變更 callControlApplicationName 或在所有 Xsi-Events Web 應用程式上使用不同的名稱,將會影響訂閱和電話事件功能。 |

設定驗證服務(使用 CI 權杖驗證)

使用此程序來設定驗證服務以將 CI 權杖驗證與 TLS 一同使用。 如果執行 R22 或更高版本且系統支援此驗證方法,建議使用此方法。

支援使用雙向 TLS (mTLS) 作為驗證服務的替代方法。 如果您有多個Webex組織使用相同的 XSP| ADP 伺服器,您必須使用 mTLS 驗證,因為 CI 權杖驗證不支援與同一個 XSP 的多個連線|ADP 驗證服務。 若要為驗證服務設定 mTLS 驗證而非 CI 權杖驗證,請參閱設定服務(驗證服務使用 mTLS)的附錄。 |

如果您目前的驗證服務使用 mTLS,那麼您不見得一定要重設為將 CI 權杖驗證搭配 TLS 一起使用。 |

在每個 XSP 上安裝下列修補程式|ADP 伺服器。 安裝適用於您的發行版本的修補程式:

若版本為 R22:

若版本為 R23:

若版本為 R24 — 不需要任何修補程式

對 XSP 的任何參考都包括 XSP 或 ADP。安裝

AuthenticationService應用程式上的每個 XSP| ADP 服務。執行下列指令以啟動 XSP 上的 AuthenticationService 應用程式|ADP 至 /authService 內容路徑。

XSP|ADP_CLI/Maintenance/ManagedObjects> activate application AuthenticationService 22.0_1.1123/authService執行此指令以在 XSP 上部署 AuthenticationService| ADP:

XSP|ADP_CLI/Maintenance/ManagedObjects> deploy application /authServiceBroadWorks SW Manager deploying /authService...

從 BroadWorks 內部版本 2022.10 開始,在切換至新版 Java 時, Java隨附的憑證授權單位不再自動包含在 BroadWorks 信任儲存區中。 驗證服務會開啟與Webex的TLS連線以擷取存取權杖,並且需要在其信任庫中具有以下內容來驗證 IDbroker 和Webex URL:

IdenTrust Commercial Root CA 1

Go Daddy Root Certificate Authority - G2

驗證這些憑證是否存在於以下 CLI 下

ADP_CLI/System/SSLCommonSettings/Trusts/Defaults> get如果不存在,請執行以下指令以匯入預設的Java信任:

ADP_CLI/System/SSLCommonSettings/Trusts/Defaults> importJavaCATrust或者,您可以使用以下指令將這些憑證手動新增為信任錨:

ADP_CLI/System/SSLCommonSettings/Trusts/BroadWorks> updateTrust <alias> <trustAnchorFile>如果 ADP 是從先前的發行版升級,則舊發行版的憑證授權單位將自動匯入新版本,並且將繼續匯入,直到手動將其移除。

AuthenticationService 應用程式可免除 ADP 下的 validatePeerIdentity 設定_CLI/系統/SSLCommon設定/一般設定,並且始終驗證對等身分。 請參閱Cisco Broadworks X509 憑證驗證 FD有關此設定的更多資訊。

透過在每個 XSP 上執行下列指令來設定身分識別提供者|ADP 伺服器:

XSP|ADP_CLI/Applications/AuthenticationService/IdentityProviders/Cisco> getset clientId client-Id-From-Step1set enabled trueset clientSecret client-Secret-From-Step1set ciResponseBodyMaxSizeInBytes 65536set issuerName <URL>— 對於URL,請輸入適用於 CI 叢集的 IssuerName URL。 請參閱下表。set issuerUrl <URL>— 對於URL,請輸入適用於 CI 叢集的 IssuerUrl。 請參閱下表。set tokenInfoUrl <IdPProxy URL>— 輸入適用於 Teams 叢集的 IdP Proxy URL。 請參閱隨後的第二個表格。

表 1. 設定 issuerName 和 issuerURL 如果 CI 叢集為... 將 issuerName 和 issuerURL 設定為... US-A

EU

US-B

如果您不知道您的CI 叢集,您可以從 Control Hub 的技術支援檢視中的客戶詳細資料中取得資訊。表格 2. 設定 tokenInfoURL 如果 Teams 叢集為... 將 tokenInfoURL 設定為...(IdP 代理URL) ACHM

https://broadworks-idp-proxy-a.wbx2.com/broadworks-idp-proxy/api/v1/idp/authenticate

AFRA

https://broadworks-idp-proxy-k.wbx2.com/broadworks-idp-proxy/api/v1/idp/authenticate

AORE

https://broadworks-idp-proxy-r.wbx2.com/broadworks-idp-proxy/api/v1/idp/authenticate

如果您不知道您的團隊叢集,您可以從 Control Hub 的技術支援檢視中的客戶詳細資料中取得資訊。

為了進行測試,您可以透過將「

idp/authenticate」部分取代為「ping」。

執行下列指令以指定需顯示在 Webex 使用者設定檔中的 Webex:

XSP|ADP_CLI/Applications/AuthenticationService/IdentityProviders/Cisco/Scopes> set scope broadworks-connector:user在每個 XSP 上使用以下指令為Cisco聯盟設定身分提供者|ADP 伺服器:

XSP|ADP_CLI/Applications/AuthenticationService/IdentityProviders/Cisco/Federation> getset flsUrl https://cifls.webex.com/federationset refreshPeriodInMinutes 60set refreshToken refresh-Token-From-Step1

執行下列指令以驗證您的 FLS 設定是否正常運作。 此指令會傳回身份識別提供者清單:

XSP|ADP_CLI/Applications/AuthService/IdentityProviders/Cisco/Federation/ClusterMap> Get在每個 XSP 上使用以下指令配置權杖管理|ADP 伺服器:

XSP|ADP_CLI/Applications/AuthenticationService/TokenManagement>set tokenIssuer BroadWorksset tokenDurationInHours 720

產生及共用 RSA 金鑰。 您必須在一個 XSP 上產生金鑰|然後 ADP 將它們複製到所有其他 XSP| ADP。 原因如下:

您必須在驗證服務的所有實例之間使用相同的公開/私密金鑰組進行權杖加密/解密。

首次要求發出權杖時,驗證服務會產生金鑰組。

如果您循環使用金鑰或變更金鑰長度,則需要重複以下設定並重新啟動所有 XSP| ADP。選取一個 XSP|用於產生金鑰對的 ADP。

使用用戶端從該 XSP 請求加密的權杖|ADP,透過從用戶端的瀏覽器請求以下URL :

https://<XSP|ADP-IPAddress>/authService/token?key=BASE64URL(clientPublicKey)(這會在 XSP 上生成私密/公開金鑰對|ADP(如果還沒有的話)

無法設定金鑰存放區的位置。 金鑰匯出的位置如下:

XSP|ADP_CLI/Applications/authenticationService/KeyManagement>exportKeys將匯出的檔案

/var/broadworks/tmp/authService.keys複製到另一個 XSP 上的相同位置|ADP,覆寫較舊的.keys檔案(如有必要)。匯入每個其他 XSP 上的金鑰|ADP:

XSP|ADP_CLI/Applications/authenticationService/KeyManagement> importKeys /var/broadworks/tmp/authService.keys

向 Web 容器提供 authService URL。 XSP| ADP 的 Web 容器需要 authService URL ,以便可以驗證權杖。 在每個 XSP| ADP:

新增驗證服務 URL 作為 BroadWorks Communications 公用程式的外部驗證服務:

XSP|ADP_CLI/System/CommunicationUtility/DefaultSettings/ExternalAuthentication/AuthService>set url http://127.0.0.1/authService新增驗證服務 URL 至容器:

XSP|ADP_CLI/Maintenance/ContainerOptions> add tomcat bw.authservice.authServiceUrl http://127.0.0.1/authService這可讓 Webex 使用驗證服務來驗證呈現為認證的權杖。

使用下列指令檢查參數:

get。重新啟動 XSP| ADP。

移除驗證服務的用戶端驗證要求(僅限 R24)

如果已將 R24 設為使用 CI 權杖驗證作為驗證服務,則還必須移除驗證服務的用戶端驗證要求。 請執行下列 CLI 指令:

ADP_CLI/Interface/Http/SSLCommonSettings/ClientAuthentication/WebApps> set <interfaceIp> <port> AuthenticationService clientAuthReq false

在 HTTP 介面上設定 TLS 和密碼(用於 XSI 和驗證服務)

驗證服務、Xsi-Actions 和 Xsi-Events 應用程式都會使用 HTTP 伺服器介面。 這些應用程式的 TLS 可設定程度如下:

最一般 = 系統 > 傳輸 > HTTP > HTTP 伺服器介面 = 最明確

用於檢視或修改不同 SSL 設定的 CLI 內容包括:

| 明確性 | CLI 內容 |

| 系統(全域) |

|

| 此系統的傳輸通訊協定 |

|

| 此系統上的 HTTP |

|

| 此系統上的特定 HTTP 伺服器介面 |

|

在 XSP 上讀取 HTTP 伺服器TLS介面組態|ADP

登入 XSP| ADP 並導覽至

XSP|ADP_CLI/Interface/Http/HttpServer>輸入

get指令並讀取結果。 您會看到介面(IP 位址),也會看到每個介面是否安全以及是否需要用戶端驗證。

Apache tomcat 會強制每個安全介面使用一個憑證;系統會在必要時產生自我簽署憑證。

XSP|ADP_CLI/Interface/Http/HttpServer> get

新增 TLS 1.2 通訊協定至 HTTP 伺服器介面

必須將與 Webex Cloud 互動的 HTTP 介面設為 TLSv1.2。 雲端不會接受舊版的 TLS 通訊協定。

在 HTTP 伺服器介面上設定 TLSv1.2 通訊協定的步驟如下:

登入 XSP| ADP 並導覽至

XSP|ADP_CLI/Interface/Http/HttpServer/SSLSettings/Protocols>輸入指令

get <interfaceIp> 443以查看哪些通訊協定已在此介面上使用。輸入指令

add <interfaceIp> 443 TLSv1.2以確保介面在與雲端通訊時可以使用 TLS 1.2。

在 HTTP 伺服器介面上編輯 TLS 加密設定

設定所需密碼的步驟如下:

登入 XSP| ADP 並導覽至

XSP|ADP_CLI/Interface/Http/HttpServer/SSLSettings/Ciphers>輸入指令

get <interfaceIp> 443以查看哪些密碼已在此介面上使用。 Cisco建議的套件中必須至少有一個(請參閱 XSP| ADP 身分和安全性需求在概觀部分中)。輸入指令

add <interfaceIp> 443 <cipherName>以將密碼新增至 HTTP 伺服器介面。

XSP| ADP CLI 需要 IANA 標準加密套件名稱,而不是 openSSL 加密套件名稱。 例如,若要將 openSSL 密碼

ECDHE-ECDSA-CHACHA20-POLY1305新增至 HTTP 伺服器介面,則會使用:XSP|ADP_CLI/Interface/Http/HttpServer/SSLSettings/Ciphers>add 192.0.2.7 443 TLS_ECDHE_ECDSA_WITH_CHACHA20_POLY1305請參閱https://ciphersuite.info/以按任一名稱尋找套件。

在 XSP 上配置裝置管理|ADP、應用程式伺服器和設定檔伺服器

設定檔伺服器和 XSP| 「裝置管理」強制使用 ADP。 必須根據 BroadWorks 裝置管理設定指南中的指示對其進行設定。

CTI 介面及相關設定

以下「從最內到最外」依序列出設定順序。 設定時不一定非按照此順序。

設定 CTI 訂閱的應用程式伺服器

設定 XSP|用於 mTLS 驗證的CTI訂閱的 ADP

安全 CTI 介面的開放式輸入連接埠

為您的 Webex 組織訂閱 BroadWorks CTI Events 服務

設定 CTI 訂閱的應用程式伺服器

使用 Webex for Cisco BroadWorks CTI 用戶端憑證的一般名稱 (CN) 來更新應用程式伺服器的 ClientIdentity。

請針對與 Webex 搭配使用的每個應用程式伺服器,新增憑證身份至 ClientIdentity,如下所示:

AS_CLI/System/ClientIdentity> add bwcticlient.webex.com

Webex for Cisco BroadWorks 用戶端憑證的一般名稱是 |

在 CTI 介面上設定 TLS 和密碼

XSP 的可配置性級別|ADP CTI介面如下:

最一般 = 系統 > 傳輸 > CTI 介面 > CTI 介面 = 最明確

用於檢視或修改不同 SSL 設定的 CLI 內容包括:

明確性 | CLI 內容 |

|---|---|

系統(全域) (R22 及更新版本) | XSP| ADP_ CLI/系統/SSLCommon設定/JSSE/密碼> XSP| ADP_ CLI/系統/SSLCommon設定/JSSE/協議> |

此系統的傳輸通訊協定 (R22 及更新版本) | XSP| ADP_ CLI/系統/SSLCommon設定/OpenSSL/密碼> XSP| ADP_ CLI/系統/SSLCommon設定/OpenSSL/協議> |

此系統上的所有 CTI 介面 (R22 及更新版本) | XSP| ADP_ CLI/介面/ CTI/SSLCommon設定/密碼> XSP| ADP_ CLI/介面/ CTI/SSLCommon設定/通訊協定> |

此系統上的特定 CTI 介面 (R22 及更新版本) | XSP| ADP_ CLI/介面/ CTI/CTI伺服器/SSL設定/密碼> XSP| ADP_ CLI/介面/ CTI/CTI伺服器SSL設定/協議> |

全新安裝時,依預設在系統層級安裝以下密碼。 若在介面層級 (例如在CTI介面或 HTTP 介面) 未設定任何內容,則適用此密碼清單。 請注意,此清單可能會隨著時間而變更:

|

在 XSP 上讀取CTI TLS介面組態|ADP

登入 XSP| ADP 並導覽至

XSP|ADP_CLI/Interface/CTI/CTIServer>輸入

get指令並讀取結果。 您會看到介面(IP 位址),也會看到每個介面是否需要伺服器憑證以及是否需要用戶端驗證。XSP|ADP_CLI/Interface/CTI/CTIServer> get Interface IP Port Secure Server Certificate Client Auth Req ================================================================= 10.155.6.175 8012 true true true

新增 TLS 1.2 通訊協定至 CTI 介面

XSP|與Webex 雲端互動的 ADP CTI介面必須設定為TLS 1.2 版。 雲端不會接受舊版的 TLS 通訊協定。

在 CTI 介面上設定 TLSv1.2 通訊協定的步驟如下:

登入 XSP| ADP 並導覽至

XSP|ADP_CLI/Interface/CTI/CTIServer/SSLSettings/Protocols>輸入指令

get <interfaceIp>以查看哪些通訊協定已在此介面上使用。輸入指令

add <interfaceIp> TLSv1.2以確保介面在與雲端通訊時可以使用 TLS 1.2。

在 CTI 介面上編輯 TLS 加密設定

在 CTI 介面上設定所需密碼的步驟如下:

登入 XSP| ADP 並導覽至

XSP|ADP_CLI/Interface/CTI/CTIServer/SSLSettings/Ciphers>輸入

get指令以查看哪些密碼已在此介面上使用。 Cisco建議的套件中必須至少有一個(請參閱 XSP| ADP 身分和安全性需求在概觀部分中)。輸入指令

add <interfaceIp> <cipherName>以將密碼新增至 CTI 介面。

XSP| ADP CLI 需要 IANA 標準加密套件名稱,而不是 openSSL 加密套件名稱。 例如,若要將 openSSL 密碼

ECDHE-ECDSA-CHACHA20-POLY1305新增至 CTI 介面,則會使用:XSP|ADP_CLI/Interface/CTI/CTIServer/SSLSettings/Ciphers> add 192.0.2.7 TLS_ECDHE_ECDSA_WITH_CHACHA20_POLY1305請參閱https://ciphersuite.info/以按任一名稱尋找套件。

CTI介面的信任定位(R22 及更高版本)

此過程假設 XSP| ADP 面向網際網路或透過傳遞 Proxy 面向網際網路。 橋接 Proxy 的憑證設定則有所不同(請參閱 TLS 橋接 Proxy 的 TLS 憑證需求)。

對於每個 XSP|在將CTI事件發佈到Webex的基礎架構中的 ADP,請執行以下操作:

登入 Partner Hub。

轉至設定 > BroadWorks Calling,然後按一下下載 Webex CA 憑證以將

CombinedCertChain2023.txt下載至本地電腦。

這些檔案包含兩組兩個憑證。 您需要先分割檔案,然後再將其上傳至 XSP| ADP。 所有檔案都是必需的。

將憑證鏈結分成兩個憑證 -

combinedcertchain2023.txt開啟

combinedcertchain2023.txt(在文字編輯器中)。選取並剪下第一個文字區塊,包括行

-----BEGIN CERTIFICATE-----和-----END CERTIFICATE-----,然後將文字區塊貼至新檔案。將新檔案儲存為

root2023.txt。將原始檔案儲存為

issuing2023.txt。 現在,原始檔案應該只有一個文字區塊,被下列行所包圍:-----BEGIN CERTIFICATE-----和-----END CERTIFICATE-----。

將兩個文字檔案複製到 XSP 上的臨時位置|您要保護的 ADP,例如

/var/broadworks/tmp/root2023.txt和/var/broadworks/tmp/issuing2023.txt登入 XSP| ADP 並導覽至

/XSP|ADP_CLI/Interface/CTI/SSLCommonSettings/ClientAuthentication/Trusts>(可選)執行

help updateTrust以查看參數和指令格式。將憑證檔案上傳至新的信任定位點 - 2023

XSP|ADP_CLI/Interface/CTI/SSLCommonSettings/ClientAuthentication/Trusts> updateTrust webexclientroot2023 /var/broadworks/tmp/root2023.txtXSP|ADP_CLI/Interface/CTI/SSLCommonSettings/ClientAuthentication/Trusts> updateTrust webexclientissuing2023 /var/broadworks/tmp/issuing2023.txt

所有別名必須具有不同的名稱。

webexclientroot2023和webexclientissuing2023是信任錨的別名範例;您可以使用自己的,只要所有項目都是獨一無二的。確認起點已更新:

XSP|ADP_CLI/Interface/CTI/SSLCommonSettings/ClientAuthentication/Trusts> getAlias Owner Issuer ============================================================================= webexclientissuing2023 Internal Private TLS SubCA Internal Private Root webexclientroot2023 Internal Private Root Internal Private Root[self-signed]允許用戶端使用憑證進行身份驗證:

XSP|ADP_CLI/System/CommunicationUtility/DefaultSettings/ExternalAuthentication/CertificateAuthentication> set allowClientApp true

新增 CTI 介面並啟用 mTLS

新增 CTI SSL 介面。

CLI 內容視 BroadWorks 版本而有所不同。 下列指令會在介面上建立自我簽署伺服器憑證,並強制介面索取用戶端憑證。

在 BroadWorks R22 和 R23 上:

XSP|ADP_CLI/Interface/CTI/CTIServer> add <Interface IP> 8012 true true true

取代 XSP 上的伺服器憑證和金鑰|ADP 的CTI介面。 更換時需輸入 CTI 介面的 IP 位址;此位址可從下列內容中讀取:

在 BroadWorks R22 和 R23 上:

XSP|ADP_CLI/Interface/CTI/CTIServer> get然後執行下列指令,即可用您自己的憑證和私密金鑰取代介面的自我簽署憑證:

XSP|ADP_CLI/Interface/CTI/CTIServer/SSLSettings/Certificates> sslUpdate <interface IP> keyFile</path/to/certificate key file> certificateFile </path/to/server certificate> chainFile</path/to/chain file>

重新啟動 XSP| ADP。

啟用存取 Webex 上的 BroadWorks CTI Events 的權限

當您在 Partner Hub 中設定您的叢集時,必須新增及驗證 CTI 介面。 如需詳細說明,請參閱在 Partner Hub 中設定您的合作夥伴組織。

當您在 Partner Hub 中設定您的叢集時,必須新增及驗證 CTI 介面。 如需詳細說明,請參閱在 Partner Hub 中設定您的合作夥伴組織。

指定 Webex 可用來訂閱 BroadWorks CTI Events 的 CTI 位址。

CTI 訂閱是按訂閱者提供的服務,訂閱者必須先佈建 Webex for Cisco BroadWorks,才能使用 CTI 訂閱並接受其維護服務。

Call Settings Webview

通話設定 Web 檢視 (CSWV) 是託管在 XSP 上的應用程式|ADP 可讓使用者透過他們在軟體用戶端中看到的 Web 檢視修改其 BroadWorks 通話設定。 請參閱Cisco BroadWorks 通話設定 Web 檢視解決方案指南。

Webex 利用此功能讓使用者可存取一般 BroadWorks 通話設定(非 Webex 應用程式原本的通話設定)。

如果您希望 Webex for Cisco BroadWorks 訂閱者能存取 Webex 應用程式中除了預設設定以外的其他通話設定,則必須部署 Call Settings Webview 功能。

Call Settings Webview 有以下兩個元件:

通話設定 Web 檢視應用程式,託管在Cisco BroadWorks XSP 上|ADP。

Webex應用程式,在 Web 檢視中呈現通話設定。

使用者體驗

Windows 使用者: 按一下呼叫設定然後按一下。

Mac 使用者: 按一下設定檔圖片,然後。

在 BroadWorks 上部署 CSWV

在 XSP 上安裝呼叫設定 Web 檢視|ADP

CSWV 應用程式必須位於相同的 XSP 上|在您的環境中託管 Xsi-Actions 介面的 ADP。 它是 XSP 上的非託管應用程式|ADP,所以您需要安裝和部署網路歸檔檔案。

登入 cisco.com 並在軟體下載區段中搜尋「BWCallSettingsWeb」。

尋找並下載該檔案的最新版本。

例如:

BWCallSettingsWeb_1.8.2_1.war( https://software.cisco.com/download/home/286326302/type/286326345/release/RI.2022.04 ) 是在撰寫本文時最近的一次。根據適用於您的 XSP 的Cisco BroadWorks Xtended Service 平台組態指南安裝、啟動和部署 Web 歸檔|ADP 版本。 (R24 版本是https://www.cisco.com/c/dam/en/us/td/docs/voice_ip_comm/broadworks/Design/XSP/BW-XtendedServicesInterfaceConfigGuide.pdf)。

將 .war 檔案複製到 XSP 上的臨時位置|ADP,例如

/tmp/。導覽至下列 CLI 內容,然後執行安裝指令:

XSP|ADP_CLI/Maintenance/ManagedObjects> install application /tmp/BWCallSettingsWeb_1.7.5_1.warBroadWorks 軟體管理員會驗證並安裝檔案。

[可選] 刪除

/tmp/BWCallSettingsWeb_1.7.5_1.war(不再需要此檔案)。啟動應用程式:

XSP|ADP_CLI/Maintenance/ManagedObjects> activate application BWCallSettingsWeb 1.7.5 /callsettings任何應用程式都必須輸入 名稱和版本,但是針對 CSWV,您還必須輸入 contextPath,因為它是未管理的應用程式。 您可使用未由另一個應用程式使用的任何值,例如

/callsettings。在選定的內容路徑上部署 Call Settings 應用程式:

XSP|ADP_CLI/Maintenance/ManagedObjects> deploy application /callsettings

現在,您可預測您將為用戶端指定的通話設定 URL 如下:

https://<XSP|ADP-FQDN>/callsettings/附註:

當您在用戶端設定檔中輸入此 URL 時,必須在此 URL 的結尾加上斜線。

XSP| ADP-FQDN 必須符合 Xsi-Actions FQDN,因為 CSWV 需要使用 Xsi-Actions,而且不支援 CORS。

對其他 XSP 重複此程序|您的Webex for Cisco BroadWorks 環境中的 ADP(如有必要)。

「通話設定 Web 檢視」應用程式現在在 XSP 上可用|ADP。

設定Webex應用程式以使用「通話設定 Web 檢視」

有關用戶端組態的更多詳細資訊,請參閱適用於Cisco BroadWorks 的Webex組態指南。

Webex 應用程式設定檔中有自訂標記,使用此標記可設定 CSWV URL。 此URL會透過應用程式介面向使用者顯示通話設定。

<config>

<services>

<web-call-settings target="%WEB_CALL_SETTINGS_TARGET_WXT%">

<url>%WEB_CALL_SETTINGS_URL_WXT%</url>

</web-call-settings>在 BroadWorks 上的Webex 應用程式組態範本中,設定 CSWV URL的%WEB_CALL_SETTINGS_URL_WXT%標記。

如果您未明確指定URL,則預設為空,且使用者看不到通話設定頁面。

確保您具有 Webex 應用程式的最新設定範本(請參閱裝置設定檔)。

將 Web 通話設定目的地設為

csw:%WEB_CALL_SETTINGS_TARGET_WXT% csw為您的環境設定 Web Call Settings URL,例如:

%WEB_CALL_SETTINGS_URL_WXT% https://yourxsp.example.com/callsettings/此值是您在部署 CSWV 應用程式時派生的。

最後產生的用戶端設定檔會有如下內容:

<web-call-settings target="csw"> <url>https://yourxsp.example.com/callsettings/</url> </web-call-settings>

對 XSP 的任何參考都包括 XSP 或 ADP。

在 Webex for Cisco BroadWorks 中設定通話推送通知

在此文件中,我們使用通話通知推送伺服器 (CNPS) 這個術語來描述在您的環境中執行之 XSP 託管或 ADP 託管的應用程式。 CNPS 搭配 BroadWorks 系統一起使用可察覺打給使用者的來電,並將來電通知推送至 Google Firebase 雲訊息傳遞 (FCM) 或 Apple 推送通知服務 (APN) 等通知服務。

這些服務會向 Webex for Cisco BroadWorks 訂閱者的行動裝置發出通知,告訴他們 Webex 有來電。

如需 NPS 的相關資訊,請參閱通知推送伺服器功能說明。

Webex 搭配 Webex 傳訊及顯示線上狀態服務可發揮類似的機制,將通知推送至 Google (FCM) 或 Apple (APNS) 通知服務。 這些服務會進而向行動 Webex 使用者發出通知,告訴他們有訊息傳入或線上狀態變更。

本節說明如何在 NPS 尚未支援其他應用程式時設定 NPS 作為驗證 Proxy。 如果您需要移轉共用的 NPS 以使用 NPS Proxy,請參閱更新 Cisco BroadWorks NPS 以使用 NPS Proxyhttps://help.webex.com/nl5rir2/。 |

NPS Proxy 概觀

為了與 Webex for Cisco BroadWorks 相容,您必須修補 CNPS 以支援 UCaaS VoIP 推送伺服器這個 NPS Proxy 功能。

此功能會在通知推送伺服器中進行新設計以解決與行動用戶端的服務提供者共用推送通知憑證私密金鑰的安全弱點。 NPS 不與服務提供者共用推送通知憑證和金鑰,而是使用新 API 從 Webex for Cisco BroadWorks 後端取得短暫使用的推送通知權杖,並使用此權杖來接受 Apple APNs 和 Google FCM 服務的驗證。

此功能還加強了通知推送伺服器透過新的 Google Firebase 雲訊息傳遞 (FCM) HTTPv1 API 將通知推送至 Android 裝置的功能。

如需詳細資訊,請參閱 UCaaS VoIP 推送伺服器功能說明。

該功能的 BroadWorks 修補程式可用於: https://software.cisco.com/download/home/286326302/type/286326345/release/RI.2022.04。

如需 NPS 軟體和修補程式,請參閱準備您的 NPS for Webex for Cisco BroadWorks 。

從軟體下載頁搜尋並下載修補程式。

ADP 伺服器的相關資訊可在 https://www.cisco.com/c/en/us/support/unified-communications/broadworks-application-delivery-platform/model.html 上找到。

APNS 注意事項

在 2021 年 3 月 31 日之後,Apple 將不再支援 Apple 推送通知服務上的 HTTP/1 二進位通訊協定。 我們建議您將 XSP| ADP 以將基於 HTTP/2 的介面用於 APN。 此更新要求您的 XSP|託管 NPS 的 ADP 必須執行 R22 或更高版本。

準備適用於 Webex for Cisco BroadWorks 的 NPS

| 1 | 安裝及設定專用 XSP(最低版本 R22)或應用程式傳遞平台 (ADP)。 | ||

| 2 | 安裝 NPS 驗證 Proxy 修補程式: XSP R22 修補程式: XSP R23 修補程式: | ||

| 3 | 啟動通知推送伺服器應用程式。 | ||

| 4 | (針對 Android 通知)在 NPS 上啟用 FCM v1 API。

| ||

| 5 | (針對 Apple iOS 通知)在 NPS 上啟用 HTTP/2。

| ||

| 6 | 附加 NPS XSP/ADP 的技術支援。 | ||

| 7 | 在每部 AS 伺服器上,namedefs 檔案都位於 範例: _pushnotification-用戶端。_tcp .qaxsps.broadsoft.com SRV 20 20 443 qa149.vle.broadsoft.com qa149.vle.broadsoft.com IN A 10.193.78.149

|

下一步

若要全新安裝 NPS,請移至設定 NPS 以使用驗證 Proxy

若要將現有的 Android 部署移轉至 FCMv1,請移至將 NPS 移轉至 FCMv1

設定 NPS 以使用驗證 Proxy

安裝 Webex for Cisco BroadWorks 專用的新 NPS 時需完成此工作項目。

如果您要在與其他行動應用程式共用的 NPS 上設定身份驗證 Proxy,請參閱更新Cisco BroadWorks NPS 以使用 NPS Proxy (https://help.webex.com/nl5rir2 )。

| 1 | ||||||||||||||||||||

| 2 | 在 NPS 上建立用戶端帳戶:

若要驗證您輸入的值與所指定的值是否相符,請執行

| |||||||||||||||||||

| 3 | 輸入 NPS Proxy URL,並設定權杖重新整理間隔(建議設為 30 分鐘):

| |||||||||||||||||||

| 4 | (針對 Android 通知)新增 Android 應用程式 ID 至 NPS 上的 FCM 應用程式內容。

| |||||||||||||||||||

| 5 | (針對 Apple iOS 通知)新增應用程式 ID 至 APNS 應用程式內容,請務必省略驗證金鑰 – 將其設為空白。

| |||||||||||||||||||

| 6 | 設定下列 NPS URL:

| |||||||||||||||||||

| 7 | 將下列 NPS 連線參數設為所示的建議值:

| |||||||||||||||||||

| 8 | 確認應用程式伺服器是否會篩選應用程式 ID,因為您可能需要將 Webex 應用程式新增到允許清單中: | |||||||||||||||||||

| 9 | 重新啟動 XSP| ADP: | |||||||||||||||||||

| 10 | 測試來電通知的方式是從 BroadWorks 訂閱者撥打電話給兩個 Webex 行動使用者。 確認來電通知是否出現在 iOS 和 Android 裝置上。 |

將 NPS 移轉至 FCMv1

本主題包含當您需要將現有 NPS 部署移轉至 FCMv1 時,可在 Google FCM 主控台中使用的可選程序。 提供三個程序可選:

將 UC-One 用戶端移轉至 FCMv1 — 當您具有現有的 UCaaS 用戶端且需要將其移轉以使用 FCMv1 時。

將 SaaS 用戶端移轉至 FCMv1 — 您目前已有 SaaS 用戶端並且需要移轉以使用 FCMv1 時。

更新 ADP 伺服器 — 您將 NPS 移轉至 ADP 伺服器時。

將 UC-One 用戶端移轉至 FCMv1

在 Google FCM 主控台中使用以下步驟,將 UC-One 用戶端移轉至 Google FCM HTTPv1。

如果品牌已套用於用戶端,用戶端必須具有寄件者 ID。 請在 FCM 主控台中,參閱 . 該設定會出現在專案認證表中。 有關詳細資訊,請參閱 Connect Mobile 自訂指南於https://www.cisco.com/c/dam/en/us/td/docs/voice_ip_comm/UC-One/UC-One-Collaborate/Connect/Mobile/IandO/ConnectBrandingGuideMobile-R3_8_3.pdf?。 請參閱

|

在 http://console.firebase.google.com 登入 FCM 管理 SDK。

選取適當的 Android 應用程式。

在一般標籤中,記錄專案 ID。

導覽至服務帳戶標籤以設定服務帳戶。 您可以建立新的服務帳戶或設定現有帳戶。

若要建立新的服務帳戶:

按一下藍色按鈕以建立新的服務帳戶

按一下藍色按鈕以產生新的私密金鑰

將金鑰下載至安全位置

若要重複使用現有的服務帳戶:

按一下藍色文字以檢視現有的服務帳戶。

識別要使用的服務帳戶。 服務帳戶需要權限 firebaseadmin-sdk。

在最右邊,按一下漢堡式功能表,然後建立一個新的私密金鑰。

下載包含金鑰的 json 檔案,然後儲存至安全位置。

將 json 檔案複製到 XSP| ADP。

設定專案 ID:

XSP|ADP_CLI/Applications/NotificationPushServer/FCM/Projects> add <project id> <path/to/json-key-file> ...Done XSP|ADP_CLI/Applications/NotificationPushServer/FCM/Projects> get Project ID Accountkey ======================== my_project ********設定應用程式:

XSP|ADP_CLI/Applications/NotificationPushServer/FCM/Applications> add <app id> projectId <project id> ...Done XSP|ADP_CLI/Applications/NotificationPushServer/FCM/Applications> get Application ID Project ID ============================== my_app my_project啟用 FCMv1:

XSP|ADP_CLI/Applications/NotificationPushServer/FCM> set V1Enabled true ...Done執行

bwrestart用於重新啟動 XSP 的指令|ADP。

將 SaaS 用戶端移轉至 FCMv1

如果您想要將 SaaS 用戶端移轉至 FCMv1,請在 Google FCM 主控台執行下列步驟。

確保您已完成「設定 NPS 以使用驗證 Proxy」程序。 |

停用 FCM:

XSP|ADP_CLI/Applications/NotificationPushServer/FCM> set V1Enabled false ...Done執行

bwrestart用於重新啟動 XSP 的指令|ADP。啟用 FCM:

XSP|ADP_CLI/Applications/NotificationPushServer/FCM> set V1Enabled true ...Done執行

bwrestart用於重新啟動 XSP 的指令|ADP。

更新 ADP 伺服器

如果您要移轉 NPS 以使用 ADP 伺服器,請在 Google FCM 主控台執行下列步驟。

從 Google Cloud 主控台取得 JSON 檔案:

在 Google Cloud 主控台上,移至服務帳戶頁面。

按一下選取專案,選擇您的專案,然後按一下開啟。

找到要建立金鑰的服務帳戶列,按一下更多垂直按鈕,然後按一下建立金鑰。

選取金鑰類型,然後按一下建立

檔案即會下載。

將 FCM 新增至 ADP 伺服器:

將 JSON 檔案匯入 ADP 伺服器,方法是使用

/bw/install指令。登入 ADP CLI 並新增專案與 API 金鑰:

ADP_CLI/Applications/NotificationPushServer/FCM/Projects> add connect /bw/install/google JSON:接著新增應用程式與金鑰:

ADP_CLI/Applications/NotificationPushServer/FCM/Applications> add com.broadsoft.ucaas.connect projectId connect-ucaas...Done驗證您的設定:

ADP_CLI/Applications/NotificationPushServer/FCM/Projects> g Project ID Accountkey ======================== connect-ucaas ******** ADP_CLI/Applications/NotificationPushServer/FCM/Applications> g Application ID Project ID =================================== com.broadsoft.ucaas.connect connect-ucaas

在 Partner Hub 中設定您的合作夥伴組織

設定 BroadWorks 叢集

[每個叢集一次]

這麼做的原因如下:

若要讓Webex雲端針對 BroadWorks 驗證使用者(透過 XSP| ADP 託管的驗證服務)。

讓 Webex 應用程式得以使用 Xsi 介面進行通話控制。

讓 Webex 得以聽取 BroadWorks 發佈的 CTI 事件(電話線上狀態及通話歷史記錄)。

當您新增介面時,叢集精靈會自動驗證介面。 如果有任何介面未成功驗證,您可繼續編輯該叢集,但如果輸入了任何無效的內容,您就無法儲存該叢集。 我們必須防範未然,因為叢集如果設定錯誤,可能會造成難以解決的問題。 |

您需要執行的操作:

使用您的合作夥伴管理員認證登入 Partner Hub (admin.webex.com)。

從側邊功能表中開啟設定頁面,然後找出 BroadWorks Calling 設定。

按一下新增叢集。

這會啟動一個精靈,您在其中提供 XSP| ADP 介面(URL)。 如果您使用非標準連接埠,則可新增連接埠至介面 URL。

命名此叢集並按一下下一步。

此處的叢集概念只是介面的集合,通常並置在 XSP 上。| ADP 伺服器或場,可讓Webex從您的應用程式伺服器 (AS) 讀取資訊。 您可能有一個 XSP|每個 AS 叢集或多個 XSP 的 ADP|每個叢集的 ADP 數,或每個 XSP 多個 AS 叢集|ADP。 您的 BroadWorks 系統規模需求不在本文探討的範圍內。

(可選)輸入就您所知位於與 Webex 連線的 BroadWorks 系統內的 BroadWorks 使用者帳戶名稱和密碼,然後按一下下一步。

驗證測試可使用此帳戶來驗證與叢集內介面的連線。

新增您的 XSI Actions 和 XSI Events URL。

可選 更新DAS URL使用裝置啟動服務的URL 。

可選 檢查啟用直接 BroadWorks 驗證如果您希望 BroadWorks 的登入直接至 BroadWorks,勾選方塊。 否則,對 BroadWorks 的驗證將透過 Webex 託管的 IdP 代理服務進行代理。

此勾選方塊會影響以下登入情況:

使用者啟動入口網站登入 — 使用者在登入入口網站時必須輸入其 BroadWorks 憑證。 上述設定決定登入是直接 BroadWorks 還是透過 IdP Proxy。

用戶端登入 — 如果BroadWorks 驗證是在上線範本中設定,則上述設定決定用戶端登入Webex應用程式是直接登入 BroadWorks 還是透過 IdP Proxy 進行代理。

按下一步。

在 CTI 介面頁上,執行以下操作:

在想要與其連線的 CTI 介面中新增 CTI URL 和連接埠。

可選 啟用通話記錄切換,然後輸入您的 BroadWorks使用者 ID。 選擇此選項後,BroadWorks通話歷史記錄事件會同步到Webex雲端。 使用者可在 Webex 應用程式中查看其通話記錄。

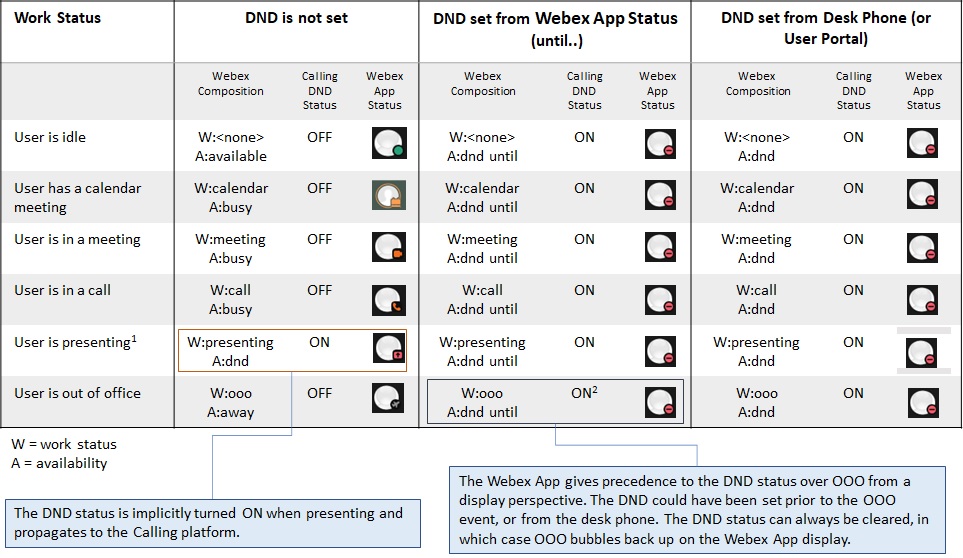

可選 啟用勿打擾 (DND) 同步切換,然後輸入您的 BroadWorks使用者 ID。 此選項在Webex與 BroadWorks 之間同步 DND 事件,確保該功能在兩個平台上相同的運作。

按下一步。

新增您的驗證服務 URL。

選取使用 CI 權杖驗證的驗證服務。

此選項不需要 mTLS 來保護與 Webex 的連線,因為驗證服務會針對 Webex 身份識別服務正確驗證使用者權杖,然後再發出長時間使用權杖給使用者。

在最終畫面上檢查您輸入的內容,然後按一下建立。 然後會顯示成功訊息。

Partner Hub 會將 URL 傳遞給各種 Webex 微服務,以測試與輸入的介面之間的連線情況。

按一下檢視叢集,您會看到新叢集以及驗證是否成功。

精靈最後的(預覽)畫面上的建立按鈕可能會停用。 若您無法儲存範本,表示您剛才所設定的其中一項整合有問題。

我們執行此檢查的用意是為了防止後續工作項目出錯。 您可以在設定部署時返回精靈,這可能需要修改您的基礎架構(例如 XSP| ADP、負載平衡器或防火牆),然後才能儲存範本。

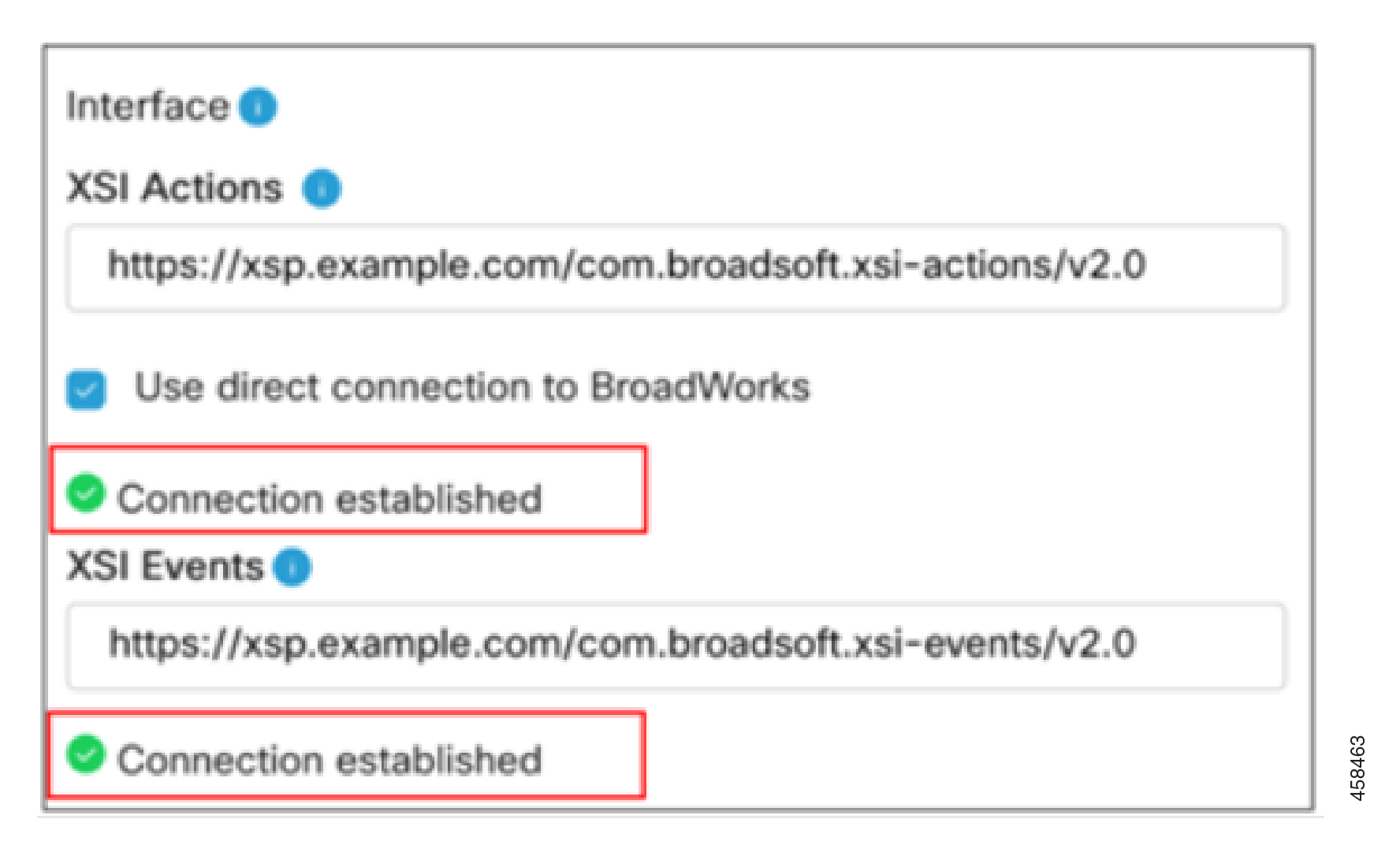

檢查與 BroadWorks 介面的連線

使用您的合作夥伴管理員認證登入 Partner Hub (admin.webex.com)。

從側邊功能表中開啟設定頁面,然後找出 BroadWorks Calling 設定。

按一下檢視叢集。

Partner Hub 進行連線測試時會從各種微服務開始,然後再測試叢集中的介面。

測試完成後,叢集清單頁面會在每個叢集旁顯示狀態訊息。

然後會顯示綠色的成功訊息。 若您看到紅色的錯誤訊息,請按一下受影響的叢集名稱以查看是哪個設定造成問題。

可選 如果您要查看該叢集的現有設定,請選取一個叢集,例如 XSI-Actions、XSI-Events、DAS URL和CTI介面設定。

設定您的新手上路範本

加入範本是您透過佈建方法加入一個或多個客戶時將共用設定套用至一個或多個客戶的方法。 您必須在每個範本與(您在上一節所建立的)叢集之間建立關聯。

您可視需要建立多個範本,但只有一個範本能與客戶聯結。

使用您的合作夥伴管理員認證登入 Partner Hub (admin.webex.com)。

從側邊功能表中開啟設定頁面,然後找出 BroadWorks Calling 設定。

按一下新增範本。

這樣會啟動精靈,您可在其中為要使用此範本的客戶輸入設定。

使用叢集下拉式清單來選擇要使用此範本的叢集。

輸入範本名稱,然後按一下下一步。

使用以下建議設定來設定您的佈建模式:

表 3. 不同佈建模式使用的建議佈建設定 設定名稱

使用受信任電子郵件的佈建流程

無需電子郵件即可進行佈建流程

使用者自行佈建

啟用 BroadWorks 佈建流程(包括佈建帳戶憑證(若開啟**)

開啟

根據 BroadWorks 設定輸入帳戶名稱和密碼。

開啟

根據 BroadWorks 設定輸入帳戶名稱和密碼。

關閉

自動在 Control Hub 中建立新組織

開啟†

開啟†

開啟†

服務提供者電子郵件地址

從下拉式清單中選取電子郵件地址(若清單很長,可先輸入部分字元以尋找地址)。

此電子郵件地址可識別合作夥伴組織內的管理員,該管理員將被授予對使用加入範本建立的任何新客戶組織的委派管理員存取權。

國家或地區

選擇此範本要用於哪個國家/地區。

您選擇的國家/地區會與使用此範本建立的某地區客戶組織聯結。 目前,此地區可能是(歐洲、中東及非洲)或(北美及世界其他地方)。 請參閱此試算表中的國家/地區對應表。

組織國家/地區將決定Cisco PSTN 在Webex Meeting 網站中的預設全球撥入號碼。 請參閱的「國家/地區」區段說明頁獲取更多資訊。

BroadWorks 企業模式啟用

若您使用此範本佈建的客戶是使用 BroadWorks 的企業,則啟用此選項。

如果他們是群組,請關閉此選項。

若同時有企業與群組使用 BroadWorks,則應針對不同情況建立不同的範本。

表格中的注意事項:

† 此選項開關可確保當訂閱者的電子郵件網域與現有的 Webex 組織不符時,會建立新的客戶組織。

此選項開關應保持開啟,除非您使用手動訂購和履行流程(透過 Cisco Commerce Workspace)在您尚未佈建客戶組織中的使用者之前,在 Webex 中建立客戶組織。 該選項通常稱為「混合式佈建」模式,不在本文探討的範圍內。

** 「佈建帳戶」是指 BroadWorks 系統層級管理員帳戶。 在 BroadWorks 上,您需要一個具有下列屬性的管理員帳戶: 管理員類型=佈建,唯讀=關閉。

為使用此範本的客戶選取預設服務套件(請參閱「概觀」一節中的套件);有基本、標準、高級或軟體電話四種套件。

您可以透過 Partner Hub 針對個別使用者覆寫此設定。

可選 檢查停用Cisco Webex免費通話如果您要停用Webex Calls,。

在會議加入設定中選取以下選項之一:

Cisco 撥入號碼 (PSTN)

合作夥伴提供的撥入號碼 (BYoPSTN) — 如果您選取此選項,請參閱隨身攜帶您自己的 Webex for Cisco BroadWorks PSTN 解決方案指南以瞭解如何設定此選項的相關詳細資訊。

按下一步。

關於如何驗證身分,有兩種佈建訂閱者的方法 — 使用受信任的電子郵件或不受信任的電子郵件。

在受信任的電子郵件工作流程中,使用者向合作夥伴提供電子郵件地址,合作夥伴將他們新增到 BroadWorks 中。 您身為合作夥伴,負責將電子郵件地址佈建為流程或API方法的一部分。

強烈建議使用受信任的佈建方法,因為它可確保所有訂閱者都由您作為合作夥伴完全佈建,並且最終使用者無需執行任何所需的動作。

在不受信任的電子郵件情況下,使用者需要在佈建前驗證其電子郵件,或者使用者可以自行啟動。

在「不受信任」情況下,根據下表中的驗證設定,有幾種佈建模式:

表 4. 針對不信任佈建模式的建議使用者驗證設定 設定名稱

無需電子郵件即可進行佈建流程

使用者自行佈建

優先佈建管理員

建議*

不適用

允許使用者自行啟動

不適用

必填

表格中的注意事項:

* Webex中的每個客戶組織必須至少有一個具有管理員角色的使用者。 如果在Webex中建立了新的客戶組織,則第一個在 BroadWorks 中指定整合的 IM&P 的使用者將擔任客戶管理員角色。 作為服務提供者,您可能希望控制誰獲得角色。 選取此設定會阻止使用者完成啟動,直到您佈建的第一個使用者被啟動為止。 若您取消勾選此設定,則新組織中啟用的第一位使用者將成為客戶管理員。

按下一步。

選擇預設驗證模式( BroadWorks 驗證或Webex驗證) 用於使用者登入Webex。

此設定對使用者登入到使用者啟動入口網站沒有影響。 使用者在登入入口網站時必須使用其 BroadWorks使用者 ID和密碼,而與如何設定上線範本無關。

此設定只會套用於新建立的客戶組織。 如果合作夥伴管理員試圖將新的驗證設定套用於現有客戶組織,則會套用現有設定,以便現有使用者不會失去存取權。 若要變更現有客戶組織的驗證模式,則必須向 Cisco TAC 開立報修單。(請參閱「準備環境」一節中的驗證模式)。

按下一步。

在喜好設定中設定下列內容:

選擇是否要在登入頁中預先填入使用者電子郵件地址。

必須選取 BroadWorks 驗證並且將使用者的電子郵件地址放在 BroadWorks 的替代 ID 屬性中,才能使用此選項。 否則,他們必須使用其 BroadWorks 使用者名稱。 登入頁面備有必要時變更使用者的選項,但這可能會導致登入問題。

若要啟用目錄同步處理,請開啟所有新的客戶組織皆啟用電話目錄同步處理。

此選項可讓 Webex 將 BroadWorks 聯絡人讀取至客戶組織,以便使用者可以從 Webex 應用程式中尋找並呼叫他們。

輸入合作夥伴管理員。

此名稱用於 Webex 為了請使用者驗證其電子郵件地址而自動寄出的電子郵件。

確保佈建現有組織切換按鈕為開啟(預設設定為開啟)。

按下一步。

在最終畫面上檢查您輸入的內容。 按一下精靈最上方的瀏覽控制項可返回並變更任何詳細資訊。 按一下建立。

然後會顯示成功訊息。

按一下檢視範本,您會看到您的新範本與所有其他範本一起列出。

如有必要,按一下範本名稱以修改或刪除範本。

無需重新輸入佈建帳戶詳細資訊。 此處的密碼空白/密碼確認欄位可在必要時用來變更認證,但保留空白可讓您提供給精靈的值維持不變。

如果您有其他共用設定要提供給客戶,請新增更多範本。

使檢視範本頁面保持開啟,因為下列工作項目可能需要範本的詳細資訊。

使用佈建服務 URL 設定應用程式伺服器

只有進行佈建流程時,才需進行這個工作項目。 |

修補程式應用程式伺服器 (僅適用於 R22、R23 和 R24)

如果您尚未執行此操作,請套用以下適用於您的發行版的修補程式:。

若版本為 R22:

AP.as.22.0.1123.ap373197若版本為 R23:

AP.as.23.0.1075.ap373197若版本為 R24:

AP.as.24.0.944.ap384177

如需構成在Cisco BroadWorks 中部署Webex所需的 BroadWorks 修補程式的完整清單,請參閱BroadWorks 軟體需求在參考部分中。切換至

Maintenance/ContainerOptions環境。啟用佈建 URL 參數:

/AS_CLI/Maintenance/ContainerOptions> add provisioning bw.imp.useProvisioningUrl true

從 Partner Hub 取得佈建 URL

如需有關 AS 指令的詳細資訊,請參閱 Cisco BroadWorks 應用程式伺服器命令列介面管理指南(介面 > 傳訊與服務 > 整合式 IM&P)。

請登入 Partner Hub,然後前往 。

按一下檢視範本。

選取您用於在 Webex 中佈建此企業/群組訂閱者的範本。

範本詳細資訊會顯示在右邊的外框窗格中。 如果尚未建立範本,則必須先建立範本,然後才能取得佈建 URL。

複製佈建配接器 URL。

如果您有多個範本,其他範本也必須重複此操作。

(選項)在應用程式伺服器上設定全系統通用的佈建參數

若您使用的是 UC-One SaaS,您可能不想設定全系統通用的佈建和服務網域。 請參閱「準備環境」一節中的決定點。 |

請登入應用程式伺服器並設定傳訊介面。

AS_CLI/Interface/Messaging> set provisioningUrl provisioningURLAS_CLI/Interface/Messaging> set provisioningUserId provisioning_account_nameAS_CLI/Interface/Messaging> set provisioningPassword provisioning_account_passwordAS_CLI/Interface/Messaging> set enableSynchronization true

啟動整合式 IMP 介面:

/AS_CLI/Service/IntegratedIMP> set serviceDomain example.com/AS_CLI/Service/IntegratedIMP/DefaultAttribute> set userAttrIsActive true

您必須輸入 |

(選項)在應用程式伺服器上根據各企業需求,設定不同的佈建參數

在 BroadWorks 使用者介面中,開啟您想要設定的企業,然後移至服務 > 整合式 IM&P。

選取 使用服務網域並輸入虛擬值(Webex 會略過此參數。 您可以使用

example.com)。選取使用傳訊伺服器。

在 URL 欄位中,貼入您從 Partner Hub 範本複製的佈建 URL。

您必須輸入

provisioningURL參數的完整名稱,如在 Partner Hub 中所指定。 如果應用程式伺服器無法存取 DNS 來解析主機名稱,則必須在 AS 上的下列檔案中建立對映:/etc/hosts。在使用者名稱欄位中,輸入佈建管理員的名稱。 此名稱必須與 Partner Hub 中範本上的值一樣。

輸入佈建管理員的密碼。 此名稱必須與 Partner Hub 中範本上的值一樣。

在 IM&P ID 的預設使用者身份中,選取主要。

按一下套用。

針對您想要設定的其他企業,也必須重複上述佈建流程。

使用者佈建資料

如需在使用者佈建期間在 BroadWorks 與Webex之間交換的使用者資料的相關資訊,請參閱服務提供者使用者佈建。

合作夥伴佈建前檢查API

佈建前檢查API可在您佈建客戶或訂閱者的套件之前,透過檢查錯誤來協助管理員和銷售團隊。 由具有合作夥伴完全管理員角色的使用者授權的使用者或整合可以使用此API來確保給定客戶或訂閱者的套件佈建沒有衝突或錯誤。

API會進行檢查,以查看此客戶/訂閱者與Webex上的現有客戶/訂閱者之間是否存在衝突。 例如,如果訂閱者已佈建給其他客戶或合作夥伴,如果另一個訂閱者已存在電子郵件地址,或者佈建參數與Webex上的現有參數之間存在衝突,則API可能會拋出錯誤。 這可讓您有機會在佈建前修正這些錯誤,從而提高佈建成功的機率。

如需API的相關資訊,請參閱: 批發開發人員指南的Webex

若要使用API,請轉至:預先檢查批發訂閱者佈建

若要存取「預先檢查批發訂閱者佈建」文件,您需要登入https://developer.webex.com/入口網站。 |

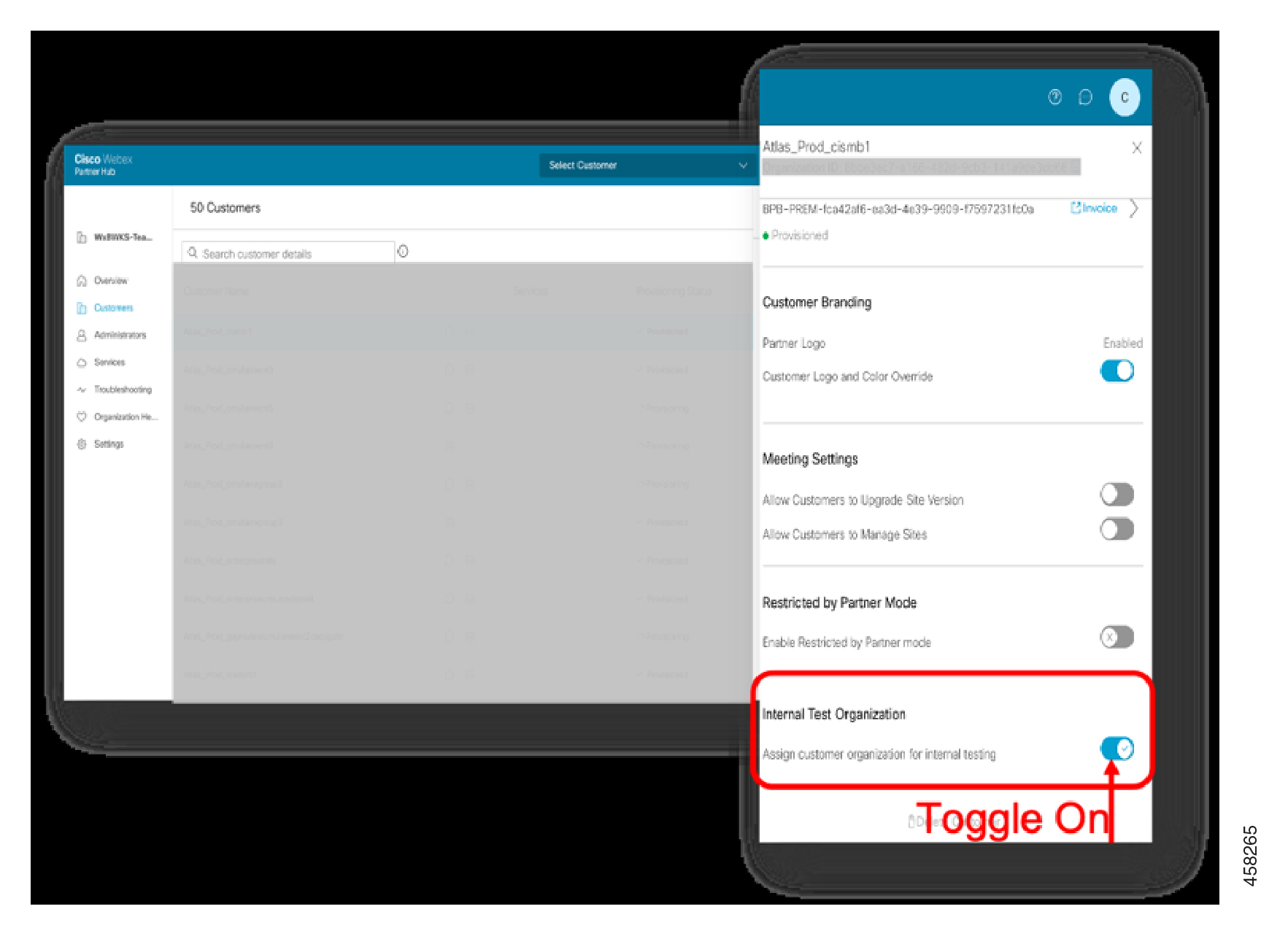

合作夥伴SSO - SAML

允許合作夥伴管理員為新建的客戶組織SAML SSO 。 合作夥伴可以設定預定的單一 SSO 關係,並且將該設定套用於他們管理的客戶組織以及自己的員工。

下列合作夥伴 SSO 步驟僅適用於新建立的客戶組織。 如果合作夥伴管理員試圖將合作夥伴 SSO 新增至現有客戶組織,則將保留現有驗證方法,以防止現有使用者失去存取權。 若要在現有的組織中新增合作夥伴 SSO,則必須向 Cisco TAC 開立報修單。 |

確認協力身分識別提供者能滿足 Control Hub 中單一登入整合的身分識別提供者的需求一節中列出的需求。

向 Cisco TAC 開立服務請求。 TAC 必須在協力身分識別提供者與 Cisco Common Identity 服務之間建立信任關係。 。

如果您的 IdP 需要passEmailInRequest要啟用的功能,請確保在服務請求中包含此需求。 如果您不確定是否需要此功能,請與 IdP 確認。將 TAC 提供給您的 CI 中繼資料檔案上傳給您的身分識別提供者。

配置加入範本。 在驗證模式設定中,選取合作夥伴驗證。 在 IDP 實體 ID 中,輸入協力身分識別提供者的 SAML 中繼資料 XML 中的 EntityID。

在使用此範本的新客戶組織中建立新使用者。

確認使用者能夠登入。

合作夥伴SSO - OpenID Connect (OIDC)

允許合作夥伴管理員為新建的客戶組織設定 OIDC SSO 。 合作夥伴可以設定預定的單一 SSO 關係,並且將該設定套用於他們管理的客戶組織以及自己的員工。

以下"安裝;設定"合作夥伴SSO OIDC 的步驟僅適用於新建的客戶組織。 如果合作夥伴管理員嘗試在現有聖殿中將預設驗證類型修改為合作夥伴SSO OIDC,則這些變更將不適用於已使用此範本加入的客戶組織。 要將合作夥伴SSO新增至現有客戶組織,您必須向Cisco TAC開立報修單。 |

使用 OpenID Connect IDP 的詳細資料來開啟與Cisco TAC的服務請求。 以下是必要和可選的 IDP 屬性。 TAC 必須在 CI 上"安裝;設定"IDP 並提供要在 IDP 上設定的重新導向URI 。

屬性

必填

說明

IDP 名稱