Webex-app | Appsikkerhed

Har du feedback?

Har du feedback?Slutpunkt-til-slutpunkt-kryptering fra Webex

Webex-kryptering fra slutpunkt-til-slutpunkt bruger Webex Key Management System (KMS) til at oprette og administrere krypteringsnøgler, der bruges til at sikre indhold, der deles i Webex Meetings og meddelelser. Webex-kryptering fra slutpunkt-til-slutpunkt bruges til at kryptere brugergenereret indhold som f.eks. chatmeddelelser, filer, oplysninger om kalendermøder, whiteboards og kommentarer

Med Webex-kryptering fra slutpunkt-til-slutpunkt:

- Der tilføjes et ekstra lag kryptering til data i transit og i hvile.

- Webex-appen bruger slutpunkt-til-slutpunkt-kryptering til at kryptere indhold ved hjælp af AES-256-GCM-krypteringen, før indholdet overføres via TLS til Webex-skyen.

- Webex-slutpunkt-til-slutpunkt-krypteret indhold gemmes på indholdsservere i Webex-skyen, der bruger AES-256-CTR til at kryptere data i hviletilstand.

Det ekstra sikkerhedslag, som Webex-slutpunkt-til-slutpunkt-kryptering leverer, beskytter både brugerdata i transit fra TLS-opfangningsangreb (transport layer security) og gemte brugerdata fra potentielle dårlige aktører i Webex-skyen.

Webex Cloud kan få adgang til og bruge slutpunkt-til-slutpunkt-krypteringsnøgler, men kun til at dekryptere data som påkrævet for kernetjenester såsom:

- Meddelelsesindeksering for søgefunktioner

- Forebyggelse af datatab

- Fil omkodning

- eDiscovery

- Dataarkiv

Webex bruger TLS (Transport Layer Security) v1.2 eller v1.3 til at kryptere data, der er i transit mellem din enhed og vores servere. Valget af TLS-kryptering er baseret på Webex-serverens TLS-præference.

Ved hjælp af enten TLS 1.2 eller 1.3 foretrækker Webex krypteringsprogrammer ved hjælp af:

- ECDHE til nøgleforhandling

- RSA-baserede certifikater (3072-bit nøglestørrelse)

- SHA2-godkendelse (SHA384 eller SHA256)

- Stærke krypteringer, der bruger 128-bit eller 256-bit (f.eks. AES_256_GCM, AES_128_GCM og CHACHA20_POLY1305)

For eksempel er disse de mulige krypteringer, der bruges afhængigt af Webex-serverens TLS-præference:

- TLS v1.2 – TLS_ECDHE_RSA_MED_AES_256_GCM_SHA384

- TLS v1.3 – TLS_AES_256_GCM_SHA384

Cisco sikrer Webex-appens mediestreams (lyd, video og skærmdeling) ved hjælp af SRTP (Secure Real-Time Transport Protocol). Webex-appen bruger AEAD_AES_256_GCM-krypteringen til at kryptere medier.

Få detaljerede oplysninger om sikkerhed i Webex-appen i Webex-applikationssikkerhedsteknisk dokument.

Sikkerhedsfunktioner i Webex-apprum

Du kan tilføje ekstra sikkerhed ved at bruge moderatorer til teams og rum. Hvis teamwork er følsomt, kan du moderere rummet. Moderatorer kan kontrollere, hvem der har adgang til rummet, og slette filer og meddelelser.

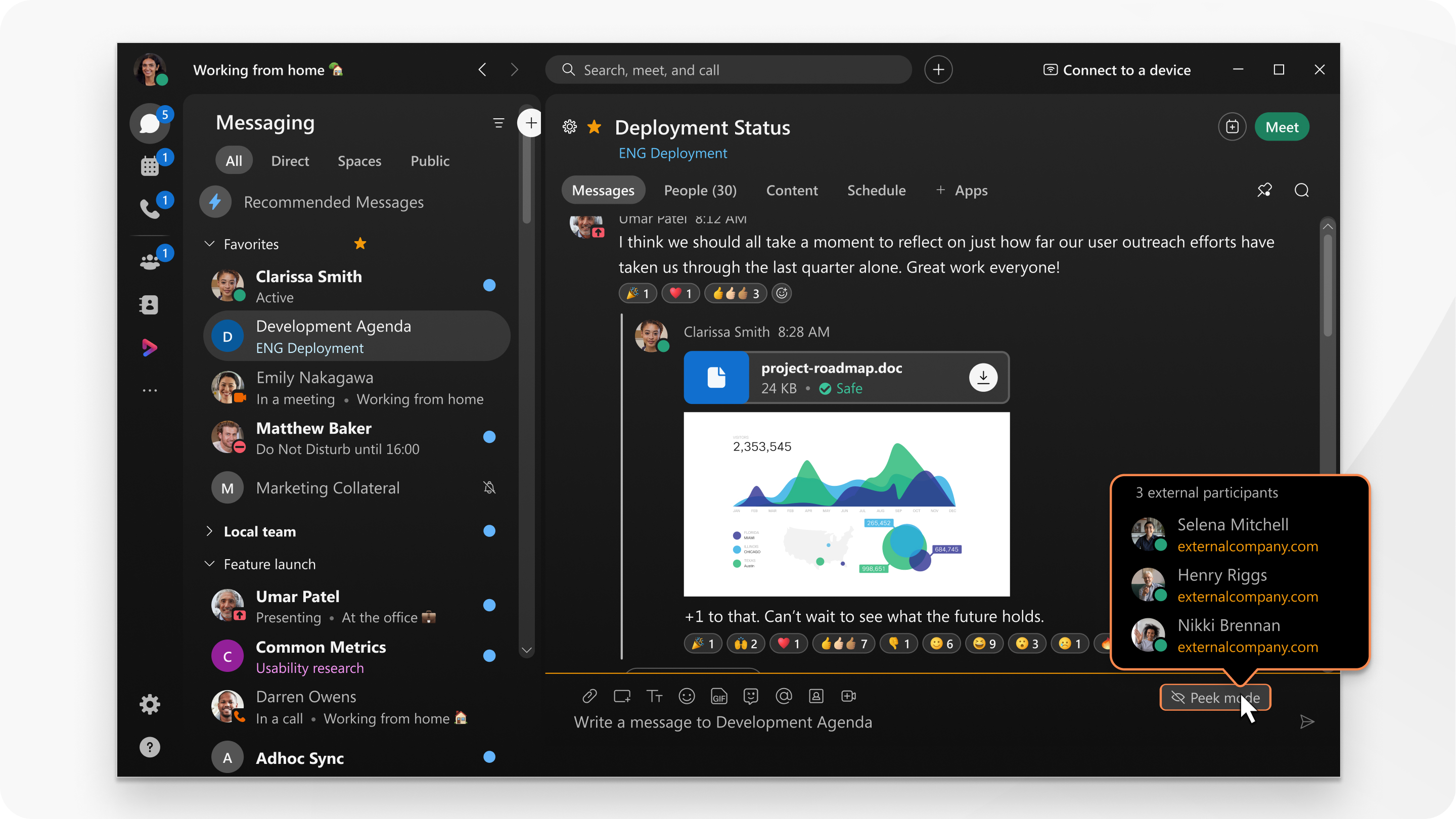

Hvis der er rum, der omfatter personer uden for din virksomhed, vil du også se nogle områder i de markerede områder, såsom kanten, baggrunden, ikonet i meddelelsesområdet og deres e-mailadresser.

Databeskyttelse for filer og meddelelser

Webex-appen bruger avancerede kryptografiske algoritmer til at beskytte indhold, du deler og sender. De eneste personer, der kan se filer og meddelelser i et Webex-apprum, er dem, der er inviteret til det pågældende rum, eller autoriserede personer.

Standarder for sikkerhed af adgangskode

IT-teams kan tilføje funktioner, der bruger eksisterende sikkerhedspolitikker som f.eks. enkeltlogon (SSO) eller synkronisering af Webex-appen med medarbejdertelefonbøger. Webex-appen genkender automatisk, når nogen har forladt en virksomhed, så tidligere medarbejdere vil ikke være i stand til at få adgang til virksomhedsdata ved hjælp af Webex-appen.

Din virksomhed kan også konfigurere Webex-appen, så den kræver adgangskoder og godkendelse, der matcher din virksomheds sikkerhedsstandarder. Webex-appen understøtter identitetsudbydere, der bruger protokollerne SAML (Security Assertion Markup Language) 2.0 og OAuth (Open Authorization) 2.0.