Hybride release-opmerkingen

Feedback?

Feedback?HDS 2025.11.17.7180

-

Verbetert HDS-alarmen met betrekking tot de connectiviteit met de syslog-server.

-

TLS-ondersteuning is toegevoegd om de beveiliging van de communicatie tussen HDS-nodes en de Syslog-server te verbeteren.

TLS verbetert de beveiliging ten opzichte van SSL door sterkere encryptiealgoritmen, wederzijdse authenticatie, integriteitscontrole, een robuustere handshake en sleuteluitwisselingsmechanismen te bieden die nodig zijn voor veilige communicatie.

Klanten die eerder SSL-versleuteling voor hun syslog-server hadden geconfigureerd, kunnen na de upgrade naar deze release waarschuwingen ontvangen met betrekking tot TLS-connectiviteit met de syslog-server. Dit probleem treft alleen het doorsturen van logbestanden van HDS-nodes naar de syslog-server en heeft geen invloed op Webex-functies.

Volg de onderstaande stappen om het probleem op te lossen:

Download de nieuwste HDS-installatietool en ga naar de pagina Systeemlogboeken. Als het selectievakje naast "Is uw server geconfigureerd voor TLS-onderhandeling/handshake?" is aangevinkt, upload dan het syslog-rootcertificaat.

Download vervolgens de nieuwste ISO en koppel deze aan alle knooppunten. Het probleem zal opgelost zijn zodra de knooppunten de CA-informatie van de syslog-server succesvol hebben geverifieerd.

HDS 2025.09.17.7109

-

Er zijn geen release-opmerkingen voor deze onderhoudsupgrade.

HDS 2025.08.10.7072

-

Er zijn geen release-opmerkingen voor deze onderhoudsupgrade.

HDS 2025.07.16.7042

-

Ondersteuning voor Australië DC toegevoegd.

-

Upgrade het Flatcar OS naar versie 4152.2.3.

-

Verhelpt een bug om het probleem met het opnieuw instellen van het beheerderswachtwoord op te lossen, zie CSCwo12476.

Klanten die problemen ondervonden met de bug CSCwo12476 moeten hun nodes handmatig opnieuw opstarten zodra deze upgrade is voltooid.

Om naar deze release te upgraden, moeten de knooppunten in uw HDS-implementatie versie 2025.06.02.6983 draaien (uitgebracht op 12 juni 2025).

Pogingen om te upgraden vanaf versies ouder dan 2025.06.02.6983 kunnen leiden tot fouten en andere problemen.

HDS 2025.06.02.6983

-

Onderdrukt ruis in de logbestanden die door HDS worden gegenereerd.

-

Bevat correcties met betrekking tot HDS-upgrades.

HDS 2025.04.02.6910

- Er is een terugdraaiing naar deze versie uitgevoerd om een mogelijk probleem te voorkomen dat een Webex-functie zou kunnen beïnvloeden vanwege HDS 2025.05.12.6959.

HDS 2025.05.12.6959

- Onderdrukt ruis in de logbestanden die door HDS worden gegenereerd.

HDS 2025.04.02.6910

-

Bevat oplossingen voor HDS-alarmen.

HDS 2025.03.04.6874

- Verhelpt verbindingsproblemen met Docker.

HDS 2025.02.14.6853

- Bevat een oplossing voor het datacenter in Saoedi-Arabië, waardoor gastgebruikers gebruik kunnen maken van de chatfunctie tijdens vergaderingen.

HDS 2025.02.06.6837

- Verbetert HDS-alarmen door ervoor te zorgen dat ze correct worden geactiveerd en gedeactiveerd.

HDS 2025.01.14.6804

- Er zijn geen release-opmerkingen voor deze onderhoudsupgrade.

HDS 2024.11.18.6728

- Ondersteuning voor Saoedi-Arabië DC toegevoegd.

- Bevat de nieuwste beveiligingsupdates.

- Bevat oplossingen voor HDS-alarmen.

HDS 2024.07.23.6579

- Verbetert de KMS-CLOUD_ACCESS_FAILURE.health en DB_CONNECTION_POOL_ERROR alarmen.

- Verbetert HDS-alarmen om overmatige logboekregistratie en stacktracering te verwijderen.

- Bevat oplossingen voor mislukte Docker-connectiviteitstests.

- Ondersteuning voor CSB4 en Java17 toegevoegd.

- Bevat de nieuwste beveiligingsupdates.

- Bevat een oplossing waarmee niet-geverifieerde gastgebruikers gebruik kunnen maken van de chatfunctie tijdens vergaderingen.

HDS 2024.03.16.6355

Er is een terugdraaiing naar deze versie uitgevoerd, omdat niet-geverifieerde gastgebruikers de chatfunctie tijdens vergaderingen niet konden gebruiken.

HDS 2024.06.03.6455

- Verbetert de KMS-CLOUD_ACCESS_FAILURE.health en KMS-DB_CONNECTION_POOL_ERROR alarmen.

- Verbetert HDS-alarmen om overmatige logboekregistratie en stacktracering te verwijderen.

- Bevat oplossingen voor mislukte Docker-connectiviteitstests.

- Ondersteuning voor CSB4.0 en Java17 toegevoegd.

- Bevat de nieuwste beveiligingsupdates.

HDS 2024.03.16.6355

- Verhelpt een bug om de logica van de waarschuwingen voor het verlopen van machineaccounts te verbeteren, zie CSCwj06418.

- Verbetert Mercury WebSocket-verbindingen in KMS.

HDS 2024.02.23.6324

In deze eerste fase van de migratie van de containerregistry worden HDS-images gepubliceerd naar de Amazon ECR-registry. Als het HDS-knooppunt geen verbinding heeft met Amazon ECR, worden de images als alternatief van Docker Hub opgehaald. (Zie het tabblad "Aankondigingen van nieuwe functies" voor meer informatie.)

HDS 2024.02.02.6293

Er zijn geen release-opmerkingen voor deze onderhoudsupgrade.

HDS 2023.11.16.6207

-

Verhelpt een bug om de logica voor het wissen van het PANIC-alarm in de database_op te lossen, zie CSCwh68639.

-

Verhelpt een bug die een planningsprobleem voor vergaderingen in de Webex-app oplost.

-

Verbeterde afhandeling van Mercury WebSocket-verbindingen.

HDS 2023.09.22.6136

-

Verhelpt een bug om het probleem met de DNS Jail Proxy-configuratie op te lossen, zie CSCwh56777.

HDS 2023.08.07.6085

Er zijn geen release-opmerkingen voor deze onderhoudsupgrade.

HDS 2023.07.17.6057

-

Verhelpt een bug voor geheugenoptimalisaties op het HDS-knooppunt. Zie CSCwh01920.

-

Wijzigt de configuraties voor ondersteuning van gastgebruikers.

-

Wijzigt de Mercury-bibliotheek om WebSocket-verbindingen te verbeteren.

HDS 2023.06.13.5989

-

Inclusief twee nieuwe alarmen:

HMAC_PRODUCER_TASK_FAILUREenCLIENT_MESSAGES_FAILURE -

Verbeterde validaties voor databaseverbindingen

-

Voert upgrades uit voor de Tomcat-, Python- en OpenSSL-pakketten.

HDS 2023.04.15.5925

Wijzigt enkele alarmnamen om te voldoen aan de limiet van 36 tekens die de Webex Hybrid Management-service verwacht.

Dit zijn de oude en nieuwe alarmnamen:

-

KMS-SETUP.checkKmsCertificateValidityveranderingen aanKMS-SETUP.checkKmsCertValidity -

KMS-CLOUD_ACCESS_FAILURE.ci-machine-authveranderingen aanKMS-CLOUD_ACCESS_FAILURE.ci-ma-auth -

KMS-CLOUD_ACCESS_FAILURE.mercury-websocketveranderingen aanKMS-CLOUD_ACCESS_FAILURE.mercury-ws -

KMS-CLOUD_ACCESS_FAILURE.health-checkveranderingen aanKMS-CLOUD_ACCESS_FAILURE.health

Verbetert de waarschuwing voor de geldigheid van het KMS-certificaat door deze vaker te activeren (na 60 dagen, 30 dagen, 15 dagen en vervolgens om de dag).

HDS 2023.03.09.5885

-

Verbeterde alarmmelding voor verlopen machineaccounts door deze vaker te activeren (na 60 dagen, 30 dagen, 15 dagen en vervolgens om de dag).

HDS 2023.02.14.5845

Er zijn geen release-opmerkingen voor deze onderhoudsupgrade.

HDS 2023.01.10.5803

-

Verbetert het wissen van het systeemoverbelastingsalarm.

-

De threadpoolgrootte voor de Avalon Indexer-service is vergroot om dit probleem op te lossen. CSCwe06185

-

Bevat de nieuwste veelvoorkomende bugfixes van Webex.

HDS 2022.12.06.5766

-

Verplaatst HDS-images naar de

ciscocitgdockerhub-repository. -

De Flatcar OS wordt geüpgraded naar versie 3227.2.4.

-

Bevat de meest recente algemene oplossingen van Webex.

-

Bevat een robuustere OkHttp - bibliotheek om de afhandeling van websocket-verbindingen te verbeteren.

HDS 2022.10.18.5701

Er zijn geen release-opmerkingen voor deze onderhoudsupgrade.

HDS 2022.09.28.5677

-

Verbetert het ALARM VOOR DE INDEXER_WEBSOCKET-FOUT_.

-

Een upgrade van het Flatcar-besturingssysteem naar versie 3227.2.2.

HDS 2022.08.18.5613

Voegt ondersteuning voor CI guest tokens toe.

HDS 2022.08.06.5602

Lost problemen op met betrekking tot HDS-ondersteuning voor Federatie 4.0.

HDS 2022.07.13.5579

Er zijn geen release-opmerkingen voor deze onderhoudsupgrade.

HDS 2022.06.23.5552

- Ondersteuning toegevoegd aan ECP voor federatie 4.0 en platformstatistieken.

- Voegt verbeteringen aan de DNS-proxy voor proxy's toe aan ECP.

- Upgrades naar Flatcar OS en KMS.

HDS 2022.05.23.5520

- Verbetert het wissen van alarmen.

HDS 2022.04.20.5464

- Voegt de volgende nieuwe alarmen toe:

KMS-SETUP.checkKmsCertificateValidity—Steekt een alarm op wanneer het KMS-certificaat verloopt over de komende 30 dagen.KMS-SETUP.kmsCertificateExpired—Steekt een alarm op als het KMS-certificaat is verlopen.

- Bevat de meest recente algemene oplossingen van Webex.

- Upgrades naarValon.

HDS 2022.03.02.5385

- Verbetert het wissen van alarmen.

- Updates voor

KMS-OVERLOADalarm.

HDS 2022.01.18.5320

- Voegt de volgende nieuwe alarmen toe:

KMS-HIGH-MSG-LATENCY—Latentie voor hoge berichtlevering.KMS-OVERLOAD—Laden van hoge ouderdom overschrijdt de drempel.

HDS 2021.12.16.5263

- Probleem opgelost waarbij syslog-opnieuw verbonden kunnen ophangen.

HDS 2021.12.11.5253

- Verbeteringen voor HDS-alarm.

- Herstelt de uitbuiting van Log4J: https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-apache-log4j-qRuKNEbd

- Verbetert de validatie van het token tijdens federatie met cross-cluser.

HDS 2021.11.23.5221

Er zijn geen release-opmerkingen voor deze onderhoudsupgrade.

HDS 2021.11.22.5218

- Upgrades naar ECP voor beveiligingsfixes van derden.

- Verbeteringen alarmbeheer.

HDS 2021.10.21.5175

- Verbeteringen alarmbeheer.

- Verbeteringen voor de afhandeling van het KMS-certificaat.

- Upgrades naar KMS en Avalon.

HDS 2021.09.13.5117

Er zijn geen release-opmerkingen voor deze onderhoudsupgrade.

HDS 2021.08.10.5057

Er zijn geen release-opmerkingen voor deze onderhoudsupgrade.

HDS 2021.07.01.4980

Er zijn geen release-opmerkingen voor deze onderhoudsupgrade.

HDS 2021.06.13.4956

- Wijzigingen om syslog-alarmen 2 minuten te onderdrukken tijdens het opnieuw verbinden.

- Downgraden syslog-alarmen van Fouttype naar Waarschuwing.

- Hiermee voegt u een venster voor het opschonen van de db-opschoning toe. Zie de Functieaankondigingen voor meer informatie.

- Stuurprogramma's van derden worden bijgewerkt om databaseverbindingen te verbeteren.

HDS 2021.05.27.4941

Er zijn geen release-opmerkingen voor deze onderhoudsupgrade.

HDS 2021.05.20.4927

- Wijzigingen voor het optimaliseren van de databaseverbindingsbronnen.

- Verbeteringen van token vernieuwen.

- Verhoog de standaard interval voor het opschonen van de database van 1 uur naar 10 uur.

- Stelt het standaardaantal vermeldingen in de gebruikerscache in op 250.000.

HDS 2021.04.12.4861

- Verbetert de NTP-serveralarmen voor wanneer de HDS in DNS-instellingen is.

HDS 2021.04.01.4842

- Verbetert de logica van KMS om opnieuw registratie te proberen met de coderingsservice.

HDS 2021.02.10.4763

- Verbetert De verbinding met Mercury na uitval.

- Verbetert het sleutelbeheer van KMS-sessies.

Januari 2026

Cryptografische beveiliging van HDS-nodes

Om de beveiliging van interacties van en naar HDS-nodes te verbeteren, werken we de runtimeconfiguraties bij om moderne cryptografische standaarden af te dwingen. Deze update zorgt ervoor dat al het versleutelde verkeer gebruikmaakt van veilige transportprotocollen en sterke cipher suites, terwijl verouderde algoritmen die kwetsbaar zijn voor hedendaagse aanvallen expliciet worden uitgeschakeld.

Deze wijzigingen worden opgenomen in de volgende HDS-release (HDS 2026.01.14.7324).

Ondersteunde protocollen

HDS-nodes ondersteunen nu TLS-onderhandelingen met behulp van de volgende protocollen:

-

TLSv1.2

-

TLSv1.3

Ondersteunde cijfersuites

De volgende versleutelingssuites zijn toegestaan voor veilige gegevensoverdracht:

- TLS_AES_256_GCM_SHA384

- TLS_AES_128_GCM_SHA256

- TLS_CHACHA20_POLY1305_SHA256

- TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384

- TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256

- TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384

- TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256

Uitgeschakelde protocollen & Algoritmen

De volgende verouderde protocollen en zwakke cryptografische primitieven worden uitgeschakeld in de HDS-runtimeomgeving:

- Protocollen: SSLv3, TLSv1, TLSv1.1

- Cijfers & Algoritmen: RC4, DES, 3DES_EDE_CBC, MD5metRSA, EXPORT, anon, NULL

Vereiste actie

Zorg ervoor dat uw databaseserver de hierboven vermelde protocollen en versleutelingen ondersteunt om een veilige en ononderbroken verbinding te garanderen na de aanstaande HDS-upgrade.

November 2025

Multi-tenant hybride gegevensbeveiliging (HDS):

Maak kennis met Multi-Tenant Hybrid Data Security (HDS), een baanbrekende functie die is ontworpen om organisaties te voorzien van verbeterde gegevensbescherming en -soevereiniteit door gebruik te maken van de infrastructuur en expertise van vertrouwde lokale partners.

Hoofdpunten

-

Model voor betrouwbare lokale partners:

Multi-Tenant HDS stelt organisaties in staat om hybride gegevensbeveiliging te benutten via een vertrouwde lokale partner. Deze partners fungeren als dienstverleners en verzorgen het sleutelbeheer op locatie, zodat klantorganisaties zich kunnen concentreren op hun kernactiviteiten, in de wetenschap dat hun gegevens worden beschermd door de veilige infrastructuur van de partner.

-

Kleinere organisaties sterker maken:

Door gebruik te maken van de beveiligingsinfrastructuur en sleutelbeheerservices van een vertrouwde lokale partner, kunnen organisaties zonder uitgebreide IT-middelen of eigen datacenters nu toegang krijgen tot HDS-beveiliging van enterprise-niveau.

-

Echte multi-tenancy:

In tegenstelling tot traditionele HDS-implementaties, die beperkt zijn tot één organisatie, ondersteunt elke Multi-Tenant HDS-implementatie meerdere klantorganisaties. Dit stelt partnerorganisaties in staat om HDS-resources efficiënt in te zetten en te beheren op basis van het aantal gebruikers of klantorganisaties.

-

Gegevenssoevereiniteit en -controle:

Klantorganisaties behouden de primaire controle over hun gegevens en inhoud. Hoewel partnerorganisaties de implementatie ondersteunen en de encryptiesleutels beheren, hebben ze in het kader van standaardwerkzaamheden geen toegang tot klantcontent of -gegevens. Deze aanpak ondersteunt sterke grenzen en privacy, terwijl klanten tegelijkertijd controle over hun gegevenssoevereiniteit kunnen uitoefenen binnen de samenwerkingsomgeving.

Voor meer informatie, zie Implementatiehandleiding voor hybride gegevensbeveiliging (HDS) voor meerdere tenants

Maart 2024

In overeenstemming met de eerdere aankondiging betreffende de migratie van Container Registry naar Amazon ECR, verwachten we de migratie eind maart 2024 af te ronden. Zorg ervoor dat de verbinding met ECR tot stand is gebracht door de URL "*dkr.ecr.us-east-1.amazonaws.com" toe te staan in uw applicatiefirewalls en proxy's.

December 2023

Migratie van containerregisters van Docker Hub naar Amazon ECR

De HDS-containerregistry die de images host, wordt verplaatst van Docker Hub naar Amazon ECR. Deze migratie zal naar verwachting in februari 2024 plaatsvinden. We verzoeken klanten vriendelijk om de verbinding met ECR te garanderen door de URL "*.amazonaws.com" toe te staan in hun applicatiefirewalls en proxy's. Deze stap is noodzakelijk om mogelijke problemen tijdens upgrades te voorkomen.

Oktober 2023

We hebben de minimaal vereiste PostgreSQL-databaseversie bijgewerkt naar PostgreSQL-versie 14, 15 of 16. HDS biedt geen ondersteuning meer voor PostgreSQL-versies 10 en 11. Zie Database server requirements in de Hybrid Data Security-implementatiehandleiding.

December 2022

We hosten de HDS Setup Tool-images nu in een andere Dockerhub-repository. We gebruikten voorheen ciscosparkhds en we gebruiken nu ciscocitg.

Als u een configuratie-ISO voor uw HDS-nodes maakt of bijwerkt, kunt u de afbeeldingen het beste ophalen uit de ciscocitg dockerhub-repository.

Zie Een configuratie-ISO maken voor de HDS-hosts en De knooppuntconfiguratie wijzigen in de implementatiehandleiding voor Hybrid Data Security.

November 2022

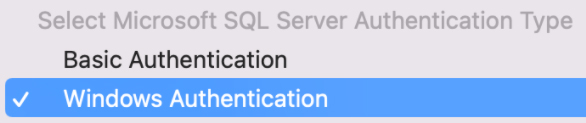

We hebben HDS-nodes zo ingesteld dat ze Windows-verificatie gebruiken bij het verbinden met uw Microsoft SQL Server-database. Dit verbetert de beveiliging en veerkracht van uw HDS-implementatie.

De Implementatiehandleiding voor hybride gegevensbeveiliging beschrijft hoe u dit in uw omgeving kunt implementeren.

Juni 2022

Een uitzonderingsvenster definiëren voor de DB-opruimings job

U kunt nu een DB-venster voor opschonen van taak exclusie definiëren in de Geavanceerde instellingen. Het standaarduitsluitvenster is van 13:00 tot 16:59 uur (lokale tijd) op zondag.