Aplikacja Webex | Bezpieczeństwo aplikacji

Opinia?

Opinia?Szyfrowanie kompleksowe Webex

Szyfrowanie kompleksowe Webex korzysta z systemu zarządzania kluczami Webex (KMS) do tworzenia kluczy szyfrowania i zarządzania nimi, które są używane do zabezpieczania treści udostępnianych w Webex Meetings i Messaging. Szyfrowanie kompleksowe Webex służy do szyfrowania zawartości generowanej przez użytkowników, takiej jak wiadomości czatu, pliki, informacje o spotkaniach w kalendarzu, tablice i adnotacje

Z szyfrowaniem kompleksowym Webex:

- Do danych podczas przesyłania i przechowywania dodawana jest dodatkowa warstwa szyfrowania.

- Aplikacja Webex używa szyfrowania kompleksowego do szyfrowania treści przy użyciu szyfru AES-256-GCM przed przesłaniem treści przez TLS do chmury Webex.

- Kompleksowo szyfrowana zawartość Webex jest przechowywana na serwerach zawartości w chmurze Webex, które używają szyfrowania AES-256-CTR do szyfrowania danych w trybie spoczynku.

Dodatkowa warstwa zabezpieczeń zapewniana przez szyfrowanie kompleksowe Webex chroni zarówno przesyłane dane użytkowników przed atakami przechwytywania w warstwie transportowej (TLS), jak i dane użytkowników przed potencjalnymi złymi podmiotami w chmurze Webex.

Chmura Webex może uzyskiwać dostęp do kluczy szyfrowania i korzystać z nich, ale tylko w celu odszyfrowania danych, zgodnie z wymaganiami podstawowych usług, takich jak:

- Indeksowanie wiadomości dla funkcji wyszukiwania

- Zapobieganie utracie danych

- Transkodowanie plików

- Zbieranie elektronicznych materiałów dowodowych

- Archiwizacja danych

Webex używa protokołu Transport Layer Security (TLS) w wersji 1.2 lub 1.3 do szyfrowania danych przesyłanych między Twoim urządzeniem a naszymi serwerami. Wybór szyfru TLS zależy od preferencji TLS serwera Webex.

Korzystając z protokołu TLS 1.2 lub 1.3, Webex preferuje mechanizmy szyfrowania za pomocą:

- ECDHE dla kluczowych negocjacji

- Certyfikaty oparte na RSA (rozmiar klucza 3072-bitowego)

- Uwierzytelnianie SHA2 (SHA384 lub SHA256)

- Silne szyfrowanie przy użyciu algorytmu 128- lub 256-bitowego (takie jak AES_256_GCM, AES_128_GCM i CHACHA20_POLY1305)

Na przykład poniżej przedstawiono możliwe szyfry używane w zależności od preferencji TLS serwera Webex:

- TLS V1.2 — TLS_ECDHE_RSA_Z_AES_256_GCM_SHA384

- TLS V1.3 — TLS_AES_256_GCM_SHA384

Cisco zabezpiecza strumienie multimediów aplikacji Webex (audio, wideo i udostępnianie ekranu) za pomocą protokołu SRTP (Secure Real-Time Transport Protocol). Do szyfrowania multimediów aplikacja Webex używa szyfru AEAD_AES_256_ GCM.

Szczegółowe informacje na temat bezpieczeństwa aplikacji Webex można znaleźć w dokumencie technicznym dotyczącym bezpieczeństwa aplikacji Webex.

Funkcje zabezpieczeń w obszarach aplikacji Webex

Dodatkowe zabezpieczenia można dodać za pomocą moderatorów dla zespołów i przestrzeni. Jeśli praca zespołowa jest wrażliwa, można moderować przestrzeń. Moderatorzy mogą kontrolować, kto ma dostęp do miejsca oraz usuwać pliki i wiadomości.

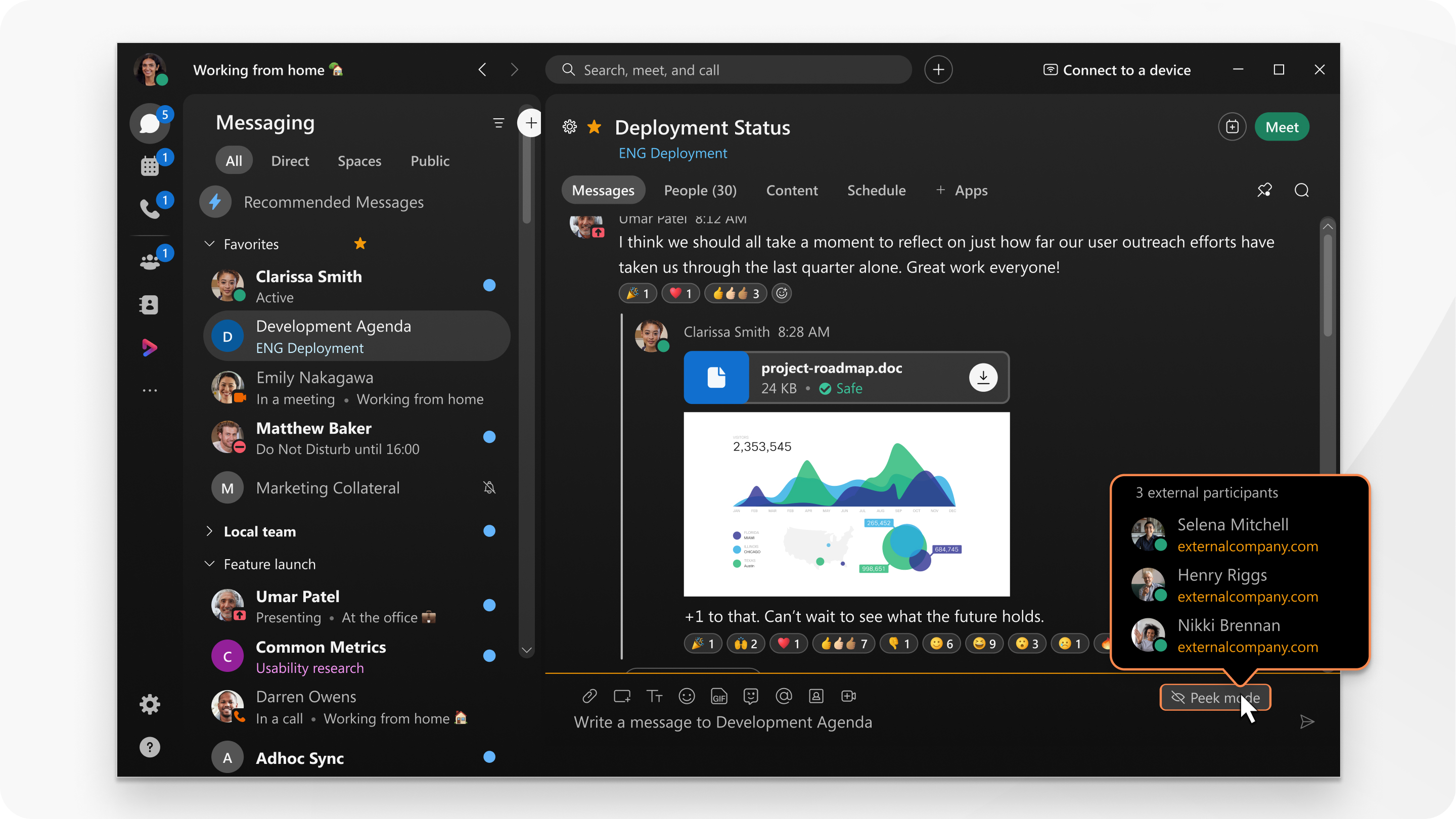

Ponadto jeśli w dowolnym obszarze znajdują się osoby spoza firmy, w tych miejscach zobaczysz wyróżnione obszary, takie jak obramowanie, tło, ikona w obszarze wiadomości i ich adresy e-mail.

Prywatność plików i wiadomości

Aplikacja Webex używa zaawansowanych algorytmów kryptograficznych do ochrony udostępnianej i wysyłanej zawartości. Jedynymi osobami, które mogą wyświetlać pliki i wiadomości w obszarze aplikacji Webex, są osoby zaproszone do tego obszaru lub uprawnione osoby.

Standardy zabezpieczeń haseł

Zespoły IT mogą dodawać funkcje korzystające z istniejących zasad bezpieczeństwa, takich jak jednokrotne logowanie (SSO) lub synchronizowanie aplikacji Webex z katalogami pracowników. Aplikacja Webex automatycznie rozpoznaje, gdy ktoś opuścił firmę, więc byli pracownicy nie będą mogli uzyskać dostępu do danych firmy za pomocą aplikacji Webex.

Twoja firma może również skonfigurować aplikację Webex tak, aby wymagała ona haseł i uwierzytelniania zgodnych ze standardami zabezpieczeń Twojej firmy. Aplikacja Webex obsługuje dostawców tożsamości korzystających z protokołów SAML (Security Assertion Markup Language) 2.0 i Open Authorization (OAuth) 2.0.