Si tiene su propia fuente de identidad (IdP) en su organización, puede integrar el IdP de SAML con su organización en Control Hub para el inicio de sesión único (SSO). SSO permite a sus usuarios utilizar un único conjunto común de credenciales para la Aplicación de Webex y otras aplicaciones de su organización.

Las siguientes soluciones de federación y administración de acceso web se probaron para organizaciones de Webex. Los documentos vinculados a continuación lo guiarán a través de cómo integrar esa fuente de identidad (IdP) específica con su organización de Webex.

Estas guías abarcan la integración de SSO para los servicios de Webex que se administran en Control Hub (https://admin.webex.com). Si está buscando la integración de SSO de un sitio de Webex Meetings (gestionado en Administración del sitio), lea Configurar el inicio de sesión único para el sitio de Cisco Webex. Si desea configurar el SSO para varios proveedores de servicios de identidad en su organización, consulte SSO con varios IdP en Webex. |

Si no ve su IdP en la lista a continuación, siga los pasos de alto nivel en la pestaña Configuración de SSO en este artículo.

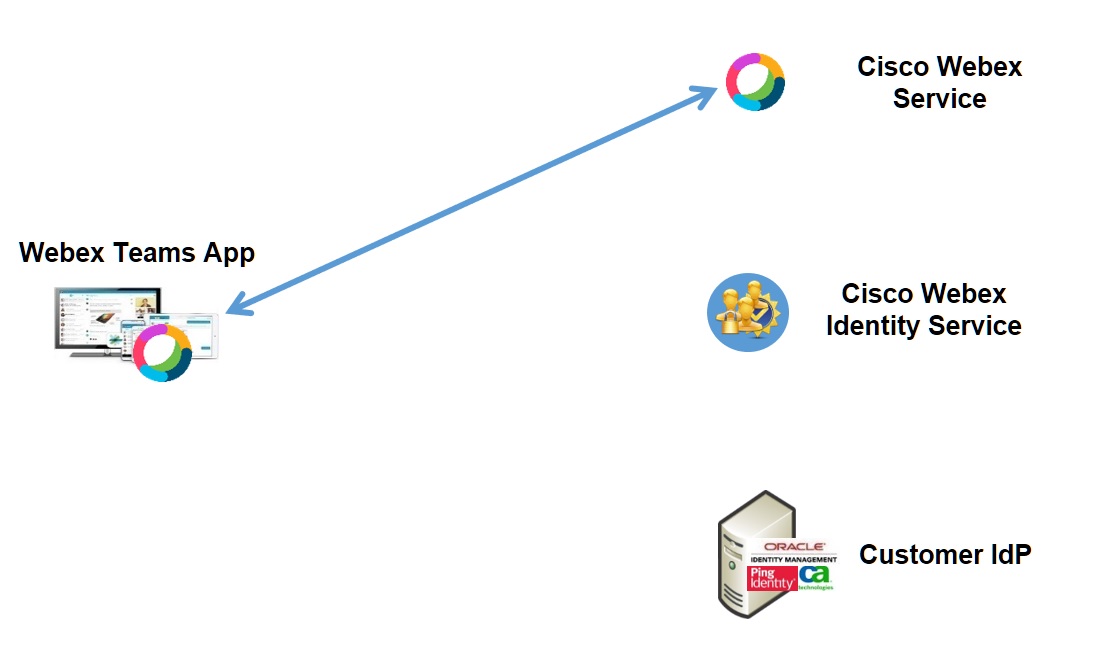

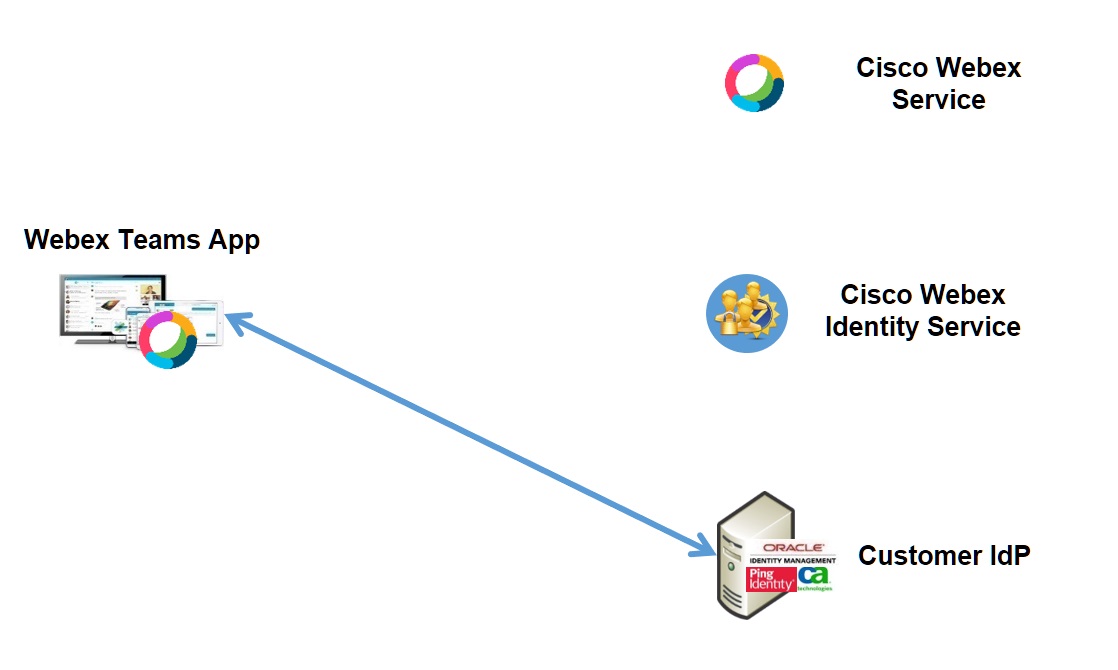

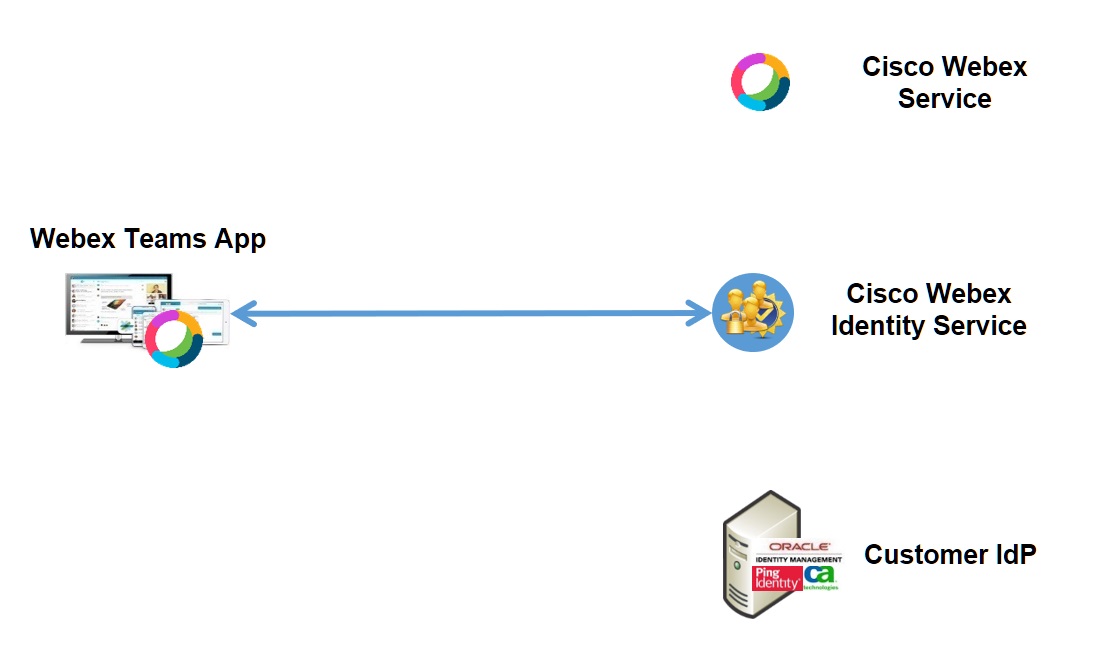

El inicio de sesión único (SSO) permite a los usuarios iniciar sesión en Webex de forma segura al autenticarse en la fuente de identidad (IdP) común de su organización. La Aplicación de Webex utiliza el servicio de Webex para comunicarse con el servicio de identidad de la plataforma de Webex. El servicio de identidad se autentica con su fuente de identidad (IdP).

La configuración se inicia en Control Hub. En esta sección se describen pasos genéricos de alto nivel para integrar un IdP externo.

Cuando configura SSO con su IdP, puede asignar cualquier atributo al uid. Por ejemplo, asigne el userPrincipalName, un alias de correo electrónico, una dirección de correo electrónico alternativa o cualquier otro atributo adecuado al uid. El IdP debe hacer coincidir una de las direcciones de correo electrónico del usuario con el uid al iniciar sesión. Webex admite la asignación de hasta cinco direcciones de correo electrónico al uid. |

Para SSO y Control Hub, los IdP deben ajustarse a la especificación SAML 2.0. Además, los IdP se deben configurar de la siguiente manera:

Establezca el atributo del formato de NameID en urn:oasis:names:tc:SAML:2.0:nameid-format:transient

Configure un reclamo en el IdP según el tipo de SSO que esté implementando:

SSO (para una organización): si está configurando el SSO en nombre de una organización, configure el reclamo del IdP para que incluya el nombre del atributo uid con un valor que se asigne al atributo que se elija en Directory Connector o el atributo de usuario que coincida con el que se elija en el servicio de identidad de Webex. (por ejemplo, este atributo podría ser Direcciones de correo electrónico o Nombre principal de usuario).

SSO de socio (solo para proveedores de servicios): si usted es un administrador de proveedores de servicios que está configurando el SSO de socio para que lo utilicen las organizaciones de clientes que administra el proveedor de servicios, configure el reclamo de IdP para incluir el atributo de correo (en lugar de uid). El valor debe correlacionarse con el atributo que se elige en Directory Connector o el atributo de usuario que coincide con el que se elige en el servicio de identidad de Webex.

Para obtener más información sobre la asignación de atributos personalizados para SSO o SSO de socio, consulte https://www.cisco.com/go/hybrid-services-directory.

Solo SSO de socio. La fuente de identidad debe admitir varias direcciones URL del servicio de consumidor de aserciones (ACS). Para ver ejemplos de cómo configurar varias URL de ACS en una fuente de identidad, consulte lo siguiente:

Utilice un navegador compatible: le recomendamos la última versión de Mozilla Firefox o Google Chrome.

Desactive cualquier bloqueador de ventanas emergentes en su navegador.

Las guías de configuración muestran un ejemplo específico para la integración del SSO, pero no proporcionan una configuración exhaustiva para todas las posibilidades. Por ejemplo, los pasos de integración para |

Debe establecer un acuerdo SAML entre el servicio de identidad de la plataforma Webex y su IdP.

Necesita dos archivos para lograr un acuerdo SAML exitoso:

Un archivo de metadatos del IdP para entregar a Webex.

Un archivo de metadatos de Webex para entregar al IdP.

Esto es un ejemplo de un archivo de metadatos PingFederate con metadatos del IdP.

Archivo de metadatos del servicio de identidad.

Lo siguiente es lo que espera ver en el archivo de metadatos del servicio de identidad.

EntityID: esto se utiliza para identificar el acuerdo SAML en la configuración de IdP.

No hay requisitos para una solicitud de autenticación firmada ni aserciones de firma; cumple con lo que el IdP solicita en el archivo de metadatos.

Un archivo de metadatos firmado para que el IdP verifique que los metadatos pertenecen al servicio de identidad.

| 1 | Desde la vista del cliente en Control Hub (https://admin.webex.com), vaya a (Administración), desplácese hasta Authentication (Autenticación) y haga clic en Activate SSO (Activar SSO) para iniciar el asistente de configuración. |

| 2 | Seleccionar Webex como su IdP y haga clic en Siguiente . |

| 3 | Comprobar He leído y comprendido cómo funciona Webex IdP y haga clic en Siguiente . |

| 4 | Configure una regla de enrutamiento. Una vez que haya agregado una regla de enrutamiento, su IdP se agrega y se muestra debajo de la Proveedor de identidad pestaña.

Para obtener más información, consulte SSO con varios IdP en Webex.

|

Ya sea que haya recibido un aviso sobre la caducidad de un certificado o desee verificar su configuración de SSO existente, puede usar las características de administración de inicio de sesión único (SSO) en Control Hub para la administración de certificados y las actividades generales de mantenimiento de SSO.

Si tiene problemas con su integración de SSO, utilice los requisitos y el procedimiento de esta sección para solucionar el flujo de SAML entre su IdP y Webex.

Utilizar el complemento de seguimiento SAML para Firefox o Chrome.

Para solucionar problemas, use el explorador web en el que instaló la herramienta de depuración de seguimiento de SAML y vaya a la versión web de Webex en https://web.webex.com.

Solucionar problemas del flujo de SAML entre la Aplicación de Webex, su IdP y los servicios de Webex

El siguiente es el flujo de mensajes entre la Aplicación de Webex, los servicios de Webex, el servicio de identidad de la plataforma de Webex y la fuente de identidad (IdP).

| 1 | Vaya a https://admin.webex.com y, con el SSO habilitado, la aplicación solicita una dirección de correo electrónico.

La aplicación envía la información al servicio de Webex que verifica la dirección de correo electrónico.

|

| 2 | La aplicación envía una solicitud GET al servidor de autorización de OAuth para obtener un token. La solicitud se redirige al servicio de identidad para el flujo de contraseña y nombre de usuario o SSO. Se devuelve la URL del servidor de autenticación.  Puede ver la solicitud GET en el archivo de seguimiento.

En la sección de parámetros, el servicio busca un código de autenticación abierta, el correo electrónico del usuario que envió la solicitud y otros detalles de la autenticación abierta, como ClientID, redirectURI y alcance.

|

| 3 | La Aplicación de Webex solicita una aserción SAML del IdP mediante un HTTP POST de SAML.

Cuando el SSO esté habilitado, el motor de autenticación en el servicio de identidad se redirige a la URL de IdP del SSO. La URL del IdP proporcionada cuando se intercambiaron los metadatos.

Compruebe la herramienta de seguimiento para un mensaje POST de SAML. Verá un mensaje de HTTP POST para el IdP solicitado por la IdPbroker.

El parámetro de RelayState muestra la respuesta correcta del IdP.

Revise la versión decodificada de la solicitud de SAML, no hay ninguna autenticación obligatoria y el destino de la respuesta debe ir a la URL de destino del IdP. Asegúrese de que el formato nameid esté configurado correctamente en el IdP en el entityID correcto (SPNameQualifier)

Se especifica el formato nameid del IdP y el nombre del acuerdo configurado cuando se creó el acuerdo SAML. |

| 4 | La autenticación para la aplicación sucede entre los recursos web del sistema operativo y el IdP.

Según su IdP y los mecanismos de autenticación configurados en el IdP, se inician diferentes flujos desde el IdP.

|

| 5 | La aplicación envía un HTTP Post de nuevo al servicio de identidad e incluye los atributos proporcionados por el IdP y acordados en el acuerdo inicial.

Cuando la autenticación es exitosa, la aplicación envía la información en un mensaje POST de SAML al servicio de identidad.

El RelayState es el mismo que el mensaje HTTP POST anterior en el que la aplicación le indica al IdP qué EntityID está solicitando la aserción.

|

| 6 | Aserción SAML del IdP a Webex.

|

| 7 | El servicio de identidad recibe un código de autorización que se reemplaza por un acceso de autenticación abierta y un token de actualización. Este token de se utiliza para acceder a los recursos en nombre del usuario.

Después de que el servicio de identidad valida la respuesta del IdP, emite un token de OAuth que permite que la Aplicación de Webex acceda a los diferentes servicios de Webex.

|