企業ネットワーク内で Webex へのアクセスを許可するドメインのリストを設定する

フィードバックがある場合

フィードバックがある場合ウェブ プロキシ サーバーを設定するためのガイドラインとして、次の手順を使用できます。

始める前に

-

完全修飾ドメイン名 (FQDNs) または URL を使用して、トランスポート層セキュリティ (TLS) インターセプション、HTTP ヘッダー挿入、フィルター宛先を実行できるプロキシ サーバーをインストールする必要があります。

以下はテスト済みの Web プロキシサーバーと、これらのプロキシサーバーの詳細な設定手順です。

-

Cisco Web Security Appliance (WSA)

-

青い点

-

-

HTTPS 接続で HTTP ヘッダー挿入を実行する機能を確認するには、TLS インターセプションはプロキシで構成される必要があります。プロキシについての情報を、 Webexサービスのネットワーク要件で参照し、プロキシに固有の要件を満プロキシ サーバー。

| 1 |

Web プロキシ サーバー経由ですべての送信トラフィックを Webex にルーティングします。 |

| 2 |

プロキシ サーバーで TLS インターセプションを有効にします。 |

| 3 |

各 Webex リクエストの場合: 未承認のアカウントから Webex アプリにサインインしようとしたユーザーにはエラーが表示されます。

|

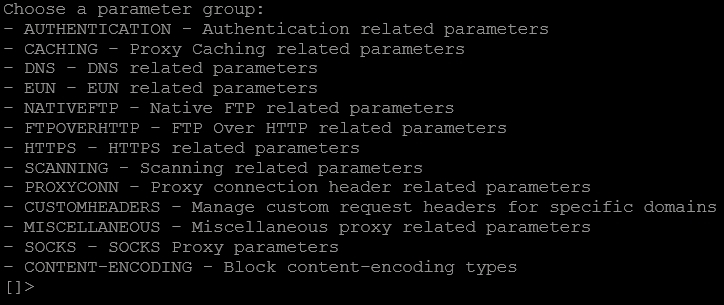

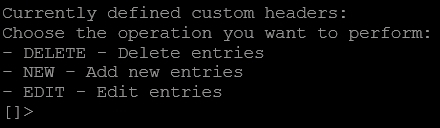

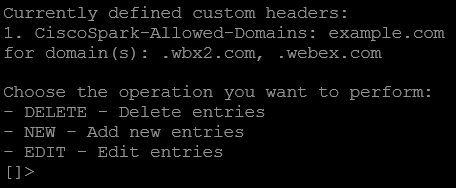

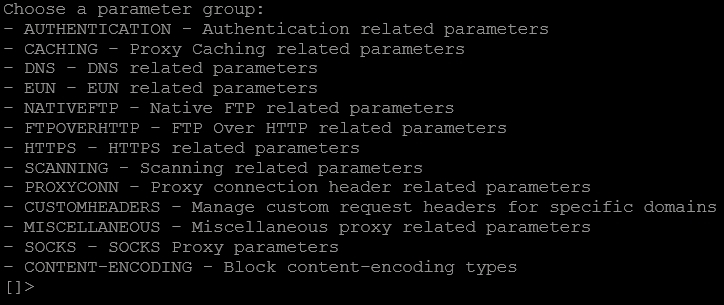

Cisco Web セキュリティアプライアンス(WSA)プロキシサーバーを使用して、リクエストのインターセプトと許可されるドメインの制限を行います。WSA にカスタムヘッダーを追加すると、これらのヘッダーが送信トランスポートレイヤーセキュリティ(TLS)トラフィックに適用され、宛先サーバーからの特別な処理が要求されます。

| 1 |

WSA CLI にアクセスします。 |

| 2 |

|

| 3 |

|

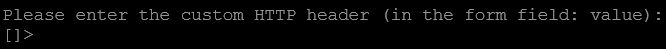

| 4 |

|

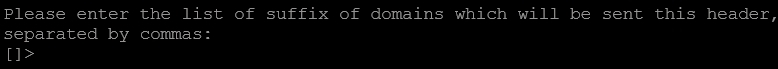

| 5 |

ここで、EXAMPLE.COM はこのヘッダーを使用するドメインです。  |

| 6 |

|

| 7 |

Return を選択します。  |

| 8 |

Return を選択し、 |

| 1 |

Visual Policy Manager では、 の順に選択します。 |

| 2 |

の順に選択します。 |

| 3 |

[ポリシーのインストール] をクリックします。 |