Configurer une liste de domaines autorisés à accéder à Webex depuis votre réseau d’entreprise

Un commentaire ?

Un commentaire ?Vous pouvez utiliser les étapes suivantes comme directives pour configurer votre serveur proxy Web.

Avant de commencer

-

Vous devez installer un serveur proxy qui peut effectuer l'interception TLS (Transport Layer Security), l'insertion d'en-tête HTTP et filtrer les destinations en utilisant des noms de domaine entièrement qualifiés (FQDN) ou des URL.

Ce qui suit sont des serveurs proxy Web testés et les étapes détaillées sont fournies ci-dessous pour les configurer :

-

Cisco Web Security Appliance (WSA)

-

Blue Coat

-

-

Pour vous assurer que vous avez la possibilité d'insérer des en-têtes HTTP dans une connexion HTTPS, l'interception TLS doit être configurée sur votre proxy. Voir les informations concernant les proxies, dans Les exigences réseau pour les servicesWebex, et assurez-vous que vous répondez aux exigences spécifiques à votre Serveur Proxy.

| 1 |

Axulez tout le trafic sortant vers Webex via vos serveurs proxy Web. |

| 2 |

Activez l’interception TLS sur le serveur proxy. |

| 3 |

Pour chaque demande Webex : Les personnes qui tentent de se connecter à l’application Webex à partir d’un compte non autorisé reçoivent une erreur.

|

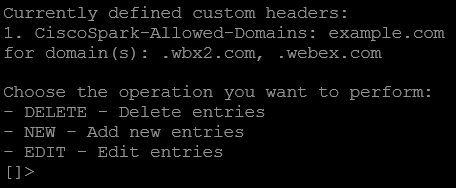

Vous pouvez utiliser les appareils Cisco Web Security Appliances (WSA) pour Serveur Proxy intercepter les requêtes et limiter les domaines autorisés. Ajoutez des en-têtes personnalisées dans WSA et ces en-têtes sont appliquées au trafic sortant de Transport Layer Security (TLS) pour demander un traitement spécial aux serveurs de destination.

| 1 |

Accéder à la ligne de commande WSA CLI. |

| 2 |

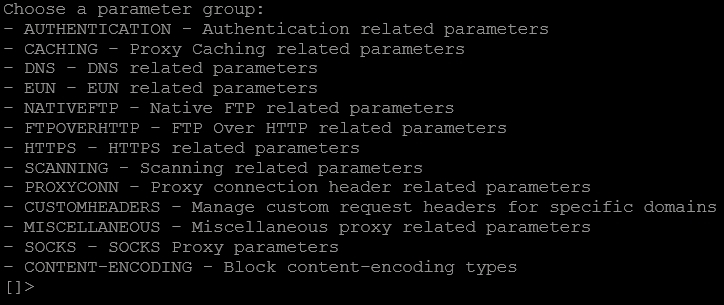

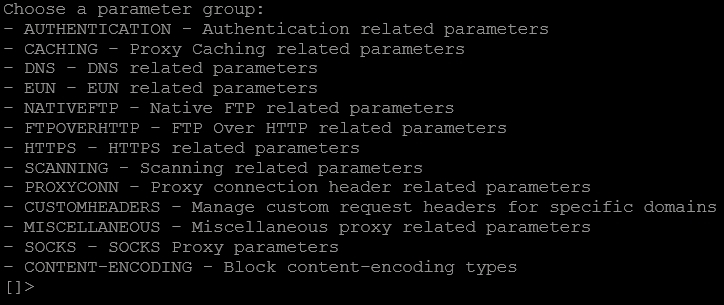

Saisissez  |

| 3 |

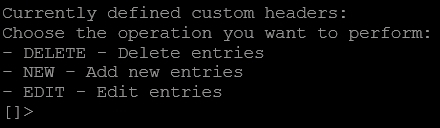

Saisissez  |

| 4 |

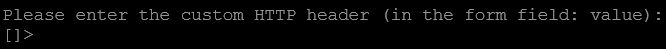

Saisissez  |

| 5 |

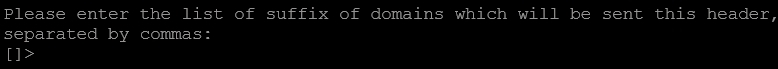

Saisissez Où EXEMPLE.COM est le domaine à utiliser cette en-tête.  |

| 6 |

Saisissez  |

| 7 |

Sélectionnez Retour.  |

| 8 |

Cliquez sur Retour et saisissez |

| 1 |

Dans le Gestionnaire de politiquesvisuelles , . |

| 2 |

Sélectionnez . |

| 3 |

Cliquez sur Politique d'installation. |