- Главная

- /

- Статья

Настройка системы единого входа в Control Hub с использованием Okta

В этой статье

В этой статье Отправить обратную связь?

Отправить обратную связь?Можно настроить интеграцию системы единого входа (SSO) между Control Hub и развертыванием, в котором в качестве поставщика удостоверений (IdP) используется Okta.

Система единого входа и Control Hub

Система единого входа (SSO) – это процесс аутентификации сеанса или пользователя, благодаря которому пользователь может предоставлять учетные данные для доступа к одному или нескольким приложениям. В ходе процесса выполняется аутентификация пользователей для всех приложений, на которые им предоставлены права. В дальнейшем, когда пользователь будет переключаться между приложениями во время определенного сеанса, подсказки не будут отображаться.

Протокол федерации языка разметки подтверждения безопасности (SAML 2.0) используется для обеспечения аутентификации SSO между облаком Webex и поставщиком удостоверений (idP).

Профили

Приложение Webex поддерживает только профиль SSO веб-браузера. В профиле SSO веб-браузера приложение Webex поддерживает следующие привязки.

-

Поставщик услуг инициировал привязку POST -> POST.

-

Поставщик услуг инициировал привязку REDIRECT -> POST.

Формат NameID

Протокол SAML 2.0 поддерживает несколько форматов NameID для взаимодействия с определенным пользователем. Приложение Webex поддерживает следующие форматы NameID.

-

urn:oasis:names:tc:SAML:2.0:nameid-format:transient -

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified -

urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress

В метаданных, загружаемых от idP, первая запись настроена для использования в Webex.

Интеграция Control Hub и Okta

В руководствах по настройке не предоставлены исчерпывающие сведения о настройке всевозможных конфигураций, а показан только отдельный пример интеграции системы единого входа. Например, задокументированы шаги интеграции для nameid-format urn:oasis:names:tc:SAML:2.0:nameid-format:transient. Другие форматы, такие как urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified or urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress, будут работать для интеграции SSO, но выходят за рамки нашей документации.

Настройте эту интеграцию для пользователей в своей организации Webex (включая приложение Webex, Webex Meetings и другие службы, администрирование которых осуществляется в Control Hub). Если веб-сайт Webex интегрирован в Control Hub, веб-сайт Webex унаследует способ управления пользователями. Если таким способом не удается получить доступ к Webex Meetings и управление осуществляется не в Control Hub, то для того, чтобы включить SSO для Webex Meetings, необходимо выполнить отдельную интеграцию.

Прежде чем начать

-

При использовании SSO и Control Hub поставщики удостоверений должны соответствовать требованиям спецификации SAML 2.0. Кроме того, настройка поставщиков удостоверений должна быть выполнена с учетом приведенного ниже.

Webex поддерживает только потоки, инициированные поставщиком услуг (SP). Это означает, что пользователи должны начинать свои сеансы с сайта Webex. Это гарантирует, что аутентификация будет правильно маршрутизирована через платформу Webex.

Скачивание метаданных Webex в локальную систему

| 1 | |

| 2 |

Перейти к . |

| 3 |

Перейдите на вкладку Поставщик удостоверений и нажмите Активировать единый вход. |

| 4 |

Выберите IdP. |

| 5 |

Выберите тип сертификата для своей организации.

Точки доверия – это открытые ключи, которые служат для проверки сертификата цифровой подписи. Дополнительные сведения см. в документации поставщика удостоверений. |

| 6 |

Скачайте файл метаданных. Имя файла метаданных Webex — idb-meta-<org-ID>-SP.xml. |

Настройка Okta для служб Webex

При настройке приложения Cisco Webex на портале администрирования Okta настройте значок приложения по умолчанию так, чтобы он оставался скрытым. Для этого перейдите в и установите флажок Не отображать значок приложения для пользователей и Не отображать значок приложения в мобильном приложении Okta.

| 1 |

Войдите в систему Okta Tenant ( |

| 2 |

Найдите

|

| 3 |

Нажмите Далее, а затем нажмите SAML 2.0. |

| 4 |

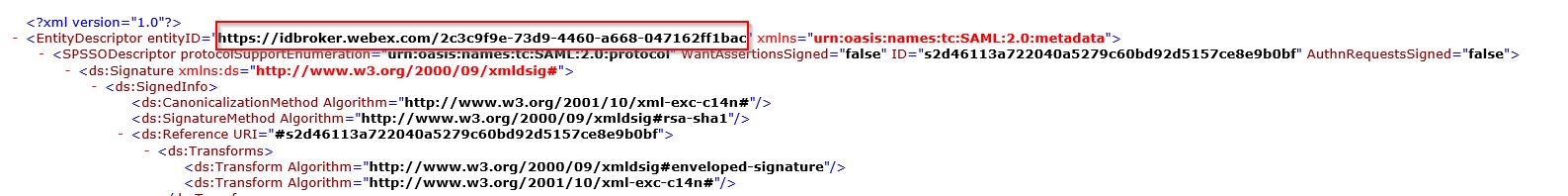

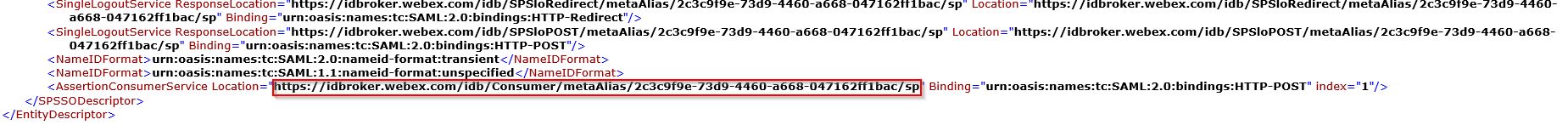

В браузере откройте файл метаданных, скачанный из Control Hub. Скопируйте URL-адреса entityID (идентификатор объекта) в верхней части файла и assertionConsumerService location (местоположение службы утверждения пользователей) в нижней части файла.

|

| 5 |

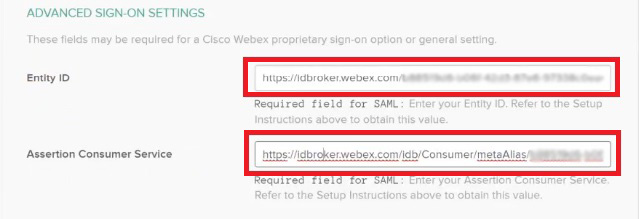

На вкладке Cisco Webex в Okta прокрутите до раздела Дополнительные настройки, затем вставьте значения идентификатора объекта и службы утверждения пользователей, скопированные из файла метаданных Control Hub, после чего сохраните изменения.

|

| 6 |

Нажмите Войти, а затем загрузите файл метаданных Okta. Вы импортируете этот файл обратно в свой экземпляр Control Hub. Чтобы предоставить пользователям доступ к их конкретному сайту Webex, вы можете создать пользовательское приложение в Okta. Настройте веб-ссылку, которая перенаправит пользователей на их уникальный URL-адрес сайта Webex. Обязательно настройте параметры видимости приложения в Okta так, чтобы этот значок приложения был виден пользователям.

|

| 7 |

Щелкните Назначения, выберите всех пользователей и любые соответствующие группы, которые необходимо связать с приложениями и службами, управляемыми в Control Hub, щелкните Назначить, а затем Готово. Можно назначить пользователя или группу. Не пропускайте этот шаг, в противном случае интеграция Control Hub и Okta не будет работать. |

Импорт метаданных поставщика удостоверений и активация системы единого входа после тестирования

После экспорта метаданных Webex, настройки idP и скачивания метаданных idP на локальную систему можно импортировать их в свою организацию Webex из Control Hub.

Прежде чем начать

Не тестируйте интеграцию SSO в интерфейсе поставщика удостоверений (IdP). Поддерживаются только процессы, инициированные поставщиками услуг, поэтому для этой интеграции необходимо использовать тестирование SSO в Control Hub.

| 1 |

Выберите один из вариантов.

|

| 2 |

На странице импорта метаданных IdP либо перетащите файл метаданных IdP на страницу, либо воспользуйтесь опцией обозревателя файлов, чтобы найти и загрузить файл метаданных. Щелкните Далее.

По возможности используйте параметр Более безопасный. Это возможно только в том случае, если ваш поставщик удостоверений использовал общедоступный ЦС для подписи своих метаданных. Во всех остальных случаях необходимо использовать параметр Менее безопасный. Он также используется, если метаданные не подписаны, являются самоподписанными или подписаны частным ЦС. В Okta метаданные не подписываются, поэтому для интеграции SSO Okta необходимо выбрать параметр Менее безопасный. |

| 3 |

Выберите Проверить настройку единого входаи, когда откроется новая вкладка браузера, выполните аутентификацию с помощью IdP, войдя в систему. Если вы получаете сообщение об ошибке аутентификации, возможно, возникла проблема с учетными данными. Проверьте имя пользователя и пароль и повторите попытку. Ошибка в приложении Webex обычно означает, что настройки SSO выполнены неверно. В этом случае повторите шаги еще раз, особенно шаги копирования и вставки метаданных Control Hub в настройку IdP. Для непосредственного наблюдения за процессом входа в SSO также можно щелкнуть Скопировать URL-адрес в буфер обмена на этом экране и вставить его в окно своего браузера. После этого можно войти в систему посредством SSO. На этом этапе ложные срабатывания блокируются благодаря наличию маркера доступа, который может быть создан в текущем сеансе после вашего входа в систему. |

| 4 |

Вернитесь на вкладку браузера с Control Hub.

Для активации конфигурации SSO для вашей организации нужно перевести переключатель в соответствующее положение и активировать SSO. |

Дальнейшие действия

Выполните процедуры, описанные в разделе Синхронизация пользователей Okta в Cisco Webex Control Hub, если необходимо выполнить подготовку пользователя из Okta в облаке Webex.

Выполните процедуры, описанные в разделе Синхронизация пользователей Azure Active Directory в Cisco Webex Control Hub, если необходимо выполнить подготовку пользователя из Azure Active Directory в облаке Webex.

Чтобы отключить электронные письма, отправляемые новым пользователям приложения Webex в вашей организации, следуйте процедуре, описанной в разделе Отключение автоматических электронных писем. В документе также содержатся рекомендации по отправке коммуникаций пользователям вашей организации.