- Главная

- /

- Статья

Синхронизация пользователей Okta в Control Hub

В этой статье

В этой статье Отправить обратную связь?

Отправить обратную связь?Можно добавить Webex в Okta Integration Network, а затем синхронизировать пользователей из каталога в свою организацию под управлением Control Hub. Локальная инфраструктура или соединители не требуются. Эта интеграция обеспечивает синхронизацию списка пользователей при создании, обновлении или удалении пользователя из приложения в Okta.

Система междоменного управления удостоверениями (SCIM)

Интеграция между пользователями в каталоге и Центром управления использует API системы управления идентификацией между доменами ( SCIM 2.0) . SCIM 2.0 — это открытый стандарт для автоматизации обмена информацией об идентификации пользователей между доменами идентификации или ИТ-системами. SCIM 2.0 разработан для упрощения управления идентификацией пользователей в облачных приложениях и сервисах. SCIM 2.0 использует стандартизированный API через REST.

Если ваша организация уже использует Directory Connector для синхронизации пользователей, вы не сможете синхронизировать пользователей из Okta.

Интеграция Okta поддерживает следующие атрибуты пользователя :

-

userName -

active -

name.givenName -

name.familyName -

name.middleName -

name.honorificPrefix -

name.honorificSuffix -

displayName -

nickName -

emails[type eq "work"] -

profileUrl -

title -

preferredLanguage -

locale -

timezone -

externalId -

phoneNumbers[type eq "work"] -

phoneNumbers[type eq "mobile"] -

addresses[type eq "work"] -

employeeNumber -

costCenter -

organization -

division -

department

Атрибуты preferredLanguage и locale должны быть отформатированы как строка, разделенная подчеркиванием, состоящая из кода языка ISO 639-1 и кода страны ISO 3166-1 alpha-2. Например, en_US или fr_FR.

Интеграция Okta также поддерживает следующие атрибуты группы :

-

displayName -

members

Поддерживаемые функции

Данная интеграция поддерживает следующие функции синхронизации пользователей и групп в Okta:

-

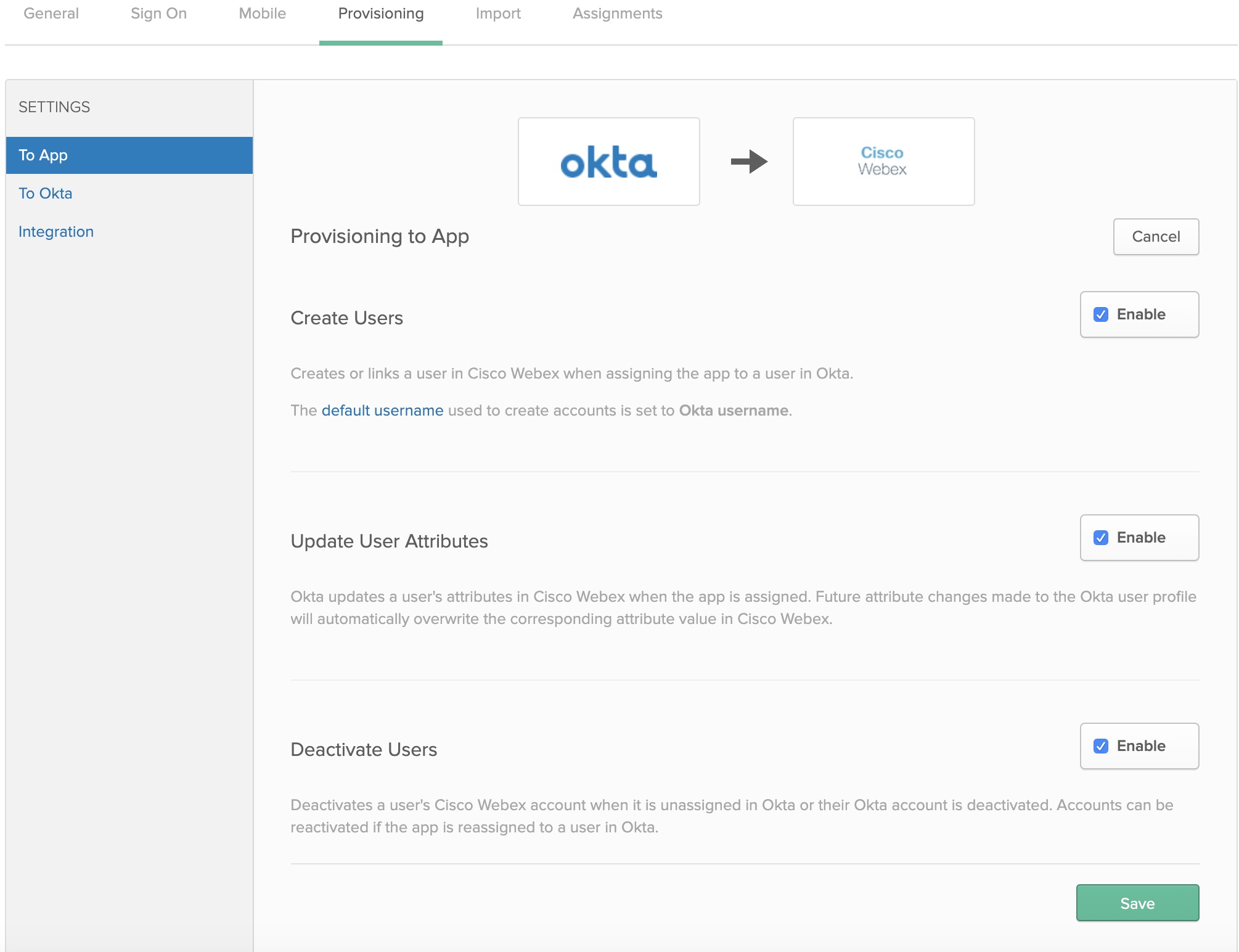

Создание пользователей— Создает или связывает пользователя в приложении Webex при назначении приложения пользователю в Okta.

-

Обновление атрибутов пользователя— Okta обновляет атрибуты пользователя в приложении Webex при назначении приложения. При последующем изменении атрибута в профиле пользователя Okta произойдет автоматическая перезапись соответствующих значений атрибута в облаке Webex.

-

Деактивировать пользователей— Деактивирует учетную запись пользователя в приложении Webex, если она не назначена в Okta или если учетная запись Okta деактивирована. Учетные записи могут быть повторно активированы при повторном назначении приложения пользователю в Okta.

-

Создание групп— Создает или связывает группу при назначении группы в Okta.

- Обновление атрибутов группы— Okta обновляет атрибуты группы при ее назначении. В будущем изменения атрибутов, внесенные в профиль группы Okta, автоматически перезапишут соответствующее значение атрибута в Центре управления.

- Удаление групп— Удалить учетную запись группы в Центре управления, если она не назначена в Okta или если учетная запись группы Okta удалена.

Добавление Webex в Okta

Прежде чем настроить Control Hub для автоматической подготовка пользователей с помощью Okta, необходимо добавить Webex из коллекции приложений Okta в список управляемых приложений. Также необходимо выбрать метод аутентификации. В настоящее время службы Webex в Control Hub поддерживают только систему единого входа федерации с Okta.

Прежде чем начать

-

Для использования Okta требуется наличие действующего клиента Okta и текущей лицензии для работы с платформой. Кроме того, у вас должна быть текущая платная подписка и организация Webex.

-

В вашей организации Webex необходимо настроить шаблоныавтоматического назначения лицензий, иначе вновь синхронизированным пользователям в Control не будут назначаться лицензии на сервисы Webex.

-

Настройте интеграцию Okta SSO перед настройкой предоставления прав доступа пользователям.

| 1 |

Войдите в Okta Tenant ( |

| 2 |

Найдите Cisco Webex Identity SCIM 2.0 и добавьте приложение в свой клиент. Если вы уже интегрировали SSO Okta в организацию Control Hub, можно пропустить приведенные выше шаги и просто повторно открыть запись Cisco Webex в списке приложений Okta. |

| 3 |

В отдельной вкладке браузера откройте окно просмотра информации о клиенте на веб-сайте https://admin.webex.com, щелкните название своей организации, а затем рядом с пунктом Информация о компании скопируйте Идентификатор организации. Запишите идентификатор организации (скопируйте и вставьте в текстовый файл). Идентификатор будет использован в дальнейшем. |

Настройте Okta для синхронизации пользователей и групп.

Прежде чем начать

Убедитесь, что идентификатор вашей организации сохранен из предыдущей процедуры.

Убедитесь, что у вас есть роль «Полный администратор клиента» при создании токенов Bearer для ваших клиентов.

| 1 |

В Okta Tenant перейдите в и установите флажок Включить интеграцию API. |

| 2 |

Введите значение идентификатора в поле Идентификатор организации. |

| 3 |

Скопируйте следующий URL-адрес в поле Базовый URL :

Замените |

| 4 |

Выполните приведенные ниже действия, чтобы получить значение токена носителя для секретного токена. |

| 5 |

Вернитесь в Okta, вставьте токен bearer в поле API Token и нажмите Test API Credentials. Появляется сообщение о том, что Webex успешно проверен. |

| 6 |

Щелкните Сохранить. |

| 7 |

Перейти к . |

| 8 |

Выберите Создать пользователей, Обновить атрибуты пользователя, Деактивировать пользователей, и нажмите Сохранить.

|

| 9 |

Нажмите и выберите один из следующих вариантов:

|

| 10 |

Если настроена интеграция SSO, щелкните Assign (Назначить) рядом с каждым пользователем или группой, которым необходимо назначить приложение, а затем щелкните Done (Готово). Выбранные вами пользователи синхронизируются с облаком и отображаются в Центре управления в разделе Пользователи. При каждом перемещении, добавлении, изменении или удалении пользователей в Okta будут выполнены соответствующие изменения в Control Hub. Если шаблоны автоматического назначения лицензий не включены, пользователи синхронизируются с Control Hub без назначения лицензии. Чтобы сократить затраты на администрирование, рекомендуется включить шаблон автоматического назначения лицензии до синхронизации пользователей Okta с Control Hub. |

| 11 |

Нажмите Push Groups, выберите Find groups by name или Find groups by rule, и нажмите Save. Выбранные вами группы синхронизируются с облаком и отображаются в Центре управления в разделе Группы. Любые изменения групп в Okta отображаются в Центре управления. |