Konfigurera en lista med tillåtna domäner för åtkomst till Webex på företagets nätverk

Har du feedback?

Har du feedback?Du kan använda följande steg som riktlinjer för att konfigurera din proxyserver.

Innan du börjar

-

Du måste installera ett proxyserver som kan utföra TLS-avlyssning (Transport Layer Security), infogning av HTTP-rubrik och filtrera destinationer med fullt kvalificerade domännamn (FQDN:er) eller URL:er.

Följande testas Web proxy-servrar och de detaljerade stegen anges nedan för att konfigurera dessa proxyservrar:

-

Cisco Webbsäkerhetsapparat (WSA)

-

Blue Coat

-

-

För att säkerställa att du har möjlighet att göra HTTP-infogningar i sidhuvudet i en HTTPS-anslutning måste TLS-avlyssning konfigureras på din proxy. Se information om proxytjänster, i Nätverkskrav för Webex-tjänster, och se till att du uppfyller de specifika kraven som gäller för din proxyserver.

| 1 |

Dirigera all utgående trafik till Webex via dina webbproxyservrar. |

| 2 |

Aktivera TLS-avlyssning på proxyserver. |

| 3 |

För varje Webex-begäran: Personer som försöker logga in på Webex-appen från ett oauktoriserat konto får ett fel.

|

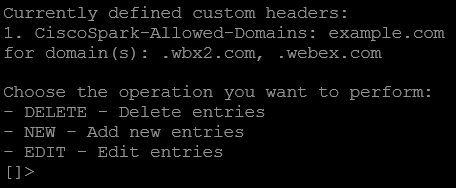

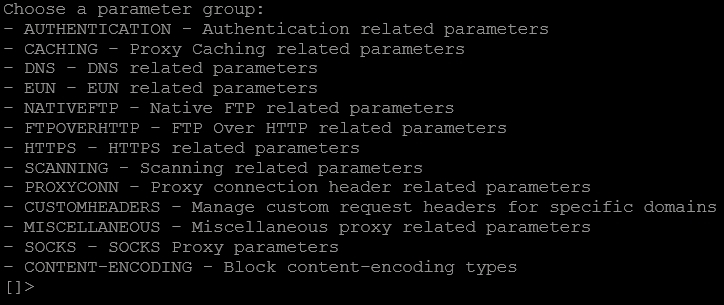

Du kan använda Cisco Web Security Appliances (WSA) eller proxyserver för att avlyssna förfrågningar och begränsa de domäner som är tillåtna. Lägg till anpassade rubriker i WSA och dessa rubriker används för utgående trafik för Transport Layer Security (TLS) för att begära specialhantering från destinationsservrar.

| 1 |

Få åtkomst till WSA CLI. |

| 2 |

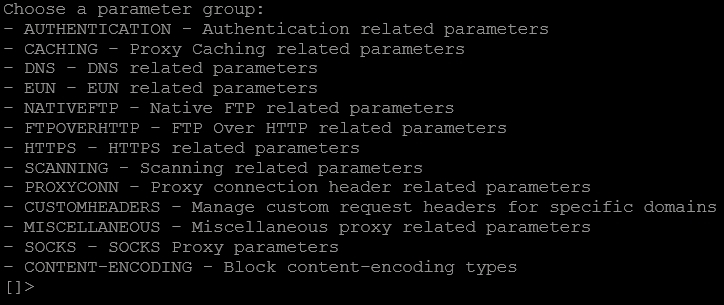

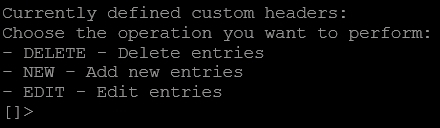

Ange  |

| 3 |

Ange  |

| 4 |

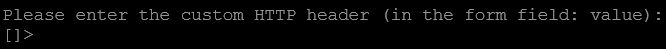

Ange  |

| 5 |

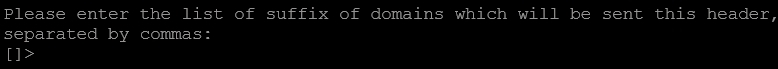

Ange Där EXAMPLE.COM är den domän som den här rubriken används med.  |

| 6 |

Ange  |

| 7 |

Välj Gå tillbaka.  |

| 8 |

Välj Gå tillbaka och ange |

| 1 |

I Visual Policy Manager väljer du Policy > Lägg till SSL Intercept Layer . |

| 2 |

Välj . |

| 3 |

Klicka på Installera policy. |