- 主页

- /

- 文章

使用 Microsoft Entra ID 在 Control Hub 中配置单点登录

在此文章中

在此文章中 反馈?

反馈?您可以配置 Control Hub 客户组织和使用 Microsoft Entra ID 作为身份提供者 (IdP) 的部署之间的单点登录 (SSO) 集成。

单点登录和 Control Hub

单点登录 (SSO) 是一种会话或用户验证的流程,允许用户通过提供凭证来访问一个或多个应用程序。此流程能够为用户已获得授权的所有应用程序验证用户。这样用户在特定会话期间切换应用程序时,不会再看到额外提示。

安全断言标记语言 (SAML 2.0) 联合协议用于提供 Webex 云与您的身份提供商 (IdP) 之间的 SSO 验证。

档案

Webex 应用程序仅支持 Web 浏览器 SSO 档案。在 Web 浏览器 SSO 档案中,Webex 应用程序支持下列绑定:

-

SP 发起的 POST -> POST 绑定

-

SP 发起的 REDIRECT -> POST 绑定

NameID 格式

为了传达关于特定用户的信息,SAML 2.0 协议支持多种 NameID 格式。Webex 应用程序支持以下 NameID 格式。

-

urn:oasis:names:tc:SAML:2.0:nameid-format:transient -

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified -

urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress

在您从 IdP 加载的元数据中,第一个条目为在 Webex 中使用而配置。

将 Control Hub 与 Microsoft Entra ID 集成

Webex 仅支持每个身份验证请求一个 IdP。认证流程如下:用户 > Webex 身份验证 > IdP 1 > Webex 身份验证 > 用户。这意味着虽然不同的用户可以使用不同的 IdP 进行身份验证,但用户不能在单个身份验证过程中在多个 IdP 之间切换。任何附加步骤(例如 MFA)都必须与用于该特定请求的单个 IdP 集成。

配置指南给出了 SSO 集成的特定示例,但没有提供针对所有可能性的详细配置。例如,记录了 nameid-format urn:oasis:names:tc:SAML:2.0:nameid-format:transient 的集成步骤。其他格式(例如 urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified or urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress )适用于 SSO 集成,但超出了我们文档的范围。

为 Webex 组织(包括 Webex 应用程序、Webex Meetings 以及 Control Hub 中管理的其他服务)中的用户设置此集成。如果 Webex 站点集成在 Control Hub 中,Webex 站点会继承用户管理。如果您无法用这种方式访问 Webex Meetings,且其不受 Control Hub 管理,则必须另外执行集成来为 Webex Meetings 启用 SSO。

准备工作

对于 SSO 和 Control Hub,IdP 必须遵循 SAML 2.0 规范。此外,IdP 必须按以下方式进行配置:

- 在 Entra ID 中,仅支持手动模式的配置。此文档仅介绍单点登录 (SSO) 集成。

- 由于 SAML 属性的变化,具有先前联合配置的现有 Webex 客户可能会遇到标准 Entra ID Webex 模板的问题。我们建议设置自定义 Entra ID 联合,以使用您以前的 SAML 设置解决此问题。确保执行 Control Hub SSO 测试以确保兼容性并解决任何差异。

下载 Webex 元数据到本地系统

在 Entra ID 中配置 SSO 应用程序设置

准备工作

-

请参阅 什么是 Microsoft Entra? 以了解 Entra ID 中的 IdP 功能。

-

配置 Microsoft Entra ID。

-

创建本地用户或与内部部署的 Entra ID 系统同步。

-

打开 Webex 元数据文件(从 Control Hub 下载)。

| 1 |

登录到 Microsoft Entra 管理中心。 |

| 2 |

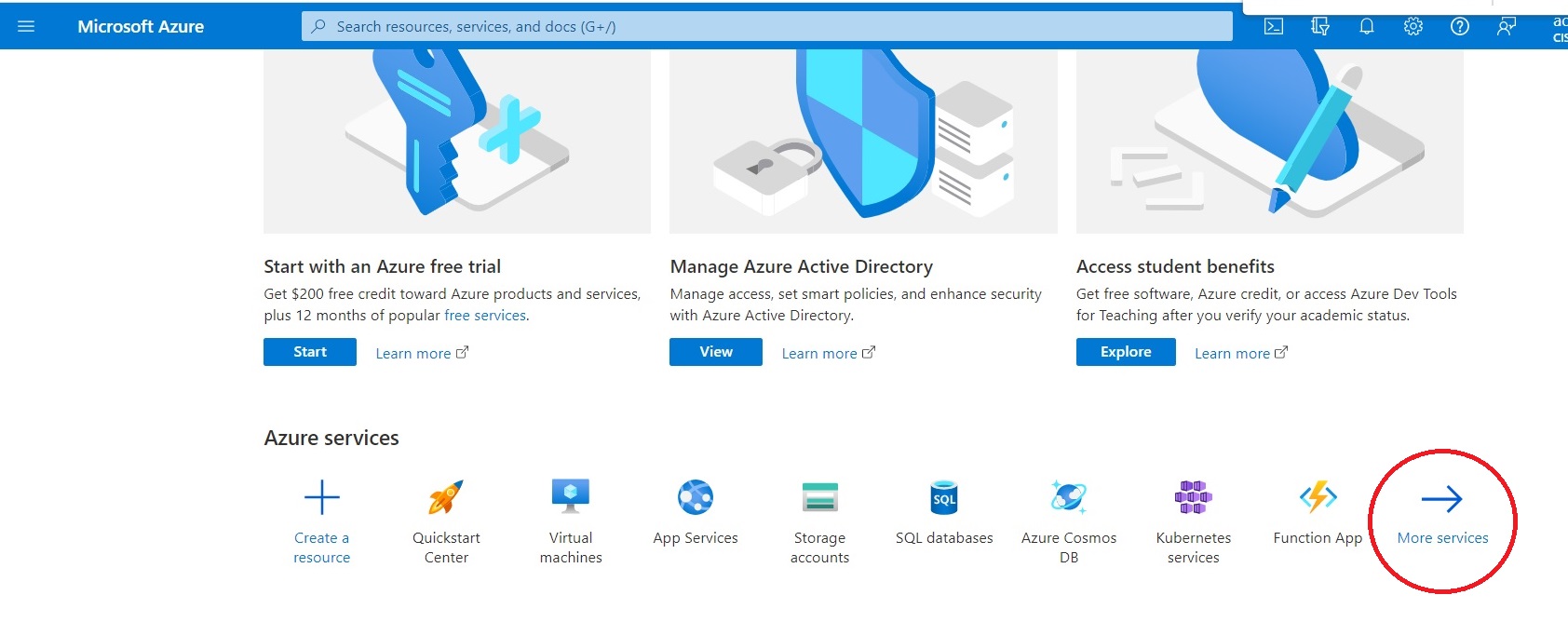

如果您看不到 Microsoft Entra ID 图标,请单击 更多服务。  |

| 3 |

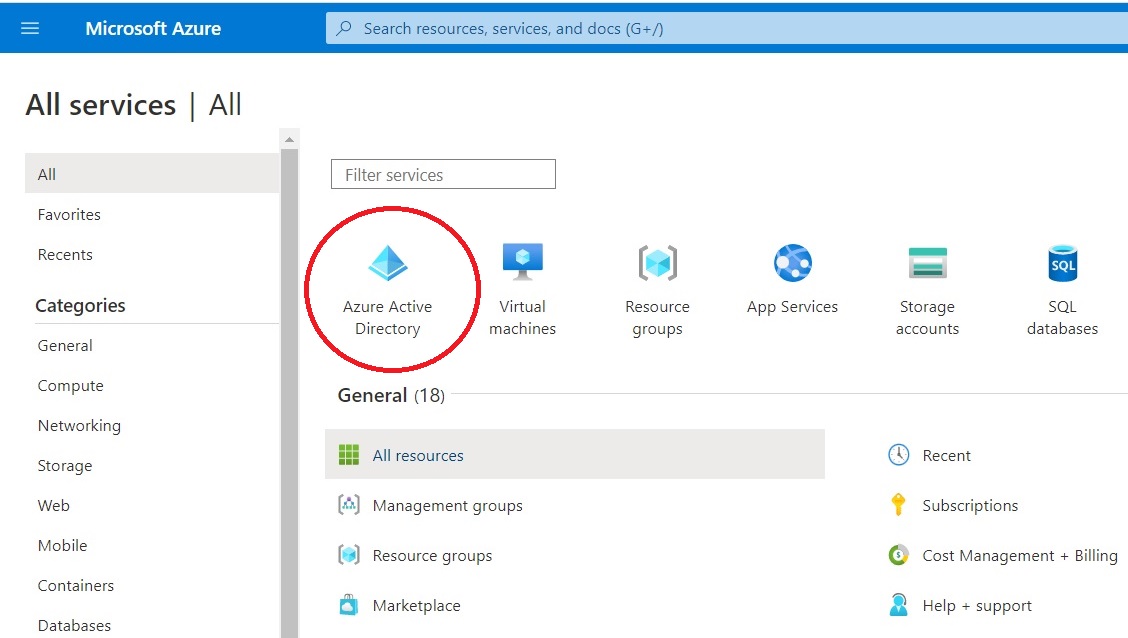

转到您组织的 Microsoft Entra ID 。  |

| 4 |

转至企业应用程序,然后单击添加。 |

| 5 |

单击“从库中添加应用程序”。 |

| 6 |

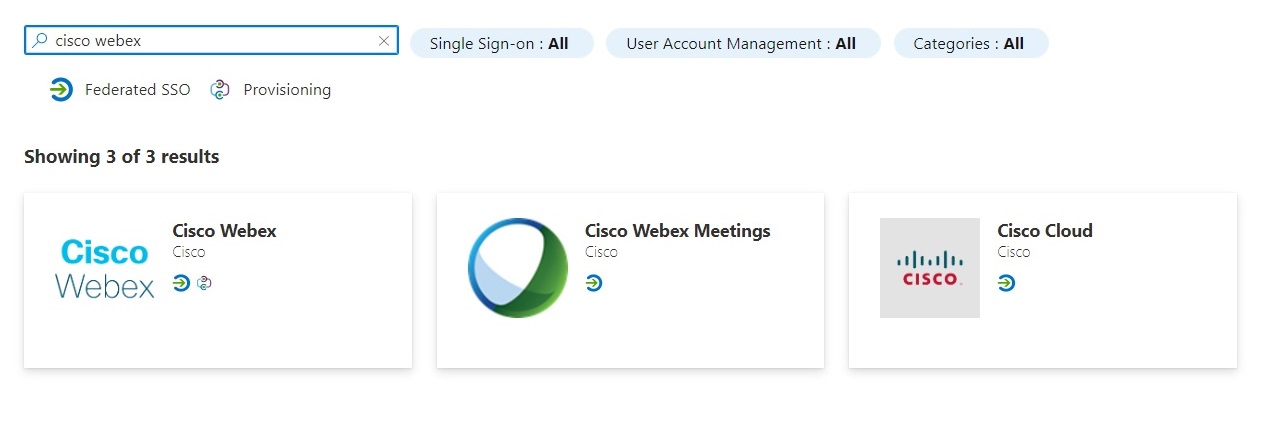

在搜索框中,键入 Cisco Webex。  |

| 7 |

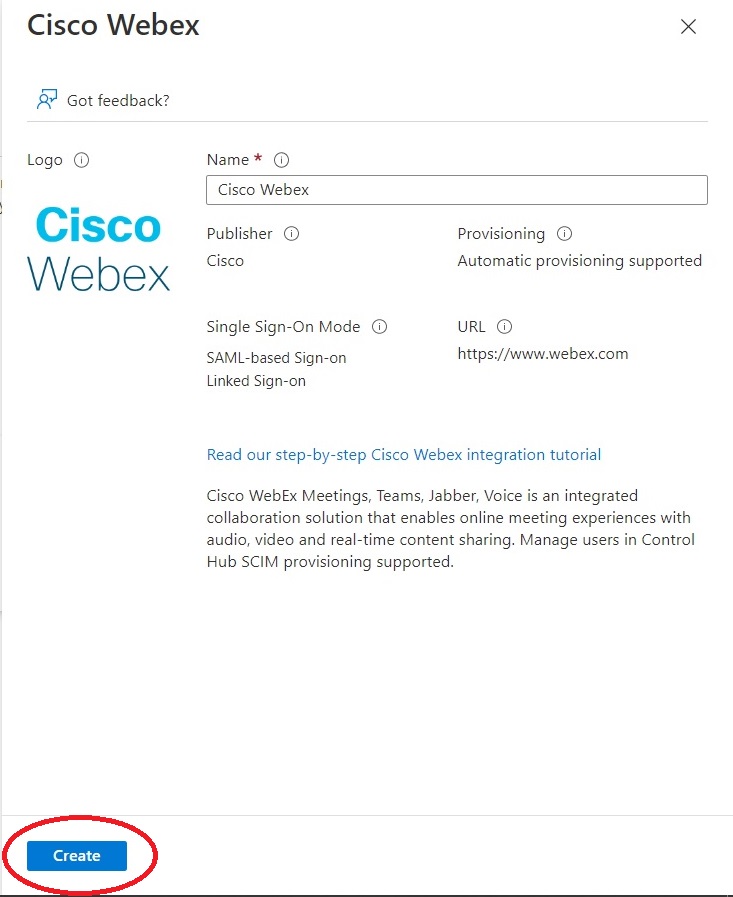

在结果面板中选择Cisco Webex,然后单击创建以添加该应用程序。  |

| 8 |

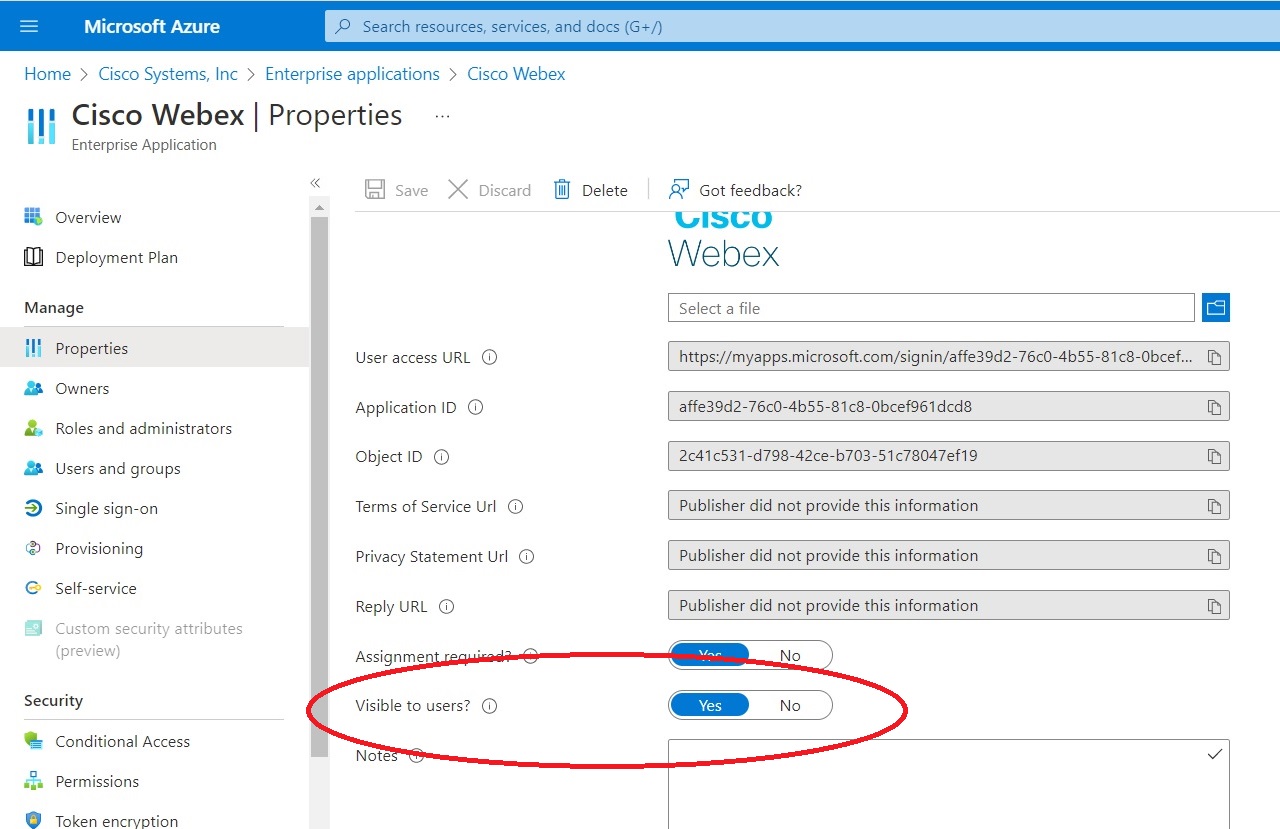

要确保已Webex应用程序单点登录在用户门户中显示,请打开新应用程序。在管理下,单击属性,将用户可见?设置为否。  我们不支持让用户看到 Webex 应用程序。 |

| 9 |

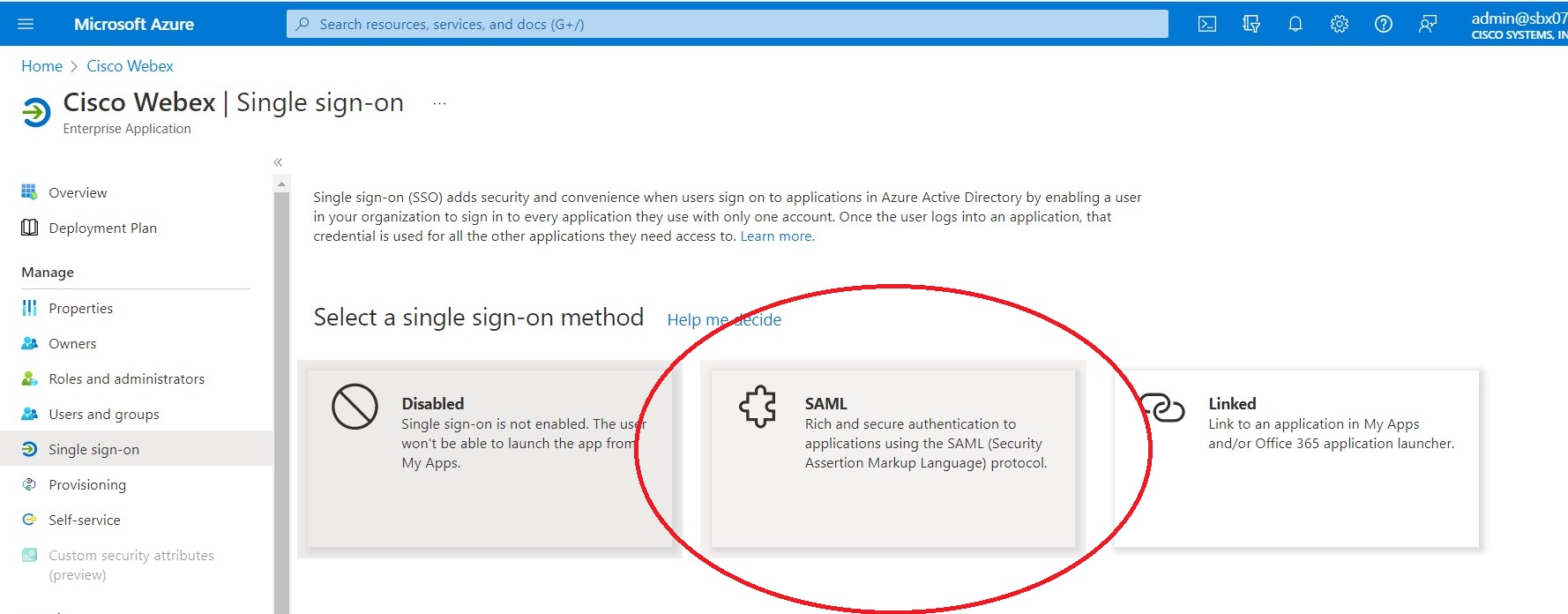

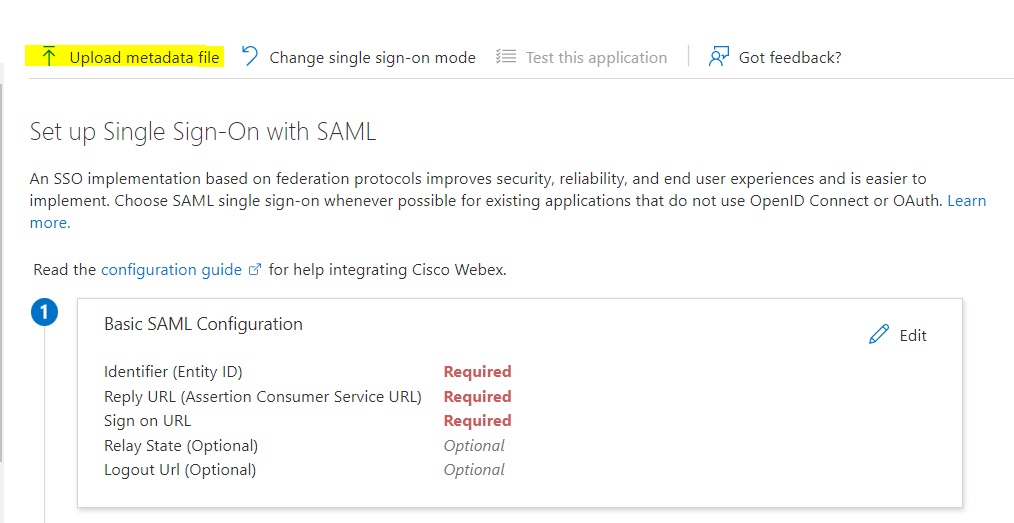

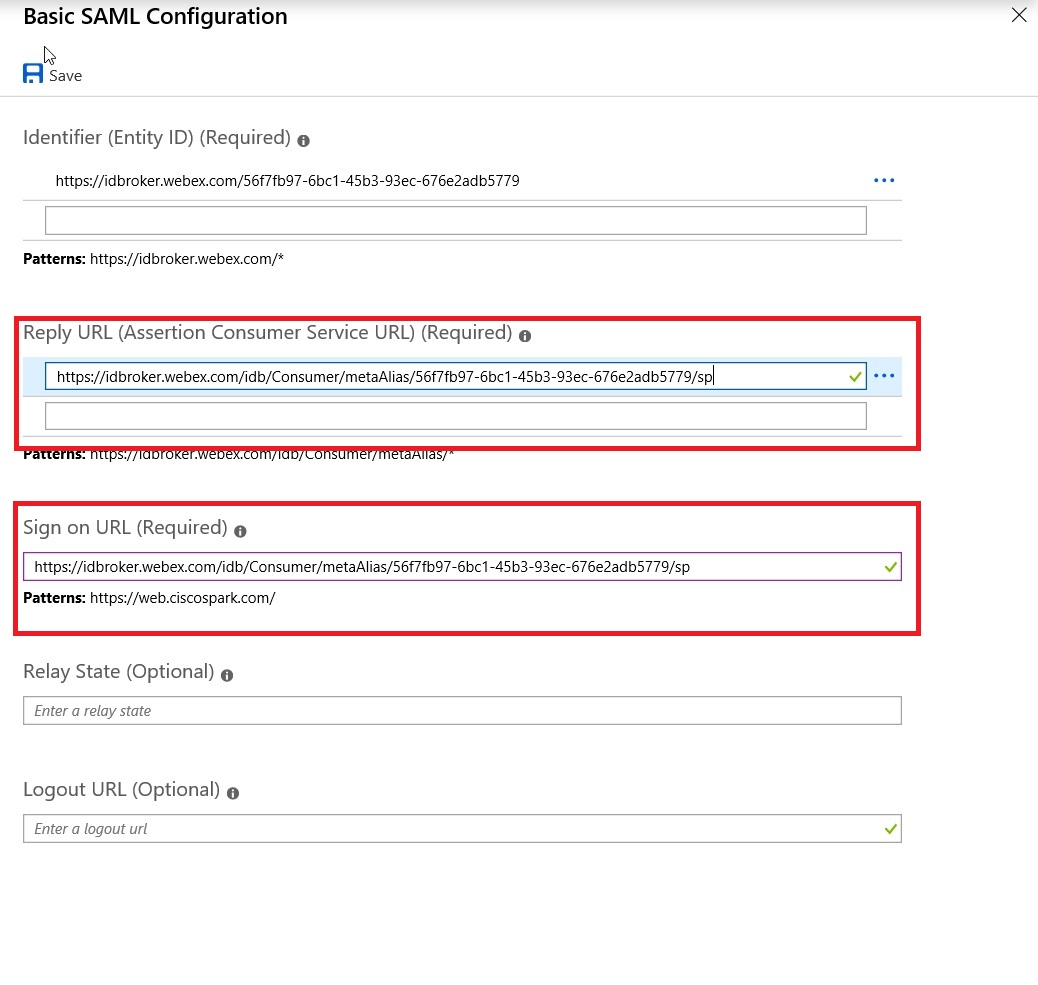

配置单点登录: |

| 10 |

前往 管理 > 用户和组,然后选择您想要授予其 Webex 应用程序访问权限的适用用户和组。 |

| 11 |

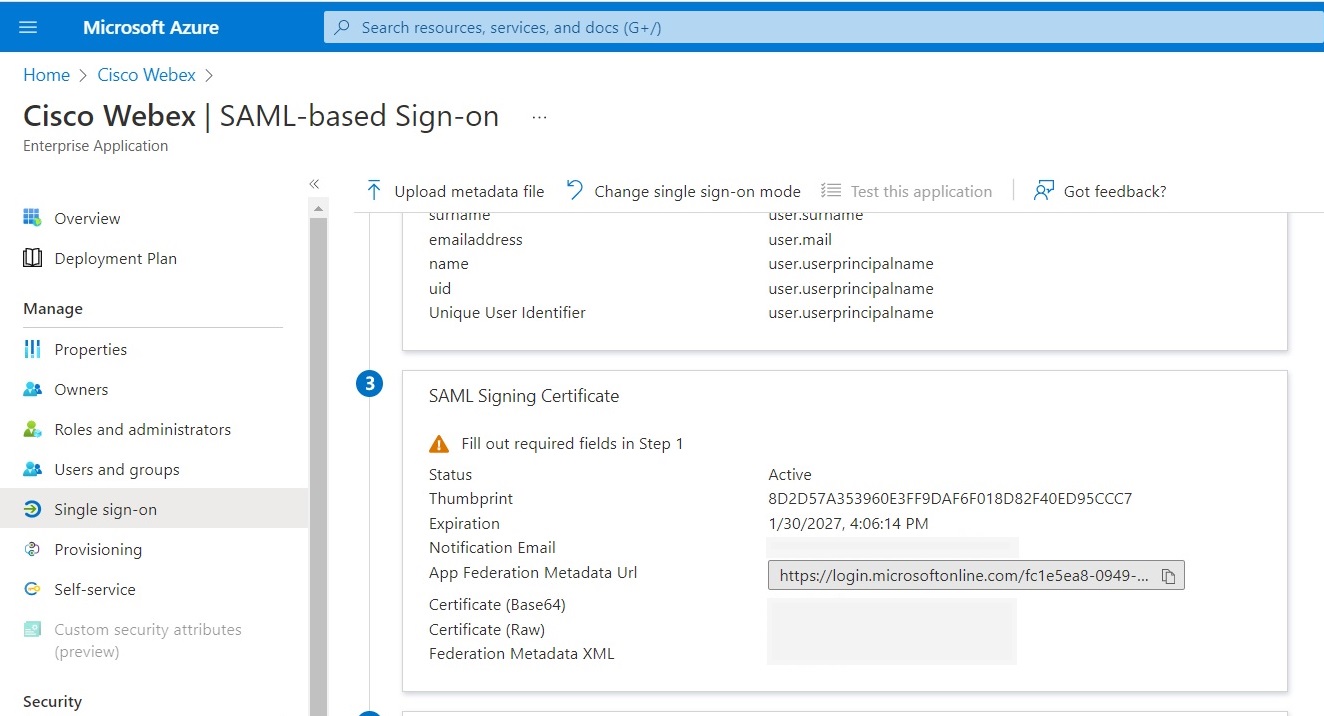

在设置基于 SAML 的单点登录页面中的 SAML 签名证书部分,单击下载,下载联合元数据 XML 并将其保存到计算机上。  |

导入 IdP 元数据并在测试后启用单点登录

导出 Webex 元数据,配置 IdP,并将 IdP 元数据下载到本地系统后,您即可以将该元数据导入到 Webex 组织中(从 Control Hub 导入)。

准备工作

请勿从身份提供程序 (IdP) 界面测试 SSO 集成。我们仅支持服务商启动(SP 启动)的流程,因此您必须将 Control Hub SSO 测试用于此集成。

| 1 |

选择一种:

|

| 2 |

在导入 IdP 元数据页面上,将 IdP 元数据文件拖放到页面上,或者使用文件浏览器选项来查找并上传元数据文件。单击下一步。

如果可以,请使用安全性较高选项。只有当您的 IdP 使用公共 CA 签署元数据时,这才有可能。 在所有其他情况下,则必须使用安全性较低选项。这包括元数据未签名、自签名或由私有 CA 签名。 Okta 不会签署元数据,因此您必须为 Okta SSO 集成选择安全级别较低。 |

| 3 |

选择 测试 SSO 设置,当打开新的浏览器选项卡时,通过登录向 IdP 进行身份验证。 如果您收到验证错误,可能是凭证有问题。请检查用户名和密码并重试。 Webex 应用程序错误往往意味着 SSO 设置有问题。在此情况下,请再检查一遍操作步骤,特别是将 Control Hub 元数据复制粘贴到 IdP 设置中的步骤。 若要直接查看 SSO 登录体验,您还可以从此屏幕单击将 URL 复制到剪贴板,并将其粘贴到私密浏览器窗口中。在此处,您可以使用 SSO 登录。由于您登录的现有会话中可能存在的访问令牌,此步骤会阻止误报结果。 |

| 4 |

返回到 Control Hub 浏览器标签页。

除非您选择第一个单选按钮并激活 SSO,否则 SSO 配置在组织中不起作用。 |

下一步

如果您要从 Okta 中将用户预先配置到 Webex 云,请使用将 Okta 用户同步到 Cisco Webex Control Hub 中的过程。

如果您想将用户从 Entra ID 配置到 Webex 云,请使用 将 Microsoft Entra ID 用户同步到 Cisco Webex Control Hub 中的步骤。

您可以按照 抑制自动电子邮件 中的步骤来禁用发送给组织中新 Webex 应用程序用户的电子邮件。文档中还包含向组织中用户发送通信的最佳实践。

排除 Entra ID 集成故障

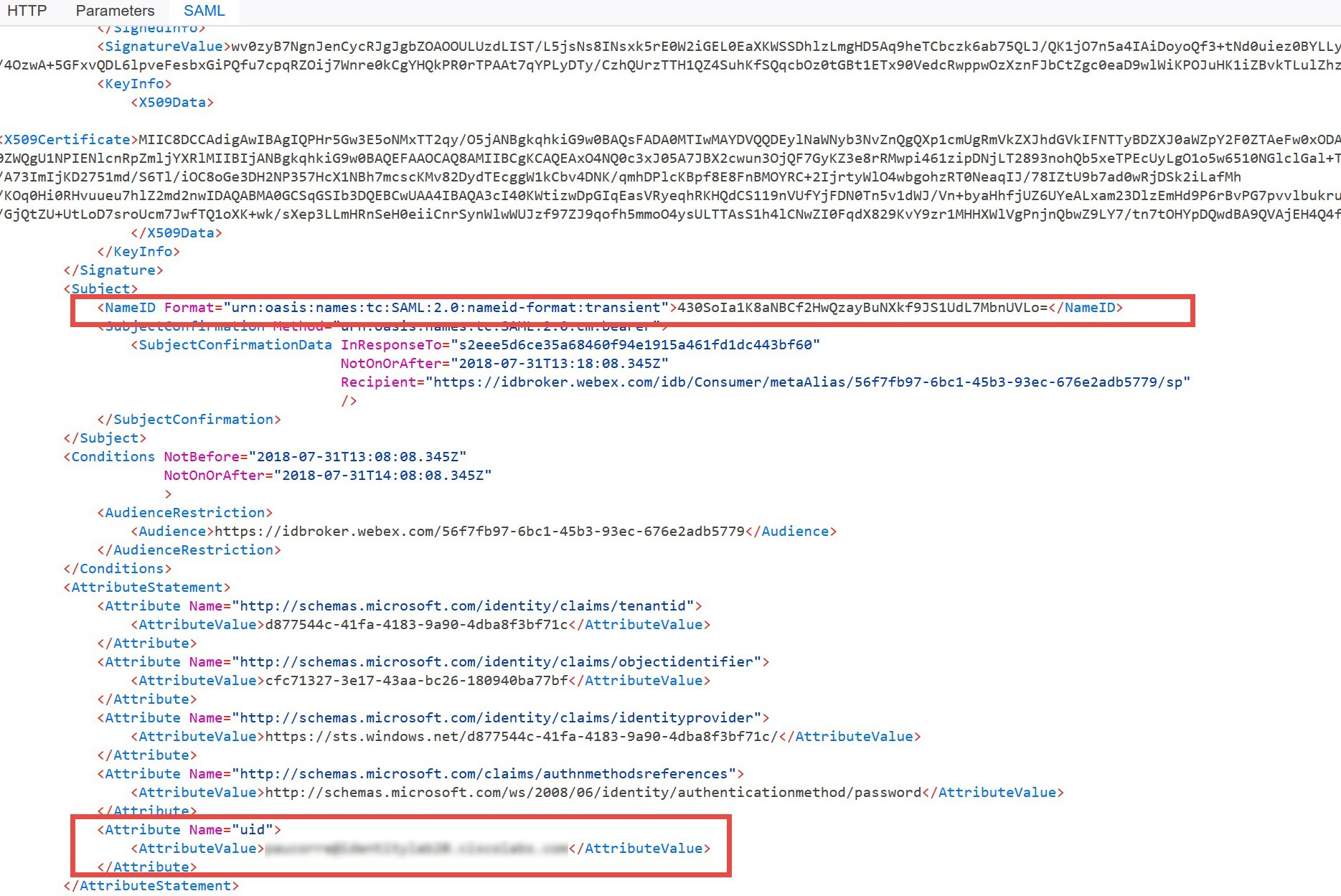

当进行 SAML 测试时,请确保您使用的是 Mozilla Firefox 并安装 SAML Tracer https://addons.mozilla.org/en-US/firefox/addon/saml-tracer/

检查来自 Entra ID 的断言,以确保它具有正确的 nameid 格式,并且具有与 Webex App 中的用户匹配的属性 uid。