- الرئيسية

- /

- المقال

تكوين تسجيل الدخول الفردي في Control Hub باستخدام Microsoft Azure

في هذه المقالة

في هذه المقالة هل لديك ملاحظات؟

هل لديك ملاحظات؟يمكنك تكوين تكامل تسجيل الدخول الفردي (SSO) بين مؤسسة عميل Control Hub والنشر الذي يستخدم Microsoft Azure كموفر هوية (IdP).

تسجيل الدخول الأحادي ومركز التحكم

تسجيل الدخول الأحادي (SSO) هو جلسة عمل أو عملية مصادقة المستخدم التي تسمح للمستخدم بتوفير بيانات اعتماد للوصول إلى تطبيق واحد أو أكثر. تقوم العملية بمصادقة المستخدمين لجميع التطبيقات التي يتم منحهم حقوقها. يزيل المزيد من المطالبات عندما يقوم المستخدمون بتبديل التطبيقات أثناء جلسة معينة.

يستخدم بروتوكول اتحاد لغة ترميز تأكيد الأمان (SAML 2.0) لتوفير مصادقة الدخول الموحد (SSO) بين سحابة Webex وموفر الهوية ( IdP).

ملفات التعريف

يدعم تطبيق Webex ملف تعريف الدخول الموحد (SSO) لمتصفح الويب فقط. في ملف تعريف الدخول الموحد (SSO) في مستعرض الويب، يدعم Webex App الروابط التالية:

-

SP بدأت آخر -> آخر ملزمة

-

SP بدأت إعادة توجيه -> بعد الربط

تنسيق معرف الاسم

يدعم بروتوكول SAML 2.0 العديد من تنسيقات NameID للتواصل حول مستخدم معين. يدعم تطبيق Webex تنسيقات NameID التالية.

-

urn:oasis:names:tc:SAML:2.0:nameid-format:transient -

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified -

urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress

في بيانات التعريف التي تقوم بتحميلها من موفر الهوية، يتم تكوين الإدخال الأول للاستخدام في Webex.

دمج Control Hub مع Microsoft Azure

يدعم Webex موفر هوية واحد فقط لكل طلب مصادقة. تتم عملية المصادقة على النحو التالي: مستخدم > مصادقة Webex > موفر الهوية 1 > مصادقة Webex > مستخدم. يعني هذا أنه بينما يمكن لمستخدمين مختلفين المصادقة باستخدام موفري هوية مختلفين، لا يمكن للمستخدم التبديل بين موفري هوية متعددين أثناء عملية مصادقة واحدة. يجب دمج أي خطوات إضافية مثل MFA مع موفر الهوية الوحيد المستخدم لهذا الطلب المحدد.

تعرض أدلة التكوين مثالًا محددًا لدمج تسجيل الدخول الفردي، غير أنها لا توفر تكوينًا شاملًا يغطي جميع الاحتمالات. على سبيل المثال، تم توثيق خطوات التكامل لـ nameid-format urn:oasis:names:tc:SAML:2.0:nameid-format:transient. ستعمل التنسيقات الأخرى مثل urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified or urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress للتكامل مع SSO ولكنها خارج نطاق وثائقنا.

قم بإعداد هذا التكامل للمستخدمين في مؤسسة Webex ( بما في ذلك تطبيقWebex واجتماعات Webex والخدمات الأخرى التي تتم إدارتها في مركز التحكم). إذا كان موقع Webex الخاص بك مدمجا في مركزالتحكم، فإن موقع Webex يرث إدارة المستخدم. إذا لم تتمكن من الوصول إلى اجتماعات Webex بهذه الطريقة ولم تتم إدارتها في Control Hub، فيجب عليك إجراء تكامل منفصل لتمكين الدخول الموحد (SSO) لاجتماعات Webex.

قبل البدء

فيما يتعلَّق بتسجيل الدخول الفردي وControl Hub، يجب أن يتوافق موفرو التعريف مع مواصفات لغة توصيف تأكيد الأمان 2.0 (SAML). بالإضافة إلى ذلك، يجب تكوين موفري التعريف بالطريقة التالية:

- في Azure Active Directory، يتم دعم التجهيز في الوضع اليدوي فقط. يغطي هذا المستند فقط دمج تسجيل الدخول الفردي (SSO).

- قد يواجه عملاء Webex الحاليون الذين لديهم تكوينات اتحاد سابقة مشكلات مع قالب Entra ID Webex القياسي بسبب التغييرات في سمات SAML. نوصي بإعداد اتحاد معرف Entra مخصص لحل هذه المشكلة باستخدام إعدادات SAML السابقة. تأكد من إجراء اختبار SSO الخاص بـ Control Hub للسماح بالتوافق ومعالجة أي تناقضات.

قم بتنزيل البيانات الوصفية Webex إلى نظامك المحلي

| 1 |

سجل الدخول إلى مركزالتحكم. |

| 2 |

انتقل إلى . |

| 3 |

انتقل إلى علامة التبويب موفر الهوية وانقر فوق تنشيط SSO. |

| 4 |

حدد موفر الهوية. |

| 5 |

اختر نوع الشهادة لمؤسستك:

مراسي الثقة هي مفاتيح عامة تعمل كسلطة للتحقق من شهادة التوقيع الرقمي. لمزيد من المعلومات، راجع وثائق موفر الهوية. |

| 6 |

قم بتنزيل ملف البيانات الوصفية. اسم ملف بيانات التعريف الخاصة بـ Webex هو idb-meta-<org-ID>-SP.xml. |

تكوين إعدادات تطبيق SSO في Azure

قبل البدء

-

راجع ما هو Azure Active Directory لفهم إمكانيات IdP في Azure Active Directory.

-

تكوين Azure Active Directory.

-

إنشاء مستخدمين محليين أو مزامنتهم مع نظام الدليل النشط المحلي.

-

افتح ملف بيانات Webex التعريفية الذي قمت بتنزيله من Control Hub.

-

هناك برنامج تعليمي ذي صلة على موقع وثائق Microsoft.

| 1 |

قم بتسجيل الدخول إلى بوابة Azure على https://portal.azure.com باستخدام بيانات اعتماد المسؤول الخاصة بك. |

| 2 |

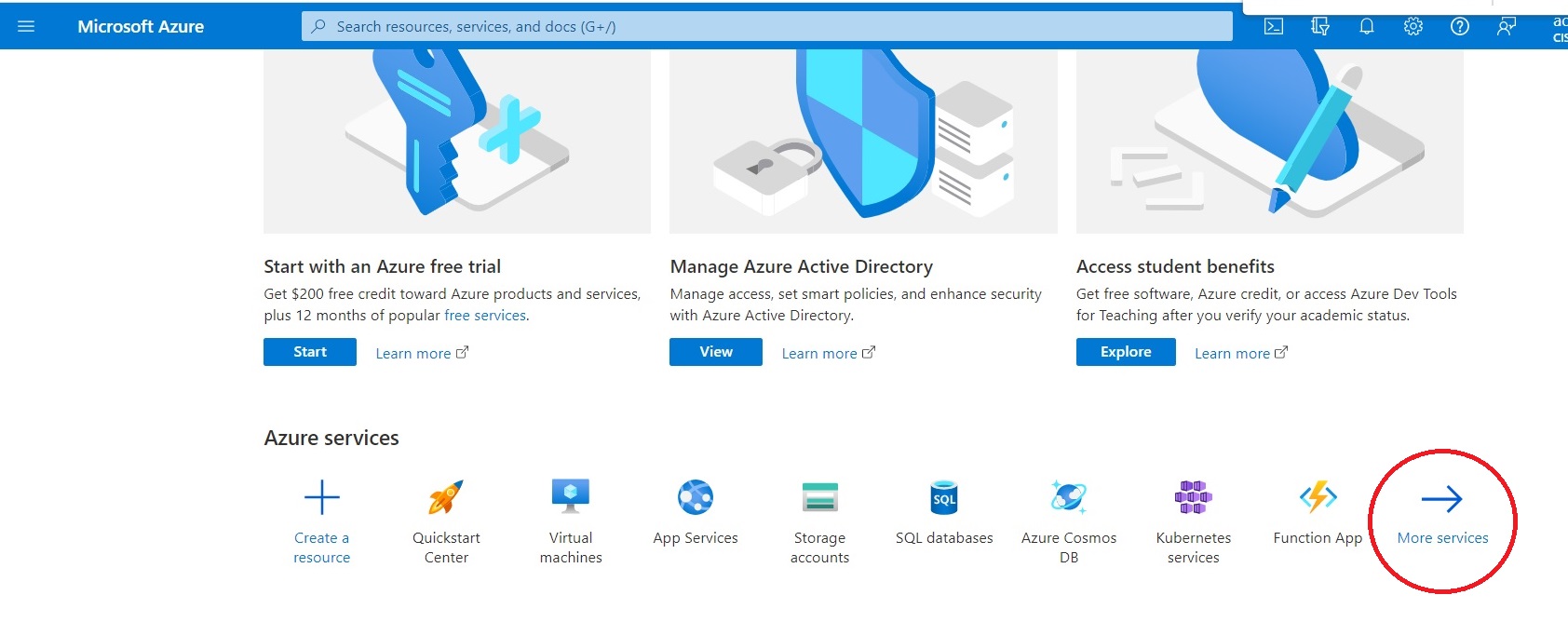

إذا لم تتمكن من رؤية أيقونة Azure Active Directory ، فانقر فوق المزيد من الخدمات.  |

| 3 |

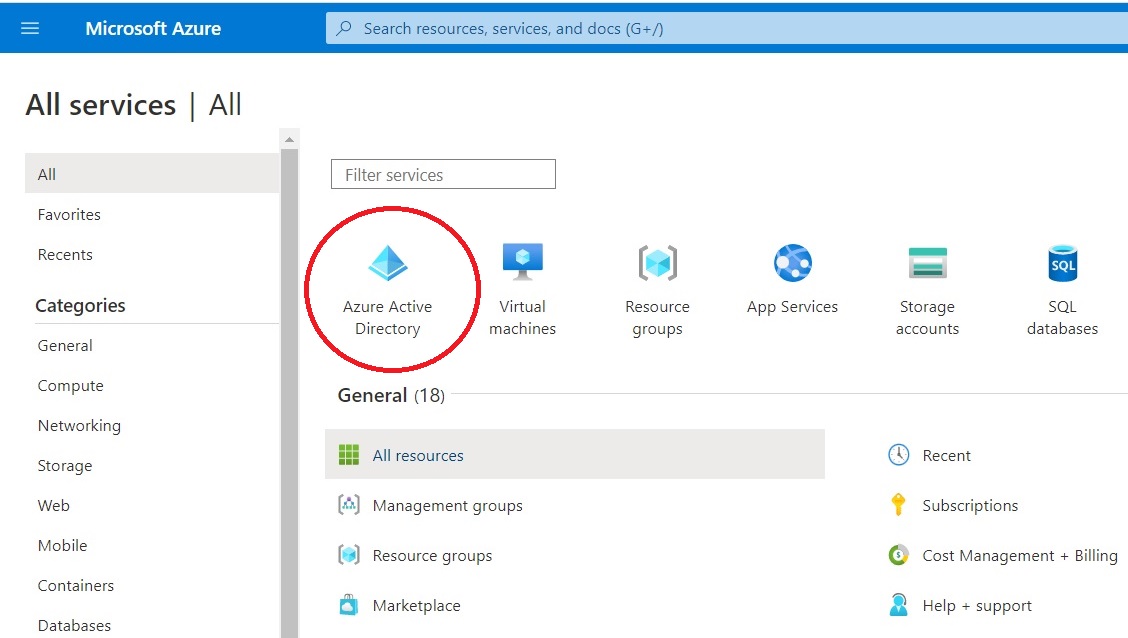

انتقل إلى Azure Active Directory لمنظمتك.  |

| 4 |

انتقل إلى تطبيقات المؤسسة ثم انقر فوق إضافة. |

| 5 |

انقر فوق إضافة تطبيق من المعرض. |

| 6 |

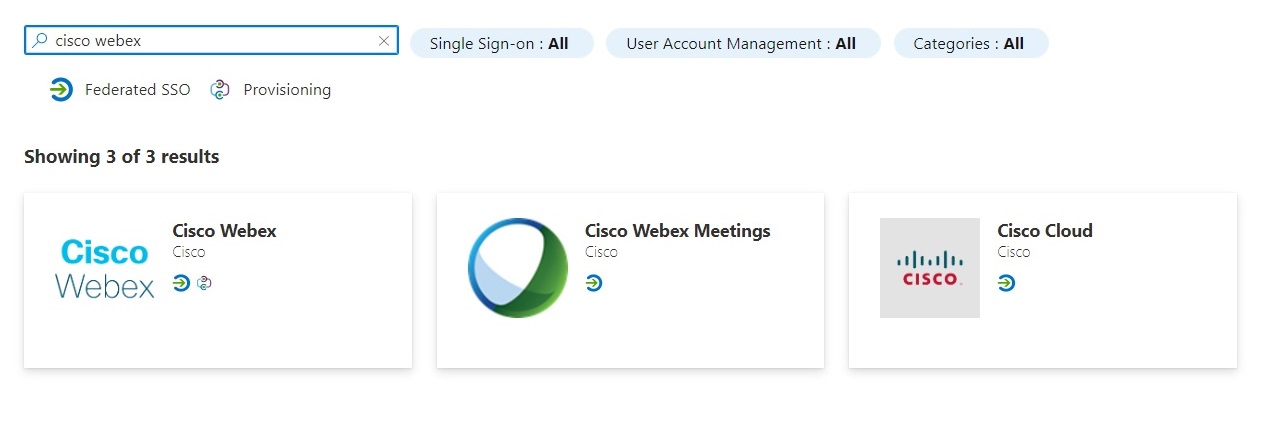

في مربع البحث، اكتب Cisco Webex.  |

| 7 |

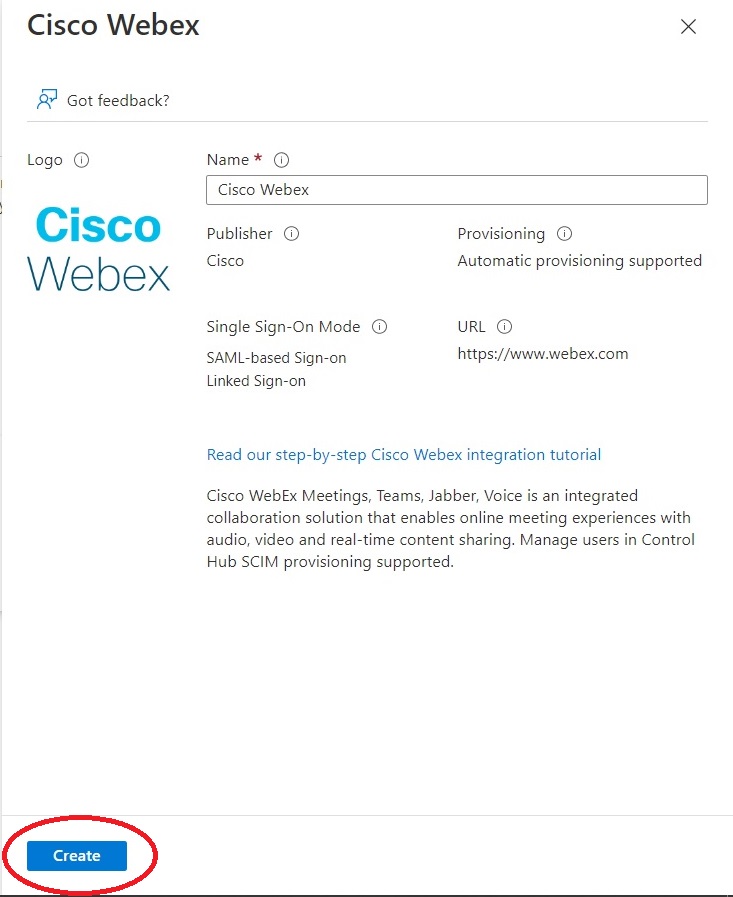

في جزء النتائج، حدد Cisco Webex، ثم انقر فوق إنشاء لإضافة التطبيق.  |

| 8 |

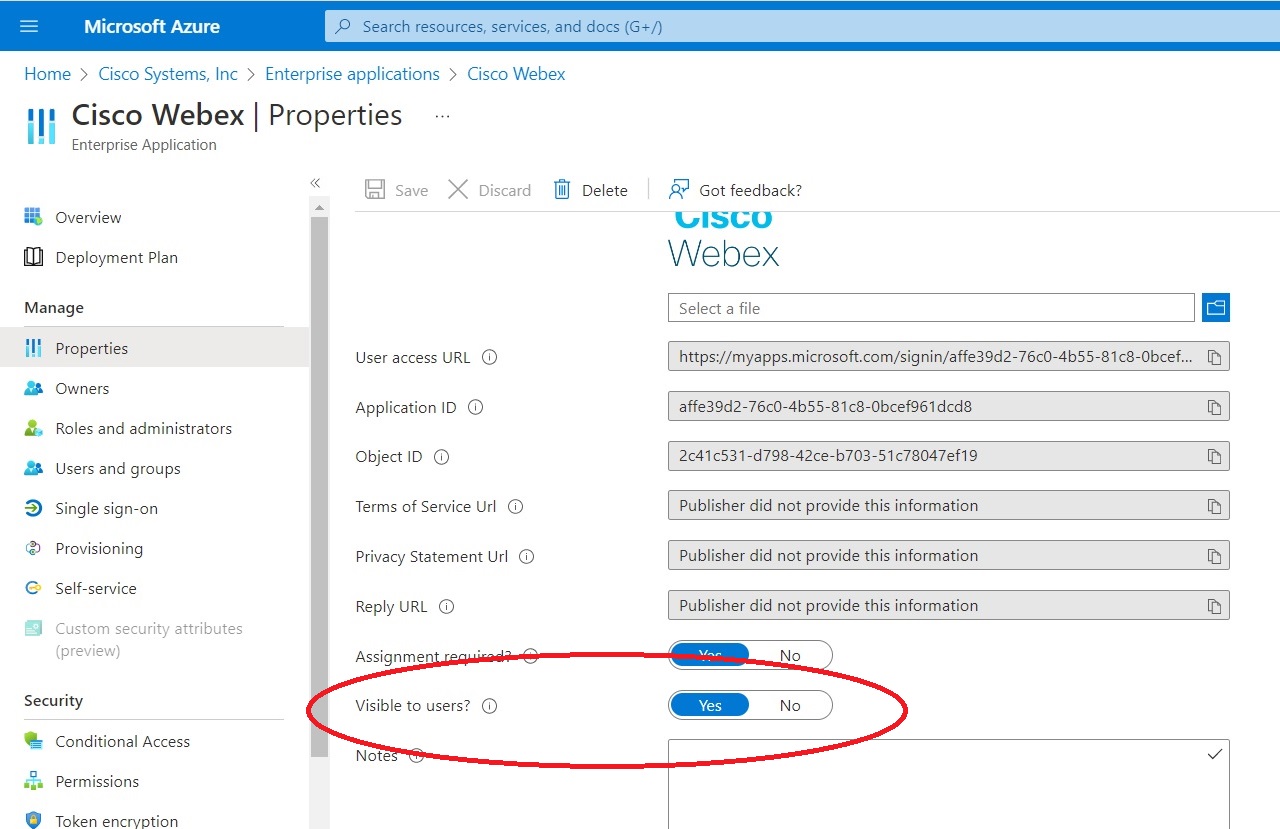

للتأكد من عدم ظهور تطبيق Webex الذي أضفته لتسجيل الدخول مرة واحدة في بوابة المستخدم، افتح التطبيق الجديد. تحت إدارة، انقر فوق خصائص، ثم اضبط مرئي للمستخدمين؟ على لا.  نحن لا ندعم جعل تطبيق Webex مرئيًا للمستخدمين. |

| 9 |

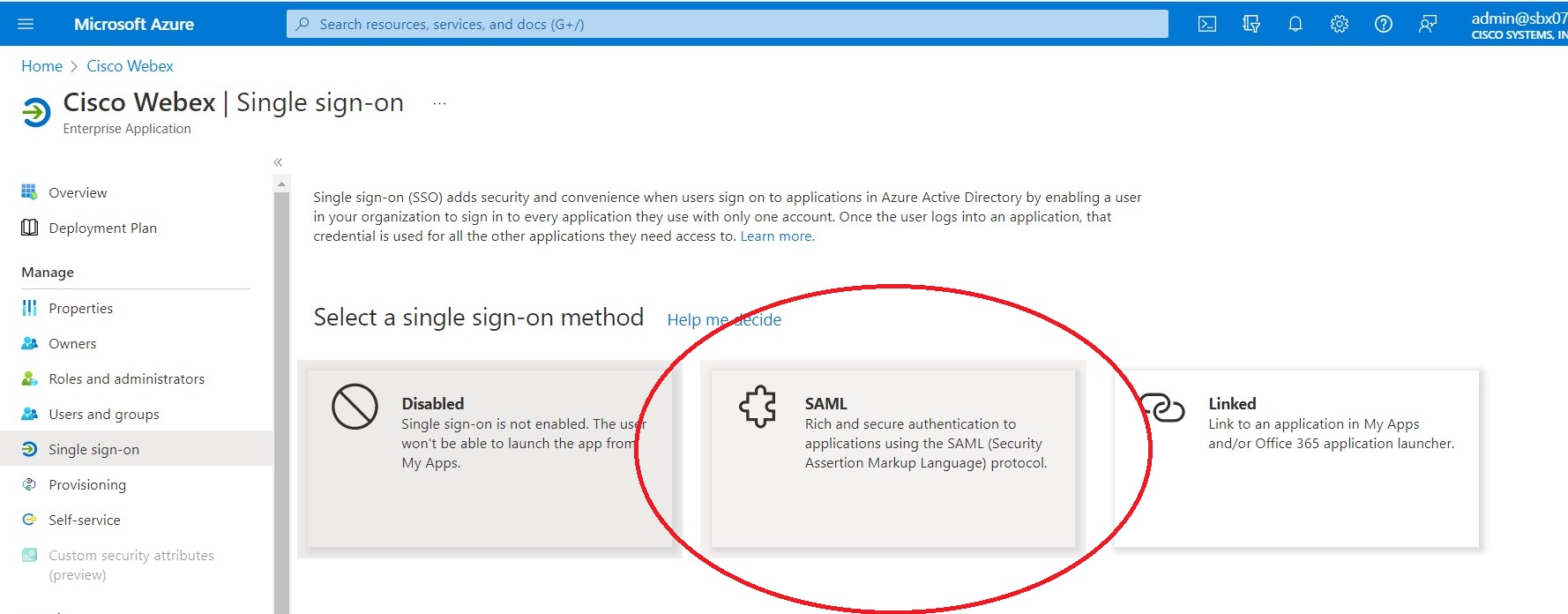

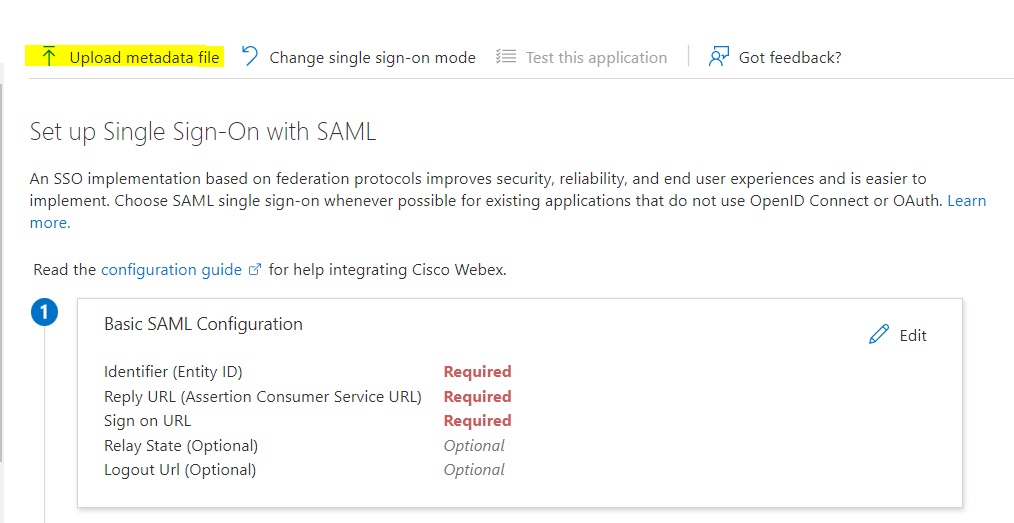

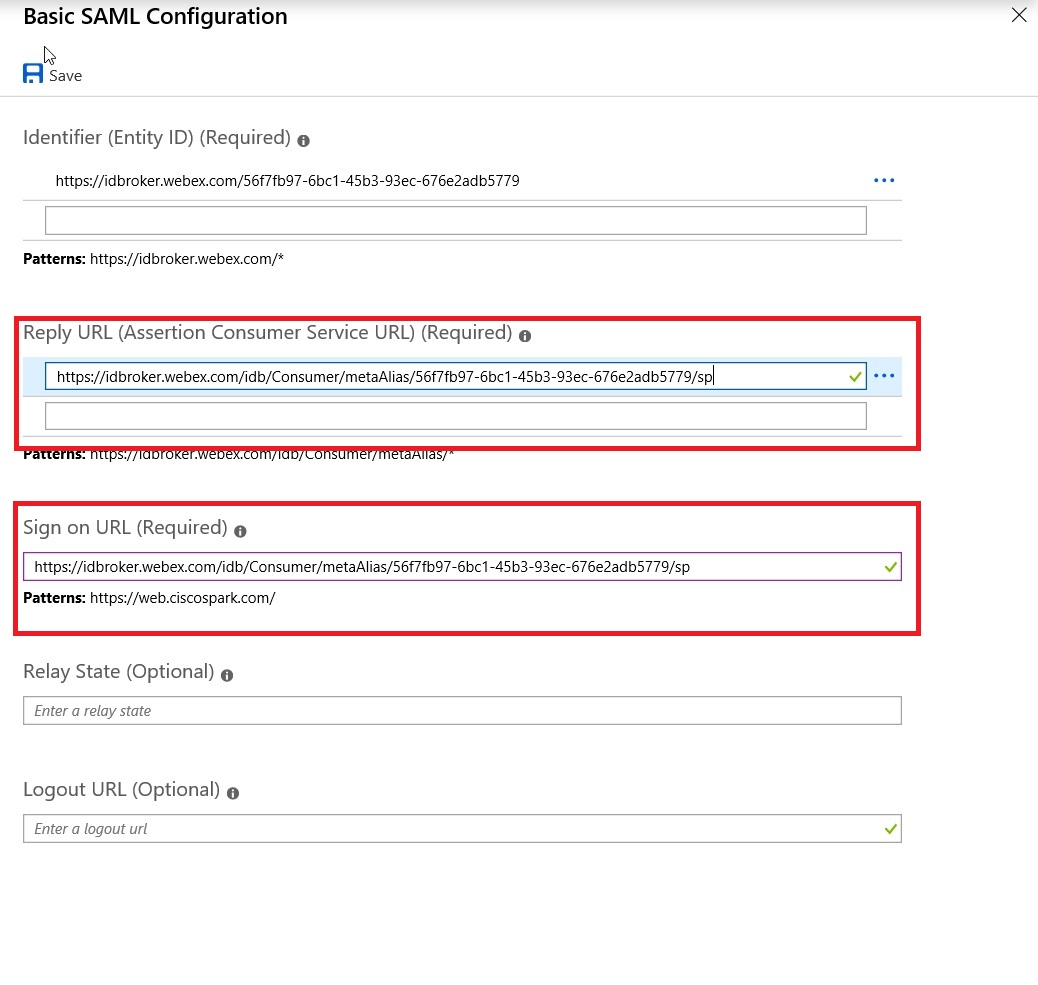

تكوين تسجيل الدخول مرة واحدة: |

| 10 |

انتقل إلى إدارة > المستخدمون والمجموعات، ثم اختر المستخدمين والمجموعات المعنية التي تريد منحها حق الوصول إلى تطبيق Webex. |

| 11 |

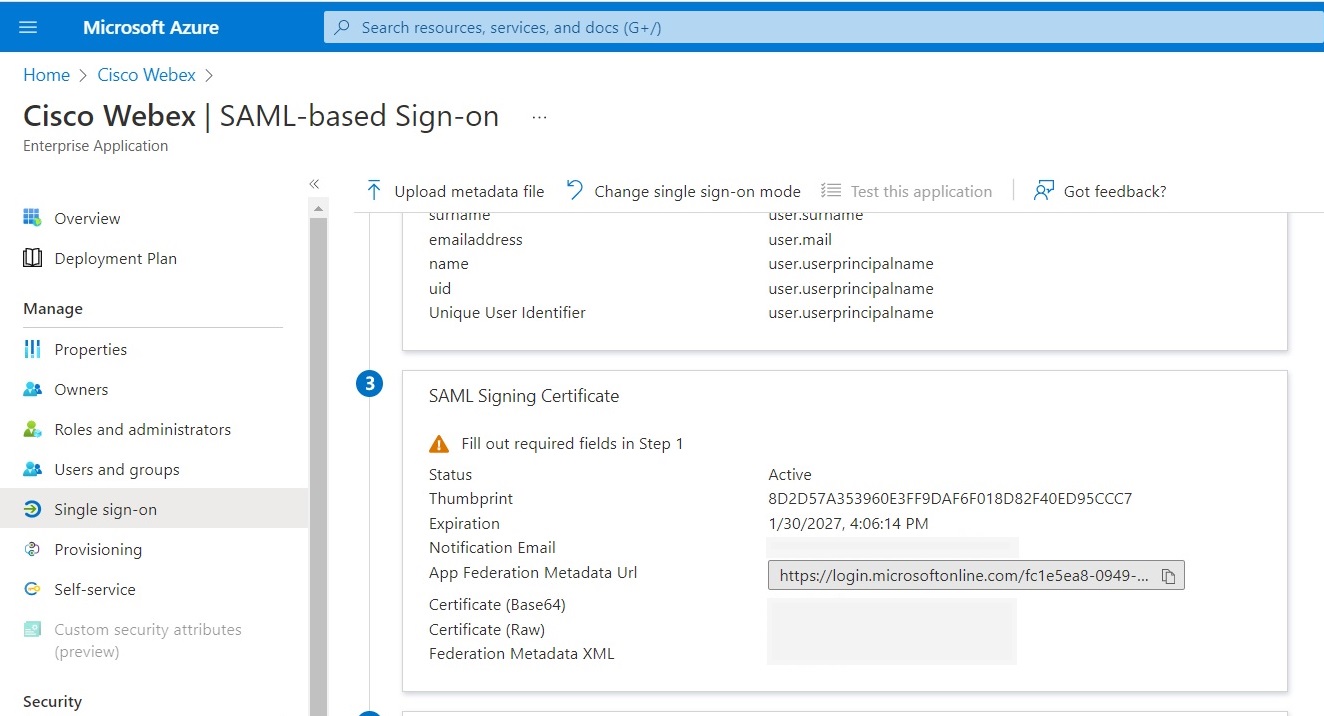

في صفحة إعداد تسجيل الدخول الفردي باستخدام SAML ، في قسم شهادة توقيع SAML ، انقر فوق تنزيل لتنزيل ملف XML لبيانات التعريف الفيدرالية وحفظه على جهاز الكمبيوتر الخاص بك.  |

استيراد البيانات الوصفية لموفر الهوية وتمكين تسجيل الدخول الأحادي بعد الاختبار

بعد تصدير بيانات تعريف Webex وتكوين موفر الهوية وتنزيل بيانات تعريف موفر الهوية إلى نظامك المحلي، تصبح جاهزا لاستيرادها إلى مؤسسة Webex من مركزالتحكم.

قبل البدء

لا تختبر تكامل الدخول الموحد (SSO) من واجهة موفر الهوية (IdP). نحن ندعم فقط عمليات التدفقات التي بدأها موفر الخدمة (التي بدأها مزود الخدمة)، لذلك يجب عليك استخدام اختبار الدخول الموحد (SSO) لمركز التحكم لهذا التكامل.

| 1 |

اختر واحدا:

|

| 2 |

في صفحة استيراد بيانات التعريف الخاصة بـ IdP، قم إما بسحب ملف بيانات التعريف الخاصة بـ IdP وإفلاته على الصفحة أو استخدم خيار متصفح الملفات لتحديد موقع ملف بيانات التعريف وتحميله. انقر على التالي.

يجب عليك استخدام الخيار الأكثر أمانا ، إذا استطعت. ولا يمكن تحقيق ذلك إلا إذا استخدم موفر الهوية مرجعا مصدقا عاما لتوقيع بياناته الوصفية. في جميع الحالات الأخرى ، يجب عليك استخدام الخيار الأقل أمانا . ويشمل ذلك ما إذا لم يتم توقيع بيانات التعريف أو توقيعها ذاتيا أو توقيعها بواسطة مرجع مصدق خاص. لا يقوم Okta بتوقيع البيانات الوصفية، لذا يجب عليك اختيار أقل أمانًا للتكامل مع Okta SSO. |

| 3 |

حدد اختبار إعداد SSO، وعندما تفتح علامة تبويب متصفح جديدة، قم بالمصادقة باستخدام موفر الهوية عن طريق تسجيل الدخول. إذا تلقيت خطأ مصادقة فقد تكون هناك مشكلة في بيانات الاعتماد. تحقق من اسم المستخدم وكلمة المرور وحاول مرة أخرى. عادة ما يعني خطأ تطبيق Webex وجود مشكلة في إعداد الدخول الموحد (SSO). في هذه الحالة، يمكنك السير عبر الخطوات مرة أخرى، وخاصة الخطوات التي تقوم فيها بنسخ بيانات تعريف مركز التحكم ولصقها في إعداد موفر الهوية. للاطلاع على تجربة تسجيل الدخول الفردي مباشرةً، يمكنك النقر أيضًا على نسخ عنوان URL إلى الحافظة من هذه الشاشة، ولصقها في نافذة متصفح خاصة. ومن هذه النقطة، يمكنك متابعة تسجيل الدخول باستخدام تسجيل الدخول الفردي. توقف هذه الخطوة الإيجابيات الخاطئة بسبب رمز وصول مميز قد يكون في جلسة عمل موجودة من تسجيل الدخول. |

| 4 |

ارجع إلى علامة التبويب مستعرض مركز التحكم.

لا يسري تهيئة الدخول الموحد (SSO) في مؤسستك إلا إذا اخترت زر الاختيار الأول وقمت بتنشيط الدخول الموحد (SSO). |

التصرف التالي

استخدم الإجراءات الموجودة في مزامنة مستخدمي Okta في Cisco Webex Control Hub إذا كنت تريد توفير المستخدمين من Okta إلى سحابة Webex.

استخدم الإجراءات المذكورة في مزامنة مستخدمي Azure Active Directory في Cisco Webex Control Hub إذا كنت تريد توفير المستخدمين من Azure AD إلى سحابة Webex.

يمكنك اتباع الإجراء الموجود في قمع رسائل البريد الإلكتروني التلقائية لتعطيل رسائل البريد الإلكتروني التي يتم إرسالها إلى مستخدمي تطبيق Webex الجدد في مؤسستك. يحتوي المستند أيضا على أفضل الممارسات لإرسال المراسلات إلى المستخدمين في مؤسستك.

استكشاف أخطاء تكامل Azure وإصلاحها

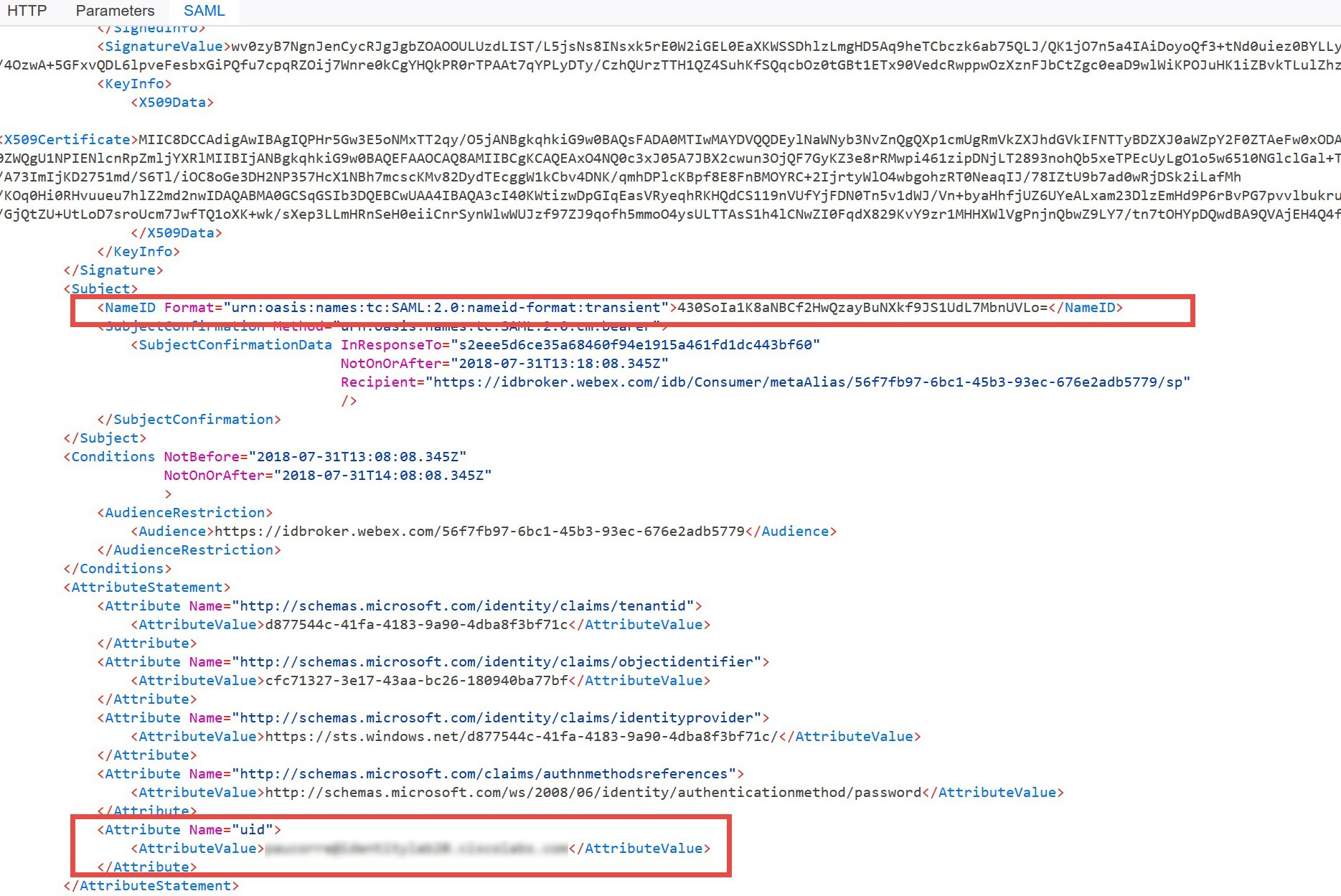

عند إجراء اختبار SAML، تأكد من استخدام Mozilla Firefox وتثبيت متتبع SAML من https://addons.mozilla.org/en-US/firefox/addon/saml-tracer/

تحقق من التأكيد الذي يأتي من Azure للتأكد من أنه يحتوي على تنسيق nameid الصحيح ولديه سمة uid تتطابق مع مستخدم في تطبيق Webex.