- Hjem

- /

- Artikkel

Konfigurer enkel pålogging i Control Hub med Microsoft Azure

I denne artikkelen

I denne artikkelen Tilbakemelding?

Tilbakemelding?Du kan konfigurere en integrasjon med enkel pålogging (SSO) mellom en Control Hub-kundeorganisasjon og en distribusjon som bruker Microsoft Azure som en identitetsleverandør (IdP).

Enkel pålogging og kontrollhub

Enkeltpålogging (SSO) er en økt- eller brukerautentiseringsprosess som lar en bruker oppgi påloggingsinformasjon for å få tilgang til ett eller flere applikasjoner. Prosessen autentiserer brukere for alle applikasjonene de har fått rettigheter til. Det eliminerer ytterligere spørsmål når brukere bytter applikasjoner i løpet av en bestemt økt.

Security Assertion Markup Language (SAML 2.0) Federation Protocol brukes til å gi SSO-autentisering mellom Webex Cloud og identitetsleverandøren din (IdP).

Profiler

Webex-appen støtter bare nettleserens SSO-profil. I nettleserens SSO-profil støtter Webex-appen følgende bindinger:

-

SP initierte POST -> POST-binding

-

SP initierte OMDIREKTER -> POST-binding

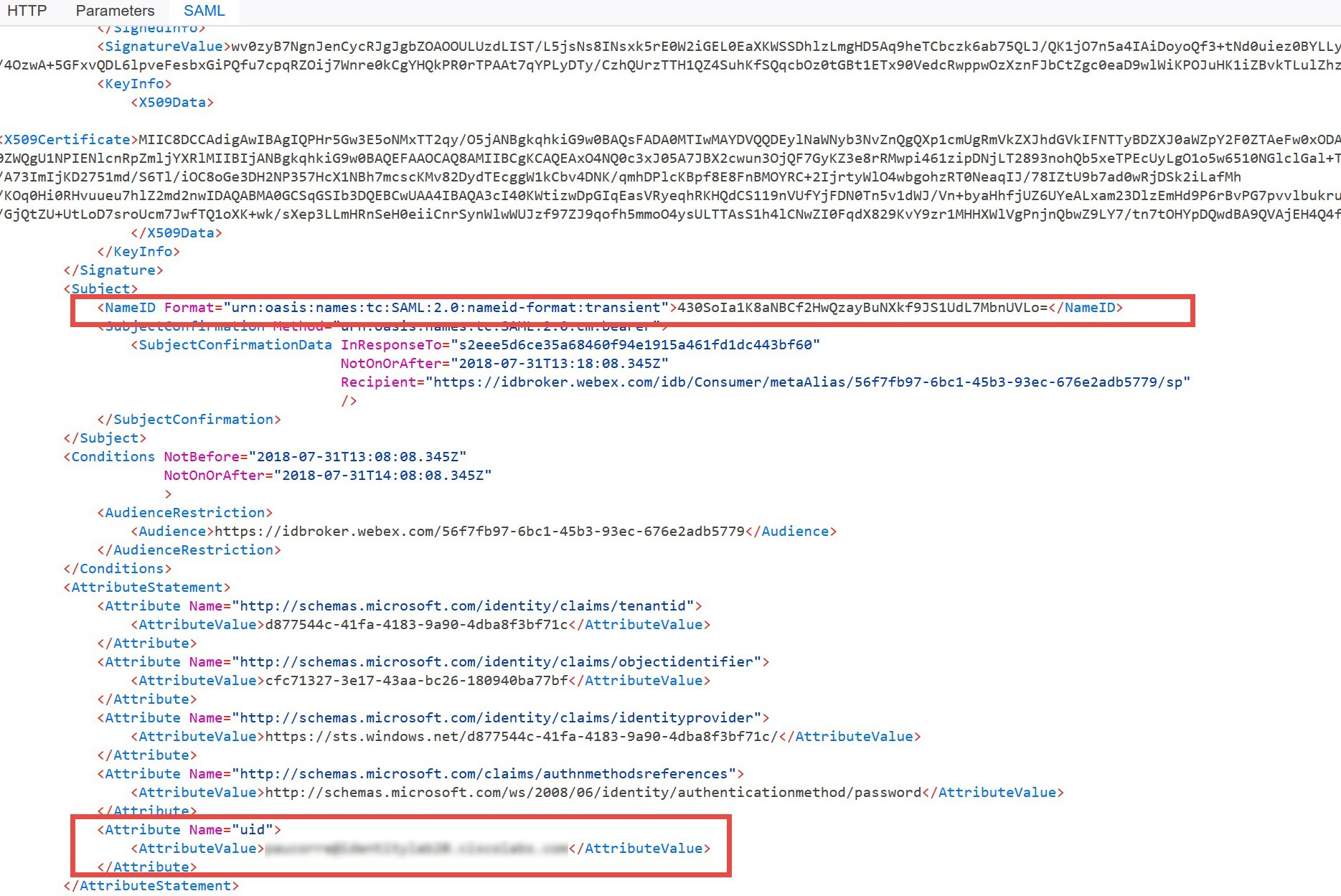

NavnID-format

SAML 2.0-protokollen støtter flere NameID-formater for kommunikasjon om en bestemt bruker. Webex-appen støtter følgende NameID-formater.

-

urn:oasis:names:tc:SAML:2.0:nameid-format:transient -

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified -

urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress

I metadataene du laster inn fra IdP-en din, er den første oppføringen konfigurert for bruk i Webex.

Integrer kontrollhub med Microsoft Azure

Webex støtter bare én IdP for hver godkjenningsforespørsel. Autentiseringsflyten er som følger: Bruker > Webex-autentisering > IdP 1 > Webex-autentisering > Bruker. Dette betyr at selv om forskjellige brukere kan autentisere ved hjelp av forskjellige IdP-er, kan ikke en bruker bytte mellom flere IdP-er under en enkelt autentiseringsprosess. Eventuelle tilleggstrinn, som for eksempel MFA, må integreres med den enkelte IdP-en som brukes for den bestemte forespørselen.

Konfigurasjonsveiledningene viser et spesifikt eksempel på SSO-integrasjon, men gir ikke uttømmende konfigurasjon for alle muligheter. For eksempel er integrasjonstrinnene for nameid-format urn:oasis:names:tc:SAML:2.0:nameid-format:transient dokumentert. Andre formater som urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified or urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress vil fungere for SSO-integrasjon, men er utenfor omfanget av dokumentasjonen vår.

Konfigurer denne integrasjonen for brukere i Webex-organisasjonen din (inkludert Webex-appen, Webex Meetings og andre tjenester som administreres i Control Hub). Hvis Webex-nettstedet ditt er integrert i Control Hub, arver Webex-nettstedet brukeradministrasjonen. Hvis du ikke får tilgang til Webex Meetings på denne måten, og det ikke administreres i Control Hub, må du gjøre en separat integrasjon for å aktivere SSO for Webex Meetings.

Før du begynner

For SSO og Control Hub må IdP-er være i samsvar med SAML 2.0-spesifikasjonen. I tillegg må IdP-er konfigureres på følgende måte:

- I Azure Active Directory støttes klargjøring bare i manuell modus. Dette dokumentet dekker kun integrering av enkel pålogging (SSO).

- Eksisterende Webex-kunder med tidligere konfigurasjoner for føderasjon kan støte på problemer med standard Entra ID Webex-malen på grunn av endringer i SAML-attributter. Vi anbefaler å sette opp en tilpasset Entra ID-føderasjon for å løse dette ved hjelp av dine tidligere SAML-innstillinger. Sørg for at du utfører Control Hub SSO-testen for å sikre kompatibilitet og adressere eventuelle avvik.

Last ned Webex-metadataene til ditt lokale system

| 1 |

Logg inn på Kontrollhub. |

| 2 |

Gå til . |

| 3 |

Gå til fanen Identitetsleverandør og klikk på Aktiver SSO. |

| 4 |

Velg en IdP. |

| 5 |

Velg sertifikattypen for organisasjonen din:

Tillitsankere er offentlige nøkler som fungerer som en autoritet for å verifisere sertifikatet til en digital signatur. Hvis du vil ha mer informasjon, kan du se IdP-dokumentasjonen din. |

| 6 |

Last ned metadatafilen. Filnavnet for Webex-metadata er idb-meta-<org-ID>-SP.xml. |

Konfigurer SSO-applikasjonsinnstillinger i Azure

Før du begynner

-

Se Hva er Azure Active Directory for å forstå IdP-funksjonene i Azure Active Directory.

-

Konfigurer Azure Active Directory.

-

Opprett lokale brukere eller synkroniser med et lokalt Active Directory-system.

-

Åpne Webex-metadatafilen som du lastet ned fra Control Hub.

-

Det finnes en relatert veiledning på Microsofts dokumentasjonsside.

| 1 |

Logg på Azure-portalen på https://portal.azure.com med administratorlegitimasjonen din. |

| 2 |

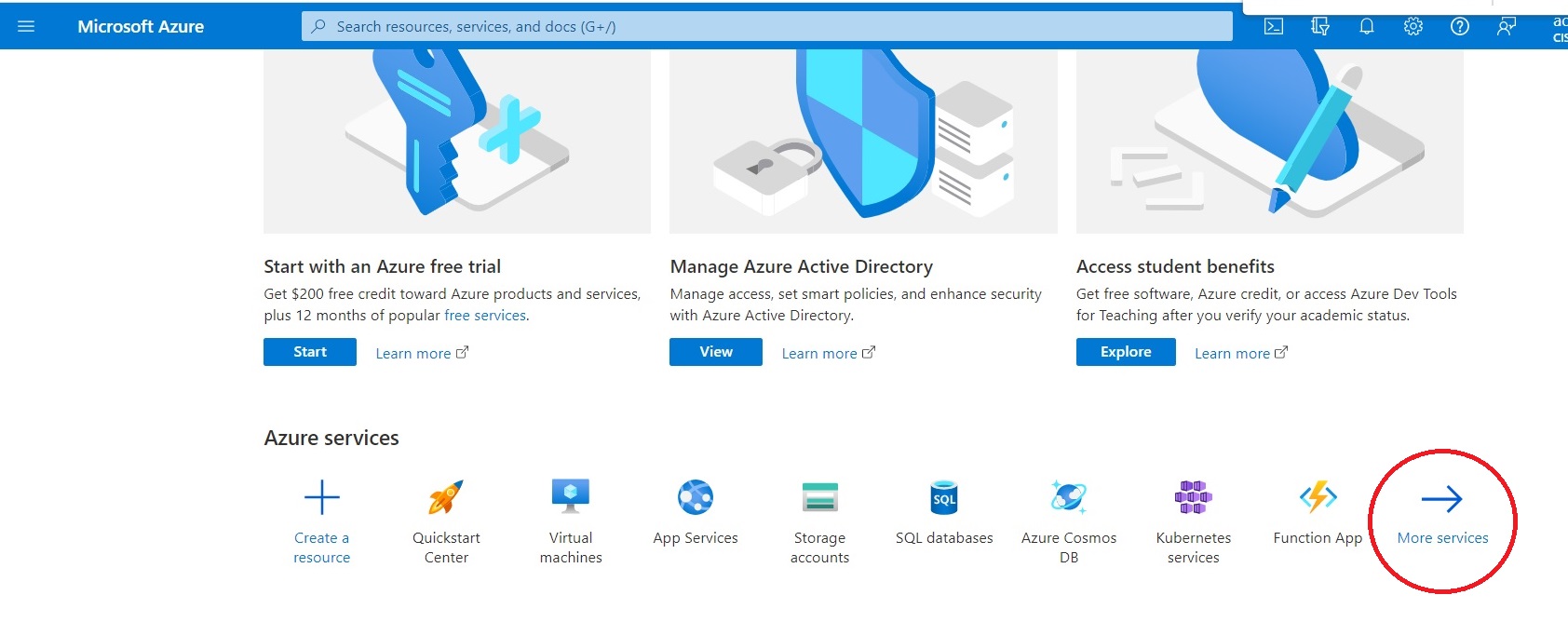

Hvis du ikke kan se ikonet Azure Active Directory klikker du på Flere tjenester.  |

| 3 |

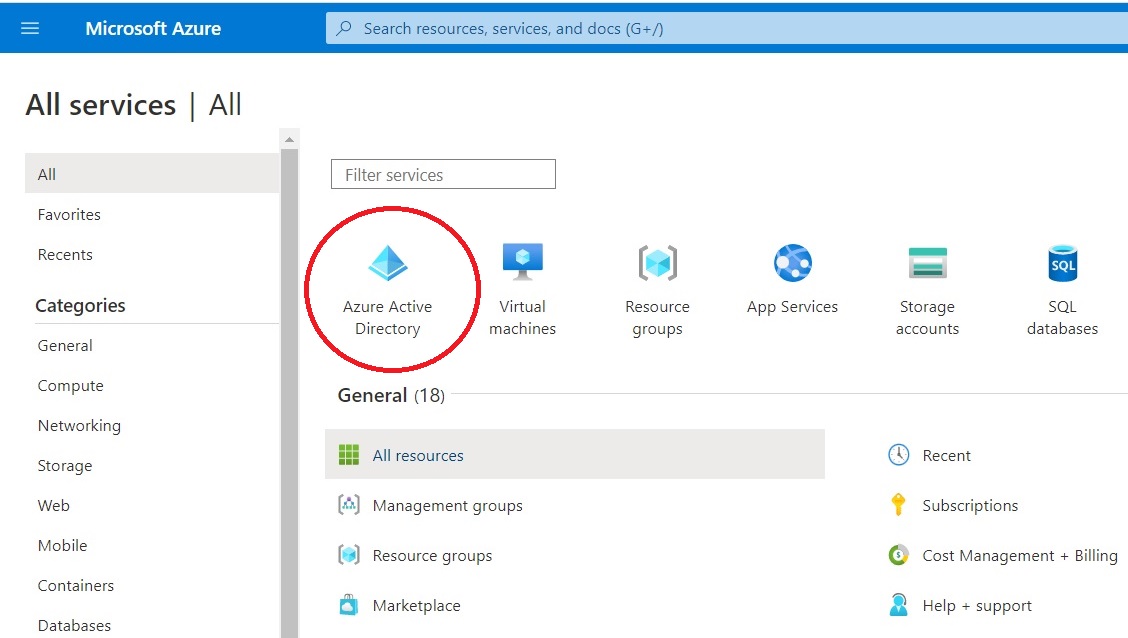

Gå til Azure Active Directory for organisasjonen din.  |

| 4 |

Gå til Bedriftsapplikasjoner og klikk deretter på Legg til. |

| 5 |

Klikk på Legg til et program fra galleriet. |

| 6 |

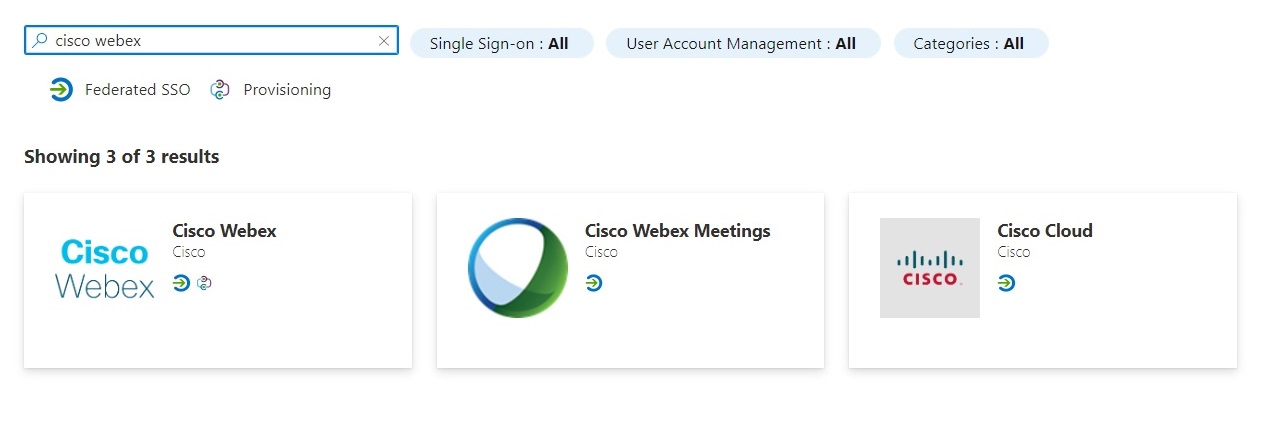

I søkeboksen skriver du Cisco Webex.  |

| 7 |

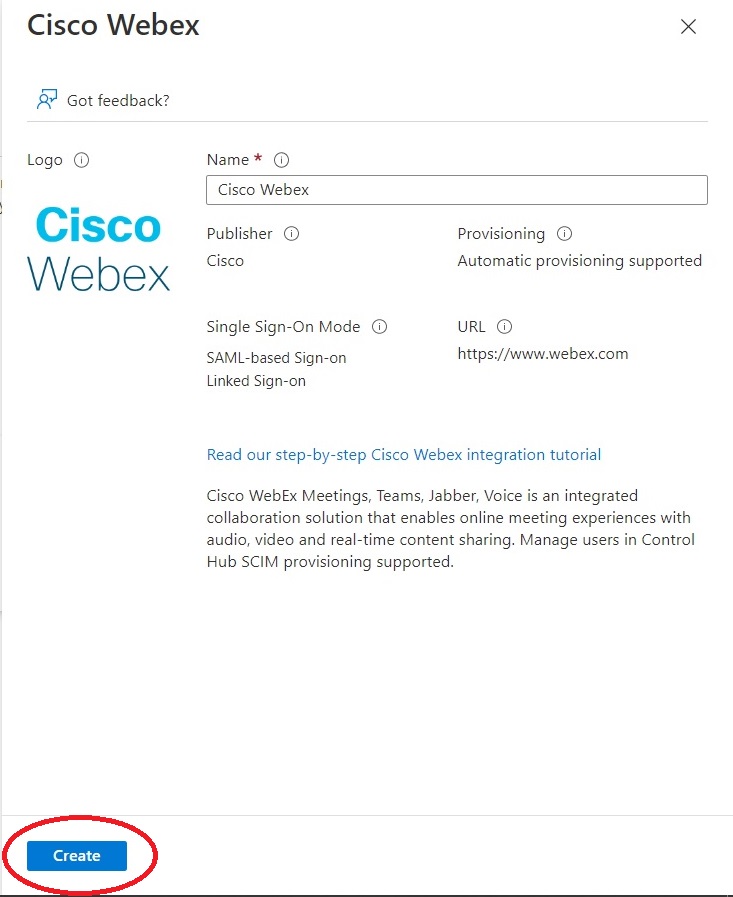

I resultatruten velger du Cisco Webexog klikker deretter på Opprett for å legge til programmet.  |

| 8 |

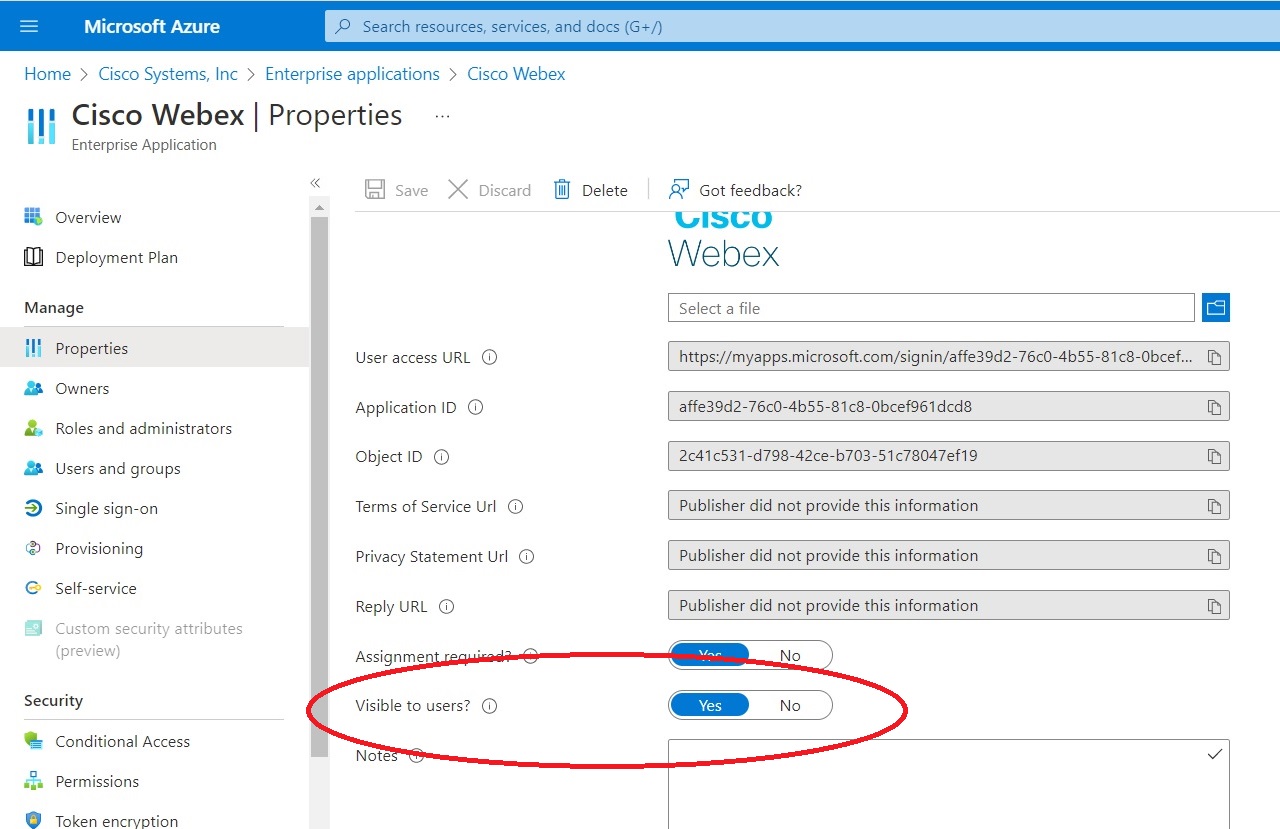

For å sørge for at Webex-applikasjonen du har lagt til for enkel pålogging ikke vises i brukerportalen, åpner du den nye applikasjonen. Under Administrerklikker du på Egenskaperog setter Synlig for brukere? til Nei.  Vi støtter ikke at Webex-appen gjøres synlig for brukere. |

| 9 |

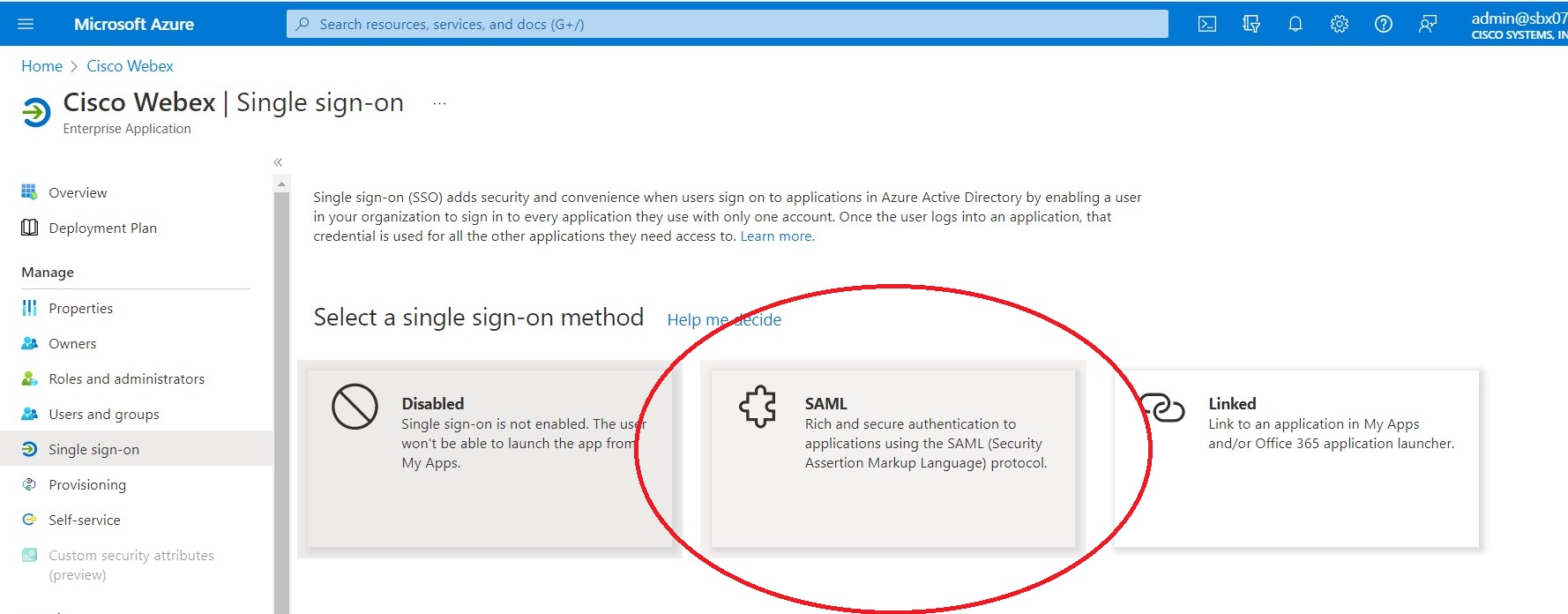

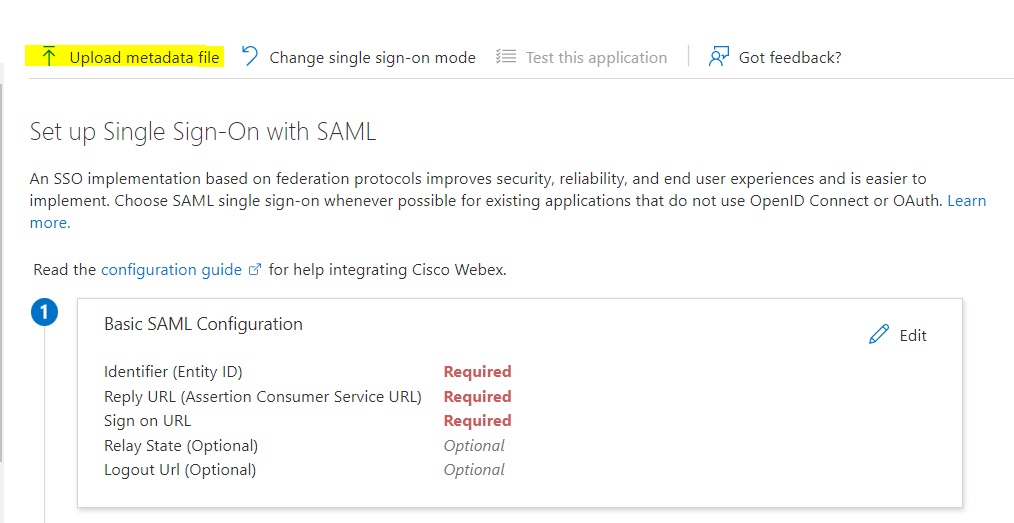

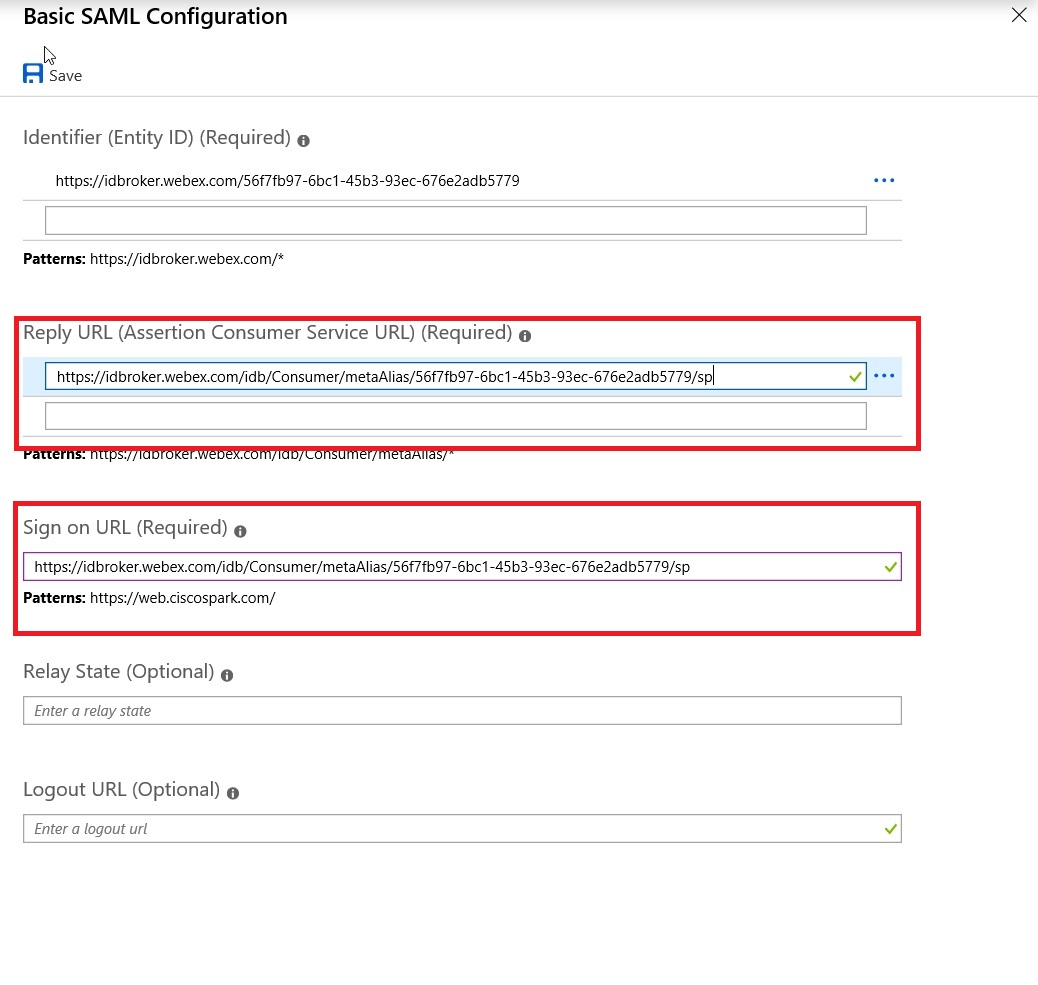

Konfigurer enkeltpålogging: |

| 10 |

Gå til Administrer > Brukere og grupper, og velg deretter de aktuelle brukerne og gruppene du vil gi tilgang til Webex-appen. |

| 11 |

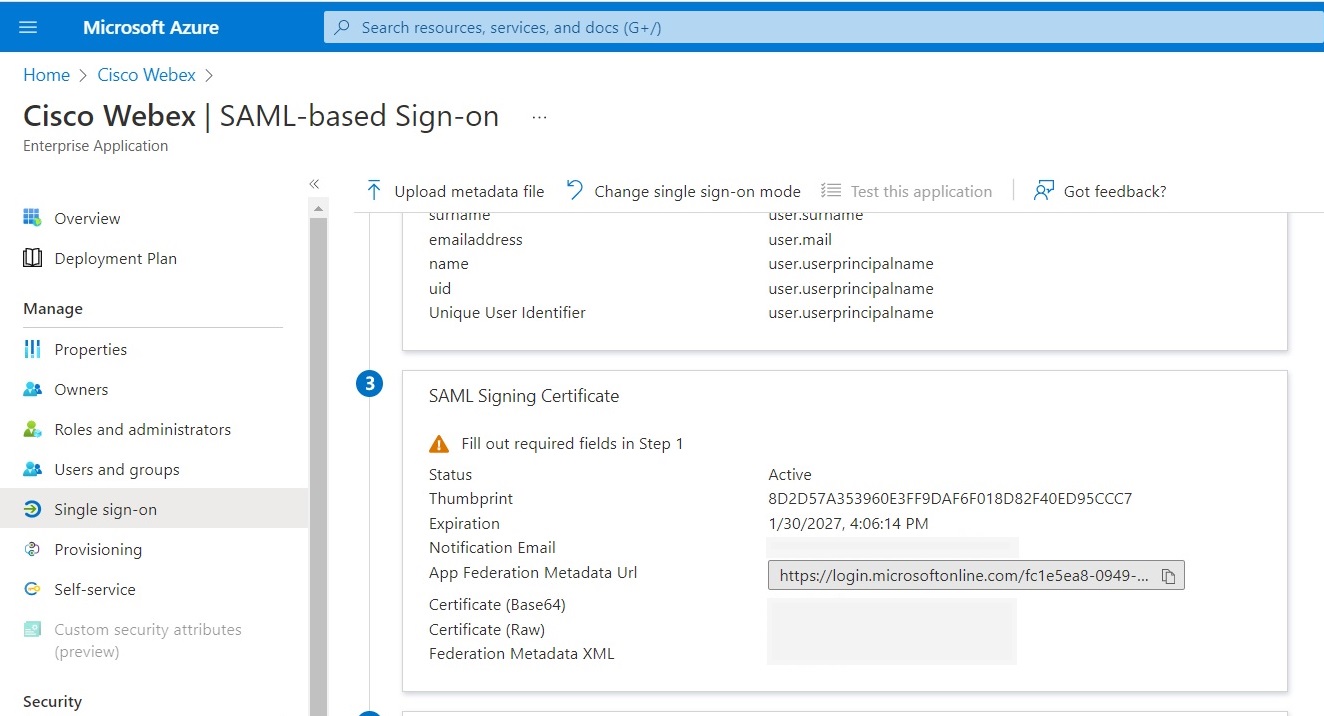

På siden Konfigurer enkel pålogging med SAML, i delen SAML-signeringssertifikat, klikker du på Last ned for å laste ned Federation Metadata XML og lagre den på datamaskinen.  |

Importer IdP-metadataene og aktiver enkel pålogging etter en test

Etter at du har eksportert Webex-metadataene, konfigurert IdP-en din og lastet ned IdP-metadataene til det lokale systemet ditt, er du klar til å importere dem til Webex-organisasjonen din fra Control Hub.

Før du begynner

Ikke test SSO-integrasjon fra identitetsleverandørgrensesnittet (IdP). Vi støtter bare tjenesteleverandørinitierte (SP-initierte) flyter, så du må bruke Control Hub SSO-testen for denne integrasjonen.

| 1 |

Velg én:

|

| 2 |

På siden Importer IdP-metadata, dra og slipp IdP-metadatafilen til siden eller bruk filutforskeralternativet til å finne og laste opp metadatafilen. Klikk på Neste.

Du bør bruke alternativet Sikrere hvis du kan. Dette er bare mulig hvis IdP-en din brukte en offentlig CA til å signere metadataene sine. I alle andre tilfeller må du bruke alternativet Mindre sikkert. Dette inkluderer hvis metadataene ikke er signert, selvsignert eller signert av en privat CA. Okta signerer ikke metadataene, så du må velge Mindre sikker for en Okta SSO-integrasjon. |

| 3 |

Velg Test SSO-oppsett, og når en ny nettleserfane åpnes, autentiser med IdP-en ved å logge på. Hvis du får en autentiseringsfeil, kan det være et problem med påloggingsinformasjonen. Sjekk brukernavn og passord og prøv på nytt. En Webex-appfeil betyr vanligvis et problem med SSO-oppsettet. I dette tilfellet går du gjennom trinnene på nytt, spesielt trinnene der du kopierer og limer inn Control Hub-metadataene i IdP-oppsettet. For å se SSO-påloggingsopplevelsen direkte, kan du også klikke på Kopier URL til utklippstavlen fra denne skjermen og lime den inn i et privat nettleservindu. Derfra kan du gå gjennom påloggingen med SSO. Dette trinnet stopper falske positiver på grunn av et tilgangstoken som kan være i en eksisterende økt fra deg som er logget på. |

| 4 |

Gå tilbake til nettleserfanen i Control Hub.

SSO-konfigurasjonen trer ikke i kraft i organisasjonen din med mindre du velger den første alternativknappen og aktiverer SSO. |

Hva du skal gjøre nå

Bruk prosedyrene i Synkroniser Okta-brukere med Cisco Webex Control Hub hvis du vil utføre brukerklargjøring fra Okta til Webex-skyen.

Bruk prosedyrene i Synkroniser Azure Active Directory-brukere med Cisco Webex Control Hub hvis du vil utføre brukerklargjøring fra Azure AD til Webex-skyen.

Du kan følge prosedyren i Undertrykk automatiserte e-poster for å deaktivere e-poster som sendes til nye Webex-appbrukere i organisasjonen din. Dokumentet inneholder også beste praksis for å sende ut kommunikasjon til brukere i organisasjonen din.

Feilsøking av Azure-integrasjon

Når du utfører SAML-testen, må du sørge for at du bruker Mozilla Firefox og at du installerer SAML-sporingsverktøyet fra https://addons.mozilla.org/en-US/firefox/addon/saml-tracer/

Sjekk påstanden som kommer fra Azure for å forsikre deg om at den har riktig nameID-format og har en attributt-uid som samsvarer med en bruker i Webex-appen.