Konfigurer Expressway til gensidig TLS-godkendelse

Har du feedback?

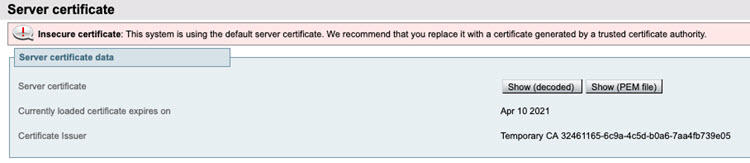

Har du feedback?For at afholde Webex Meetings uden en pinkode på lokale enheder skal din Cisco Expressway-E tilbyde signerede certifikater fra en betroet rodcertifikatmyndighed (RCA) til gensidige TLS (mTLS)-forbindelser. Du kan finde listen over rod-CA'er, som Cisco har tillid til, i denne artikel. Vi tillader kun forbindelser, der har gyldige signerede certifikater.

| 1 |

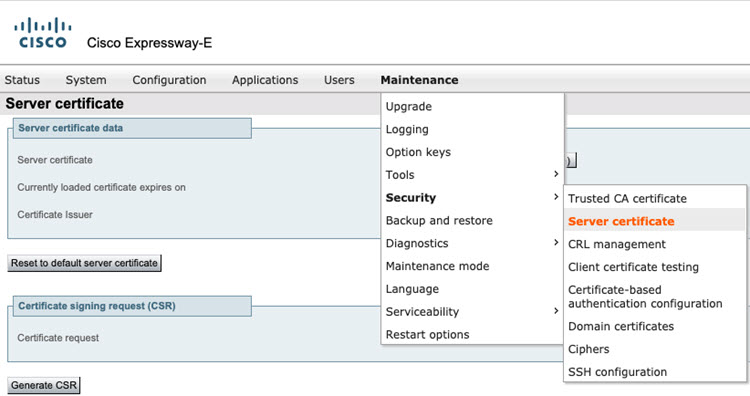

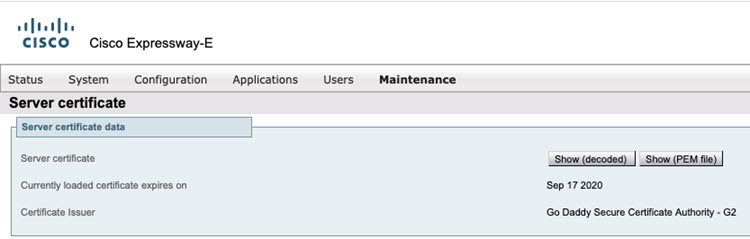

Gå til .

|

| 2 |

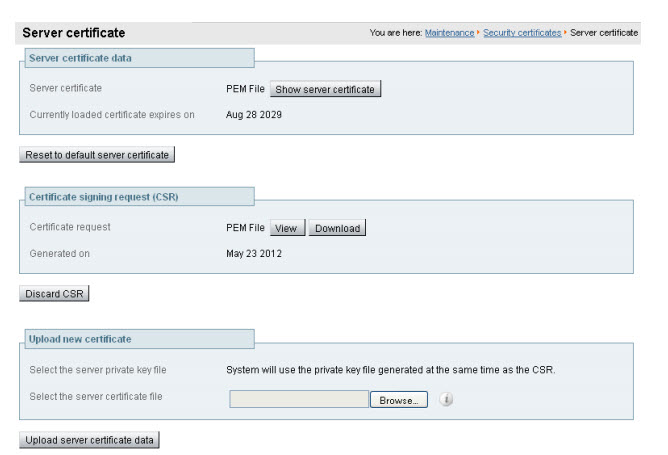

Kontroller, om det nuværende Expressway-certifikat findes og er korrekt.

|

| 3 |

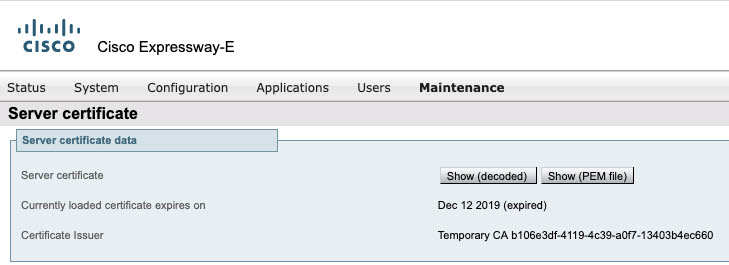

Hvis certifikatet er installeret, skal du kontrollere certifikatets udløbsdato for at se, om det er gyldigt eller ej, og erstatte det med et gyldigt certifikat.

|

| 4 |

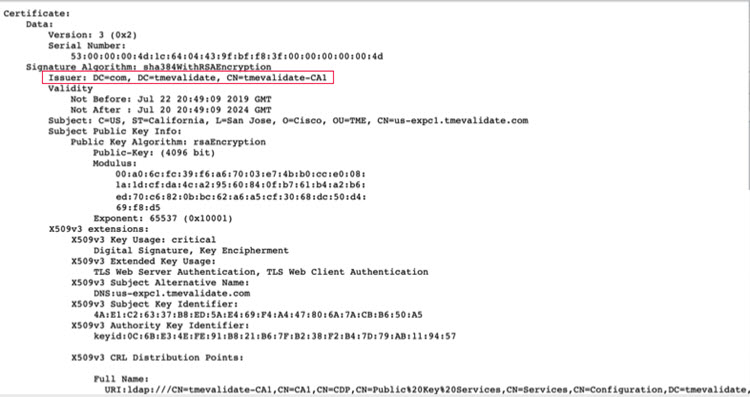

Kontrollér, hvilken rod-CA der har signeret dette certifikat, og sørg for, at navnet er angivet i Enterprise Deployment Guide.  For mere information, se Hvilke rodcertifikatmyndigheder understøttes til kald til Cisco Webex lyd- og videoplatforme. |

| 5 |

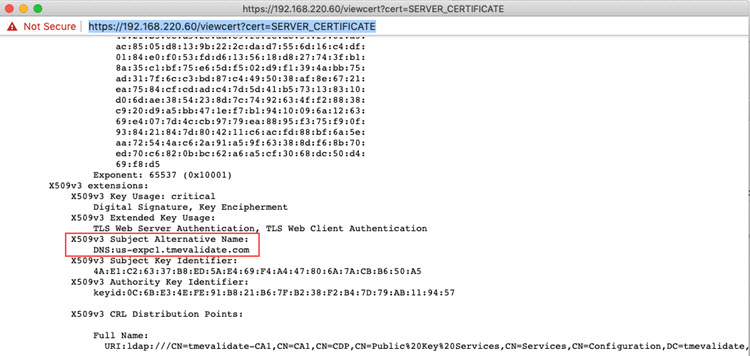

Kontrollér, om certifikatet har det korrekte SAN (alternative emnenavn) konfigureret, der matcher organisationens indstillinger.

|

| 6 |

Ring ind i dit personlige rum ved hjælp af en videoenhed. Hvis du kan oprette forbindelse, er forbindelsen vellykket. |

| 7 |

Når du er færdig med konfigurationerne, skal du gå til næste afsnit. |

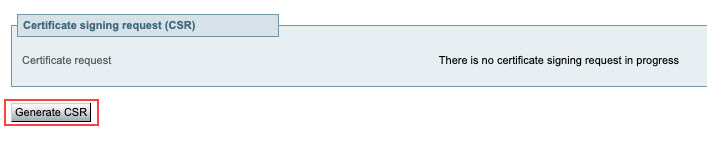

Hvis et af følgende er sandt, skal du generere en CSR.

-

Hvis du ikke har et Expressway-servercertifikat

-

Hvis certifikatet er udløbet

-

Hvis SAN'et skal opdateres, dvs. at SAN-navnet ikke matcher SIP-brugernavnet

| 1 |

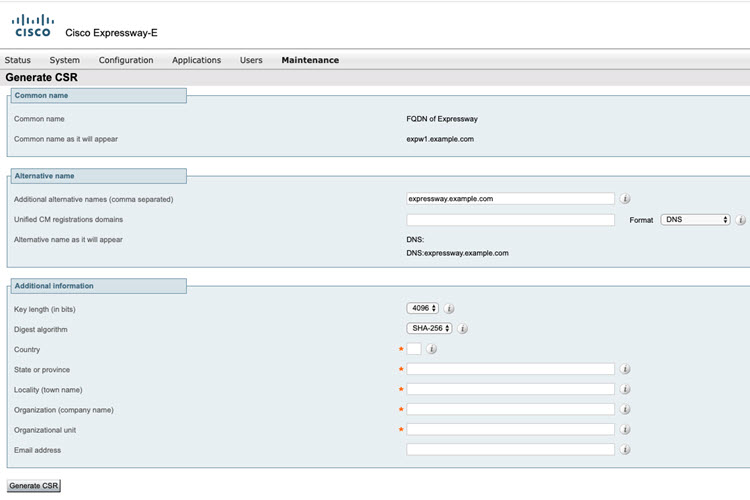

Generer CSR-processen (anmodning om certifikatsignering).

|

| 2 |

Sørg for, at det SAN, du skal bruge i certifikatet, er angivet i feltet Yderligere alternativt navn.

|

| 3 |

Indsend din CSR til den valgte rod-CA. Vælg en CA fra listen over understøttede certifikater. Se afsnittet Generer anmodning om certifikatsignering i Cisco Webex Meetings Enterprise-implementeringsvejledningen til møder aktiveret med videoenheder. |

| 4 |

Få certifikatet signeret fra rod-CA'en. |

| 5 |

Hvis du brugte et eksternt system til at generere CSR'en, skal du også uploade PEM-filen med den private servernøgle, der blev brugt til at kryptere servercertifikatet. (Den private nøglefil vil være blevet genereret og gemt automatisk tidligere, hvis Expressway blev brugt til at producere CSR'en for dette servercertifikat.)

|

| 6 |

Klik på Upload servercertifikatdata.

|

| 7 |

Når du er færdig med konfigurationerne, skal du gå til næste afsnit. |

| 1 |

Download IdenTrust Commercial Root CA 1 og gem den lokalt med filnavnet |

| 2 |

På alle dine motorveje, der bruges til hybridtjenester, skal du navigere til . |

| 3 |

Gå til Gennemse, upload |

| 4 |

Bekræft, at certifikatet er uploadet, og at det findes i Expressway Trust Store. |

-

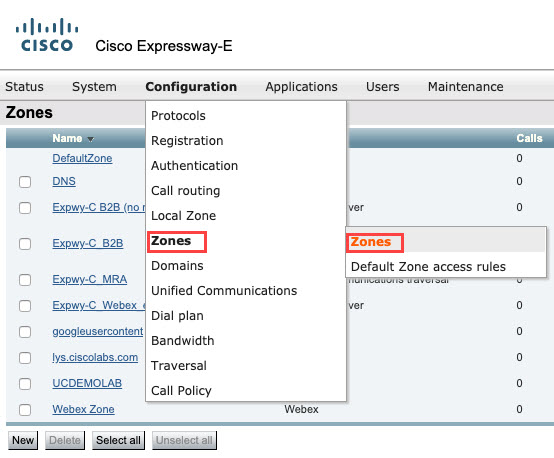

Tjek, om du har et domænenavnsystem (DNS)-område konfigureret på din Expressway.

-

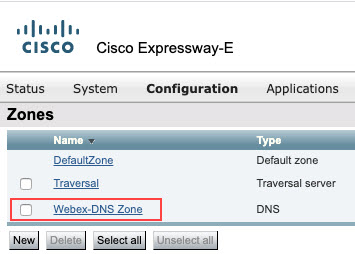

To typer opkald, der bruger DNS, er B2B (eksisterende) og Webex-opkald. Hvis B2B-opkaldene allerede er sat op, anbefaler vi en unik DNS-zone til Webex-opkald, der tvinges til at bruge mTLS.

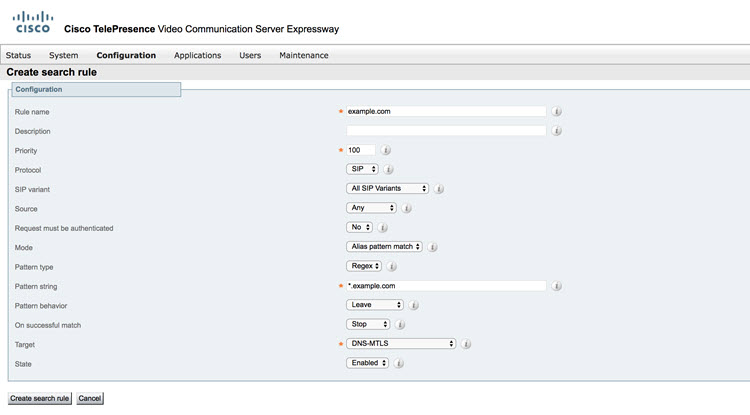

På Expressway version X8.10 og derover, brug trinene til at modificere og oprette og DNS Zone.

Før du går videre med expressway-konfigurationerne, skal du tage en sikkerhedskopi af dine eksisterende indstillinger, så du altid kan gendanne dine indstillinger og gå tilbage til en funktionsdygtig tilstand.

| 1 |

Gå til

|

| 2 |

Hvis du har en eksisterende DNS-zone, skal du vælge området og redigere den.

|

| 3 |

Hvis der ikke findes et DNS-område, skal du udføre nedenstående trin:

|

| 4 |

Sørg for, at opkaldene er valideret, og at B2B-opkaldene ikke er påvirket. For at undgå problemer med DNS-opløsning, klik her. |

| 5 |

Når du er færdig med konfigurationerne, skal du gå til næste afsnit. |

Konfigurer firewallen for dine netværkskomponenter, så du får den højeste kvalitet af Webex på dine computere, mobile enheder og videoenheder.

-

Kontroller de medieportintervaller, der bruges af videoenheder.

Disse porte er angivet som reference. Se implementeringsvejledningen og producentens anbefalinger for at få alle detaljer.

Tabel 1. Standardporte brugt af videosamarbejdsenheder Protocol

Portnummer(numre)

Retning

Adgangstype

Kommentarer

TCP

5060-5070

Udgående

SIP-signalering

Webex Edge lytter på 5060-5070. For yderligere information, se venligst konfigurationsvejledningen for den specifikke tjeneste, der anvendes: Cisco Webex Meetings Enterprise-implementeringsvejledning til møder aktiveret med videoenheder.

TCP

5060, 5061 og 5062

Indgående

SIP-signalering

Indgående SIP-signaleringstrafik fra Cisco Webex-skyen

TCP/UDP

Kortvarige porte 36000-59999

Indgående og udgående

Medieporte

Hvis du bruger en Cisco Expressway, skal medieområderne være indstillet til 36000-59999. Hvis du bruger en tredjeparts videoenhed eller opkaldsstyring, skal de konfigureres til at bruge dette område.

For mere information om firewallindstillinger, se Hvordan tillader jeg Webex Meetings-trafik på mit netværk.