Konfigurer Expressway for gjensidig TLS-autentisering

Tilbakemelding?

Tilbakemelding?For å være vert for Webex Meetings uten PIN-kode på lokale enheter, må Cisco Expressway-E tilby signerte sertifikater fra en klarert rotsertifiseringsinstans (RCA) for gjensidige TLS-tilkoblinger (mTLS). Du finner listen over rot-CA-er som Cisco stoler på i denne artikkelen. Vi tillater bare tilkoblinger som har gyldige signerte sertifikater.

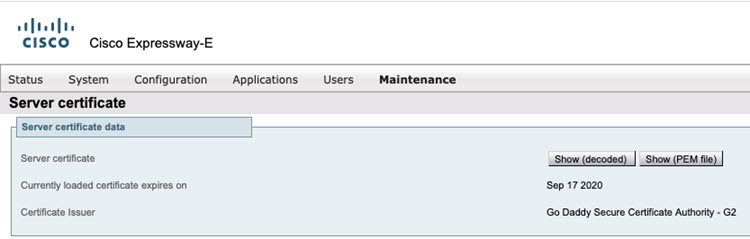

| 1 |

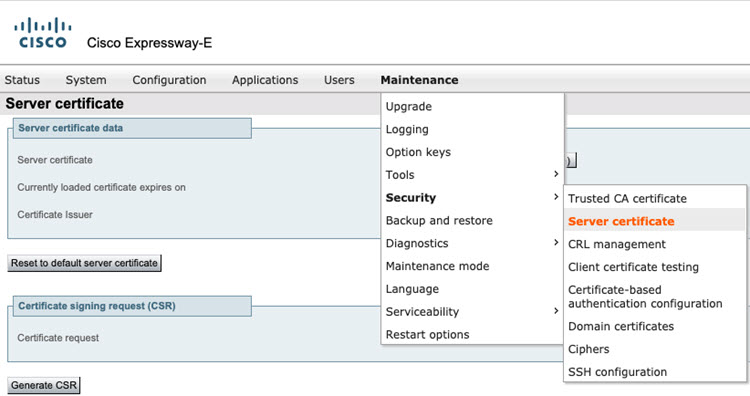

Gå til .

|

| 2 |

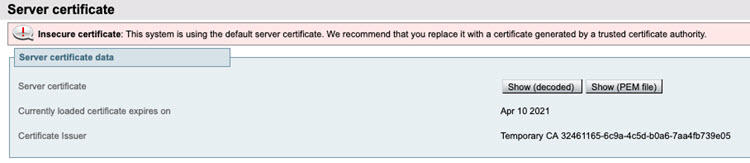

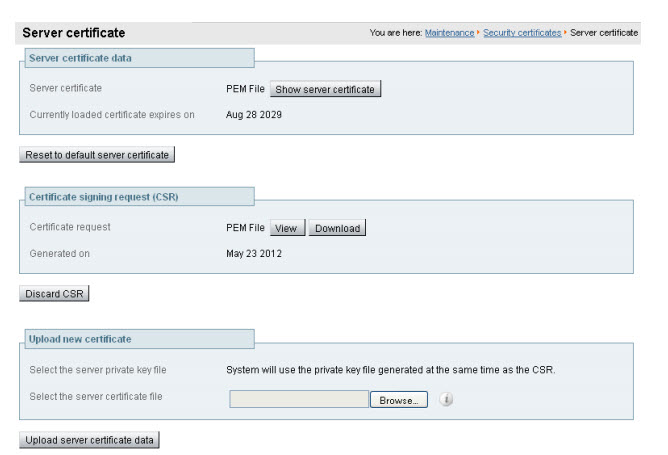

Sjekk om det gjeldende Expressway-sertifikatet finnes og er nøyaktig.

|

| 3 |

Hvis sertifikatet er installert, sjekk utløpsdatoen på sertifikatet for å se om det er gyldig eller ikke, og erstatt det med et gyldig sertifikat.

|

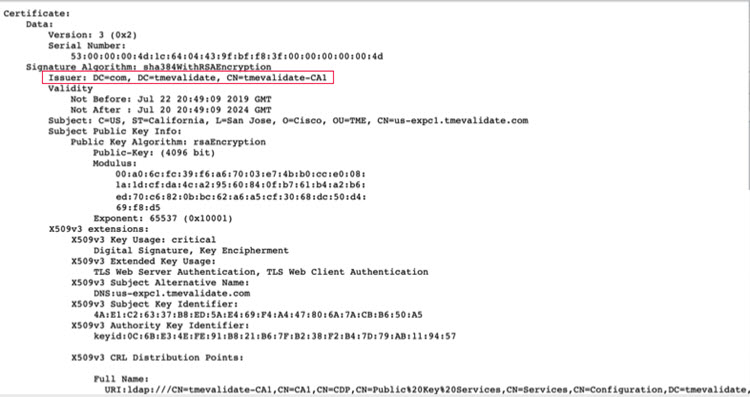

| 4 |

Sjekk hvilken rot-CA som signerte dette sertifikatet, og sørg for at navnet er oppført i Enterprise Deployment Guide.  Hvis du vil ha mer informasjon, kan du se Hvilke rotsertifikatmyndigheter støttes for anrop til Cisco Webex lyd- og videoplattformer. |

| 5 |

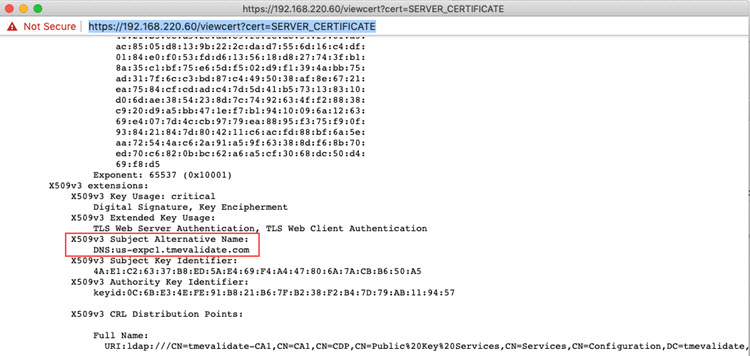

Sjekk om sertifikatet har riktig SAN (alternativt emnenavn) konfigurert som samsvarer med organisasjonens innstillinger.

|

| 6 |

Bruk en videoenhet til å ringe inn i ditt personlige rom. Hvis du klarer å koble til, er tilkoblingen vellykket. |

| 7 |

Etter at du har fullført konfigurasjonene, gå til neste del. |

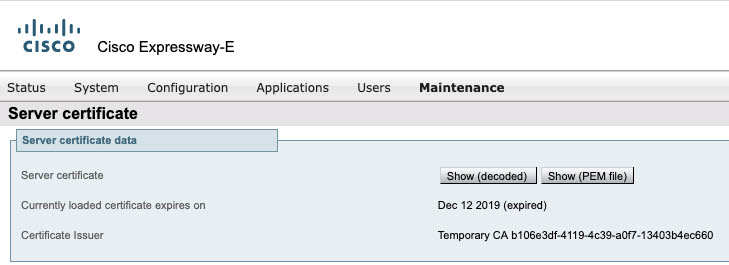

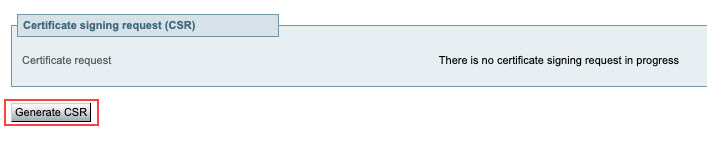

Hvis noe av det følgende er sant, generer en CSR.

-

Hvis du ikke har et Expressway-serversertifikat

-

Hvis sertifikatet er utløpt

-

Hvis SAN-et må oppdateres, er det slik at SAN-navnet ikke samsvarer med SIP-brukernavnet.

| 1 |

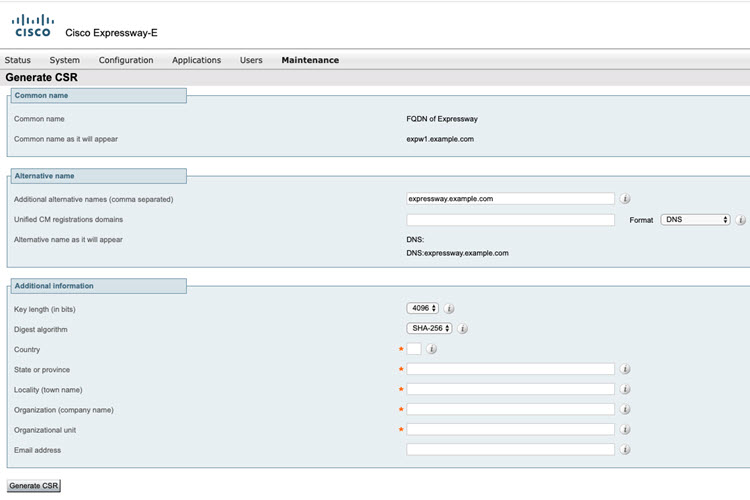

Generer CSR-prosessen (forespørsel om sertifikatsignering).

|

| 2 |

Sørg for at SAN-et du trenger i sertifikatet er oppført i feltet Alternativt navn.

|

| 3 |

Send inn din CSR til rot-CA-en du ønsker. Velg en CA fra listen over støttede autorisasjonssystemer. Se delen Generer sertifikatsigneringsforespørsel i Cisco Webex Meetings Enterprise Deployment Guide for videoenhetsaktiverte møter. |

| 4 |

Få sertifikatet signert fra rot-CA-en. |

| 5 |

Hvis du brukte et eksternt system til å generere CSR-en, må du også laste opp PEM-filen med serverens private nøkkel som ble brukt til å kryptere serversertifikatet. (Den private nøkkelfilen vil ha blitt generert og lagret automatisk tidligere hvis Expressway ble brukt til å produsere CSR-en for dette serversertifikatet.)

|

| 6 |

Klikk på Last opp serversertifikatdata.

|

| 7 |

Etter at du har fullført konfigurasjonene, gå til neste del. |

| 1 |

Last ned IdenTrust Commercial Root CA 1 og lagre den lokalt med filnavnet |

| 2 |

På alle motorveiene dine som brukes til hybridtjenester, naviger til . |

| 3 |

Gå til Bla gjennom, last opp |

| 4 |

Bekreft at sertifikatet er lastet opp og at det finnes i Expressway Trust Store. |

-

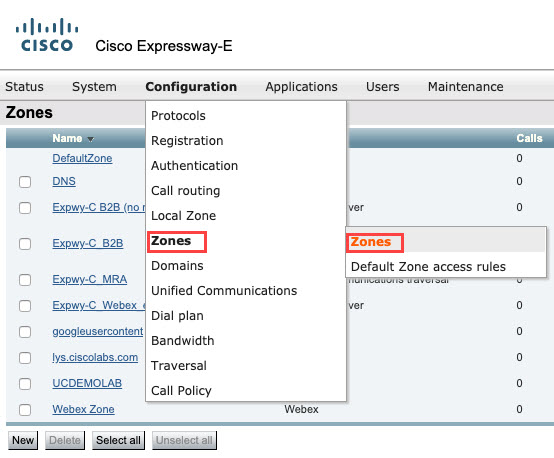

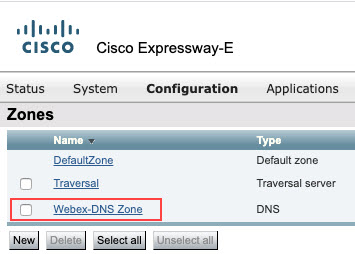

Sjekk om du har en DNS-sone (Domain Name System) konfigurert på Expressway-en din.

-

To typer anrop som bruker DNS er B2B-anrop (eksisterende) og Webex-anrop. Hvis B2B-anropene allerede er konfigurert, anbefaler vi en unik DNS-sone for Webex-anrop som tvinger den til å bruke mTLS.

På Expressway-versjoner X8.10 og nyere, følg trinnene for å endre og opprette en DNS-sone.

Før du går videre med konfigurasjonene av motorveien, bør du ta en sikkerhetskopi av de eksisterende innstillingene dine, slik at du alltid kan tilbakestille innstillingene og gå tilbake til en driftstilstand.

| 1 |

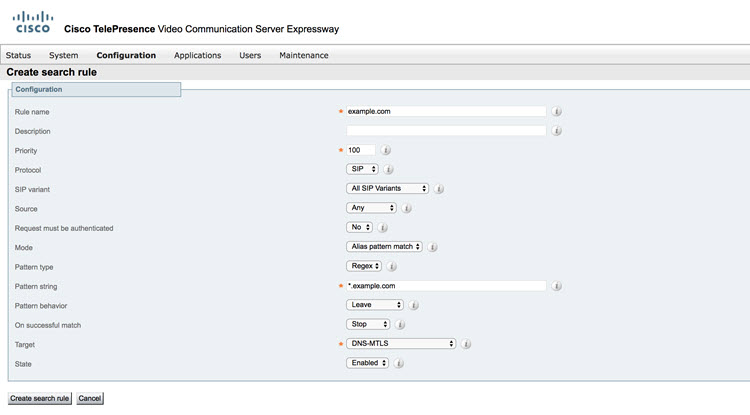

Gå til

|

| 2 |

Hvis du har en eksisterende DNS-sone, velg sonen og rediger den.

|

| 3 |

Hvis det ikke finnes en DNS-sone, utfør trinnene nedenfor:

|

| 4 |

Sørg for at anropene er validert og at B2B-anropene ikke påvirkes. For å unngå problemer med DNS-oppløsning, klikk her. |

| 5 |

Etter at du har fullført konfigurasjonene, gå til neste del. |

Konfigurer brannmuren for nettverkskomponentene dine, slik at du får Webex-opplevelsen av høyeste kvalitet på datamaskiner, mobile enheter og videoenheter.

-

Sjekk medieportområdene som brukes av videoenheter.

Disse portene er gitt som en referanse. Se implementeringsveiledningen og produsentens anbefalinger for fullstendige detaljer.

Tabell 1. Standardporter brukt av videosamarbeidsenheter Protokoll

Portnummer(er)

Retning

Tilgangstype

Kommentarer

TCP

5060-5070

Utgående

SIP-signalering

Webex Media Edge lytter på 5060–5070. For mer informasjon, se konfigurasjonsveiledningen for den spesifikke tjenesten som brukes: Cisco Webex Meetings Enterprise-distribusjonsveiledning for møter med videoenhetsaktivering.

TCP

5060, 5061 og 5062

Innkommende

SIP-signalering

Innkommende SIP-signaleringstrafikk fra Cisco Webex-skyen

TCP / UDP

Kortvarige porter 36000–59999

Inngående og utgående

Medieporter

Hvis du bruker en Cisco Expressway, må medieområdene settes til 36000–59999. Hvis du bruker en tredjeparts videoenhet eller samtalekontroll, må de konfigureres til å bruke dette området.

Hvis du vil ha mer informasjon om brannmurinnstillinger, kan du se Hvordan tillater jeg Webex Meetings-trafikk på nettverket mitt.