- Kezdőlap

- /

- Cikk

Egyszeri bejelentkezés konfigurálása a Control Hubban F5 Big-IP-vel

Ebben a cikkben

Ebben a cikkben Visszajelzés?

Visszajelzés?Egyetlen bejelentkezési (SSO) integrációt konfigurálhat a Control Hub és az F5 Big-IP azonosító szolgáltatóként (IdP) használó központi telepítés között.

Egyszeri bejelentkezés és Vezérlőközpont

Az egyszeri bejelentkezés (SSO) egy munkamenet vagy felhasználói hitelesítési folyamat, amely lehetővé teszi a felhasználó számára, hogy hitelesítő adatokat biztosítson egy vagy több alkalmazás eléréséhez. A folyamat hitelesíti a felhasználókat az összes olyan alkalmazáshoz, amelyre jogosultságot kapnak. Kiküszöböli a további utasításokat, amikor a felhasználók egy adott munkamenet során alkalmazásokat váltanak.

A Security Assertion Markup Language (SAML 2.0) összevonási protokoll az SSO-hitelesítés biztosítására szolgál a Webex felhő és az Identitásszolgáltató (IdP) között.

Profilok

A Webex alkalmazás csak a webböngésző SSO profilját támogatja. A webböngésző SSO-profiljában a Webex alkalmazás a következő kötéseket támogatja:

-

SP kezdeményezte a POST -> POST kötést

-

SP kezdeményezte REDIRECT -> POST kötést

NameID formátum

Az SAML 2.0 protokoll számos NameID formátumot támogat egy adott felhasználóval való kommunikációhoz. A Webex alkalmazás a következő NameID formátumokat támogatja.

-

urn:oasis:names:tc:SAML:2.0:nameid-format:transient -

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified -

urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress

Az idP-ből berakott metaadatokban az első bejegyzés a Webexben való használatra van konfigurálva.

SingleLogout

A Webex alkalmazás támogatja az egyetlen kijelentkezési profilt. A Webex alkalmazásbana felhasználó kijelentkezhet az alkalmazásból, amely az SAML egyszeri kijelentkezési protokollt használja a munkamenet befejezéséhez és annak megerősítéséhez, hogy kijelentkezik az idP-vel. Győződjön meg arról, hogy az idP be van állítva a SingleLogout szolgáltatáshoz.

Integrálja a Control Hubot az F5 Big-IP-vel

A konfigurációs útmutatók konkrét példát mutatnak az egyszeri bejelentkezéshez, de nem biztosítanak kimerítő konfigurációt az összes lehetőséghez. Például a nameid-format urn:oasis:names:tc:SAML:2.0:nameid-format:transient integrációs lépései dokumentálva vannak. Más formátumok, mint például urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified or urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress a [], működnek az SSO integrációhoz, de ezek kívül esnek a dokumentációnk hatókörén.

Állítsa be ezt az integrációt a Webex-szervezet felhasználói számára (beleértve a Webex alkalmazást, a Webex Meetings-etés a Control Hubban felügyelt egyéb szolgáltatásokat). Ha a Webex webhelye integrálva van a Control Hubba , a Webex webhely örökli a felhasználókezelést. Ha nem tud ilyen módon hozzáférni a Webex Értekezletekhez , és nem kezeli a Control Hubban , külön integrációt kell végeznie az SSO engedélyezéséhez a Webex Meetingsszámára .

Mielőtt elkezdené

Az SSO és a Control Hub esetében az IdP-knek meg kell felelniük az SAML 2.0 specifikációnak. Ezenkívül az IdP-ket a következő módon kell konfigurálni:

Töltse le a Webex metaadatait a helyi rendszerbe

| 1 | |

| 2 |

Ugrás a . |

| 3 |

Lépjen az Identitásszolgáltató fülre, és kattintson az Egyszeri bejelentkezés aktiválásagombra. |

| 4 |

Válasszon ki egy IdP-t. |

| 5 |

Válassza ki a szervezet tanúsítványtípusát:

A megbízhatósági horgonyok olyan nyilvános kulcsok, amelyek a digitális aláírás tanúsítványának ellenőrzésére szolgáló hatóságként működnek. További információt az IdP dokumentációjában talál. |

| 6 |

Töltse le a metaadatfájlt. A Webex metaadatfájl neve idb-meta-<org-ID>-SP.xml. |

A külső szolgáltató és identitásszolgáltató konfigurálása

| 1 |

A BIG-IP F5 adminisztrációs felületéről lépjen a . |

| 2 |

A Külső SP csatlakozókmenüpontból válassza . |

| 3 |

Adjon meg egy értelmes nevet a szolgáltató nevének, például <yourorganizationname>.ciscowebex.com. |

| 4 |

A Biztonsági beállításokcsoportban jelölje be a következő jelölőnégyzeteket:

|

| 5 |

Vissza a , majd hozzon létre egy új identitásszolgáltatói (IdP) szolgáltatást. |

| 6 |

Adjon meg egy értelmes nevet az IdP szolgáltatás nevének, például CI. |

| 7 |

Az IdP-entitásazonosítóhoz használja a Big-IP-kiszolgáló FQDN-jét valamivel az elején – például https://bigip0a.uc8sevtlab13.com/CI. |

| 8 |

A Állítási beállításokterületen válassza az Állítási tárgytípus átmeneti azonosítójalehetőséget. |

| 9 |

A Assertion Subject Value esetében adja vissza a(z) %{session.ad.last.attr.mail} felhasználó e-mailjénekértékét. |

| 10 |

Adja vissza a(z) %{session.ad.last.attr.mail} értékkel rendelkező attribútumokat és uid-ot. |

| 11 |

A Biztonsági beállítások területen válasszon egy tanúsítványt az állítás aláírásához. |

| 12 |

Mentse a módosításokat, majd kösse össze a létrehozott szolgáltatót és identitásszolgáltatót. |

Töltse le az F5 Big-IP metaadatokat

| 1 |

Válassza az IDP-szolgáltatás exportálásalehetőséget. |

| 2 |

Győződjön meg arról, hogy a Metaadatok aláírása érték Igen . |

| 3 |

Töltse le a metaadatfájlt az asztalra vagy egy könnyen megtalálható helyre. |

Hozzáférési szabályzat hozzáadása

| 1 |

Nyissa meg az Access Policy > Access Profiles > SAML-t, és hozzon létre egy SAML-erőforrást a létrehozott idP-hez. |

| 2 |

Nyissa meg hozzáférési profilját, és szerkessze a WebEx Messenger CAS-hoz használt hozzáférési szabályzatot. |

| 3 |

Adjon hozzá egy új elemet a Bejelentkezés lapon Bejelentkezési oldal névvel, és hagyja meg az alapértelmezett értékeket. |

| 4 |

Adjon hozzá egy új elemet a Hitelesítés lapon AD Auth névvel, és adja meg az Active Directoryt kiszolgálóként. |

| 5 |

A sikeres ágon adjon hozzá AD-lekérdezést a Hitelesítés lapról |

| 6 |

Lépjen a Fiókszabályok elemre, és változtassa meg AD-lekérdezésre. |

| 7 |

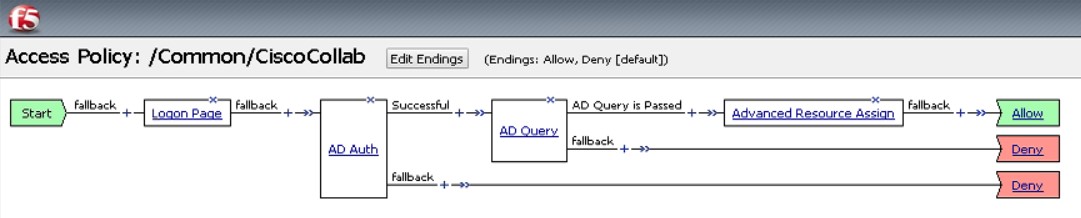

Az AD-lekérdezés sikeres ágához a Hozzárendelés lapról adja hozzá a Speciális erőforrás-hozzárendelést. |

| 8 |

Kattintson a Hozzáadás/Törlés gombra, és adjon hozzá két erőforrást SAML az összes SAML-erőforrással és a létrehozott webtetővel. |

| 9 |

A Befejezés kiválasztásamezőben válassza a Engedélyezés lehetőséget. A hozzáférési szabályzatnak a következő képernyőképen kell kinéznie:  |

A hozzáférési profil társítása a virtuális kiszolgálóhoz

A hozzáférési profilt a létrehozott virtuális kiszolgálóhoz kell társítania.

| 1 |

Lépjen a . |

| 2 |

Nyissa meg az Access Profiles lehetőséget annak megerősítéséhez, hogy nincs virtuális kiszolgáló társítva a profilhoz. |

| 3 |

Válassza a Speciális erőforrás-hozzárendeléslehetőséget. |

| 4 |

Az új SAML-erőforrás hozzáadásához válassza a Hozzáadás/törlés lehetőséget. |

| 5 |

Zárja be az Access Policy tervezőablakait, és alkalmazza az új hozzáférési házirendet. |

Az IdP metaadatainak importálása és egyszeri bejelentkezés engedélyezése a teszt után

Miután exportálta a Webex metaadatait, konfigurálta az idP-t, és letöltötte az IdP metaadatokat a helyi rendszerbe, készen áll arra, hogy importálja azt a Webex szervezetébe a Control Hubból .

Mielőtt elkezdené

Ne tesztelje az SSO-integrációt az identitásszolgáltató (IdP) felületéről. Csak a Szolgáltató által kezdeményezett (SP által kezdeményezett) folyamatokat támogatjuk, ezért ehhez az integrációhoz a Control Hub SSO tesztet kell használnia.

| 1 |

Válasszon egyet:

|

| 2 |

Az IdP metaadatok importálása oldalon vagy húzza át az IdP metaadatfájlt az oldalra, vagy használja a fájlböngésző opciót a metaadatfájl megkereséséhez és feltöltéséhez. Kattintson a Tovább gombra .

Ha teheti, használja a Biztonságosabb opciót. Ez csak akkor lehetséges, ha az idP nyilvános hitelesítésszolgáltatót használt a metaadatok aláírásához. Minden más esetben a Kevésbé biztonságos opciót kell használnia . Ez magában foglalja azt az esetben is, ha a metaadatokat nem írta alá, nem írta alá vagy írta alá egy magán hitelesítésszolgáltató. Az Okta nem írja alá a metaadatokat, ezért az Okta SSO-integrációhoz a Kevésbé biztonságos lehetőséget kell választania . |

| 3 |

Válassza a SSO beállítás teszteléselehetőséget, és amikor megnyílik egy új böngészőlap, hitelesítse magát az IdP-vel bejelentkezéssel. Ha hitelesítési hiba jelenik meg, előfordulhat, hogy probléma van a hitelesítő adatokkal. Ellenőrizze a felhasználónevet és a jelszót, majd próbálkozzon újra. A Webex alkalmazás hibája általában az SSO beállításával kapcsolatos problémát jelent. Ebben az esetben sétáljon át újra a lépéseken, különösen azokon a lépéseken, amelyek során a Control Hub metaadatait az IdP-beállításba másolja és beilleszti. Ha közvetlenül szeretné megtekinteni az SSO bejelentkezési élményt, kattintson az URL másolása a vágólapra lehetőségre erről a képernyőről, és illessze be egy privát böngészőablakba. Ezután kipróbálhatja az SSO-val történő bejelentkezést. Ez a lépés leállítja a hamis pozitív eredményt, mert egy hozzáférési jogkivonat lehet egy meglévő munkamenetben, amikor be van jelentkezve. |

| 4 |

Térjen vissza a Control Hub böngésző lapra.

Az SSO-konfiguráció csak akkor lép érvénybe a szervezetben, ha az első választógombot választja, és aktiválja az SSO-t. |

Mi a következő lépés

Használja az Okta-felhasználók szinkronizálása a Cisco Webex Control Hubba című témakör eljárásait, ha az Okta-ból a Webex felhőbe szeretné kiépíteni a felhasználókat.

Ha az Entra ID-ből a Webex felhőbe szeretné kiépíteni a felhasználókat, használja a Microsoft Entra ID felhasználók szinkronizálása a Cisco Webex Control Hubbal című részben leírt eljárásokat.

A szervezetében új Webex App felhasználóknak küldött e-mailek letiltásához kövesse az Automatikus e-mailek letiltása című részben leírt eljárást. A dokumentum a szervezet felhasználóinak történő kommunikáció kiküldésére vonatkozó gyakorlati tanácsokat is tartalmaz.