하이브리드 데이터 보안 릴리즈 노트

피드백이 있습니까?

피드백이 있습니까?HDS 2026.02.09.7381

-

SQL Server용 Microsoft ODBC 드라이버 18 지원이 추가되었습니다.

-

SQL 서버 연결에 필요한 데이터베이스 인증서를 잘못 처리하여 발생하는 HDS 노드와 SQL 서버 간의 연결 문제를 해결합니다.

HDS 2026.01.21.7332

- 암호화 강화 - 강력한 암호화 알고리즘과 최신 TLS 프로토콜을 지원하고, 취약한 알고리즘 및 암호화 알고리즘에 대한 지원을 비활성화합니다. 기능 발표 탭에서 HDS 노드 암호화 강화 를 참조하십시오.

HDS 2025.11.17.7180

-

syslog 서버 연결과 관련된 HDS 경보를 개선합니다.

-

HDS 노드와 Syslog 서버 간 통신 보안을 강화하기 위해 TLS 지원을 추가했습니다.

TLS는 더 강력한 암호화 알고리즘, 상호 인증, 무결성 검사, 더욱 견고한 핸드셰이크 및 안전한 통신에 필요한 키 교환 메커니즘을 제공하여 SSL보다 보안을 향상시킵니다.

이전에 syslog 서버에 SSL 암호화를 구성한 고객은 이번 릴리스로 업그레이드한 후 syslog 서버와의 TLS 연결과 관련된 경고를 받을 수 있습니다. 이 문제는 HDS 노드에서 syslog 서버로의 로그 전달에만 영향을 미치며 Webex 기능에는 아무런 영향을 주지 않습니다.

문제를 해결하려면 아래 단계를 따르십시오.

최신 HDS 설치 도구를 다운로드하고 시스템 로그 페이지로 이동하십시오. "서버가 TLS 협상/핸드셰이크를 위해 구성되어 있습니까?" 옆의 확인란이 선택된 경우 syslog 루트 인증서를 업로드하십시오.

다음으로 최신 ISO 파일을 다운로드하고 모든 노드에 마운트하십시오. 노드들이 syslog 서버의 CA 정보를 성공적으로 검증하면 문제가 해결될 것입니다.

HDS 2025.09.17.7109

-

이 유지관리 업그레이드에 대한 릴리즈 노트는 없습니다.

HDS 2025.08.10.7072

-

이 유지관리 업그레이드에 대한 릴리즈 노트는 없습니다.

HDS 2025.07.16.7042

-

호주 DC에 대한 지원이 추가되었습니다.

-

Flatcar OS를 버전 4152.2.3으로 업그레이드합니다.

-

관리자 계정 비밀번호 재설정 문제를 해결하기 위한 버그를 수정했습니다. 자세한 내용은 CSCwo12476를 참조하십시오.

버그 CSCwo12476 로 인해 문제가 발생한 고객은 이번 업그레이드가 완료되면 노드를 수동으로 재부팅해야 합니다.

이 릴리스로 업그레이드하려면 HDS 배포 환경의 노드가 버전 2025.06.02.6983(2025년 6월 12일 릴리스)을 실행 중이어야 합니다.

2025.06.02.6983 이전 버전에서 업그레이드를 시도하면 오류 및 기타 문제가 발생할 수 있습니다.

HDS 2025.06.02.6983

-

HDS에서 생성되는 노이즈가 많은 로그를 억제합니다.

-

HDS 업그레이드 관련 수정 사항이 포함되어 있습니다.

HDS 2025.04.02.6910

- HDS 2025.05.12.6959 버전으로 인해 Webex 기능에 영향을 미칠 수 있는 예외적인 상황을 방지하기 위해 이 버전으로 롤백했습니다.

HDS 2025.05.12.6959

- HDS에서 생성되는 노이즈가 많은 로그를 억제합니다.

HDS 2025.04.02.6910

-

HDS 경보 관련 수정 사항이 포함되어 있습니다.

HDS 2025.03.04.6874

- Docker 연결 오류를 해결합니다.

HDS 2025.02.14.6853

- 사우디아라비아 데이터센터에서 게스트 사용자가 회의 중 채팅 기능을 활용할 수 있도록 하는 수정 사항이 포함되어 있습니다.

HDS 2025.02.06.6837

- HDS 경보가 올바르게 발생하고 해제되도록 하여 HDS 경보 시스템의 성능을 향상시킵니다.

HDS 2025.01.14.6804

- 이 유지관리 업그레이드에 대한 릴리즈 노트는 없습니다.

HDS 2024.11.18.6728

- 사우디아라비아 DC에 대한 지원이 추가되었습니다.

- 최신 보안 수정 사항이 포함되어 있습니다.

- HDS 경보 관련 수정 사항이 포함되어 있습니다.

HDS 2024.07.23.6579

- KMS-CLOUD_ACCESS_FAILURE.health 및 DB_CONNECTION_POOL_ERROR 알람을 개선합니다.

- HDS 알람을 개선하여 과도한 로깅 및 스택 추적을 제거합니다.

- Docker 연결 테스트 실패 문제를 해결하는 수정 사항이 포함되어 있습니다.

- CSB4 및 Java17 지원이 추가되었습니다.

- 최신 보안 수정 사항이 포함되어 있습니다.

- 인증되지 않은 게스트 사용자가 회의 중 채팅을 이용할 수 있도록 하는 수정 사항이 포함되어 있습니다.

HDS 2024.03.16.6355

인증되지 않은 게스트 사용자가 회의 중 채팅 기능을 사용할 수 없었기 때문에 이 버전으로 롤백했습니다.

HDS 2024.06.03.6455

- KMS-CLOUD_ACCESS_FAILURE.health 및 KMS-DB_CONNECTION_POOL_ERROR 알람을 개선합니다.

- HDS 알람을 개선하여 과도한 로깅 및 스택 추적을 제거합니다.

- Docker 연결 테스트 실패 문제를 해결하는 수정 사항이 포함되어 있습니다.

- CSB4.0 및 Java17 지원이 추가되었습니다.

- 최신 보안 수정 사항이 포함되어 있습니다.

HDS 2024.03.16.6355

- 머신 계정 만료 알림 로직을 개선하기 위한 버그를 수정했습니다. CSCwj06418를 참조하세요.

- KMS에서 Mercury WebSocket 연결 성능을 향상시킵니다.

HDS 2024.02.23.6324

컨테이너 레지스트리 마이그레이션의 초기 단계에서는 HDS 이미지가 Amazon ECR 레지스트리에 게시됩니다. HDS 노드가 Amazon ECR에 연결할 수 없는 경우, 대체 옵션으로 Docker Hub에서 이미지를 가져옵니다. (자세한 내용은 "기능 발표" 탭을 참조하세요.)

HDS 2024.02.02.6293

이 유지관리 업그레이드에 대한 릴리즈 노트는 없습니다.

HDS 2023.11.16.6207

-

DB_PANIC 알람 해제 로직을 해결하기 위한 버그를 수정했습니다. CSCwh68639를 참조하세요.

-

Webex 앱에서 회의 일정을 예약할 때 발생하던 문제를 해결하기 위해 버그를 수정했습니다.

-

Mercury WebSocket 연결 처리 기능을 개선합니다.

HDS 2023.09.22.6136

-

DNS Jail Proxy 설정 문제를 해결하기 위한 버그를 수정했습니다. CSCwh56777를 참조하세요.

HDS 2023.08.07.6085

이 유지관리 업그레이드에 대한 릴리즈 노트는 없습니다.

HDS 2023.07.17.6057

-

HDS 노드의 메모리 최적화 관련 버그를 수정했습니다. CSCwh01920를 참조하세요.

-

게스트 사용자 지원을 위한 설정을 수정합니다.

-

WebSocket 연결 성능을 개선하기 위해 Mercury 라이브러리를 수정합니다.

HDS 2023.06.13.5989

-

새로운 알람 두 개가 포함되어 있습니다.

HMAC_PRODUCER_TASK_FAILURE및CLIENT_MESSAGES_FAILURE -

데이터베이스 연결 유효성 검사를 개선합니다.

-

Tomcat, Python 및 OpenSSL 패키지를 업그레이드합니다.

HDS 2023.04.15.5925

Webex 하이브리드 관리 서비스에서 요구하는 36자 제한을 준수하도록 일부 알람 이름을 변경합니다.

다음은 이전 알람 이름과 새로운 알람 이름입니다.

-

KMS-SETUP.checkKmsCertificateValidity변경 사항KMS-SETUP.checkKmsCertValidity -

KMS-CLOUD_ACCESS_FAILURE.ci-machine-auth변경 사항KMS-CLOUD_ACCESS_FAILURE.ci-ma-auth -

KMS-CLOUD_ACCESS_FAILURE.mercury-websocket변경 사항KMS-CLOUD_ACCESS_FAILURE.mercury-ws -

KMS-CLOUD_ACCESS_FAILURE.health-check변경 사항KMS-CLOUD_ACCESS_FAILURE.health

KMS 인증서 유효 기간 알림 빈도를 높여(60일, 30일, 15일 후 격일로) 알림 기능을 개선합니다.

HDS 2023.03.09.5885

-

기기 계정 만료 알림 빈도를 높여(60일, 30일, 15일 후 격일로) 알림 기능을 개선합니다.

HDS 2023.02.14.5845

이 유지관리 업그레이드에 대한 릴리즈 노트는 없습니다.

HDS 2023.01.10.5803

-

시스템 과부하 경보 해제 기능이 향상되었습니다.

-

Avalon Indexer 서비스의 스레드 풀 크기를 늘려 문제를 해결합니다. CSCwe06185

-

Webex에서 제공하는 최신 일반적인 수정 사항이 포함되어 있습니다.

HDS 2022.12.06.5766

-

HDS 이미지를

ciscocitgDockerHub 저장소로 이동합니다. -

Flatcar OS를 버전 3227.2.4로 업그레이드합니다.

-

Webex의 최신 공통 수정을 포함합니다.

-

웹소켓 연결 처리를 개선하기 위해 더욱 강력한 OkHttp 라이브러리 가 포함되어 있습니다.

HDS 2022.10.18.5701

이 유지관리 업그레이드에 대한 릴리즈 노트는 없습니다.

HDS 2022.09.28.5677

-

INDEXER_WEBSOCKET 오류 알람_을 향상합니다.

-

Flatcar OS를 버전 3227.2.2로 업그레이드합니다.

HDS 2022.08.18.5613

CI 손님 토큰에 대한 지원을 추가합니다.

HDS 2022.08.06.5602

Federation 4.0에 대한 HDS 지원과 관련된 문제를 수정합니다.

HDS 2022.07.13.5579

이 유지관리 업그레이드에 대한 릴리즈 노트는 없습니다.

HDS 2022.06.23.5552

- 페더ation 4.0 및 플랫폼 메트릭에 대해 ECP에 지원을 추가합니다.

- ECP에 DNS Jail 프록시에 향상을 추가합니다.

- Flatcar OS 및 KMS로 업그레이드.

HDS 2022.05.23.5520

- 경보 지우기 기능을 향상합니다.

HDS 2022.04.20.5464

- 다음 새로운 알람을 추가합니다.

KMS-SETUP.checkKmsCertificateValidity—KMS 인증서 만료가 다음 30일이면 경보를 울리게 됩니다.KMS-SETUP.kmsCertificateExpired—KMS 인증서가 만료되면 경보를 울리게 됩니다.

- Webex의 최신 공통 수정을 포함합니다.

- Avalon으로 업그레이드.

HDS 2022.03.02.5385

- 경보 지우기 기능을 향상합니다.

-

KMS-OVERLOAD알람에 대한 업데이트입니다.

HDS 2022.01.18.5320

- 다음 새로운 알람을 추가합니다.

KMS-HIGH-MSG-LATENCY—높은 메시지 전달 대기 시간.KMS-OVERLOAD—로드 수가 임계값을 초과합니다.

HDS 2021.12.16.5263

- 시스로그 재연결이 끊어지는 문제를 수정했습니다.

HDS 2021.12.11.5253

- HDS 알람이 향상됩니다.

- Log4J 이용 문제를 수정합니다. https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-apache-log4j-qRuKNEbd

- 클러스터 페더게이트 중 토큰 유효성 검증을 향상합니다.

HDS 2021.11.23.5221

이 유지관리 업그레이드에 대한 릴리즈 노트는 없습니다.

HDS 2021.11.22.5218

- 제3자 보안 수정을 위해 ECP로 업그레이드합니다.

- 경보 관리자 향상.

HDS 2021.10.21.5175

- 경보 관리자 향상.

- KMS 인증 처리를 향상했습니다.

- KMS 및 Avalon으로 업그레이드.

HDS 2021.09.13.5117

이 유지관리 업그레이드에 대한 릴리즈 노트는 없습니다.

HDS 2021.08.10.5057

이 유지관리 업그레이드에 대한 릴리즈 노트는 없습니다.

HDS 2021.07.01.4980

이 유지관리 업그레이드에 대한 릴리즈 노트는 없습니다.

HDS 2021.06.13.4956

- 다시 연결하는 동안 2분 동안 시스로그 알람을 표시하지 않습니다.

- 오류 유형에서 경고로 시스로그 경보를 다운그레드합니다.

- DB 정리 작업 제외 창을 추가합니다. 자세한 내용은 기능 발표 를 참조합니다.

- 타사 드라이버는 데이터베이스 연결을 향상하기 위해 업데이트됩니다.

HDS 2021.05.27.4941

이 유지관리 업그레이드에 대한 릴리즈 노트는 없습니다.

HDS 2021.05.20.4927

- 데이터베이스 연결 리소스를 최적화하기 위한 변경 사항.

- 토큰 향상을 새로 고침합니다.

- 기본 데이터베이스 정리 간격을 1시간에서 10시간으로 증가합니다.

- 사용자 캐시에 있는 기본 항목 수를 250,000으로 설정합니다.

HDS 2021.04.12.4861

- HDS가 DNS Jail 모드일 때 NTP 서버 알람을 향상합니다.

HDS 2021.04.01.4842

- 암호화 서비스에서 등록을 다시 시도하기 위해 KMS 논리를 향상합니다.

HDS 2021.02.10.4763

- 정전 후 Mercury 재연결을 향상합니다.

- KMS 세션 키 관리를 향상합니다.

2026년 1월

HDS 노드 암호화 강화

HDS 노드와의 상호 작용 보안을 강화하기 위해 최신 암호화 표준을 적용하도록 런타임 구성을 업데이트하고 있습니다. 이번 업데이트는 모든 암호화된 트래픽이 안전한 전송 프로토콜과 강력한 암호화 스위트를 사용하도록 보장하는 동시에, 최신 공격에 취약한 기존 알고리즘을 명시적으로 비활성화합니다.

이러한 변경 사항은 차기 HDS 릴리스(HDS 2026.01.21.7332)에 포함될 예정입니다.

지원되는 프로토콜

이제 HDS 노드는 다음 프로토콜을 사용하여 TLS 협상을 지원합니다.

-

TLSv1.2

-

TLSv1.3

지원되는 암호화 스위트

안전한 데이터 전송을 위해 다음과 같은 암호화 스위트가 허용됩니다.

- TLS_AES_256_GCM_SHA384

- TLS_AES_128_GCM_SHA256

- TLS_CHACHA20_POLY1305_SHA256

- TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384

- TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256

- TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384

- TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256

비활성화된 프로토콜 & 알고리즘

HDS 런타임 환경에서는 다음과 같은 기존 프로토콜 및 취약한 암호화 기본 요소가 비활성화됩니다.

- 프로토콜: SSLv3, TLSv1, TLSv1.1

- 암호 & 알고리즘: RC4, DES, 3DES_EDE_CBC, MD5withRSA, EXPORT, anon, NULL

작업 필요함

향후 HDS 업그레이드 후에도 안전하고 중단 없는 연결을 유지하려면 데이터베이스 서버가 위에 나열된 프로토콜 및 암호화 방식을 지원하는지 확인하십시오.

2025년 11월

다중 테넌트 하이브리드 데이터 보안(HDS):

조직이 신뢰할 수 있는 현지 파트너의 인프라와 전문성을 활용하여 향상된 데이터 보호 및 주권을 확보할 수 있도록 설계된 획기적인 기능인 멀티테넌트 하이브리드 데이터 보안(HDS)을 소개합니다.

주요 하이라이트

-

신뢰할 수 있는 현지 파트너 모델:

멀티테넌트 HDS는 조직이 신뢰할 수 있는 현지 파트너를 통해 하이브리드 데이터 보안을 활용할 수 있도록 지원합니다. 이러한 파트너는 서비스 제공업체 역할을 하며, 온프레미스 키 관리를 담당하여 고객 조직이 파트너의 안전한 인프라를 통해 데이터가 보호된다는 것을 알고 핵심 사업에 집중할 수 있도록 지원합니다.

-

소규모 조직 역량 강화:

IT 자원이 부족하거나 전용 데이터 센터가 없는 조직도 이제 신뢰할 수 있는 현지 파트너의 보안 인프라 및 키 관리 서비스를 활용하여 엔터프라이즈급 HDS 보호 기능을 이용할 수 있습니다.

-

진정한 멀티테넌시:

기존 HDS 구축 방식은 단일 조직으로 제한되는 것과 달리, 멀티테넌트 HDS 구축 방식은 여러 고객 조직을 지원합니다. 이를 통해 파트너 조직은 사용자 수 또는 고객 조직 수에 따라 HDS 리소스를 효율적으로 배포하고 관리할 수 있습니다.

-

데이터 주권 및 통제:

고객 조직은 자체 데이터 및 콘텐츠에 대한 주요 제어권을 유지합니다. 파트너 조직은 배포를 지원하고 암호화 키를 관리하지만, 표준 운영 과정에서 고객 콘텐츠나 데이터에 접근하지는 않습니다. 이러한 접근 방식은 강력한 경계와 개인정보 보호를 지원하는 동시에 고객이 협업 환경 내에서 데이터 주권 제어 권한을 행사할 수 있도록 합니다.

2024년 3월

Amazon ECR로의 컨테이너 레지스트리 마이그레이션과 관련하여 이전에 발표한 내용에 따라, 2024년 3월 말까지 마이그레이션을 완료할 예정입니다. ECR에 대한 연결이 원활하게 이루어지도록 애플리케이션 방화벽 및 프록시에서 URL "*dkr.ecr.us-east-1.amazonaws.com"을 허용해 주시기 바랍니다.

2023년 12월

Docker Hub에서 Amazon ECR로 컨테이너 레지스트리 마이그레이션

HDS 컨테이너 이미지를 호스팅하는 레지스트리가 Docker Hub에서 Amazon ECR로 변경될 예정입니다. 이번 이주는 2024년 2월에 진행될 예정입니다. 고객 여러분께서는 애플리케이션 방화벽 및 프록시에서 URL "*.amazonaws.com"을 허용하여 ECR에 대한 연결이 가능하도록 해주시기 바랍니다. 이 단계는 업그레이드 과정에서 발생할 수 있는 잠재적인 문제를 방지하기 위해 필요합니다.

2023년 10월

PostgreSQL 데이터베이스의 최소 요구 버전이 PostgreSQL 버전 14, 15 또는 16으로 업데이트되었습니다. HDS는 더 이상 PostgreSQL 버전 10 및 11을 지원하지 않습니다. 하이브리드 데이터 보안 배포 가이드의 데이터베이스 서버 요구 사항 을 참조하십시오.

2022년 12월

HDS 설정 도구 이미지를 다른 DockerHub 저장소에 호스팅하기 시작했습니다. 이전에는 ciscosparkhds 를 사용했고 지금은 ciscocitg를 사용하고 있습니다.

HDS 노드용 구성 ISO를 생성하거나 업데이트하는 경우 ciscocitg Docker Hub 저장소에서 이미지를 가져와야 합니다.

HDS 호스트용 구성 ISO 생성 및 노드 구성 변경 을 하이브리드 데이터 보안 배포 가이드에서 참조하십시오.

2022년 11월

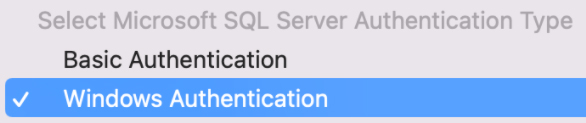

HDS 노드가 Microsoft SQL Server 데이터베이스에 연결할 때 Windows 인증을 사용하도록 설정했습니다. 이를 통해 HDS 구현의 보안 및 복원력이 향상됩니다.

하이브리드 데이터 보안 배포 가이드 에서는 이를 환경에 구현하는 방법을 설명합니다.

2022년 6월

DB 정리 작업의 제외 창 정의

이제 고급 설정에서 DB 정리 작업 제외 창을 정의할 수 있습니다. 기본 제외 창은 일요일 오전 1:00-4:59(현지 시간)입니다.