- Domov

- /

- Članek

Konfiguriraj enotni vpis v storitvi Control Hub s storitvami Active Directory Federation Services (ADFS)

V tem članku

V tem članku Povratne informacije?

Povratne informacije?Integracijo enotne prijave (SSO) med Control Hub in uvedbo, ki uporablja storitve Active Directory Federation Services (ADFS 2.x in novejše različice) kot ponudnika identitete (IdP), lahko konfigurirate.

Enotna prijava in nadzorno središče

Enotna prijava (SSO) je postopek overjanja seje ali uporabnika, ki uporabniku omogoča, da vnese poverilnice za dostop do ene ali več aplikacij. Postopek overja uporabnike za vse aplikacije, do katerih so jim dodeljene pravice. Odpravlja nadaljnja pozive, ko uporabniki med določeno sejo preklapljajo med aplikacijami.

Protokol federacije SAML 2.0 (Security Assertion Markup Language) se uporablja za zagotavljanje overjanja SSO med oblakom Webex in vašim ponudnikom identitete (IdP).

Profili

Aplikacija Webex podpira samo profil spletnega brskalnika SSO. V profilu SSO spletnega brskalnika aplikacija Webex podpira naslednje povezave:

-

SP je sprožil POST -> POST vezava

-

SP je sprožil PREUSMERITEV -> POST vezava

Oblika imena ID

Protokol SAML 2.0 podpira več formatov NameID za komunikacijo o določenem uporabniku. Aplikacija Webex podpira naslednje oblike zapisa NameID.

-

urn:oasis:names:tc:SAML:2.0:nameid-format:transient -

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified -

urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress

V metapodatkih, ki jih naložite iz svojega ponudnika identitetnih podatkov (IdP), je prvi vnos konfiguriran za uporabo v Webexu.

SingleLogout

Aplikacija Webex podpira profil z eno samo odjavo. V aplikaciji Webex se lahko uporabnik odjavi iz aplikacije, ki uporablja protokol SAML za enkratno odjavo za končanje seje in potrditev odjave s svojim ponudnikom identitetnih storitev (IdP). Prepričajte se, da je vaš ponudnik identitetnih storitev (IdP) konfiguriran za SingleLogout.

Integracija Control Huba z ADFS

Konfiguracijski vodniki prikazujejo specifičen primer integracije SSO, vendar ne zagotavljajo izčrpne konfiguracije za vse možnosti. Na primer, dokumentirani so koraki integracije za nameid-format urn:oasis:names:tc:SAML:2.0:nameid-format:transient. Druge oblike zapisa, kot je urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified or urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress, bodo delovale za integracijo SSO, vendar ne spadajo pod našo dokumentacijo.

Nastavite to integracijo za uporabnike v vaši organizaciji Webex (vključno z aplikacijo Webex, Webex Meetings in drugimi storitvami, ki jih upravljate v Control Hubu). Če je vaše spletno mesto Webex integrirano v Control Hub, spletno mesto Webex podeduje upravljanje uporabnikov. Če do storitve Webex Meetings ne morete dostopati na ta način in se ta ne upravlja v storitvi Control Hub, morate izvesti ločeno integracijo, da omogočite enotno prijavo (SSO) za Webex Meetings.

Glede na to, kaj je konfigurirano v mehanizmih za preverjanje pristnosti v ADFS, je lahko integrirano preverjanje pristnosti sistema Windows (IWA) privzeto omogočeno. Če je omogočeno, se aplikacije, ki se zaženejo prek sistema Windows (kot sta Webex App in Cisco Directory Connector), overijo kot prijavljeni uporabnik, ne glede na to, kateri e-poštni naslov je vnesen med začetno e-poštno zahtevo.

Prenesite metapodatke Webex v svoj lokalni sistem

| 1 |

Prijavite se v Control Hub. |

| 2 |

Pojdi na . |

| 3 |

Pojdite na zavihek Ponudnik identitete in kliknite Aktiviraj enotno prijavo. |

| 4 |

Izberite ponudnika identitete. |

| 5 |

Izberite vrsto potrdila za svojo organizacijo:

Sidra zaupanja so javni ključi, ki delujejo kot pooblastilo za preverjanje potrdila digitalnega podpisa. Za več informacij glejte dokumentacijo vašega ponudnika identitetnih storitev (IdP). |

| 6 |

Prenesite datoteko z metapodatki. Ime datoteke z metapodatki Webex je idb-meta-<org-ID>-SP.xml. |

Namestitev metapodatkov Webex v ADFS

Preden začnete

Control Hub podpira ADFS 2.x ali novejšo različico.

Windows 2008 R2 vključuje samo ADFS 1.0. Namestiti morate vsaj ADFS 2.x od Microsofta.

Za storitve SSO in Webex morajo ponudniki identitete (IdP) ustrezati naslednji specifikaciji SAML 2.0:

-

Atribut Format NameID nastavite na urn:oasis:names:tc:SAML:2.0:nameid-format:prehoden

-

Zahtevek za ponudnika identitet konfigurirajte tako, da vključuje ime atributa uid z vrednostjo, ki je preslikana v atribut, izbran v Cisco Directory Connector, ali atribut uporabnika, ki se ujema z atributom, izbranim v storitvi identitete Webex. (Ta atribut je lahko na primer E-poštni naslovi ali Ime uporabnika.) Za navodila glejte informacije o atributu po meri v https://www.cisco.com/go/hybrid-services-directory.

| 1 |

Prijavite se v strežnik ADFS s skrbniškimi dovoljenji. |

| 2 |

Odprite konzolo za upravljanje ADFS in poiščite . |

| 3 |

V oknu Dodaj čarovnika za zaupanje odvisne stranke izberite Začni. |

| 4 |

Za Izberi vir podatkov izberi Uvozi podatke o odvisni stranki iz datoteke, poišči datoteko metapodatkov Control Hub, ki si jo prenesel/a, in izberi Naprej. |

| 5 |

Za Določite prikazno imeustvarite prikazno ime za to zaupanje odvisne stranke, na primer Webex, in izberite Naprej. |

| 6 |

Za Izberite pravila za avtorizacijo izdajeizberite Dovoli vsem uporabnikom dostop do te odvisne strankein izberite Naprej. |

| 7 |

Za Pripravljeno za dodajanje zaupanjaizberite Naprej in dokončajte dodajanje odvisnega zaupanja v ADFS. |

Ustvarjanje pravil zahtevkov za preverjanje pristnosti Webex

| 1 |

V glavnem podoknu ADFS izberite odnos zaupanja, ki ste ga ustvarili, in nato izberite Uredi pravila zahtevka. Na zavihku Pravila za preoblikovanje izdaje izberite Dodaj pravilo. |

| 2 |

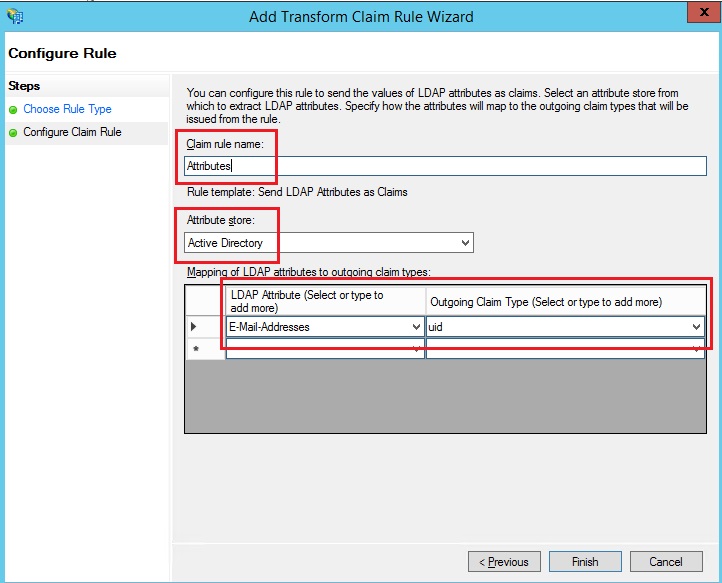

V koraku Izberite vrsto pravila izberite Pošlji atribute LDAP kot zahtevkein nato izberite Naprej.  |

| 3 |

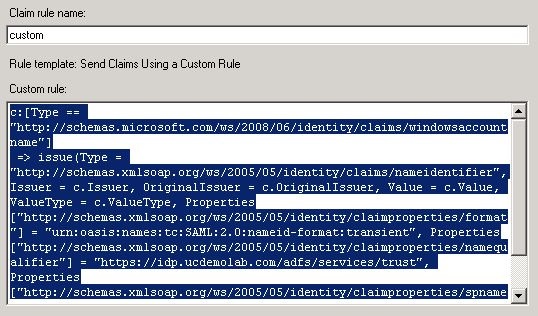

Ponovno izberite Dodaj pravilo, izberite Pošlji zahtevke z uporabo pravila po meriin nato izberite Naprej. To pravilo zagotavlja ADFS atribut »kvalifikator imena_spname«, ki ga Webex sicer ne zagotavlja. |

| 4 |

V glavnem oknu izberite Zaupanje zanašajoče se stranke in nato v desnem podoknu izberite Lastnosti. |

| 5 |

Ko se prikaže okno Lastnosti, poiščite zavihek Napredno, SHA-256 in nato izberite V redu, da shranite spremembe. |

| 6 |

Za prenos datoteke poiščite naslednji URL na notranjem strežniku ADFS: https:// <AD_FS_Strežnik>/FederationMetadata/2007-06/FederationMetadata.xml Morda boste morali z desno miškino tipko klikniti na stran in si ogledati izvorno kodo strani, da dobite pravilno oblikovano datoteko XML. |

| 7 |

Shranite datoteko na lokalni računalnik. |

Kaj storiti naprej

Pripravljeni ste na uvoz metapodatkov ADFS nazaj v Webex iz portala za upravljanje.

Uvoz metapodatkov ponudnika identitet in omogočanje enotne prijave po preizkusu

Ko izvozite metapodatke Webex, konfigurirate svojega ponudnika identitet in prenesete metapodatke IdP v lokalni sistem, jih lahko uvozite v svojo organizacijo Webex iz Control Huba.

Preden začnete

Integracije SSO ne preizkušajte iz vmesnika ponudnika identitete (IdP). Podpiramo samo tokove, ki jih sproži ponudnik storitev (SP), zato morate za to integracijo uporabiti test enotne prijave (SSO) Control Hub.

| 1 |

Izberite eno:

|

| 2 |

Na strani Uvoz metapodatkov IdP povlecite in spustite datoteko z metapodatki IdP na stran ali pa uporabite možnost brskalnika datotek, da poiščete in naložite datoteko z metapodatki. Kliknite Naprej.

Če je mogoče, uporabite možnost Varneje. To je mogoče le, če je vaš ponudnik identitetnih storitev (IdP) za podpisovanje metapodatkov uporabil javni overitelj potrdil (CA). V vseh drugih primerih morate uporabiti možnost Manj varno. To vključuje tudi primere, če metapodatki niso podpisani, samopodpisani ali podpisani s strani zasebnega overitelja potrdil. Okta ne podpisuje metapodatkov, zato morate za integracijo Okta SSO izbrati Manj varno. |

| 3 |

Izberite Preizkus nastavitve SSOin ko se odpre nov zavihek brskalnika, se s prijavo overite pri ponudniku identitetnih podatkov. Če se prikaže napaka pri preverjanju pristnosti, je morda težava s poverilnicami. Preverite uporabniško ime in geslo ter poskusite znova. Napaka v aplikaciji Webex običajno pomeni težavo z nastavitvijo enotne prijave (SSO). V tem primeru še enkrat preglejte korake, zlasti korake, kjer kopirate in prilepite metapodatke Control Hub v nastavitev IdP. Če si želite neposredno ogledati izkušnjo prijave SSO, lahko na tem zaslonu kliknete tudi Kopiraj URL v odložišče in ga prilepite v zasebno okno brskalnika. Od tam naprej se lahko prijavite z enotno prijavo (SSO). Ta korak prepreči lažno pozitivne rezultate zaradi žetona za dostop, ki je morda v obstoječi seji, ko ste prijavljeni. |

| 4 |

Vrnite se na zavihek brskalnika Control Hub.

Konfiguracija enotne prijave (SSO) v vaši organizaciji ne začne veljati, razen če izberete prvi izbirni gumb in aktivirate enotno prijavo (SSO). |

Kaj storiti naprej

Če želite uporabnike dodeljevati iz Okte v oblak Webex, uporabite postopke v Sinhronizacija uporabnikov Okta v Cisco Webex Control Hub.

Če želite uporabnike dodeljevati iz Entra ID v oblak Webex, uporabite postopke v Sinhronizacija uporabnikov Microsoft Entra ID v Cisco Webex Control Hub.

Če želite onemogočiti e-poštna sporočila, ki so poslana novim uporabnikom aplikacije Webex v vaši organizaciji, lahko sledite postopku v razdelku Preprečevanje samodejnih e-poštnih sporočil. Dokument vsebuje tudi najboljše prakse za pošiljanje sporočil uporabnikom v vaši organizaciji.

Posodobi zaupanje zavisne stranke Webex v ADFS

Preden začnete

Preden lahko posodobite zaupanje zaupne stranke Webex v storitvi ADFS, morate iz Control Huba izvoziti datoteko z metapodatki SAML.

| 1 |

Prijavite se v strežnik ADFS s skrbniškimi dovoljenji. |

| 2 |

Naložite datoteko z metapodatki SAML iz Webexa v začasno lokalno mapo na strežniku ADFS, npr. |

| 3 |

Odprite Powershell. |

| 4 |

Za branje vseh zaupanj odvisnih strank zaženite Bodite pozorni na parameter |

| 5 |

Zaženi Ime datoteke in ime cilja zamenjajte s pravilnimi vrednostmi iz vašega okolja. Glej https://docs.microsoft.com/powershell/module/adfs/update-adfsrelyingpartytrust.Če ste prenesli 5-letno potrdilo Webex SP in imate vklopljeno preklic potrdila za podpisovanje ali šifriranje, morate zagnati ta dva ukaza: |

| 6 |

Prijavite se v Control Hub in nato preizkusite integracijo SSO: |

Odpravljanje težav z ADFS

Napake ADFS v dnevnikih sistema Windows

V dnevnikih sistema Windows se lahko prikaže koda napake dnevnika dogodkov ADFS 364. Podrobnosti dogodka identificirajo neveljavno potrdilo. V teh primerih gostitelj ADFS ne sme preveriti veljavnosti potrdila skozi požarni zid na vratih 80.

Med poskusom izgradnje verige potrdil za zaupanje odvisne stranke je prišlo do napake.

Pri posodabljanju potrdila SSO se lahko pri prijavi prikaže ta napaka: Invalid status code in response.

Če vidite to napako, preverite dnevnike pregledovalnika dogodkov na strežniku ADFS in poiščite naslednjo napako: An error occurred during an attempt to

build the certificate chain for the relying party trust

'https://idbroker.webex.com/' certificate identified by thumbprint

'754B9208F1F75C5CC122740F3675C5D129471D80'. Možni vzroki so, da je bilo potrdilo preklicano, da verige potrdil ni bilo mogoče preveriti, kot je določeno v nastavitvah preklica šifrirnega potrdila zaupanja odvisne stranke, ali pa potrdilo ni v obdobju veljavnosti.

Če se pojavi ta napaka, morate zagnati ukaze Set-ADFSRelyingPartyTrust -TargetIdentifier https://idbroker.webex.com/

-EncryptionCertificateRevocationCheck None

ID federacije

ID federacije razlikuje med velikimi in malimi črkami. Če je to vaš organizacijski e-poštni naslov, ga vnesite natančno tako, kot ga pošlje ADFS, sicer Webex ne bo mogel najti ustreznega uporabnika.

Pravila za zahtevek po meri ni mogoče napisati za normalizacijo atributa LDAP, preden je poslan.

Uvozite metapodatke iz strežnika ADFS, ki ste ga nastavili v svojem okolju.

URL lahko po potrebi preverite tako, da se pomaknete na v upravljanju ADFS.

Časovna sinhronizacija

Zagotovite, da je sistemska ura strežnika ADFS sinhronizirana z zanesljivim internetnim virom časa, ki uporablja protokol NTP (Network Time Protocol). Z naslednjim ukazom PowerShell lahko premaknete uro samo za zaupanja vredno zaupno stranko Webex.

Set-ADFSRelyingPartyTrust -TargetIdentifier "https://idbroker.webex.com/$ENTITY_ID_HEX_VALUE" -NotBeforeSkew 3

Šestnajstiška vrednost je edinstvena za vaše okolje. Prosimo, zamenjajte vrednost iz vrednosti SP EntityDescriptor ID v datoteki z metapodatki Webex. Na primer:

.

.