- Domov

- /

- Článok

Konfigurácia jediného prihlásenia v centre Control Hub pomocou služby Active Directory Federation Services (ADFS)

V tomto článku

V tomto článku Spätná väzba?

Spätná väzba?Môžete nakonfigurovať integráciu jednotného prihlásenia (SSO) medzi Control Hub a nasadením, ktoré používa služby Active Directory Federation Services (ADFS 2.x a novšie verzie) ako poskytovateľa identity (IdP).

Jednotné prihlásenie a Control Hub

Jednotné prihlásenie (SSO) je proces overovania relácie alebo používateľa, ktorý umožňuje používateľovi poskytnúť poverenia na prístup k jednej alebo viacerým aplikáciám. Proces overuje používateľov pre všetky aplikácie, ku ktorým majú udelené práva. Eliminuje ďalšie výzvy, keď používatelia prepínajú aplikácie počas konkrétnej relácie.

Na zabezpečenie overovania SSO medzi cloudom Webex a vaším poskytovateľom identity (IdP) sa používa federačný protokol SAML 2.0 (Security Assertion Markup Language).

Profily

Aplikácia Webex podporuje iba profil SSO webového prehliadača. V profile SSO webového prehliadača aplikácia Webex podporuje nasledujúce väzby:

-

SP inicioval POST -> Väzba POST

-

SP inicioval PRESMEROVANIE -> Väzba POST

Formát NameID

Protokol SAML 2.0 podporuje niekoľko formátov NameID na komunikáciu o konkrétnom používateľovi. Aplikácia Webex podporuje nasledujúce formáty NameID.

-

urn:oasis:names:tc:SAML:2.0:nameid-format:transient -

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified -

urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress

V metadátach, ktoré načítate zo svojho poskytovateľa identity, je prvá položka nakonfigurovaná na použitie vo Webexe.

SingleLogot

Aplikácia Webex podporuje profil s jedným odhlásením. V aplikácii Webex sa používateľ môže odhlásiť z aplikácie, ktorá používa protokol SAML single logout na ukončenie relácie a potvrdenie odhlásenia pomocou vášho poskytovateľa identity. Uistite sa, že váš poskytovateľ identity je nakonfigurovaný na SingleLogout.

Integrácia Control Hubu s ADFS

Konfiguračné príručky zobrazujú konkrétny príklad integrácie SSO, ale neposkytujú vyčerpávajúcu konfiguráciu pre všetky možnosti. Napríklad sú zdokumentované kroky integrácie pre nameid-format urn:oasis:names:tc:SAML:2.0:nameid-format:transient. Iné formáty, ako napríklad urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified or urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress, budú fungovať pre integráciu SSO, ale sú mimo rozsahu našej dokumentácie.

Nastavte túto integráciu pre používateľov vo vašej organizácii Webex (vrátane aplikácie Webex, Webex Meetings a ďalších služieb spravovaných v Control Hub). Ak je vaša stránka Webex integrovaná do Control Hub, stránka Webex zdedí správu používateľov. Ak nemáte prístup k službe Webex Meetings týmto spôsobom a nie je spravovaná v Control Hub, musíte vykonať samostatnú integráciu, aby ste pre Webex Meetings povolili jediné prihlásenie.

V závislosti od konfigurácie mechanizmov overovania v službe ADFS môže byť integrované overovanie systému Windows (IWA) predvolene povolené. Ak je táto možnosť povolená, aplikácie spustené prostredníctvom systému Windows (napríklad Webex App a Cisco Directory Connector) sa overujú ako prihlásený používateľ bez ohľadu na to, aká e-mailová adresa je zadaná počas úvodnej e-mailovej výzvy.

Stiahnite si metadáta Webexu do svojho lokálneho systému

| 1 |

Prihláste sa do Control Hubu. |

| 2 |

Prejsť na . |

| 3 |

Prejdite na kartu Poskytovateľ identity a kliknite na Aktivovať jednorazové prihlásenie. |

| 4 |

Vyberte poskytovateľa identity. |

| 5 |

Vyberte typ certifikátu pre vašu organizáciu:

Dôveryhodné kotvy sú verejné kľúče, ktoré slúžia ako autorita na overenie certifikátu digitálneho podpisu. Viac informácií nájdete v dokumentácii k vášmu poskytovateľovi identity. |

| 6 |

Stiahnite si súbor s metadátami. Názov súboru metadát Webex je idb-meta-<org-ID>-SP.xml. |

Inštalácia metadát Webexu v službe ADFS

Predtým, ako začnete

Control Hub podporuje ADFS 2.x alebo novší.

Systém Windows 2008 R2 obsahuje iba službu ADFS 1.0. Musíte nainštalovať minimálne ADFS 2.x od spoločnosti Microsoft.

Pre služby SSO a Webex musia poskytovatelia identít (IdP) spĺňať nasledujúcu špecifikáciu SAML 2.0:

-

Nastavte atribút Formát identifikátora názvu na urn:oasis:names:tc:SAML:2.0:nameid-format:prechodný

-

Nakonfigurujte deklaráciu identity na poskytovateľovi identity tak, aby obsahovala názov atribútu uid s hodnotou, ktorá je namapovaná na atribút vybratý v Cisco Directory Connector alebo na atribút používateľa, ktorý sa zhoduje s atribútom vybratým v službe identity Webex. (Tento atribút môže byť napríklad E-mailové adresy alebo Meno hlavného používateľa.) Pokyny nájdete v informáciách o vlastnom atribúte v https://www.cisco.com/go/hybrid-services-directory.

| 1 |

Prihláste sa na server ADFS s oprávneniami správcu. |

| 2 |

Otvorte konzolu správy ADFS a prejdite na . |

| 3 |

V okne Sprievodca pridaním dôveryhodnej spoľahlivej strany vyberte možnosť Spustiť. |

| 4 |

Pre možnosť Vybrať zdroj údajov vyberte možnosť Importovať údaje o závislej strane zo súboru, prejdite na stiahnutý súbor metadát Control Hub a vyberte možnosť Ďalej. |

| 5 |

Pre Zadajte zobrazovaný názovvytvorte zobrazovaný názov pre túto dôveryhodnú spoliehajúcu sa stranu, napríklad Webex a vyberte Ďalej. |

| 6 |

Pre možnosť Vybrať pravidlá autorizácie vydaniavyberte možnosť Povoliť všetkým používateľom prístup k tejto spoliehajúcej sa stranea vyberte možnosť Ďalej. |

| 7 |

Pre možnosť Pripravené na pridanie dôveryhodnostivyberte možnosť Ďalej a dokončite pridávanie závislej dôveryhodnosti do služby ADFS. |

Vytvorenie pravidiel deklarácie totožnosti pre overovanie Webex

| 1 |

V hlavnej table služby ADFS vyberte vytvorený vzťah dôveryhodnosti a potom vyberte možnosť Upraviť pravidlá deklarácie identity. Na karte Pravidlá transformácie vydania vyberte možnosť Pridať pravidlo. |

| 2 |

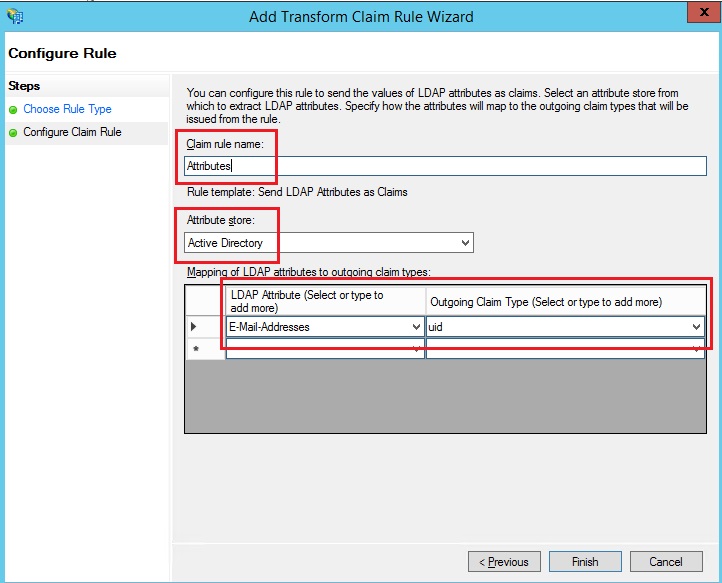

V kroku Výber typu pravidla vyberte možnosť Odoslať atribúty LDAP ako deklaráciea potom vyberte možnosť Ďalej.  |

| 3 |

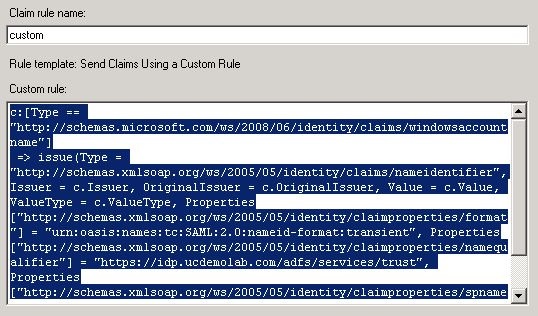

Znova vyberte Pridať pravidlo, vyberte Odoslať nároky pomocou vlastného pravidlaa potom vyberte Ďalej. Toto pravidlo poskytuje službe ADFS atribút „kvalifikátor názvu spname“, ktorý Webex inak neposkytuje. |

| 4 |

V hlavnom okne vyberte možnosť Dôvera spoliehajúcej sa strany a potom v pravom okne vyberte možnosť Vlastnosti. |

| 5 |

Keď sa zobrazí okno Vlastnosti, prejdite na kartu Rozšírené, SHA-256 a potom vyberte OK, čím uložíte zmeny. |

| 6 |

Prejdite na nasledujúcu URL adresu na internom serveri ADFS a stiahnite si súbor: https:// <AD_FS_Server>/FederationMetadata/2007-06/FederationMetadata.xml Možno budete musieť kliknúť pravým tlačidlom myši na stránku a zobraziť zdrojový kód stránky, aby ste získali správne naformátovaný súbor XML. |

| 7 |

Uložte súbor na lokálny počítač. |

Čo robiť ďalej

Ste pripravení importovať metadáta ADFS späť do Webexu z portálu správy.

Importovať metadáta IdP a povoliť jednotné prihlásenie po teste

Po exporte metadát Webex, konfigurácii poskytovateľa identity a stiahnutí metadát IdP do lokálneho systému ich môžete importovať do svojej organizácie Webex z Control Hub.

Predtým, ako začnete

Netestujte integráciu SSO z rozhrania poskytovateľa identity (IdP). Podporujeme iba postupy iniciované poskytovateľom služieb (SP), takže pre túto integráciu musíte použiť test SSO cez Control Hub.

| 1 |

Vyberte si jeden:

|

| 2 |

Na stránke Importovať metadáta IdP buď presuňte súbor s metadátami IdP na stránku, alebo použite prehliadač súborov na vyhľadanie a nahranie súboru s metadátami. Kliknite na Ďalej.

Ak je to možné, mali by ste použiť možnosť Bezpečnejšie. Toto je možné iba v prípade, že váš poskytovateľ identity použil na podpisovanie svojich metadát verejnú certifikačnú autoritu. Vo všetkých ostatných prípadoch musíte použiť možnosť Menej bezpečné. To zahŕňa aj prípady, keď metadáta nie sú podpísané, samopodpísané alebo podpísané súkromnou certifikačnou autoritou. Okta nepodpisuje metadáta, takže pre integráciu Okta SSO musíte zvoliť Menej bezpečné. |

| 3 |

Vyberte Test nastavenia SSOa po otvorení novej karty prehliadača sa overte u poskytovateľa identity prihlásením. Ak sa zobrazí chyba overenia, môže ísť o problém s povereniami. Skontrolujte používateľské meno a heslo a skúste to znova. Chyba aplikácie Webex zvyčajne znamená problém s nastavením SSO. V tomto prípade si znova prejdite kroky, najmä kroky, kde kopírujete a vkladáte metadáta Control Hubu do nastavenia IdP. Ak chcete priamo zobraziť prihlasovacie prostredie SSO, môžete tiež kliknúť na túto obrazovku na položku Kopírovať URL do schránky a vložiť ju do súkromného okna prehliadača. Odtiaľ si môžete prejsť prihlásením pomocou jediného vstupu (SSO). Tento krok zabráni falošne pozitívnym výsledkom kvôli prístupovému tokenu, ktorý môže byť v existujúcej relácii z dôvodu vášho prihlásenia. |

| 4 |

Vráťte sa na kartu prehliadača Control Hub.

Konfigurácia SSO sa vo vašej organizácii neuplatní, pokiaľ nevyberiete prvý prepínač a neaktivujete SSO. |

Čo robiť ďalej

Ak chcete vykonávať zriaďovanie používateľov z Okta do cloudu Webex, použite postupy v časti Synchronizácia používateľov Okta do Cisco Webex Control Hub.

Ak chcete vykonávať zriaďovanie používateľov z Entra ID do cloudu Webex, použite postupy v časti Synchronizácia používateľov Microsoft Entra ID do Cisco Webex Control Hub.

Ak chcete zakázať e-maily odosielané novým používateľom aplikácie Webex vo vašej organizácii, postupujte podľa postupu v časti Potlačenie automatizovaných e-mailov. Dokument obsahuje aj osvedčené postupy pre odosielanie komunikácie používateľom vo vašej organizácii.

Aktualizácia dôveryhodnosti spoliehajúcej sa strany Webex v službe ADFS

Predtým, ako začnete

Pred aktualizáciou dôveryhodnosti spoliehajúcej sa strany Webex v službe ADFS je potrebné exportovať súbor metadát SAML z Control Hub.

| 1 |

Prihláste sa na server ADFS s oprávneniami správcu. |

| 2 |

Nahrajte súbor metadát SAML z Webexu do dočasného lokálneho priečinka na serveri ADFS, napr. |

| 3 |

Otvorte PowerShell. |

| 4 |

Spustením príkazu Všimnite si parameter |

| 5 |

Spustiť Uistite sa, že názov súboru a názov cieľa nahradíte správnymi hodnotami z vášho prostredia. Pozri https://docs.microsoft.com/powershell/module/adfs/update-adfsrelyingpartytrust.Ak ste si stiahli 5-ročný certifikát Webex SP a máte zapnuté zrušenie podpisového alebo šifrovacieho certifikátu, musíte spustiť tieto dva príkazy: |

| 6 |

Prihláste sa do Control Hub a potom otestujte integráciu SSO: |

Riešenie problémov s ADFS

Chyby ADFS v protokoloch systému Windows

V denníkoch udalostí systému Windows sa môže zobraziť chybový kód 364 v denníku udalostí služby ADFS. Podrobnosti udalosti identifikujú neplatný certifikát. V týchto prípadoch hostiteľ ADFS nemá povolený prístup cez bránu firewall na porte 80 na overenie certifikátu.

Pri pokuse o vytvorenie reťazca certifikátov pre dôveru spoliehajúcej sa strany sa vyskytla chyba.

Pri aktualizácii certifikátu SSO sa pri prihlasovaní môže zobraziť táto chyba: Invalid status code in response.

Ak sa zobrazí táto chyba, skontrolujte protokoly prehliadača udalostí na serveri ADFS a vyhľadajte nasledujúcu chybu: An error occurred during an attempt to

build the certificate chain for the relying party trust

'https://idbroker.webex.com/' certificate identified by thumbprint

'754B9208F1F75C5CC122740F3675C5D129471D80'. Možnými príčinami sú zrušenie certifikátu, nepodarilo sa overiť reťaz certifikátov podľa nastavení zrušenia šifrovacieho certifikátu dôveryhodnej strany alebo certifikát nie je v rámci svojej platnosti.

Ak sa vyskytne táto chyba, musíte spustiť príkazy Set-ADFSRelyingPartyTrust -TargetIdentifier https://idbroker.webex.com/

-EncryptionCertificateRevocationCheck None

ID federácie

ID federácie rozlišuje veľké a malé písmená. Ak je toto vaša organizačná e-mailová adresa, zadajte ju presne tak, ako ju odošle ADFS, inak Webex nenájde zodpovedajúceho používateľa.

Vlastné pravidlo deklarácie nemožno napísať na normalizáciu atribútu LDAP pred jeho odoslaním.

Importujte metadáta zo servera ADFS, ktorý ste nastavili vo svojom prostredí.

V prípade potreby môžete overiť URL adresu prejdením na v správe ADFS.

Synchronizácia času

Uistite sa, že systémové hodiny vášho servera ADFS sú synchronizované so spoľahlivým internetovým zdrojom času, ktorý používa protokol NTP (Network Time Protocol). Nasledujúci príkaz PowerShell použite na skreslenie hodín iba pre vzťah dôveryhodnej strany Webex.

Set-ADFSRelyingPartyTrust -TargetIdentifier "https://idbroker.webex.com/$ENTITY_ID_HEX_VALUE" -NotBeforeSkew 3

Hexadecimálna hodnota je pre vaše prostredie jedinečná. Nahraďte hodnotu z hodnoty SP EntityDescriptor ID v súbore metadát Webex. Napríklad:

položku .

položku .