- Hjem

- /

- Artikel

brugerdefineret enhedscertifikat på 9800/8875

I denne artikel

I denne artikel Har du feedback?

Har du feedback?Du kan installere et CDC (Custom Device Certificate) manuelt eller automatisk. I visse miljøer kan du bruge DHCP indstilling 43 til at angive SCEP-parametrene til certifikatinstallationen. Denne Hjælp-artikel gælder for Cisco Desk Phone 9800 Series og Cisco Video Phone 8875, der er registreret til Cisco BroadWorks eller Webex Calling.

Installation af brugerdefineret enhedscertifikat

For at installere et brugerdefineret enhedscertifikat (CDC) på din telefon skal du bruge en af følgende metoder baseret på din situation:

Det senest installerede certifikat på telefonen træder i kraft.

- Manuel installation – du kan installere et certifikat ved at uploade det fra telefonens administrationswebside. For detaljer, se Manuel installation af brugerdefineret enhedscertifikat via upload.

- Automatisk installation – du kan konfigurere SCEP-parametrene (Simple Certificate Enrollment Protocol) til at udløse en automatisk installation af et certifikat. Telefonen sender SCEP-anmodninger til en SCEP-server for at installere certifikatet.

SCEP-parametrene kan konfigureres via telefonens administrationswebside, telefonens konfigurationsfil (cfg.XML) eller Control Hub. For detaljer, se Automatisk installation af brugerdefineret enhedscertifikat af SCEP og Parametre for telefonindstillinger på Control Hub.

- DHCP mulighed 43 – I bestemte miljøer kan du installere et certifikat ved at bruge DHCP mulighed 43. Mulighed 43 kan angive SCEP-parametrene til certifikatinstallationen. For detaljer, se Konfiguration af SCEP-parametre via DHCP-indstilling 43.

-

Når du bruger DHCP-indstillingen 43 til klargøring af SCEP-parametre, kan telefonen også hente domænenavnet, der overføres fra DHCP-indstillingen 15. Baseret på det hentede domænenavn kan telefonen konstruere SCEP CSR-fællesnavnet og 802.1X-bruger-ID'et. For detaljer, se Klargøring af fællesnavn eller bruger-ID via DHCP mulighed 15.

For mere information om, hvordan du konfigurerer DHCP-indstillinger, se Konfigurer DHCP-indstillinger.

-

Manuel installation af brugerdefineret enhedscertifikat via upload

Du kan manuelt installere et brugerdefineret enhedscertifikat (CDC) på telefonen ved at uploade certifikatet fra telefonens administrationswebside.

Før du begynder

Før du kan installere et brugerdefineret enhedscertifikat til en telefon, skal du have:

- En certifikatfil (.p12 eller .pfx) gemt på din pc. Filen indeholder certifikatet og den private nøgle.

- Uddrag af adgangskoden til certifikatet. Adgangskoden bruges til at dekryptere certifikatfilen.

| 1 |

Gå til websiden til telefonadministration |

| 2 |

Vælge Certifikat. |

| 3 |

I Tilføj certifikat sektion, klik Gennemse.... |

| 4 |

Gå til certifikatet på din pc. |

| 5 |

I feltet Udtræk adgangskode skal du angive certifikatudtræksadgangskode. |

| 6 |

Klik på Upload. Hvis certifikatfilen og adgangskoden er korrekte, vil du modtage beskeden "

Certifikat tilføjet. ". Ellers mislykkes uploaden med en fejlmeddelelse, der angiver, at certifikatet ikke kan uploades. |

| 7 |

For at kontrollere detaljer om det installerede certifikat skal du klikke på Udsigt i Eksisterende certifikater afsnit. |

| 8 |

For at fjerne det installerede certifikat fra telefonen skal du klikke på Slet i Eksisterende certifikater afsnit. Når du klikker på knappen, starter fjernelsen med det samme uden en bekræftelse.

Hvis certifikatet er fjernet, vil du modtage beskeden " |

Automatisk installation af brugerdefineret enhedscertifikat af SCEP

Du kan konfigurere parametrene for Simple Certificate Enrollment Protocol (SCEP) til at interagere med SCEP-serveren for automatisk at installere Custom Device Certificate (CDC).

Når en af SCEP-parametrene er konfigureret, sender telefonen en SCEP-tilmeldingsanmodning til serveren. Telefonen validerer det modtagne CA-certifikat ved hjælp af det konfigurerede fingeraftryk.

Før du begynder

Før du kan udføre en automatisk installation af et brugerdefineret enhedscertifikat (CDC) til en telefon, skal du have:

- SCEP-serveradresse

- SHA-1- eller SHA-256-fingeraftryk af CA-rodcertifikatet til SCEP-serveren

| 1 |

Gå til websiden til telefonadministration |

| 2 |

Vælge Certifikat. |

| 3 |

I SCEP-konfiguration 1 afsnittet, indstil parametrene som beskrevet i Parametre til SCEP-konfiguration . |

| 4 |

Klik på Send alle ændringer. |

Parametre til SCEP-konfiguration

Følgende tabel definerer funktionen og brugen af SCEP-konfigurationsparametre i SCEP-konfiguration 1 afsnittet under Certifikat Tab i telefonens webgrænseflade. Den definerer også syntaksen for den streng, der tilføjes i telefonens konfigurationsfil (cfg.XML) for at konfigurere en parameter.

Enhver ændring af parametrene vil få telefonen til at anmode om et nyt certifikat.

| Parameter | Beskrivelse |

|---|---|

| Server |

SCEP-serveradresse. Denne parameter er obligatorisk. Gør et af følgende:

Gyldige værdier: En URL- eller IP-adresse. HTTPS-skemaet understøttes ikke. Standard: tom |

| Rod CA-fingeraftryk |

SHA256- eller SHA1-fingeraftryk af rod-CA'en til validering under SCEP-processen. Denne parameter er obligatorisk. Gør et af følgende:

Standard: tom |

| Udfordringsadgangskode |

Udfordringsadgangskoden til Certificate Authority (CA)-godkendelse mod telefonen under en certifikattilmelding via SCEP. Denne parameter er valgfri. I henhold til det faktiske SCEP-miljø varierer opførslen af udfordringsadgangskoder.

Gør et af følgende:

Standard: tom |

| Almindeligt navn |

Angiver det almindelige navn (CN), der bruges som identifikator for den telefon, der anmoder om certifikatet. CN bruges til anmodning om certifikatsignering (CSR) i SCEP-processen. Denne parameter understøtter også makroudvidelsesvariabler, se Makroudvidelsesvariabler for detaljer. Gør et af følgende:

Gyldige værdier: Maksimum 64 tegn Standard: tom |

Certifikatfornyelse via SCEP

Enhedscertifikatet kan opdateres automatisk via SCEP-processen.

- Telefonen kontrollerer hver 4. time, om certifikatet udløber om 15 dage. Hvis det er tilfældet, starter telefonen automatisk certifikatfornyelsesprocessen.

- Hvis adgangskoden til udfordringen er tom, bruger telefonen MIC/SUDI til både den første tilmelding og certifikatfornyelse. Hvis udfordringsadgangskoden er konfigureret, bruges den kun til den første tilmelding, mens det eksisterende/installerede certifikat bruges til certifikatfornyelse.

- Telefonen fjerner ikke det gamle enhedscertifikat, før den henter det nye.

- Hvis certifikatfornyelsen mislykkes, fordi enhedscertifikatet eller CA'en udløber, udløser telefonen automatisk den første tilmelding. Hvis godkendelsen af udfordringsadgangskoden i mellemtiden mislykkes, vises en skærm til indtastning af adgangskode på telefonskærmen, og brugerne bliver bedt om at indtaste udfordringsadgangskoden på telefonen.

CDC Common Name-konfiguration

Som standard bruges det almindelige navn i MIC/SUDI som almindeligt navn for CDC.

Du kan konfigurere det fælles navn for CDC, når du installerer certifikatet. Brug en af følgende metoder til at installere en CDC på telefonen:

-

Generer en anmodning om certifikatsignering (CSR), der indeholder dit ønskede fællesnavn, og upload og installer derefter det nye certifikat på telefonens administrationswebside.

-

Konfigurer det almindelige navn via telefonens administrationswebside, telefonens konfigurationsfil (cfg.XML) eller Control Hub. Dette vil få telefonen til automatisk at anmode om et nyt certifikat.

Du kan finde flere oplysninger om parametrene på telefonens webside og i Control Hub under Automatisk installation af brugerdefineret enhedscertifikat via SCEP og Parametre for telefonindstillinger i Control Hub.

- Brug DHCP mulighed 43 og 15 til at klargøre Common Name til CDC og kabelbaseret 802.1X-identitet.

For yderligere information, se Angivelse af almindeligt navn eller bruger-ID via DHCP mulighed 15.

Konfiguration af SCEP-parametre via DHCP-indstilling 43

I visse miljøer, hvor du ikke kan installere det brugerdefinerede enhedscertifikat (CDC) ved at uploade det eller direkte konfigurere SCEP-parametrene. I denne situation kan du bruge DHCP-indstillingen 43 til at udfylde parametrene fra en DHCP-server. DHCP-indstillingen 43 kan konfigureres til at levere SCEP-parametrene til telefonen. Når telefonen er nulstillet til fabriksindstillingerne, kan den modtage parametrene fra DHCP-serveren for at installere CDC via SCEP-protokollen.

- Denne funktion (konfiguration af SCEP-parametre via DHCP valgmulighed 43) er kun tilgængelig for den telefon, der er fabriksnulstillet.

- Telefoner må ikke placeres i netværk, der understøtter Option 43 og fjernklargøring (f.eks. Options 66,160,159,150 eller cloudklargøring). Ellers får telefonerne muligvis ikke konfigurationsmulighed 43.

For at installere et CDC-certifikat ved hjælp af de SCEP-parametre, der er angivet fra DHCP-indstilling 43, skal du gøre følgende:

- Forbered et SCEP-miljø.

Du kan finde oplysninger om opsætning af SCEP-miljøet i dokumentationen til SCEP-serveren.

- Opsæt DHCP-indstilling 43 (defineret i 8.4 Leverandørspecifik information, RFC 2132).

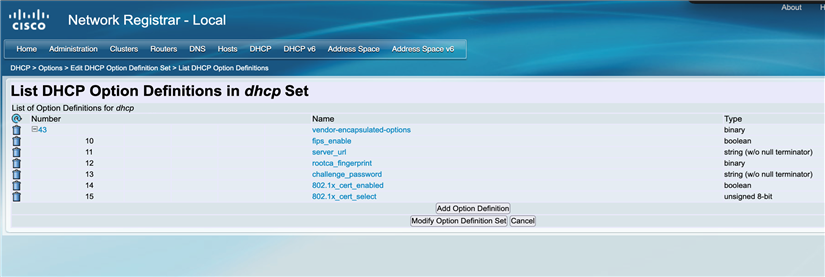

Undervalgmulighederne (10-15) er reserveret til metoden:

Parameter på telefonens webside Underoption Type Længde (byte) Mandatory FIPS-tilstand 10 boolsk 1 Ingen* Server 11 streng 208 - længde (Udfordringsadgangskode) Ja Rod CA-fingeraftryk 12 sekskant 20, 32, 48 eller 64 Ja Udfordringsadgangskode 13 streng 208 - længde (server) Ingen* Aktivér 802.1X-godkendelse 14 boolsk 1 Nej Certifikatvalg 15 Usigneret 8-bit 1 Nej * betyder, at parameteren er konfigureret i henhold til den faktiske situation.

Når du bruger DHCP-indstillingen 43, skal du bemærke følgende karakteristika for metoden:

- Underindstillinger (10-15) er reserveret til brugerdefineret enhedscertifikat (CDC).

- Den maksimale længde af DHCP-indstilling 43 er 255 bytes.

- Den maksimale længde af Server + Udfordringsadgangskode skal være mindre end 208 bytes.

- Værdien af FIPS-tilstand skal være i overensstemmelse med konfigurationen af onboarding-klargøringen. Ellers kan telefonen ikke hente det tidligere installerede certifikat efter onboarding. Specifikt,

- Hvis telefonen skal registreres i et miljø, hvor FIPS-tilstanden er deaktiveret, behøver du ikke at konfigurere FIPS-tilstand i DHCP valgmulighed 43. Som standard er FIPS-tilstanden deaktiveret.

- Hvis telefonen skal registreres i et miljø, hvor FIPS-tilstand er aktiveret, skal du aktivere FIPS-tilstanden i DHCP mulighed 43. Se Aktiver FIPS-tilstand for detaljer.

- Udfordringsadgangskoden i mulighed 43 er i klartekst.

- Hvis du vil have, at telefonen bruger MIC/SUDI til den første tilmelding og certifikatfornyelse, skal du lade adgangskoden til udfordringen stå tom.

- Hvis udfordringsadgangskoden kun bruges til den første tilmelding, skal du konfigurere udfordringsadgangskoden. I dette tilfælde vil det installerede certifikat blive brugt til certifikatfornyelsen.

- Aktivering af 802.1X-godkendelse og valg af certifikat bruges kun til telefoner i kabelbaserede netværk.

- DHCP mulighed 60 (leverandørklasseidentifikator) bruges til at identificere enhedsmodellen.

Eksempel på DHCP mulighed 43 (undermuligheder 10-15):

Undervalg decimal/hex Værdilængde (byte) decimal/hex Værdi Hex-værdi 10/0a 1/01 1 (0: Deaktiveret; 1: Aktiveret) 01 11/0b 18/12 http://10.79.57.91 687474703a2f2f31302e37392e35372e3931 12/0c 20/14 12040870625C5B755D73F5925285F8F5FF5D55AF 12040870625C5B755D73F5925285F8F5FF5D55AF 13/0d 16/10 D233CCF9B9952A15 44323333434346394239393532413135 14/0e 1/01 1 (0: Nej; 1: Ja) 01 15/0f 1/01 1 (0: Fabrikationsinstalleret; 1: Specialinstalleret) 01 Oversigt over parameterværdierne:

-

FIPS-tilstand =

Aktiveret -

Server =

http://10.79.57.91 -

Rod-CA-fingeraftryk =

12040870625C5B755D73F5925285F8F5FF5D55AF -

Udfordringsadgangskode =

D233CCF9B9952A15 -

Aktivér 802.1X-godkendelse =

Ja -

Certifikatvalg =

Brugerdefineret installeret

Syntaksen for den endelige hex-værdi er:

{<underoption><længde><værdi> }...I henhold til ovenstående parameterværdier er den endelige hex-værdi som følger:

0a01010b12687474703a2f2f31302e37392e35372e39310c1412040870625 C5B755D73F5925285F8F5FF5D55AF0d10443233334343463942393935324131350e01010f0101 - Konfigurer DHCP valgmulighed 43 på en DHCP-server.

Dette trin giver et eksempel på DHCP-konfigurationerne for indstilling 43 på Cisco netværksregisteret.

- Tilføj DHCP-definitionssættet.

De Leverandørindstillingsstreng er modelnavnet på IP-telefonerne. Den gyldige værdi er: DP-9841, DP-9851, DP-9861, DP-9871 eller CP-8875.

- Tilføj DHCP-indstilling 43 og underindstillinger til DHCP-indstillingsdefinitionssættet.

Eksempel:

- Tilføj valgmulighed 43 til DHCP-politikken, og indstil værdien som følger:

Eksempel:

(10 1)(11 http://10.79.57.91)(12 12040870625C5B755D73F5925285F8F5FF5D55AF)(13 D233CCF9B9952A15)(14 1)(15 1) - Bekræft indstillingerne. Du kan bruge Wireshark til at registrere netværkstrafikken mellem telefonen og tjenesten.

- Tilføj DHCP-definitionssættet.

- Udfør en fabriksnulstilling på telefonen.

Når telefonen er nulstillet, vil parametrene Server, Rod CA-fingeraftryk, og Udfordringsadgangskode vil blive udfyldt automatisk. Disse parametre findes i afsnittet SCEP-konfiguration 1 fra på telefonens administrationswebside.

For at kontrollere detaljer om det installerede certifikat skal du klikke på Udsigt i Eksisterende certifikater afsnit.

Du kan kontrollere certifikatets installationsstatus ved at vælge . Status 1 for download viser det seneste resultat. Hvis der opstår problemer under certifikattilmeldingen, kan årsagen til fejlfinding vises i downloadstatussen.

Hvis den anfægtede adgangskodegodkendelse mislykkes, bliver brugerne bedt om at indtaste adgangskoden på telefonskærmen.

- (Valgfrit): Hvis du vil fjerne det installerede certifikat fra telefonen, skal du klikke på Slet i afsnittet Eksisterende certifikater .

Når du klikker på knappen, fjernelsen starter straks uden en bekræftelse.

Klargøring af Common Name eller User ID via DHCP mulighed 15

Under tilmelding af SCEP-certifikat via DHCP mulighed 43 kan telefonen også få det domænenavn, der er angivet i DHCP mulighed 15 (hvis konfigureret). Når telefonen modtager domænenavnet, kan den konstruere Common Name eller User ID med domænenavnet, der repræsenteres som følger:

- Common Name = <Common Name i MIC/SUDI >.<Domænenavn i mulighed 15>

Common Name vil blive brugt til CSR i SCEP-processen, og senere vil det være Common Name i CDC.

- Bruger-id = <Almindeligt navn i MIC/SUDI >@<domænenavn i indstilling 15>

Bruger-id'et bruges som identitet for kabelbaseret 802.1X-godkendelse.

F.eks. er telefonens MAC-adresse 00:1A:2B:3C:4D:5E, telefonmodellen er 9871:

| Domænenavn i DHCP mulighed 15 | Almindeligt navn | Bruger-id |

|---|---|---|

| example.nl | CP-9871-SEP001A2B3C4D5E.example.nl | CP-9871-SEP001A2B3C4D5E@example.nl |

| Tom | CP-9871-SEP001A2B3C4D5E |

CP-9871-SEP001A2B3C4D5E |

Hvis domænenavnet ikke er konfigureret i indstilling 15, vil Common Name og User ID være de samme som Common Name i MIC/SUDI.