- Hjem

- /

- Artikkel

Tilpasset enhetssertifikat på 9800/8875

I denne artikkelen

I denne artikkelen Tilbakemelding?

Tilbakemelding?Du kan installere et tilpasset enhetssertifikat (CDC) på en manuell eller automatisk måte. For visse miljøer kan du bruke DHCP alternativ 43 til å angi SCEP-parametrene for sertifikatinstallasjonen. Denne hjelpeartikkelen gjelder Cisco Desk Phone 9800-serien og Cisco Video Phone 8875 registrert i Cisco BroadWorks eller Webex Calling.

Installasjon av sertifikat for tilpasset enhet

Hvis du vil installere et Custom Device Certificate (CDC) på telefonen, bruker du én av følgende måter basert på situasjonen:

Det sist installerte sertifikatet på telefonen trer i kraft.

- Manuell installasjon – du kan installere et sertifikat ved å laste det opp fra websiden for telefonadministrasjon. Hvis du vil ha mer informasjon, kan du se Manuell installasjon av tilpasset enhetssertifikat ved opplasting.

- Automatisk installasjon – du kan konfigurere SCEP-parametrene (Simple Certificate Enrollment Protocol) til å utløse en automatisk installasjon av et sertifikat. Telefonen sender SCEP-forespørsler til en SCEP-server om å installere sertifikatet.

SCEP-parametrene kan konfigureres via websiden for telefonadministrasjon, telefonkonfigurasjonsfilen (cfg.XML) eller Control Hub. Hvis du vil ha mer informasjon, kan du se Automatisk installasjon av tilpasset enhetssertifikat etter SCEP og Parametere for telefoninnstillinger på Control Hub.

- DHCP alternativ 43 – I visse omgivelser kan du installere et sertifikat ved å bruke alternativet DHCP 43. Alternativ 43 kan inneholde SCEP-parametrene for sertifikatinstallasjonen. Hvis du vil ha mer informasjon, kan du se SCEP-parameterkonfigurasjon via DHCP alternativ 43.

-

Når du bruker DHCP-alternativet 43 for klargjøring av SCEP-parametere, kan telefonen også hente domenenavnet som er overført fra DHCP-alternativet 15. Basert på det hentede domenenavnet kan telefonen konstruere SCEP CSR Common Name og 802.1X User ID. Hvis du vil ha mer informasjon, kan du se Klargjøring av vanlig navn eller bruker-ID via DHCP alternativ 15.

Hvis du vil ha mer informasjon om hvordan du konfigurerer DHCP-alternativer, kan du se Konfigurere DHCP-alternativer.

-

Manuell installasjon av tilpasset enhetssertifikat ved opplasting

Du kan installere et tilpasset enhetssertifikat (CDC) manuelt på telefonen ved å laste opp sertifikatet fra websiden for telefonadministrasjon.

Før du begynner

Før du kan installere et egendefinert enhetssertifikat for en telefon, må du ha:

- En sertifikatfil (.p12 eller .pfx) lagret på PCen. Filen inneholder sertifikatet og privatnøkkelen.

- Passordet for sertifikatutdraget. Passordet brukes til å dekryptere sertifikatfilen.

| 1 |

Åpne telefonens administrasjonsnettside. |

| 2 |

Velg Sertifikat. |

| 3 |

I delen Legg til sertifikat klikker du Bla gjennom.... |

| 4 |

Bla til sertifikatet på PC-en. |

| 5 |

I feltet Pakk ut passord taster du inn sertifikatets utpakkingspassord. |

| 6 |

Klikk på Last opp. Hvis sertifikatfilen og passordet er riktig, vil du motta meldingen "

Sertifikat lagt til.". Ellers mislykkes opplastingen med en feilmelding som indikerer at sertifikatet ikke kan lastes opp. |

| 7 |

Hvis du vil kontrollere detaljene for det installerte sertifikatet, klikker du Vis under Eksisterende sertifikater . |

| 8 |

Hvis du vil fjerne det installerte sertifikatet fra telefonen, klikker du Slett under Eksisterende sertifikater . Når du klikker på knappen, starter fjerningen umiddelbart uten bekreftelse.

Hvis sertifikatet fjernes, vil du motta meldingen " |

Automatisk installering av tilpasset enhetssertifikat av SCEP

Du kan konfigurere SCEP-relaterte parametere (Simple Certificate Enrollment Protocol) til å samhandle med SCEP-serveren for å installere CDC-sertifikatet (Custom Device Certificate) automatisk.

Når noen av SCEP-parameterne er konfigurert, sender telefonen en forespørsel om SCEP-registrering til serveren. Telefonen vil validere det mottatte CA-sertifikatet ved hjelp av det konfigurerte fingeravtrykket.

Før du begynner

Før du kan utføre en automatisk installasjon av et CDC (Custom Device Certificate) for en telefon, må du ha:

- Adresse til SCEP-server

- SHA-1- eller SHA-256-fingeravtrykk av rot-CA-sertifikatet for SCEP-serveren

| 1 |

Åpne telefonens administrasjonsnettside. |

| 2 |

Velg Sertifikat. |

| 3 |

I delen SCEP-konfigurasjon 1 angir du parametrene som beskrevet i Parametere for SCEP-konfigurasjon . |

| 4 |

Klikk på Godta alle endringer. |

Parametere for SCEP-konfigurasjon

Tabellen nedenfor definerer funksjonen og bruken av SCEP-konfigurasjonsparametere i delen SCEP-konfigurasjon 1 under Sertifikat # Tab i telefonens webgrensesnitt. Den definerer også syntaksen til strengen som legges til i telefonkonfigurasjonsfilen (cfg.XML) for å konfigurere en parameter.

Eventuelle endringer av parametere vil føre til at telefonen ber om et nytt sertifikat.

| Parameter | Beskrivelse |

|---|---|

| Server |

SCEP-serveradresse. Denne parameteren er obligatorisk. Gjør ett av følgende:

Gyldige verdier: En URL- eller IP adresse. HTTPS-ordningen støttes ikke. Standard: tom |

| Rot CA fingeravtrykk |

SHA256- eller SHA1-fingeravtrykket til rotsertifiseringsinstansen for validering under SCEP-prosessen. Denne parameteren er obligatorisk. Gjør ett av følgende:

Standard: tom |

| Utfordre passord |

Utfordringspassordet for Certificate Authority (CA)-autorisasjon mot telefonen under en sertifikatregistrering via SCEP. Denne parameteren er valgfri. I henhold til det faktiske SCEP-miljøet varierer oppførselen til utfordringspassord.

Gjør ett av følgende:

Standard: tom |

| Vanlig navn |

Angir fellesnavnet (CN) som brukes som identifikator for telefonen som ber om sertifikatet. CN brukes for forespørsel om sertifikatsignering (CSR) i SCEP-prosessen. Denne parameteren støtter også makroutvidelsesvariabler, se Makroutvidelsesvariabler hvis du vil ha mer informasjon. Gjør ett av følgende:

Gyldige verdier: Maksimalt 64 tegn Standard: tom |

Sertifikatfornyelse med SCEP

Enhetssertifikatet kan oppdateres automatisk av SCEP-prosessen.

- Telefonen sjekker om sertifikatet utløper om 15 dager hver 4. time. I så fall starter telefonen sertifikatfornyelsesprosessen automatisk.

- Hvis passordet for utfordringen er tomt, bruker telefonen MIC/SUDI både for første registrering og sertifikatfornyelse. Hvis passordet for utfordringen er konfigurert, brukes det bare til første registrering, det eksisterende/installerte sertifikatet brukes til sertifikatfornyelse.

- Telefonen fjerner ikke det gamle enhetssertifikatet før den henter det nye.

- Hvis sertifikatfornyelse mislykkes fordi enhetssertifikatet eller CA utløper, utløser telefonen den første registreringen automatisk. I mellomtiden, hvis godkjenning av utfordringspassord mislykkes, dukker det opp en passordinntastingsskjerm på telefonskjermen, og brukerne blir bedt om å angi utfordringspassordet på telefonen.

Konfigurasjon av vanlig CDC-navn

Som standard brukes fellesnavnet i MIC/SUDI som fellesnavn for CDC.

Du kan konfigurere fellesnavnet for CDC når du installerer sertifikatet. Bruk en av følgende metoder for å installere en CDC på telefonen:

-

Generer en forespørsel om sertifikatsignering (CSR) som inneholder ønsket fellesnavn, og last deretter opp og installer det nye sertifikatet på websiden for telefonadministrasjon.

-

Konfigurer det vanlige navnet via websiden for telefonadministrasjon, telefonkonfigurasjonsfilen (cfg.XML) eller Control Hub. Dette vil føre til at telefonen automatisk ber om et nytt sertifikat.

Hvis du vil ha mer informasjon om parameterne på telefonens webside og Kontrollhub, kan du se Automatisk installasjon av egendefinert enhetssertifikat etter SCEP og Parametere for telefoninnstillinger i Kontrollhub.

- Bruk DHCP alternativ 43 og 15 for å klargjøre Common Name for CDC og kablet 802.1X-identitet.

Hvis du vil ha mer informasjon, kan du se Klargjøring av vanlig navn eller bruker-ID via DHCP alternativ 15.

SCEP-parameterkonfigurasjon via DHCP alternativ 43

I visse miljøer der du ikke kan installere CDC-sertifikatet (Custom Device Certificate) ved å laste det opp eller konfigurere SCEP-parameterne direkte. I så fall kan du bruke alternativet DHCP 43 til å fylle ut parameterne fra en DHCP-server. Alternativet DHCP 43 kan konfigureres til å angi SCEP-parametrene til telefonen. Når telefonen er tilbakestilt til fabrikkstandard, kan den motta parametrene fra DHCP-serveren for å installere CDC via SCEP-protokollen.

- Denne funksjonen (SCEP-parameterkonfigurasjon via DHCP alternativ 43) er bare tilgjengelig for telefoner som tilbakestilles til fabrikkstandard.

- Telefoner skal ikke plasseres i nettverket som har støttet alternativ 43 og ekstern klargjøring (for eksempel Options 66,160,159,150 eller skyklargjøring). Ellers kan det hende at telefonene ikke får alternativet 43-konfigurasjoner.

Hvis du vil installere et CDC-sertifikat ved hjelp av SCEP-parameterne fra DHCP alternativ 43, gjør du følgende:

- Forbered et SCEP-miljø.

Hvis du vil ha informasjon om oppsett av SCEP-miljøet, kan du se dokumentasjonen for SCEP-serveren.

- Sett opp DHCP alternativ 43 (definert i 8.4 Leverandørspesifikk informasjon, RFC 2132).

Undervalg (10–15) er reservert for metoden:

Parameter på telefonens nettside Alternativ Type Lengde (byte) Obligatorisk FIPS-modus 10 Boolsk 1 Nei* Server 11 streng 208 - lengde (Challenge passord) Ja Rot CA fingeravtrykk 12 Hex 20, 32, 48 eller 64 Ja Utfordre passord 13 streng 208 - lengde (Server) Nei* Aktivere 802.1X-godkjenning 14 Boolsk 1 Nei Velg sertifikat 15 Usignert 8-biters 1 Nei * betyr at parameteren er konfigurert i henhold til den faktiske situasjonen.

Når du bruker alternativet DHCP 43, må du legge merke til følgende kjennetegn ved metoden:

- Underalternativer (10–15) er reservert for CDC (Custom Device Certificate).

- Maksimumslengden på DHCP alternativ 43 er 255 byte.

- Den maksimale lengden på Server + Challenge Password skal være mindre enn 208 byte.

- Verdien for FIPS-modus skal være i samsvar med konfigurasjonen for klargjøring av pålasting. Ellers kan ikke telefonen hente det tidligere installerte sertifikatet etter innføring. Spesifikt

- Hvis telefonen skal registreres i et miljø der FIPS-modus er deaktivert, trenger du ikke å konfigurere FIPS-modus i DHCP alternativ 43. FIPS-modus er deaktivert som standard.

- Hvis telefonen skal registreres i et miljø der FIPS-modus er aktivert, må du aktivere FIPS-modus i DHCP alternativ 43. Se Aktivere FIPS-modus hvis du vil ha mer informasjon.

- Utfordringspassordet i alternativ 43 er i klartekst.

- Hvis du vil at telefonen skal bruke MIC/SUDI for den første registreringen og sertifikatfornyelsen, lar du utfordringspassordet stå tomt.

- Hvis utfordringspassordet bare brukes til den første registreringen, konfigurerer du utfordringspassordet. I dette tilfellet vil det installerte sertifikatet bli brukt til sertifikatfornyelse.

- Aktiver 802.1X-godkjenning og sertifikatvalg brukes bare for telefoner i kablede nettverk.

- DHCP alternativ 60 (Vendor Class Identifier) brukes til å identifisere enhetsmodellen.

Eksempel på DHCP alternativ 43 (undervalg 10–15):

Suboption desimal/hex Verdilengde (byte) desimal/hex Verdi Hex-verdi 10/0a 1/01 1 (0: Deaktivert; 1: Aktivert) 01 11/0b 18/12 http://10.79.57.91 687474703a2f2f31302e37392e35372e3931 12/0c 20/14 12040870625C5B755D73F5925285F8F5FF5D55AF 12040870625C5B755D73F5925285F8F5FF5D55AF 13/0D 16/10 D233CCF9B9952A15 44323333434346394239393532413135 14/0e 1/01 1 (0: Nei; 1: Ja) 01 15/0F 1/01 1 (0: Produksjon installert; 1: Tilpasset installert) 01 Sammendrag av parameterverdiene:

-

FIPS-modus =

aktivert -

Server =

http://10.79.57.91 -

Root CA fingeravtrykk =

12040870625C5B755D73F 5925285F8F5FF5D55AF -

Utfordringspassord =

D233CCF9B9952A15 -

Aktiver 802.1X-godkjenning =

Ja -

Sertifikatvalg =

Tilpasset installert

Syntaksen til den endelige hex-verdien er:

{<suboption><length><value>}...I henhold til parameterverdiene ovenfor er den endelige hex-verdien som følger:

0a01010b12687474703a2f2f31302e37392e35372e39310c1412040870625C5B755D73F5925285F8F5FF5D55AF0d10443233334343463942393935324131350e01010f0101 - Konfigurer DHCP alternativ 43 på en DHCP-server.

Dette trinnet gir et eksempel på konfigurasjonene DHCP alternativ 43 på Cisco Network Register.

- Legg til DHCP alternativdefinisjonssett.

Alternativstrengen for leverandører er modellnavnet på de IP telefonene. Den gyldige verdien er: DP-9841, DP-9851, DP-9861, DP-9871 eller CP-8875.

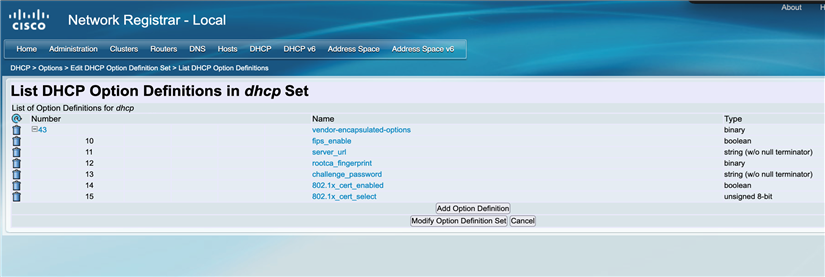

- Legg til DHCP alternativ 43 og underalternativer i definisjonssettet DHCP.

Eksempel:

- Legg til alternativer 43 i DHCP policyen, og definer verdien på følgende måte:

Eksempel:

(10 1)(11 http://10.79.57.91)(12 12040870625C5B755D73F5925285F8F5FF5D55AF)(13 D233CCF9B9952A15)(14 1)(15 1) - Kontroller innstillingene. Du kan bruke Wireshark til å fange opp et spor av nettverkstrafikken mellom telefonen og tjenesten.

- Legg til DHCP alternativdefinisjonssett.

- Utfør en tilbakestilling til fabrikkinnstillingene for telefonen.

Etter at telefonen er tilbakestilt, blir parametrene Server, Root CA Fingerprint og Challenge Password fylt ut automatisk. Disse parameterne finner du i delen SCEP-konfigurasjon 1 fra på websiden for telefonadministrasjon.

Hvis du vil kontrollere detaljene for det installerte sertifikatet, klikker du Vis under Eksisterende sertifikater .

Hvis du vil kontrollere installasjonsstatusen for sertifikatet, velger du . Nedlastingsstatus 1 viser det siste resultatet. Hvis det oppstår et problem under sertifikatregistreringen, kan nedlastingsstatusen vise årsaken til problemet i forbindelse med feilsøking.

Hvis godkjenning av passord mislykkes, blir brukerne bedt om å angi passordet på telefonskjermen.

- (Valgfritt): Hvis du vil fjerne det installerte sertifikatet fra telefonen, klikker du Slett under Eksisterende sertifikater .

Når du klikker på knappen, starter fjerningen umiddelbart uten bekreftelse.

Levering av vanlig navn eller bruker-ID via DHCP alternativ 15

Under SCEP-sertifikatregistreringen via DHCP alternativ 43, kan telefonen også få domenenavnet oppgitt i DHCP alternativ 15 (hvis konfigurert). Etter at telefonen mottar domenenavnet, kan den konstruere det vanlige navnet eller bruker-IDen med domenenavnet, som er representert som følger:

- Vanlig navn = < vanlig navn i MIC / SUDI >.<Domenenavn i alternativ 15>

Det vanlige navnet vil bli brukt for CSR i SCEP-prosessen, og senere vil det være det vanlige navnet i CDC.

- Bruker-ID = <Vanlig navn i MIC/SUDI >@<Domenenavn i alternativ 15>

Bruker-IDen vil bli brukt som identitet for kablet 802.1X-autentifikasjon .

For eksempel er telefonens MAC-adresse 00:1A:2B:3C:4D:5E, telefonmodellen er 9871:

| Domenenavn i DHCP alternativ 15 | Vanlig navn | Bruker-ID |

|---|---|---|

| example.nl | CP-9871-SEP001A2B3C4D5E.example.nl | CP-9871-SEP001A2B3C4D5E@example.nl |

| Tom | CP-9871-SEP001A2B3C4D5E |

CP-9871-SEP001A2B3C4D5E |

Hvis domenenavn ikke er konfigurert i alternativ 15, vil det vanlige navnet og bruker-IDen være det samme som det vanlige navnet i MIC/SUDI.