- Start

- /

- Artikel

Anpassat enhetscertifikat på 9800/8875

I den här artikeln

I den här artikeln Har du feedback?

Har du feedback?Du kan installera ett anpassat enhetscertifikat (CDC) manuellt eller automatiskt. För vissa miljöer kan du använda DHCP alternativ 43 för att ange SCEP-parametrar för certifikatinstallationen. Den här hjälpartikeln gäller för Cisco bordstelefon i 9800-serien och Cisco videotelefon 8875 registrerad till Cisco BroadWorks eller Webex Calling.

Installation av anpassat enhetscertifikat

För att installera ett anpassat enhetscertifikat (CDC) på din telefon, använd ett av följande sätt baserat på din situation:

Det senast installerade certifikatet på telefonen träder i kraft.

- Manuell installation – du kan installera ett certifikat genom att ladda upp det från telefonens administrationswebbsida. För detaljer, se Manuell installation av anpassat enhetscertifikat via uppladdning.

- Automatisk installation – du kan konfigurera parametrarna för Simple Certificate Enrollment Protocol (SCEP) för att utlösa en automatisk installation av ett certifikat. Telefonen skickar SCEP-förfrågningar till en SCEP-server för att installera certifikatet.

SCEP-parametrarna kan konfigureras via webbsidan för telefonadministration, telefonens konfigurationsfil (cfg.XML) eller Control Hub. För detaljer, se Automatisk installation av anpassat enhetscertifikat av SCEP och Parametrar för telefoninställningar på Control Hub.

- DHCP alternativ 43 – I vissa miljöer kan du installera ett certifikat genom att använda DHCP alternativ 43. Alternativ 43 kan tillhandahålla SCEP-parametrar för certifikatinstallationen. För detaljer, se Konfiguration av SCEP-parametrar via DHCP alternativ 43.

-

När du använder DHCP alternativ 43 för att tillhandahålla SCEP-parametrar kan telefonen också hämta domännamnet som överförts från DHCP alternativ 15. Baserat på det hämtade domännamnet kan telefonen konstruera SCEP CSR Common Name och 802.1X User ID. För detaljer, se Tillhandahållande av vanligt namn eller användar-ID via DHCP alternativ 15.

För mer information om hur du konfigurerar DHCP-alternativ, se Konfigurera DHCP-alternativ.

-

Manuell installation av anpassat enhetscertifikat via uppladdning

Du kan installera ett CDC (Custom Device Certificate) manuellt på telefonen genom att överföra certifikatet från webbsidan för telefonadministration.

Innan du börjar

Innan du kan installera ett anpassat enhetscertifikat för en telefon måste du ha:

- En certifikatfil (.p12 eller .pfx) sparad på din dator. Filen innehåller certifikatet och den privata nyckeln.

- Extraktionslösenordet för certifikatet. Lösenordet används för att dekryptera certifikatfilen.

| 1 |

Öppna webbsidan för telefonadministration. |

| 2 |

Välja Certifikat. |

| 3 |

I avsnittet Lägg till certifikat klickar du på Bläddra.... |

| 4 |

Bläddra till certifikatet på datorn. |

| 5 |

Ange certifikatets extraheringslösenord i fältet Extraheringslösenord. |

| 6 |

Klicka på Överför. Om certifikatfilen och lösenordet är korrekta får du meddelandet "

Certifikatet har lagts till.". Annars misslyckas uppladdningen med ett felmeddelande som anger att certifikatet inte kan laddas upp. |

| 7 |

Om du vill kontrollera detaljerna för det installerade certifikatet klickar du på Visa Befintliga certifikat i avsnittet. |

| 8 |

Om du vill ta bort det installerade certifikatet från telefonen klickar du på Ta bort i avsnittet Befintliga certifikat . När du klickar på knappen startar borttagningen omedelbart utan bekräftelse.

Om certifikatet tas bort visas meddelandet " |

Automatisk installation av anpassat enhetscertifikat av SCEP

Du kan konfigurera parametrarna för Simple Certificate Enrollment Protocol (SCEP) så att de interagerar med SCEP-servern och installerar Custom Device Certificate (CDC) automatiskt.

När någon av SCEP-parametrarna har konfigurerats skickar telefonen en SCEP-registreringsbegäran till servern. Telefonen validerar det mottagna CA-certifikatet med hjälp av det konfigurerade fingeravtrycket.

Innan du börjar

Innan du kan utföra en automatisk installation av ett anpassat enhetscertifikat (CDC) för en telefon måste du ha:

- SCEP-serveradress

- SHA-1 eller SHA-256 fingeravtryck för rot-CA-certifikatet i SCEP-servern

| 1 |

Öppna webbsidan för telefonadministration. |

| 2 |

Välja Certifikat. |

| 3 |

I SCEP-konfiguration 1 avsnittet, ställ in parametrarna enligt beskrivningen i Parametrar för SCEP-konfiguration . |

| 4 |

Klicka på Submit All Changes. |

Parametrar för SCEP-konfiguration

Följande tabell definierar funktionen och användningen av SCEP-konfigurationsparametrar i SCEP-konfiguration 1 avsnittet under Certifikat Tab i telefonens webbgränssnitt. Den definierar också syntaxen för strängen som läggs till i telefonens konfigurationsfil (cfg.xml) för att konfigurera en parameter.

Alla parameterändringar kommer att göra att telefonen begär ett nytt certifikat.

| Parameter | Beskrivning |

|---|---|

| Server |

SCEP-serveradress. Den här parametern är obligatorisk. Utför ett av följande:

Giltiga värden: En URL eller IP-adress. HTTPS-schemat stöds inte. Standard: tomt |

| Root CA-fingeravtryck |

Rotcertifikatutfärdarens SHA256- eller SHA1-fingeravtryck för validering under SCEP-processen. Den här parametern är obligatorisk. Utför ett av följande:

Standard: tomt |

| Utmaningslösenord |

Utmaningslösenordet för certifikatutfärdarens (CA) auktorisering mot telefonen under en certifikatregistrering via SCEP. Den här parametern är valfri. Beroende på den faktiska SCEP-miljön varierar beteendet hos utmaningslösenordet.

Utför ett av följande:

Standard: tomt |

| Vanligt namn |

Anger det vanliga namn (CN) som används som identifierare för den telefon som begär certifikatet. CN används för certifikatsigneringsbegäran (CSR) i SCEP-processen. Denna parameter stöder även makroexpansionsvariabler, se Makroexpansionsvariabler för detaljer. Utför ett av följande:

Giltiga värden: Maximalt 64 tecken Standard: tomt |

Certifikatförnyelse via SCEP

Enhetscertifikatet kan uppdateras automatiskt av SCEP-processen.

- Telefonen kontrollerar om certifikatet upphör att gälla om 15 dagar var 4:e timme. I så fall startar telefonen certifikatförnyelseprocessen automatiskt.

- Om utmaningslösenordet är tomt använder telefonen MIC/SUDI för både den första inskrivningen och certifikatförnyelsen. Om utmaningslösenordet är konfigurerat används det endast för den första registreringen, det befintliga/installerade certifikatet används för certifikatförnyelse.

- Telefonen tar inte bort det gamla enhetscertifikatet förrän det hämtar det nya.

- Om certifikatförnyelsen misslyckas på grund av att enhetscertifikatet eller CA (Certifikatutfärdaren) har upphört att gälla, utlöser telefonen den första inskrivningen automatiskt. Om autentiseringen av utmaningslösenordet misslyckas, dyker en lösenordsinmatningsskärm upp på telefonskärmen och användarna uppmanas att ange utmaningslösenordet på telefonen.

CDC-konfiguration av vanliga namn

Som standard används det gemensamma namnet i MIC/SUDI som gemensamt namn för CDC.

Du kan konfigurera Common Name för CDC när du installerar certifikatet. Använd någon av följande metoder för att installera en CDC på telefonen:

-

Generera en certifikatsigneringsbegäran (CSR) som innehåller ditt önskade vanliga namn och ladda sedan upp och installera det nya certifikatet på telefonens administrationswebbsida.

-

Konfigurera det gemensamma namnet via webbsidan för telefonadministration, telefonens konfigurationsfil (cfg.XML) eller Control Hub. Detta kommer att utlösa att telefonen automatiskt begär ett nytt certifikat.

För mer information om parametrarna på telefonens webbsida och i Control Hub, se Automatisk installation av anpassat enhetscertifikat av SCEP och Parametrar för telefoninställningar på Control Hub.

- Använd DHCP alternativ 43 och 15 för att tillhandahålla Common Name för CDC och trådbunden 802.1X-identitet.

För mer information, se Tillhandahållande av vanligt namn eller användar-ID via DHCP alternativ 15.

SCEP-parameterkonfiguration via DHCP-alternativ 43

I vissa miljöer där du inte kan installera det anpassade enhetscertifikatet (CDC) genom att ladda upp det eller direkt konfigurera SCEP-parametrarna. I den här situationen kan du använda DHCP alternativ 43 för att fylla i parametrarna från en DHCP-server. Alternativet DHCP 43 kan konfigureras för att tillhandahålla SCEP-parametrarna till telefonen. När telefonen har återställts till fabriksinställningarna kan den ta emot parametrar från DHCP-servern för att installera CDC via SCEP-protokollet.

- Den här funktionen (konfiguration av SCEP-parametrar via DHCP alternativ 43) är endast tillgänglig för telefonen som är fabriksåterställd.

- Telefoner får inte placeras i nätverk som har stöd för Option 43 och fjärrprovisionering (till exempel Options 66,160,159,150 eller molnprovisionering). Annars kanske telefonerna inte får konfigurationsalternativ 43.

För att installera ett CDC-certifikat med SCEP-parametrarna som anges från DHCP-alternativ 43, gör följande:

- Förbered en SCEP-miljö.

Mer information om hur SCEP-miljön konfigureras finns i dokumentationen till SCEP-servern.

- Ställ in DHCP-alternativ 43 (definieras i 8.4 Leverantörsspecifik information, RFC 2132).

Delalternativen (10–15) är reserverade för metoden:

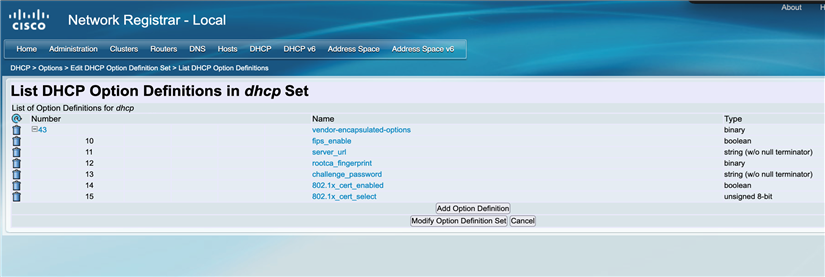

Parameter på telefonens webbsida Underalternativ Typ Längd (byte) Mandatory FIPS-läge 10 boolesk 1 Inga* Server 11 sträng 208 - längd (Utmaningslösenord) Ja Root CA-fingeravtryck 12 hexagon 20, 32, 48 eller 64 Ja Utmaningslösenord 13 sträng 208 - längd (Server) Inga* Aktivera 802.1X-autentisering 14 boolesk 1 Nej Certifikatval 15 osignerad 8-bitars 1 Nej * betyder att parametern är konfigurerad enligt den faktiska situationen.

När du använder DHCP-alternativet 43 bör du lägga märke till följande egenskaper hos metoden:

- Underalternativen (10–15) är reserverade för Custom Device Certificate (CDC).

- Den maximala längden på DHCP-alternativ 43 är 255 byte.

- Den maximala längden på Server + utmaningslösenord ska vara mindre än 208 byte.

- Värdet i FIPS-läge ska överensstämma med konfigurationen för inledande reservering. Annars kan telefonen inte hämta det tidigare installerade certifikatet efter registreringen. Specifikt,

- Om telefonen ska registreras i en miljö där FIPS-läget är inaktiverat behöver du inte konfigurera FIPS-läge i DHCP alternativ 43. Som standard är FIPS-läget inaktiverat.

- Om telefonen ska registreras i en miljö där FIPS-läget är aktiverat måste du aktivera FIPS-läget i DHCP alternativ 43. Se Aktivera FIPS-läge för detaljer.

- Lösenordet för utmaningen i alternativ 43 är i klartext.

- Om du vill att telefonen ska använda MIC/SUDI för den första registreringen och certifikatförnyelsen, lämna lösenordet för utmaningen tomt.

- Om utmaningslösenordet endast används för den första registreringen, konfigurera utmaningslösenordet. I det här fallet kommer det installerade certifikatet att användas för certifikatförnyelsen.

- Aktivera 802.1X-autentisering och Certifikatval används endast för telefoner i trådbundna nätverk.

- DHCP-alternativ 60 (Vendor Class Identifier) används för att identifiera enhetsmodellen.

Exempel på DHCP alternativ 43 (delalternativ 10–15):

Underalternativ decimal/hex Värdelängd (byte) decimal/hex Värde Hexvärde 10/0a 1/01 1 (0: Inaktiverad; 1: Aktiverad) 01 11/0b 18/12 http://10.79.57.91 687474703a2f2f31302e37392e35372e3931 12/0c 20/14 12040870625C5B755D73F5925285F8F5FF5D55AF 12040870625C5B755D73F5925285F8F5FF5D55AF 13/0d 16/10 D233CCF9B9952A15 44323333434346394239393532413135 14/0e 1/01 1 (0: Nej; 1: Ja) 01 15/0f 1/01 1 (0: Tillverkarinstallerad; 1: Anpassad installation) 01 Sammanfattning av parametervärdena:

-

FIPS-läge =

Aktiverat -

Server =

http://10.79.57.91 -

Root CA Fingerprint =

12040870625C5B755D73F5925285F8F5FF5D55AF -

Utmaningslösenord =

D233CCF9B9952A15 -

Aktivera 802.1X-autentisering =

Ja -

Certifikatval =

Anpassad installation

Syntaxen för det slutliga hex-värdet är:

{<suboption><length><value>}...Enligt parametervärdena ovan är det slutliga hexvärdet följande:

0a01010b12687474703a2f2f31302e37392e35372e39310c1412040870625C5B755D73F5925285F8F5FF5D55AF0d10443233334343463942393935324131350e01010f0101 - Konfigurera DHCP-alternativ 43 på en DHCP-server.

Det här steget är ett exempel på DHCP-alternativ 43-konfigurationer på Cisco Network Register.

- Lägg till DHCP-alternativdefinitionsset.

Strängen för leverantörsalternativet är modellnamnet på IP-telefonerna. Det giltiga värdet är: DP-9841, DP-9851, DP-9861, DP-9871 eller CP-8875.

- Lägg till DHCP-alternativet 43 och underalternativen i definitionsuppsättningen för DHCP-alternativ.

Exempel:

- Lägg till alternativ 43 i DHCP-policyn och ställ in värdet enligt följande:

Exempel:

(10 1)(11 http://10.79.57.91)(12 12040870625C5B755D73F5925285F8F5FF5D55AF)(13 D233CCF9B9952A15)(14 1)(15 1) - Kontrollera inställningarna. Du kan använda Wireshark för att fånga en spårning av nätverkstrafiken mellan telefonen och tjänsten.

- Lägg till DHCP-alternativdefinitionsset.

- Utför en fabriksåterställning för telefonen.

När telefonen har återställts fylls parametrarna Server, Root CA Fingerprint och Challenge Password i automatiskt. Dessa parametrar finns i avsnittet SCEP-konfiguration 1 från på webbsidan för telefonadministration.

Om du vill kontrollera detaljerna för det installerade certifikatet klickar du på Visa Befintliga certifikat i avsnittet.

För att kontrollera certifikatets installationsstatus, välj . Hämtningsstatus 1 visar det senaste resultatet. Om något problem uppstår under certifikatinskrivningen kan nedladdningsstatusen visa problemorsaken för felsökningsändamål.

Om autentiseringen av utmaningslösenordet misslyckas uppmanas användarna att ange lösenordet på telefonskärmen.

- (Valfritt): För att ta bort det installerade certifikatet från telefonen klickar du på Ta bort i avsnittet Befintliga certifikat .

När du klickar på knappen startar borttagningen omedelbart utan bekräftelse.

Tillhandahållande av vanligt namn eller användar-ID via DHCP alternativ 15

Under registreringen av SCEP-certifikat via DHCP alternativ 43 kan telefonen också hämta domännamnet som anges i DHCP alternativ 15 (om det är konfigurerat). När telefonen har mottagit domännamnet kan den konstruera ett gemensamt namn eller användar-ID med domännamnet, vilket representeras enligt följande:

- Vanligt namn = <Vanligt namn i MIC/SUDI>.<Domännamn i alternativ 15>

Det gemensamma namnet kommer att användas för CSR i SCEP-processen, och senare kommer det att vara det gemensamma namnet i CDC.

- Användar-ID = <Vanligt namn i MIC/SUDI>@<Domännamn i alternativ 15>

Användar-ID:t kommer att användas som identitet för trådbunden 802.1X-autentisering.

Till exempel är telefonens MAC-adress 00:1A:2B:3C:4D:5E, telefonmodellen är 9871:

| Domännamn i DHCP alternativ 15 | Vanligt namn | Användar-ID |

|---|---|---|

| example.nl | CP-9871-SEP001A2B3C4D5E.example.nl | CP-9871-SEP001A2B3C4D5E@example.nl |

| Tom | CP-9871-SEP001A2B3C4D5E |

CP-9871-SEP001A2B3C4D5E |

Om domännamnet inte är konfigurerat i alternativ 15 kommer det gemensamma namnet och användar-ID:t att vara detsamma som det gemensamma namnet i MIC/SUDI.