- Hjem

- /

- Artikel

Netværkskrav for Webex til Cisco BroadWorks

I denne artikel

I denne artikel Har du feedback?

Har du feedback?Her er en liste over de adresser, porte og protokoller, der bruges til at tilslutte dine telefoner, Webex-appen og gateways til Webex til Cisco BroadWorks. Denne artikel er til netværksadministratorer, særligt firewall- og proxysikkerhedsadministratorer, der bruger Webex til Cisco BroadWorks-tjenesteydelser inden for deres organisation.

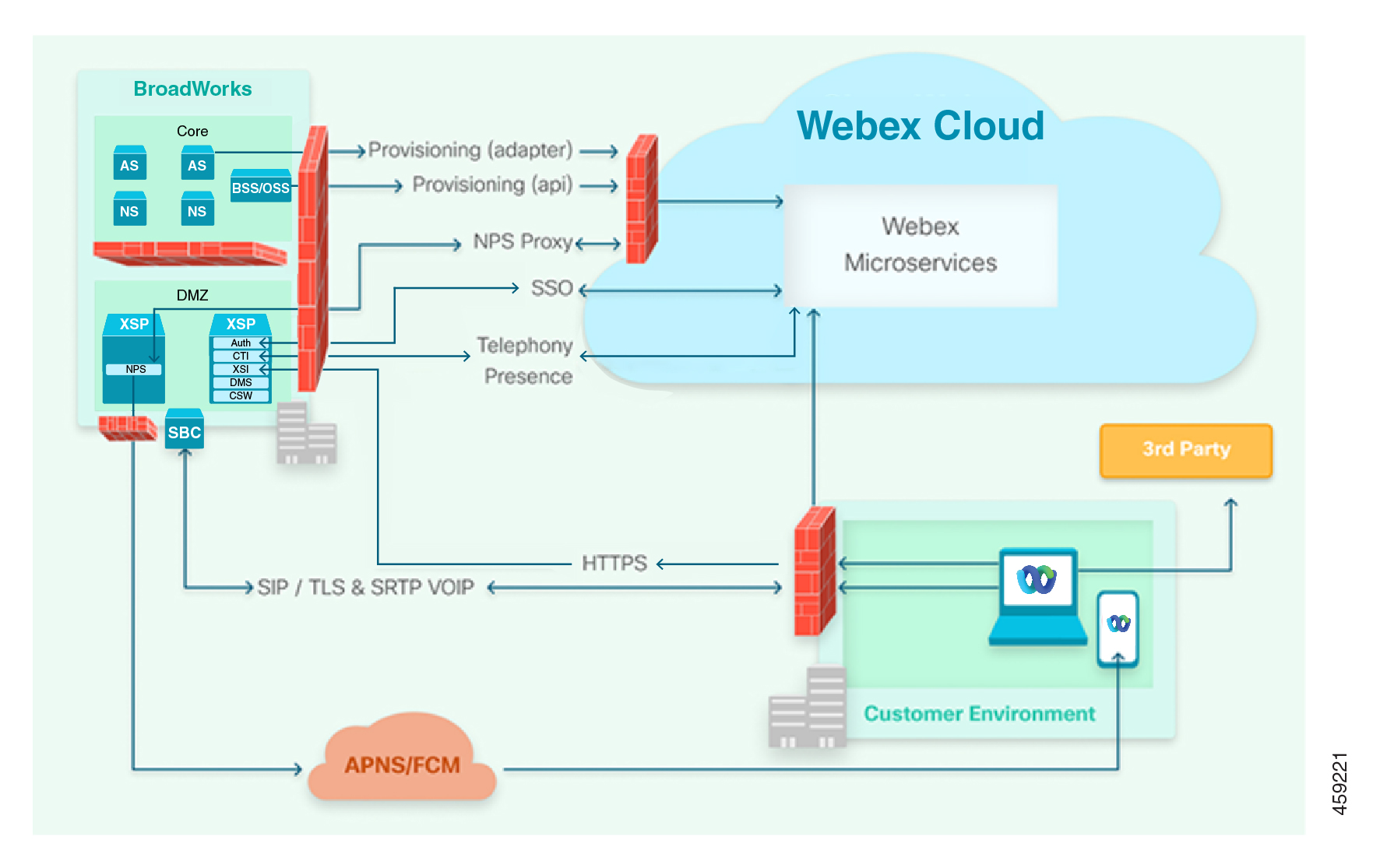

Forbindelseskort

Følgende diagram viser integrationspunkterne. Pointen med diagrammet er at vise, at du skal gennemgå IP-adresser og porte for forbindelser til og fra dit miljø. De forbindelser, der bruges af Webex til Cisco BroadWorks, er beskrevet i de efterfølgende tabeller.

Firewall-kravene til normal drift af klientapplikationen er angivet som referencer, da de allerede er dokumenteret help.webex.com.

firewall-konfiguration

Forbindelseskortet og følgende tabeller beskriver de forbindelser og protokoller, der kræves mellem klienterne (på eller uden for kundens netværk), dit netværk og Webex-platformen.

(Til dit netværk)

| Formål | Source | Protocol | Destination | Destinationsport |

|

WebexCloud CTI/Godk./XSI |

IP-område 23.89.0.0/16 44.234.52.192/26 62.109.192.0/18 64.68.96.0/19 66.114.160.0/20 66.163.32.0/19 69.26.160.0/19 114.29.192.0/19 144.196.0.0/16 150.253.128.0/17 163.129.0.0/16 170.72.0.0/16 170.133.128.0/18 173.39.224.0/19 173.243.0.0/20 207.182.160.0/19 209.197.192.0/19 210.4.192.0/20 216.151.128.0/19 |

HTTPS Cti |

Din XSP |

TCP/TLS 8012 443 |

|

Webex-app Xsi/DMS |

Any |

HTTPS |

Din XSP |

443 |

|

Webex app VoIP slutpunkter SIP |

Any |

SIP |

Din SBC |

SP-defineret protokol og port TCP/UDP

|

(Uden for dit netværk)

|

Formål |

Source |

Protocol |

Destination |

Destinationsport |

|

Bruger-provisionering via API'er |

Din applikationsserver |

HTTPS |

webexapis.com |

443 |

|

Proxy push-meddelelser (produktionstjeneste) |

Din NPS-server |

HTTPS |

Nuværende FQDN:

For at forbedre DNS-opløsningshastigheden anbefaler vi, at du bruger den relevante FQDN baseret på din region i stedet for den nuværende FQDN nps.uc-one.broadsoft.com. https://nps.uc-one.broadsoft.com/ Regionsbaserede FQDN'er: https://broadworks-idp-proxy-a.wbx2.com/ - USA Øst https://broadworks-idp-proxy-r.wbx2.com/ - USA's vestkyst https://broadworks-idp-proxy-k.wbx2.com/ - Europa https://broadworks-idp-proxy-d.wbx2.com/ - Saudi-Arabien https://broadworks-idp-proxy-m.wbx2.com/ - Australien |

443 |

|

Webex-Common Identity |

Din NPS-server |

HTTPS |

https://idbroker.webex.com |

443 |

|

Webex-Common Identity |

Godd.-tjeneste XSP |

HTTPS |

https://idbroker-eu.webex.com/idb https://broadworks-idp-proxy-k.wbx2.com/broadworks-idp-proxy/api/v1/idp/authenticate |

443 |

|

APNS- og FCM-tjenester |

Din NPS-server |

HTTPS |

Enhver IP-adresse* |

443 |

|

Bruger-provisionering via BroadWorks-klargøringsadapter |

Dine BroadWorks AS |

HTTPS |

https://broadworks-provisioning-bridge-*.wbx2.com/ (hvor * kunne være ethvert bogstav. Din nøjagtige klargørings-URL-adresse er tilgængelig i den skabelon, du opretter i Partner Hub) |

443 |

|

Cisco CI-tokenvalidering |

Godd.-tjeneste XSP |

HTTPS |

https://cifls.webex.com/federation |

443 |

|

BroadWorks-abonnement og Webex med BroadWorks på Cisco-papir |

Dine BroadWorks AS |

HTTPS |

https://wholesale-billing-service-a.wbx2.com - USA Øst https://wholesale-billing-service-r.wbx2.com - USA's vestkyst https://wholesale-billing-service-k.wbx2.com - Europa https://wholesale-billing-service-d.wbx2.com - Saudi-Arabien https://wholesale-billing-service-m.wbx2.com - Australien |

443 |

Hvis push-notifikationer udløber på grund af en forsinkelse i DNS-opløsningen, skal du øge timeout-værdien i "/etc/resolv.conf" filen på BroadWorks-serveren.

† Disse områder indeholder værterne for NPS-proxy, men vi kan ikke opgive de nøjagtige adresser. Rækkevidderne kan også indeholde værter, der ikke er relaterede til Webex for Cisco BroadWorks. Vi anbefaler, at du konfigurerer din firewall til at tillade trafik for NPS proxy-FQDN i stedet for at sikre, at din udgang kun er mod de værter, vi viser for NPS proxy.

* APNS og FCM har ikke et fast sæt IP-adresser.

(Til dit netværk)

|

Formål |

Source |

Protocol |

Destination |

Destinationsport |

|

WebexCloud CTI/Godk./XSI |

IP-område 23.89.0.0/16 44.234.52.192/26 62.109.192.0/18 64.68.96.0/19 66.114.160.0/20 66.163.32.0/19 69.26.160.0/19 114.29.192.0/19 144.196.0.0/16 150.253.128.0/17 163.129.0.0/16 170.72.0.0/16 170.133.128.0/18 173.39.224.0/19 173.243.0.0/20 207.182.160.0/19 209.197.192.0/19 210.4.192.0/20 216.151.128.0/19 |

HTTPS Cti |

Din XSP |

TCP/TLS 8012 TLS 443 |

|

Webex-appen Xsi/DMS |

Any |

HTTPS |

Din XSP |

443 |

|

Webex App VoIP slutpunkter SIP |

Any |

SIP |

Din SBC |

SP-defineret protokol og port TCP/UDP |

(Uden for dit netværk)

|

Formål |

Source |

Protocol |

Destination |

Destinationsport |

|

Bruger-provisionering via API'er |

Din applikationsserver |

HTTPS |

webexapis.com |

443 |

|

Proxy push-meddelelser (produktionstjeneste) |

Din NPS-server |

HTTPS |

Nuværende FQDN:

For at forbedre DNS-opløsningshastigheden anbefaler vi, at du bruger den relevante FQDN baseret på din region i stedet for den nuværende FQDN nps.uc-one.broadsoft.com. https://nps.uc-one.broadsoft.com/ Regionsbaserede FQDN'er: https://broadworks-idp-proxy-a.wbx2.com/ - USA Øst https://broadworks-idp-proxy-r.wbx2.com/ - USA's vestkyst https://broadworks-idp-proxy-k.wbx2.com/ - Europa https://broadworks-idp-proxy-d.wbx2.com/ - Saudi-Arabien https://broadworks-idp-proxy-m.wbx2.com/ - Australien |

443 |

|

Webex-Common Identity |

Din NPS-server |

HTTPS |

https://idbroker.webex.com https://idbroker-b-us.webex.com |

443 |

|

Webex-Common Identity |

Godd.-tjeneste XSP |

HTTPS |

https://idbroker.webex.com/idb https://idbroker-b-us.webex.com/idb https://broadworks-idp-proxy-a.wbx2.com/broadworks-idp-proxy/api/v1/idp/authenticate https://broadworks-idp-proxy-r.wbx2.com/broadworks-idp-proxy/api/v1/idp/authenticate |

443 |

|

APNS- og FCM-tjenester |

Din NPS-server |

HTTPS |

Enhver IP-adresse* |

443 |

|

Bruger-provisionering via BWKS-klargøringsadapter |

Dine BroadWorks AS |

HTTPS |

https://broadworks-provisioning-bridge-*.wbx2.com/ (hvor * kunne være ethvert bogstav. Din nøjagtige klargørings-URL-adresse er tilgængelig i den skabelon, du opretter i Partner Hub) |

443 |

|

Cisco CI-tokenvalidering |

Godd.-tjeneste XSP |

HTTPS |

https://cifls.webex.com/federation |

443 |

|

BroadWorks-abonnement og Webex med BroadWorks på Cisco-papir |

Dine BroadWorks AS |

HTTPS |

https://wholesale-billing-service-a.wbx2.com - USA Øst https://wholesale-billing-service-r.wbx2.com - USA's vestkyst https://wholesale-billing-service-k.wbx2.com - Europa https://wholesale-billing-service-d.wbx2.com - Saudi-Arabien https://wholesale-billing-service-m.wbx2.com - Australien |

443 |

Hvis push-notifikationer udløber på grund af en forsinkelse i DNS-opløsningen, skal du øge timeout-værdien i "/etc/resolv.conf" filen på BroadWorks-serveren.

† Disse områder indeholder værterne for NPS-proxy, men vi kan ikke opgive de nøjagtige adresser. Rækkevidderne kan også indeholde værter, der ikke er relaterede til Webex for Cisco BroadWorks. Vi anbefaler, at du konfigurerer din firewall til at tillade trafik for NPS proxy-FQDN i stedet for at sikre, at din udgang kun er mod de værter, vi viser for NPS proxy.

* APNS og FCM har ikke et fast sæt IP-adresser.

Domæner og URL-adresser til Webex til BroadWorks

|

Domæne/URL-adresse |

Beskrivelse |

Webex-apps og -enheder, der bruger disse domæner/URL-adresser |

|---|---|---|

|

*.webex.com |

Webex-kernetjenester til opkald, møde og meddelelser såsom godkendelse osv. |

Alle |

|

*.wbx2.com og *.ciscospark.com |

Webex-mikrotjenester, såsom softwareopgraderingstjeneste. |

Alle |

Hvis din netværksfirewall understøtter lister over domænetilladelser for http(s)-trafik, såsom *.webex.com, anbefales det på det kraftigste at tillade alle disse domæner.

Webex Meetings/-meddelelser – netværkskrav

MPP-enhederne er nu onboardet i Webex Cloud for tjenester som opkaldshistorik, adressebogssøgning og møder. Netværkskravene til disse Webex-tjenesteydelser kan findes under Netværkskrav til Webex-tjenesteydelser. Disse krav gælder også, når du installerer Webex-videoenheder.

IP-undernet til Webex-medietjenester

De IP-undernet, der er angivet herunder, er til Webex-medietjenester. Filtrering af Webex-signaleringstrafik efter IP-adresse understøttes ikke, da de IP-adresser, der bruges af Webex, er dynamiske og kan ændres når som helst. HTTP-signaleringstrafik til Webex-tjenester kan filtreres efter URL/domain i din Enterprise Proxy-server, før den videresendes til din firewall.

| IPv6-adresseintervaller for medietjenester |

|---|

|

Asien og Stillehavsområdet - 2402:2500::/34 |

|

AMER - 2607:fcf0::/34 |

|

EMEA - 2a00:a640::/34 |

For mere information, se Netværkskrav til Webex-tjenester.

Dokumentets revisionshistorik

|

Dato |

Vi har foretaget følgende ændringer i denne artikel |

|---|---|

|

17. februar 2026 |

Tilføjede URL'er og FQDN'er til engrosfaktureringstjenester i Australien under EMEA Egress Rules og USA Egress Rules. |

|

6. februar 2026 |

Tilføjede URL'er og FQDN'er til saudiske engrosfaktureringstjenester under EMEA Egress Rules og USA Egress Rules. |

|

10. september 2025 |

Tilføjet afsnit IP-undernet til Webex-medietjenester. |

|

8. oktober 2024 |

Fjernede IP-adressen fra rækken Proxy Push Notifications (produktionstjeneste) for EMEA Ingress Rules og USA Ingress Rules. |

|

9. oktober 2023 |

Tilføjet BroadWorks-abonnement og Webex med BroadWorks på Cisco-papir krav i EMEA- og USA-udgangsregler. |

|

1. august 2023 |

Opdaterede EMEA-udgangsregler og USA-udgangsregler. |

|

20. juli 2023 |

Opdaterede IP-undernet til medietjenester for EMEA Ingress Rules og USA Ingress Rules. |

|

12. oktober 2022 |

Foretaget ændringer af formatering/ændringer. Der er ikke foretaget nogen ændringer til indholdet. |

|

31. august 2022 |

Vi har føjet følgende domæne, IP og porte til Webex for BroadWorks-netværkskrav. |