- Accueil

- /

- Article

Exigences réseau pour Webex pour Cisco BroadWorks

Dans cet article

Dans cet article Un commentaire ?

Un commentaire ?Voici une liste des adresses, ports et protocoles utilisés pour connecter vos téléphones, l’application Webex et les passerelles de Webex pour Cisco BroadWorks. Cet article est pour les administrateurs réseau, en particulier les administrateurs de sécurité du pare-feu et du proxy qui utilisent Webex pour les services Cisco BroadWorks au sein de leur organisation.

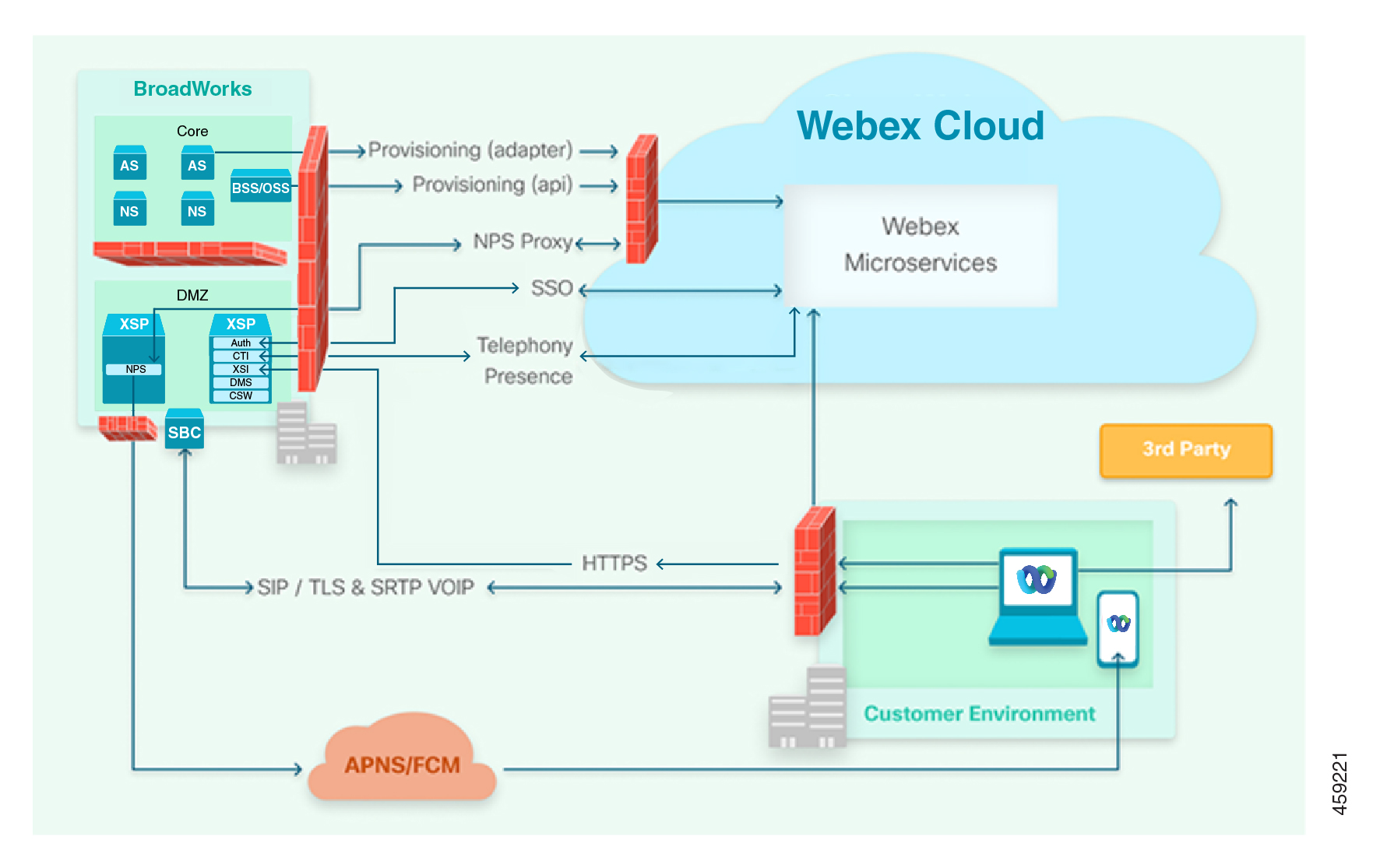

Plan de connexion

Le diagramme suivant illustre les points d’intégration. Le point du diagramme est de montrer que vous devez revoir les IP et les ports pour les connexions dans et hors de votre environnement. Les connexions qui sont utilisées par Webex pour Cisco BroadWorks sont décrites dans les tableaux suivants.

Les exigences du pare-feu pour le fonctionnement normal de l’application client sont répertoriées comme références, car elles sont déjà documentées sur help.webex.com.

Configuration du pare-feu

La carte de la connexion et les tableaux suivants décrivent les connexions et les protocoles requis entre les clients (sur ou hors du réseau du client), votre réseau et la plate-forme Webex.

(Dans votre réseau)

| Objet | Source | HTTPS et WSS pour la signalisation et la messagerie. | Destination | TOUT |

|

Cloud Webex CTI/auth/XSI |

Plage IP 23.89.0.0/16 44.234.52.192/26 62.109.192.0/18 64.68.96.0/19 66.114.160.0/20 66.163.32.0/19 69.26.160.0/19 114.29.192.0/19 144.196.0.0/16 150.253.128.0/17 163.129.0.0/16 170.72.0.0/16 170.133.128.0/18 173.39.224.0/19 173.243.0.0/20 207.182.160.0/19 209.197.192.0/19 210.4.192.0/20 216.151.128.0/19 |

HTTPS :HTTPS Cti |

Votre XSP |

TCP/TLS 8012 443 |

|

Application Webex Xsi/DMS |

Tous |

HTTPS |

Votre XSP |

443 |

|

Points de terminaison VoIP Webex SIP |

Tous |

SIP |

Votre SBC |

Protocole et port SP définis TCP/UDP

|

(Hors de votre réseau)

|

Objet |

Source |

HTTPS et WSS pour la signalisation et la messagerie. |

Destination |

TOUT |

|

Provisioning de l’utilisateur via des API |

Votre serveur d’applications |

HTTPS :HTTPS |

webexapis.com |

443 |

|

Notifications Proxy Push (service de production) |

Votre serveur NPS |

HTTPS :HTTPS |

Nom de domaine complet actuel :

Pour améliorer la vitesse de résolution DNS, au lieu du nom de domaine pleinement qualifié (FQDN) actuel nps.uc-one.broadsoft.com, nous vous recommandons d'utiliser le FQDN approprié en fonction de votre région. https://nps.uc-one.broadsoft.com/ Noms de domaine pleinement qualifiés (FQDN) basés sur la région : https://broadworks-idp-proxy-a.wbx2.com/ - Est des États-Unis https://broadworks-idp-proxy-r.wbx2.com/ - Ouest des États-Unis https://broadworks-idp-proxy-k.wbx2.com/ - Europe https://broadworks-idp-proxy-d.wbx2.com/ - Arabie saoudite https://broadworks-idp-proxy-m.wbx2.com/ - Australie |

443 |

|

Identité commune Webex |

Votre serveur NPS |

HTTPS |

https://idbroker.webex.com |

443 |

|

Identité commune Webex |

Service d'1ère qualité XSP |

HTTPS |

https://idbroker-eu.webex.com/idb https://broadworks-idp-proxy-k.wbx2.com/broadworks-idp-proxy/api/v1/idp/authenticate |

443 |

|

Services APNS et FCM |

Votre serveur NPS |

HTTPS :HTTPS |

Toute adresse IP* |

443 |

|

Provisioning de l’utilisateur via un adaptateur de provisioning BroadWorks |

Vos BroadWorks AS |

HTTPS :HTTPS |

https://broadworks-provisioning-bridge-*.wbx2.com/ (où * pourrait être n’importe quelle lettre. Votre URL exacte de provisioning est disponible dans le modèle que vous créez dans Partner Hub) |

443 |

|

Validation des jetons Cisco CI |

Service d'1ère qualité XSP |

HTTPS |

https://cifls.webex.com/federation |

443 |

|

Abonnement BroadWorks et Webex avec BroadWorks sur Cisco paper |

Vos BroadWorks AS |

HTTPS :HTTPS |

https://wholesale-billing-service-a.wbx2.com - Est des États-Unis https://wholesale-billing-service-r.wbx2.com - Ouest des États-Unis https://wholesale-billing-service-k.wbx2.com - Europe https://wholesale-billing-service-d.wbx2.com - Arabie saoudite https://wholesale-billing-service-m.wbx2.com - Australie |

443 |

Si les notifications push expirent en raison d'un délai de résolution DNS, augmentez la valeur du délai d'expiration dans le "/etc/resolv.conf" fichier sur le serveur BroadWorks.

† ces plages contiennent les hôtes pour le proxy NPS, mais nous ne pouvons pas donner les adresses exactes. Les plages peuvent également contenir des hôtes qui ne sont pas liés à Webex pour Cisco BroadWorks. Nous vous recommandons de configurer votre pare-feu pour autoriser le trafic vers la FDQN proxy NPS, pour vous assurer que votre sortie est uniquement vers les hôtes que nous exposeons pour le proxy NPS.

* Le APNS et le FCM n’ont pas d’adresses IP fixes fixes.

(Dans votre réseau)

|

Objet |

Source |

HTTPS et WSS pour la signalisation et la messagerie. |

Destination |

TOUT |

|

Cloud Webex CTI/auth/XSI |

Plage IP 23.89.0.0/16 44.234.52.192/26 62.109.192.0/18 64.68.96.0/19 66.114.160.0/20 66.163.32.0/19 69.26.160.0/19 114.29.192.0/19 144.196.0.0/16 150.253.128.0/17 163.129.0.0/16 170.72.0.0/16 170.133.128.0/18 173.39.224.0/19 173.243.0.0/20 207.182.160.0/19 209.197.192.0/19 210.4.192.0/20 216.151.128.0/19 |

HTTPS :HTTPS Cti |

Votre XSP |

TCP/TLS 8012 TLS 443 |

|

Application Webex Xsi/DMS |

Tous |

HTTPS |

Votre XSP |

443 |

|

Points de terminaison VoIP Webex SIP |

Tous |

SIP |

Votre SBC |

Protocole et port SP définis TCP/UDP |

(Hors de votre réseau)

|

Objet |

Source |

HTTPS et WSS pour la signalisation et la messagerie. |

Destination |

TOUT |

|

Provisioning de l’utilisateur via des API |

Votre serveur d’applications |

HTTPS :HTTPS |

webexapis.com |

443 |

|

Notifications Proxy Push (service de production) |

Votre serveur NPS |

HTTPS :HTTPS |

Nom de domaine complet actuel :

Pour améliorer la vitesse de résolution DNS, au lieu du nom de domaine pleinement qualifié (FQDN) actuel nps.uc-one.broadsoft.com, nous vous recommandons d'utiliser le FQDN approprié en fonction de votre région. https://nps.uc-one.broadsoft.com/ Noms de domaine pleinement qualifiés (FQDN) basés sur la région : https://broadworks-idp-proxy-a.wbx2.com/ - Est des États-Unis https://broadworks-idp-proxy-r.wbx2.com/ - Ouest des États-Unis https://broadworks-idp-proxy-k.wbx2.com/ - Europe https://broadworks-idp-proxy-d.wbx2.com/ - Arabie saoudite https://broadworks-idp-proxy-m.wbx2.com/ - Australie |

443 |

|

Identité commune Webex |

Votre serveur NPS |

HTTPS |

https://idbroker.webex.com https://idbroker-b-us.webex.com |

443 |

|

Identité commune Webex |

Service d'1ère qualité XSP |

HTTPS |

https://idbroker.webex.com/idb https://idbroker-b-us.webex.com/idb https://broadworks-idp-proxy-a.wbx2.com/broadworks-idp-proxy/api/v1/idp/authenticate https://broadworks-idp-proxy-r.wbx2.com/broadworks-idp-proxy/api/v1/idp/authenticate |

443 |

|

Services APNS et FCM |

Votre serveur NPS |

HTTPS :HTTPS |

Toute adresse IP* |

443 |

|

Provisioning de l’utilisateur via l’adaptateur de provisioning BWKS |

Vos BroadWorks AS |

HTTPS :HTTPS |

https://broadworks-provisioning-bridge-*.wbx2.com/ (où * pourrait être n’importe quelle lettre. Votre URL exacte de provisioning est disponible dans le modèle que vous créez dans Partner Hub) |

443 |

|

Validation des jetons Cisco CI |

Service d'1ère qualité XSP |

HTTPS |

https://cifls.webex.com/federation |

443 |

|

Abonnement BroadWorks et Webex avec BroadWorks sur Cisco paper |

Vos BroadWorks AS |

HTTPS :HTTPS |

https://wholesale-billing-service-a.wbx2.com - Est des États-Unis https://wholesale-billing-service-r.wbx2.com - Ouest des États-Unis https://wholesale-billing-service-k.wbx2.com - Europe https://wholesale-billing-service-d.wbx2.com - Arabie saoudite https://wholesale-billing-service-m.wbx2.com - Australie |

443 |

Si les notifications push expirent en raison d'un délai de résolution DNS, augmentez la valeur du délai d'expiration dans le "/etc/resolv.conf" fichier sur le serveur BroadWorks.

† ces plages contiennent les hôtes pour le proxy NPS, mais nous ne pouvons pas donner les adresses exactes. Les plages peuvent également contenir des hôtes qui ne sont pas liés à Webex pour Cisco BroadWorks. Nous vous recommandons de configurer votre pare-feu pour autoriser le trafic vers la FDQN proxy NPS, pour vous assurer que votre sortie est uniquement vers les hôtes que nous exposeons pour le proxy NPS.

* Le APNS et le FCM n’ont pas d’adresses IP fixes fixes.

Domaines et URL de Webex pour BroadWorks

|

Domaine/URL |

Description |

Apps et périphériques Webex utilisant ces domaines / URLs |

|---|---|---|

|

*.webex.com |

Services de base Webex pour les appels, les réunions et la messagerie, comme l’authentification, etc. |

Tous |

|

*.wbx2.com et *.ciscospark.com |

Micro-services Webex, comme le service de mise à jour des logiciels. |

Tous |

Si votre pare-feu réseau prend en charge les listes d’autorisation de domaine pour le trafic http(s), comme *.webex.com, il est fortement recommandé d’autoriser tous ces domaines.

Réunions/Messagerie Webex - Configuration réseau requise

Les périphériques MPP s’onboard à la Webex Cloud pour les services tels que l’historique des appels, la recherche dans l’annuaire et les réunions. Les exigences réseau pour ces services Webex se trouvent dans Exigences réseau pour les services Webex. Ces exigences s’appliquent également lors du déploiement des périphériques vidéo Webex.

Sous-réseaux IP pour les services média Webex

Les sous-réseaux IP énumérés ci-dessous sont destinés aux services média Webex. Le filtrage du trafic de signalisation Webex par adresse IP n’est pas pris en charge car les adresses IP utilisées par Webex sont dynamiques et peuvent changer à tout moment. Le trafic de signalisation HTTP vers les services Webex peut être filtré par URL/domain dans votre serveur proxy d'entreprise avant d'être transmis à votre pare-feu.

| Plages d'adresses IPv6 pour les services multimédias |

|---|

|

Asie-Pacifique - 2402:2500::/34 |

|

AMER - 2607:fcf0::/34 |

|

EMEA - 2a00:a640::/34 |

Pour plus d'informations, voir Configuration réseau requise pour les services Webex.

Historique des révisions du document

|

Date |

Nous avons apporté les modifications suivantes à cet article |

|---|---|

|

17 février 2026 |

Ajout des URL et des noms de domaine complets (FQDN) du service de facturation en gros australien sous Règles de sortie EMEA et Règles de sortie USA. |

|

6 février 2026 |

Ajout des URL et des FQDN du service de facturation de gros saoudien sous Règles de sortie EMEA et Règles de sortie USA. |

|

10 septembre 2025 |

Ajout de la section Sous-réseau IP pour les services multimédias Webex. |

|

8 octobre 2024 |

Suppression de l'adresse IP de la ligne Proxy Push Notifications (service de production), pour EMEA Ingress Rules et USA Ingress Rules. |

|

9 octobre 2023 |

Ajout de l'abonnement BroadWorks et de Webex avec BroadWorks sur le document Cisco exigences dans les règles de sortie EMEA et USA. |

|

1er août 2023 |

Mise à jour des règles d'évacuation EMEA et des règles d'évacuation USA. |

|

20 juillet 2023 |

Sous-réseaux IP mis à jour pour les services multimédias pour Règles d'entrée EMEA et Règles d'entrée USA. |

|

12 octobre 2022 |

A effectué des changements de formatage/modification d’édition uniquement. Aucune modification n’a été apportée au contenu. |

|

31 août 2022 |

Nous avons ajouté le domaine, l’IP et les ports suivants aux exigences du réseau Webex pour BroadWorks. |