- Startseite

- /

- Artikel

Entra-ID-Benutzer mit Control Hub synchronisieren

In diesem Artikel

In diesem Artikel Feedback?

Feedback?Sie können Webex zur Microsoft Entra ID hinzufügen und dann Benutzer aus dem Verzeichnis mit Ihrer im Control Hub verwalteten Organisation synchronisieren. Für die Synchronisierung ist keine lokale Infrastruktur oder Connectoren erforderlich. Diese -Integration hält Ihre Benutzerliste synchron, wenn ein Benutzer in der Anwendung in Entra ID erstellt, aktualisiert oder entfernt wird.

System für domänenübergreifendes Identity Management (SCIM)

Bei der Integration zwischen Benutzern im Verzeichnis und Control Hub wird das System für die CROSS-Domain Identity Management ( SCIM)-API verwendet. BEI SCIM handelt es sich um einen offenen Standard zur Automatisierung des Austauschs von Informationen zur Nutzeridentität zwischen Identitätsdomänen und IT-Systemen. BEI SCIM handelt es sich um ein einfacheres Verwalten von Nutzeridentitäten in Cloud-basierten Anwendungen und Diensten. BEI SCIENCEM wird eine standardisierte API über REST verwendet.

Entra ID synchronisiert keine Nullwerte. Wenn Sie einen Attributwert auf NULL setzen, wird er nicht gelöscht oder mit einem NULL-Wert in Webex gepatcht. Wenn diese Einschränkung Ihre Benutzer beeinträchtigt, wenden Sie sich an Microsoft, um Support zu erhalten.

Entra ID Wizard App

Verwenden Sie die Entra ID Wizard App im Control Hub, um die Synchronisierung von Benutzern und Gruppen mit Webex zu vereinfachen. Mit der Wizard-App können Sie einfach konfigurieren, welche Attribute, Benutzer und Gruppen synchronisiert werden sollen, und entscheiden, ob die Avatare der Benutzer mit Webex synchronisiert werden sollen. Weitere Informationen zu den Vorteilen der Verwendung des Assistenten finden Sie unter Einrichten der Entra ID Wizard-App in Control Hub.

Bevor Sie Control Hub für die automatische Benutzerbereitstellung mit Entra ID konfigurieren, müssen Sie Webex aus der Azure-Anwendungsgalerie zu Ihrer Liste der verwalteten Anwendungen hinzufügen.

Wenn Sie Control Hub bereits mit Entra ID für Single Sign-On (SSO) integriert haben, ist Webex bereits zu Ihren Unternehmensanwendungen hinzugefügt und Sie können diesen Vorgang überspringen.

| 1 |

Melden Sie sich im Azure-Portal unter mit https://portal.azure.com Ihren Administrator-Anmeldeinformationen an. |

| 2 |

Gehen Sie zu Entra ID für Ihre Organisation. |

| 3 |

Wechseln Sie zu Unternehmensanwendungen und klicken Sie auf Hinzufügen. |

| 4 |

Klicken Sie auf Anwendung aus dem Katalog hinzufügen. |

| 5 |

Geben Sie in das Suchfeld Cisco Webex . |

| 6 |

Wählen Sie im Ergebnisbereich die Option Cisco Webex aus, und klicken Sie dann auf Hinzufügen, um die Anwendung hinzuzufügen.  In einer Meldung wird angezeigt, dass die Anwendung erfolgreich hinzugefügt wurde. |

| 7 |

Um sicherzustellen, dass die zur Synchronisierung hinzugefügte Webex-Anwendung nicht im Benutzerportal angezeigt wird, öffnen Sie die neue Anwendung, gehen Sie zu Eigenschaften und legen Sie Für Benutzer sichtbar fest? auf Nein.  |

Mit diesem Vorgang können Sie auswählen, welche Benutzer mit der Webex-Cloud synchronisiert werden.

Entra ID verwendet ein Konzept namens „Zuweisungen“, um zu bestimmen, welche Benutzer Zugriff auf ausgewählte Apps erhalten sollen. Im Rahmen der automatischen Benutzerbereitstellung werden nur die Benutzer and/or Benutzergruppen, die einer Anwendung in Entra ID „zugewiesen“ sind, werden mit Control Hub synchronisiert.

Verwenden Sie die Entra ID Wizard App im Control Hub, um sowohl Benutzer innerhalb von Entra ID-Gruppen als auch einzelne Gruppenobjekte zu synchronisieren. Webex kann einzelne Gruppen außerhalb der Entra ID Wizard App nicht synchronisieren.

Wenn Sie Ihre Integration zum ersten Mal konfigurieren, empfehlen wir Ihnen, einen Benutzer zum Testen zu zuweisen und nach einem erfolgreichen Test weitere Benutzer und Gruppen hinzuzufügen.

| 1 |

Öffnen Sie die Webex-Anwendung im Entra ID-Portal und gehen Sie dann zu Benutzer und Gruppen. |

| 2 |

Klicken Sie auf Zuweisung hinzufügen. |

| 3 |

Suchen Sie die Benutzer/Gruppen, die Sie der Anwendung hinzufügen möchten:

|

| 4 |

Klicken Sie auf Auswählen und dann auf Zuweisen . Wiederholen Sie diese Schritte, bis Sie alle Gruppen und Benutzer haben, die Sie mit Webex synchronisieren möchten. |

Verwenden Sie dieses Verfahren, um die Bereitstellung von Entra ID einzurichten und ein Inhabertoken für Ihre Organisation zu erhalten. Die Schritte decken die notwendigen und empfohlenen administrativen Einstellungen ab.

Wenn Ihre Organisation erzwingt, dass alle Benutzer über eine verifizierte Domäne verfügen müssen, dann erlaubt zukünftige Synchronisierung keine Benutzererstellung für nicht verifizierte Domänen. Die meisten Webex for Government-Organisationen benötigen verifizierte Domänen.

Vorbereitungen

Holen Sie sich Ihre Unternehmens-ID aus der Kundenansicht im Control Hub. Klicken Sie unten links auf den Namen Ihrer Organisation, und kopieren Sie dann die Organisations-ID in eine Textdatei. Sie benötigen diesen Wert, wenn Sie den Mandanten-URL eingeben. Wir verwenden diesen Wert als Beispiel in diesem Artikel: a35bfbc6-ccbd-4a17-a488-72gf46c5420c

| 1 |

Melden Sie sich beim Azure-Portal an und gehen Sie dann zu | ||||||

| 2 |

Wählen Cisco Webex aus der Liste der Unternehmensanwendungen aus. | ||||||

| 3 |

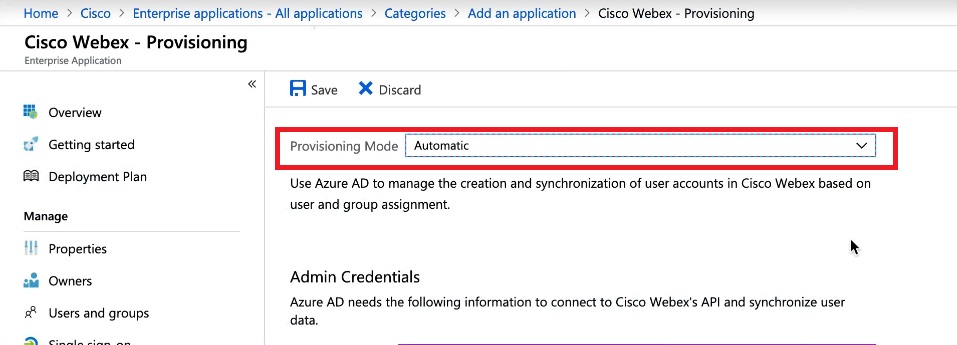

Wechseln Sie zu Provisioningund ändern Sie dann den Bereitstellungsmodus zu Automatisch. Die Webex-App enthält einige Standardzuordnungen zwischen Entra-ID-Benutzerattributen und Webex-Benutzerattributen. Diese Attribute sind für die Erstellung von Benutzern ausreichend, Sie können jedoch weitere hinzufügen, wie später in diesem Artikel beschrieben. | ||||||

| 4 |

Geben Sie die Tenant-URL ein. In der folgenden Tabelle ist die URL Ihres Webex-Angebots aufgeführt. Ersetzen Sie

Die Mandanten-URL könnte beispielsweise wie in folgenden Aussehen aussehen: | ||||||

| 5 |

Befolgen Sie diese Schritte, um den Tokenwert des Inhabers für den geheimen Token zu erhalten: | ||||||

| 6 |

Kehren Sie zum Azure-Portal zurück und fügen Sie den Tokenwert in das geheime Token ein. | ||||||

| 7 |

Klicken Sie auf Verbindung testen, um sicherzustellen, dass Entra ID die Organisation und das Token erkennt. Ein erfolgreiches Ergebnis gibt an, dass die Anmeldeinformationen zur Aktivierung der Benutzerbereitstellung autorisiert sind. | ||||||

| 8 |

Geben Sie eine Benachrichtigungs-E-Mail ein und aktivieren Sie das Kontrollkästchen, um E-Mails zu erhalten, wenn Bereitstellungsfehler auftreten. | ||||||

| 9 |

Klicken Sie auf Speichern. |

Nächste Schritte

Informationen zum Vornehmen von Änderungen an der synchronisierten Organisation finden Sie im Hilfeartikel Synchronisierte Entra-ID-Benutzer verwalten.

Befolgen Sie dieses Verfahren, um zusätzliche Benutzerattribute von der Entra-ID zu Webex zuzuordnen oder vorhandene Benutzerattributzuordnungen zu ändern.

Die Zuordnung von Entra ID zu Webex synchronisiert nicht jedes einzelne Benutzerdetail. Einige Aspekte der Benutzerdaten sind nicht synchronisiert:

-

Avatare

-

Räume

-

Attribute, die nicht in der untenstehenden Tabelle aufgeführt sind

Wir empfehlen, dass Sie die Standard-Attributzuordnungen nur ändern, wenn dies absolut erforderlich ist. Besonders wichtig ist der Wert, den Sie als Nutzernamen zuordnen. Webex verwendet die E-Mail-Adresse des Benutzers als Benutzernamen. Standardmäßig ordnen wir userPrincipalName (UPN) in Azure AD der E-Mail-Adresse (Benutzername) im Control Hub zu.

Wenn der userPrincipalName der E-Mail in Control Hub nicht zupasst, werden die Benutzer im Control Hub als neue Benutzer bereitgestellt, anstatt vorhandene Benutzer abgleichen zu müssen. Wenn Sie ein anderes Azure-Benutzerattribut verwenden möchten, das im E-Mail-Adressformat anstelle von UPN vorliegt, müssen Sie diese Standardzuordnung in der Entra-ID von userPrincipalName in das entsprechende Entra-ID-Benutzerattribut ändern.

Vorbereitungen

Sie haben die Cisco Webex-App zu Ihrer Entra-ID hinzugefügt und konfiguriert und die Verbindung getestet.

Sie können die Benutzerattribute-Zuordnungen vor oder nach der Synchronisierung der Benutzer ändern.

| 1 |

Melden Sie sich beim Azure-Portal an und gehen Sie dann zu Unternehmensanwendungen > Alle Anwendungen. | ||||||||||||||||||||||||||||||||||||

| 2 |

Öffnen Sie Cisco Webex Anwendung. | ||||||||||||||||||||||||||||||||||||

| 3 |

Wählen Sie die Bereitstellungsseite aus, erweitern Sie den Abschnitt Zuordnungen und klicken Sie auf Provision Azure Active Directory Benutzer . | ||||||||||||||||||||||||||||||||||||

| 4 |

Aktivieren Sie das Kontrollkästchen Erweiterte Optionen anzeigen und klicken Sie auf Attributliste bearbeiten für CiscoWebEx.  | ||||||||||||||||||||||||||||||||||||

| 5 |

Wählen Sie die Webex-Attribute aus, die aus den Entra-ID-Benutzerattributen ausgefüllt werden sollen. Die Attribute und Zuordnungen werden später in dieser Prozedur angezeigt.  | ||||||||||||||||||||||||||||||||||||

| 6 |

Nachdem Sie die Webex-Attribute ausgewählt haben, klicken Sie auf Speichern und dann auf Ja, um zu bestätigen. Die Seite „Attributzuordnung“ wird geöffnet, sodass Sie Entra-ID-Benutzerattribute den von Ihnen ausgewählten Webex-Benutzerattributen zuordnen können. | ||||||||||||||||||||||||||||||||||||

| 7 |

Klicken Sie unten auf der Seite auf Neue Zuordnung hinzufügen. | ||||||||||||||||||||||||||||||||||||

| 8 |

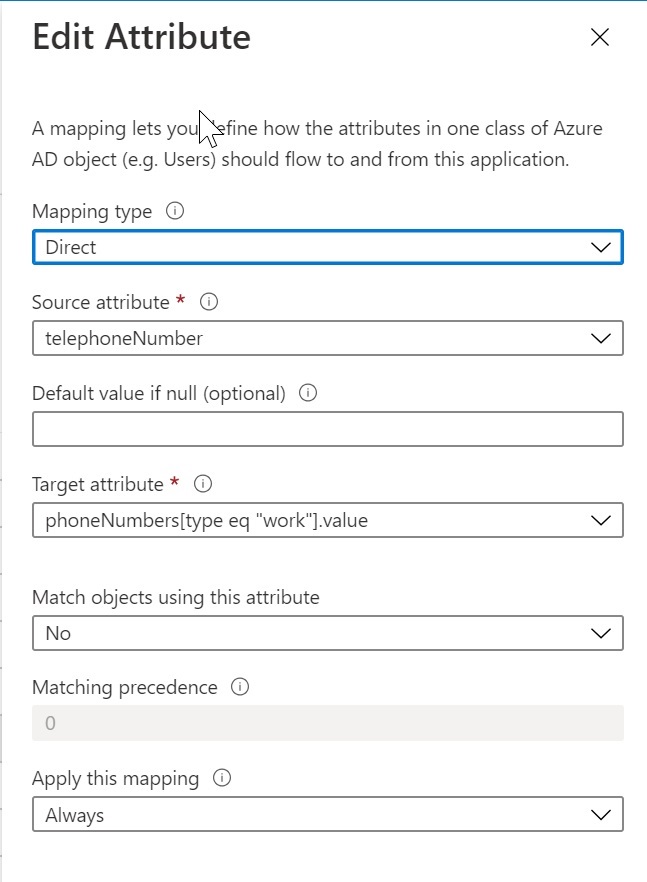

Wählen Sie Direktzuordnung aus. Wählen Sie das Quellattribut (Azure-Attribut) und das Zielattribut (Webex-Attribut) aus, und klicken Sie dann auf OK.

| ||||||||||||||||||||||||||||||||||||

| 9 |

Wiederholen Sie die beiden vorherigen Schritte, bis Sie alle benötigten Zuordnungen hinzugefügt oder geändert haben. Klicken Sie anschließend auf Speichern und Ja, um Ihre neuen Zuordnungen zu bestätigen. Sie können Standardzuordnungen wiederherstellen, wenn Sie erneut beginnen möchten. | ||||||||||||||||||||||||||||||||||||

Ihre Zuordnungen sind fertig und die Webex-Benutzer werden bei der nächsten Synchronisierung erstellt oder aktualisiert.