- Startseite

- /

- Artikel

Konfigurieren einmaliges Anmelden in Control Hub mit PingFederate

In diesem Artikel

In diesem Artikel Feedback?

Feedback?Sie können eine einmaliges Anmelden (SSO)-Integration zwischen Control Hub und einer Bereitstellung konfigurieren, bei der PingFederate als Identitätsanbieter (IdP) verwendet wird.

Einmalige Anmeldung und Control Hub

Die einmalige Anmeldung ist ein Sitzungs- oder Benutzerauthentifizierungsvorgang, bei dem ein Benutzer für den Zugriff auf eine oder mehrere Anwendungen Anmeldeinformationen angeben kann. Bei dem Vorgang werden Benutzer für alle Anwendungen authentifiziert, für die sie über Berechtigungen verfügen. Dadurch werden weitere Eingabeaufforderungen vermieden, wenn Benutzer während einer bestimmten Sitzung zwischen Anwendungen wechseln.

Das Security Assertion Markup Language (SAML 2.0) Federation-Protokoll wird für die SSO-Authentifizierung zwischen der Webex-Cloud und Ihrem Identitätsanbieter (IdP) eingesetzt.

Profile

Die Webex-App unterstützt nur den Webbrowser SSO Profil. Im Webbrowser- und SSO unterstützt Webex App die folgenden Bindungen:

-

SP initiierte POST -> POST-Bindung

-

SP initiierte REDIRECT -> POST-Bindung

NameID Format

Das SAML 2.0-Protokoll unterstützt mehrere NameID-Formate für die Kommunikation über einen bestimmten Benutzer. Die Webex-App unterstützt die folgenden NameID-Formate.

-

urn:oasis:names:tc:SAML:2.0:nameid-format:transient -

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified -

urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress

In den von Ihrem IdP geladenen Metadaten ist der erste Eintrag für die Verwendung in Webex konfiguriert.

SingleLogout

Die Webex-App unterstützt das Einzel-Abmeldeprofil. In der Webex-Appkann sich ein Benutzer von der Anwendung abmelden, die zum Beenden der Sitzung und zum Bestätigen der Abmeldedatei bei Ihrem IdP das SAML-Einzel-Abmeldeprotokoll verwendet. Stellen Sie sicher, dass Ihr IdP für SingleLogout konfiguriert ist.

Integrieren von Control Hub in PingFederate

Die Konfigurationsanweisungen zeigen ein konkretes Beispiel einer SSO-Integration, aber keine umfassende Konfiguration für alle Möglichkeiten. Beispielsweise werden die Integrationsschritte für nameid-format urn:oasis:names:tc:SAML:2.0:nameid-format:transient dokumentiert. Andere Formate wie urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified or urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress funktionieren für die SSO-Integration, liegen jedoch außerhalb des Rahmens unserer Dokumentation.

Richten Sie diese Integration für Benutzer in Ihrer Webex-Organisation ein (einschließlich webex App, Webex Meetingsund andere Dienste, die im Control Hub verwaltet werden). Wenn Ihre Webex-Site in Control Hubintegriert ist, erbt die Webex-Site die Benutzerverwaltung. Wenn Sie auf diese Weise nicht auf Webex Meetings zugreifen können und dies nicht in Control Hubverwaltet wird, müssen Sie eine separate Integration tun, um SSO-Benutzer Webex Meetings .

Vorbereitungen

Für SSO und Control Hub müssen die IdPs der SAML 2.0-Spezifikation entsprechen. Außerdem müssen die IdPs folgendermaßen konfiguriert werden:

Herunterladen der Webex-Metadaten auf Ihr lokales System

| 1 | |

| 2 |

Gehe zu . |

| 3 |

Gehen Sie auf den Reiter Identitätsanbieter und klicken Sie auf SSO aktivieren. |

| 4 |

Wählen Sie einen IdP aus. |

| 5 |

Wählen Sie den Zertifikattyp für Ihre Organisation aus:

Vertrauensanker sind öffentliche Schlüssel, die als Berechtigung fungieren, das Zertifikat einer digitalen Signatur zu überprüfen. Weitere Informationen finden Sie in Ihrer IdP-Dokumentation. |

| 6 |

Laden Sie die Metadatendatei herunter. Der Dateiname der Webex-Metadaten lautet idb-meta-<org-ID>-SP.xml. |

Konfigurieren einer neuen Dienstanbieterverbindung

| 1 |

Gehen Sie zu Ihrem PingFederate-Administrationsportal ( |

| 2 |

Wählen Sie unter SP-VERBINDUNGEN Neu erstellen. |

| 3 |

Wählen Sie die Radio-Schaltfläche Für diese Verbindung keine Vorlage verwenden und klicken Sie dann auf Weiter. |

| 4 |

Wählen Sie Browser-SSO-Profile und klicken Sie dann auf Weiter. |

| 5 |

Wählen Sie die Registerkarte Metadaten importieren. |

| 6 |

Klicken Sie auf Datei auswählen, um die Metadatendatei zu suchen und zu importieren, die Sie von Control Hub heruntergeladen haben, und klicken Sie dann auf Weiter. |

| 7 |

Überprüfen Sie die Informationen auf der Registerkarte „Allgemeine Informationen“ und klicken Sie dann auf Fertig. |

Konfigurieren der einmaligen Anmeldung über Browser

| 1 |

Wählen Sie im PingFederate-Verwaltungsportal Browser-SSO konfigurieren. |

| 2 |

Aktivieren Sie das Kontrollkästchen SP-initiiertes SSO und klicken Sie auf Weiter. |

| 3 |

Wählen Sie Assertionserstellung konfigurieren. |

| 4 |

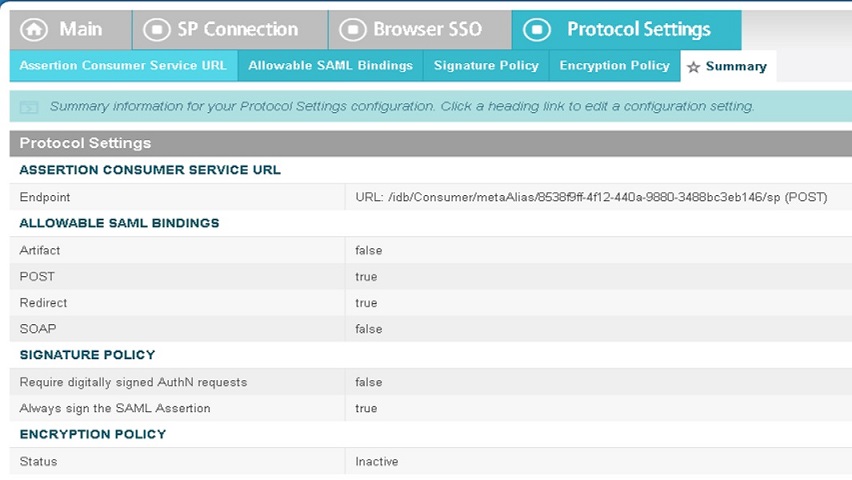

Wählen Sie Protokolleinstellungen konfigurieren. |

| 5 |

Setzen Sie auf dem Aktivierungs- und Übersichtsbildschirm den Verbindungsstatus auf „Aktiv“. |

Exportieren von Metadaten aus PingFederate

| 1 |

Klicken Sie auf dem Hauptbildschirm auf Alle SP verwalten. |

| 2 |

Suchen Sie nach der gerade erstellten Verbindung und klicken Sie auf Metadaten exportieren. |

| 3 |

Wählen Sie das für die Signierung der exportierten Datei zu verwendende Zertifikat aus dem Dropdown-Menü aus. |

| 4 |

Klicken Sie auf Exportieren. |

Importieren der IdP-Metadaten und Aktivieren einmaliges Anmelden nach einem Test

Nachdem Sie die Webex-Metadaten exportiert haben, konfigurieren Sie Ihren IdP und laden Sie die IdP-Metadaten auf Ihr lokales System herunter, nun können Sie sie aus Control Hub in Ihre Webex-Organisation importieren.

Vorbereitungen

Testen Sie die SSO-Integration nicht über die Benutzeroberfläche des Identitätsanbieters (IdP). Wir unterstützen nur Dienstleister initiierten (mit SP initiierten) strömen, daher müssen Sie den Control Hub SSO Test für diese Integration verwenden.

| 1 |

Wählen Sie eine Option:

|

| 2 |

Ziehen Sie auf der Seite „IdP-Metadaten importieren“ die IdP-Metadatendatei entweder per Drag & Drop auf die Seite oder verwenden Sie die Dateibrowseroption, um die Metadatendatei zu suchen und hochzuladen. Klicken Sie auf Weiter.

Sie sollten die Option "Sicherer" verwenden , wenn dies möglich ist. Dies ist nur möglich, wenn Ihr IdP zum Signieren seiner Metadaten eine öffentliche Zertifizierungsstelle verwendet hat. In allen anderen Fällen müssen Sie die Option Weniger sicher verwenden. Dies beinhaltet, wenn die Metadaten nicht signiert, selbstsignierte oder von einer privaten Zertifizierungsstelle signiert sind. Okta signieren die Metadaten nicht. Sie müssen daher für eine Okta-Integration Weniger sicher SSO auswählen. |

| 3 |

Wählen Sie SSO-Setup testenund authentifizieren Sie sich beim Öffnen eines neuen Browser-Tabs beim IdP, indem Sie sich anmelden. Wenn Sie einen Authentifizierungsfehler erhalten, kann es ein Problem mit den Anmeldeinformationen geben. Überprüfen Sie Nutzernamen und Passwort und versuchen Sie es erneut. Ein Fehler in der Webex-App bedeutet in der Regel ein Problem mit der SSO Einrichtung. Gehen Sie in diesem Fall erneut die Schritte durch, insbesondere die Schritte, in denen Sie die Cisco Control Hub-Metadaten kopieren und in die IdP-Einrichtung einfügen. Um die SSO-Anmeldung direkt anzuzeigen, können Sie auch auf URL in die Zwischenablage kopieren von diesem Bildschirm aus klicken und in ein privates Browserfenster einfügen. Von dort aus können Sie sich mit SSO anmelden. Bei diesem Schritt werden die falschen Positives aufgrund eines Zugriffstokens, das sich möglicherweise in einer bestehenden Sitzung von Ihrer angemeldeten Sitzung bewegt, beendet. |

| 4 |

Kehren Sie zur Registerkarte Control Hub im Browser zurück.

Die SSO-Konfiguration wird in Ihrer Organisation erst wirksam, wenn Sie die erste Option Optionsschaltfläche wählen und diese SSO. |

Nächste Schritte

Verwenden Sie die Verfahren zum Synchronisieren von Okta-Benutzern in Cisco Webex Control Hub, wenn Sie die Benutzerbereitstellung über Okta in der Webex-Cloud tun möchten.

Verwenden Sie die Verfahren in Synchronisieren Sie Microsoft Entra ID-Benutzer mit Cisco Webex Control Hub, wenn Sie die Benutzerbereitstellung aus der Entra ID in die Webex-Cloud durchführen möchten.

Sie können das Verfahren unter Automatisierte E-Mails unterdrücken befolgen, um E-Mails zu deaktivieren, die an neue Webex-App-Benutzer in Ihrer Organisation gesendet werden. Das Dokument enthält außerdem bewährte Methoden zum Senden von Mitteilungen an Benutzer in Ihrer Organisation.