- Kezdőlap

- /

- Cikk

Entra ID-felhasználók szinkronizálása a Control Hubba

Ebben a cikkben

Ebben a cikkben Visszajelzés?

Visszajelzés?Hozzáadhatja a Webexet a Microsoft Entra azonosítóhoz, majd szinkronizálhatja a felhasználókat a címtárból a Control Hubban kezelt szervezetbe. A szinkronizáláshoz nincs szükség helyszíni infrastruktúrára vagy összekötőkre. Ez az integráció szinkronizálva tartja a felhasználói listát, amikor egy felhasználót hoznak létre, frissítenek vagy eltávolítanak az alkalmazásból az Entra ID-ben.

Tartományközi identitáskezelési rendszer (SCIM)

A címtárban és a Control Hubban lévő felhasználók közötti integráció a System for Cross-domain Identity Management ( SCIM) API-t használja. Az SCIM egy nyílt szabvány a felhasználói azonosító adatok identitástartományok vagy informatikai rendszerek közötti cseréjének automatizálására. Az SCIM úgy lett kialakítva, hogy megkönnyítse a felhasználói identitások kezelését a felhőalapú alkalmazásokban és szolgáltatásokban. Az SCIM szabványosított API-t használ a REST-en keresztül.

Az Entra ID nem szinkronizálja a null értékeket. Ha egy attribútumértéket NULL értékre állít be, akkor az nem törlődik vagy javítja NULL értékkel a Webexben. Ha ez a korlátozás érinti a felhasználókat, forduljon a Microsofthoz támogatásért.

Entra ID (Azure AD) varázslóalkalmazás

Használja az Entra ID (Azure AD) varázslóalkalmazást a Control Hubban, hogy egyszerűsítse a felhasználók és csoportok szinkronizálását a Webexszel. A varázslóalkalmazással könnyedén konfigurálhatja, hogy mely attribútumokat, felhasználókat és csoportokat szinkronizálja, és eldöntheti, hogy szinkronizálja-e a felhasználó avatárját a Webexszel. Ha többet szeretne megtudni a varázsló használatának előnyeiről, lásd: Az Entra ID (Azure AD) varázslóalkalmazás beállítása a Control Hubban .

Mielőtt konfigurálja a Control Hubot az automatikus felhasználói kiépítéshez az Entra ID-vel, hozzá kell adnia a Webexet az Entra ID alkalmazástárából a kezelt alkalmazások listájához.

Ha már integrálta a Webex Control Hubot az egyszeri bejelentkezéshez (SSO) tartozó Entra ID-vel, a Cisco Webex már hozzá van adva a vállalati alkalmazásaihoz, és ezt az eljárást kihagyhatja.

| 1 |

Jelentkezzen be a Azure Portal a https://portal.azure.com rendszergazdai hitelesítő adataival. |

| 2 |

Lépjen a szervezete Entra ID azonosítójára. |

| 3 |

Lépjen a Vállalati alkalmazások lapra , majd kattintson a Hozzáadásgombra . |

| 4 |

Kattintson az Alkalmazás hozzáadása a katalógusból elemre . |

| 5 |

A keresőmezőbe írja be a Cisco Webex kifejezést. |

| 6 |

Az eredmények ablaktábláján válassza a Cisco Webexlehetőséget , majd kattintson a Hozzáadás gombra az alkalmazás hozzáadásához.  Megjelenik egy üzenet, amely szerint az alkalmazás hozzáadása sikeresen megtörtént. |

| 7 |

Annak érdekében, hogy a szinkronizáláshoz hozzáadott Webex alkalmazás ne jelenjen meg a felhasználói portálon, nyissa meg az új alkalmazást, lépjen a Tulajdonságokelemre , és állítsa a Látható a felhasználók számára? beállítást Nemértékre .  |

Ez az eljárás lehetővé teszi, hogy kiválassza a Webex felhővel szinkronizálni kívánt felhasználókat.

Az Entra ID a „hozzárendelések” nevű koncepciót használja annak meghatározására, hogy mely felhasználóknak kell hozzáférést kapniuk a kiválasztott alkalmazásokhoz. Az automatikus felhasználói létrehozás keretében csak az Entra ID-ben egy alkalmazáshoz „hozzárendelt” felhasználók és/vagy felhasználói csoportok szinkronizálódnak a Control Hubbal.

Használja az Entra ID (Azure AD) varázslóalkalmazást a Control Hubban az Entra ID-csoportokon belüli felhasználók és az egyes csoportobjektumok szinkronizálásához. A Webex nem tudja szinkronizálni az egyes csoportokat az Entra ID (Azure AD) varázslóalkalmazáson kívül.

Ha először konfigurálja az integrációt, javasoljuk, hogy rendeljen hozzá egy felhasználót tesztelésre, majd a sikeres teszt után adjon hozzá más felhasználókat és csoportokat.

| 1 |

Nyissa meg a Webex alkalmazást az Entra ID portálon, majd lépjen a Felhasználók és csoportokelemre. |

| 2 |

Kattintson a Hozzárendelés hozzáadásaelemre. |

| 3 |

Keresse meg az alkalmazáshoz hozzáadni kívánt felhasználókat/csoportokat:

|

| 4 |

Kattintson a Kijelölés gombra, majd a Hozzárendelés parancsra. Ismételje meg ezeket a lépéseket, amíg meg nem iktatja a Webex-szel szinkronizálni kívánt összes csoportot és felhasználót. |

Ezzel az eljárással beállíthatja az Entra ID-ből való beüzemelést, és birtokosi tokent szerezhet a szervezete számára. A lépések a szükséges és ajánlott felügyeleti beállításokat fedik le.

Ha a szervezet kikényszeríti, hogy minden felhasználónak ellenőrzött tartománnyal kell rendelkeznie, akkor a jövőbeli szinkronizálás nem teszi lehetővé a felhasználók létrehozását a nem ellenőrzött tartományokhoz. A legtöbb Webex kormányzati szervezet számára ellenőrzött domaineket igényel.

Mielőtt elkezdené

Szerezze be a szervezet azonosítóját a Control Hub ügyfélnézetéből. Kattintson a szervezet nevére a bal alsó sarokban, majd másolja a szervezeti azonosítót egy szövegfájlba. Erre az értékre akkor van szüksége, amikor megadja a bérlő URL-címét. Ezt az értéket használjuk példaként ebben a cikkben: a35bfbc6-ccbd-4a17-a488-72gf46c5420 c

| 1 |

Jelentkezzen be az Azure Portalra , majd lépjen a | ||||||

| 2 |

Válassza a Cisco Webex lehetőséget a vállalati alkalmazások listájából. | ||||||

| 3 |

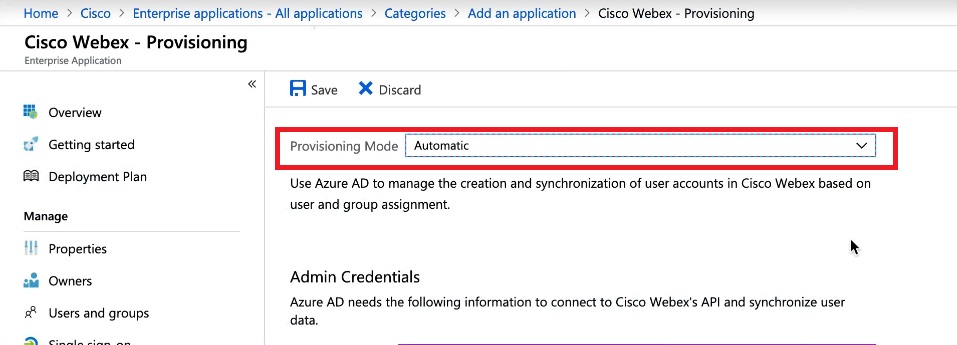

Válassza a Kiépítés lehetőséget , majd módosítsa a Kiépítési módot Automatikusra . A Webex alkalmazás tartalmaz néhány alapértelmezett leképezést az Entra ID felhasználói attribútumok és a Webex felhasználói attribútumok között. Ezek az attribútumok elegendőek a felhasználók létrehozásához, de a cikk későbbi részében leírtak szerint további adatokat is hozzáadhat. | ||||||

| 4 |

Adja meg a bérlő URL-címét. Az alábbi táblázat a Webex-ajánlat URL-címét mutatja be. Cserélje ki az

A bérlő URL-címe például így nézhet ki: | ||||||

| 5 |

Kövesse az alábbi lépéseket a titkos jogkivonattulajdonosi jogkivonat-értékének lekéréséhez: | ||||||

| 6 |

Térjen vissza a Azure Portal, és illessze be a jogkivonat értékét a titkos jogkivonatba . | ||||||

| 7 |

Kattintson a Kapcsolat tesztelése lehetőségre, és győződjön meg arról, hogy az Entra ID felismeri a szervezetet és a tokent. A sikeres eredmény azt jelzi, hogy a hitelesítő adatok jogosultak a felhasználóátépítés engedélyezésére. | ||||||

| 8 |

Adjon meg egy értesítési e-mailt , és jelölje be az e-mailek lekért jelölőnégyzetét, ha kiépítési hibákat észlel. | ||||||

| 9 |

Kattintson a Mentés lehetőségre. |

Mi a következő teendő

A szinkronizált szervezet módosításával kapcsolatos információkért tekintse meg a Szinkronizált Entra ID-felhasználók kezelése súgócikket.

Ezt az eljárást követve további felhasználói attribútumokat rendelhet hozzá az Entra ID-ből a Webexbe, vagy módosíthatja a meglévő felhasználói attribútum-leképezéseket.

Az Entra ID a Webex-leképezéshez nem szinkronizálja az egyes felhasználói adatokat. A felhasználói adatok egyes aspektusai nincsenek szinkronizálva:

-

Avatarok

-

Szobák

-

Az alábbi táblázatban fel nem sorolt attribútumok

Javasoljuk, hogy ne módosítsa az alapértelmezett attribútumleképezéseket, kivéve, ha feltétlenül szükséges. Különösen fontos az az érték, amelyet felhasználónévként térképez fel. A Webex a felhasználó e-mail címét használja felhasználónévként. Alapértelmezés szerint az Azure AD felhasználóiprincipalName (UPN) paraméterét a Control Hub e-mail-címére (felhasználónevére) térképezzük fel.

Ha a userPrincipalName nem térképezi fel a Control Hub e-mailjeit, a felhasználók új felhasználóként kerülnek ki a Control Hubba, ahelyett, hogy a meglévő felhasználóknak megfelelne. Ha egy másik, e-mail-cím formátumú Azure felhasználói attribútumot szeretne használni az UPN helyett, az Entra ID alapértelmezett leképezését userPrincipalName-ről a megfelelő Entra ID felhasználói attribútumra kell módosítania.

Mielőtt elkezdené

Hozzáadta és konfigurálta a Cisco Webex alkalmazást az Entra azonosítójához, és tesztelte a kapcsolatot.

A felhasználói attribútumleképezéseket a felhasználók szinkronizálásának megkezdése előtt vagy után is módosíthatja.

| 1 |

Jelentkezzen be az Azure Portalra , majd lépjen a Vállalati alkalmazások > Összes alkalmazáselemre. | ||||||||||||||||||||||||||||||||||||

| 2 |

Nyissa meg a Cisco Webex alkalmazást. | ||||||||||||||||||||||||||||||||||||

| 3 |

Jelölje ki a Kiépítés lapot, bontsa ki a Leképezések szakaszt, majd kattintson az Azure Active Directory-felhasználók kiépítéseelemre. | ||||||||||||||||||||||||||||||||||||

| 4 |

Jelölje be a Speciális beállítások megjelenítése jelölőnégyzetet, majd kattintson a CiscoWebEx attribútumlistájának szerkesztéseparancsra.  | ||||||||||||||||||||||||||||||||||||

| 5 |

Válassza ki az Entra ID felhasználói attribútumaiból feltölteni kívánt Webex attribútumokat. Az attribútumok és leképezések az eljárás későbbi szakaszában jelennek meg.  | ||||||||||||||||||||||||||||||||||||

| 6 |

A Webex attribútumok kiválasztása után kattintson a Mentésgombra, majd az Igen gombra a megerősítéshez. Megnyílik az Attribútumleképezés oldal, így leképezheti az Entra ID felhasználói attribútumait a kiválasztott Webex felhasználói attribútumokhoz. | ||||||||||||||||||||||||||||||||||||

| 7 |

A lap alján kattintson a Új leképezés hozzáadásagombra. | ||||||||||||||||||||||||||||||||||||

| 8 |

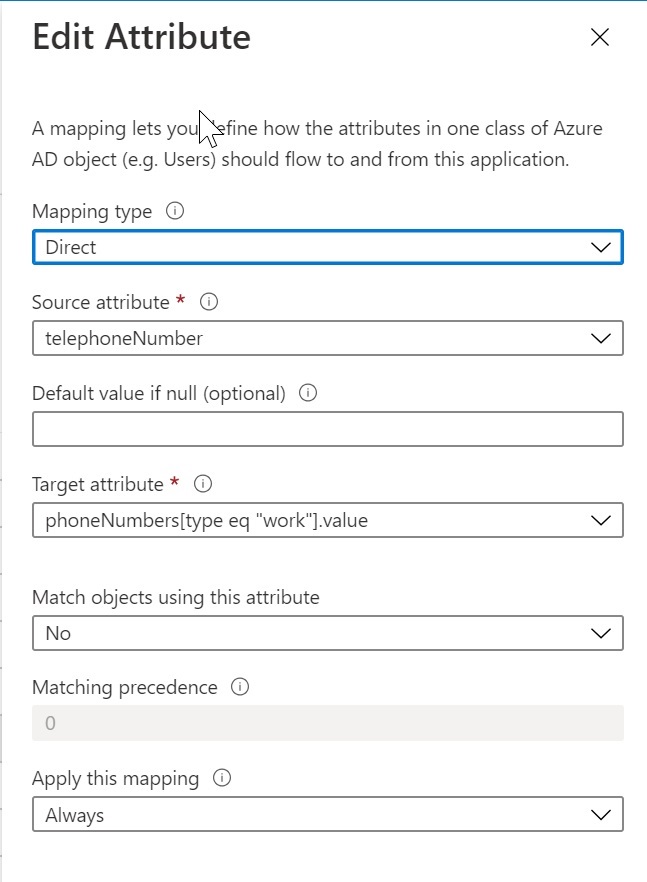

Válassza a Közvetlen leképezés lehetőséget. Jelölje ki a Forrás attribútumot (Azure attribútum) és a Cél attribútumot (Webex attribútum), majd kattintson a OKgombra.

| ||||||||||||||||||||||||||||||||||||

| 9 |

Ismételje meg az előző két lépést, amíg hozzá nem adja vagy módosítja az összes szükséges leképezést, majd kattintson a Mentés és az Igen gombra az új leképezések megerősítéséhez. Az alapértelmezett leképezéseket visszaállíthatja, ha újra szeretné kezdeni. | ||||||||||||||||||||||||||||||||||||

A leképezések befejeződnek, és a Webex-felhasználók a következő szinkronizáláskor létrejönnek vagy frissülnek.