- Kezdőlap

- /

- Cikk

Egyszeri bejelentkezés konfigurálása a Control Hubban Microsoft Entra ID-vel

Ebben a cikkben

Ebben a cikkben Visszajelzés?

Visszajelzés?Konfigurálhat egyszeri bejelentkezéses (SSO) integrációt egy Control Hub ügyfélszervezet és egy olyan központi telepítés között, amely a Microsoft Entra ID-t használja identitásszolgáltatóként (IdP).

Egyszeri bejelentkezés és Vezérlőközpont

Az egyszeri bejelentkezés (SSO) egy munkamenet vagy felhasználói hitelesítési folyamat, amely lehetővé teszi a felhasználó számára, hogy hitelesítő adatokat biztosítson egy vagy több alkalmazás eléréséhez. A folyamat hitelesíti a felhasználókat az összes olyan alkalmazáshoz, amelyre jogosultságot kapnak. Kiküszöböli a további utasításokat, amikor a felhasználók egy adott munkamenet során alkalmazásokat váltanak.

A Security Assertion Markup Language (SAML 2.0) összevonási protokoll az SSO-hitelesítés biztosítására szolgál a Webex felhő és az Identitásszolgáltató (IdP) között.

Profilok

A Webex alkalmazás csak a webböngésző SSO profilját támogatja. A webböngésző SSO-profiljában a Webex alkalmazás a következő kötéseket támogatja:

-

SP kezdeményezte a POST -> POST kötést

-

SP kezdeményezte REDIRECT -> POST kötést

NameID formátum

Az SAML 2.0 protokoll számos NameID formátumot támogat egy adott felhasználóval való kommunikációhoz. A Webex alkalmazás a következő NameID formátumokat támogatja.

-

urn:oasis:names:tc:SAML:2.0:nameid-format:transient -

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified -

urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress

Az idP-ből berakott metaadatokban az első bejegyzés a Webexben való használatra van konfigurálva.

A Control Hub integrálása a Microsoft Entra ID-vel

A Webex hitelesítési kérésenként csak egy IdP-t támogat. A hitelesítési folyamat a következő: Felhasználó > Webex-hitelesítés > IdP 1 > Webex-hitelesítés > Felhasználó. Ez azt jelenti, hogy míg a különböző felhasználók különböző IdP-kkel hitelesíthetik magukat, egy felhasználó nem válthat több IdP között egyetlen hitelesítési folyamat során. Minden további lépést, például az MFA-t, integrálni kell az adott kéréshez használt egyetlen IdP-vel.

A konfigurációs útmutatók egy konkrét példát mutatnak be az SSO-integrációra, de nem adnak teljes körű konfigurációt az összes lehetőséghez. Például a nameid-format urn:oasis:names:tc:SAML:2.0:nameid-format:transient integrációs lépései dokumentálva vannak. Más formátumok, mint például urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified or urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress a [], működnek az SSO integrációhoz, de ezek kívül esnek a dokumentációnk hatókörén.

Állítsa be ezt az integrációt a Webex-szervezet felhasználói számára (beleértve a Webex alkalmazást, a Webex Meetings-etés a Control Hubban felügyelt egyéb szolgáltatásokat). Ha a Webex webhelye integrálva van a Control Hubba , a Webex webhely örökli a felhasználókezelést. Ha nem tud ilyen módon hozzáférni a Webex Értekezletekhez , és nem kezeli a Control Hubban , külön integrációt kell végeznie az SSO engedélyezéséhez a Webex Meetingsszámára .

Mielőtt elkezdené

Az SSO és a Control Hub esetében az IdP-knek meg kell felelniük az SAML 2.0 specifikációnak. Ezenkívül az IdP-ket a következő módon kell konfigurálni:

- Az Entra ID-ben a kiépítés csak manuális módban támogatott. Ez a dokumentum csak az egyszeri bejelentkezés (SSO) integrációjára vonatkozik.

- A korábbi összevonási konfigurációkkal rendelkező meglévő Webex-ügyfelek problémákba ütközhetnek a szabványos Entra ID Webex-sablonnal a SAML-attribútumok változásai miatt. Javasoljuk, hogy a korábbi SAML-beállításaiddal egyéni Entra ID-összevonást állíts be a probléma megoldásához. Gondoskodjon róla, hogy a Control Hub SSO tesztje kompatibilitási tesztet végezzen, és az esetleges eltéréseket kijavítsa.

Töltse le a Webex metaadatait a helyi rendszerbe

| 1 | |

| 2 |

Lépjen a . |

| 3 |

Lépjen az Identitásszolgáltató fülre, és kattintson az Egyszeri bejelentkezés aktiválásagombra. |

| 4 |

Válasszon ki egy IdP-t. |

| 5 |

Válassza ki a szervezet tanúsítványtípusát:

A megbízhatósági horgonyok olyan nyilvános kulcsok, amelyek a digitális aláírás tanúsítványának ellenőrzésére szolgáló hatóságként működnek. További információt az IdP dokumentációjában talál. |

| 6 |

Töltse le a metaadatfájlt. A Webex metaadatfájl neve idb-meta-<org-ID>-SP.xml. |

Konfigurálja az SSO alkalmazás beállításait az Entra ID-ben

Mielőtt elkezdené

-

Az Entra ID IdP-képességeinek megismeréséhez lásd: Mi a Microsoft Entra?

-

Microsoft Entra ID konfigurálása

-

Helyi felhasználók létrehozása vagy szinkronizálás egy helyszíni Entra ID rendszerrel.

-

Nyissa meg a Control Hubból letöltött Webex metaadatfájlt.

-

Van egy kapcsolódó oktatóanyag a Microsoft dokumentációs webhelyén.

| 1 |

Jelentkezzen be a Microsoft Entra felügyeleti központba. |

| 2 |

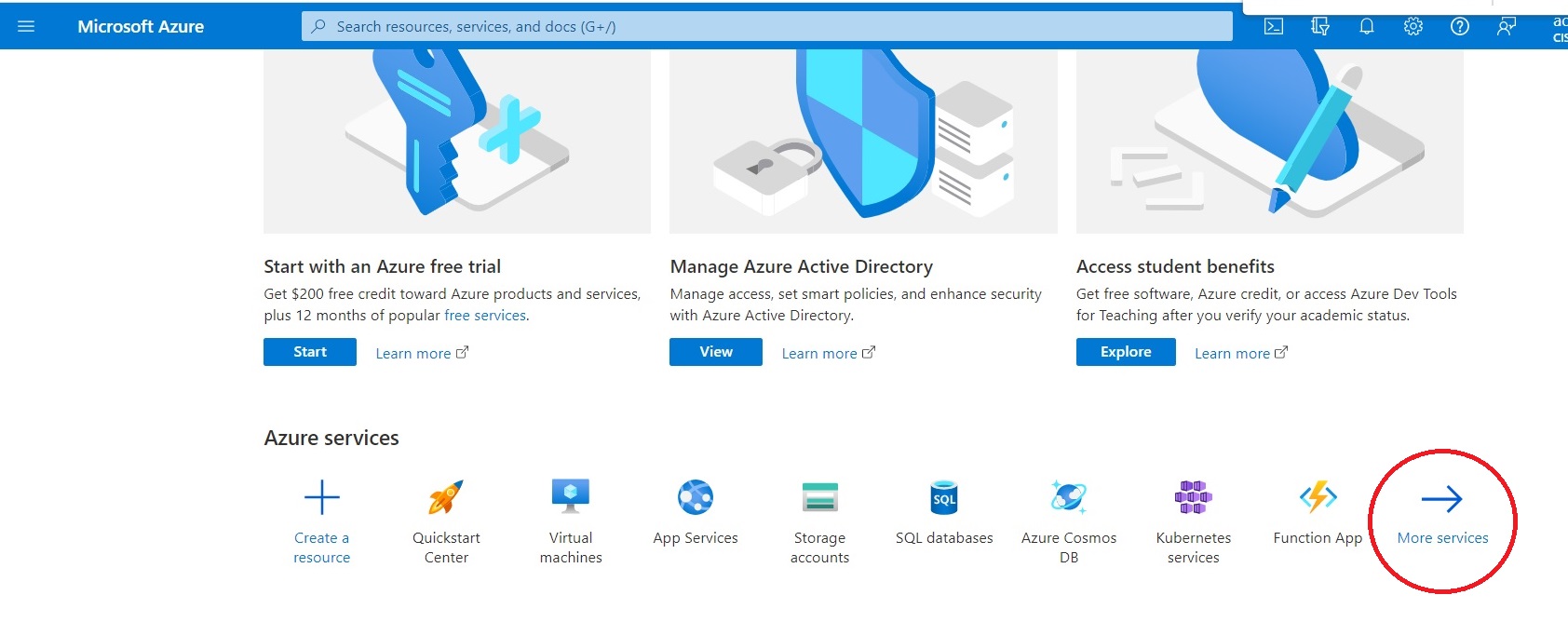

Ha nem látja a Microsoft Entra ID ikont, kattintson a További szolgáltatásoklehetőségre.  |

| 3 |

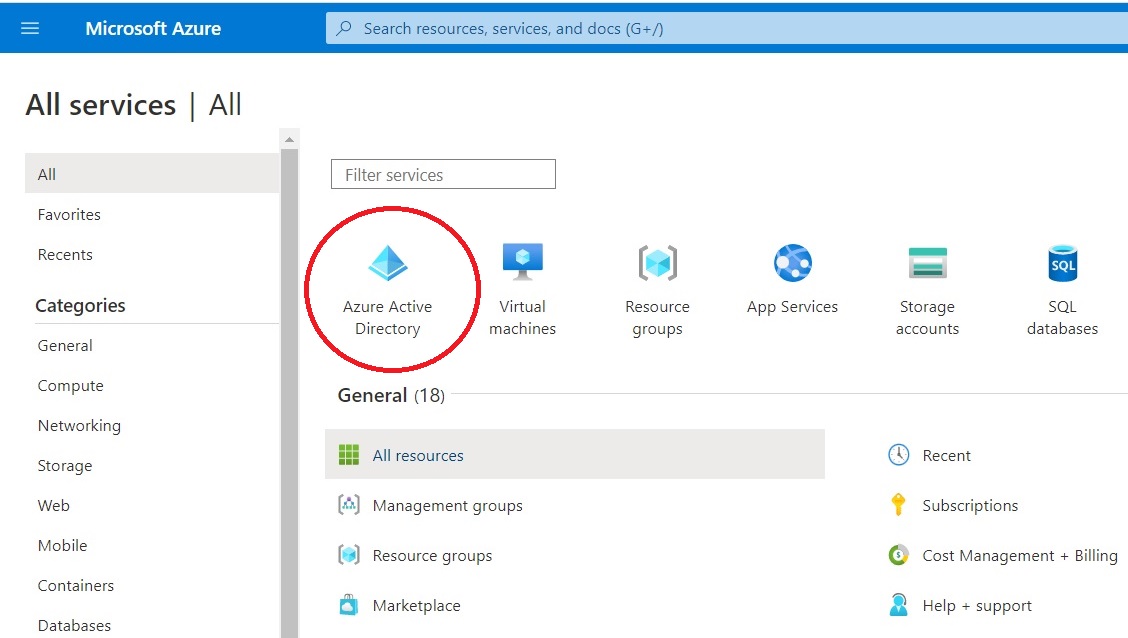

Lépjen a szervezetéhez tartozó Microsoft Entra ID oldalra.  |

| 4 |

Nyissa meg a Vállalati alkalmazások menüt, majd kattintson a Hozzáadás gombra. |

| 5 |

Kattintson az Alkalmazás hozzáadása a galériából lehetőségre. |

| 6 |

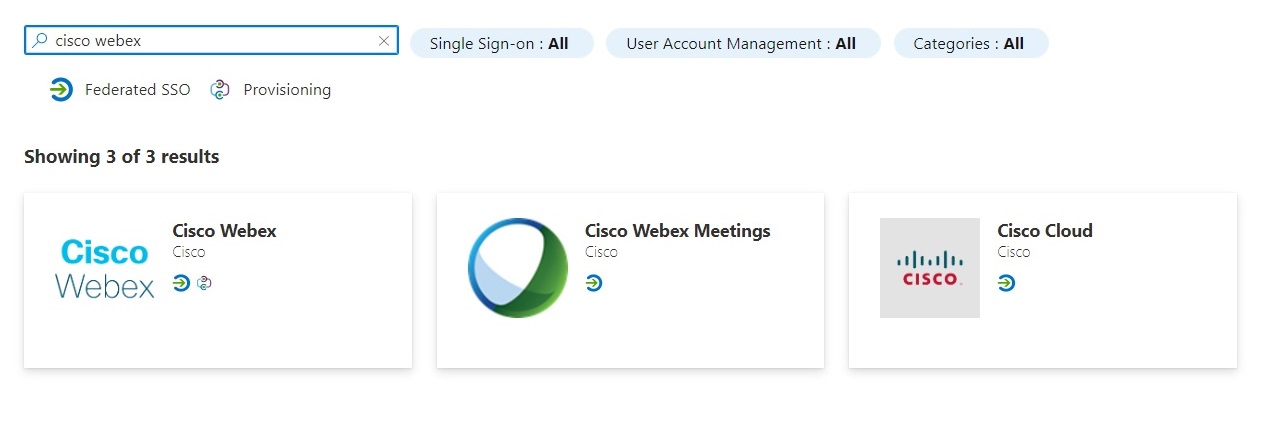

A keresőmezőbe írja be: Cisco Webex.  |

| 7 |

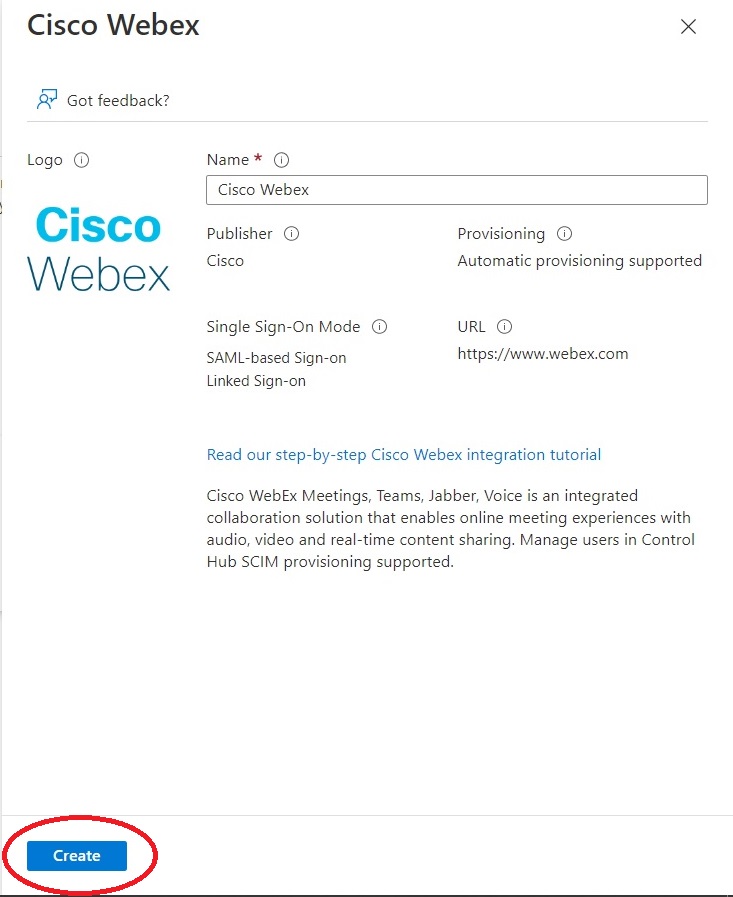

Az eredmény ablaktáblában válassza a Cisco Webex lehetőséget, majd kattintson a Létrehozás gombra az alkalmazás hozzáadásához.  |

| 8 |

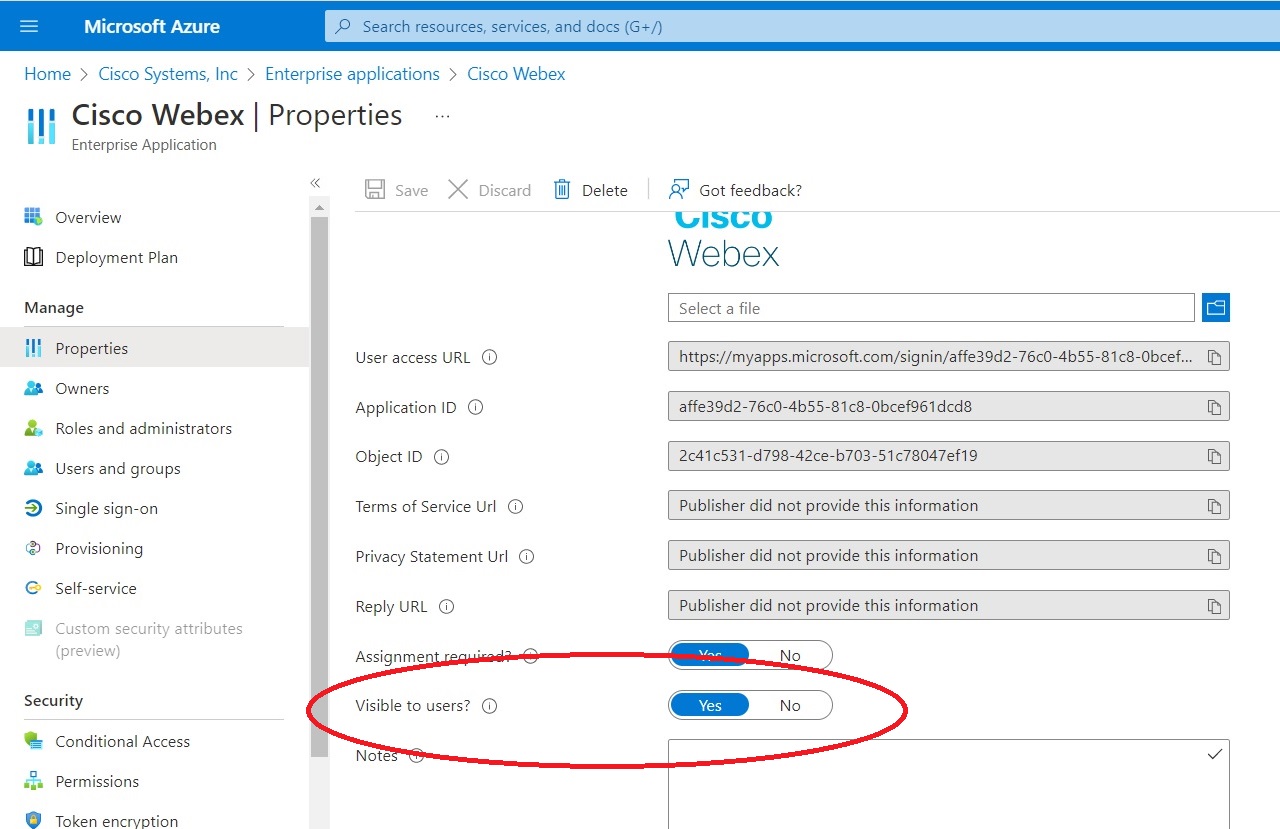

Nyissa meg az új alkalmazást, hogy megbizonyosodjon arról, hogy az egyszeri bejelentkezéshez hozzáadott Webex alkalmazás nem jelenik meg a felhasználói portálon. A Kezelés részen kattintson a Tulajdonságok lehetőségre, és állítsa a felhasználók számára látható beállítást Nem értékre.  Nem támogatjuk, hogy a Webex alkalmazás látható legyen a felhasználók számára. |

| 9 |

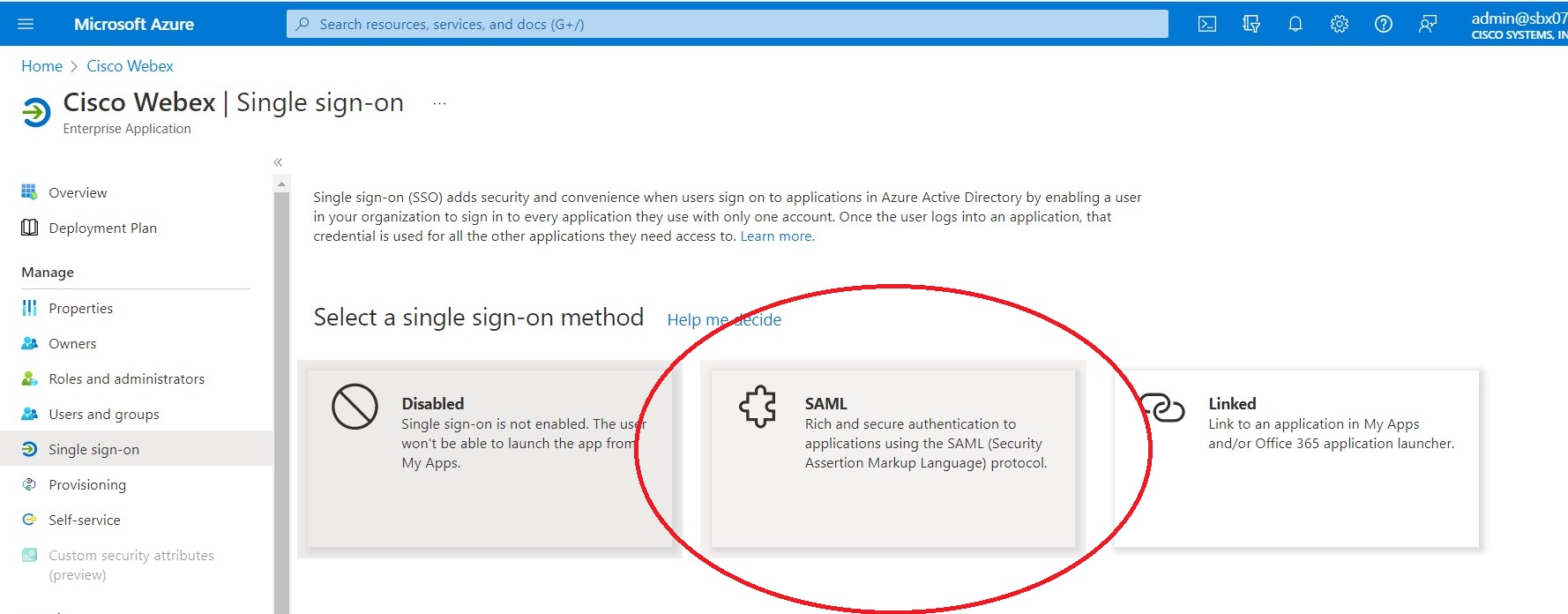

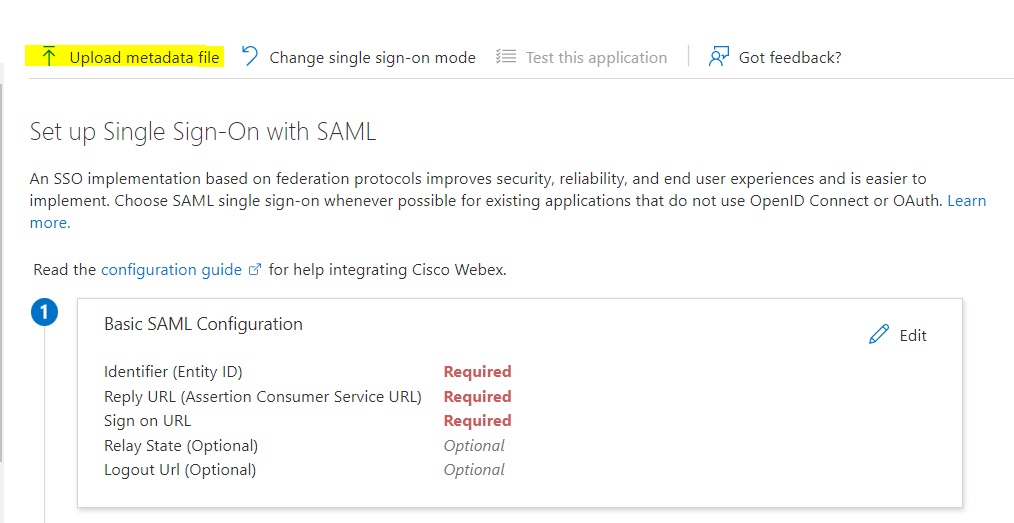

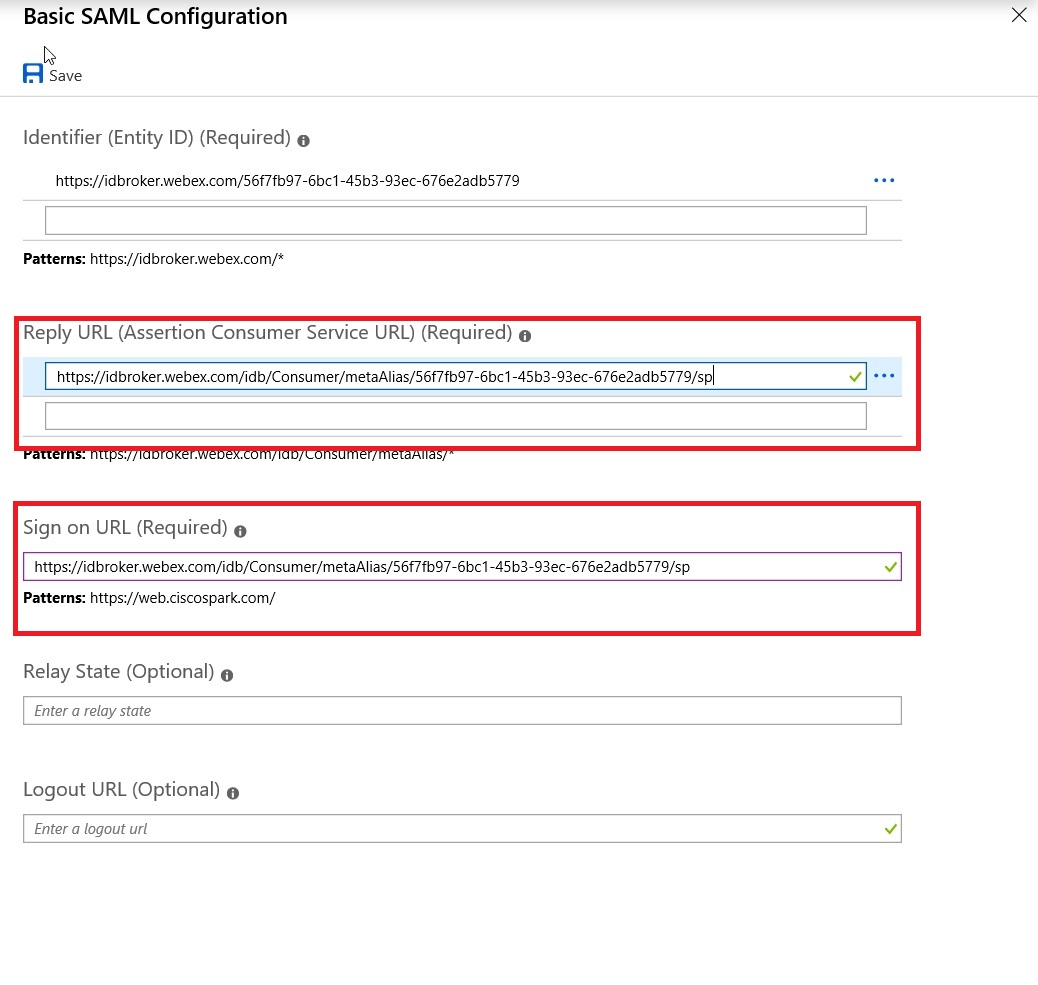

Egyszeri bejelentkezés konfigurálása: |

| 10 |

Lépjen a Kezelés menüpontra > Felhasználók és csoportok, majd válassza ki azokat a felhasználókat és csoportokat, akiknek hozzáférést szeretne adni a Webex alkalmazáshoz. |

| 11 |

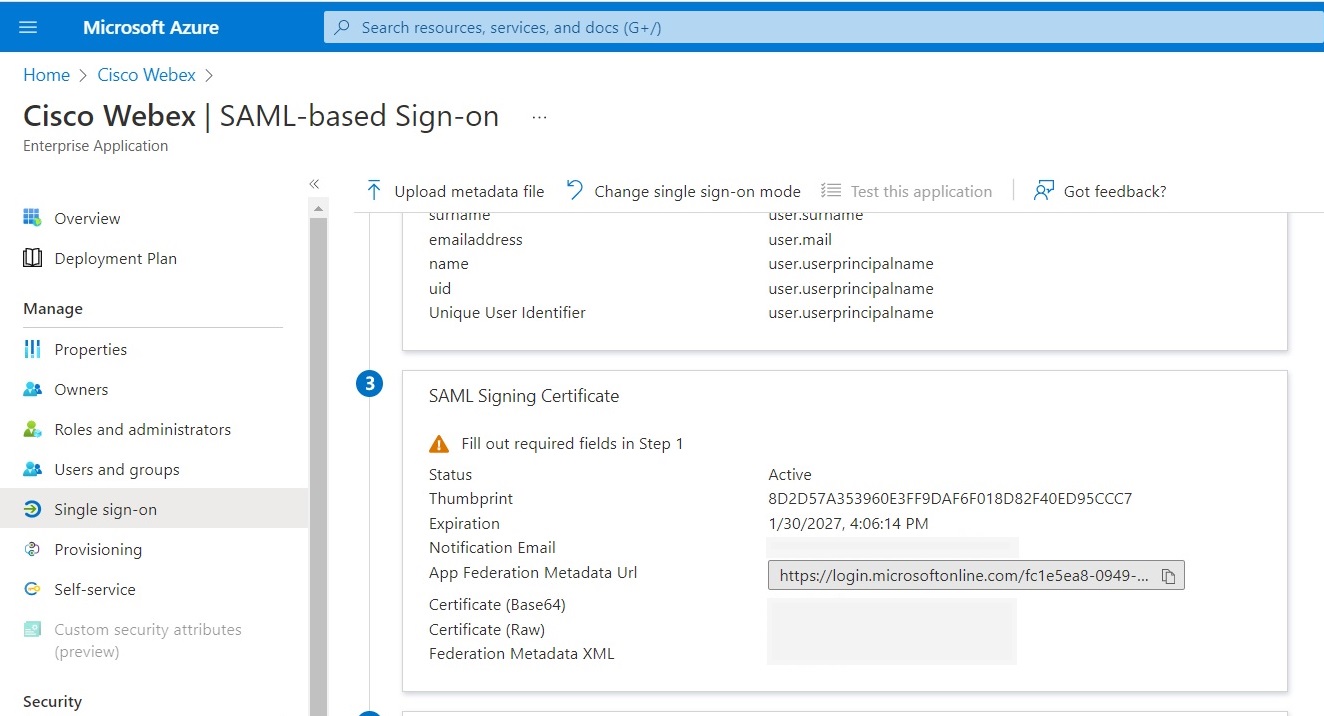

A Set Up Single Sign-On with SAML oldalon, a SAML Aláírási Tanúsítvány részben kattintson a Letöltés gombra a Föderációs Metaadat XML letöltéséhez és mentéséhez a számítógépre.  |

Az IdP metaadatainak importálása és egyszeri bejelentkezés engedélyezése a teszt után

Miután exportálta a Webex metaadatait, konfigurálta az idP-t, és letöltötte az IdP metaadatokat a helyi rendszerbe, készen áll arra, hogy importálja azt a Webex szervezetébe a Control Hubból .

Mielőtt elkezdené

Ne tesztelje az SSO-integrációt az identitásszolgáltató (IdP) felületéről. Csak a Szolgáltató által kezdeményezett (SP által kezdeményezett) folyamatokat támogatjuk, ezért ehhez az integrációhoz a Control Hub SSO tesztet kell használnia.

| 1 |

Válasszon egyet:

|

| 2 |

Az IdP metaadatok importálása oldalon vagy húzza át az IdP metaadatfájlt az oldalra, vagy használja a fájlböngésző opciót a metaadatfájl megkereséséhez és feltöltéséhez. Kattintson a Tovább gombra .

Ha teheti, használja a Biztonságosabb opciót. Ez csak akkor lehetséges, ha az idP nyilvános hitelesítésszolgáltatót használt a metaadatok aláírásához. Minden más esetben a Kevésbé biztonságos opciót kell használnia . Ez magában foglalja azt az esetben is, ha a metaadatokat nem írta alá, nem írta alá vagy írta alá egy magán hitelesítésszolgáltató. Az Okta nem írja alá a metaadatokat, ezért az Okta SSO-integrációhoz a Kevésbé biztonságos lehetőséget kell választania . |

| 3 |

Válassza a SSO beállítás teszteléselehetőséget, és amikor megnyílik egy új böngészőlap, hitelesítse magát az IdP-vel bejelentkezéssel. Ha hitelesítési hiba jelenik meg, előfordulhat, hogy probléma van a hitelesítő adatokkal. Ellenőrizze a felhasználónevet és a jelszót, majd próbálkozzon újra. A Webex alkalmazás hibája általában az SSO beállításával kapcsolatos problémát jelent. Ebben az esetben sétáljon át újra a lépéseken, különösen azokon a lépéseken, amelyek során a Control Hub metaadatait az IdP-beállításba másolja és beilleszti. Ha közvetlenül szeretné megtekinteni az SSO bejelentkezési élményt, kattintson az URL másolása a vágólapra lehetőségre erről a képernyőről, és illessze be egy privát böngészőablakba. Ezután kipróbálhatja az SSO-val történő bejelentkezést. Ez a lépés leállítja a hamis pozitív eredményt, mert egy hozzáférési jogkivonat lehet egy meglévő munkamenetben, amikor be van jelentkezve. |

| 4 |

Térjen vissza a Control Hub böngésző lapra.

Az SSO-konfiguráció csak akkor lép érvénybe a szervezetben, ha az első választógombot választja, és aktiválja az SSO-t. |

Mi a következő lépés

Használja az Okta-felhasználók szinkronizálása a Cisco Webex Control Hubba című témakör eljárásait, ha az Okta-ból a Webex felhőbe szeretné kiépíteni a felhasználókat.

Ha az Entra ID-ből a Webex felhőbe szeretné kiépíteni a felhasználókat, használja a Microsoft Entra ID felhasználók szinkronizálása a Cisco Webex Control Hubbal című részben leírt eljárásokat.

A szervezetében új Webex App felhasználóknak küldött e-mailek letiltásához kövesse az Automatikus e-mailek letiltása című részben leírt eljárást. A dokumentum a szervezet felhasználóinak történő kommunikáció kiküldésére vonatkozó gyakorlati tanácsokat is tartalmaz.

Entra ID integráció hibaelhárítása

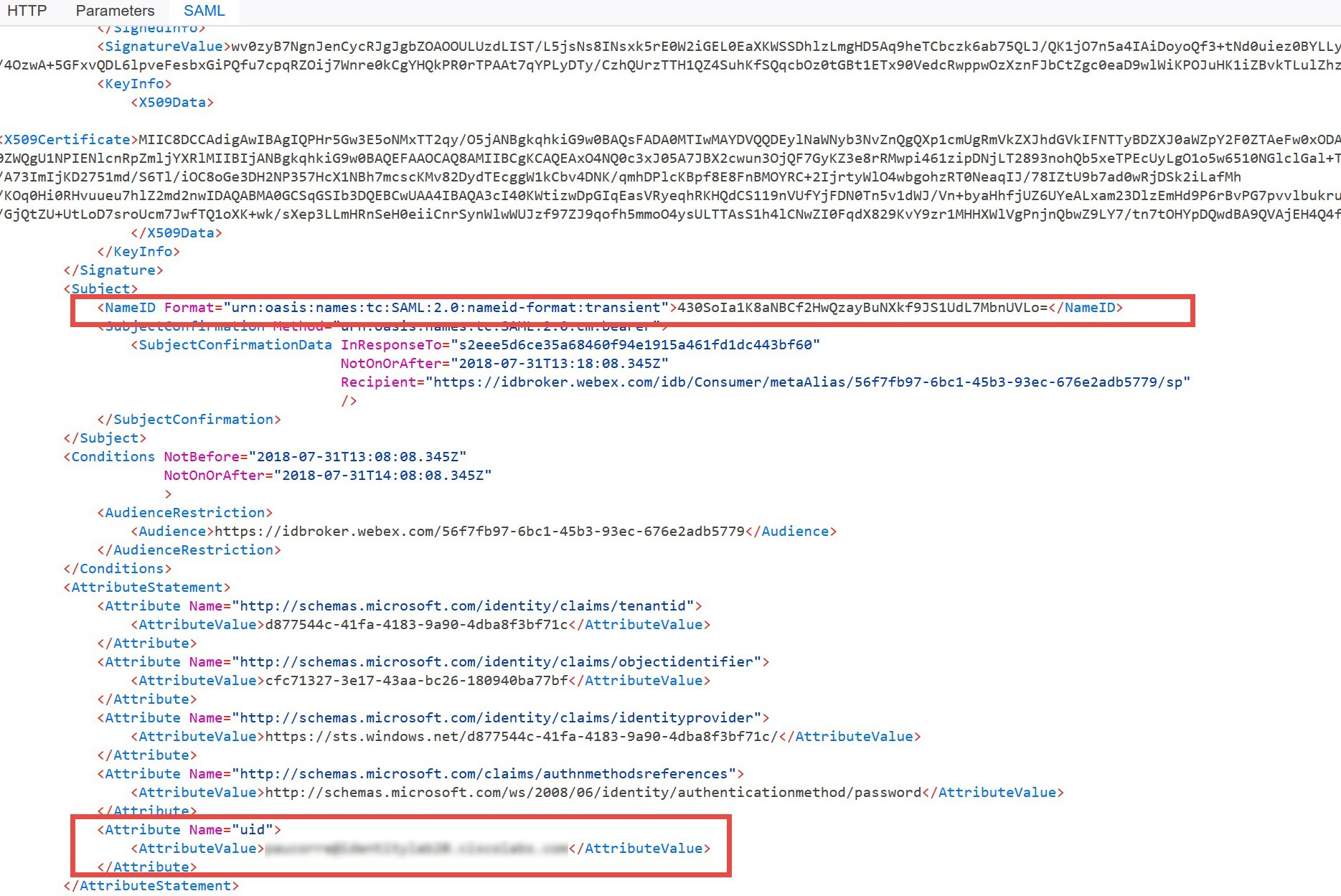

A SAML-teszt elvégzésekor győződjön meg arról, hogy a Mozilla Firefoxot használja, és telepítse a SAML nyomkövetőt https://addons.mozilla.org/en-US/firefox/addon/saml-tracer/

Ellenőrizd az Entra ID-tól származó állítást, és győződj meg arról, hogy a nameid formátuma megfelelő, valamint hogy az uid attribútum megegyezik egy felhasználóval a Webex alkalmazásban.