- Pagină de pornire

- /

- Articol

Configurarea autentificării unice în Control Hub cu ID-ul Microsoft Entra

În acest articol

În acest articol Feedback?

Feedback?Puteți configura o integrare Single Sign-On (SSO) între o organizație client Control Hub și o implementare care utilizează Microsoft Entra ID ca furnizor de identitate (IdP).

Sign-on unic și Control Hub

Sign-on unic (SSO) este o sesiune sau un proces de autentificare utilizator care permite unui utilizator să furnizeze acreditări pentru a accesa una sau mai multe aplicații. Procesul autentifică utilizatorii pentru toate aplicațiile cărora li se acordă drepturi. Elimină solicitările suplimentare atunci când utilizatorii comută aplicațiile în timpul unei anumite sesiuni.

Protocolul de federalizare a limbajului de marcare a aserțiunii de securitate (SAML 2.0) este utilizat pentru a furniza autentificarea SSO între cloud-ul Webex și furnizorul de identitate (IdP).

Profiluri

Webex App acceptă numai profilul SSO al browserului web. În profilul SSO al browserului web, Webex App acceptă următoarele legături:

-

SP a inițiat legarea POST-> POST

-

SP a inițiat redirect -> POST obligatorii

Format NameID

Protocolul SAML 2.0 acceptă mai multe formate NameID pentru comunicarea despre un anumit utilizator. Webex App acceptă următoarele formate NameID.

-

urn:oasis:names:tc:SAML:2.0:nameid-format:transient -

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified -

urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress

În metadatele pe care le încărcați din IdP, prima intrare este configurată pentru utilizare în Webex.

Integrarea Control Hub cu Microsoft Entra ID

Webex acceptă un singur IdP pentru fiecare solicitare de autentificare. Fluxul de autentificare este următorul: Utilizator > Autentificare Webex > IdP 1 > Autentificare Webex > Utilizator. Aceasta înseamnă că, deși diferiți utilizatori se pot autentifica folosind IdP-uri diferite, un utilizator nu poate comuta între mai mulți IdP-uri în timpul unui singur proces de autentificare. Orice pași suplimentari, cum ar fi MFA, trebuie integrați cu unicul IdP utilizat pentru solicitarea respectivă.

Ghidurile de configurare prezintă un exemplu specific pentru integrarea SSO, dar nu oferă o configurație exhaustivă pentru toate posibilitățile. De exemplu, pașii de integrare pentru nameid-format urn:oasis:names:tc:SAML:2.0:nameid-format:transient sunt documentați. Alte formate, cum ar fi urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified or urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress, vor funcționa pentru integrarea SSO, dar nu fac parte din documentația noastră.

Configurați această integrare pentru utilizatorii din organizația Webex (inclusiv Webex App, Webex Meetingsși alte servicii administrate în Control Hub). Dacă site-ul webex este integrat în Control Hub, site-ul Webex moștenește gestionarea utilizatorilor. Dacă nu puteți accesa Webex Meetings în acest fel și nu este gestionat în Control Hub, trebuie să efectuați o integrare separată pentru a activa SSO pentru Webex Meetings.

Înainte de a începe

Pentru SSO și Control Hub, IdP-urile trebuie să respecte specificația SAML 2.0. În plus, IdP-urile trebuie configurate în felul următor:

- În Entra ID, furnizarea este acceptată doar în modul manual. Acest document acoperă numai integrarea conectare unică (SSO).

- Clienții Webex existenți cu configurații de federație anterioare pot întâmpina probleme cu șablonul standard Entra ID Webex din cauza modificărilor atributelor SAML. Vă recomandăm să configurați o federație Entra ID personalizată pentru a rezolva această problemă utilizând setările SAML anterioare. Asigurați-vă că efectuați testul SSO al Control Hub pentru a permite compatibilitatea și a remedia orice discrepanțe.

Descărcați metadatele Webex în sistemul local

| 1 |

Conectați-vă la Control Hub. |

| 2 |

Accesați . |

| 3 |

Accesați fila Furnizor de identitate și faceți clic pe Activare SSO. |

| 4 |

Selectați un IdP. |

| 5 |

Alegeți tipul de certificat pentru organizația dvs.:

Ancorele de încredere sunt chei publice care acționează ca o autoritate pentru a verifica certificatul unei semnături digitale. Pentru mai multe informații, consultați documentația IdP. |

| 6 |

Descărcați fișierul de metadate. Numele fișierului de metadate Webex este idb-meta-<org-ID>-SP.xml. |

Configurați setările aplicației SSO în Entra ID

Înainte de a începe

-

Consultați Ce este Microsoft Entra? pentru a înțelege capacitățile IdP din Entra ID.

-

Configurați ID-ul Microsoft Entra.

-

Creați utilizatori locali sau sincronizați cu un sistem Entra ID local.

-

Deschideți fișierul de metadate Webex pe care l-ați descărcat din Control Hub.

-

Există un tutorial asociat pe site-ul de documentație Microsoft.

| 1 |

Conectați-vă la Centrul de administrare Microsoft Entra. |

| 2 |

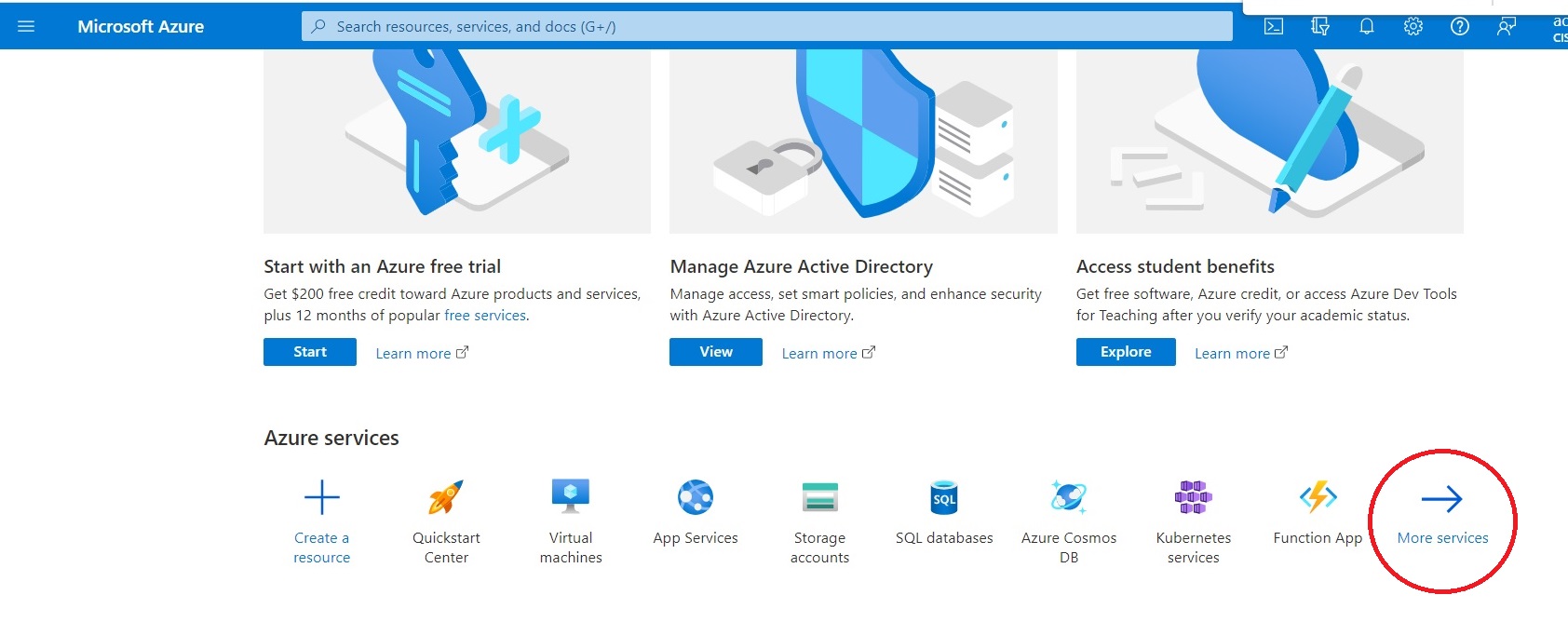

Dacă nu vedeți pictograma Microsoft Entra ID, faceți clic pe Mai multe servicii.  |

| 3 |

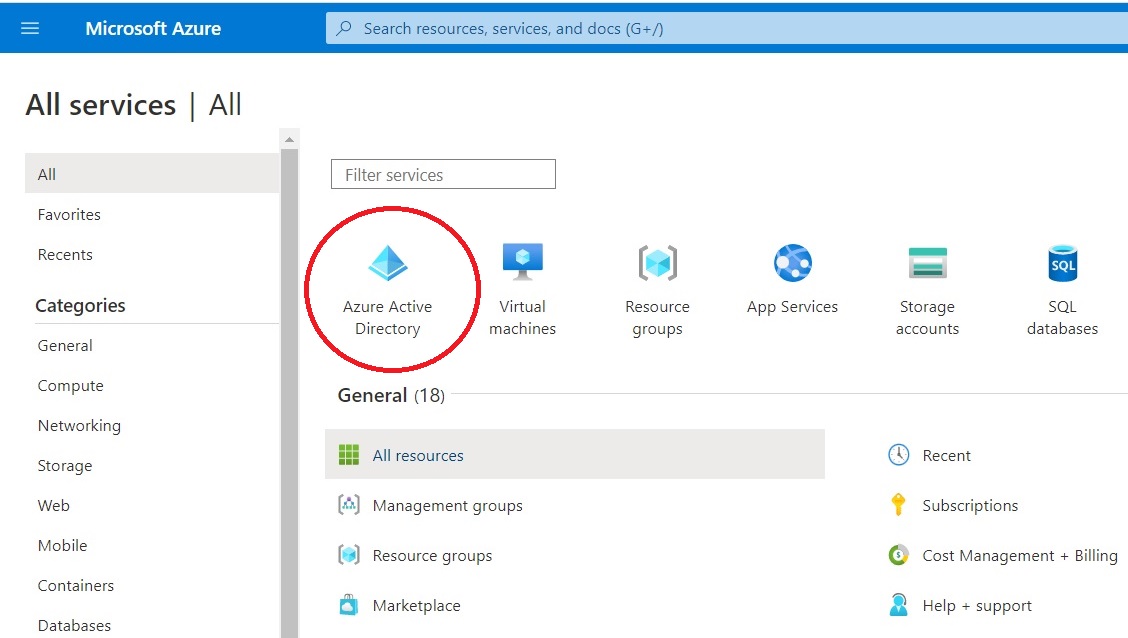

Accesați ID-ul Microsoft Entra pentru organizația dvs.  |

| 4 |

Accesați Aplicații pentru întreprinderi și apoi faceți clic pe Adăugați. |

| 5 |

Faceţi clic pe Adăugaţi o aplicaţie din galerie. |

| 6 |

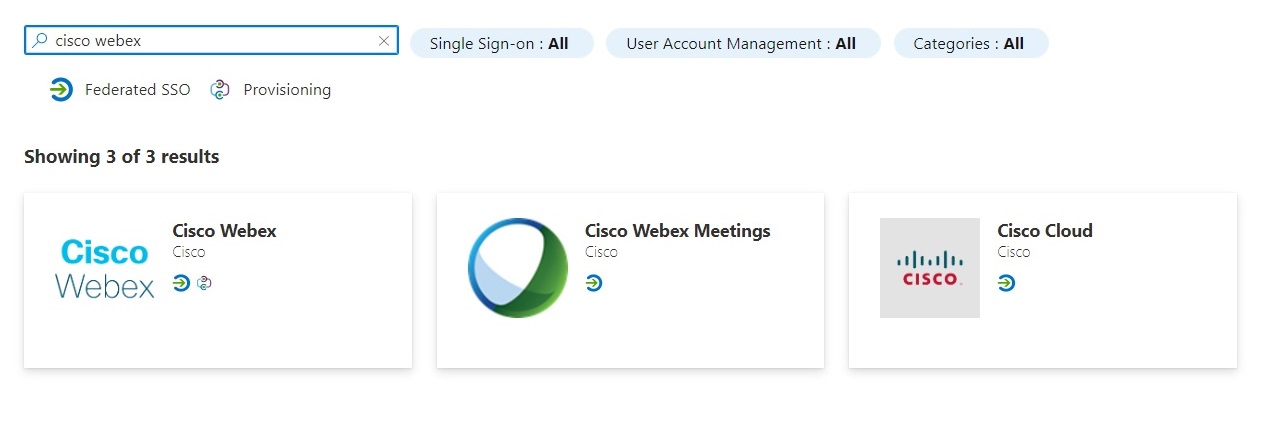

În caseta de căutare, tastați Cisco Webex.  |

| 7 |

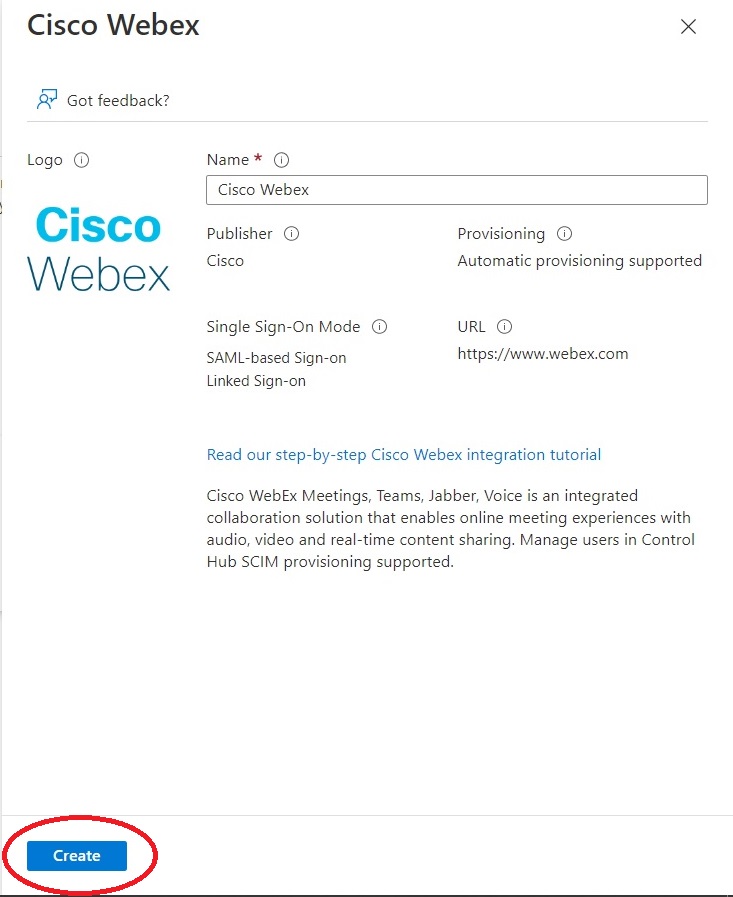

În panoul de rezultate, selectați Cisco Webex, apoi faceți clic pe Creați pentru a adăuga aplicația.  |

| 8 |

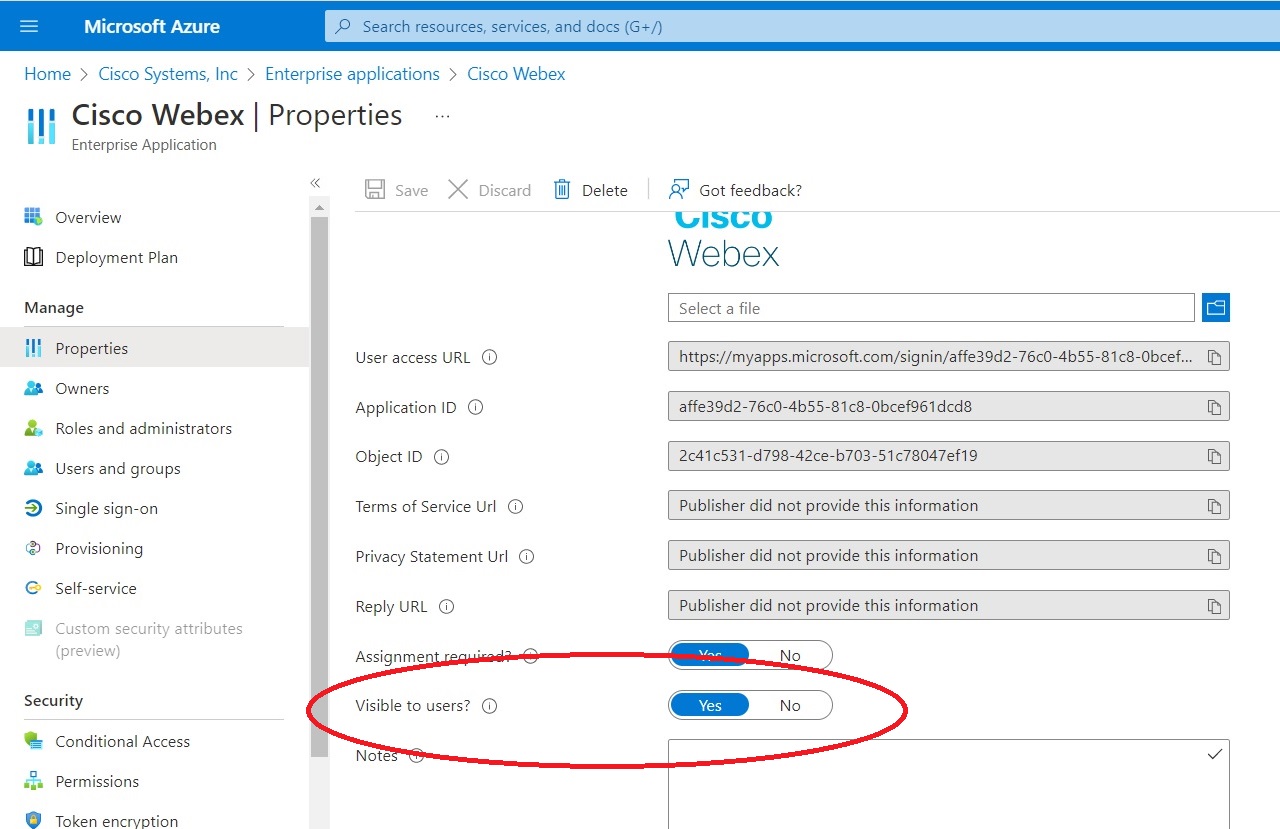

Pentru a vă asigura că aplicația Webex pe care ați adăugat-o pentru conectarea unică nu apare în portalul utilizatorului, deschideți noua aplicație. Sub Gestionați, faceți clic pe Proprietăți și setați Vizibil pentru utilizatori? la Nu.  Nu acceptăm ca aplicația Webex să fie vizibilă pentru utilizatori. |

| 9 |

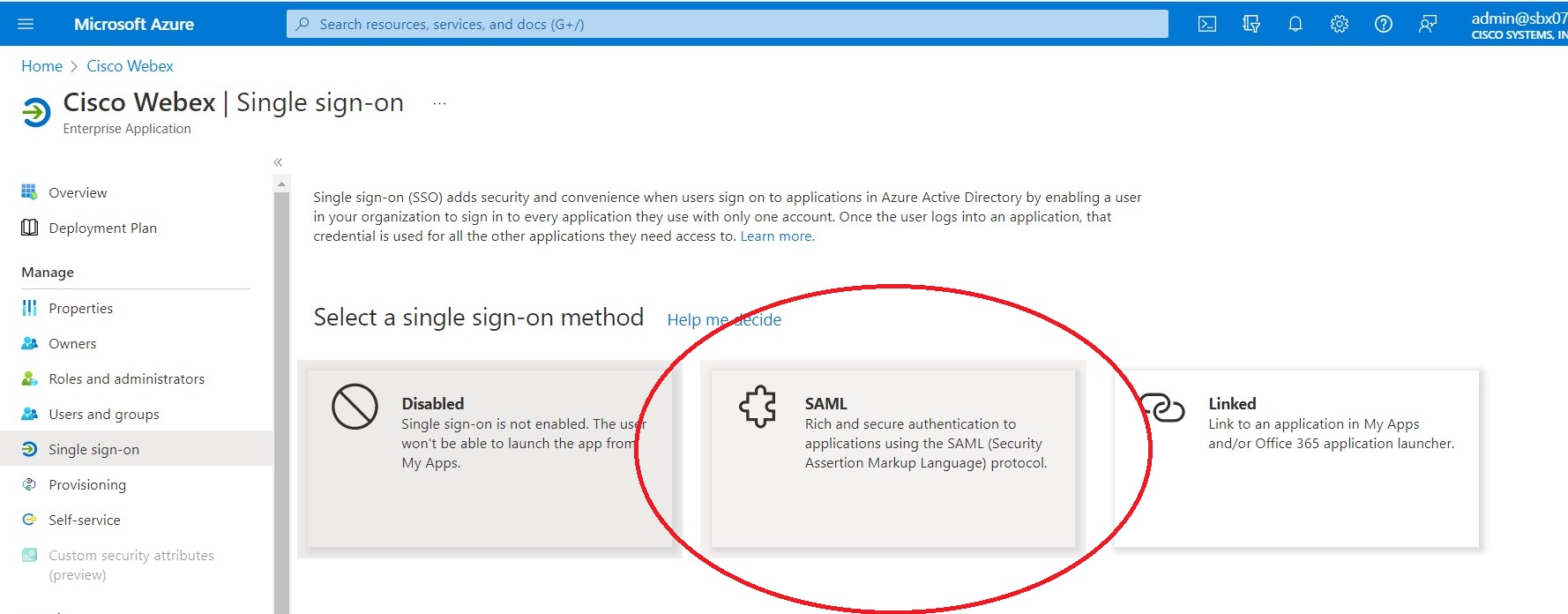

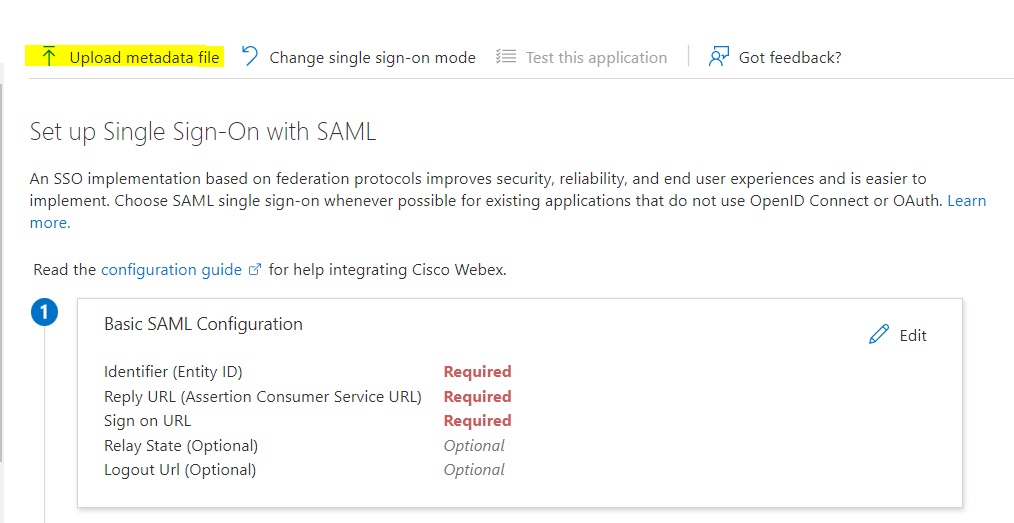

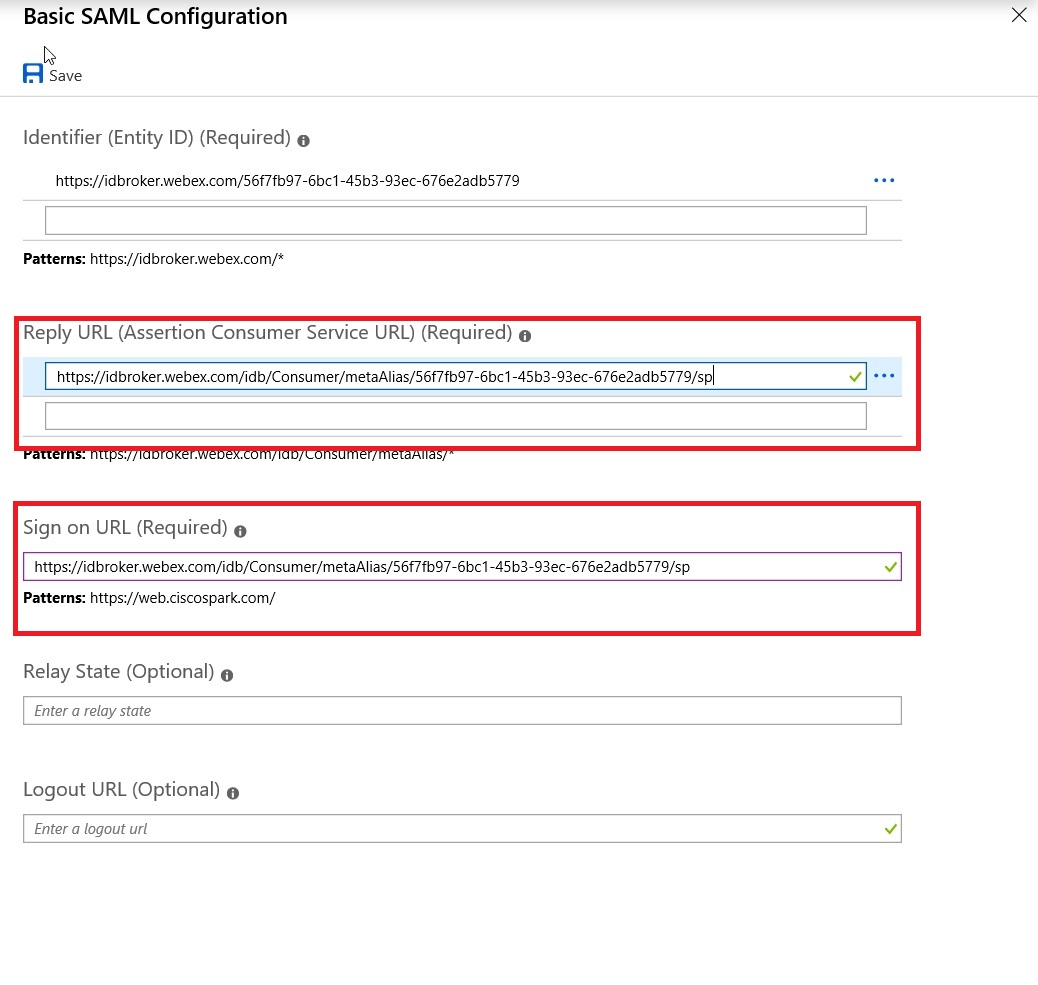

Configurați conectare unică: |

| 10 |

Accesați Gestionare > Utilizatori și grupuri, apoi alegeți utilizatorii și grupurile aplicabile cărora doriți să le acordați acces la aplicația Webex. |

| 11 |

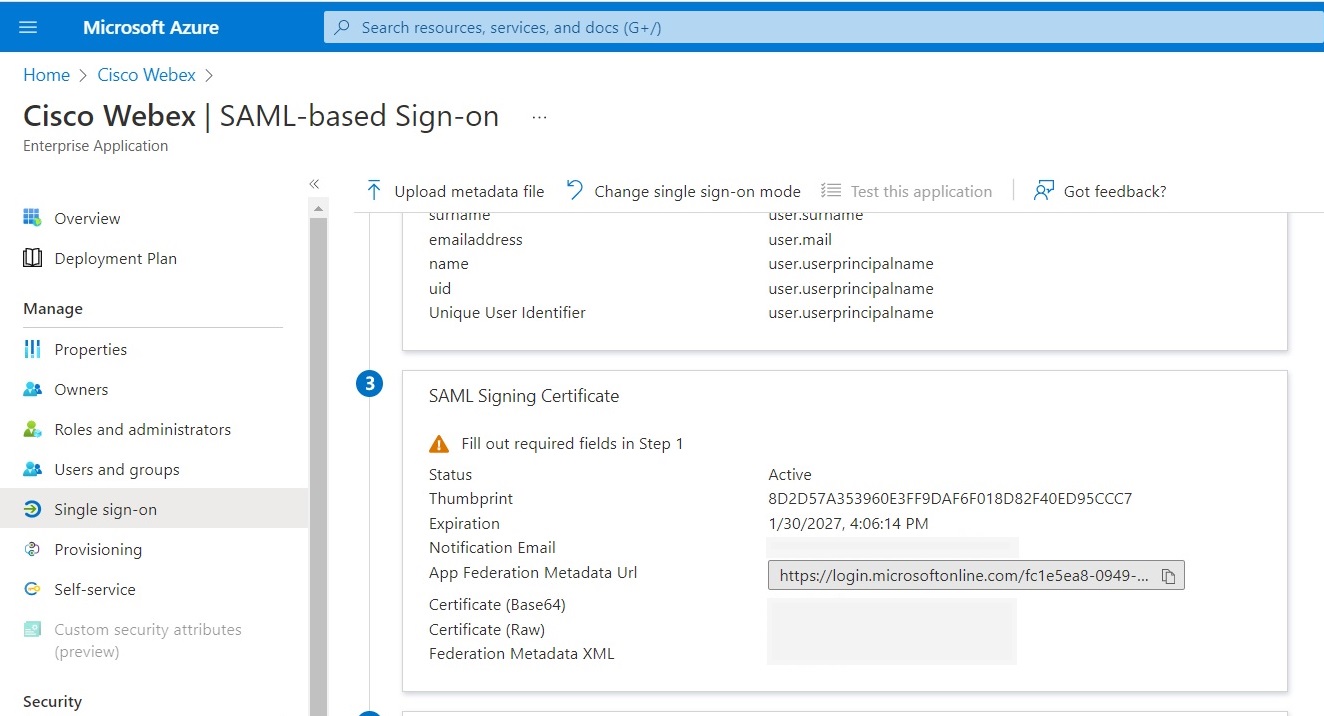

Pe pagina Configurați conectarea unică cu SAML, în secțiunea Certificat de semnare SAML, faceți clic pe Descărcați pentru a descărca XML pentru metadatele federației } și salvați-l pe computer.  |

Importul metadatelor IdP și activarea conectării unice după un test

După ce exportați metadatele Webex , configurați IdP-ul și descărcați metadatele IdP în sistemul local, sunteți gata să le importați în organizația Webex din Control Hub.

Înainte de a începe

Nu testați integrarea SSO din interfața furnizorului de identitate (IdP). Acceptăm numai fluxurile inițiate de furnizorul de servicii (inițiate de SP), deci trebuie să utilizați testul Control Hub SSO pentru această integrare.

| 1 |

Alegeți una:

|

| 2 |

Pe pagina Import metadate IdP, fie trageți și plasați fișierul de metadate IdP pe pagină, fie utilizați opțiunea browserului de fișiere pentru a localiza și încărca fișierul de metadate. Faceți clic pe Următorul.

Ar trebui să utilizați opțiunea Mai sigur , dacă puteți. Acest lucru este posibil numai dacă IdP-ul a utilizat un CA public pentru a semna metadatele sale. În toate celelalte cazuri, trebuie să utilizați opțiunea Mai puțin sigură . Aceasta include dacă metadatele nu sunt semnate, autosemnate sau semnate de un CA privat. Okta nu semnează metadatele, deci trebuie să alegeți Mai puțin sigur pentru o integrare Okta SSO. |

| 3 |

Selectați Testați configurarea SSOși, când se deschide o nouă filă de browser, autentificați-vă cu IdP-ul conectându-vă. Dacă primiți o eroare de autentificare, este posibil să existe o problemă cu acreditările. Verificați numele de utilizator și parola și încercați din nou. O eroare Webex App înseamnă, de obicei, o problemă cu configurarea SSO. În acest caz, parcurgeți din nou pașii, în special pașii în care copiați și lipiți metadatele Control Hub în configurarea IdP. Pentru a vedea direct experiența de conectare SSO, puteți, de asemenea, să faceți clic pe Copiați URL-ul în clipboard de pe acest ecran și lipiți într-o fereastră de browser privată. De acolo, puteți parcurge conectarea cu SSO. Acest pas oprește rezultatele fals pozitive din cauza unui simbol de acces care ar putea fi într-o sesiune existentă de la dvs. |

| 4 |

Reveniți la fila browserului Control Hub .

Configurația SSO nu are efect în organizația dvs., cu excepția cazului în care alegeți primul buton radio și activați SSO. |

Ce trebuie să faceți în continuare

Utilizați procedurile din Sincronizarea utilizatorilor Okta în Cisco Webex Control Hub dacă doriți să faceți asigurarea accesului utilizatorilor din Okta în cloud-ul Webex.

Utilizați procedurile din Sincronizarea utilizatorilor Microsoft Entra ID în Cisco Webex Control Hub dacă doriți să faceți provisioningul utilizatorilor din Entra ID în cloud-ul Webex.

Puteți urma procedura din Suprimarea e-mailurilor automate pentru a dezactiva e-mailurile trimise noilor utilizatori ai aplicației Webex din organizația dvs. Documentul conține, de asemenea, cele mai bune practici pentru trimiterea de comunicări către utilizatorii din organizația dvs.

Depanarea integrării Entra ID

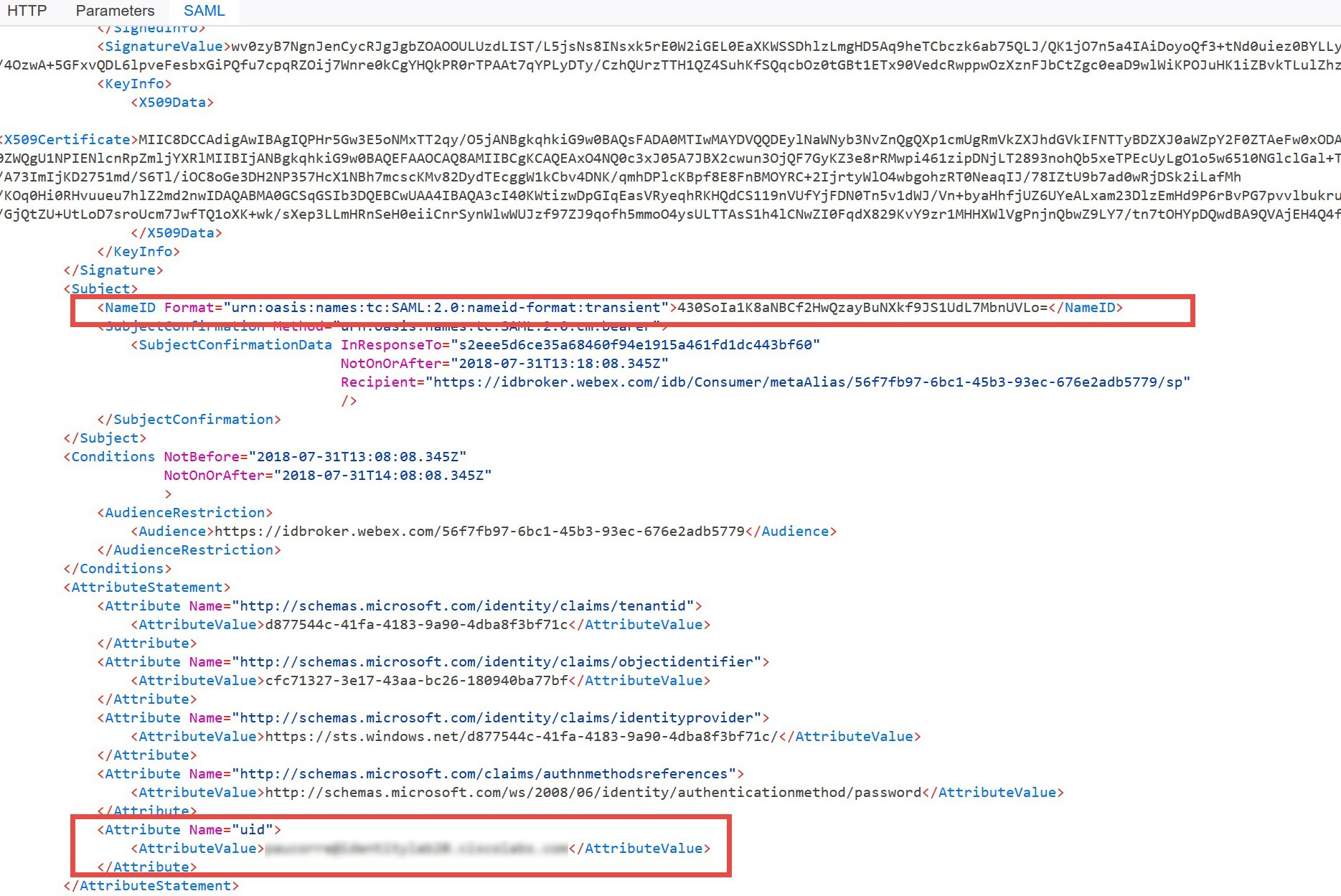

Când efectuați testul SAML, asigurați-vă că utilizați Mozilla Firefox și că instalați trasarea SAML de pe https://addons.mozilla.org/en-US/firefox/addon/saml-tracer/

Verificați aserțiunea care provine de la Entra ID pentru a vă asigura că are formatul nameid corect și că are un atribut uid care corespunde unui utilizator din aplicația Webex.