- Domov

- /

- Članek

Konfigurirajte enotno prijavo v Control Hub z Microsoft Entra ID

V tem članku

V tem članku Povratne informacije?

Povratne informacije?Konfigurirate lahko integracijo enotne prijave (SSO) med organizacijo stranke Control Hub in uvedbo, ki uporablja Microsoft Entra ID kot ponudnika identitete (IdP).

Enotna prijava in nadzorno središče

Enotna prijava (SSO) je postopek overjanja seje ali uporabnika, ki uporabniku omogoča, da vnese poverilnice za dostop do ene ali več aplikacij. Postopek overja uporabnike za vse aplikacije, do katerih so jim dodeljene pravice. Odpravlja nadaljnja pozive, ko uporabniki med določeno sejo preklapljajo med aplikacijami.

Protokol federacije SAML 2.0 (Security Assertion Markup Language) se uporablja za zagotavljanje overjanja SSO med oblakom Webex in vašim ponudnikom identitete (IdP).

Profili

Aplikacija Webex podpira samo profil spletnega brskalnika SSO. V profilu SSO spletnega brskalnika aplikacija Webex podpira naslednje povezave:

-

SP je sprožil POST -> POST vezava

-

SP je sprožil PREUSMERITEV -> POST vezava

Oblika imena ID

Protokol SAML 2.0 podpira več formatov NameID za komunikacijo o določenem uporabniku. Aplikacija Webex podpira naslednje oblike zapisa NameID.

-

urn:oasis:names:tc:SAML:2.0:nameid-format:transient -

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified -

urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress

V metapodatkih, ki jih naložite iz svojega ponudnika identitetnih podatkov (IdP), je prvi vnos konfiguriran za uporabo v Webexu.

Integrirajte Control Hub z Microsoft Entra ID

Webex podpira samo enega ponudnika identitet (IdP) za vsako zahtevo za preverjanje pristnosti. Postopek preverjanja pristnosti je naslednji: Uporabnik > Overjanje pristnosti Webex > IdP 1 > Overjanje pristnosti Webex > Uporabnik. To pomeni, da se lahko različni uporabniki sicer pristno overjajo z različnimi ponudniki identitet (IdP), vendar uporabnik med enim samim postopkom pristnosti ne more preklapljati med več ponudniki identitet. Vsi dodatni koraki, kot je MFA, morajo biti integrirani z enim samim ponudnikom identitetnih storitev (IdP), ki se uporablja za to določeno zahtevo.

Konfiguracijski vodniki prikazujejo specifičen primer integracije SSO, vendar ne zagotavljajo izčrpne konfiguracije za vse možnosti. Na primer, dokumentirani so koraki integracije za nameid-format urn:oasis:names:tc:SAML:2.0:nameid-format:transient. Druge oblike zapisa, kot je urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified or urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress, bodo delovale za integracijo SSO, vendar ne spadajo pod našo dokumentacijo.

Nastavite to integracijo za uporabnike v vaši organizaciji Webex (vključno z aplikacijo Webex, Webex Meetings in drugimi storitvami, ki jih upravljate v Control Hubu). Če je vaše spletno mesto Webex integrirano v Control Hub, spletno mesto Webex podeduje upravljanje uporabnikov. Če do storitve Webex Meetings ne morete dostopati na ta način in se ta ne upravlja v storitvi Control Hub, morate izvesti ločeno integracijo, da omogočite enotno prijavo (SSO) za Webex Meetings.

Preden začnete

Za SSO in Control Hub morajo IdP-ji ustrezati specifikaciji SAML 2.0. Poleg tega morajo biti ponudniki identitete konfigurirani na naslednji način:

- V Entra ID je oskrbovanje podprto samo v ročnem načinu. Ta dokument zajema samo integracijo enotne prijave (SSO).

- Obstoječe stranke Webexa s prejšnjimi konfiguracijami federacije lahko naletijo na težave s standardno predlogo Entra ID Webex zaradi sprememb atributov SAML. Priporočamo, da za rešitev tega z uporabo prejšnjih nastavitev SAML nastavite federacijo Entra ID po meri. Zagotovite, da izvedete test enotne prijave (SSO) v Control Hub, da zagotovite združljivost in odpravite morebitna neskladja.

Prenesite metapodatke Webex v svoj lokalni sistem

| 1 |

Prijavite se v Control Hub. |

| 2 |

Pojdi na . |

| 3 |

Pojdite na zavihek Ponudnik identitete in kliknite Aktiviraj enotno prijavo. |

| 4 |

Izberite ponudnika identitete. |

| 5 |

Izberite vrsto potrdila za svojo organizacijo:

Sidra zaupanja so javni ključi, ki delujejo kot pooblastilo za preverjanje potrdila digitalnega podpisa. Za več informacij glejte dokumentacijo vašega ponudnika identitetnih storitev (IdP). |

| 6 |

Prenesite datoteko z metapodatki. Ime datoteke z metapodatki Webex je idb-meta-<org-ID>-SP.xml. |

Konfigurirajte nastavitve aplikacije SSO v Entra ID

Preden začnete

-

Za razumevanje zmogljivosti ponudnika identitetnih storitev (IdP) v programu Entra ID glejte Kaj je Microsoft Entra?.

-

Konfigurirajte Microsoft Entra ID.

-

Ustvarite lokalne uporabnike ali sinhronizirajte z lokalnim sistemom Entra ID.

-

Odprite datoteko z metapodatki Webex, ki ste jo prenesli iz Control Huba.

-

Na Microsoftovem spletnem mestu z dokumentacijo je na voljo soroden vodič.

| 1 |

Prijavite se v skrbniško središče Microsoft Entra. |

| 2 |

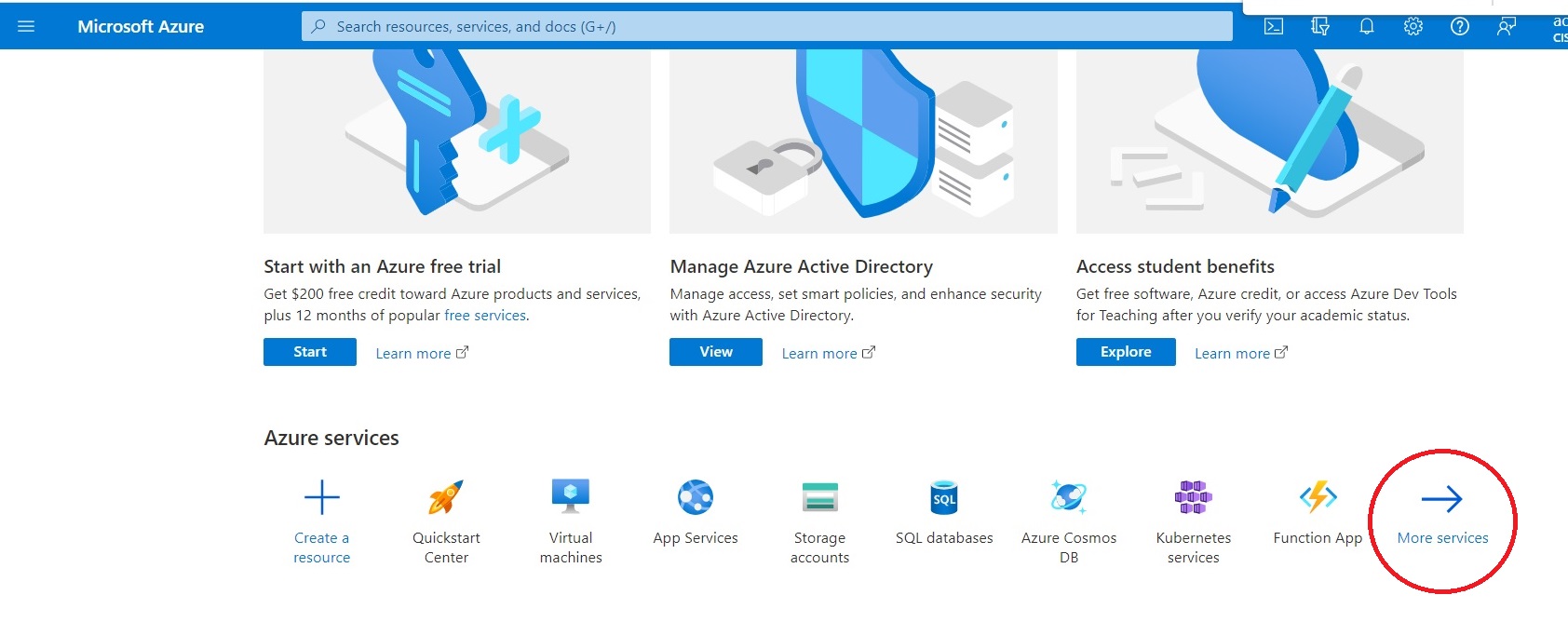

Če ikone Microsoft Entra ID ne vidite, kliknite Več storitev.  |

| 3 |

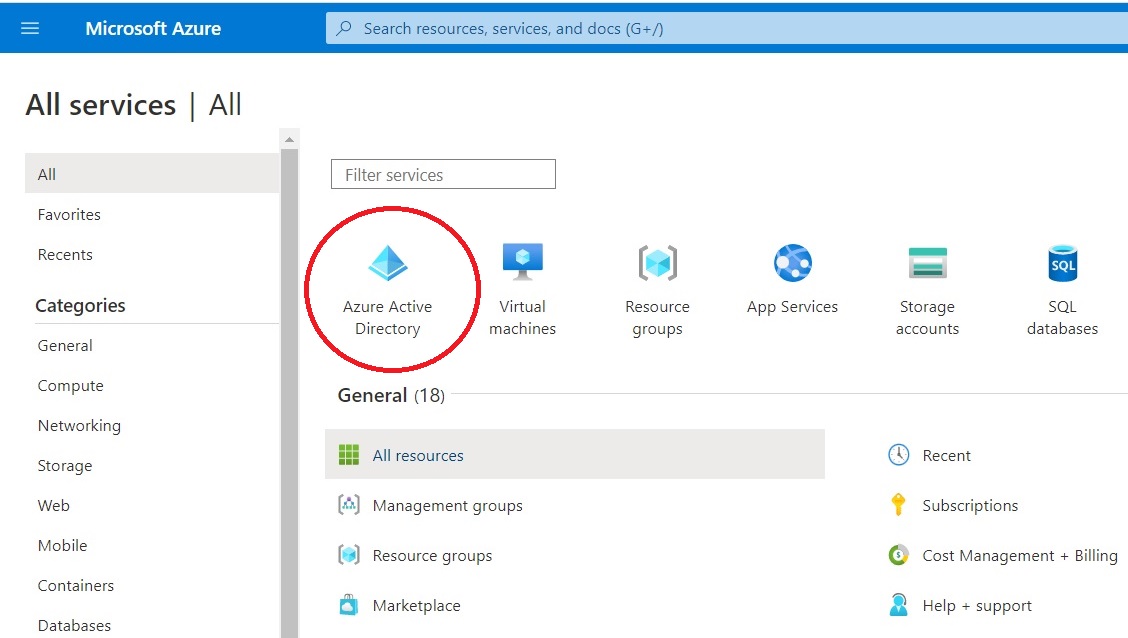

Pojdite na Microsoft Entra ID za vašo organizacijo.  |

| 4 |

Pojdite na Aplikacije za podjetja in nato kliknite Dodaj. |

| 5 |

Kliknite Dodaj aplikacijo iz galerije. |

| 6 |

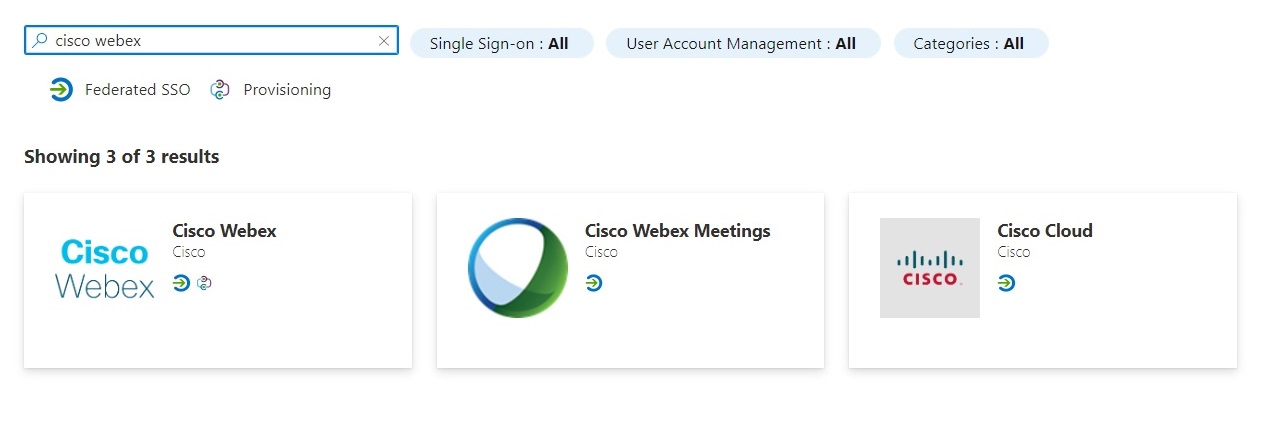

V iskalno polje vnesite Cisco Webex.  |

| 7 |

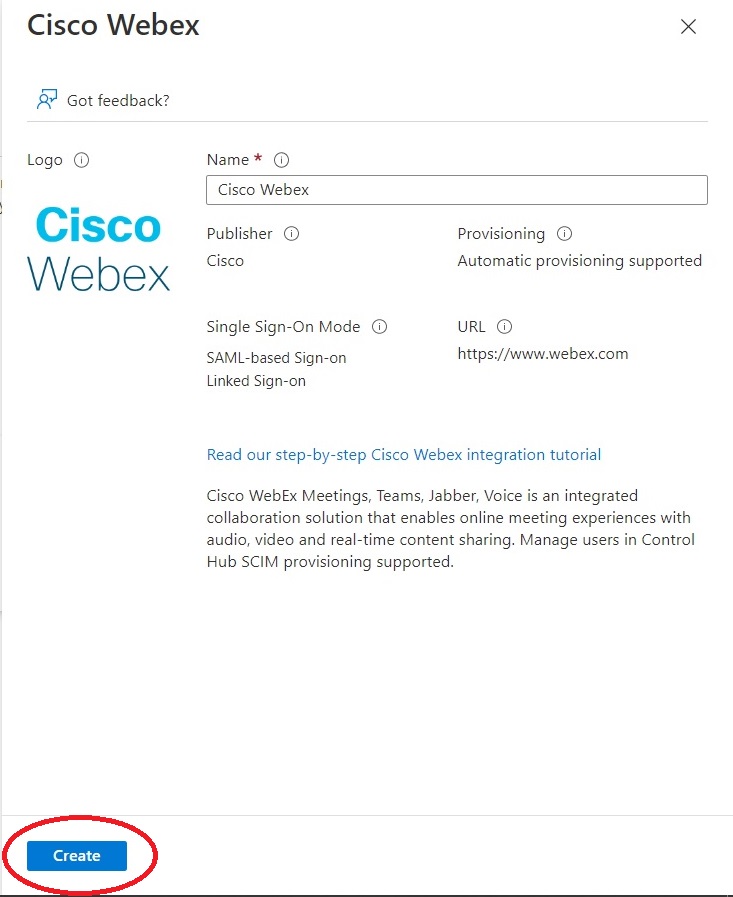

V podoknu z rezultati izberite Cisco Webexin nato kliknite Ustvari, da dodate aplikacijo.  |

| 8 |

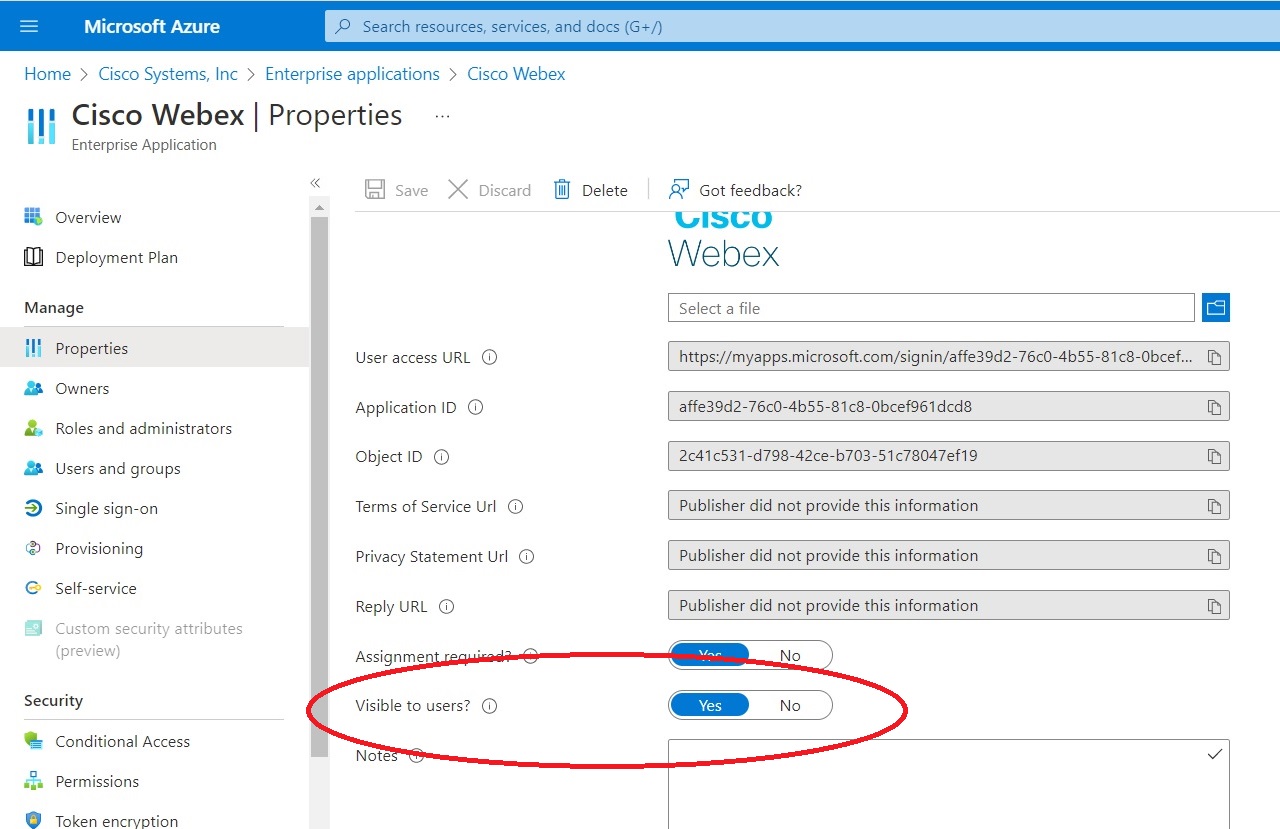

Če želite zagotoviti, da se aplikacija Webex, ki ste jo dodali za enotno prijavo, ne prikaže na uporabniškem portalu, odprite novo aplikacijo. V razdelku Upravljanjekliknite Lastnostiin nastavite Vidno uporabnikom? na Ne.  Ne podpiramo prikaza aplikacije Webex uporabnikom. |

| 9 |

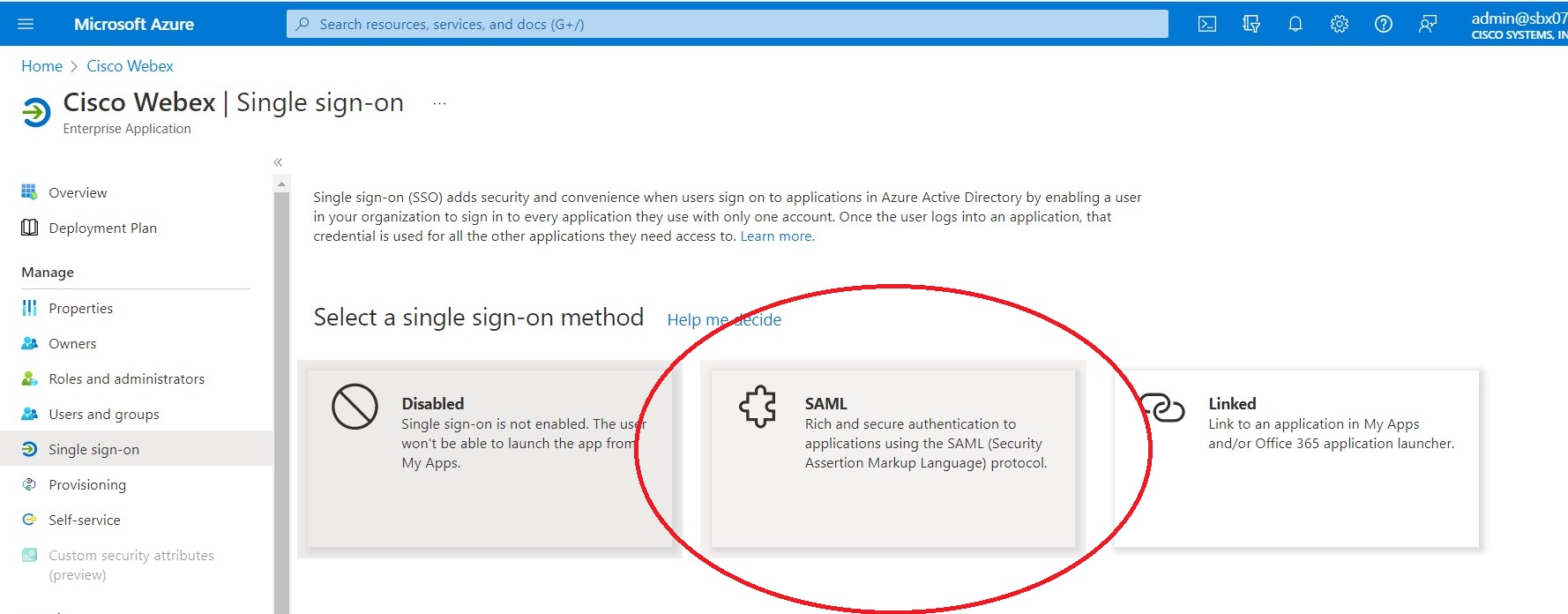

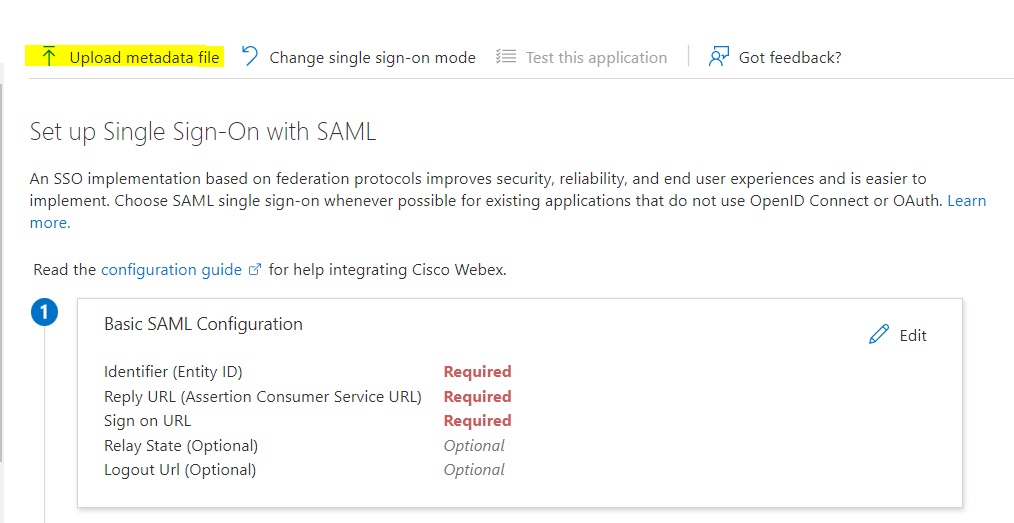

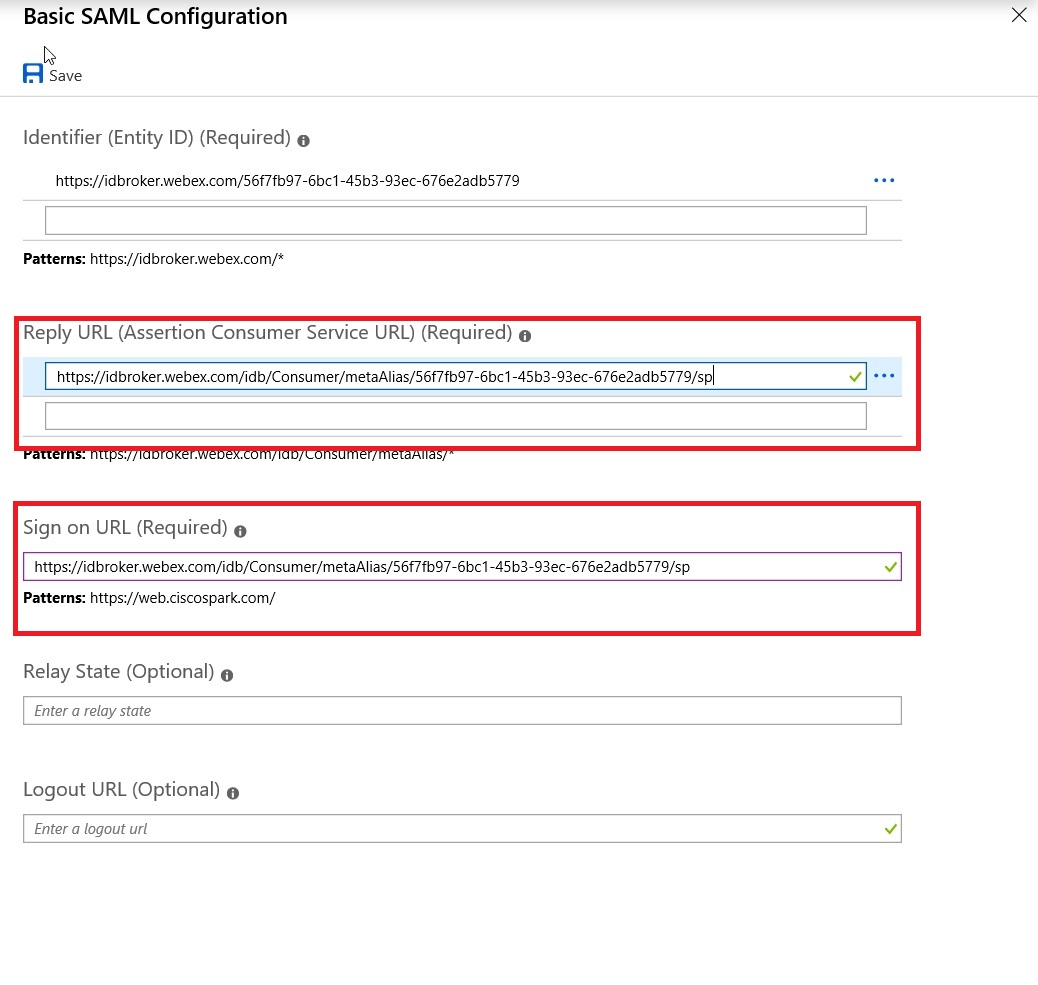

Konfigurirajte enotno prijavo: |

| 10 |

Pojdi na Upravljanje > Uporabniki in skupinein nato izberite ustrezne uporabnike in skupine, ki jim želite dodeliti dostop do aplikacije Webex. |

| 11 |

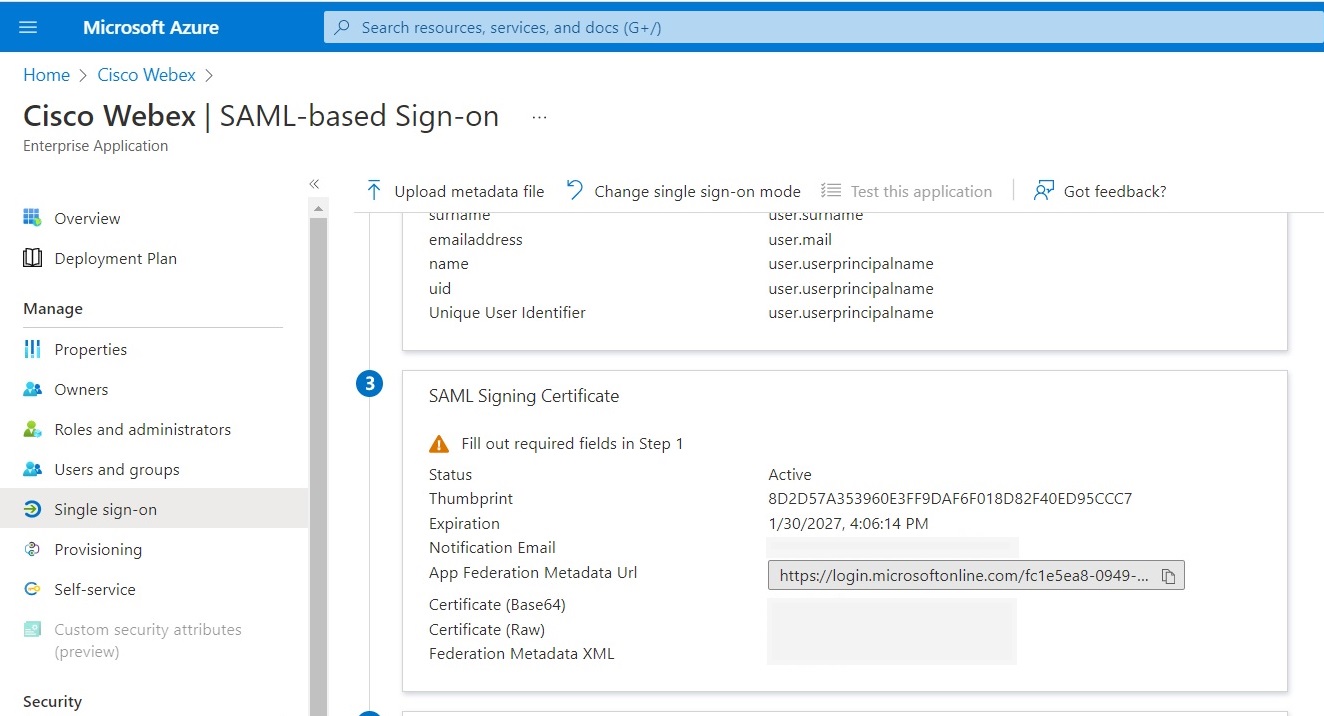

Na strani Nastavitev enotne prijave s SAML v razdelku Potrdilo o podpisu SAML ] kliknite Prenesi, da prenesete XML z metapodatki federacije in ga shranite v računalnik.  |

Uvoz metapodatkov ponudnika identitet in omogočanje enotne prijave po preizkusu

Ko izvozite metapodatke Webex, konfigurirate svojega ponudnika identitet in prenesete metapodatke IdP v lokalni sistem, jih lahko uvozite v svojo organizacijo Webex iz Control Huba.

Preden začnete

Integracije SSO ne preizkušajte iz vmesnika ponudnika identitete (IdP). Podpiramo samo tokove, ki jih sproži ponudnik storitev (SP), zato morate za to integracijo uporabiti test enotne prijave (SSO) Control Hub.

| 1 |

Izberite eno:

|

| 2 |

Na strani Uvoz metapodatkov IdP povlecite in spustite datoteko z metapodatki IdP na stran ali pa uporabite možnost brskalnika datotek, da poiščete in naložite datoteko z metapodatki. Kliknite Naprej.

Če je mogoče, uporabite možnost Varneje. To je mogoče le, če je vaš ponudnik identitetnih storitev (IdP) za podpisovanje metapodatkov uporabil javni overitelj potrdil (CA). V vseh drugih primerih morate uporabiti možnost Manj varno. To vključuje tudi primere, če metapodatki niso podpisani, samopodpisani ali podpisani s strani zasebnega overitelja potrdil. Okta ne podpisuje metapodatkov, zato morate za integracijo Okta SSO izbrati Manj varno. |

| 3 |

Izberite Preizkus nastavitve SSOin ko se odpre nov zavihek brskalnika, se s prijavo overite pri ponudniku identitetnih podatkov. Če se prikaže napaka pri preverjanju pristnosti, je morda težava s poverilnicami. Preverite uporabniško ime in geslo ter poskusite znova. Napaka v aplikaciji Webex običajno pomeni težavo z nastavitvijo enotne prijave (SSO). V tem primeru še enkrat preglejte korake, zlasti korake, kjer kopirate in prilepite metapodatke Control Hub v nastavitev IdP. Če si želite neposredno ogledati izkušnjo prijave SSO, lahko na tem zaslonu kliknete tudi Kopiraj URL v odložišče in ga prilepite v zasebno okno brskalnika. Od tam naprej se lahko prijavite z enotno prijavo (SSO). Ta korak prepreči lažno pozitivne rezultate zaradi žetona za dostop, ki je morda v obstoječi seji, ko ste prijavljeni. |

| 4 |

Vrnite se na zavihek brskalnika Control Hub.

Konfiguracija enotne prijave (SSO) v vaši organizaciji ne začne veljati, razen če izberete prvi izbirni gumb in aktivirate enotno prijavo (SSO). |

Kaj storiti naprej

Če želite uporabnike dodeljevati iz Okte v oblak Webex, uporabite postopke v Sinhronizacija uporabnikov Okta v Cisco Webex Control Hub.

Če želite uporabnike dodeljevati iz Entra ID v oblak Webex, uporabite postopke v Sinhronizacija uporabnikov Microsoft Entra ID v Cisco Webex Control Hub.

Če želite onemogočiti e-poštna sporočila, ki so poslana novim uporabnikom aplikacije Webex v vaši organizaciji, lahko sledite postopku v razdelku Preprečevanje samodejnih e-poštnih sporočil. Dokument vsebuje tudi najboljše prakse za pošiljanje sporočil uporabnikom v vaši organizaciji.

Odpravljanje težav z integracijo Entra ID

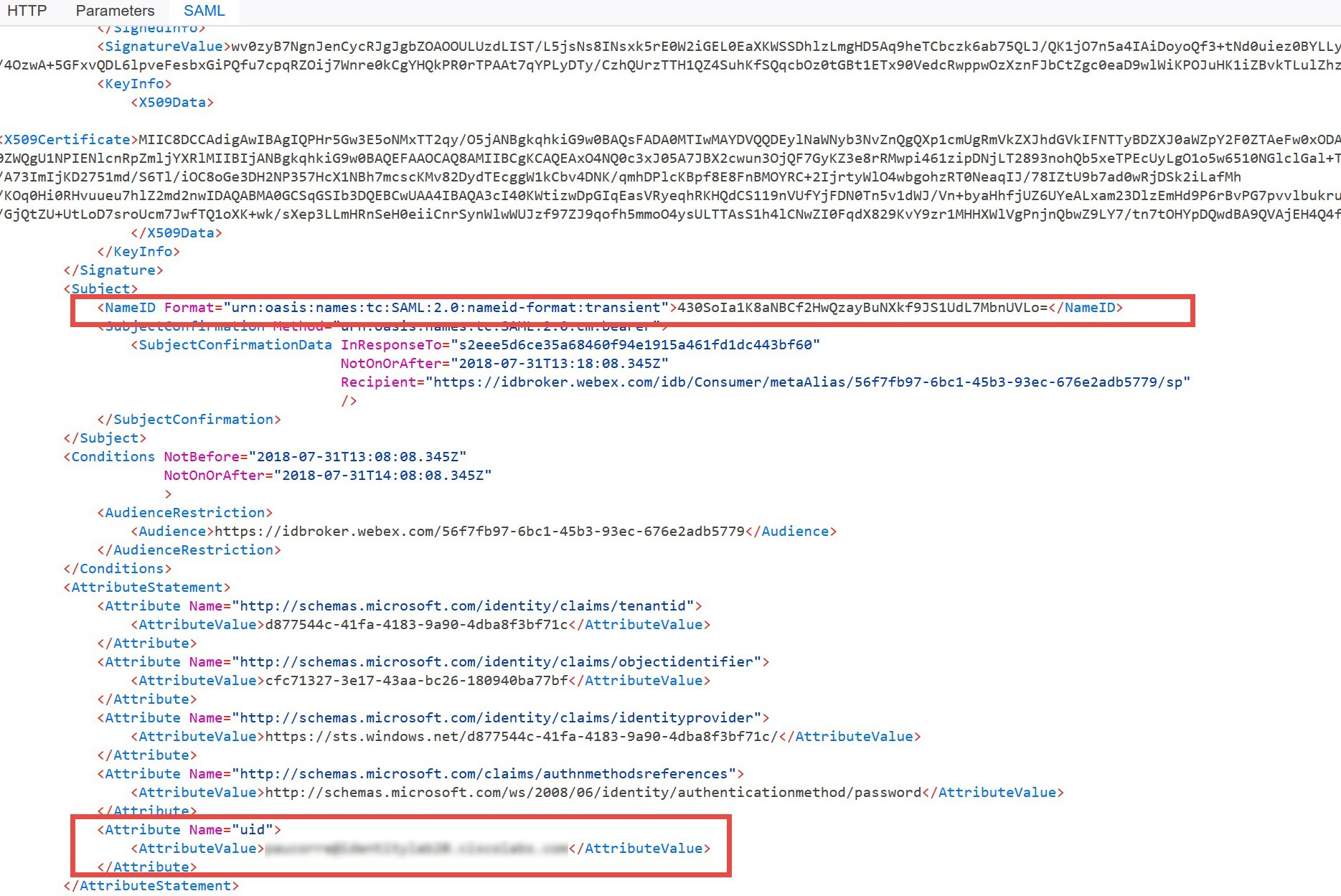

Pri izvajanju testa SAML se prepričajte, da uporabljate Mozilla Firefox in da imate nameščen sledilnik SAML iz https://addons.mozilla.org/en-US/firefox/addon/saml-tracer/

Preverite trditev, ki prihaja iz Entra ID-ja, da se prepričate, da ima pravilno obliko nameid in da ima atribut uid, ki se ujema z uporabnikom v aplikaciji Webex.