- ホーム

- /

- 投稿記事

Microsoft Entra ID を使用して Control Hub でシングル サインオンを構成する

この記事の内容

この記事の内容 フィードバックがある場合

フィードバックがある場合Control Hub 顧客組織と、Microsoft Entra ID を ID プロバイダー (IdP) として使用する展開との間でシングル サインオン (SSO) 統合を構成できます。

シングル サインオンと Control Hub

シングル サインオン (SSO) は、1 つまたは複数のアプリケーションにアクセスするための証明書の提出をユーザーに許可するセッションないしはユーザー認証プロセスです。このプロセスは、権限を与えられたすべてのアプリケーションに対してユーザーを認証します。このプロセスは、ユーザーが特定のセッション中にアプリケーションをスイッチする際、以降のプロンプトを除去します。

Security Assertion Markup Language (SAML 2.0) フェデレーションプロトコルは、Webex クラウドとお使いの ID プロバイダー (IdP) の間で SSO 認証を提供するために使用されます。

プロファイル

Webex アプリは Web ブラウザーの SSO プロファイルのみをサポートします。Web ブラウザーの SSO プロファイルでは、Webex アプリ は以下のバインドをサポートします。

-

SP 初期化済み POST -> POST バインディング

-

SP 初期化済み REDIRECT -> POST バインディング

NameID 形式

SAML 2.0 プロトコルは、特定のユーザーについての通信を目的として多くの NameID 形式をサポートします。Webex アプリは次の NameID 形式をサポートします。

-

urn:oasis:names:tc:SAML:2.0:nameid-format:transient -

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified -

urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress

IdP から読み込んだメタデータで、最初のエントリは Webex で使用するために設定されます。

Control Hub を Microsoft Entra ID と統合する

Webex は、認証要求ごとに 1 つの IdP のみをサポートします。認証フローは次のとおりです。ユーザー > Webex認証 > IdP 1 > Webex認証 > ユーザー。つまり、異なるユーザーは異なる IdP を使用して認証できますが、ユーザーは単一の認証プロセス中に複数の IdP を切り替えることはできません。MFA などの追加手順は、特定のリクエストに使用される単一の IdP と統合する必要があります。

この設定ガイドでは、SSO インテグレーションの具体的な例を示しますが、すべての可能性に対し網羅的な設定を提供するものではありません。たとえば、 nameid-format urn:oasis:names:tc:SAML:2.0:nameid-format:transient の統合手順が文書化されています。 urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified or urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress などの他の形式は SSO 統合には機能しますが、ドキュメントの範囲外です。

Webex 組織のユーザーについて、このインテグレーションをセットアップします (Webex アプリ、Webex Meetings、その他の Control Hub で管理されるサービスなど)。Webex サイトが Control Hub で統合されている場合、その Webex サイトはユーザー管理を引き継ぎます。この方法で Webex Meetings にアクセスできず、Control Hub で管理されていない場合、Webex Meetings で SSO を有効にするには、個別にインテグレーションを実行する必要があります。

始める前に

SSO および Control Hub では、IdP は SAML 2.0 の仕様を満たす必要があります。加えて、IdP は以下のように設定されている必要があります。

- Entra ID では、プロビジョニングは手動モードでのみサポートされます。本書はシングル サインオン(SSO)統合のみを取り上げています。

- 以前のフェデレーション構成を使用している既存の Webex 顧客は、SAML 属性の変更により、標準の Entra ID Webex テンプレートで問題が発生する可能性があります。以前の SAML 設定を使用してこれを解決するには、カスタム Entra ID フェデレーションを設定することをお勧めします。互換性を確保し、不一致に対処するために、必ず Control Hub SSO テストを実施してください。

Webex メタデータをローカル システムにダウンロードする

| 1 | |

| 2 |

. |

| 3 |

アイデンティティプロバイダ タブに移動し、 SSO のアクティブ化をクリックします。 |

| 4 |

IdP を選択します。 |

| 5 |

組織の証明書タイプを選択します。

信頼アンカーとは、デジタル署名証明書を確認する役目を持つ公開鍵です。詳細については、IdP ドキュメントを参照してください。 |

| 6 |

メタデータ ファイルをダウンロードします。 Webex メタデータ ファイル名は idb-meta-<org-ID>-SP.xmlです。 |

Entra IDでSSOアプリケーション設定を構成する

開始する前に

-

Entra ID の IdP 機能について詳しくは、 Microsoft Entra とは何ですか? を参照してください。

-

Microsoft Entra ID を設定します。

-

ローカル ユーザーを作成するか、オンプレミスの Entra ID システムと同期します。

-

Control Hub からダウンロードした Webex メタデータ ファイルを開きます。

| 1 |

Microsoft Entra 管理センターにサインインします。 |

| 2 |

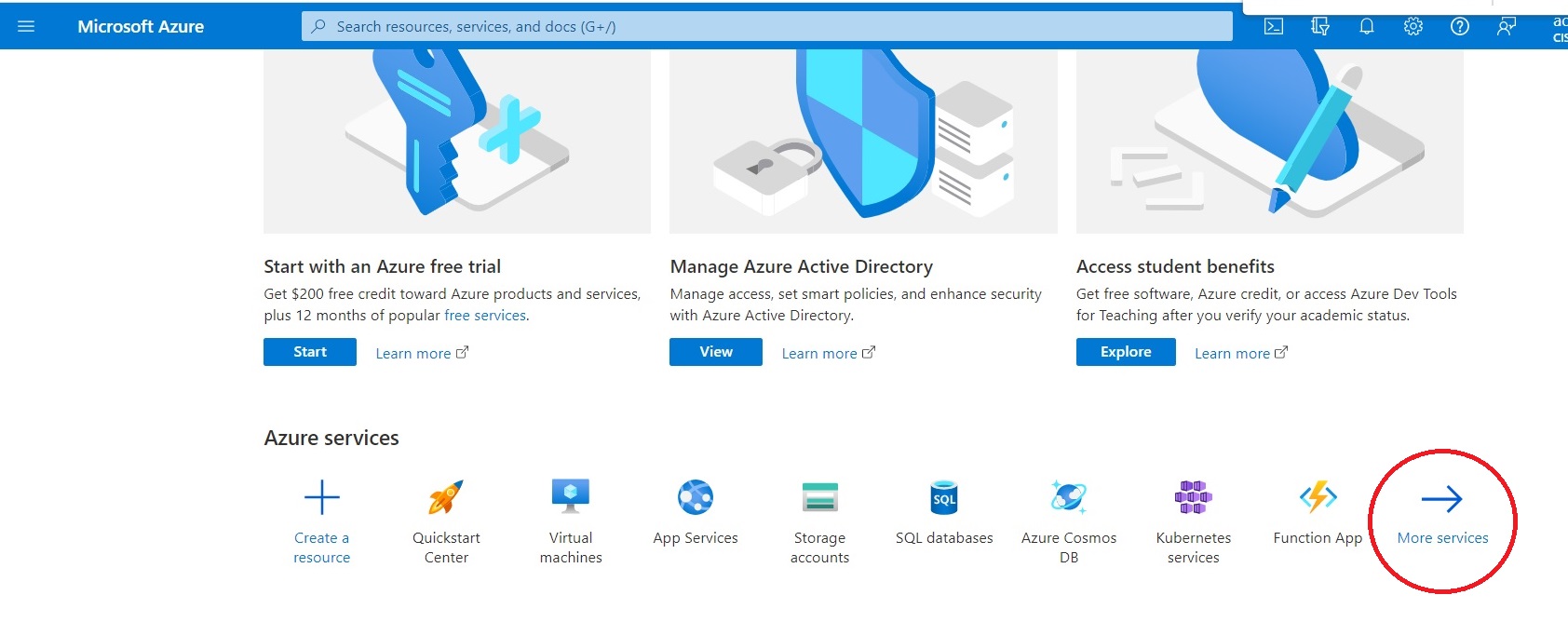

Microsoft Entra ID アイコンが表示されない場合は、 その他のサービスをクリックします。  |

| 3 |

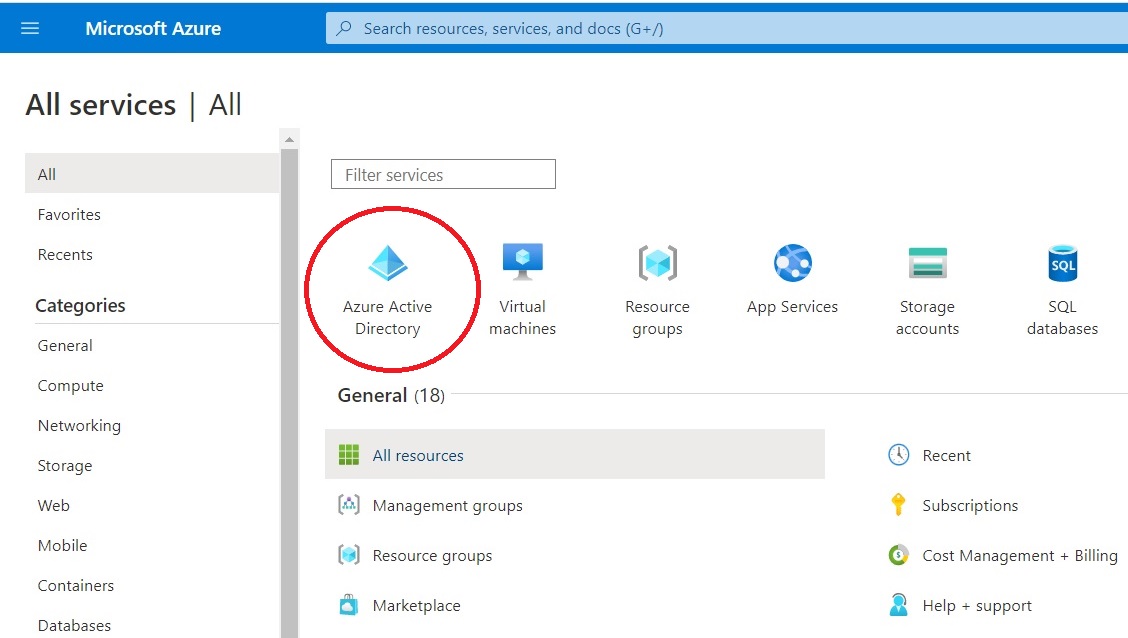

組織の Microsoft Entra ID にアクセスしてください。  |

| 4 |

[エンタープライズ アプリケーション] を開き、[追加] をクリックします。 |

| 5 |

[ギャラリーからアプリケーションを追加する] をクリックします。 |

| 6 |

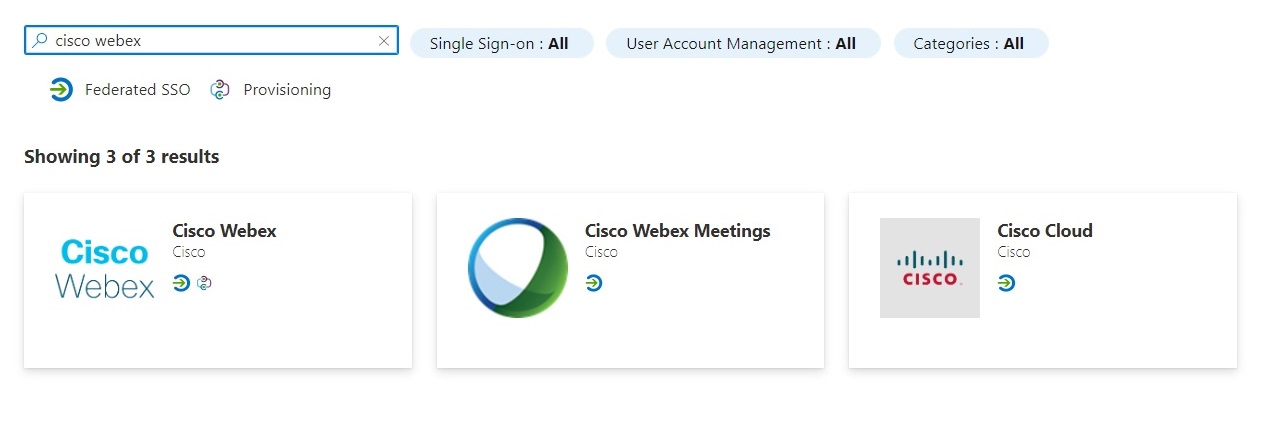

[検索] ボックスに「Cisco Webex」と入力します。  |

| 7 |

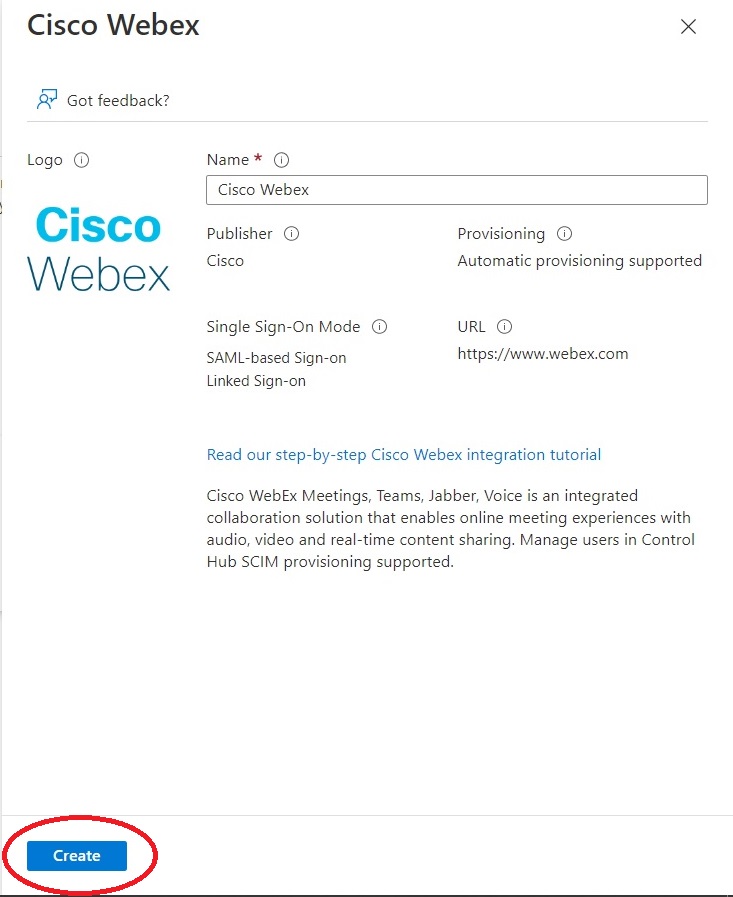

結果のペインで [削除] を Cisco Webex、[作成] をクリック してアプリケーション を追加します。  |

| 8 |

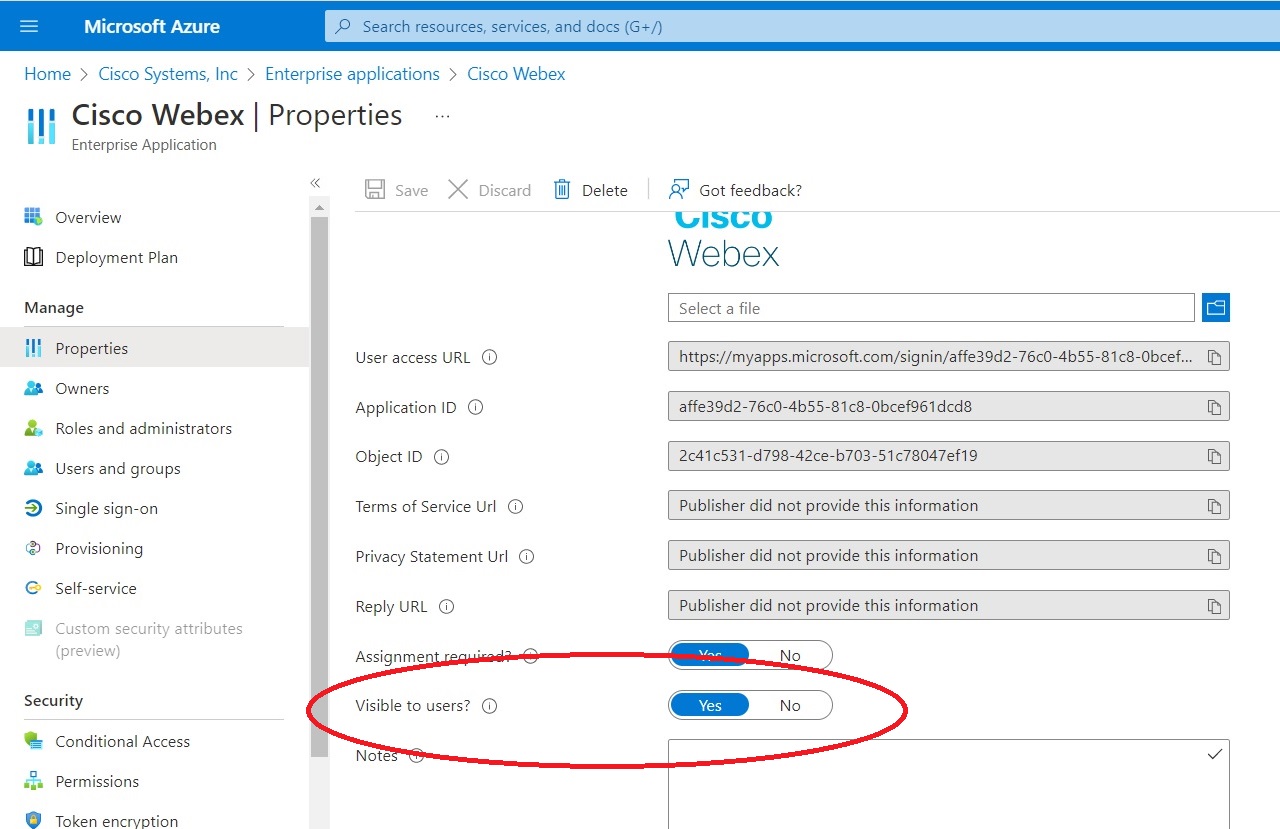

サイトのために追加した Webex アプリケーションがシングル サインオンポータルに表示されていない場合は、新しいアプリケーションを開きます。[管理 ] の下で、[ プロパティ] をクリックし、[ユーザーに 表示しますか?] を [いいえ] に 設定します。  Webex アプリをユーザーに表示することはサポートされていません。 |

| 9 |

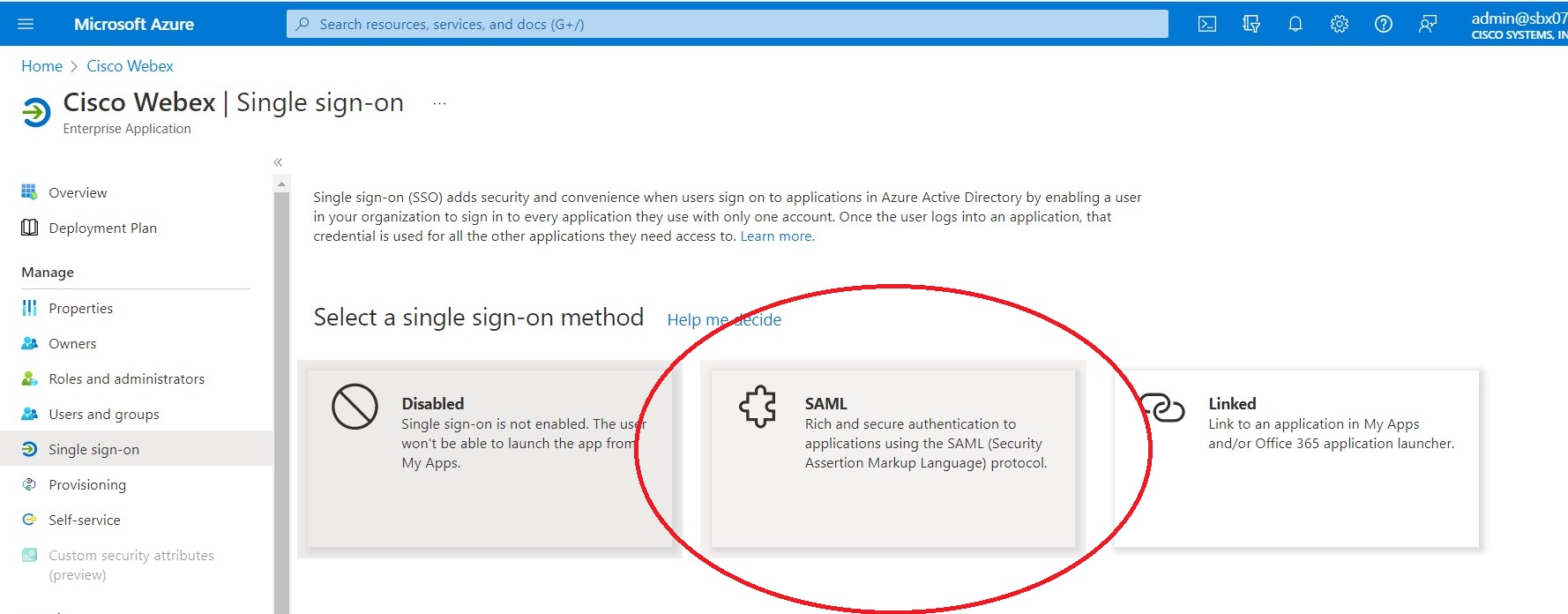

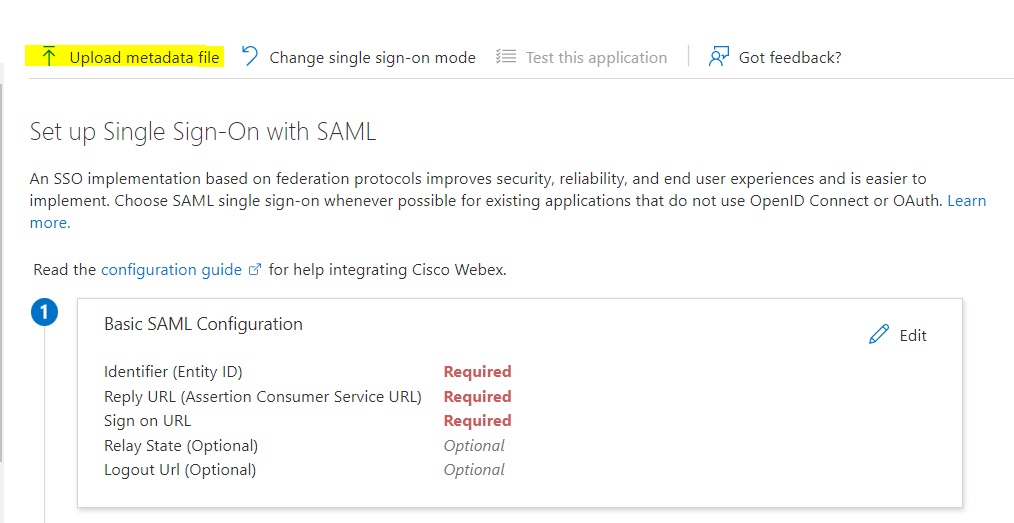

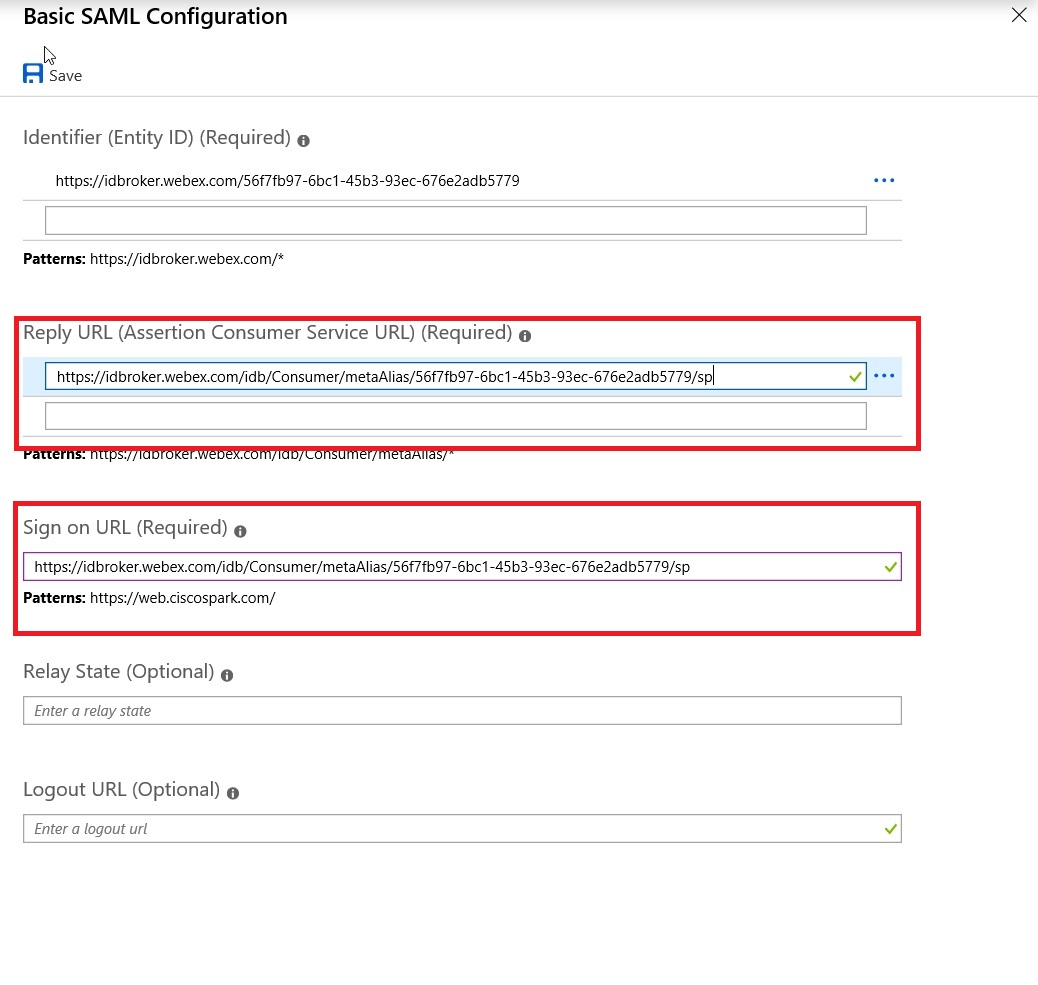

シングル サインオンを設定する: |

| 10 |

管理へ移動 > ユーザーとグループを選択し、Webex アプリへのアクセスを許可する該当するユーザーとグループを選択します。 |

| 11 |

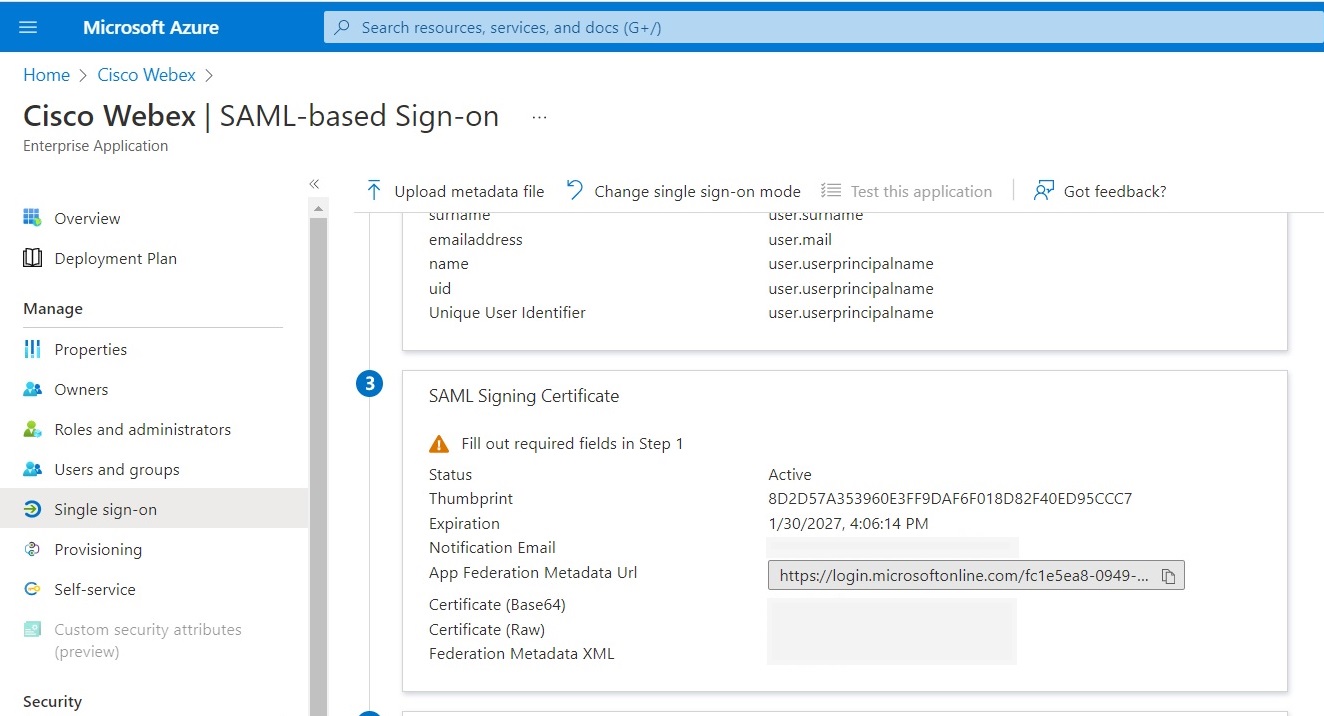

[SAML でシングル サインオンをセットアップする] ページの [SAML の署名証明書] セクションで、[ダウンロード] をクリックして フェデレーション メタデータ XML をダウンロードし、自分のコンピューターに保存します。  |

IdP メタデータをインポートし、テスト後にシングル サインオンを有効にする

Webex メタデータをエクスポートし、IdP を設定して IdP メタデータをローカルのシステムにダウンロードすると、お使いの Webex 組織に Control Hub からインポートする準備が整います。

始める前に

ID プロバイダ (IdP) インターフェイスからの SSO 統合をテストしないでください。サービス プロバイダーにより開始された (SP 主導) フローのみをサポートしているため、この統合には Control Hub SSO テストを使用する必要があります。

| 1 |

1 つを選択します。

|

| 2 |

「IdP メタデータのインポート」ページで、IdP メタデータ ファイルをページにドラッグ アンド ドロップするか、ファイル ブラウザ オプションを使用してメタデータ ファイルを見つけてアップロードします。[次へ] をクリックします。

可能な場合は [安全性が高い] オプションを使用してください。これは、IdP がパブリック CA を使用してメタデータに署名した場合にのみ可能です。 それ以外のすべての場合、[安全性が低い] オプションを使用する必要があります。たとえば、メタデータに署名がない場合、自己署名の場合、プライベート CA が署名した場合などです。 Okta はメタデータに署名しないため、Okta SSO インテグレーションには [安全性が低い] を選択する必要があります。 |

| 3 |

SSO セットアップのテストを選択し、新しいブラウザ タブが開いたら、サインインして IdP で認証します。 認証エラーを受け取った場合、証明書に問題がある可能性があります。ユーザー名とパスワードを確認して再度試してください。 通常、Webex アプリのエラーは SSO セットアップの問題です。この場合は、この手順、特に Control Hub メタデータを IdP セットアップにコピーおよび貼り付けを行った手順のウォークスルーを再度実施します。 SSO サインイン エクスペリエンスを直接見るには、この画面から [URL をクリップボードに貼り付け] をクリックして、それをプライベート ブラウザー ウィンドウに貼り付けることもできます。そこから、SSO のサインインをウォークスルーできます。このステップにより、既存セッションに存在する可能性があるアクセストークンによる誤判定でサインインできなくなるのを回避できます。 |

| 4 |

Control Hub ブラウザー タブに戻ります。

最初のラジオ ボタンを選択して SSO を有効にしない限り、SSO 設定は組織で有効に機能しません。 |

次に行うこと

[Okta ユーザーを Cisco Webex Control Hub に同期する] の手順を使用して、Webex クラウドに Okta からのユーザー プロビジョニングを実行します。

Entra ID から Webex クラウドへのユーザー プロビジョニングを実行する場合は、 Microsoft Entra ID ユーザーを Cisco Webex Control Hub に同期する の手順を使用します。

自動メールの抑制 の手順に従って、組織内の新しい Webex アプリ ユーザーに送信されるメールを無効にすることができます。この文書もまた、組織のユーザーにコミュニケーションを送信するためのベストプラクティスも含みます。

Entra ID統合のトラブルシューティング

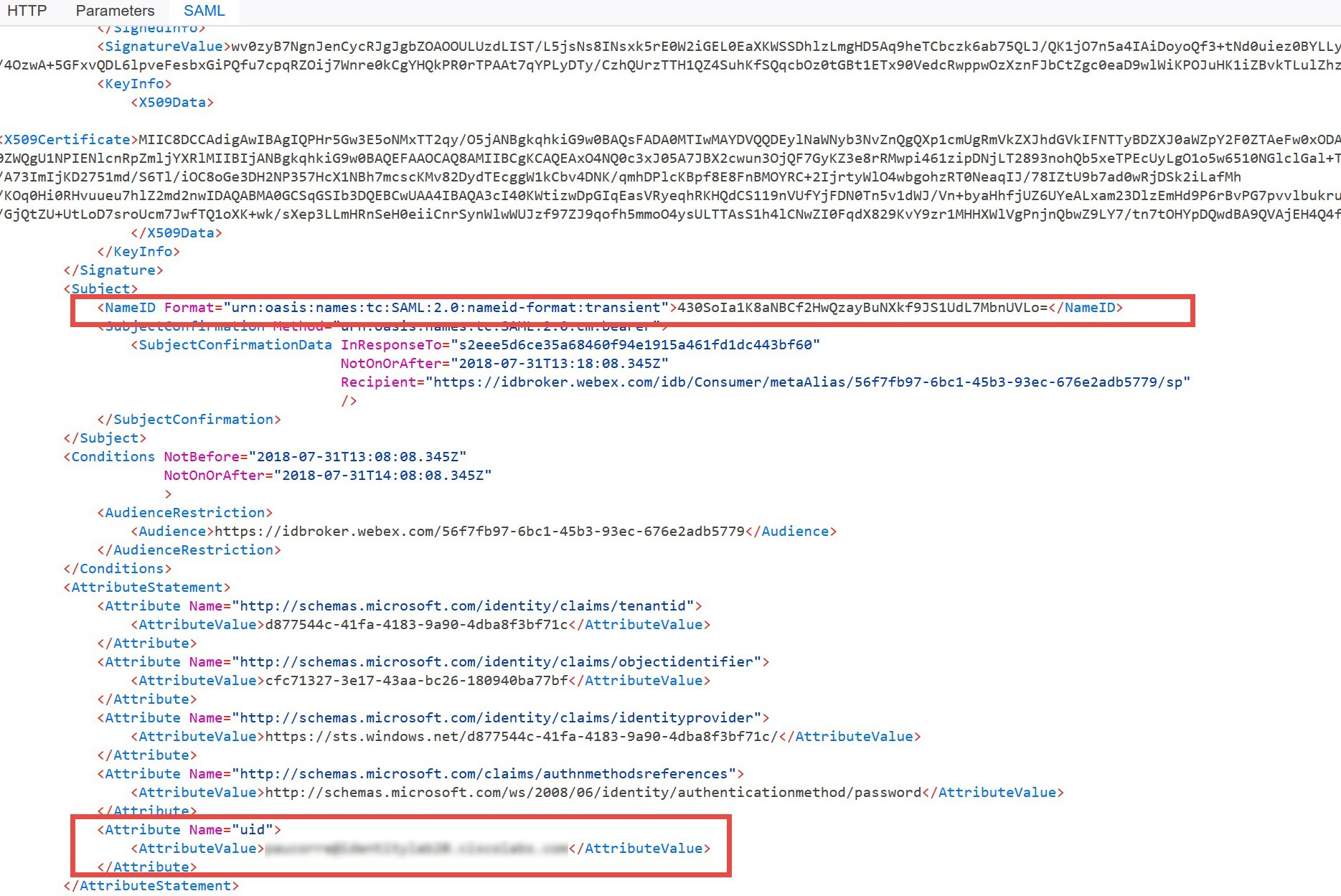

SAML テストを行うときに、Mozilla Firefox を使用していて、SAML トレーサーをインストールしていることを確認してください https://addons.mozilla.org/en-US/firefox/addon/saml-tracer/

Entra ID から送信されるアサーションをチェックして、正しい nameid 形式が保持されていること、および Webex アプリ内のユーザーに一致する属性 uid が含まれていることを確認します。