Aggiornamento di Cisco BroadWorks NPS per utilizzare il proxy NPS: Guida alla configurazione

Feedback?

Feedback?Questo articolo descrive come configurare un NPS condiviso per utilizzare il proxy di autenticazione NPS, in modo che possa essere utilizzato anche per eseguire il push delle notifiche di chiamata alle app Webex. Se il tuo NPS non supporta altre app, puoi seguire la procedura semplificata nella Guida alla soluzione Webex per BroadWorks.

Panoramica proxy NPS

Per la compatibilità con Webex per BroadWorks, l'NPS deve essere patchto per supportare la funzione proxy NPS, Server push per VoIP in UCaaS.

La funzione implementa un nuovo design nel server push di notifica per risolvere la vulnerabilità di sicurezza della condivisione delle chiavi private del certificato di notifica push con i provider di servizi per client mobili. Invece di condividere i certificati e le chiavi delle notifiche push con il fornitore di servizi, l'NPS utilizza una nuova API per ottenere un token di notifica push di breve durata dal backend UCaaS e utilizza questo token per l'autenticazione con i servizi Apple APN e Google FCM.

La funzione migliora anche la funzionalità del server push di notifica per eseguire il push delle notifiche sui dispositivi Android attraverso la nuova API HTTPv1 di Google Firebase Cloud Messaging (FCM).

-

Per ulteriori informazioni, vedere il Server push per VoIP funzionalità in Descrizione funzionalità UCaaS.

-

Le patch BroadWorks per la funzionalità sono disponibili su: https://software.cisco.com/download/home/286326302/type/286326345/release/RI.2022.04.

-

Ulteriori informazioni sul server ADP sono disponibili su Cisco BroadWorks Application Delivery Platform.

Il server XSP (o la piattaforma di consegna applicazioni ADP) che host NPS deve soddisfare i seguenti requisiti:

Versioni minime e limitazioni di co-residenza

-

NPS deve essere attivato su un XSP/ADP dedicato e NPS deve essere l'unica applicazione ospitata sul server. Questa modifica elimina le interferenze nell'invio delle notifiche push.

-

Deve essere presente una sola app NPS in una distribuzione. Se si sta utilizzando la funzionalità mobile UC-One Collaborate/Connect e UC-One SaaS e si sta implementando Webex per BroadWorks, è necessario condividere questo singolo NPS per tutte le app.

-

NPS deve essere su versione R22 o successiva XSP o ADP.

R22/R23 XSP è compatibile con uno stack R21 se XSP esegue solo NPS e AS è R21. LA VERSIONE SP1. Per ulteriori informazioni , vedere la Matrice di compatibilità BroadWorks .

-

Ulteriori informazioni sul server ADP sono disponibili su Cisco BroadWorks Application Delivery Platform.

NPS condiviso

Leggere queste note prima di configurare il server NPS condiviso per l'uso del proxy NPS:

-

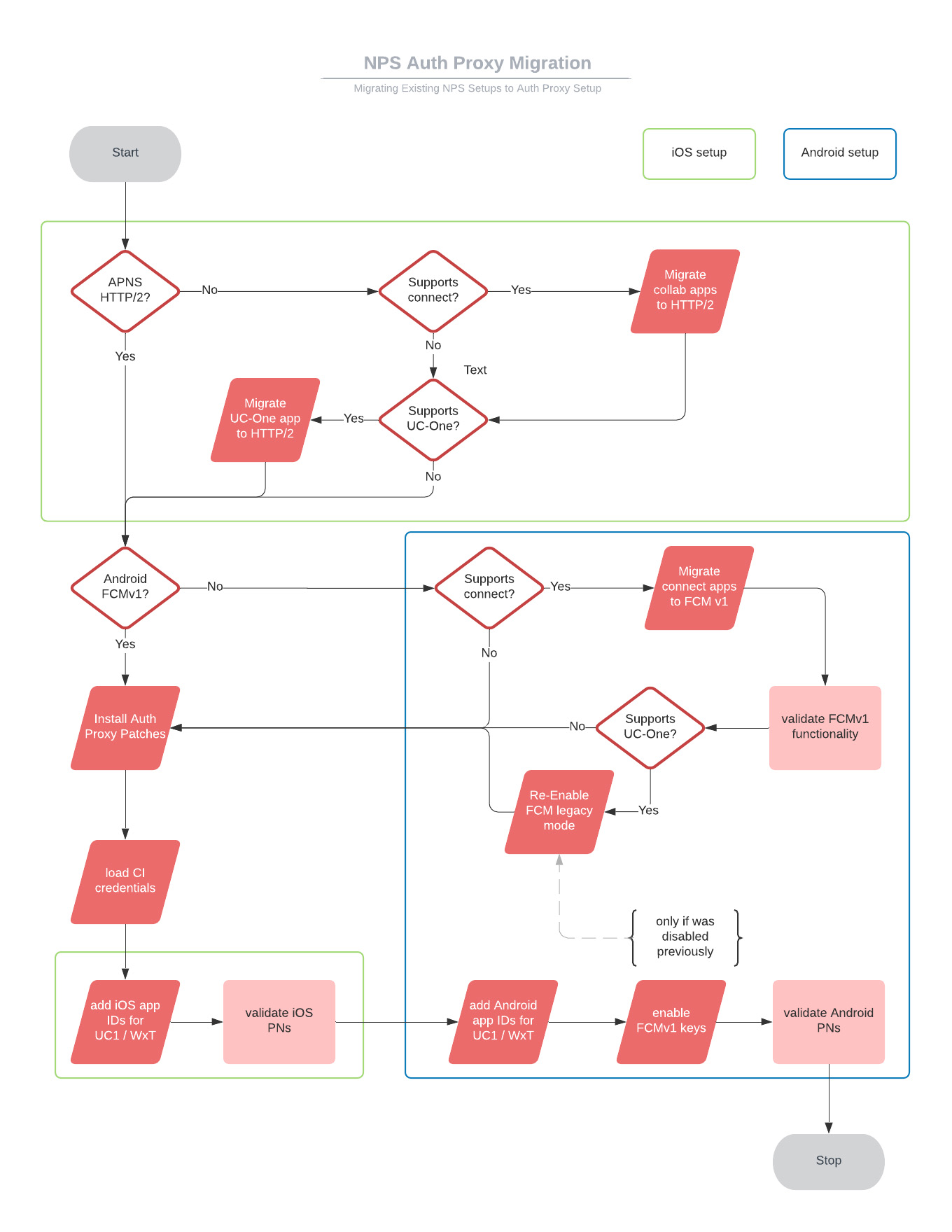

Se il tuo NPS viene utilizzato con altre app (non solo con l'app Webex): Configurare prima il proxy NPS, quindi modificare il server NPS dall'uso dell'API FCM precedente all'USO dell'API HTTP v1 FCM.

-

Dopo aver verificato che le notifiche funzionano correttamente per le app più vecchie con il proxy NPS, rimuovi la chiave API FCM per l'app Android e la chiave di autorizzazione APNs per l'app iOS.

APNs HTTP/2

-

Se hai distribuito app iOS che non provengono da Cisco/BroadSoft, configurare quelle app per utilizzare il HTTP/2 Protocollo APNS prima di configurare NPS per utilizzare il proxy NPS.

-

Gli XSP/ADP che già supportano l'app Collaborate o SaaS BroadWorks devono essere migrati a HTTP/2. Per informazioni dettagliate sulla configurazione di HTTP/2, vedere Supporto HTTP/2 per il server push di notifica per APNS (la migrazione di NPS per supportare queste app iOS è riepilogata in questo articolo).

Android FCMv1

-

Se hai distribuito app Android che non provengono da Cisco/BroadSoft, configurare tali app per utilizzare le chiavi FCMv1 prima di configurare NPS per utilizzare il proxy NPS.

-

Se XSP/ADP attualmente supporta l'app Connect o UC-One SaaS, quindi abilita le chiavi FCMv1 dopo hai configurato il proxy NPS. Ti consigliamo di migrare tutte le app aggiuntive alle chiavi FCMv1, abilitarle e testarle, quindi disabilitarle finché non sarai pronto a completare le istruzioni di configurazione (il flusso di migrazione è documentato in questo articolo).

|

Sequenza |

Titolo attività |

Quando/Perché è richiesta un'attività? |

|---|---|---|

|

1 |

Eseguire la migrazione da NPS a HTTP/2 per le app UC-One SaaS (o Connect) iOS. |

Se il server NPS supporta tali app e non è ancora configurato per HTTP/2. |

|

2 |

Eseguire la migrazione da NPS a FCMv1 per le app UC-One SaaS (o Connect) Android. |

Se il server NPS supporta tali app e non è ancora configurato per FCMv1. |

|

3 |

Abilitare la modalità FCMv1 e testare le notifiche push. |

Se il server NPS supporta UC-One Connect e/o altre app (non Cisco) Android. |

|

4 |

Ri abilitare la modalità FCM preesiste. |

Se il server NPS supporta UC-One SaaS. Se si lascia abilitato FCMv1, prima di configurare il proxy NPS, le notifiche push a UC-One SaaS non riescono. |

|

5 |

Installare le patch del proxy di autenticazione NPS. |

Se NPS è su XSP R22 o XSP R23. |

|

6 |

Configurare NPS per utilizzare il proxy di autenticazione NPS:

|

Sempre richiesto. |

|

7 |

Rimuovere le chiavi della modalità FCM preesiste. |

Per le app supportate correttamente da NPS su FCMv1. |

Questa attività è obbligatoria per le notifiche push alle app UC-One SaaS e Webex su piattaforme iOS.

Operazioni preliminari

Se XSP utilizza R22, è necessario applicare ap354313 prima di configurare l'applicazione NPS per l'uso di HTTP/2 per APNS.

| 1 |

Impostare l'URL di produzione e i parametri di connessione su

Nota: Non impostare il timeout di connessione sotto 1000. |

| 2 |

Aggiungere gli ID applicazione al contesto delle applicazioni APNS, facendo in modo di omettere la chiave di autenticazione, impostarlo come vuoto. Per UC-One SaaS: Per l'app Webex: |

| 3 |

Controllare le chiavi di autenticazione con |

| 4 |

Se la chiave di autorizzazione non è vuota per |

| 5 |

Abilitare HTTP/2:

|

| 6 |

Solo per le app UC-One SaaS: Accedi al portale rivenditori e vai su |

| 7 |

Scorri verso il basso fino alla sezione Server push di notifica e seleziona la tua versione (ad esempio Release 22), quindi seguire le istruzioni fornite nel portale. |

-

Questa attività si applica a NPS su XSP. Ignora se il server NPS è su ADP.

-

È possibile utilizzare questa procedura per la migrazione alle notifiche FCMv1 per le app UC-One Connect o UC-One SaaS Android.

-

È necessario utilizzare FCMv1 se si desidera utilizzare il proxy NPS per autenticare le notifiche push nelle app UC-One o Webex Android.

-

Questa attività prepara l'NPS per FCMv1 in modo che sia possibile abilitarlo come parte della configurazione del proxy di autenticazione NPS. Non abilitare FCMv1 finché non si è pronti a configurare il proxy di autenticazione NPS, in caso di errore delle notifiche ai client SaaS.

| 1 |

Ottenere l'ID progetto dalla console Firebase: | ||||||||||||||||

| 2 |

Ottenere la chiave privata dell'account di servizio da Firebase: | ||||||||||||||||

| 3 |

Copiare la chiave nel provider di servizi XSP che ospita il server NPS. | ||||||||||||||||

| 4 |

Aggiungere l'ID progetto e la chiave privata associata al contesto del progetto FCM:

| ||||||||||||||||

| 5 |

Aggiungere l'applicazione UC-One (Connect o SaaS) e l'ID progetto associato al contesto delle applicazioni FCM:

| ||||||||||||||||

| 6 |

Verificare la configurazione di FCM in base agli attributi e ai valori consigliati qui. Utilizzare la versione Esegui

|

-

Questa attività si applica a NPS su ADP. Ignora se il server NPS è su XSP.

-

È possibile utilizzare questa procedura per la migrazione alle notifiche FCMv1 per le app UC-One Connect o UC-One SaaS Android.

-

È necessario utilizzare FCMv1 se si desidera utilizzare il proxy NPS per autenticare le notifiche push nelle app UC-One o Webex Android.

-

Questa attività prepara l'NPS per FCMv1 in modo che sia possibile abilitarlo come parte della configurazione del proxy di autenticazione NPS. Non abilitare FCMv1 finché non si è pronti a configurare il proxy di autenticazione NPS, in caso di errore delle notifiche ai client SaaS.

| 1 |

Ottenere l'ID progetto dalla console Firebase: |

| 2 |

Ottenere la chiave privata dell'account di servizio da Firebase: |

| 3 |

Importare il file . json sul server ADP |

| 4 |

Accedere alla CLI ADP e aggiungere il progetto e la chiave API al contesto dei progetti FCM:

|

| 5 |

Aggiungere l'ID applicazione e il progetto al contesto delle applicazioni FCM:

|

| 6 |

Verificare la configurazione: |

È necessario effettuare questa operazione (come parte della migrazione) solo se:

-

NPS viene utilizzato per le app UC-One SaaS o BroadWorks Connect Android.

-

È già stato testato che le notifiche push di chiamata ad altre app funzionano con l'API FCMv1.

Si sta disabilitando temporaneamente FCMv1 poiché le chiavi FCMv1 per queste app devono essere abilitate solo durante il processo di configurazione del proxy di autenticazione NPS.

| 1 |

Accedere al provider di servizi di rete NPS condiviso. |

| 2 |

Passare al contesto FCM e disabilitare FCM v1: |

Installare le seguenti patch per supportare la funzione proxy di autenticazione NPS:

Patch R22

Patch R23

| 1 |

Creare una richiesta di servizio con il contatto di onboarding o con TAC per premettere l'account client OAuth (Webex Common Identity). Titolo della richiesta di servizio Configurazione NPS per impostazione proxy autenticazione. Ti forniamo un ID client OAuth, un segreto client e un token di aggiornamento validi per 60 giorni. Se il token scade prima di utilizzarlo con il server NPS, è possibile generare un'altra richiesta.

| |||||||||||||||||||

| 2 |

Creare l'account client su NPS:

Eseguire il comando per verificare che i valori immessi corrispondano a quelli forniti. | |||||||||||||||||||

| 3 |

Inserire l'URL del proxy NPS e impostare l'intervallo di aggiornamento del token (è consigliato 30 minuti):

Per migliorare la velocità di risoluzione DNS, invece dell'attuale FQDN nps.uc-one.broadsoft.com ti consigliamo di utilizzare l'FQDN appropriato in base alla tua regione. FQDN basati sulla regione: USA Est: Stati Uniti occidentali:

Europa:

Arabia Saudita:

Se le notifiche push scadono a causa di un ritardo nella risoluzione DNS, aumentare il valore di timeout in "/etc/resolv.conf" file sul server BroadWorks. | |||||||||||||||||||

| 4 |

(Per le notifiche Android) Aggiungere gli ID dell'applicazione Android al contesto delle applicazioni FCM su NPS. Per l'app Webex su Android: Per l'app UC-One su Android: | |||||||||||||||||||

| 5 |

(Per notifiche Apple iOS) Aggiungere l'ID applicazione al contesto delle applicazioni APNS, facendo in modo di omettere la chiave di autenticazione, impostarlo come vuoto. Per l'app Webex su iOS: Per l'app UC-One su iOS: | |||||||||||||||||||

| 6 |

Configurare i seguenti URL NPS:

| |||||||||||||||||||

| 7 |

Configurare i seguenti parametri di connessione NPS in base ai valori consigliati riportati:

| |||||||||||||||||||

| 8 |

Controllare se il server dell'applicazione è un ID applicazione elettronica, poiché potrebbe essere necessario aggiungere le app Webex all'elenco dei consentiti: |

| 1 |

Riavviare XSP: bwrestart |

| 2 |

Testare le notifiche di chiamata in Android effettuando chiamate da un abbonato BroadWorks al client di chiamata su Android. Verificare che la notifica di chiamata venga visualizzata sul dispositivo Android. Nota: Se le notifiche push non riescono per l'applicazione UC-One Android, è possibile che si sia in caso di configurazione errata. In tal caso, è possibile ripristinare il FCM precedente come segue:

|

| 3 |

Testare le notifiche di chiamata a iOS effettuando chiamate da un abbonato BroadWorks al client chiamante su iOS. Verificare che la notifica di chiamata venga visualizzata sul dispositivo iOS. Nota: Se le notifiche push non riescono per l'applicazione iOS UC-One, è possibile che si sia in caso di configurazione errata. In tal caso, è possibile ripristinare l'interfaccia binaria precedente con |