Aktualizacja serwera NPS Cisco BroadWorks w celu wykorzystania serwera proxy NPS: Przewodnik konfiguracji

Opinia?

Opinia?W tym artykule opisano, jak skonfigurować udostępniony serwer NPS do korzystania z serwera proxy uwierzytelniania serwera NPS, tak aby można go było również używać do wypychania powiadomień o połączeniach do aplikacji Webex. Jeśli Twój serwer NPS nie obsługuje innych aplikacji, możesz skorzystać z uproszczonej procedury opisanej w Przewodniku po rozwiązaniach Webex dla BroadWorks.

Omówienie serwera proxy serwera NPS

Aby zapewnić zgodność z Webex dla BroadWorks, serwer NPS musi zostać załatany w celu obsługi funkcji serwera proxy NPS, Push Server for VoIP w UCaaS.

Ta funkcja implementuje nowy projekt na serwerze wypychania powiadomień, aby rozwiązać lukę w zabezpieczeniach polegającą na udostępnianiu kluczy prywatnych certyfikatu powiadomień wypychanych dostawcom usług dla klientów mobilnych. Zamiast udostępniać dostawcy usług certyfikaty i klucze powiadomień push, serwer NPS używa nowego interfejsu API do uzyskania krótkotrwałego tokena powiadomień push z zaplecza UCaaS i używa tego tokena do uwierzytelniania w usługach Apple APNs i Google FCM.

Ta funkcja zwiększa również możliwości serwera powiadomień push do wysyłania powiadomień do urządzeń z systemem Android za pośrednictwem nowego interfejsu API Google Firebase Cloud Messaging (FCM) HTTPv1.

-

Aby uzyskać więcej informacji, zobacz Push Server for VoIP w UCaaS Feature Description.

-

Poprawki BroadWorks dla tej funkcji są dostępne na stronie: https://software.cisco.com/download/home/286326302/type/286326345/release/RI.2022.04.

-

Więcej informacji na temat serwera ADP można znaleźć na stronie Cisco BroadWorks Application Delivery Platform.

XSP (lub Application Delivery Platform ADP), który obsługuje serwer NPS, musi spełniać następujące wymagania:

Minimalne wersje i ograniczenia dotyczące wspólnego pobytu

-

Serwer NPS musi być aktywowany na dedykowanym serwerze XSP/ADP, a serwer NPS musi być jedyną hostowaną aplikacją na serwerze. Ma to na celu wyeliminowanie zakłóceń w dostarczaniu powiadomień push.

-

We wdrożeniu powinna być tylko jedna aplikacja NPS. Jeśli używasz mobilnego UC-One Collaborate/Connect i lub UC-One SaaS i implementujesz Webex dla BroadWorks, musisz udostępnić ten pojedynczy SERWER NPS dla wszystkich aplikacji.

-

Serwer NPS musi być zainstalowany w wersji R22 lub nowszej XSP albo ADP.

R22/R23 XSP jest kompatybilny ze stosem R21, jeśli XSP działa tylko na NPS, a AS to R21. Dodatek SP1. Zobacz Macierz zgodności BroadWorks, aby uzyskać więcej informacji.

-

Więcej informacji na temat serwera ADP można znaleźć na stronie Cisco BroadWorks Application Delivery Platform.

Współdzielony serwer NPS

Przeczytaj te uwagi przed skonfigurowaniem udostępnionego serwera NPS do korzystania z serwera proxy SERWERA PROXY:

-

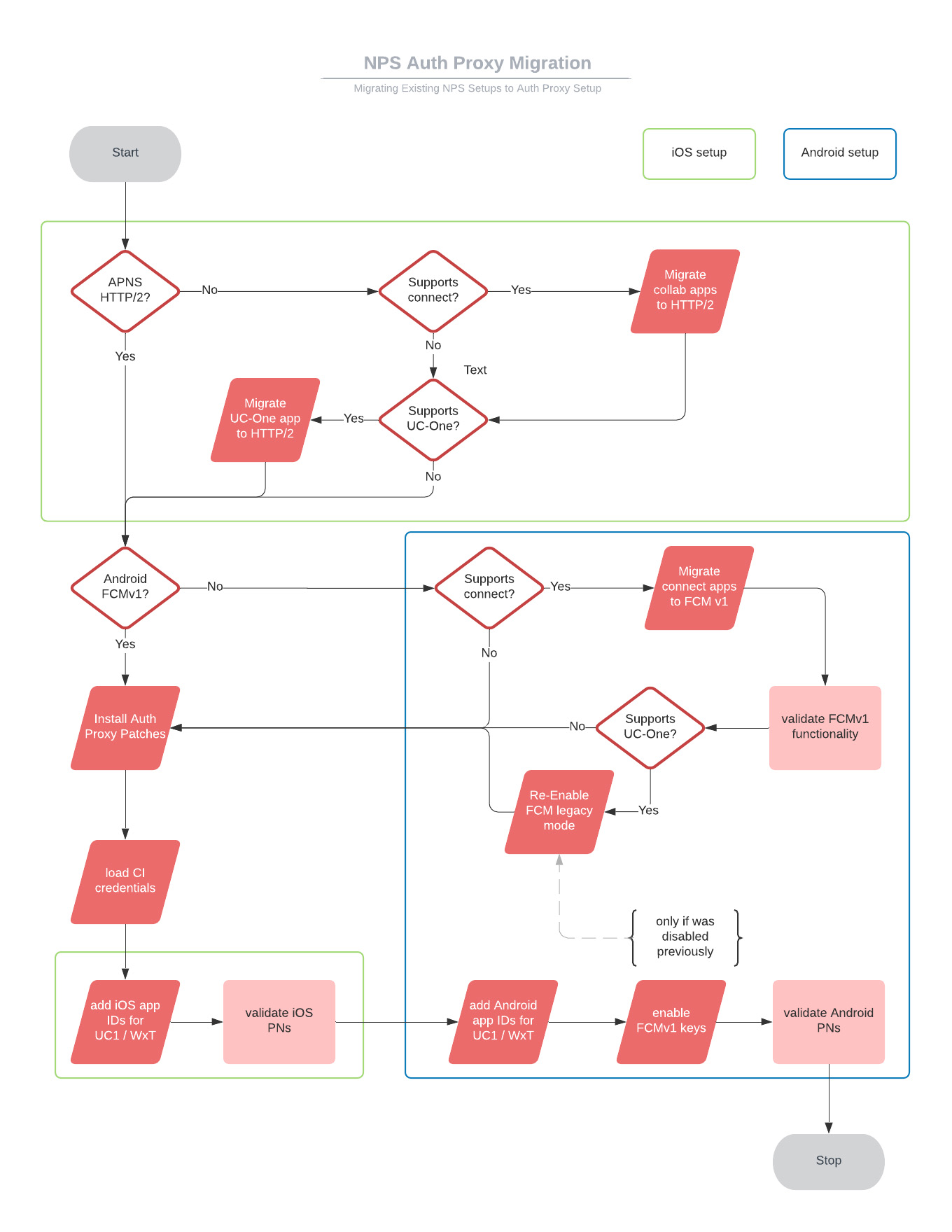

Jeśli Twój NPS jest używany z innymi aplikacjami (nie tylko aplikacją Webex): Najpierw skonfiguruj serwer proxy SERWERA PROXY SERWERA NPS, a następnie zmień serwer NPS z używania starszego interfejsu API FCM na korzystanie z interfejsu API FCM HTTP v1.

-

Po sprawdzeniu, czy powiadomienia działają prawidłowo w przypadku starszych aplikacji z serwerem proxy NPS, usuń klucz API FCM dla aplikacji na Androida i klucz uwierzytelniania APNs dla aplikacji na iOS.

APNs HTTP/2

-

Jeśli wdrożyłeś aplikacje iOS, które nie pochodzą z Cisco/BroadSoft, skonfiguruj te aplikacje, aby korzystały z HTTP/2 Protokół APNS przed skonfigurowaniem serwera NPS do korzystania z serwera proxy NPS.

-

XSP/ADP, które już obsługują aplikację Collaborate lub SaaS BroadWorks, muszą zostać przeniesione do protokołu HTTP/2. Aby uzyskać szczegółowe informacje na temat konfigurowania protokołu HTTP/2, zobacz Obsługa protokołu HTTP/2 dla serwera Notification Push Server dla usługi APNS (migracja serwera NPS do obsługi tych aplikacji dla systemu iOS została podsumowana w tym artykule).

Android FCMv1

-

Jeśli wdrożyłeś jakieś aplikacje Androida, które nie pochodzą z Cisco/BroadSoft, skonfiguruj te aplikacje do używania kluczy FCMv1 przed skonfigurowaniem serwera NPS do używania serwera proxy NPS.

-

Jeśli XSP/ADP obecnie obsługuje aplikację Connect lub UC-One SaaS, a następnie włącz klucze FCMv1 po skonfigurowaniu serwera proxy NPS. Zalecamy migrację wszystkich dodatkowych aplikacji do kluczy FCMv1, włączenie ich, przetestowanie, a następnie wyłączenie do momentu, gdy będziesz gotowy do wykonania instrukcji konfiguracji (przepływ migracji opisano w tym artykule).

|

Kolejność |

Tytuł zadania |

Kiedy/dlaczego zadanie jest wymagane? |

|---|---|---|

|

1 |

Przeprowadź migrację serwera NPS do protokołu HTTP/2 dla aplikacji UC-One SaaS (lub Connect) dla systemu iOS. |

Jeśli serwer NPS obsługuje te aplikacje i nie są one jeszcze skonfigurowane dla protokołu HTTP/2. |

|

2 |

Przeprowadź migrację serwera NPS do FCMv1 dla aplikacji UC-One SaaS (lub Connect) na Androida. |

Jeśli serwer NPS obsługuje te aplikacje i nie są one jeszcze skonfigurowane dla FCMv1. |

|

3 |

Włącz tryb FCMv1 i testuj powiadomienia push. |

Jeśli serwer NPS obsługuje UC-One Connect i/lub inne (inne (inne niż Cisco) aplikacje na Androida. |

|

4 |

Ponownie włącz starszy tryb FCM. |

Jeśli serwer NPS obsługuje UC-One SaaS. Jeśli pozostawisz włączony fcMv1, przed skonfigurowaniem serwera proxy NPS powiadomienia wypychane do UC-One SaaS zaczną kończyć się niepowodzeniem. |

|

5 |

Zainstaluj poprawki serwera proxy uwierzytelniania serwera NPS. |

Jeśli serwer NPS jest włączony na XSP R22 lub XSP R23. |

|

6 |

Skonfiguruj serwer NPS do korzystania z serwera proxy uwierzytelniania serwera NPS:

|

Zawsze wymagane. |

|

7 |

Usuń starsze trybu FCM. |

W przypadku aplikacji, które są pomyślnie obsługiwane przez serwer NPS w fcMv1. |

To zadanie jest obowiązkowe w przypadku powiadomień push do aplikacji UC-One SaaS i Webex na platformach iOS.

Przed rozpoczęciem

Jeśli na komputerze XSP jest uruchomiony program R22, przed skonfigurowaniem aplikacji NPS do korzystania z protokołu HTTP/2 dla usługi APNS należy zastosować ap354313.

| 1 |

Ustaw produkcyjny adres URL i parametry połączenia na

Uwaga: Nie ustawiaj limitu czasu połączenia poniżej 1000. |

| 2 |

Dodaj identyfikatory aplikacji do kontekstu aplikacji APNS, pomijając klucz uwierzytelniania — ustaw go na pusty. Dla UC-One SaaS: Dla aplikacji Webex: |

| 3 |

Sprawdź uwierzytelniania za pomocą |

| 4 |

Jeżeli klucz autoryzacyjny nie jest pusty dla |

| 5 |

Włącz HTTP/2:

|

| 6 |

Tylko dla aplikacji UC-One SaaS: Zaloguj się do portalu resellera i przejdź do |

| 7 |

Przewiń w dół do sekcji Serwer powiadomień push i wybierz swoją wersję (np. Wersja 22), a następnie postępuj zgodnie z instrukcjami podanymi w portalu. |

-

To zadanie dotyczy serwera NPS na serwerze XSP. Zignoruj go, jeśli serwer NPS jest włączony przy użyciu protokołu ADP.

-

Tej procedury można użyć do migracji do powiadomień FCMv1 dla aplikacji UC-One Connect lub UC-One SaaS na Androida.

-

Musisz użyć FCMv1, jeśli chcesz używać serwera proxy NPS do uwierzytelniania powiadomień push do UC-One lub aplikacji Webex na Androida.

-

To zadanie przygotowuje serwer NPS dla fcMv1, tak aby można go było włączyć w ramach konfiguracji serwera proxy uwierzytelniania serwera NPS. Nie włączaj FCMv1, dopóki nie będziesz gotowy do skonfigurowania serwera proxy uwierzytelniania NPS lub powiadomienia do klientów SaaS nie powiodą się.

| 1 |

Uzyskaj identyfikator projektu z konsoli Firebase: | ||||||||||||||||

| 2 |

Uzyskaj klucz prywatny konta usługi z Firebase: | ||||||||||||||||

| 3 |

Skopiuj klucz do XSP hostującego serwer NPS. | ||||||||||||||||

| 4 |

Dodaj identyfikator projektu i skojarzony klucz prywatny do kontekstu projektów FCM:

| ||||||||||||||||

| 5 |

Dodaj aplikację UC-One (Connect lub SaaS) i powiązany identyfikator projektu do kontekstu aplikacji FCM:

| ||||||||||||||||

| 6 |

Sprawdź konfigurację FCM pod kątem atrybutów i zalecanych wartości pokazanych tutaj. W razie konieczności zmień wartości, korzystając z wersji polecenia Uruchom

|

-

To zadanie dotyczy serwera NPS w ADP. Zignoruj go, jeśli serwer NPS jest włączony na XSP.

-

Tej procedury można użyć do migracji do powiadomień FCMv1 dla aplikacji UC-One Connect lub UC-One SaaS na Androida.

-

Musisz użyć FCMv1, jeśli chcesz używać serwera proxy NPS do uwierzytelniania powiadomień push do UC-One lub aplikacji Webex na Androida.

-

To zadanie przygotowuje serwer NPS dla fcMv1, tak aby można go było włączyć w ramach konfiguracji serwera proxy uwierzytelniania serwera NPS. Nie włączaj FCMv1, dopóki nie będziesz gotowy do skonfigurowania serwera proxy uwierzytelniania NPS lub powiadomienia do klientów SaaS nie powiodą się.

| 1 |

Uzyskaj identyfikator projektu z konsoli Firebase: |

| 2 |

Uzyskaj klucz prywatny konta usługi z Firebase: |

| 3 |

Zaimportuj plik .json do serwera ADP |

| 4 |

Zaloguj się do interfejsu wiersza polecenia ADP i dodaj klucz projektu i API do kontekstu projektów FCM:

|

| 5 |

Dodaj identyfikator aplikacji i projektu do kontekstu aplikacji FCM:

|

| 6 |

Sprawdź konfigurację: |

Musisz to zrobić tylko (w ramach migracji), jeśli:

-

Twój NPS jest używany dla aplikacji UC-One SaaS lub BroadWorks Connect Android.

-

Przetestowano już, że powiadomienia wypychane o połączeniach do innych aplikacji działają z interfejsem API FCMv1.

Tymczasowo wyłączasz FCMv1, ponieważ klucze FCMv1 dla tych aplikacji muszą być włączone tylko podczas procesu konfiguracji serwera proxy uwierzytelniania serwera npS.

| 1 |

Zaloguj się do XSP hostującego twój udostępniony serwer NPS. |

| 2 |

Przejdź do kontekstu FCM i wyłącz FCM v1: |

Zainstaluj następujące poprawki do obsługi funkcji serwera proxy uwierzytelniania serwera proxy serwera NPS:

Plastry R22

Plastry R23

| 1 |

Utwórz zgłoszenie serwisowe z kontaktem onboardingowym lub TAC, aby udostępnić swoje konto klienta OAuth (Webex Common Identity). Nadaj nazwę konfiguracji serwera NPS żądania usługi dla Auth Proxy Setup. Dajemy Ci identyfikator klienta OAuth, tajny klucz klienta i token odświeżania ważny przez 60 dni. Jeśli token wygaśnie przed użyciem go z serwerem NPS, możesz zgłosić kolejne żądanie.

| |||||||||||||||||||

| 2 |

Utwórz konto klienta na serwerze NPS:

Uruchom polecenie, aby sprawdzić, czy wprowadzone wartości są zgodne z podanymi. | |||||||||||||||||||

| 3 |

Wprowadź adres URL serwera proxy serwera NPS i ustaw interwał odświeżania tokenu (zalecane 30 minut):

Aby zwiększyć szybkość rozpoznawania nazw domen (DNS), zamiast obecnej nazwy FQDN nps.uc-one.broadsoft.com zalecamy użycie odpowiedniej nazwy FQDN w oparciu o Twój region. Nazwy FQDN oparte na regionach: Wschodnie stany USA: Zachód USA:

Europa:

Arabia Saudyjska:

Jeżeli powiadomienia push przekroczą limit czasu z powodu opóźnienia w rozwiązywaniu nazw domen (DNS), zwiększ wartość limitu czasu w "/etc/resolv.conf" plik na serwerze BroadWorks. | |||||||||||||||||||

| 4 |

(W przypadku powiadomień na Androida) Dodaj identyfikatory aplikacji systemu Android do kontekstu aplikacji FCM na serwerze NPS. W przypadku aplikacji Webex na Androida: W przypadku aplikacji UC-One na Androida: | |||||||||||||||||||

| 5 |

(W przypadku powiadomień Apple iOS) Dodaj identyfikator aplikacji do kontekstu aplikacji APNS, pomijając klucz Auth – ustaw go na pusty. W przypadku aplikacji Webex na iOS: Dla aplikacji UC-One na iOS: | |||||||||||||||||||

| 6 |

Skonfiguruj następujące adresy URL serwera NPS:

| |||||||||||||||||||

| 7 |

Skonfiguruj następujące parametry połączenia serwera NPS zgodnie z wyświetlanymi zalecanymi wartościami:

| |||||||||||||||||||

| 8 |

Sprawdź, czy serwer aplikacji sprawdza identyfikatory aplikacji, ponieważ może być konieczne dodanie aplikacji Webex do listy dozwolonych: |

| 1 |

Uruchom ponownie XSP: bwrestart |

| 2 |

Przetestuj powiadomienia o połączeniach z Androidem, wykonując połączenia od subskrybenta BroadWorks do klienta wywołującego na Androidzie. Sprawdź, czy powiadomienie o połączeniu pojawia się na urządzeniu z Androidem. Uwaga: Jeśli powiadomienia push zaczną kończyć się niepowodzeniem dla aplikacji UC-One na Androida, możliwe jest, że nastąpiła błędna konfiguracja. Jeśli tak jest w Twojej sytuacji, możesz powrócić do starszego FCM w następujący sposób:

|

| 3 |

Przetestuj powiadomienia o połączeniach z systemem iOS, wykonując połączenia od subskrybenta BroadWorks do klienta wywołującego w systemie iOS. Sprawdź, czy powiadomienie o połączeniu jest wyświetlane na urządzeniu z systemem iOS. Uwaga: Jeśli powiadomienia push zaczną kończyć się niepowodzeniem dla aplikacji UC-One iOS, możliwe jest, że wystąpiła błędna konfiguracja. Jeśli taka jest Twoja sytuacja, możesz powrócić do starszego interfejsu binarnego za pomocą |