Actualizarea Cisco BroadWorks NPS pentru a utiliza proxy-ul NPS: Ghid de configurare

Feedback?

Feedback?Acest articol descrie cum se configurează un NPS partajat pentru a utiliza proxy de autentificare NPS, astfel încât să poată fi utilizat și pentru a împinge notificările de apel către aplicațiile Webex. Dacă NPS-ul dvs. nu acceptă alte aplicații, puteți urma procedura simplificată din Ghidul soluțiilor Webex for BroadWorks.

Prezentare generală a proxy-ului NPS

Pentru compatibilitatea cu Webex pentru BroadWorks, NPS trebuie să fie patch-uri pentru a accepta caracteristica NPS Proxy, Push Server pentru VoIP în UCaaS.

Caracteristica implementează un nou design în notificare Push Server pentru a rezolva vulnerabilitatea de securitate de partajare push notificare certificat chei private cu furnizorii de servicii pentru clienții mobili. În loc să partajeze certificate și chei de notificare push cu furnizorul de servicii, NPS folosește o nouă API pentru a obține un token de notificare push de scurtă durată de viață de la backend-ul UCaaS și îl folosește pentru autentificarea cu APN-urile Apple și serviciile Google FCM.

Funcția îmbunătățește, de asemenea, capacitatea serverului push de notificare de a împinge notificările către dispozitivele Android prin intermediul noului API HTTPv1 de mesagerie în cloud Google Firebase (FCM).

-

Pentru mai multe informații, consultați Push Server pentru VoIP în Descrierea caracteristicii UCaaS.

-

Patch-urile BroadWorks pentru această funcție sunt disponibile pe: https://software.cisco.com/download/home/286326302/type/286326345/release/RI.2022.04.

-

Mai multe informații despre serverul ADP pot fi găsite la Cisco BroadWorks Application Delivery Platform.

XSP (sau Application Delivery Platform ADP) care găzduiește NPS trebuie să îndeplinească următoarele cerințe:

Versiuni minime și restricții de co-rezidență

-

NPS trebuie să fie activat pe un XSP/ADP dedicat și NPS trebuie să fie singura aplicație găzduită pe server. Acest lucru este de a elimina interferențele cu livrarea notificărilor Push.

-

Ar trebui să existe o singură aplicație NPS într-o implementare. Dacă utilizați mobilul UC-One Collaborate/Connect și sau UC-One SaaS și implementați Webex pentru BroadWorks, trebuie să partajați acest NPS unic pentru toate aplicațiile.

-

NPS trebuie să fie pe versiunea R22 sau o versiune ulterioară XSP sau ADP.

R22/R23 XSP este compatibil cu o stivă R21 dacă XSP rulează numai NPS și AS este R21. SP1. Consultați Matricea de compatibilitate BroadWorks pentru mai multe informații.

-

Mai multe informații despre serverul ADP pot fi găsite la Cisco BroadWorks Application Delivery Platform.

Nps comun

Citiți aceste note înainte de a configura NPS partajat pentru a utiliza proxy-ul NPS:

-

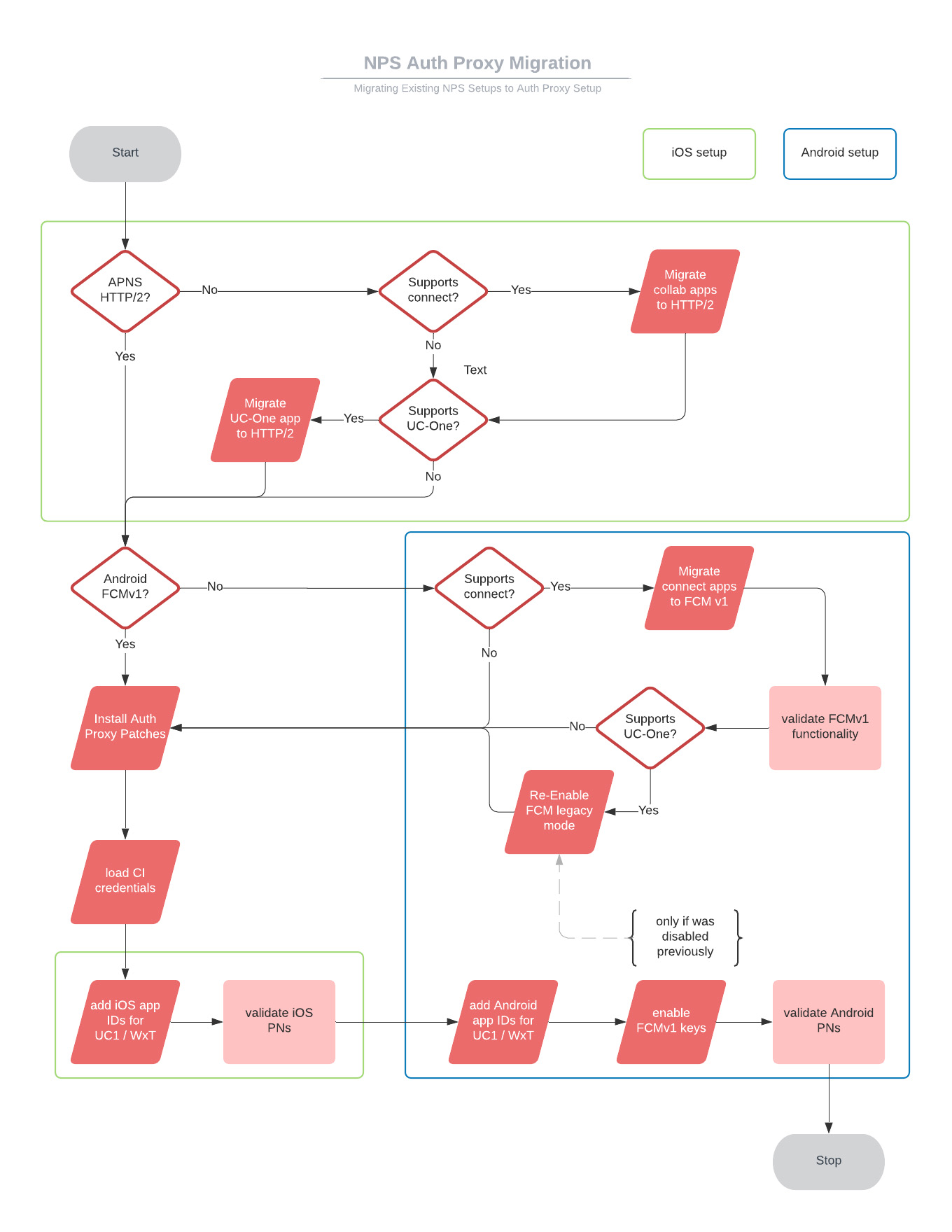

Dacă NPS-ul este utilizat cu alte aplicații (nu doar cu aplicația Webex): Configurați mai întâi proxy NPS, apoi modificați NPS de la utilizarea API-ului moștenit FCM la utilizarea FCM HTTP v1 API.

-

După ce ați verificat dacă notificările funcționează corect pentru aplicațiile mai vechi cu proxy-ul NPS, eliminați cheia API FCM pentru aplicația Android și cheia de autentificare APNs pentru aplicația iOS.

APN HTTP/2

-

Dacă ați implementat aplicații iOS care nu provin din Cisco/BroadSoft, configurați acele aplicații să utilizeze HTTP/2 Protocolul APNS înainte de a configura NPS pentru a utiliza proxy-ul NPS.

-

XSP/ADPs care acceptă deja aplicația Collaborate sau SaaS BroadWorks trebuie să fie migrate la HTTP/2. Pentru informații detaliate despre configurarea HTTP/2, consultați HTTP/2 Suport pentru notificare Push Server pentru APNS (migrarea NPS pentru a accepta aceste aplicații iOS este rezumată în acest articol).

Android FCMv1

-

Dacă ați implementat aplicații Android care nu provin din Cisco/BroadSoft, Configurați acele aplicații să utilizeze cheile FCMv1 înainte de a configura NPS să utilizeze proxy-ul NPS.

-

Dacă XSP/ADP acceptă în prezent aplicația Connect sau UC-One SaaS, activați cheile FCMv1 după ce configurați proxy-ul NPS. Vă recomandăm să migrați toate aplicațiile suplimentare către cheile FCMv1, să le activați și să le testați, apoi să le dezactivați până când sunteți gata să finalizați instrucțiunile de configurare (fluxul de migrare este documentat în acest articol).

|

Secvență |

Titlul activității |

Când/De ce este necesară activitatea? |

|---|---|---|

|

1 |

Migrarea NPS la HTTP/2 pentru aplicațiile iOS UC-One SaaS (sau Connect). |

Dacă NPS acceptă aceste aplicații și nu sunt încă configurate pentru HTTP/2. |

|

2 |

Migrați NPS la FCMv1 pentru aplicațiile Android UC-One SaaS (sau Connect). |

Dacă NPS acceptă aceste aplicații și nu sunt încă configurate pentru FCMv1. |

|

3 |

Activați modul FCMv1 și testați notificările push. |

Dacă NPS acceptă UC-One Connect și/sau alte aplicații Android (non-Cisco). |

|

4 |

Reactivați modul moștenit FCM. |

Dacă NPS acceptă UC-One SaaS. Dacă lăsați FCMv1 activat, înainte de a configura proxy-ul NPS, atunci notificările push către UC-One SaaS încep să nu reușească. |

|

5 |

Instalați patch-uri proxy de autentificare NPS. |

Dacă NPS este pe XSP R22 sau XSP R23. |

|

6 |

Configurați NPS pentru a utiliza proxy-ul de autentificare NPS:

|

Întotdeauna necesar. |

|

7 |

Eliminați tastele de mod moștenite FCM. |

Pentru aplicațiile care sunt acceptate cu succes de NPS pe FCMv1. |

Această sarcină este obligatorie pentru notificările push către aplicațiile UC-One SaaS și Webex pe platformele iOS.

Înainte de a începe

Dacă XSP rulează R22, trebuie să aplicați ap354313 înainte de a putea configura aplicația NPS pentru a utiliza HTTP/2 pentru APNS.

| 1 |

Setați URL-ul de producție și parametrii de conexiune la

Rețineți: Nu setați expirarea conexiunii sub 1000. |

| 2 |

Adăugați ID-urile aplicației în contextul aplicațiilor APNS, asigurându-vă că omiteți cheia Auth – setați-o la gol. Pentru UC-One SaaS: Pentru aplicația Webex: |

| 3 |

Verificați tastele auth cu |

| 4 |

Dacă cheia de autorizare nu este goală pentru |

| 5 |

Activați HTTP/2:

|

| 6 |

Numai pentru aplicațiile UC-One SaaS: Conectați-vă la portalul reseller și accesați |

| 7 |

Derulați în jos până la secțiunea Server de notificare push și selectați versiunea (de exemplu, Versiunea 22), apoi urmați instrucțiunile furnizate în portal. |

-

Această activitate se aplică nps pe XSP. Ignorați-l în cazul în care NPS este pe ADP.

-

Puteți utiliza această procedură pentru migrarea la notificările FCMv1 pentru aplicațiile UC-One Connect sau UC-One SaaS Android.

-

Trebuie să utilizați FCMv1 dacă doriți să utilizați proxy-ul NPS pentru a autentifica notificările push la UC-One sau la aplicațiile Webex Android.

-

Această activitate pregătește NPS pentru FCMv1, astfel încât să îl puteți activa ca parte a configurației proxy de autentificare NPS. Nu activați FCMv1 până când nu sunteți gata să configurați proxy de autentificare NPS sau notificările către clienții SaaS nu vor reuși.

| 1 |

Obțineți ID-ul proiectului din consola Firebase: | ||||||||||||||||

| 2 |

Obțineți cheia privată a contului de serviciu de la Firebase: | ||||||||||||||||

| 3 |

Copiați cheia în XSP care găzduiește NPS-ul dvs. | ||||||||||||||||

| 4 |

Adăugați ID-ul proiectului și cheia privată asociată la contextul proiectelor FCM:

| ||||||||||||||||

| 5 |

Adăugați aplicația UC-One (Connect sau SaaS) și ID-ul de proiect asociat la contextul aplicațiilor FCM:

| ||||||||||||||||

| 6 |

Verificați configurația pentru FCM în raport cu atributele și valorile recomandate afișate aici. Folosiți versiunea Rulare

|

-

Această activitate se aplică nps pe ADP. Ignorați-l dacă NPS-ul este pe XSP.

-

Puteți utiliza această procedură pentru migrarea la notificările FCMv1 pentru aplicațiile UC-One Connect sau UC-One SaaS Android.

-

Trebuie să utilizați FCMv1 dacă doriți să utilizați proxy-ul NPS pentru a autentifica notificările push la UC-One sau la aplicațiile Webex Android.

-

Această activitate pregătește NPS pentru FCMv1, astfel încât să îl puteți activa ca parte a configurației proxy de autentificare NPS. Nu activați FCMv1 până când nu sunteți gata să configurați proxy de autentificare NPS sau notificările către clienții SaaS nu vor reuși.

| 1 |

Obțineți ID-ul proiectului din consola Firebase: |

| 2 |

Obțineți cheia privată a contului de serviciu de la Firebase: |

| 3 |

Importați fișierul .json pe serverul ADP |

| 4 |

Conectați-vă la ADP CLI și adăugați cheia de proiect și API în contextul proiectelor FCM:

|

| 5 |

Adăugați id-ul aplicației și al proiectului în contextul aplicațiilor FCM:

|

| 6 |

Verificați configurația: |

Trebuie să faceți acest lucru (ca parte a migrării) numai dacă:

-

NPS-ul este utilizat pentru aplicațiile UC-One SaaS sau BroadWorks Connect Android.

-

Ați testat deja că notificările push de apel către alte aplicații funcționează cu API-ul FCMv1.

Dezactivați temporar FCMv1, deoarece cheile FCMv1 pentru aceste aplicații trebuie să fie activate numai în timpul procesului de configurare proxy autentificare NPS.

| 1 |

Conectați-vă la XSP care găzduiește NPS-ul partajat. |

| 2 |

Navigați la contextul FCM și dezactivați FCM v1: |

Instalați următoarele corecții pentru a accepta caracteristica proxy de autentificare NPS:

R22 Patch-uri

R23 Patch-uri

| 1 |

Creați o solicitare de serviciu cu persoana de contact de la înscriere sau cu TAC, pentru a vă furniza contul de client OAuth (Webex Common Identity). Titlul solicitarea de serviciu NPS configurare pentru Auth Proxy Setup. Vă oferim un ID de client OAuth, un secret de client și un token de actualizare valabil 60 de zile. Dacă simbolul expiră înainte de a-l utiliza cu NPS, puteți ridica o altă solicitare.

| |||||||||||||||||||

| 2 |

Creați contul de client pe NPS:

Executați comanda pentru a verifica dacă valorile introduse corespund cu cele furnizate. | |||||||||||||||||||

| 3 |

Introduceți ADRESA URL proxy NPS și setați intervalul de reîmprospătare a tokenului (30 de minute recomandate):

Pentru a îmbunătăți viteza de rezoluție DNS, în loc de FQDN-ul actual nps.uc-one.broadsoft.com, vă recomandăm să utilizați FQDN-ul corespunzător regiunii dvs. FQDN-uri bazate pe regiune: Sua de Est: Vestul SUA:

Europa:

Arabia Saudită:

Dacă notificările push expiră din cauza unei întârzieri în rezoluția DNS, creșteți valoarea de expirare în "/etc/resolv.conf" fișier pe serverul BroadWorks. | |||||||||||||||||||

| 4 |

(Pentru notificări Android) Adăugați ID-urile aplicației Android la contextul aplicațiilor FCM pe NPS. Pentru aplicația Webex pe Android: Pentru aplicația UC-One pe Android: | |||||||||||||||||||

| 5 |

(Pentru notificările Apple iOS) Adăugați ID-ul aplicației în contextul aplicațiilor APNS, asigurându-vă că omiteți cheia Auth - setați-o la gol. Pentru aplicația Webex pe iOS: Pentru aplicația UC-One pe iOS: | |||||||||||||||||||

| 6 |

Configurați următoarele ADRESE URL NPS:

| |||||||||||||||||||

| 7 |

Configurați următorii parametri de conexiune NPS la valorile recomandate afișate:

| |||||||||||||||||||

| 8 |

Verificați dacă serverul de aplicații examinează ID-urile de aplicație, deoarece poate fi necesar să adăugați aplicațiile Webex la lista de permisiuni: |

| 1 |

Reporniți XSP: bwrestart |

| 2 |

Testați notificările de apeluri către Android efectuând apeluri de la un abonat BroadWorks la clientul de apelare pe Android. Verificați dacă notificarea de apel apare pe dispozitivul Android. Rețineți: Dacă notificările push încep să eșueze pentru aplicația UC-One android, este posibil să existe o configurare greșită. Dacă aceasta este situația dvs., puteți reveni la FCM moștenite după cum urmează:

|

| 3 |

Testați notificările de apeluri către iOS efectuând apeluri de la un abonat BroadWorks la clientul apelant pe iOS. Verificați dacă notificarea de apel apare pe dispozitivul iOS. Rețineți: Dacă notificările push încep să eșueze pentru aplicația UC-One iOS, este posibil să existe o configurare greșită. Dacă aceasta este situația dvs., puteți reveni la interfața binară moștenită cu |