- Home

- /

- Articolo

Configurazione di Single Sign-On in Control Hub con Active Directory Federation Services

In questo articolo

In questo articolo Feedback?

Feedback?È possibile configurare un'integrazione Single Sign-On (SSO) tra Control Hub e una distribuzione che utilizza Active Directory Federation Services (ADFS 2.x e versioni successive) come provider di identità (IdP).

Single Sign-On e Control Hub

Il Single Sign-On (SSO) è una sessione o un processo di autenticazione utente che consente a un utente di fornire le credenziali per accedere a una o più applicazioni. Il processo autentica gli utenti per tutte le applicazioni per le quali dispongono di diritti. Elimina ulteriori prompt quando gli utenti passano da un'applicazione all'altra durante una determinata sessione.

Il protocollo di federazione SAML 2.0 (Security Assertion Markup Language) viene utilizzato per fornire l'autenticazione SSO tra il cloud Webex e il provider di identità (IdP).

Profili

L'app Webex supporta solo il profilo SSO web browser. Nel profilo web SSO, l'app Webex supporta le seguenti associazioni:

-

POST avviato da SP -> Associazione POST

-

REDIRECT avviato da SP -> Associazione POST

Formato NameID

Il protocollo SAML 2.0 supporta diversi formati NameID per la comunicazione su uno specifico utente. L'app Webex supporta i seguenti formati di NameID.

-

urn:oasis:names:tc:SAML:2.0:nameid-format:transient -

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified -

urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress

Nei metadati caricati dall'IdP, la prima voce viene configurata per l'uso in Webex.

Disconnessione singola

L'app Webex supporta il profilo di disconnessione singola. Nell'app Webex, un utente può disconnettersi dall'applicazione, che utilizza il protocollo di disconnessione singola SAML per terminare la sessione e confermare la disconnessione con l'IdP. Verifica che l'IdP sia configurato per la disconnessione singola.

Integra Control Hub con ADFS

Le guide alla configurazione mostrano un esempio specifico di integrazione SSO ma non forniscono una configurazione esaustiva per tutte le possibilità. Ad esempio, sono documentati i passaggi di integrazione per nameid-format urn:oasis:names:tc:SAML:2.0:nameid-format:transient. Altri formati come urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified or urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress funzioneranno per l'integrazione SSO ma sono al di fuori dell'ambito della nostra documentazione.

Impostare questa integrazione per gli utenti nell'organizzazione Webex (inclusi app Webex, Webex Meetingse altri servizi amministrati in Control Hub). Se il sito Webex è integrato in Control Hub, il sito Webex eredita la gestione degli utenti. Se non è possibile accedere Webex Meetings in questo modo e non è gestito in Control Hub, è necessario eseguire un'integrazione separata per abilitare le SSO per Webex Meetings.

A seconda della configurazione nei meccanismi di autenticazione in AD FS, l'Autenticazione integrata di Windows (IWA) può essere abilitata per impostazione predefinita. Se questa opzione è abilitata, le applicazioni avviate attraverso Windows (come App Webex e Cisco Connettore directory ) eseguono l'autenticazione come utente che ha eseguito l'accesso, indipendentemente dall'indirizzo e-mail inserito durante il prompt e-mailiniziale.

Scarica i metadati Webex sul sistema locale

| 1 | |

| 2 |

Vai a . |

| 3 |

Vai alla scheda Provider di identità e fai clic su Attiva SSO. |

| 4 |

Selezionare un IdP. |

| 5 |

Scegliere il tipo di certificato per la propria organizzazione:

Gli trust anchor sono chiavi pubbliche che agiscono da autorità per verificare il certificato di una firma digitale. Per ulteriori informazioni, fare riferimento alla documentazione IdP. |

| 6 |

Scarica il file dei metadati. Il nome del file dei metadati Webex è idb-meta-<org-ID>-SP.xml. |

Installa metadati Webex in ADFS

Operazioni preliminari

Control Hub supporta ADFS 2.x o successivo.

Solo Windows 2008 R2 include AD FS 1.0. Devi installare almeno AD FS 2.x di Microsoft.

Per SSO Webex, i provider di identità (IdP) devono essere conformi alla seguente specifica SAML 2.0:

-

Imposta l'attributo Formato NameID su urn:oasis:names:tc:SAML:2.0:nameid-format:transitorio

-

Configurare un claim sull'IdP per includere il nome dell'attributo uid con un valore mappato all'attributo scelto in Cisco Directory Connector o all'attributo utente che corrisponde a quello scelto nel servizio di identità Webex. (Questo attributo potrebbe essere, ad esempio, E-mail-Addresses o User-Principal-Name.) Per istruzioni, vedere le informazioni sugli attributi personalizzati in https://www.cisco.com/go/hybrid-services-directory

| 1 |

Accedi al server AD FS con autorizzazioni di amministratore. |

| 2 |

Apri la console di gestione AD FS e passa a . |

| 3 |

Dalla finestra Aggiunta guidata attendibilità componente, seleziona Avvia. |

| 4 |

Per Seleziona origine dati seleziona Importa dati sulla parte affidabile da un file, vai al file di metadati di Control Hub scaricato e seleziona Avanti. |

| 5 |

Per Specifica nome visualizzato, crea un nome visualizzato per questo trust della parte affidabile, ad esempio Webex e seleziona Avanti. |

| 6 |

Per Scegli regole di autorizzazione rilascio, seleziona Consenti a tutti gli utenti l'accesso a questo componente e seleziona Avanti. |

| 7 |

Per Aggiunta attendibilità, seleziona Avanti e termina l'aggiunta dell'attendibilità componente a AD FS. |

Crea regole di richiesta per autenticazione Webex

| 1 |

Nel riquadro principale di AD FS, seleziona la relazione di attendibilità creata, quindi seleziona Modifica regole attestazione. Nella scheda Regole di trasformazione rilascio, seleziona Aggiungi regola. |

| 2 |

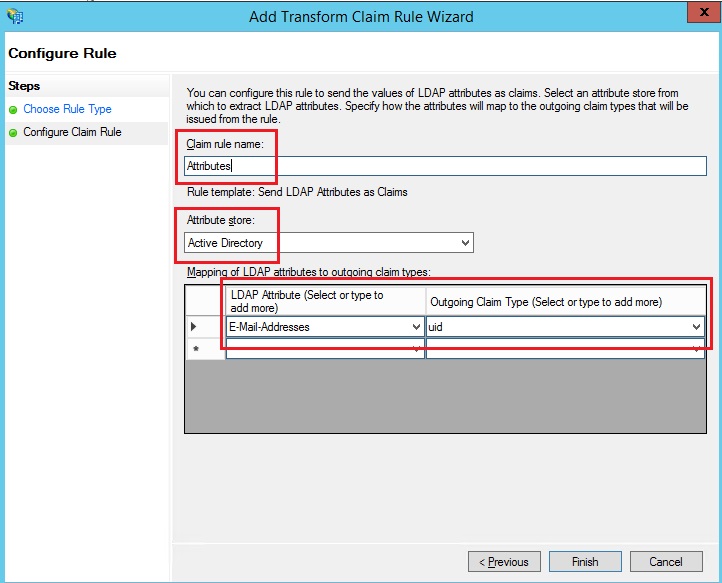

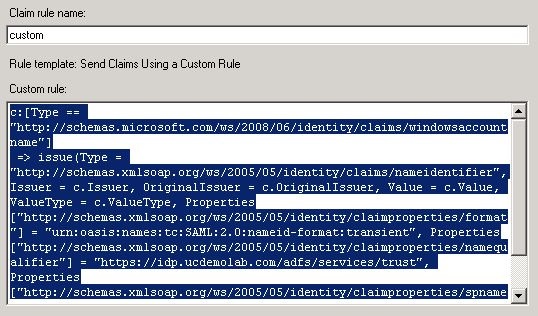

Nel passo Scegli tipo di regola, seleziona Inviare attributi LDAP come attestazioni, quindi seleziona Avanti.  |

| 3 |

Seleziona nuovamente Aggiungi regola, seleziona Inviare attestazioni mediante una regola personalizzata, quindi seleziona Avanti. Questa regola fornisce ADFS con l'attributo "qualificatore spname" non fornito in altro modo da Webex. |

| 4 |

Seleziona Attendibilità componente nella finestra principale, quindi seleziona Proprietà nel riquadro a destra. |

| 5 |

Quando viene visualizzata la finestra Proprietà, passa alla scheda Avanzate, SHA-256, quindi seleziona OK per salvare le modifiche. |

| 6 |

Passa al seguente URL sul server AD FS interno per scaricare il file: https:// <AD_FS_Server>/FederationMetadata/2007-06/FederationMetadata.xml È possibile che tu debba fare clic con il pulsante destro del mouse sulla pagina e visualizzare l'origine della pagina per ottenere il file XML correttamente formattato. |

| 7 |

Salva il file sul computer locale. |

Operazione successivi

A questo modo, è possibile importare nuovamente i metadati ADFS in Webex dal portale di gestione.

Importare i metadati IdP e abilitare l Single Sign-On dopo un test

Dopo aver esportato i metadati Webex , configurato l'IdP e scaricato i metadati IdP nel sistema locale, è possibile importarli nell'organizzazione Webex da Control Hub.

Operazioni preliminari

Non testare l'integrazione SSO dall'interfaccia del provider di identità (IdP). Supportiamo solo flussi avviati a provider di servizi (avvio da SP), pertanto è necessario utilizzare il test dell'hub di controllo SSO per questa integrazione.

| 1 |

Scegli un'opzione:

|

| 2 |

Nella pagina Importa metadati IdP, trascina e rilascia il file di metadati IdP sulla pagina oppure utilizza l'opzione di esplorazione file per individuare e caricare il file di metadati. Fare clic su Avanti.

Se possibile, è necessario utilizzare l'opzione Più sicura. Ciò è possibile solo se l'IdP ha utilizzato una CA pubblica per firmare i relativi metadati. In tutti gli altri casi, occorre utilizzare l'opzione Meno sicura. Ciò include se i metadati non sono firmati, autofirmati o firmati da una CA privata. Okta non firma i metadati, pertanto è necessario scegliere Meno sicuro per un'SSO Okta. |

| 3 |

Selezionare Test configurazione SSOe, quando si apre una nuova scheda del browser, autenticarsi con l'IdP effettuando l'accesso. Se ricevi un errore di autenticazione in tal punto, è possibile che vi sia un problema con le credenziali. Verifica nome utente e password e riprova. Un errore dell'app Webex solitamente indica un problema con l SSO impostazione. In tal caso, esegui nuovamente la procedura, in particolare fai attenzione ai passaggi in cui devi copiare e incollare i metadati Control Hub nell'impostazione IdP. Per visualizzare direttamente l'esperienza di accesso SSO, puoi anche fare clic su Copia URL negli appunti da questa schermata e incollare in una finestra del browser privata. Da qui, puoi eseguire l'accesso con SSO. Questa operazione interrompe i false positives (falso) a causa del token di accesso che potrebbe essere in una sessione esistente dall'accesso. |

| 4 |

Torna alla scheda del browser Control Hub.

La SSO della configurazione del sistema non ha effetto nella propria organizzazione a meno che non si sce pulsante di opzione e si attiva SSO. |

Operazione successivi

Utilizzare le procedure in Sincronizza utenti Okta in Cisco Webex Control Hub se si desidera eseguire il provisioning utenti da OKta nel cloud Webex.

Utilizzare le procedure in Sincronizzare gli utenti Microsoft Entra ID in Cisco Webex Control Hub se si desidera eseguire il provisioning degli utenti dall'ID Entra al cloud Webex.

È possibile seguire la procedura descritta in Sopprimi e-mail automatiche per disabilitare le e-mail inviate ai nuovi utenti dell'app Webex nella propria organizzazione. Il documento contiene anche le procedure consigliate per l'invio di comunicazioni agli utenti nella tua organizzazione.

Aggiorna attendibilità Relying Party Webex in ADFS

Operazioni preliminari

È necessario esportare il file di metadati SAML da Control Hub prima di poter aggiornare il trust della parte componente Webex in ADFS.

| 1 |

Accedi al server AD FS con autorizzazioni di amministratore. |

| 2 |

Caricare il file di metadati SAML da Webex in una cartella locale temporanea sul server ADFS, ad esempio |

| 3 |

Apri Powershell. |

| 4 |

Eseguire Notare il parametro |

| 5 |

Correre Assicurati di sostituire il nome file e il nome di destinazione con i valori corretti del tuo ambiente. Consultare .https://docs.microsoft.com/powershell/module/adfs/update-adfsrelyingpartytrustSe è stato scaricato il certificato Webex SP 5 anni e la revoca del certificato di firma o crittografia è attivata, è necessario eseguire questi due comandi: |

| 6 |

Accedi a Control Hub, quindi esegui il test dell'integrazione SSO: |

Risoluzione dei problemi ADFS

Errori ADFS nei registri Windows

Nei registri Windows, potrebbe essere visualizzato un codice di errore del registro eventi AD FS 364. I dettagli dell'evento identificano un certificato non valido. In questi casi, l'host AD FS non è autorizzato ad attraversare il firewall sulla porta 80 per convalidare il certificato.

Errore durante un tentativo di creazione della catena di certificati per l'attendibilità della relying party

Quando si aggiorna SSO, è possibile che venga visualizzato questo errore quando si accede: Invalid status code in response.

Se viene visualizzato tale errore, controllare i registri del Visualizzatore eventi sul server ADFS e ricercare il seguente errore: An error occurred during an attempt to

build the certificate chain for the relying party trust

'https://idbroker.webex.com/' certificate identified by thumbprint

'754B9208F1F75C5CC122740F3675C5D129471D80'. Possibili cause sono che il certificato è stato revocato, la catena di certificati non può essere verificata come specificato dalle impostazioni di revoca del certificato di crittografia della relying party o il certificato non è entro il periodo di validità.

Se si verifica questo errore, è necessario eseguire i comandi Set-ADFSRelyingPartyTrust -TargetIdentifier https://idbroker.webex.com/

-EncryptionCertificateRevocationCheck None

ID federazione

L'ID federazione è sensibile alle maiuscole e minuscole. Se questo è l'indirizzo e-mail aziendale, immetterlo esattamente come ADFS oppure Webex non riesce a trovare l'utente corrispondente.

Non è possibile scrivere una regola di attestazione personalizzata per normalizzare l'attributo LDAP prima che venga inviato.

Importa i metadati dal server AD FS impostati nel tuo ambiente.

Se necessario, puoi verificare l'URL passando a in Gestione AD FS.

Sincronizzazione orario

Assicurati che l'orologio di sistema del server AD FS sia sincronizzato su un'origine dell'ora Internet affidabile che utilizzi il protocollo Network Time Protocol (NTP). Utilizzare il seguente comando PowerShell per visualizzare l'orologio solo per la relazione di trust della relying party Webex.

Set-ADFSRelyingPartyTrust -TargetIdentifier "https://idbroker.webex.com/$ENTITY_ID_HEX_VALUE" -NotBeforeSkew 3

Il valore esadecimale è univoco per il tuo ambiente. Sostituire il valore del valore dell'ID EntityDescriptor SP nel file di metadati Webex. Ad esempio:

.

.