- 홈

- /

- 문서

Active Directory Federation Services(ADFS)로 Control Hub의 싱글 사인온 구성

이 문서에서

이 문서에서 피드백이 있습니까?

피드백이 있습니까?Control Hub와 Active Directory Federation Services(ADFS 2.x 이상)를 ID 공급자(IdP)로 사용하는 배포 간에 SSO(Single Sign-On) 통합을 구성할 수 있습니다.

싱글 사인온 및 Control Hub

싱글 사인온(SSO)은 사용자가 자격 증명을 제공하여 한 개 이상의 응용프로그램에 액세스할 수 있도록 허용하는 세션 또는 사용자 인증 프로세스입니다. 해당 프로세스는 사용 권한이 있는 모든 응용프로그램에 대한 사용자를 인증합니다. 이는 특정 세션 중에 사용자가 응용프로그램을 전환할 때 추가 프롬프트를 제거합니다.

SAML 2.0(Security Assertion Markup Language) 페더레이션 프로토콜은 Webex 클라우드와 ID 제공자(IdP) 간의 SSO 인증을 제공하기 위해 사용됩니다.

프로필

Webex 앱은 웹 브라우저 SSO 프로필만 지원합니다. 웹 브라우저 SSO 프로필에서 Webex 앱은 다음 바인딩을 지원합니다.

-

SP 시작한 POST -> POST 바인딩

-

SP 시작한 REDIRECT -> POST 바인딩

NameID 형식

SAML 2.0 프로토콜은 특정 사용자에 대한 통신의 목적으로 다양한 NameID 형식을 지원합니다. Webex 앱은 다음 NameID 형식을 지원합니다.

-

urn:oasis:names:tc:SAML:2.0:nameid-format:transient -

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified -

urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress

IdP로부터 로드한 메타데이터에서 Webex에서 사용할 첫 번째 항목이 구성됩니다.

싱글 로그아웃

Webex 앱은 싱글 로그아웃 프로필을 지원합니다. Webex 앱에서 사용자는 응용프로그램에서 로그아웃할 수 있으며, 이는 SAML 싱글 로그아웃 프로토콜을 사용하여 세션을 종료하고 IdP의 로그아웃을 확인합니다. IdP가 싱글 로그아웃에 대해 구성되어 있는지 확인합니다.

Control Hub와 ADFS 통합

구성 안내서는 SSO 통합에 대한 특정 예제를 안내하지만, 모든 가능성에 대한 각각의 구성은 제공하지 않습니다. 예를 들어, nameid-format urn:oasis:names:tc:SAML:2.0:nameid-format:transient 에 대한 통합 단계는 문서화되어 있습니다. urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified or urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress 와 같은 다른 형식도 SSO 통합에 사용할 수 있지만 이는 본 문서의 범위를 벗어납니다.

Webex 조직(Webex 앱, Webex Meetings 및 Control Hub에서 관리되는 기타 서비스 포함)에서 사용자에 대해 이 통합을 설정합니다. Control Hub에서 Webex 사이트가 통합된 경우, Webex 사이트는 사용자 관리를 상속받습니다. 이러한 방법으로 Webex Meetings에 액세스할 수 없으며 Control Hub에서 관리되지 않는 경우, 개별 통합을 실행하여 Webex Meetings에 대해 SSO를 활성화해야 합니다.

ADFS의 인증 메커니즘에 구성된 내용에 따라, IWA(Integrated Windows Authentication)가 기본적으로 활성화될 수 있습니다. 활성화된 경우, 처음 이메일 프롬프트 중에 입력된 이메일 주소와 관계없이, Windows(Webex 앱 및 Cisco Directory Connector 등)를 통해 실행된 응용프로그램이 로그인된 사용자로 인증됩니다.

Webex 메타데이터를 로컬 시스템으로 다운로드

| 1 | |

| 2 |

. |

| 3 |

ID 공급자 탭으로 이동하여 SSO 활성화를 클릭합니다. |

| 4 |

IdP를 선택하세요. |

| 5 |

귀 조직의 인증서 유형을 선택합니다.

트러스트 앵커는 디지털 서명의 인증서를 확인하는 기관 역할을 하는 공개 키입니다. 자세한 정보는 IdP 설명서를 참조하십시오. |

| 6 |

메타데이터 파일을 다운로드합니다. Webex 메타데이터 파일 이름은 idb-meta-<org-ID>-SP.xml입니다. |

ADFS에 Webex 메타데이터 설치

시작하기 전에

Control Hub는 ADFS 2.x 이상을 지원합니다.

Windows 2008 R2에는 ADFS 1.0만 포함됩니다. Microsoft에서 최소 ADFS 2.x를 설치해야 합니다.

SSO 및 Webex 서비스에 대해 ID 공급자(IdP)는 다음 SAML 2.0 사양을 따라야 합니다.

-

NameID 형식 속성을 다음으로 설정합니다. urn:oasis:names:tc:SAML:2.0:nameid-format:과도 현상

-

Cisco Directory Connector에서 선택한 속성이나 Webex ID 서비스에서 선택한 속성과 일치하는 사용자 속성에 매핑된 값을 갖는 uid 속성 이름을 포함하도록 IdP에서 클레임을 구성합니다. (예를 들어 이 속성은 E-mail-Addresses 또는 User-Principal-Name일 수 있습니다.) 지침은 https://www.cisco.com/go/hybrid-services-directory 에 있는 사용자 정의 속성 정보를 참조하세요.

| 1 |

관리자 권한으로 ADFS 서버에 로그인합니다. |

| 2 |

ADFS 관리 콘솔을 열고 를 찾습니다. |

| 3 |

신뢰 당사자 트러스트 추가 마법사 창에서 시작을 선택합니다. |

| 4 |

데이터 소스 선택 에서 [파일에서 신뢰 당사자에 대한 데이터 가져오기 ]를 선택하고 다운로드한 Control Hub 메타데이터 파일을 찾아 다음을 선택합니다. |

| 5 |

표시 이름 지정에 대해 이 신뢰 당사자 신뢰에 대한 표시 이름(예: Webex ) 을 만들고 다음을 선택합니다. |

| 6 |

발행 인증 규칙 선택에 대해 모든 사용자가 이 신뢰 당사자에게 액세스할 수 있도록 허용을 선택하고 다음을 선택합니다. |

| 7 |

트러스트 추가 준비에 대해 다음을 선택하고 ADFS 신뢰 당사자 추가하기 작업을 마칩니다. |

Webex 인증에 대한 클레임 규칙 만들기

| 1 |

기본 ADFS 분할 창에서 작성한 트러스트 관계를 선택한 후 클레임 규칙 편집을 선택합니다. 발행 변환 규칙 탭에서 규칙 추가를 선택합니다. |

| 2 |

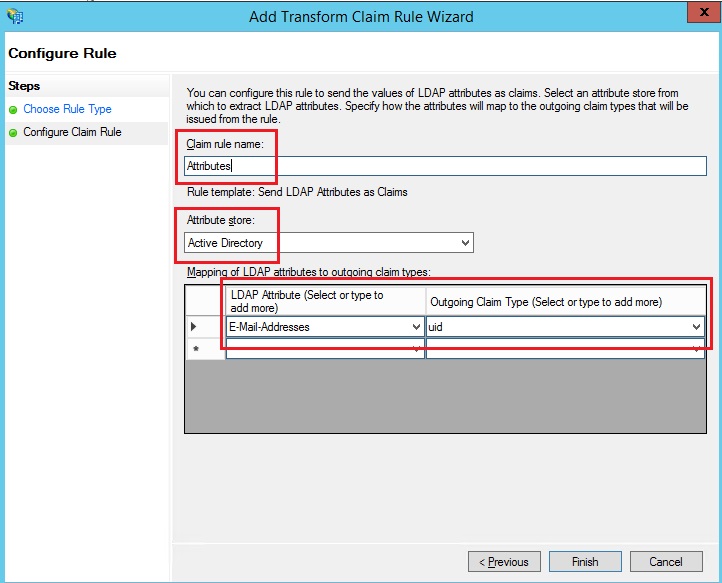

규칙 유형 선택 단계에서 LDAP 속성을 클레임으로 보내기를 선택한 후 다음을 선택합니다.  |

| 3 |

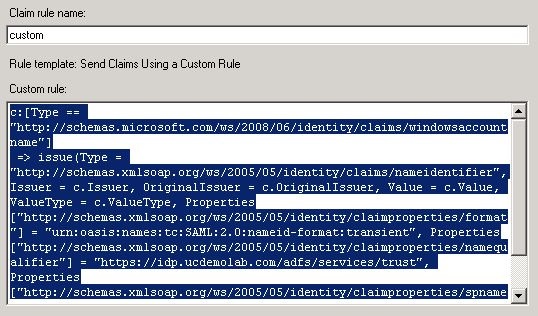

규칙 추가를 다시 선택한 후 사용자 정의 규칙을 사용하여 클레임 보내기를 선택한 후 다음을 선택합니다. 이 규칙은 Webex에서 제공하지 않는 “spname qualifier” 속성으로 ADFS를 제공합니다. |

| 4 |

기본 창에서 신뢰 당사자 트러스트를 선택한 후 오른쪽 분할창에서 등록 정보를 선택합니다. |

| 5 |

등록 정보 창이 나타나면 고급 탭에서 SHA-256을 찾은 후 확인을 선택하여 변경 사항을 저장합니다. |

| 6 |

파일을 다운로드하려면 내부 ADFS 서버에서 다음 URL을 찾습니다. https:// <AD_FS_서버>/FederationMetadata/2007-06/FederationMetadata.xml 올바르게 서식화된 XML 파일을 찾기 위해 페이지를 오른쪽 클릭하고 페이지 리소스를 확인해야 할 수도 있습니다. |

| 7 |

로컬 머신에 파일을 저장합니다. |

다음에 수행할 작업

관리 포털에서 ADFS 메타데이터를 다시 Webex로 가져올 준비가 되었습니다.

IdP 메타데이터 가져오기 및 테스트 후에 싱글 사인온 활성화

Webex 메타데이터를 내보낸 후 IdP를 구성하고 해당 IdP 메타데이터를 로컬 시스템으로 다운로드하면 Control Hub에서 Webex 조직으로 가져올 준비가 됩니다.

시작하기 전에

ID 제공자(IdP) 인터페이스에서 SSO 통합을 테스트하지 마십시오. 저희는 서비스 공급자가 시작한(SP-시작) 흐름만 지원하므로 이 통합에 대해 Control Hub SSO 테스트를 사용해야 합니다.

| 1 |

다음 중 하나를 선택합니다.

|

| 2 |

IdP 메타데이터 가져오기 페이지에서 IdP 메타데이터 파일을 페이지로 끌어다 놓거나 파일 브라우저 옵션을 사용하여 메타데이터 파일을 찾아 업로드합니다. 다음을 클릭합니다.

가능하면 보안 수준 높음 옵션을 사용해야 합니다. 이는 IdP에서 메타데이터에 서명하기 위해 공용 CA를 사용한 경우에만 가능합니다. 다른 모든 경우에는 보안 수준 낮음 옵션을 사용해야 합니다. 여기에는 메타데이터가 서명되지 않은 경우, 셀프 서명된 경우 또는 개인 CA에서 서명한 경우가 포함됩니다. Okta는 메타데이터에 서명하지 않기 때문에 Okta SSO 통합에 대해 보안 수준 낮음을 선택해야 합니다. |

| 3 |

SSO 설정 테스트를 선택하고 새 브라우저 탭이 열리면 로그인하여 IdP에 인증합니다. 인증 오류를 수신하는 경우, 자격 증명과 관련된 문제일 수 있습니다. 사용자이름 및 비밀번호를 확인한 후 다시 시도하십시오. Webex 앱 오류는 일반적으로 SSO 설정과 관련된 문제를 의미합니다. 이러한 경우, 해당 단계를 다시 실행합니다. 특히 Control Hub 메타데이터를 IdP 설정에 복사하고 붙여넣는 단계를 주의하십시오. SSO 로그인 경험을 직접 보려면 이 화면에서 클립보드에 URL 복사를 클릭하고 개인 브라우저 창에 붙여넣을 수도 있습니다. 여기서 SSO로 로그인하는 과정을 진행할 수 있습니다. 이 단계는 로그인 중인 기존 세션에 있을 수 있는 액세스 토큰으로 인한 가양성을 중지합니다. |

| 4 |

Control Hub 브라우저 탭으로 돌아갑니다.

첫 번째 라디오 버튼을 선택하고 SSO를 활성화한 경우가 아니면 SSO 구성이 귀 조직에 적용되지 않습니다. |

다음에 수행할 작업

Webex 클라우드에 Okta 사용자 구축을 실행하려면 Cisco Webex Control Hub에 Okta 사용자 동기화에 설명된 절차를 사용하십시오.

Entra ID에서 Webex 클라우드로 사용자 프로비저닝을 수행하려면 Microsoft Entra ID 사용자를 Cisco Webex Control Hub에 동기화 의 절차를 사용하세요.

조직의 새로운 Webex 앱 사용자에게 전송되는 이메일을 비활성화하려면 자동화된 이메일 억제 의 절차를 따르세요. 해당 문서에는 조직에 있는 사용자에게 통신문을 발송하는 모범 사례도 포함됩니다.

ADFS에서 Webex 신뢰 당사자 트러스트 업데이트

시작하기 전에

ADFS에서 Webex 신뢰 당사자 신뢰를 업데이트하려면 먼저 Control Hub에서 SAML 메타데이터 파일을 내보내야 합니다.

| 1 |

관리자 권한으로 ADFS 서버에 로그인합니다. |

| 2 |

Webex에서 SAML 메타데이터 파일을 ADFS 서버의 임시 로컬 폴더(예: |

| 3 |

Powershell을 엽니다. |

| 4 |

Webex 신뢰 당사자 신뢰의 |

| 5 |

달리다 파일 이름과 대상 이름을 사용자 환경의 올바른 값으로 바꾸십시오. https://docs.microsoft.com/powershell/module/adfs/update-adfsrelyingpartytrust을(를) 참조하십시오.Webex SP 5년 인증서를 다운로드하고 서명 또는 암호화 인증서 해지를 켠 경우, 다음 두 명령을 실행해야 합니다. |

| 6 |

Control Hub에 로그인한 후 다음 SSO 통합을 테스트합니다. |

ADFS 문제 해결

Windows 로그에 있는 ADFS 오류

Windows 로그에 ADFS 이벤트 로그 오류 코드 364가 나타날 수도 있습니다. 이벤트 세부 사항은 유효하지 않은 인증서를 식별합니다. 이러한 경우, ADFS 호스트는 포트 80에 있는 방화벽을 통해 인증서의 유효성을 검증할 수 없습니다.

신뢰 당사자 트러스트에 대한 인증서 체인을 구축하는 동안 오류가 발생했습니다.

SSO 인증서를 업데이트할 때 로그인 시 다음 오류가 표시될 수 있습니다. Invalid status code in response.

해당 오류가 표시되면, ADFS 서버의 이벤트 뷰어 로그를 확인하고 다음 오류를 찾아보십시오. An error occurred during an attempt to

build the certificate chain for the relying party trust

'https://idbroker.webex.com/' certificate identified by thumbprint

'754B9208F1F75C5CC122740F3675C5D129471D80'. 가능성 있는 원인은 인증서가 해지되었거나, 신뢰 당사자 트러스트의 암호화 인증서 해지 설정에 지정된 대로 인증서 체인을 확인할 수 없거나, 인증서가 유효 기간 내에 있지 않기 때문입니다.

이 오류가 발생하면 명령을 실행해야 합니다. Set-ADFSRelyingPartyTrust -TargetIdentifier https://idbroker.webex.com/

-EncryptionCertificateRevocationCheck None

페더레이션 ID

페더레이션 ID는 대소문자를 구분합니다. 조직 이메일 주소인 경우, ADFS에서 발송한 것과 동일하게 입력하십시오. 그렇지 않으면 Webex는 일치하는 사용자를 찾을 수 없습니다.

사용자 정의 클레임 규칙은 발송하기 전에 LDAP 속성을 정상화하기 위해 쓸 수 없습니다.

환경에서 설정한 ADFS 서버에서 메타데이터를 가져오기합니다.

필요한 경우 ADFS 관리에서 를 탐색하여 URL을 인증할 수 있습니다.

시간 동기화

ADFS 서버의 시스템 시계가 네트워크 시간 프로토콜(NTP)을 사용하는 신뢰할 수 있는 인터넷 시간 소스와 동기화되었는지 확인하십시오. 다음 PowerShell 명령어를 사용하여 Webex 신뢰 당사자 트러스트 관계 전용의 시계를 조절합니다.

Set-ADFSRelyingPartyTrust -TargetIdentifier "https://idbroker.webex.com/$ENTITY_ID_HEX_VALUE" -NotBeforeSkew 3

16진수 값은 귀하의 환경에 대해 고유합니다. Webex 메타데이터 파일에 있는 SP EntityDescriptor ID 값에서 해당 값을 교체하십시오. 예:

를 클릭합니다.

를 클릭합니다.