- Start

- /

- Artikel

Konfigurera enkel inloggning i Control Hub med Active Directory Federation Services

I den här artikeln

I den här artikeln Har du feedback?

Har du feedback?Du kan konfigurera en integration med enkel inloggning (SSO) mellan Control Hub och en distribution som använder Active Directory Federation Services (ADFS 2.x och senare) som identitetsleverantör (IdP).

Enkel inloggning och Control Hub

Enkel inloggning (SSO) är en session eller användarautentiseringsprocess som gör det möjligt för en användare att ange autentiseringsuppgifter för att få åtkomst till ett eller flera program. Processen autentiserar användare för alla program som de har behörighet till. Den eliminerar ytterligare uppmaningar när användare byter program under en viss session.

Saml 2.0 Federation Protocol (Security Assertion Markup Language) används för att tillhandahålla SSO verifiering mellan Webex-molnet och din identitetsleverantör (IdP).

Profiler

Webex-appen har endast stöd för SSO webbläsarprofil. I webbläsarens profil SSO stödjer Webex-appen följande bindningar:

-

SP-initierad POST -> POST-bindning

-

SP–initierad OMDIRIGERING -> POST-bindning

NameID-format

SAML 2.0-protokollet stöder flera NameID-format för kommunikation om en specifik användare. Webex-appen har stöd för följande NameID-format.

-

urn:oasis:names:tc:SAML:2.0:nameid-format:transient -

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified -

urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress

I metadatan som du laddar från din IdP är den första posten konfigurerad för användning i Webex.

Enkel utloggning

Webex-appen har stöd för profilen för enkel utloggning. I Webex-appenkan en användare logga ut från programmet som använder SAML-protokollet för enkel utloggning för att avsluta sessionen och bekräfta att logga ut med din IdP. Se till att din IdP har konfigurerats för enskild utloggning.

Integrera Control Hub med ADFS

Konfigurationsguiderna visar ett specifikt exempel för SSO-integrering, men tillhandahåller inte uttömmande konfiguration för alla möjligheter. Till exempel är integrationsstegen för nameid-format urn:oasis:names:tc:SAML:2.0:nameid-format:transient dokumenterade. Andra format som urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified or urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress fungerar för SSO-integration men ligger utanför vår dokumentations omfattning.

Konfigurera den här integreringen för användare i din Webex-organisation ( inklusive Webex-appen, Webex Meetingsoch andra tjänster som administreras i Control Hub). Om din Webex-webbplats är integrerad i Control Hubärver Webex-webbplatsen användarhanteringen. Om du inte kan komma Webex Meetings åtkomst på detta sätt och den inte hanteras i Control Hub, måste du göra en separat integrering för att aktivera SSO för Webex Meetings.

Beroende på vad som konfigureras i autentiseringsmekanismerna i ADFS kan integrerad Windows-autentisering (IWA) aktiveras som standard. Om detta är aktiverat autentiseras program som startas via Windows (t.ex. Webex-appen och Cisco Kataloganslutning) som den användare som är inloggad, oavsett vilken e-postadress som angavs i samband med den inledande e-postmeddelandet.

Hämta Webex metadata till ditt lokala system

| 1 | |

| 2 |

Gå till . |

| 3 |

Gå till fliken Identitetsleverantör och klicka på Aktivera SSO. |

| 4 |

Välj en IdP. |

| 5 |

Välj certifikattyp för din organisation:

Betrodda ankare är offentliga nycklar som kan verifiera en digital signaturs certifikat. Se din IdP-dokumentation för mer information. |

| 6 |

Hämta metadatafilen. Webex-metadatafilnamnet är idb-meta-<org-ID>-SP.xml. |

Installera Webex-metadata i ADFS

Innan du börjar

Control Hub har stöd för ADFS 2.x eller senare.

Windows 2008 R2 innehåller endast ADFS 1.0. Du måste installera minst ADFS 2.x från Microsoft.

För SSO- och Webex-tjänster måste identitetsleverantörer (IdPs) uppfylla följande SAML 2.0-specifikation:

-

Ställ in attributet NameID Format till urn:oasis:names:tc:SAML:2.0:nameid-format:övergående

-

Konfigurera ett anspråk på IdP:n för att inkludera attributnamnet uid med ett värde som är mappat till attributet som valts i Cisco Directory Connector eller användarattributet som matchar det som valts i Webex-identitetstjänsten. (Det här attributet kan till exempel vara E-postadresser eller Användarnamn.) Se informationen om anpassade attribut i https://www.cisco.com/go/hybrid-services-directory för vägledning.

| 1 |

Logga in på ADFS-servern med administratörsbehörigheter. |

| 2 |

Öppna hanteringskonsolen för ADFS och bläddra till . |

| 3 |

Gå till fönstret Guiden Lägg till förlitande part-förtroende och välj Starta. |

| 4 |

För Välj datakälla välj Importera data om den förlitande parten från en fil, bläddra till Control Hub-metadatafilen som du laddade ner och välj Nästa. |

| 5 |

För Ange visningsnamnskapar du ett visningsnamn för detta förlitande parts förtroende, till exempel Webex och väljer Nästa. |

| 6 |

För Välj utfärdande av behörighetsregler väljer du Tillåt alla användare att komma åt den förlitande parten och väljer sedan Nästa. |

| 7 |

För Klar att lägga till förtroende väljer du Nästa och avslutar med att lägga till den förlitande parten i ADFS. |

Skapa anspråksregler för Webex-autentisering

| 1 |

I huvudfönstret för ADFS väljer du den förtroenderelation som du skapade och väljer sedan Redigera anspråksregler. På fliken Regler för utfärdandetransformering väljer du Lägg till regel. |

| 2 |

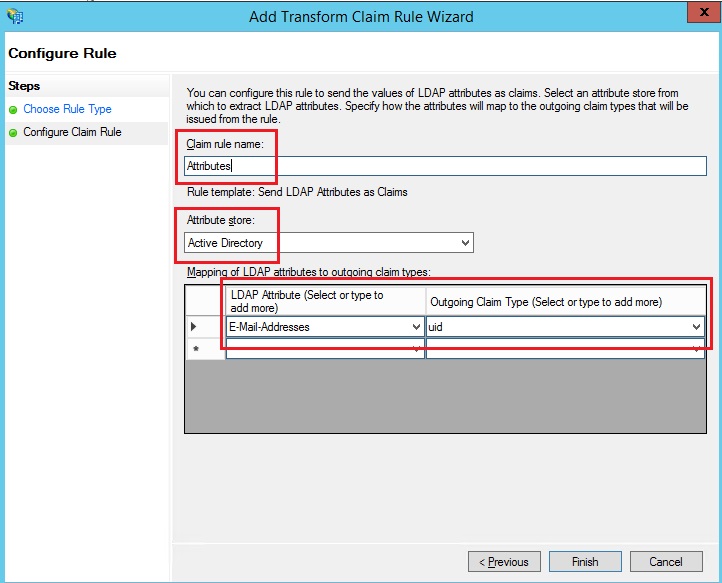

I steget Välj regeltyp väljer du Skicka LDAP-attribut som anspråk och väljer sedan Nästa.  |

| 3 |

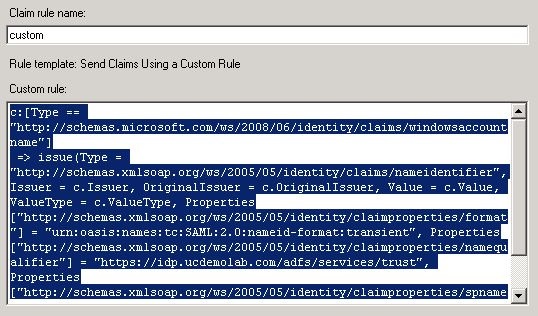

Välj Lägg till regel igen, välj sedan Skicka anspråk med en anpassad regel och välj därefter Nästa. Den här regeln tillhandahåller ADFS med attributet "spname-kvalificerare" som Webex annars inte tillhandahåller. |

| 4 |

Välj Förlitande part-förtroende i huvudfönstret och välj sedan Egenskaper i det högra fönstret. |

| 5 |

När fönstret Egenskaper visas bläddrar du till fliken Avancerat, SHA-256 och väljer sedan OK för att spara ändringarna. |

| 6 |

Bläddra till följande URL på den interna ADFS-servern för att hämta filen: https:// <AD_FS_Server>/FederationMetadata/2007-06/FederationMetadata.xml Du kan behöva högerklicka på sidan och visa sidkällan för att få korrekt formaterad XML-fil. |

| 7 |

Spara filen i ditt lokala system. |

Nästa steg

Du kan nu importera ADFS-metadata tillbaka till Webex från hanteringsportalen.

Importera IdP-metadata och aktivera enkel inloggning (SSO) efter ett test

När du har exporterat Webex-metadata , konfigurerat din IdP och hämtat IdP-metadata till ditt lokala system är du redo att importera dem till din Webex-organisation från Control Hub.

Innan du börjar

Testa inte SSO-integrering från gränssnittet för identitetsleverantören (IdP). Vi har endast stöd för att använda tjänsteleverantör initierade (SP-initierade) flöden, vilket innebär att du måste Använd Control Hub SSO test för denna integrering.

| 1 |

Välj ett alternativ:

|

| 2 |

På sidan Importera IdP-metadata drar och släpper du antingen IdP-metadatafilen till sidan eller använder filhanteraren för att hitta och ladda upp metadatafilen. Klicka på Nästa.

Du bör använda alternativet Säkrare , om du kan. Detta är endast möjligt om din IdP använde en offentlig CA för att signera dess metadata. I alla andra fall måste du använda alternativet Mindre säkert. Detta inbegriper om metadatan inte är signerad, själv signerad eller signerad av en privat CA. Okta signerar inte metadatan, så du måste välja Mindre säkert för en Okta SSO integration. |

| 3 |

Välj Testa SSO-inställningaroch när en ny webbläsarflik öppnas, autentisera med IdP:n genom att logga in. Om du får ett autentiseringsfel kan det uppstå ett problem med autentiseringsuppgifterna. Kontrollera användarnamnet och lösenordet och försök igen. Ett Fel i Webex-appen innebär vanligtvis att ett problem SSO installationen. I det här fallet går du igenom stegen igen, särskilt de steg där du kopierar och klistrar in metadata för Control Hub i IdP-konfigurationen. Om du vill se SSO-inloggningsupplevelsen direkt kan du även klicka på Kopiera URL till urklipp från den här skärmen och klistra in den i ett privat webbläsarfönster. Därifrån kan du gå igenom inloggningen med SSO. Det här steget stoppar falskt positivt eftersom det kan finnas en åtkomsttoken i en befintlig session från den som du är inloggad på. |

| 4 |

Återgå till webbläsarfliken Control Hub.

Konfigurationen SSO inte gälla i din organisation om du inte först väljer radioknapp och aktiverar SSO. |

Nästa steg

Använd procedurerna i Synkronisera Okta-användare till Cisco Webex Control Hub du vill tillhandahålla användare från Okta i Webex-molnet.

Använd procedurerna i Synkronisera Microsoft Entra ID-användare till Cisco Webex Control Hub om du vill utföra användarprovisionering från Entra ID till Webex-molnet.

Du kan följa proceduren i Undertryck automatiserade e-postmeddelanden för att inaktivera e-postmeddelanden som skickas till nya Webex-appanvändare i din organisation. Dokumentet innehåller även bästa praxis för att skicka ut kommunikation till användare i din organisation.

Uppdatera Webex förlitande parts förtroende i ADFS

Innan du börjar

Du måste exportera SAML-metadatafilen från Control Hub innan du kan uppdatera Webex Relying Party Trust i ADFS.

| 1 |

Logga in på ADFS-servern med administratörsbehörigheter. |

| 2 |

Ladda upp SAML-metadatafilen från Webex till en tillfällig lokal mapp på ADFS-servern, t.ex. |

| 3 |

Öppna Powershell. |

| 4 |

Kör Observera parametern |

| 5 |

Kör Se till att ersätta filnamnet och målnamnet med rätt värden från din miljö. Se .https://docs.microsoft.com/powershell/module/adfs/update-adfsrelyingpartytrustOm du har hämtat Webex SP 5-årscertifikatet och har signering eller återkallning av krypteringscertifikat aktiverat måste du köra dessa två kommandon: |

| 6 |

Logga in på Control Hub och testa sedan SSO-integreringen: |

Felsökning av ADFS

ADFS-fel i Windows-loggar

I Windows-loggarna kan du se en felkod 364 för ADFS-händelselogg. Händelseinformationen identifierar ett ogiltigt certifikat. I de här fallen har ine ADFS-värden behörighet genom brandväggen på port 80 för att validera certifikatet.

Fel uppstod under ett försök att bygga certifikatkedjan för förtroende för förlitande part

När du uppdaterar SSO certifikat kan det hända att det här felet visas vid inloggningen: Invalid status code in response.

Om du ser det felet ska du kontrollera i Händelsevisaren på ADFS-servern och leta efter följande fel: An error occurred during an attempt to

build the certificate chain for the relying party trust

'https://idbroker.webex.com/' certificate identified by thumbprint

'754B9208F1F75C5CC122740F3675C5D129471D80'. Möjliga orsaker är att certifikatet återkallades, att certifikatkedjan inte kunde verifieras som specificeras av den förlitande partens inställningar för återkallning av krypteringscertifikat eller att certifikatet inte befinner sig inom giltighetsperioden.

Om detta fel uppstår måste du köra kommandona Set-ADFSRelyingPartyTrust -TargetIdentifier https://idbroker.webex.com/

-EncryptionCertificateRevocationCheck None

Federations-ID

Federations-ID:t är skiftlägeskänsligt.skiftlägeskänsligt. Om detta är din organisations e-postadress anger du den exakt som ADFS skickar den eller så hittar Webex inte den överensstämmande användaren.

En anpassad anspråksregel kan inte skrivas för att normalisera LDAP-attributet innan det skickas.

Importera dina metadata från den ADFS-server som du har angett i din miljö.

Du kan vid behov verifiera URL:en genom att navigera till i ADFS-hantering.

Tidssynkronisering

Kontrollera att systemklockan på ADFS-servern är synkroniserad med en tillförlitlig internettidskälla som använder nätverkstidsprotokollet (NTP). Använd följande PowerShell-kommando för att skeva klockan då endast Webex förlitar sig på en betrodd relation.

Set-ADFSRelyingPartyTrust -TargetIdentifier "https://idbroker.webex.com/$ENTITY_ID_HEX_VALUE" -NotBeforeSkew 3

Det hexadecimala värdet är unikt för din miljö. Ersätt värdet från SP EntityDescriptor ID-värdet i Webex-metadatafilen. Till exempel:

.

.