- Начало

- /

- Статия

Конфигуриране на еднократно влизане в Control Hub с Microsoft Entra ID

В тази статия

В тази статия Обратна връзка?

Обратна връзка?Можете да конфигурирате интеграция с еднократно влизане (SSO) между организация на клиент на Control Hub и внедряване, което използва Microsoft Entra ID като доставчик на самоличност (IdP).

Единичен център за влизане и управление

Еднократната идентификация (SSO) е процес на удостоверяване на сесия или потребител, който позволява на потребителя да предостави идентификационни данни за достъп до едно или повече приложения. Процесът удостоверява потребителите за всички приложения, на които им се дават права. Той елиминира по-нататъшни подкани, когато потребителите превключват приложения по време на определена сесия.

Протоколът за маркиране на защитата assertion (SAML 2.0) Федерация протокол се използва за предоставяне на SSO удостоверяване между Облака на Webex и вашия доставчик на самоличност (IdP).

Профили

Webex App поддържа само уеб браузъра SSO профил. В профила на SSO на уеб браузъра Webex App поддържа следните свързвания:

-

SP инициира POST -> POST свързване

-

SP инициира ПРЕНАСОЧВАНЕ -> POST свързване

Формат nameID

Протоколът SAML 2.0 поддържа няколко NameID формата за комуникация за конкретен потребител. Webex App поддържа следните формати NameID.

-

urn:oasis:names:tc:SAML:2.0:nameid-format:transient -

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified -

urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress

В метаданните, които зареждате от вашия IdP, първият запис е конфигуриран за използване в Webex.

Интегрирайте Control Hub с Microsoft Entra ID

Webex поддържа само един IdP за всяка заявка за удостоверяване. Процесът на удостоверяване е следният: Потребител > Удостоверяване в Webex > IdP 1 > Удостоверяване в Webex > Потребител. Това означава, че макар различните потребители да могат да се удостоверяват, използвайки различни IdP-ове, потребителят не може да превключва между множество IdP-ове по време на един процес на удостоверяване. Всички допълнителни стъпки, като например MFA, трябва да бъдат интегрирани с единствения IdP, използван за тази конкретна заявка.

Ръководствата за конфигуриране показват конкретен пример за интегриране на SSO, но не предоставят изчерпателна конфигурация за всички възможности. Например, стъпките за интегриране за nameid-format urn:oasis:names:tc:SAML:2.0:nameid-format:transient са документирани. Други формати, като например urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified or urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress, ще работят за SSO интеграция, но са извън обхвата на нашата документация.

Настройте тази интеграция за потребители във вашата уебекс организация (включително Webex App, Webex Срещии други услуги, администрирани в контролния център). Ако вашият Webex сайт е интегриран в контролния център, Webex сайтът наследява управлението на потребителя. Ако нямате достъп до Webex Срещи по този начин и той не се управлява в контролния център, трябва да направите отделна интеграция, за да разрешите SSO за Webex срещи.

Преди да започнете

За SSO и Control Hub, IdP трябва да отговарят на спецификацията SAML 2.0. В допълнение, IdP трябва да бъдат конфигурирани по следния начин:

- В Entra ID, осигуряването се поддържа само в ръчен режим. Този документ обхваща само интеграцията с еднократна идентификация (SSO).

- Съществуващите клиенти на Webex с предишни конфигурации за федерация може да срещнат проблеми със стандартния шаблон на Entra ID Webex поради промени в атрибутите на SAML. Препоръчваме ви да настроите персонализирана федерация на Entra ID, за да разрешите този проблем, използвайки предишните си SAML настройки. Уверете се, че сте провели SSO теста на Control Hub, за да осигурите съвместимост и да отстраните евентуални несъответствия.

Изтеглете метаданните на Webex във вашата локална система

| 1 |

Влезте в контролния хъб. |

| 2 |

Отидете на . |

| 3 |

Отидете в раздела Доставчик на самоличност и щракнете върху Активиране на SSO. |

| 4 |

Изберете IdP. |

| 5 |

Изберете типа сертификат за вашата организация:

Тръстовите котви са публични ключове, които действат като орган за проверка на сертификата на цифров подпис. За повече информация вижте вашата IdP документация. |

| 6 |

Изтеглете файла с метаданни. Името на файла с метаданни на Webex е idb-meta-<org-ID>-SP.xml. |

Конфигурирайте настройките на приложението SSO в Entra ID

Преди да започнете

-

Вижте Какво е Microsoft Entra?, за да разберете възможностите на IdP в Entra ID.

-

Конфигурирайте Microsoft Entra ID.

-

Създавайте локални потребители или синхронизирайте с локална система Entra ID.

-

Отворете файла с метаданни на Webex, който сте изтеглили от контролния център.

-

Има свързан урок на сайта с документация на Microsoft.

| 1 | |

| 2 |

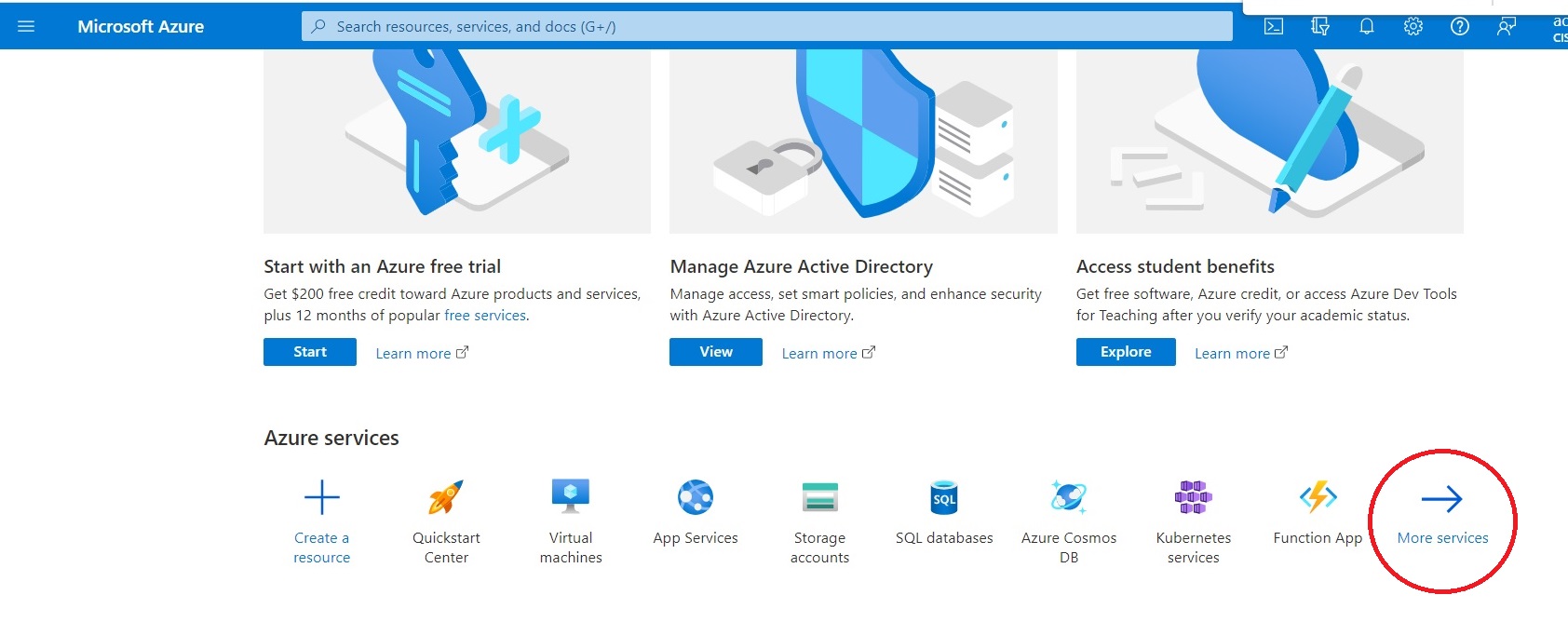

Ако не виждате иконата Microsoft Entra ID, щракнете върху Още услуги.  |

| 3 |

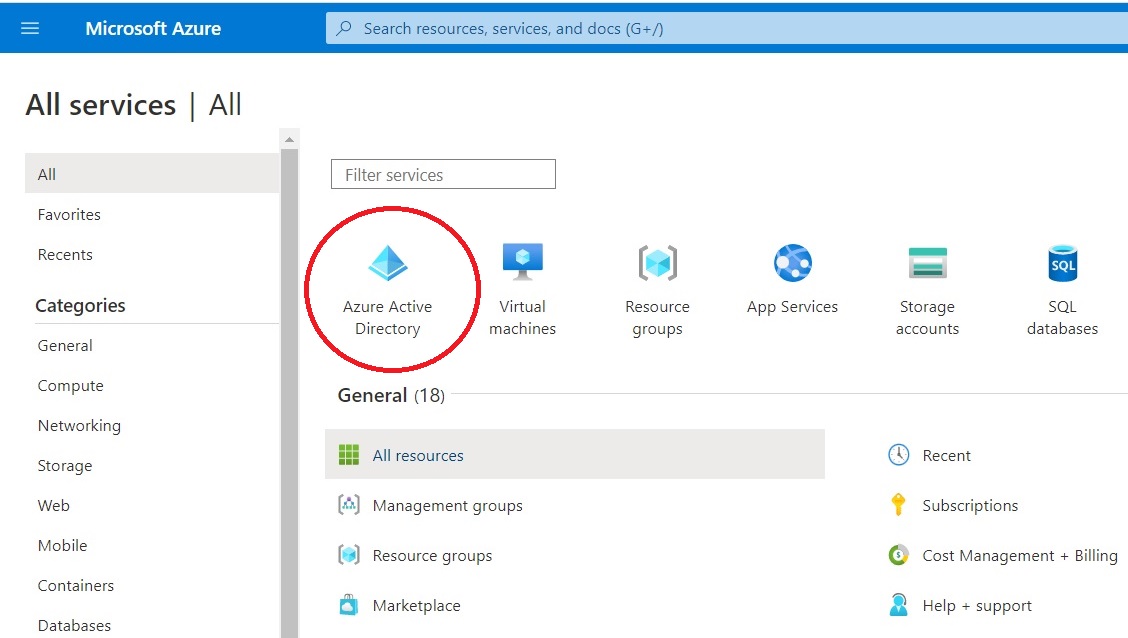

Отидете на Microsoft Entra ID за вашата организация.  |

| 4 |

Отидете на Enterprise Applications и след това щракнете върху Add. |

| 5 |

Кликнете върху Добавяне на приложение от галерията. |

| 6 |

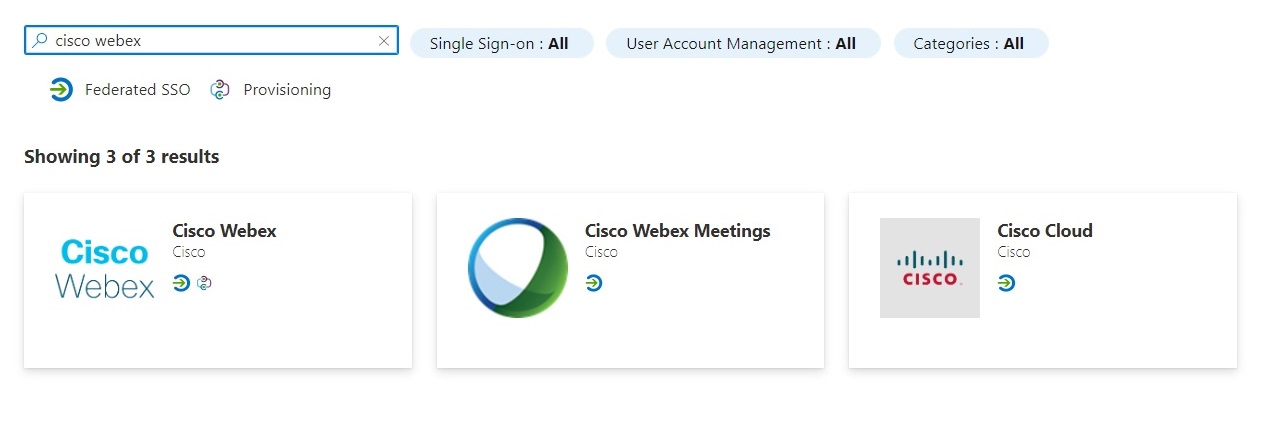

В полето за търсене въведете Cisco Webex.  |

| 7 |

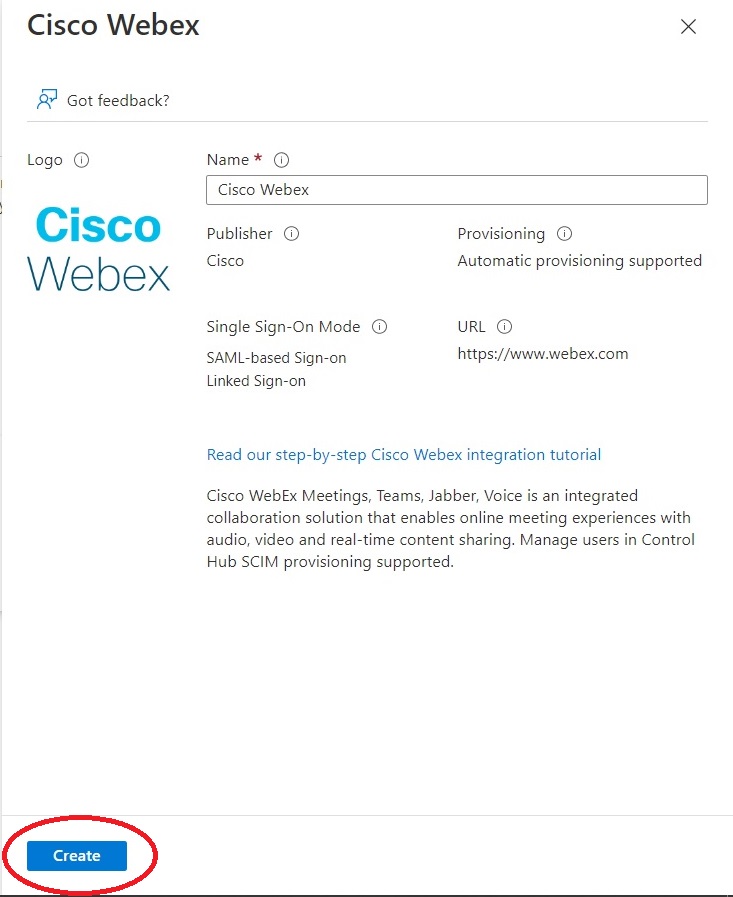

В панела с резултати изберете Cisco Webex и след това щракнете върху Създаване, за да добавите приложението.  |

| 8 |

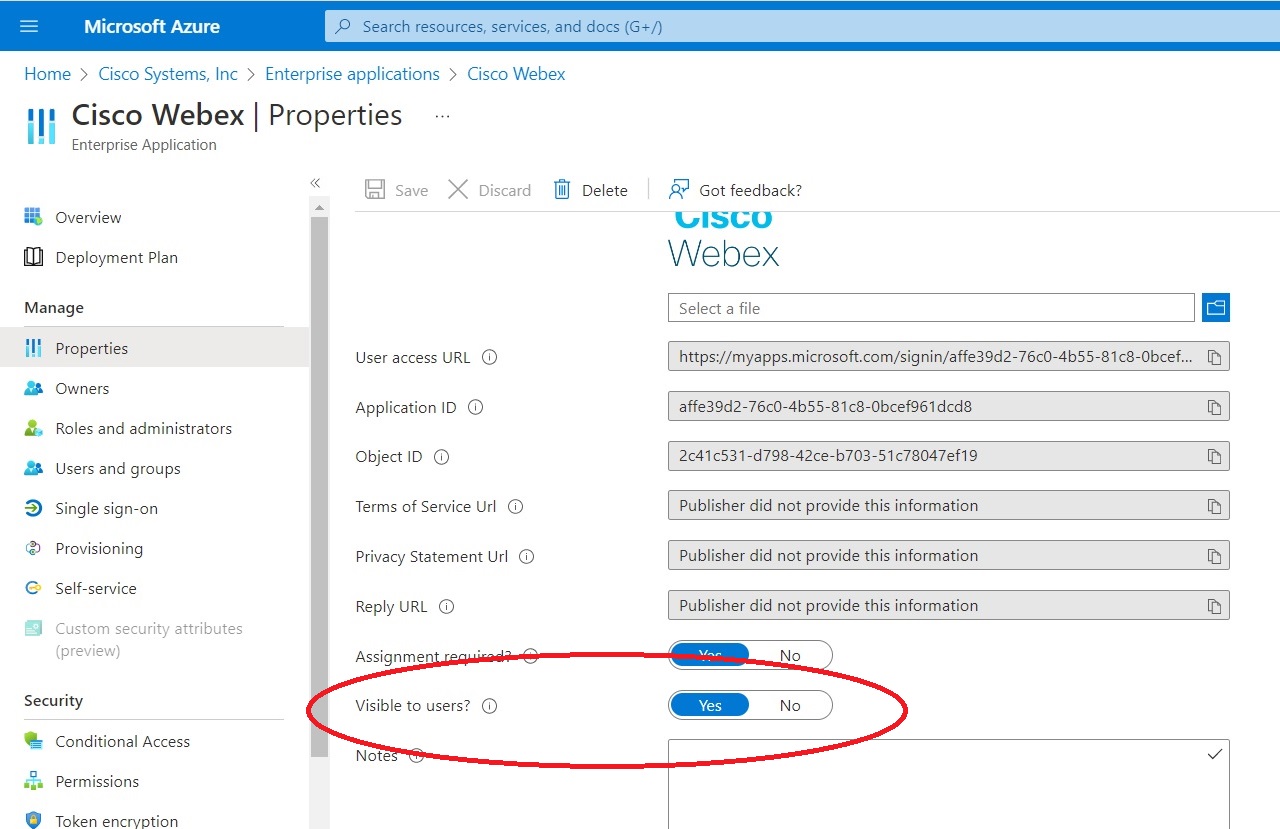

За да сте сигурни, че приложението Webex, което сте добавили за единично влизане, не се показва в потребителския портал, отворете новото приложение. Под Управление щракнете върху Свойства и задайте Видимо за потребителите? на Не.  Не поддържаме приложението Webex да бъде видимо за потребителите. |

| 9 |

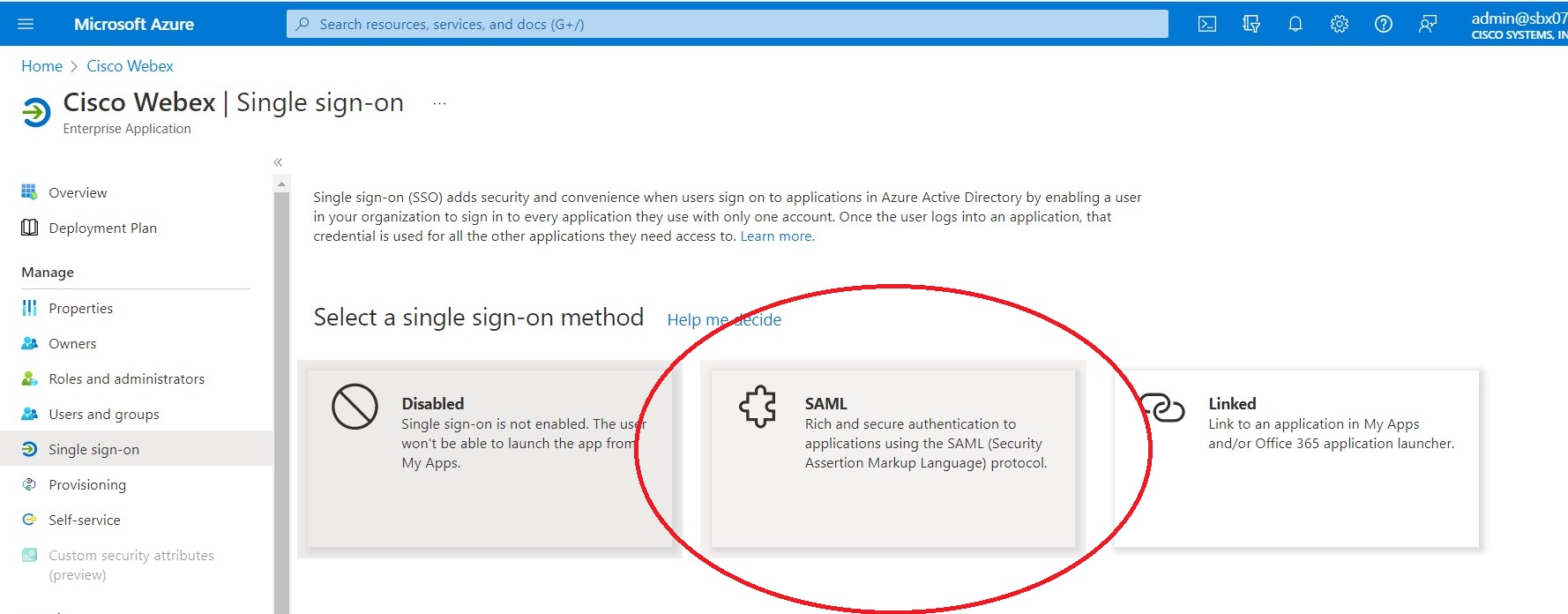

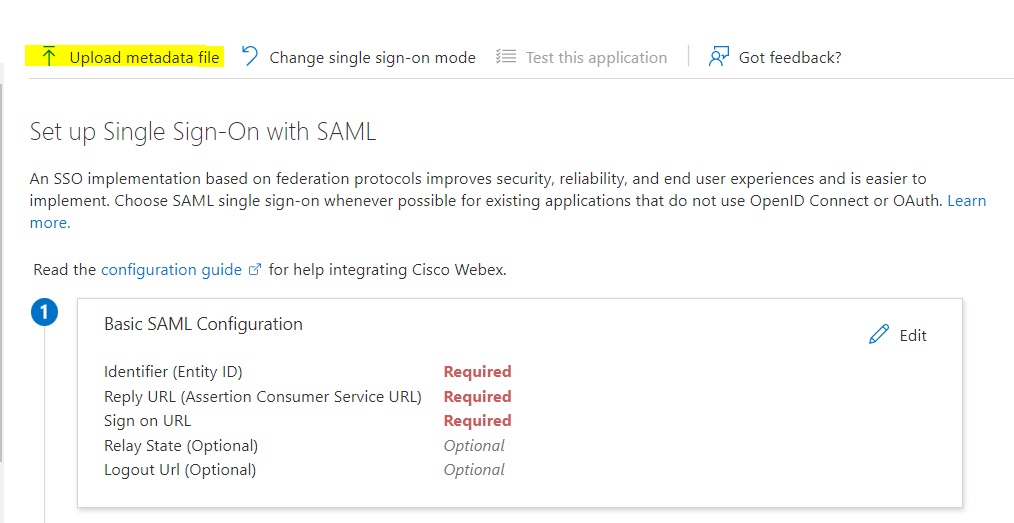

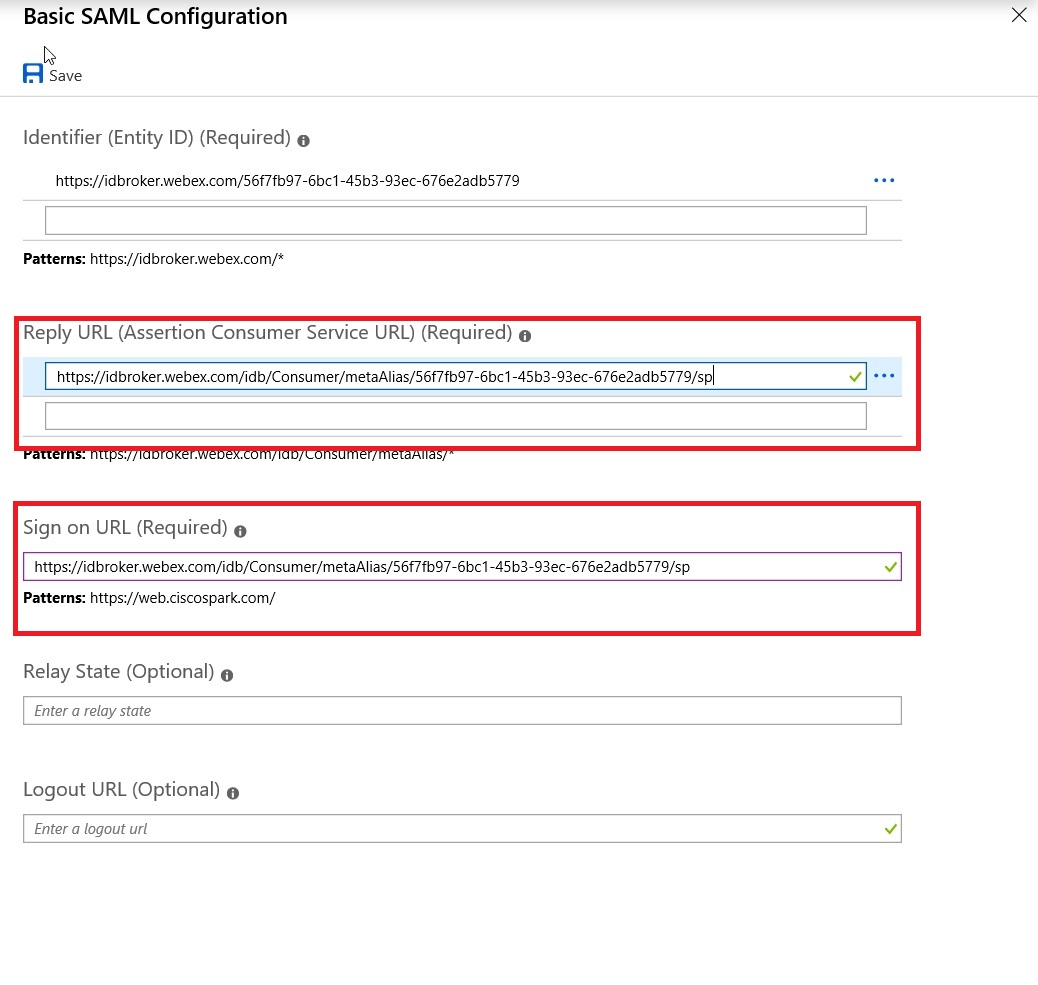

Конфигуриране на единично влизане: |

| 10 |

Отидете на Управление > Потребители и групи, след което изберете съответните потребители и групи, на които искате да предоставите достъп до приложението Webex. |

| 11 |

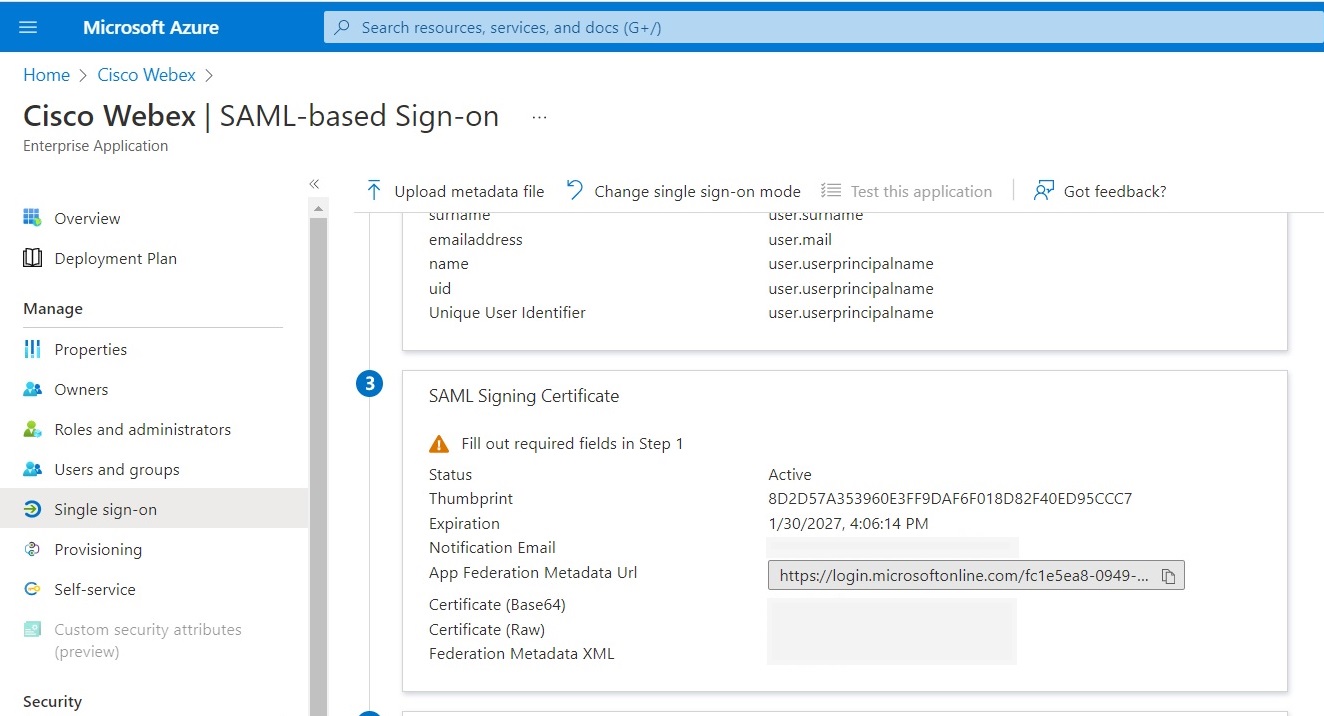

На страницата Настройване на единично влизане със SAML, в секцията Сертификат за подписване на SAML, щракнете върху Изтегляне, за да изтеглите обединените метаданни XML и го запазете на вашия компютър.  |

Импортиране на IdP метаданните и разрешаване на еднократна идентификация след тест

След като експортирате метаданните на Webex , конфигурирате вашия IdP и изтеглите метаданните на IdP във вашата локална система, сте готови да го импортирате във вашата Webex организация от Контролния център.

Преди да започнете

Не тествайте SSO интеграция от интерфейса на доставчика на самоличност (IdP). Ние поддържаме само потоци, инициирани от Доставчик на услуги (инициирани от SP), така че трябва да използвате sSO теста на контролния център за тази интеграция.

| 1 |

Изберете един:

|

| 2 |

На страницата „Импортиране на метаданни на IdP“ плъзнете и пуснете файла с метаданните на IdP върху страницата или използвайте опцията за браузър на файлове, за да намерите и качите файла с метаданните. Щракнете върху Напред.

Трябва да използвате опцията По-сигурна , ако можете. Това е възможно само ако вашият IdP е използвал публичен CA, за да подпише метаданните си. Във всички останали случаи трябва да използвате опцията По-малко защитена . Това включва, ако метаданните не са подписани, самоподписани или подписани от частен CA. Okta не подписва метаданните, така че трябва да изберете По-малко защитена за интеграция на Okta SSO. |

| 3 |

Изберете Тест на настройката на SSOи когато се отвори нов раздел в браузъра, удостоверете се с IdP, като влезете. Ако получите грешка при удостоверяване може да има проблем с идентификационните данни. Проверете потребителското име и паролата и опитайте отново. Грешка в Webex App обикновено означава проблем с настройката на SSO. В този случай преминете отново през стъпките, особено стъпките, където копирате и поставяте метаданните на контролния център в настройката на IdP. За да видите директно средата за влизане с SSO, можете също да щракнете върху Копиране на URL адреса в клипборда от този екран и да го поставите в поверителен прозорец на браузъра. Оттам можете да преминете през влизането с SSO. Тази стъпка спира фалшивите положителни резултати поради маркер за достъп, който може да е в съществуваща сесия от вас, в който сте влезли. |

| 4 |

Върнете се в раздела браузър на контролния център .

Конфигурацията на SSO не влиза в сила във вашата организация, освен ако не изберете първия радио бутон и активирате SSO. |

Какво да направите след това

Използвайте процедурите в Синхронизиране на потребителите на Okta в Cisco Webex контролен център , ако искате да направите осигуряване на потребителя извън Okta в облака Webex.

Използвайте процедурите в Синхронизиране на потребители на Microsoft Entra ID в Cisco Webex Control Hub, ако искате да извършите предоставяне на потребители от Entra ID в облака Webex.

Можете да следвате процедурата в Потискане на автоматизирани имейли, за да деактивирате имейлите, които се изпращат до нови потребители на приложението Webex във вашата организация. Документът съдържа и най-добри практики за изпращане на комуникации на потребители във вашата организация.

Отстраняване на проблеми с интеграцията на Entra ID

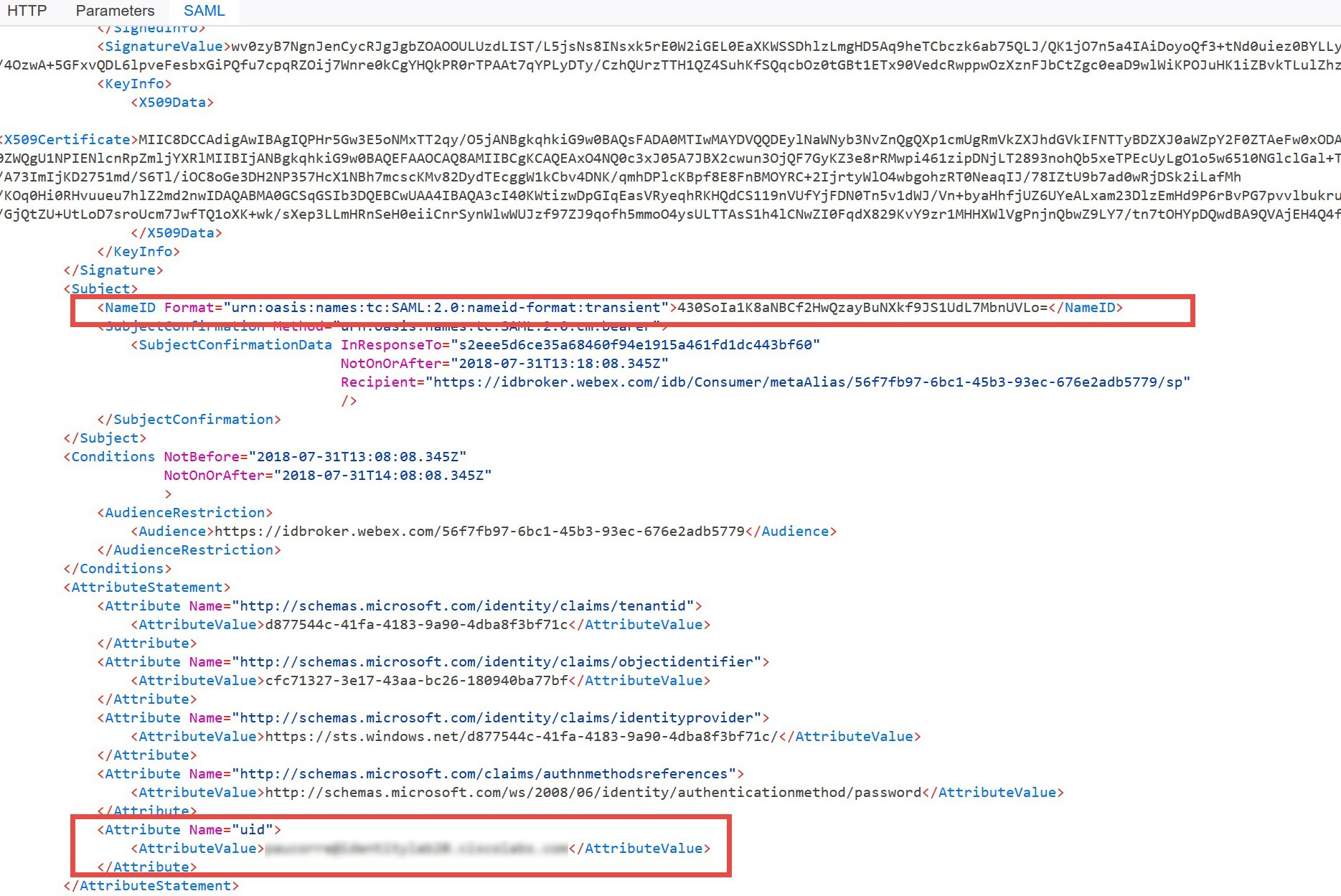

Когато правите SAML теста, уверете се, че използвате Mozilla Firefox и инсталирате SAML tracer от https://addons.mozilla.org/en-US/firefox/addon/saml-tracer/

Проверете твърдението, което идва от Entra ID, за да се уверите, че има правилния формат на nameid и има атрибут uid, който съответства на потребител в приложението Webex.