- Domů

- /

- Článek

Konfigurace jednotného přihlašování v Control Hub s Microsoft Entra ID

V tomto článku

V tomto článku Zpětná vazba?

Zpětná vazba?Můžete nakonfigurovat integraci jednotného přihlašování (SSO) mezi organizací zákazníka Control Hub a nasazením, které používá Microsoft Entra ID jako poskytovatele identity (IdP).

Jednotné přihlašování a Centrum řízení

Jednotné přihlašování (SSO) je proces ověřování relace nebo uživatele, který umožňuje uživateli zadat přihlašovací údaje pro přístup k jedné nebo více aplikacím. Proces ověřuje uživatele pro všechny aplikace, ke kterým mají práva. Eliminuje další výzvy, když uživatelé přepínají aplikace během určité relace.

Federační protokol SAML 2,0 (Security Assertion Markup Language) se používá k zajištění ověřování jednotného přihlašování mezi cloudem Webex a vaším zprostředkovatelem identity (IdP).

Profily

Aplikace Webex podporuje pouze profil jednotného přihlašování webového prohlížeče. V profilu jednotného přihlašování webového prohlížeče podporuje aplikace Webex následující vazby:

-

SP inicioval vazbu POST -> POST

-

SP inicioval vazbu REDIRECT -> POST

Formát NameID

Protokol SAML 2,0 podporuje několik formátů NameID pro komunikaci o konkrétním uživateli. Aplikace Webex podporuje následující formáty NameID.

-

urn:oasis:names:tc:SAML:2.0:nameid-format:transient -

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified -

urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress

V metadatech, která načtete z idP, je první položka nakonfigurována pro použití ve Webexu.

Integrace Control Hubu s Microsoft Entra ID

Webex podporuje pouze jednoho IdP pro každý požadavek na ověření. Proces ověřování je následující: Uživatel > Ověřování Webexu > IdP 1 > Ověřování Webexu > Uživatel. To znamená, že ačkoli se různí uživatelé mohou ověřovat pomocí různých IdP, uživatel nemůže během jednoho procesu ověřování přepínat mezi více IdP. Veškeré další kroky, jako například MFA, musí být integrovány s jediným poskytovatelem identity (IdP) použitým pro daný požadavek.

Konfigurační příručky ukazují konkrétní příklad integrace SSO, ale neuvádějí vyčerpávající konfiguraci pro všechny možnosti. Například jsou zdokumentovány kroky integrace pro nameid-format urn:oasis:names:tc:SAML:2.0:nameid-format:transient. Jiné formáty, jako například urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified or urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress, budou fungovat pro integraci SSO, ale jsou mimo rozsah naší dokumentace.

Nastavte tuto integraci pro uživatele ve vaší organizaci Webex (včetně aplikaceWebex, schůzekWebex a dalších služeb spravovaných v Centruřízení). Pokud je váš web Webex integrován do Centrařízení, web Webex zdědí správu uživatelů. Pokud nemůžete přistupovat ke schůzkám Webex tímto způsobem a není spravováno v Centruřízení, musíte provést samostatnou integraci, abyste povolili jednotné přihlašování pro schůzkyWebex.

Než začnete

Pro SSO a prostředí Control Hub musí poskytovatelé identity splňovat specifikaci SAML 2.0. Kromě toho musí být poskytovatelé identity nakonfigurováni následujícím způsobem:

- V Entra ID je zřizování podporováno pouze v manuálním režimu. Tento dokument se vztahuje pouze na integraci jednotného přihlašování (SSO).

- Stávající zákazníci Webexu s předchozími konfiguracemi federace se mohou setkat s problémy se standardní šablonou Entra ID Webex kvůli změnám v atributech SAML. Doporučujeme nastavit vlastní federaci Entra ID, abyste tento problém vyřešili pomocí předchozího nastavení SAML. Ujistěte se, že jste provedli test SSO v Control Hubu, abyste zajistili kompatibilitu a vyřešili případné nesrovnalosti.

Stažení metadat Webexu do místního systému

| 1 |

Přihlaste se k Centru řízení. |

| 2 |

Přejít na . |

| 3 |

Přejděte na kartu Poskytovatel identity a klikněte na Aktivovat jednotné přihlašování. |

| 4 |

Vyberte poskytovatele identity. |

| 5 |

Zvolte typ certifikátu pro vaši organizaci:

Ukotvení důvěryhodnosti jsou veřejné klíče, které fungují jako oprávnění k ověření certifikátu digitálního podpisu. Další informace najdete v dokumentaci k zprostředkovateli identity. |

| 6 |

Stáhněte soubor metadat. Název souboru metadat Webexu je idb-meta-<org-ID>-SP.xml. |

Konfigurace nastavení aplikace SSO v Entra ID

Než začnete

-

Viz Co je Microsoft Entra?, kde se dozvíte více o funkcích IdP v Entra ID.

-

Konfigurace Microsoft Entra ID.

-

Vytvořte lokální uživatele nebo je synchronizujte s místním systémem Entra ID.

-

Otevřete soubor metadat Webexu, který jste stáhli z Ovládacího centra.

-

Související výukový program je k dispozici na stránkách Microsoft dokumentace.

| 1 |

Přihlaste se do centra pro správu Microsoft Entra. |

| 2 |

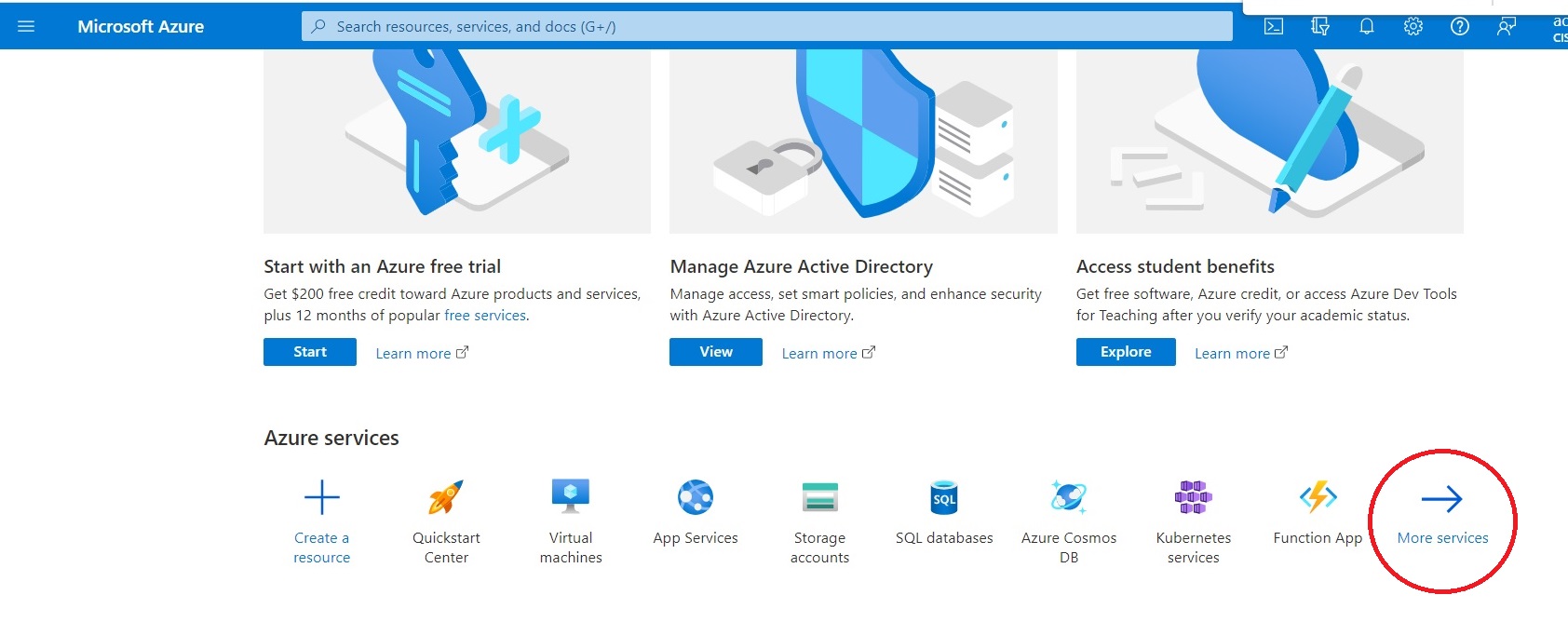

Pokud ikonu Microsoft Entra ID nevidíte, klikněte na Další služby.  |

| 3 |

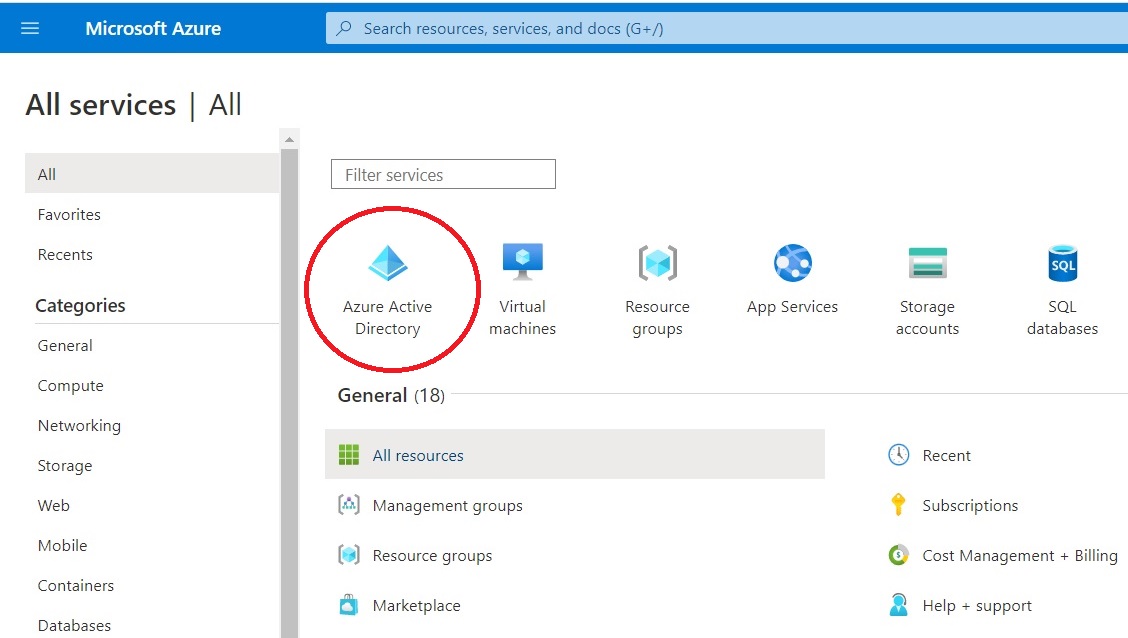

Přejděte na Microsoft Entra ID pro vaši organizaci.  |

| 4 |

Přejděte do nabídky Podnikové aplikace a klikněte na tlačítko Přidat. |

| 5 |

Klikněte na tlačítko Přidat aplikaci z galerie. |

| 6 |

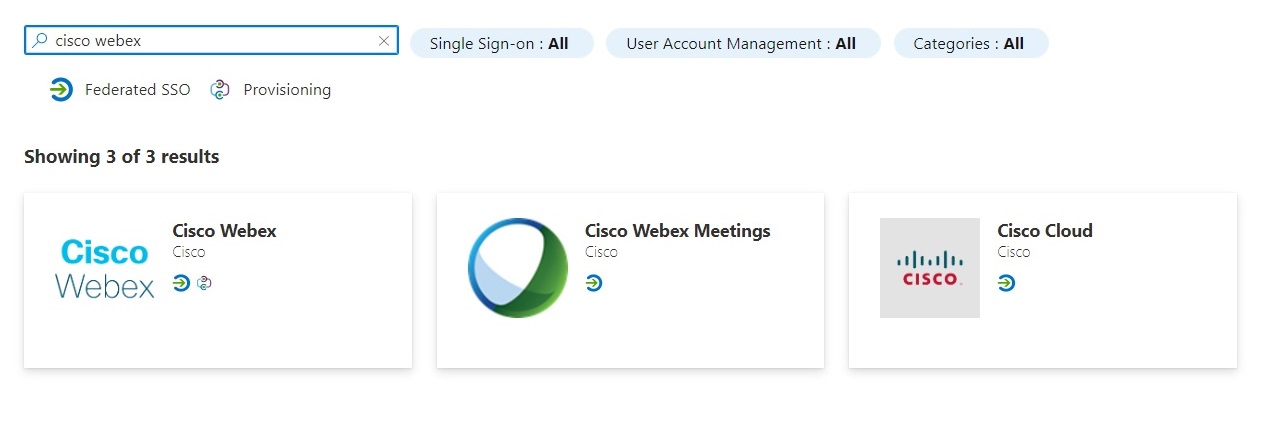

Do vyhledávacího pole napište Cisco Webex.  |

| 7 |

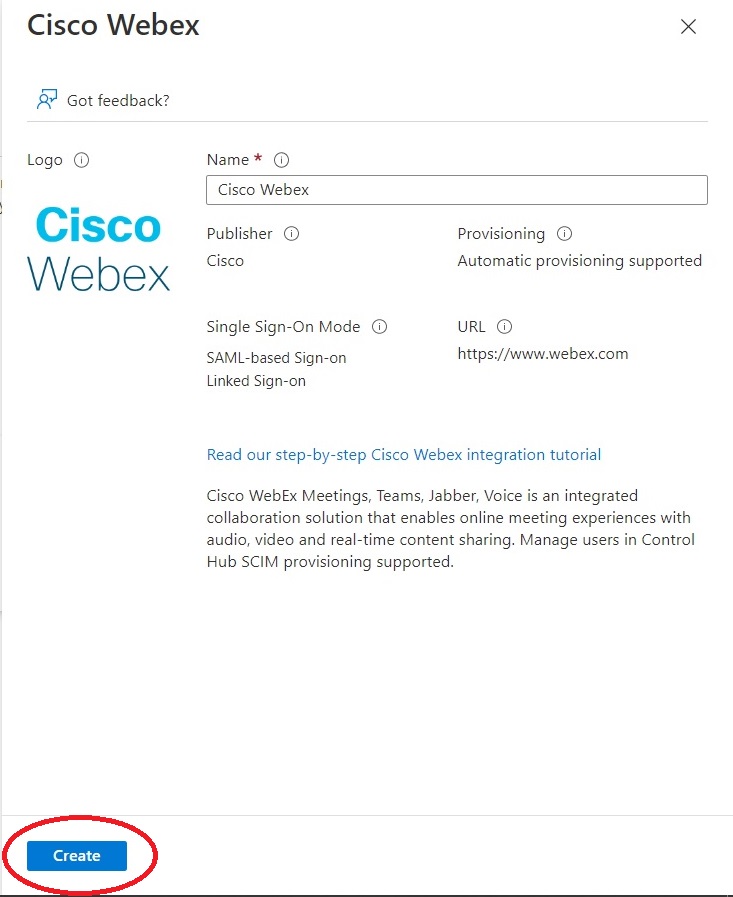

Na panelu výsledků vyberte položku Cisco Webex a pro přidání aplikace klikněte na tlačítko Vytvořit.  |

| 8 |

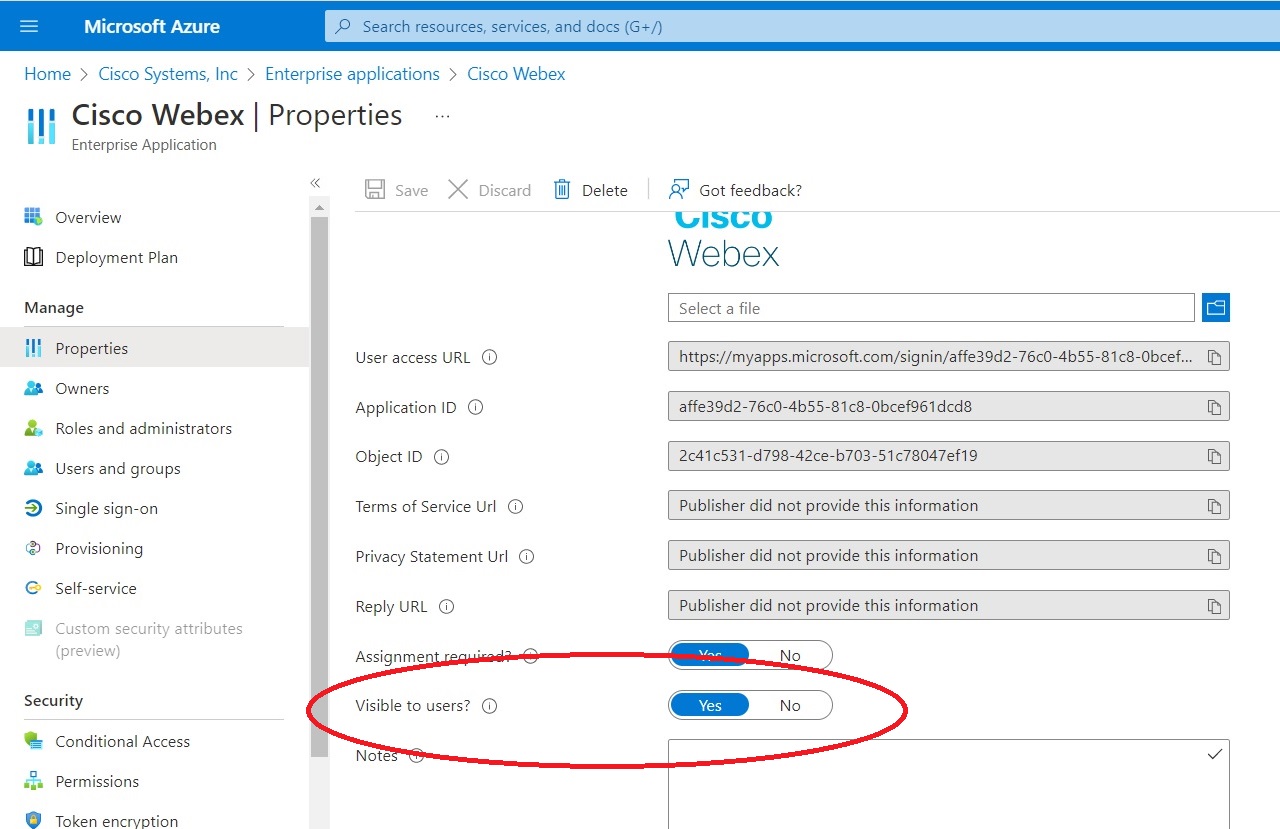

Chcete-li se ujistit, že se aplikace Webex, kterou jste přidali pro jednorázové přihlášení, nezobrazuje na uživatelském portálu, otevřete novou aplikaci. V části Spravovat klikněte na položku Vlastnosti a nastavte možnost Viditelné pro uživatele? na možnost Ne.  Nepodporujeme zviditelnění aplikace Webex pro uživatele. |

| 9 |

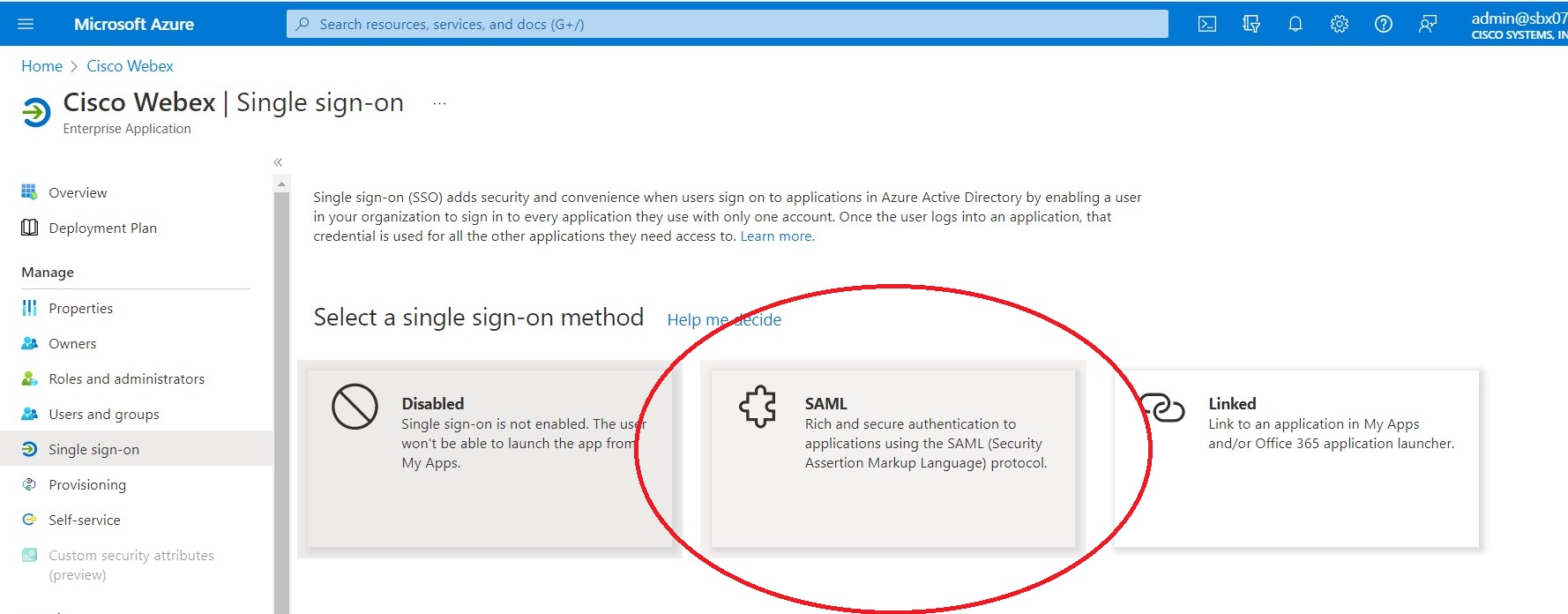

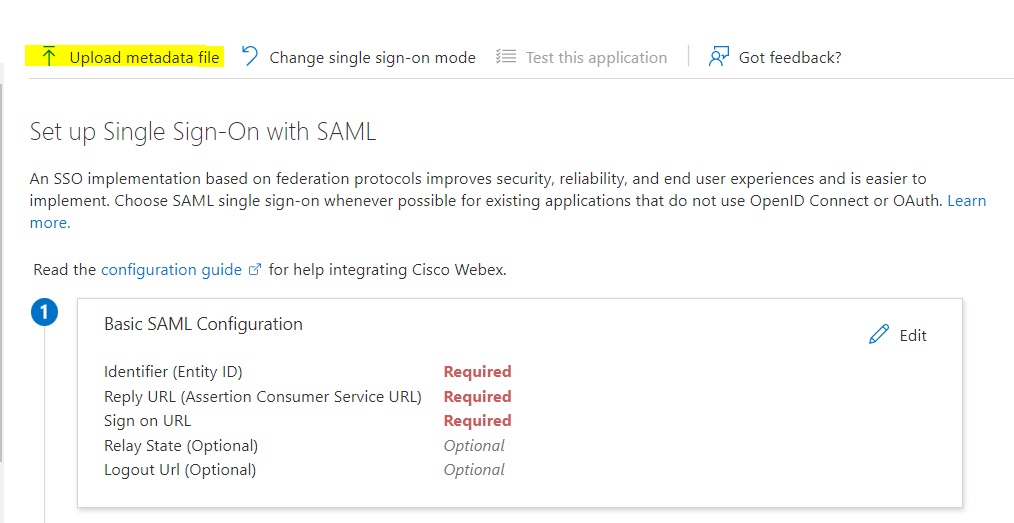

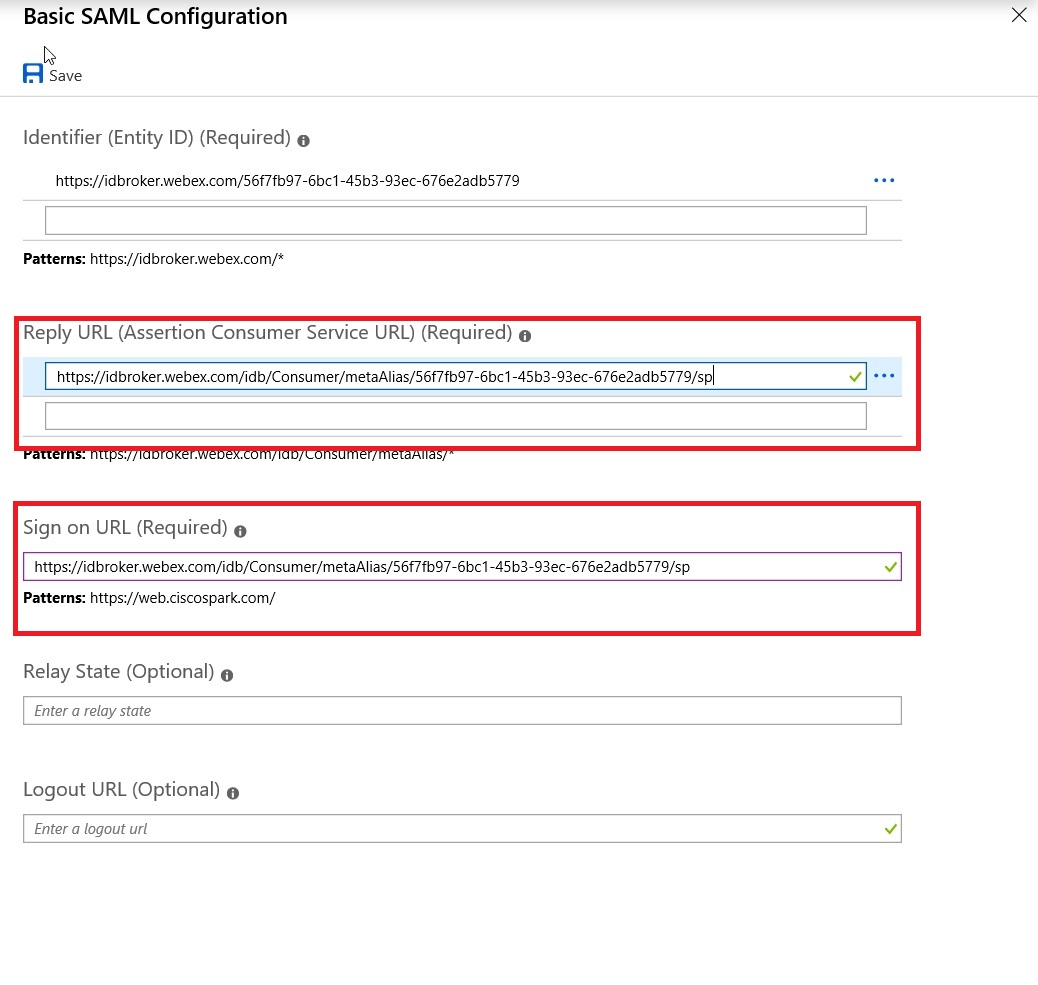

Nastavit jednotné přihlášení: |

| 10 |

Přejít na Spravovat > Uživatelé a skupinya poté vyberte příslušné uživatele a skupiny, kterým chcete udělit přístup k aplikaci Webex. |

| 11 |

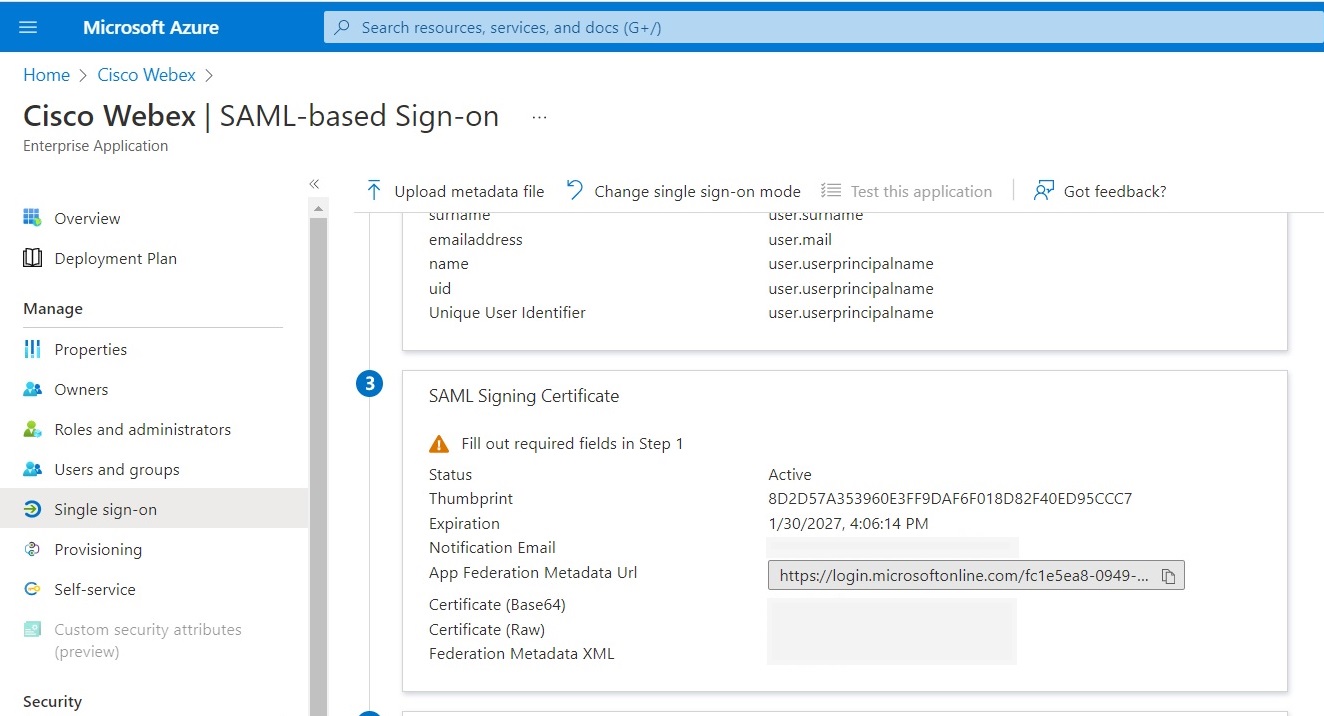

Na stránce Set up Single Sign-On with SAML v části SAML Signing Certificate (Podpisový certifikát SAML) klepněte na tlačítko Download (Stáhnout) a stáhněte si metadata Federace XML a uložte je do svého počítače.  |

Import metadat IdP a povolení jednotného přihlašování po testu

Po exportu metadat Webexu , konfiguraci IdP a stažení metadat IdP do místního systému jste připraveni je importovat do organizace Webex z Control Hub.

Než začnete

Netestujte integraci jednotného přihlašování z rozhraní zprostředkovatele identity (IdP). Podporujeme jenom toky iniciované poskytovatelem služeb (iniciované SP), takže pro tuto integraci musíte použít test jednotného přihlašování Centra Control Hub .

| 1 |

Vyberte si jednu:

|

| 2 |

Na stránce Importovat metadata IdP buď přetáhněte soubor s metadaty IdP na stránku, nebo použijte prohlížeč souborů k vyhledání a nahrání souboru s metadaty. Klikněte na Další.

Pokud je to možné, měli byste použít možnost Bezpečnější . To je možné jenom v případě, že váš zprostředkovatel identity použil k podepsání svých metadat veřejnou certifikační autoritu. Ve všech ostatních případech je nutné použít možnost Méně zabezpečené . To platí i v případě, že metadata nejsou podepsána, podepsána svým držitelem nebo podepsána soukromou certifikační autoritou. Okta metadata nepodepisuje, takže pro integraci jednotného přihlašování Okta musíte zvolit Méně bezpečné . |

| 3 |

Vyberte Test nastavení SSOa po otevření nové karty prohlížeče se přihlaste k poskytovateli identity. Pokud se zobrazí chyba ověřování, může být problém s přihlašovacími údaji. Zkontrolujte uživatelské jméno a heslo a zkuste to znovu. Chyba aplikace Webex obvykle znamená problém s nastavením jednotného přihlašování. V takovém případě znovu projděte kroky, zejména kroky, ve kterých zkopírujete a vložíte metadata Centra řízení do nastavení poskytovatele identity. Chcete-li přímo zobrazit prostředí jednotného přihlašování, můžete na této obrazovce rovněž kliknout na možnost Zkopírovat adresu URL do schránky a vložit ji do soukromého okna prohlížeče. Tam můžete projít přihlášením pomocí SSO. Tento krok zastaví falešné poplachy z důvodu přístupového tokenu, který může být v existující relaci od přihlášení. |

| 4 |

Vraťte se na kartu prohlížeče Centra řízení.

Konfigurace jednotného přihlašování se ve vaší organizaci neprojeví, pokud nezvolíte první přepínač a neaktivujete jednotné přihlašování. |

Co dělat dál

Použijte postupy v tématu Synchronizace uživatelů Okta do řídicího centra Cisco Webex, pokud chcete provádět zřizování uživatelů z Okta do cloudu Webex.

Pokud chcete provádět zřizování uživatelů z Entra ID do cloudu Webex, použijte postupy v části Synchronizace uživatelů Microsoft Entra ID do Cisco Webex Control Hub.

Chcete-li zakázat e-maily odesílané novým uživatelům aplikace Webex ve vaší organizaci, postupujte podle pokynů v části Potlačení automatických e-mailů. Dokument také obsahuje osvědčené postupy pro odesílání komunikace uživatelům ve vaší organizaci.

Řešení problémů s integrací Entra ID

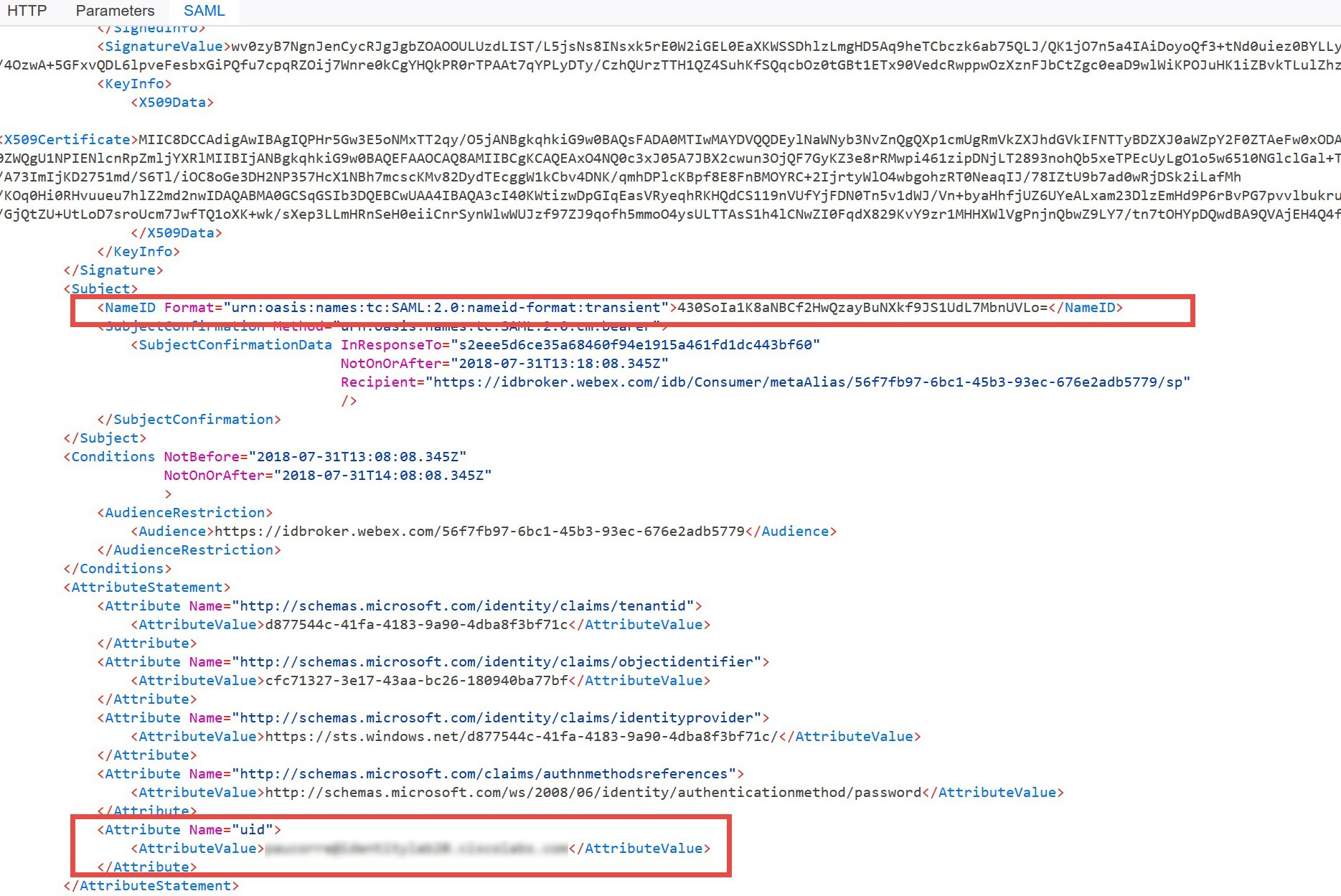

Při provádění testu SAML se ujistěte, že používáte Mozilla Firefox a instalujete SAML tracer z https://addons.mozilla.org/en-US/firefox/addon/saml-tracer/

Zkontrolujte aserci (assertion) z Entra ID, abyste se ujistili, že má správný formát nameid a atribut uid odpovídá uživateli v aplikaci Webex.