- Начало

- /

- Статия

Синхронизирайте потребителите на Entra ID в Control Hub

В тази статия

В тази статия Обратна връзка?

Обратна връзка?Можете да добавите Webex към Microsoft Entra ID и след това да синхронизирате потребители от директорията с вашата организация, управлявана в Control Hub. Синхронизирането не изисква локална инфраструктура или конектори. Тази интеграция поддържа списъка ви с потребители синхронизиран всеки път, когато потребител бъде създаден, актуализиран или премахнат от приложението в Entra ID.

Система за управление на идентичността между домейни (SCIM)

Интеграцията между потребителите в директорията и контролния център използва API на системата за управление на идентичността между домейни (SCIM). SCIM е отворен стандарт за автоматизиране на обмена на информация за самоличност на потребител между домейни за идентичност или ИТ системи. SCIM е проектиран да улесни управлението на потребителските идентичности в базирани на облак приложения и услуги. SCIM използва стандартизиран API чрез REST.

Entra ID не синхронизира нулеви стойности. Ако зададете стойност на атрибут на NULL, той не се изтрива или коригира с NULL стойност в Webex. Ако това ограничение засяга вашите потребители, свържете се с Microsoft за поддръжка.

Приложението Entra ID Wizard

Използвайте приложението Entra ID Wizard в Control Hub, за да опростите синхронизирането на потребители и групи с Webex. Приложението Wizard ви позволява лесно да конфигурирате кои атрибути, потребители и групи да синхронизирате и да решите дали да синхронизирате аватарите на потребителите с Webex. Вижте Настройка на приложението Entra ID Wizard в Control Hub, за да научите повече за предимствата от използването на помощника.

Преди да конфигурирате Control Hub за автоматично предоставяне на потребители с Entra ID, трябва да добавите Webex от галерията с приложения на Azure към списъка си с управлявани приложения.

Ако вече сте интегрирали Control Hub с Entra ID за еднократно влизане (SSO), Webex вече е добавен към вашите корпоративни приложения и можете да пропуснете тази процедура.

| 1 |

Влезте в портала на Azure на адрес https://portal.azure.com с администраторските си идентификационни данни. |

| 2 |

Отидете на Въведете ИД за вашата организация. |

| 3 |

Отидете на Enterprise Applications и след това щракнете върху Add. |

| 4 |

Кликнете върху Добавяне на приложение от галерията. |

| 5 |

В полето за търсене въведете Cisco Webex. |

| 6 |

В панела с резултати изберете Cisco Webex и след това щракнете върху Добавяне, за да добавите приложението.  Появява се съобщение, че приложението е добавено успешно. |

| 7 |

За да сте сигурни, че приложението Webex, което сте добавили за синхронизиране, не се показва в потребителския портал, отворете новото приложение, отидете на Свойства и задайте Видимо за потребителите? на Не.  |

Тази процедура ви позволява да изберете потребители, които да синхронизирате с облака Webex.

Entra ID използва концепция, наречена „присвоявания“, за да определи кои потребители трябва да получат достъп до избрани приложения. В контекста на автоматичното предоставяне на потребителски права, само потребителите and/or Групите потребители, които са „присвоени“ на приложение в Entra ID, се синхронизират с Control Hub.

Използвайте приложението Entra ID Wizard в Control Hub, за да синхронизирате както потребители в рамките на Entra ID групи, така и отделни групови обекти. Webex не може да синхронизира отделни групи извън приложението Entra ID Wizard.

Ако конфигурирате вашата интеграция за първи път, препоръчваме ви да зададете един потребител за тестване и след това да добавите други потребители и групи след успешен тест.

| 1 |

Отворете приложението Webex в портала Entra ID, след което отидете на Потребители и групи. |

| 2 |

Щракнете върху Добавяне на присвояване. |

| 3 |

Намерете потребителите/групите, които искате да добавите към приложението:

|

| 4 |

Щракнете върху Изберете и след това щракнете върху Присвояване. Повторете тези стъпки, докато имате всички групи и потребители, които искате да синхронизирате с Webex. |

Използвайте тази процедура, за да настроите осигуряването от Entra ID и да получите токен на носител за вашата организация. Стъпките обхващат необходимите и препоръчителните административни настройки.

Ако вашата организация налага всички потребители да имат потвърден домейн, тогава бъдещото синхронизиране не позволява създаване на потребители за непроверени домейни. Повечето Webex за държавни организации изискват проверени домейни.

Преди да започнете

Вземете ID на организацията си от изгледа на клиента в Control Hub. Щракнете върху името на вашата организация долу вляво и след това копирайте ID на организацията в текстов файл. Имате нужда от тази стойност, когато въвеждате URL адреса на клиента. Използваме тази стойност като пример в тази статия: a35bfbc6-ccbd-4a17-a488-72gf46c5420c

| 1 |

Влезте в портала на Azure и след това отидете на | ||||||

| 2 |

Изберете Cisco Webex от вашия списък с корпоративни приложения. | ||||||

| 3 |

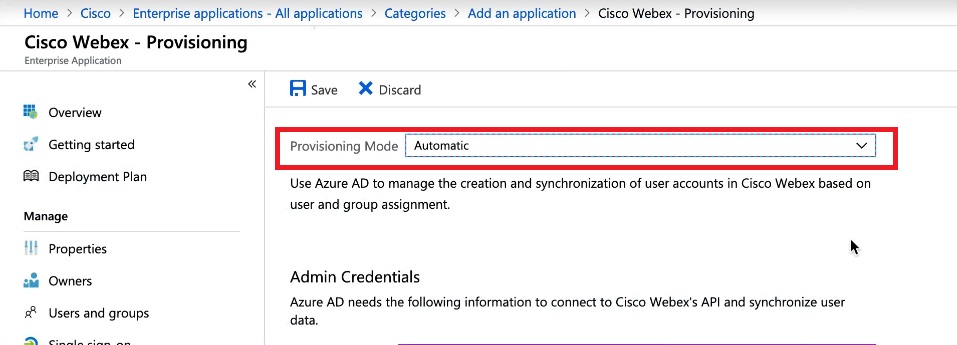

Отидете на Осигуряване и след това променете Режим на обезпечаване на Автоматично. Приложението Webex включва някои съпоставяния по подразбиране между атрибутите на потребителя на Entra ID и атрибутите на потребителя на Webex. Тези атрибути са достатъчни за създаване на потребители, но можете да добавите още, както е описано по-нататък в тази статия. | ||||||

| 4 |

Въведете URL адреса на клиента. Следващата таблица показва URL адреса на вашата оферта Webex. Заменете

Например URL адресът на вашия клиент може да изглежда така: | ||||||

| 5 |

Следвайте тези стъпки, за да получите стойността на токена на носителя за Secret Token: | ||||||

| 6 |

Върнете се в портала на Azure и поставете стойността на токена в Secret Token. | ||||||

| 7 |

Щракнете върху Тест на връзката, за да се уверите, че Entra ID разпознава организацията и токена. Успешният резултат гласи, че идентификационните данни са упълномощени да разрешат обезпечаването на потребителя. | ||||||

| 8 |

Въведете Имейл за известяване и поставете отметка в квадратчето, за да получавате имейл, когато има грешки при осигуряването. | ||||||

| 9 |

Щракнете върху Запиши. |

Какво да направите след това

За информация относно извършването на промени в синхронизираната организация вижте помощната статия Управление на синхронизирани потребители на Entra ID.

Следвайте тази процедура, за да съпоставите допълнителни потребителски атрибути от Entra ID към Webex или да промените съществуващите съпоставяния на потребителски атрибути.

Съпоставянето на Entra ID с Webex не синхронизира всички потребителски данни. Някои аспекти на потребителските данни не са синхронизирани:

-

Аватари

-

Стаи

-

Атрибути, които не са изброени в таблицата по-долу

Препоръчваме ви да не променяте съпоставяния на атрибути по подразбиране, освен ако не е абсолютно необходимо. Особено важна е стойността, която нанасяте като потребителско име. Webex използва имейл адреса на потребителя като свое потребителско име. По подразбиране нанасяме потребителPrincipalName (UPN) в Azure AD към имейл адрес (потребителско име) в контролния център.

Ако потребителятPrincipalName не съпоставя с имейла в контролния център, потребителите се предоставят в Control Hub като нови потребители, вместо да съответстват на съществуващите потребители. Ако искате да използвате друг потребителски атрибут на Azure, който е във формат на имейл адрес, вместо UPN, трябва да промените това съпоставяне по подразбиране в Entra ID от userPrincipalName на съответния потребителски атрибут на Entra ID.

Преди да започнете

Добавихте и конфигурирахте приложението Cisco Webex към вашия Entra ID и тествахте връзката.

Можете да промените съпоставянето на потребителските атрибути преди или след като започнете да синхронизирате потребители.

| 1 |

Влезте в портала на Azure и след това отидете на Корпоративни приложения > Всички приложения. | ||||||||||||||||||||||||||||||||||||

| 2 |

Отворете приложението Cisco Webex. | ||||||||||||||||||||||||||||||||||||

| 3 |

Изберете страницата осигуряване, разгънете раздела съпоставяния и щракнете върху осигуряване Azure Active Directory потребители. | ||||||||||||||||||||||||||||||||||||

| 4 |

Поставете отметка в квадратчето Покажи разширените опции и след това щракнете върху Редактиране на списъка с атрибути за CiscoWebEx.  | ||||||||||||||||||||||||||||||||||||

| 5 |

Изберете атрибутите на Webex, които да бъдат попълнени, от потребителските атрибути на Entra ID. Атрибутите и съпоставяния са показани по-късно в тази процедура.  | ||||||||||||||||||||||||||||||||||||

| 6 |

След като изберете атрибутите на Webex, щракнете върху Запиши , след което да , за да потвърдите. Отваря се страницата „Съпоставяне на атрибути“, за да можете да съпоставите атрибутите на потребителя на Entra ID с избраните от вас атрибути на потребителя на Webex. | ||||||||||||||||||||||||||||||||||||

| 7 |

Близо до долната част на страницата щракнете върху Добавяне на ново съпоставяне. | ||||||||||||||||||||||||||||||||||||

| 8 |

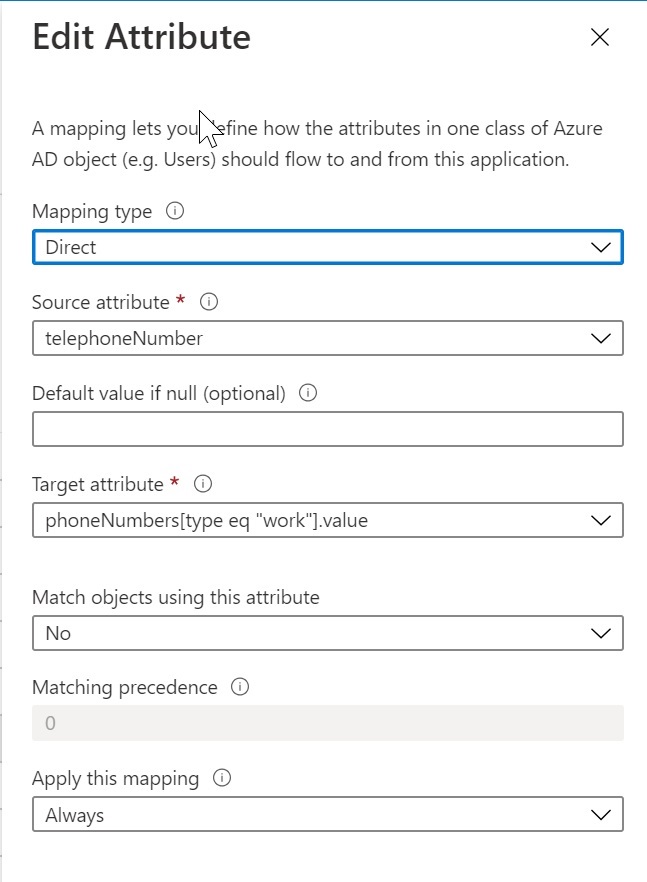

Изберете Директно съпоставяне. Изберете атрибута Източник (атрибут на Azure) и атрибута Target (атрибут Webex) и след това щракнете върху OK.

| ||||||||||||||||||||||||||||||||||||

| 9 |

Повторете предишните две стъпки, докато не сте добавили или променили всички съпоставяния, от които се нуждаете, след което кликнете върху Запиши и да, за да потвърдите новите си съпоставяния. Можете да възстановите съпоставяния по подразбиране, ако искате да започнете отново. | ||||||||||||||||||||||||||||||||||||

Вашите съпоставяния са готови и потребителите на Webex ще бъдат създадени или актуализирани при следващото синхронизиране.