- Hjem

- /

- Artikel

Konfigurer enkeltlogon i Control Hub med Microsoft Entra ID

I denne artikel

I denne artikel Har du feedback?

Har du feedback?Du kan konfigurere en integration med enkeltlogon (SSO) mellem en Control Hub-kundeorganisation og en installation, der bruger Microsoft Entra ID som identitetsudbyder (IdP).

Single sign-on og Control Hub

Single sign-on (SSO) er en sessions- eller brugergodkendelsesproces, der giver en bruger tilladelse til at angive legitimationsoplysninger for at få adgang til et eller flere programmer. Processen godkender brugere til alle de programmer, de har fået rettigheder til. Det eliminerer behovet for yderligere godkendelser, når brugere skifter program under en bestemt session.

Security Assertion Markup Language (SAML 2.0) Federation-protokollen bruges til at levere SSO-bekræftelse mellem Webex Cloud og din identitetsudbyder (IdP).

Profiler

Webex-appen understøtter kun webbrowserens SSO profil. I webbrowseren til SSO, understøtter Webex-appen følgende bindinger:

-

SP-initieret POST -> POST-binding

-

SP-initieret OMDIRIGERING -> POST-binding

NameID-format

SAML 2.0-protokollen understøtter flere NameID-formater til kommunikation om en bestemt bruger. Webex-appen understøtter følgende NameID-formater.

-

urn:oasis:names:tc:SAML:2.0:nameid-format:transient -

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified -

urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress

I metadata, som du indlæser fra din IdP, konfigureres den første post til brug i Webex.

Integrer Control Hub med Microsoft Entra ID

Webex understøtter kun én IdP for hver godkendelsesanmodning. Godkendelsesprocesforløbet er som følger: Bruger > Webex-godkendelse > IdP 1 > Webex-godkendelse > Bruger. Det betyder, at selvom forskellige brugere kan godkende ved hjælp af forskellige IdP'er, kan en bruger ikke skifte mellem flere IdP'er under en enkelt godkendelsesproces. Eventuelle yderligere trin, såsom MFA, skal integreres med den enkelte IdP, der bruges til den pågældende anmodning.

Konfigurationsvejledningerne viser et specifikt eksempel på SSO-integration, men giver ikke udtømmende vejledning om alle konfigurationsmuligheder. For eksempel er integrationstrinnene for nameid-format urn:oasis:names:tc:SAML:2.0:nameid-format:transient dokumenteret. Andre formater som f.eks. urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified or urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress fungerer også til SSO-integration, men er uden for rammerne af vores dokumentation.

Opsæt denne integration for brugere i din Webex-organisation ( herunder Webex-app, Webex Meetingsog andre tjenester, der administreres i Control Hub). Hvis dit Webex-websted er integreret i Control Hub, så overtager Webex-webstedet brugeradministrationen. Hvis du ikke kan få adgang til Webex Meetings på denne måde, og det ikke administreres i Control Hub, skal du udføre en separat integration for at aktivere SSO for Webex Meetings.

Før du begynder

For SSO og Control Hub skal IdP'er være i overensstemmelse med SAML 2.0-specifikationen. Derudover skal IdP'er konfigureres på følgende måde:

- I Entra ID understøttes klargøring kun i manuel tilstand. Dette dokument omhandler kun integration af single sign-on (SSO).

- Eksisterende Webex-kunder med tidligere Federation-konfigurationer kan støde på problemer med standard Entra ID Webex-skabelonen på grund af ændringer i SAML-attributter. Vi anbefaler at oprette en brugerdefineret Entra ID-føderation for at løse dette ved hjælp af dine tidligere SAML-indstillinger. Sørg for at udføre Control Hub SSO-testen for at sikre kompatibilitet og adressere eventuelle uoverensstemmelser.

Download Webex-metadata til dit lokale system

| 1 | |

| 2 |

Gå til . |

| 3 |

Gå til fanen Identitetsudbyder og klik på Aktiver SSO. |

| 4 |

Vælg en IdP. |

| 5 |

Vælg certifikattypen for din organisation:

Tillidsankre er offentlige nøgler, der fungerer som en myndighed til at bekræfte en digital underskrifts certifikat. Få yderligere oplysninger i din IdP-dokumentation. |

| 6 |

Download metadatafilen. Webex-metadatafilnavnet er idb-meta-<org-ID>-SP.xml. |

Konfigurer SSO-applikationsindstillinger i Entra ID

Før du begynder

-

Se Hvad er Microsoft Entra? for at forstå IdP-funktionerne i Entra ID.

-

Konfigurer Microsoft Entra ID.

-

Opret lokale brugere, eller synkroniser med et lokalt Entra ID-system.

-

Åbn den Webex metadata-fil, du downloadede fra Control Hub.

-

Der er et tilknyttet selvstudium på Microsofts dokumentationswebsted.

| 1 |

Log ind på Microsoft Entra administrationscenter. |

| 2 |

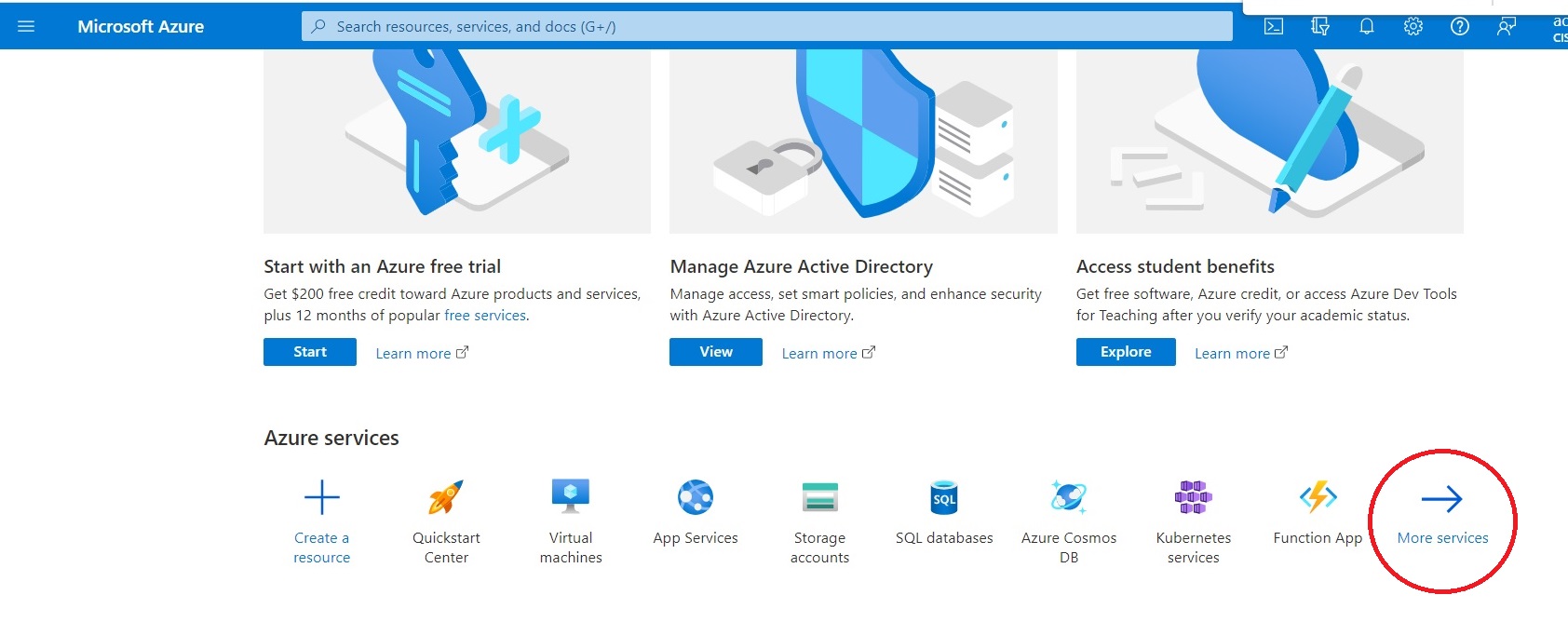

Hvis du ikke kan se ikonet Microsoft Entra ID, skal du klikke på Flere tjenester.  |

| 3 |

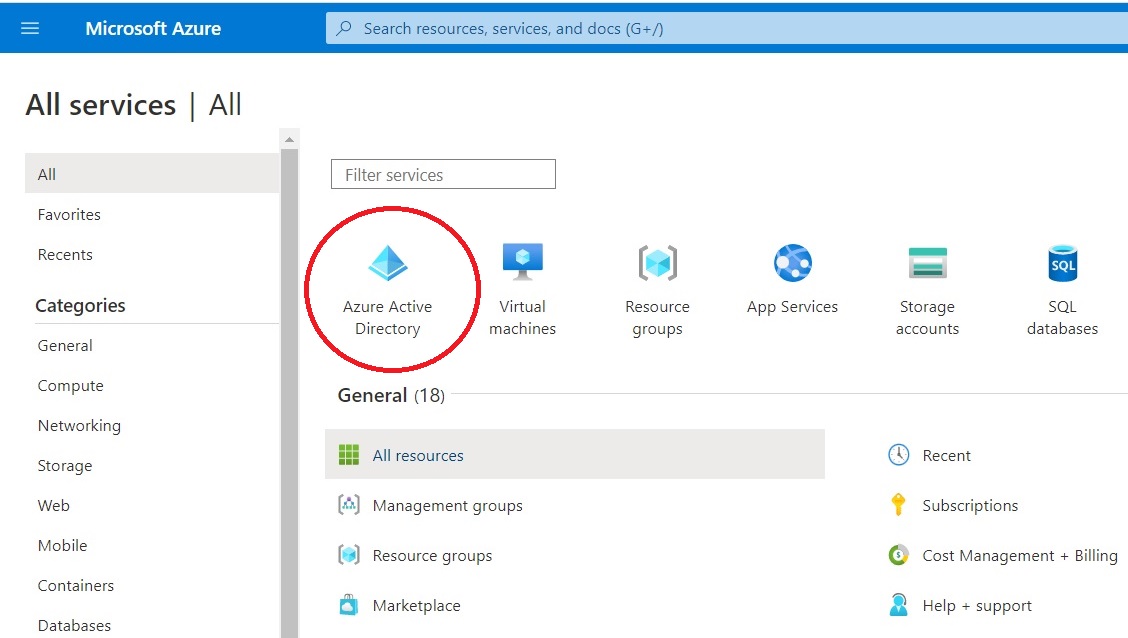

Gå til Microsoft Entra ID for din organisation.  |

| 4 |

Gå til Virksomhedsapplikationer, og klik derefter på Tilføj. |

| 5 |

Klik på Tilføj en applikation fra galleriet. |

| 6 |

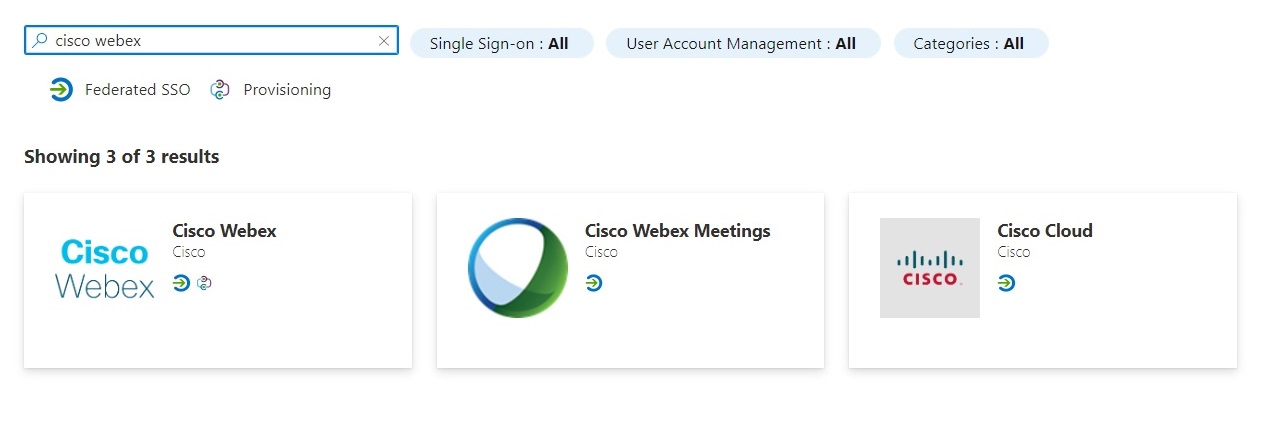

Skriv følgende i søgefeltet Cisco Webex.  |

| 7 |

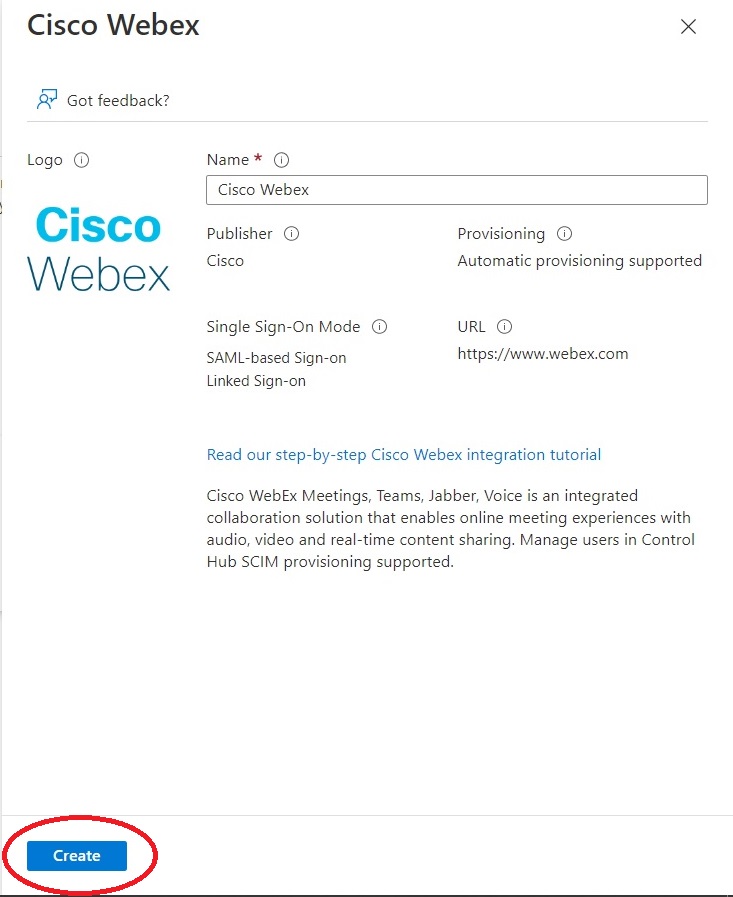

I resultatruden skal du Cisco Webex, og klik derefter på Opret for at tilføje applikationen.  |

| 8 |

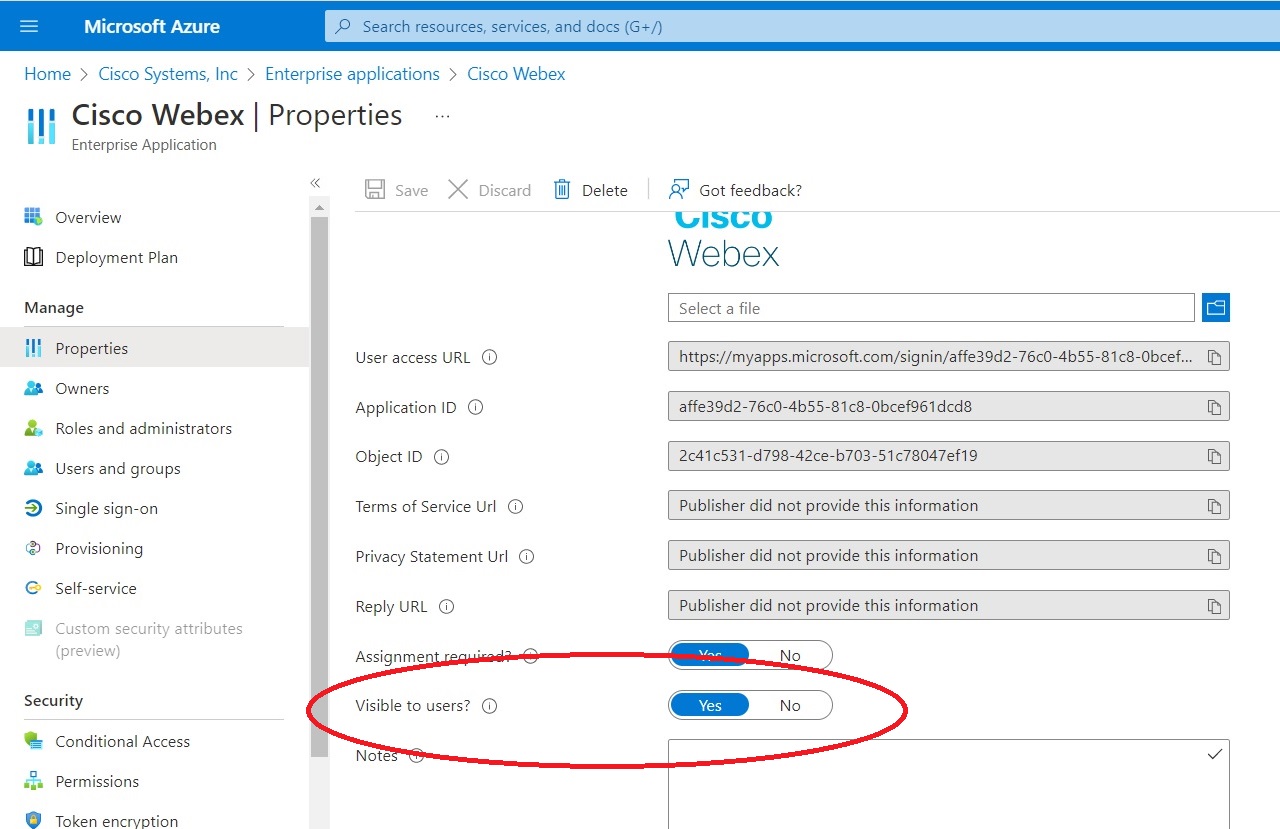

For at sikre, at den Webex-applikation, du har tilføjet til single sign-on, ikke vises i brugerportalen, skal du åbne den nye applikation. Under Administrer skal du klikke på Egenskaber og indstille Synlig for brugere? til Nej.  Vi understøtter ikke at gøre Webex-appen synlig for brugere. |

| 9 |

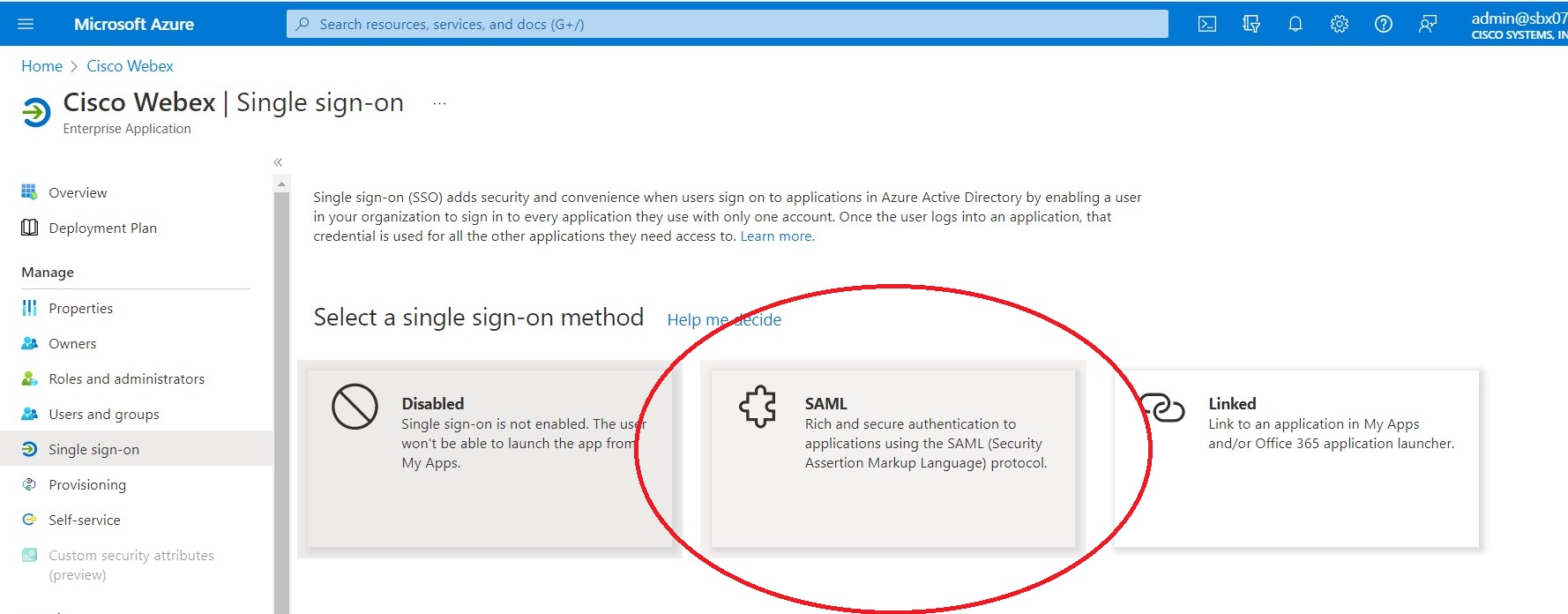

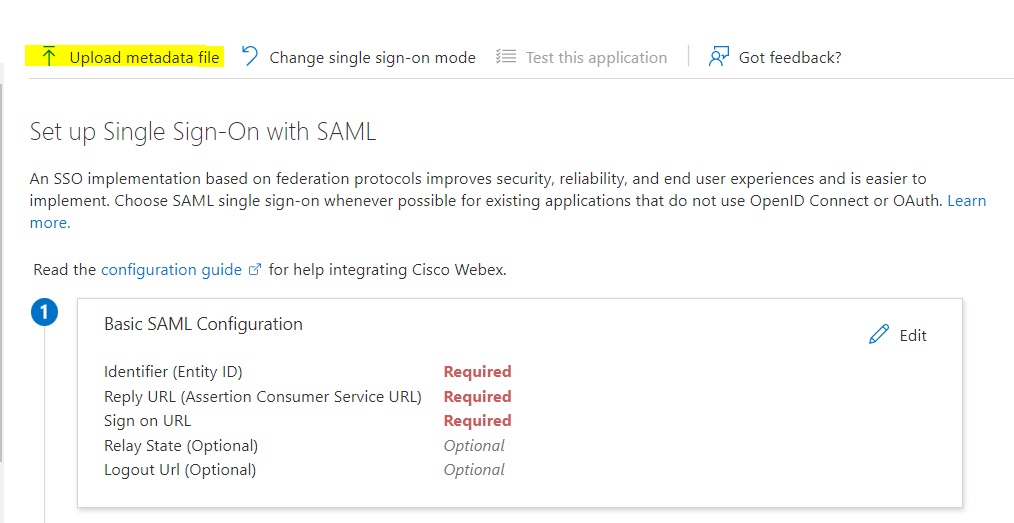

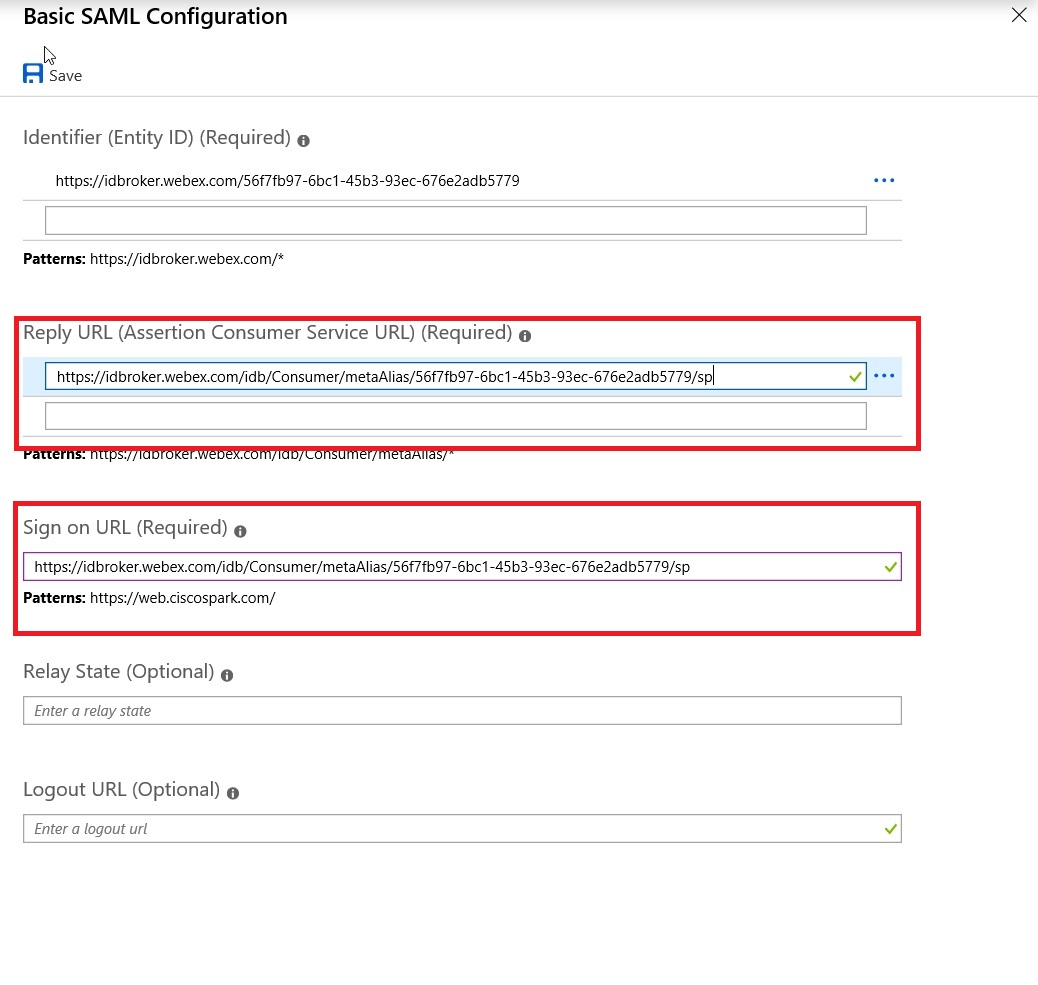

Konfigurer enkelt-log ind: |

| 10 |

Gå til Administrer > Brugere og grupper, og vælg derefter de relevante brugere og grupper, som du vil give adgang til Webex-appen. |

| 11 |

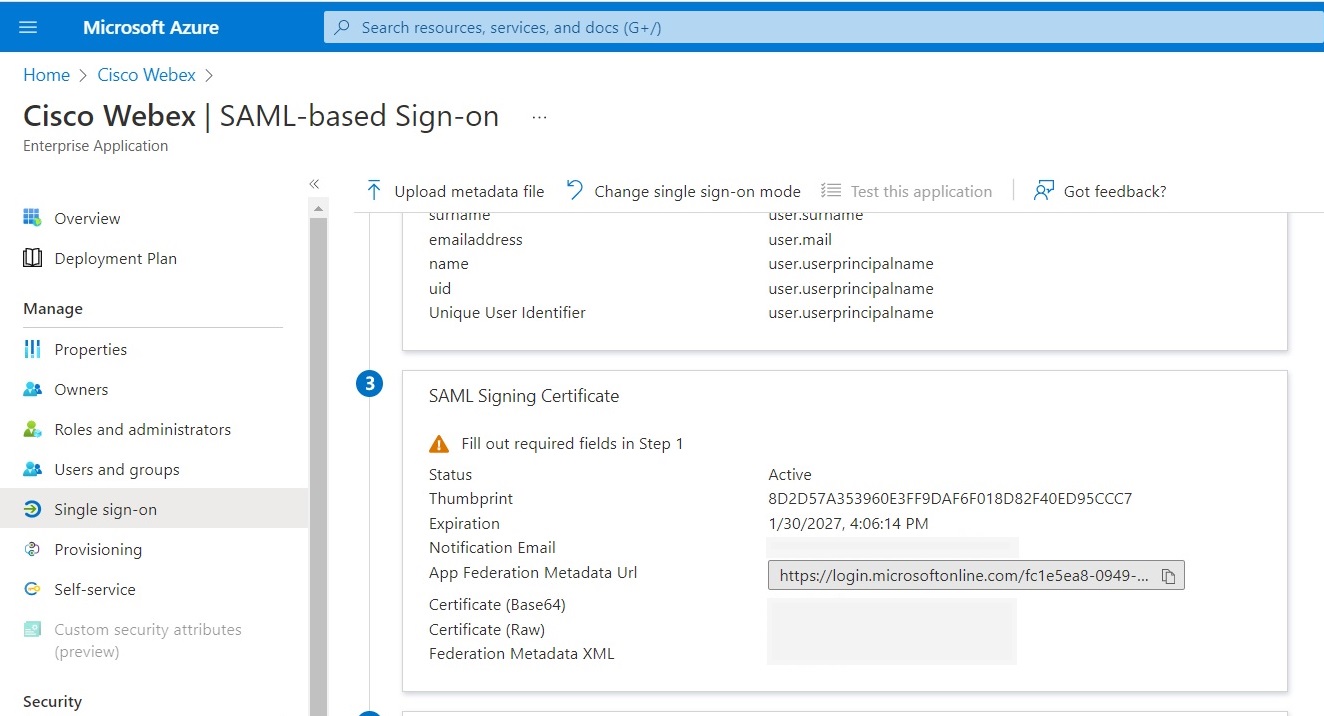

På siden Opsætning af enkelt login med SAML , i afsnittet SAML signeringscertifikat, skal du klikke på Download for at downloade Federation Metadata XML og gemme den på din computer.  |

Importer IdP-metadata, og single sign-on efter en test

Når du har eksporteret Webex-metadata , konfigureret din IdP og downloade IdP-metadata til dit lokale system, er du klar til at importere dem i din Webex-organisation fra Control Hub.

Før du begynder

Test ikke SSO-integration fra identitetsudbyderens (IdP) grænseflade. Vi understøtter kun Tjenesteudbyder-initierede (SP-startet) strømme, så du skal bruge Control hub SSO-testen til denne integration.

| 1 |

Vælg én:

|

| 2 |

På siden Importer IdP-metadata skal du enten trække og slippe IdP-metadatafilen over på siden eller bruge filbrowseren til at finde og uploade metadatafilen. Klik på Næste.

Du bør bruge valgmuligheden Mere sikker , hvis du kan. Dette er kun muligt, hvis din IdP brugte en offentlig CA til at underskrive dens metadata. I alle andre tilfælde skal du bruge valgmuligheden Mindre sikker. Dette omfatter, hvis metadataene ikke er signeret, selv underskrevet eller underskrevet af en privat CA. Okta underskriver ikke metadata, så du skal vælge Mindre sikker for en Okta SSO integration. |

| 3 |

Vælg Test SSO-opsætning, og når en ny browserfane åbnes, skal du godkende med IdP'en ved at logge ind. Hvis du får en godkendelsesfejl, kan der være et problem med legitimationsoplysningerne. Kontrollér brugernavnet og adgangskoden, og prøv igen. En Webex App-fejl betyder som regel et problem med SSO opsætning. I dette tilfælde skal du gennemgå trinnene igen, særligt de trin, hvor du kopierer og indsætter Control Hub-metadataene i IdP-opsætningen. Hvis du vil se SSO-loginprocessen direkte, kan du også klikke på Kopiér URL-adresse til udklipsholder fra denne skærm og indsætte den i et privat browservindue. Derfra kan du gennemgå loginprocessen med SSO. Dette trin stopper falske positiver, som følge af et adgangstoken, som kan være i en eksisterende session, hvor du er logget ind. |

| 4 |

Vend tilbage til Control Hub-browserfanen.

Konfigurationen SSO træder ikke i kraft i din organisation, medmindre du først vælger valgknap og aktiverer SSO. |

Hvad er næste trin?

Brug fremgangsmåderne i Synkroniser Okta-brugere i Cisco Webex Control Hub , hvis du vil udføre brugerklargøring fra Okta i Webex-skyen.

Brug procedurerne i Synkroniser Microsoft Entra ID-brugere med Cisco Webex Control Hub, hvis du vil udføre brugerklargøring fra Entra ID til Webex-skyen.

Du kan følge proceduren i Undertryk automatiserede e-mails for at deaktivere e-mails, der sendes til nye Webex-appbrugere i din organisation. Dokumentet indeholder også bedste praksis for afsendelse af meddelelser til brugere i din organisation.

Fejlfinding af Entra ID-integration

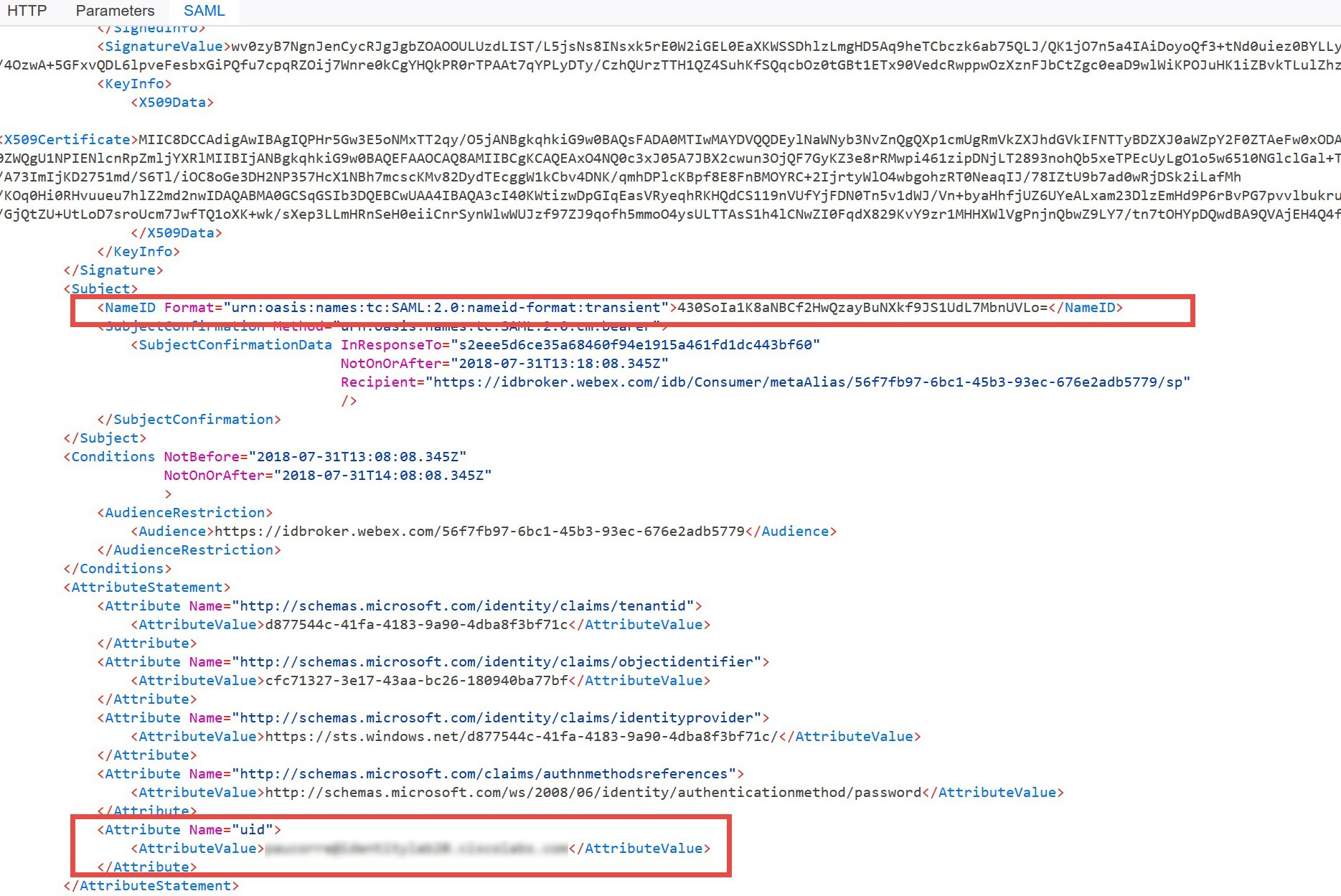

Når du udfører SAML-testen, skal du sørge for at bruge Mozilla Firefox, og du installerer SAML-sporings programmet fra https://addons.mozilla.org/en-US/firefox/addon/saml-tracer/

Kontrollér den påstand, der kommer fra Entra ID, for at sikre, at den har det korrekte nameid-format og har en attribut-uid, der matcher en bruger i Webex-appen.