Connexion à Webex Edge

Un commentaire ?

Un commentaire ?Edge Connect utilise un fournisseur d'échange cloud, Equinix ou Megaport, pour relier de manière transparente le routeur périphérique du client aux routeurs périphériques du réseau dorsal Webex via une connexion d'interconnexion de réseau privé. Cette connexion d'interconnexion améliore considérablement l'expérience des utilisateurs lors des appels, des agents des centres de contact et des réunions grâce à une bande passante garantie et une connectivité directe, ce qui réduit la latence du réseau, la perte de paquets et la gigue.

La connexion entre l'équipement chez le client et le routeur périphérique du fournisseur Webex contribue à garantir une faible latence. De manière générale, connectez-vous aux centres de données d'accès Webex Edge Connect de votre région pour accéder aux services Webex. Les grands comptes disposant d'un réseau national ou international devraient envisager un peering régional avec Webex afin de réduire davantage la latence.

Pour obtenir des informations de référence sur le flux de travail du fournisseur d'échange cloud, consultez la documentation à https://docs.equinix.com/ ou https://docs.megaport.com.

La latence du réseau peut avoir un impact négatif sur la Webex expérience de l’utilisateur. La latence peut être influencée par l'emplacement géographique, les modèles de routage Internet, la méthode de connectivité réseau de l'utilisateur (LAN versus Wi-Fi), ainsi que la santé globale des chemins réseau entre chaque point de connexion.

Voir également le document Cisco Preferred Architecture for Webex Edge Connect for Webex Meetings, Calling Multi-Tenant and Dedicated Instance, qui fournit des informations détaillées sur la conception et le déploiement d'Edge Connect.

| Date de révision | Informations nouvelles ou modifiées |

|---|---|

| 25 février 2026 |

Plages d'adresses IP ajoutées à Webex Calling (Par Théâtre) :

|

| 9 juin 2025 |

|

| 20 septembre 2024 |

Cette mise à jour de la documentation, ainsi que la précédente, visent à faire correspondre les routes annoncées par BGP. Plages d'adresses IP ajoutées aux réunions Webex (par théâtre) :

Plages d'adresses IP ajoutées à Webex Calling (Par Théâtre) :

Ajout d'une note dans Plages de blocage d'adresses IP publiques Webex par théâtre et solution. |

| 28 août 2024 |

Plages d'adresses IP ajoutées aux réunions Webex (par théâtre) :

Plages d'adresses IP ajoutées à Webex Calling (Par Théâtre) :

Plages d'adresses IP supprimées des réunions Webex (par théâtre) :

Plages d'adresses IP supprimées de Webex Calling (Par Théâtre) :

|

| 1er août 2024 |

Plages d'adresses IP ajoutées à Webex Calling (Par Théâtre) :

|

| 14 août 2023 |

Les plages d'adresses IP suivantes seront mises en service le 15 septembre 2023. Plages d'adresses IP ajoutées aux réunions Webex (par théâtre) :

|

| 17 juillet 2023 |

Plages d'adresses IP ajoutées aux réunions Webex (par théâtre) :

Plages d'adresses IP supprimées des réunions Webex (par théâtre) :

|

| 12 avril 2023 |

Plages d'adresses IP ajoutées aux réunions Webex (par théâtre) :

|

| 28 mars 2023 | Article restructuré au format à onglets. Ajout de l'historique des révisions de l'article, à partir du 17 mars. |

| 17 mars 2023 |

Plages d'adresses IP ajoutées aux réunions Webex (par théâtre) :

Plages d'adresses IP supprimées des réunions Webex (par théâtre) :

|

Voici la configuration minimale de base requise pour l'établissement d'un peering Edge Connect :

-

Une connexion et un port actifs sur l'Equinix ou le Megaport Cloud Exchange.

-

Un numéro de système autonome Border Gateway Protocol public ou privé (BGP) (ASN).

-

Le client a fourni les adresses IP pour les deux extrémités de la connexion d'appairage BGP.

-

Votre espace d’adresse de peering BGP, qui est IP publique avec le préfixe /30 ou /31

-

Votre espace d’IP publique annoncé (doit être indépendant du fournisseur)

-

Un espace IP public et indépendant des fournisseurs.

-

Edge Connect n'accepte pas les préfixes d'adressage privés tels que RFC1918.

-

Une équipe informatique connaissant les principes de BGP et de peering.

-

Un périphérique réseau capable d'exécuter le BGP et le balisage 802.1Q.

-

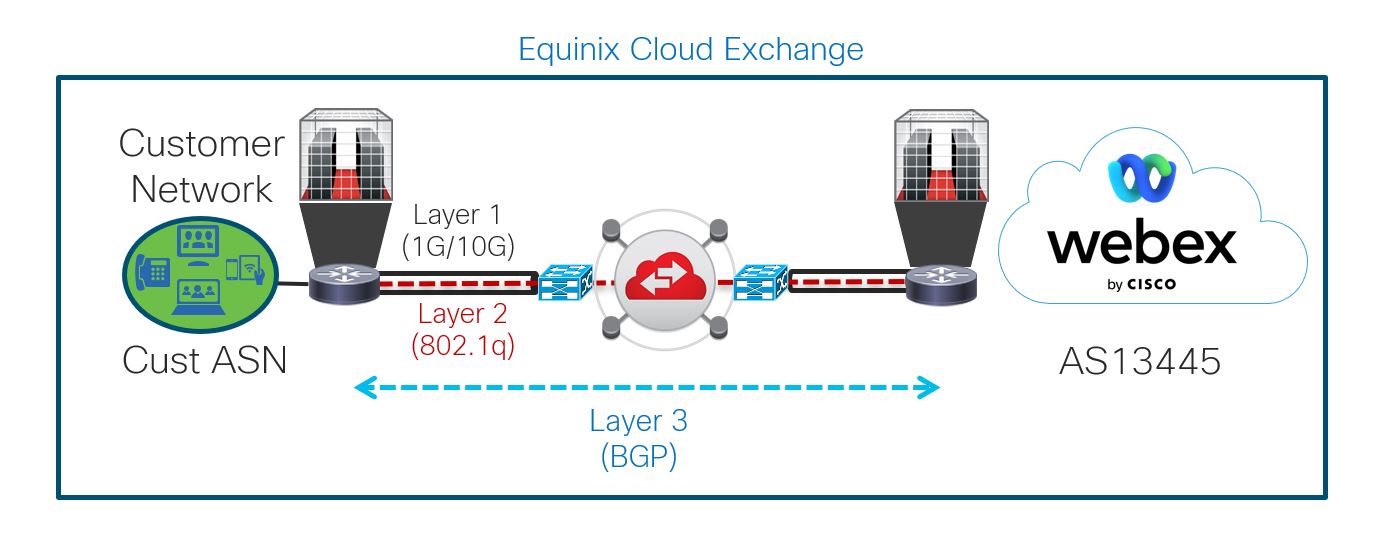

Couche 1 – Connectivité physique via Equinix ou Megaport.

-

Couche 2 – Connectivité de liaison de données via Equinix ou Megaport.

-

Couche 3 – Connectivité réseau avec Webex via Equinix ou Megaport Cloud Fabric.

Pour configurer Edge Connect, vous devez d'abord collaborer avec un représentant d'Equinix ou de Megaport sur deux tâches : établir une connectivité physique et établir une connectivité par liaison de données. Lorsque ces tâches sont terminées, vous pouvez passer à la troisième tâche : Établir la connectivité réseau avec Webex via le portail Webex Edge Connect.

Le diagramme illustre les connexions des couches 1, 2 et 3 qui doivent être configurées pour configurer Edge Connect dans les tâches correspondantes.

Connectivité physique

Vous devrez consulter un représentant d'Equinix ou de Megaport pour configurer votre connectivité physique et de liaison de données. Il existe trois méthodes de provisionnement de la connectivité physique pour Edge Connect.

-

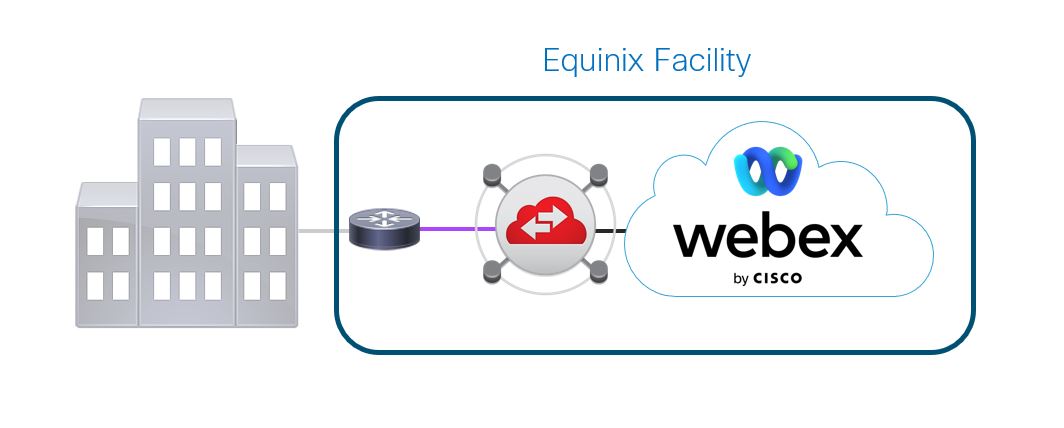

Une interconnexion locale Equinix ou Megaport entre votre routeur dans une installation Equinix ou Megaport et le commutateur de structure. Le segment violet ci-dessous indique la connexion qui doit être réalisée entre votre cage et l'interrupteur en tissu.

Ce sont les centres de données où les clients peuvent se connecter pour accéder au réseau dorsal de Webex.

Emplacements en Amérique du Nord

Sites internationaux

-

Ash se, VA, États-Unis

-

Chicago, IL, États-Unis

-

Dallas, TX, États-Unis

-

New York, NEW YORK, ETATS-UNIS D’ETATS-UNIS

-

San Jose, Californie, États-Unis

-

Royaume-Uni

-

Toronto, Canada

-

Amsterdam, PB

-

Londres, Gb

-

Dans l’équipe, DE

-

Singapour, SG

-

Sydney, AUSTRALIE

-

Tokyo, JP

-

-

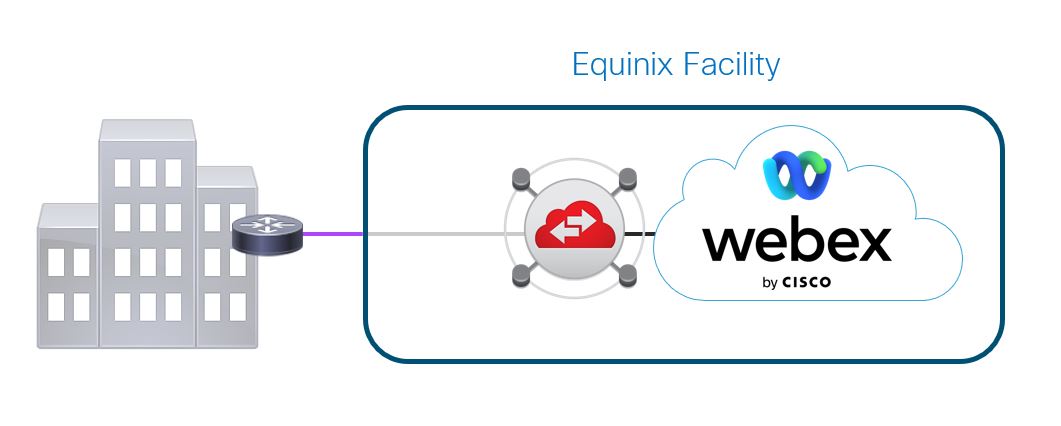

Une connexion réseau qui crée un circuit entre votre bâtiment et le centre Equinix ou Megaport le plus proche hébergé sur le cloud Webex. Le segment violet ci-dessous indique la connexion qui doit être établie entre votre bâtiment et une installation Equinix ou Megaport.

-

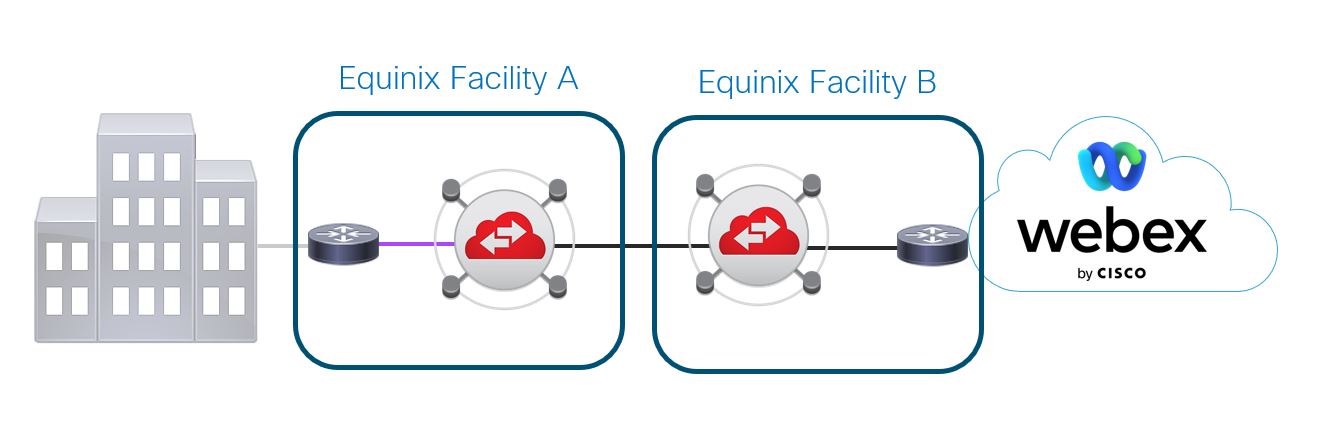

Il existe un centre de données Equinix ou Megaport, le centre A, à proximité de votre bâtiment, mais il n'est pas hébergé sur le même cloud que Webex. Vous pouvez créer un circuit entre votre bâtiment et l'installation A. Equinix ou Megaport connecte ensuite l'installation A à une installation qui colocalise le cloud Webex, l'installation B, en utilisant leur réseau.

Le segment violet et le nuage dans l'image ci-dessous montrent la connexion qui doit être établie avec l'infrastructure des fournisseurs d'échange cloud dans l'installation A, le circuit de connexion entre l'installation Equinix ou Megaport la plus proche de vous et l'installation de colocation Equinix ou Megaport.

Connectivité des liaisons de données

Vous devez configurer une connexion de circuit virtuel Ethernet à Webex via le site web des fournisseurs Cloud Exchange avec une clé de service fournie par Cisco après la configuration du réseau dorsal Webex.

Consultez la Architecture préférée de Cisco pour Webex Edge Connect pour Webex Meetings, Calling Multi-Tenant et Dedicated Instance pour plus d'informations sur la façon de créer une connexion.

Consultez la Architecture préférée de Cisco pour Webex Edge Connect pour Webex Meetings and Calling pour plus d'informations sur la façon de créer une connexion.

Détails techniques de la politique de routage

-

Le numéro de système autonome (ASN) du protocole de routage Border Gateway (BGP) Webex public est 13445.

-

La longueur maximum du préfixe signalée par Webex est de 24. La longueur maximum du préfixe acceptée par Webex est de 29.

-

Le nombre de routages que signale Webex peut changer avec le temps. Nous recommandons aux clients d’autoriser 500 routes de Webex sur peering BGP.

-

Le nombre maximum de routages qu'accepte Webex est de 100.

-

Les clients peuvent utiliser la détection de transfert bidirectionnel (BFD). BFD est activé avec une valeur par défaut de 300 ms x 3 sur les routeurs Webex Edge pour les liens Edge Connect pour les réunions et les appels et de 300 ms x 3 pour les liens Edge Connect pour les instances dédiées.

-

Tous les routages de Webex sont inclus dans les annonces BGP.

-

Des techniques d'ingénierie du trafic client telles que NAT, BGP AS-PATH en attente, ou des communautés BGP prédéfinies sont disponibles pour influencer les flux de trafic dans la dorsale (backbone) Cisco. Des communautés BGP peuvent être mises en place pour limiter l'étendue de la propagation des routages des clients entre les sites géographiques Webex.

-

Les clients peuvent utiliser le portail Webex Looking Glass pour voir les routages BGP annoncés et effectuer des tests ping et traceroute.

La pré-attente AS-PATH n’est pas prise en charge lors de l’utilisation des ASN privés. En effet, pour prendre en charge les ASN privés dans Edge Connect, Webex bande l’ASN après l’entrée dans le réseau principal De Webex. Il est recommandé d’utiliser plutôt lier les communautés de priorité de liaison pour affecter les priorités du chemin de routage BGP de Webex retour vers le réseau privé.

Plages d’adresses IP publiques Webex par site et solution

Nous encourageons les clients à accepter toutes les routes Webex dont la longueur du préfixe est inférieure ou égale à /24. Les annonces d'itinéraires peuvent changer au fil du temps, donc les clients ne devraient pas installer de filtres en utilisant des listes de préfixes IP. Les listes de préfixes sont purement informatives. Utilisez les CIDR Configuration réseau requise pour les services Webex et Informations de référence de port pour les appels Webex pour créer des règles de pare-feu. De plus, les clients peuvent créer des filtres personnalisés utilisant les communautés BGP pour accepter les routes en fonction de la zone géographique ou de la solution Webex (Webex Meetings ou Webex Calling).

Les notifications Edge Connect sont envoyées aux contacts de notification, aux administrateurs de Webex Control Hub, lorsque Webex annonce une nouvelle plage de sous-réseaux IP ou supprime un sous-réseau IP. Ces courriels indiquent les dates auxquelles des modifications auront lieu sur le réseau.

Webex Meetings (par théâtre)

AMER

-

23.89.0.0/18

-

23.89.0.0/20

-

23.89.16.0/20

-

23.89.32.0/20

-

23.89.48.0/20

- 23.89.192.0/20

- 23.89.208.0/20

-

64.68.96.0/19

-

64.68.104.0/21

-

66.163.32.0/19

-

66.163.52.0/24

-

66.163.53.0/24

-

144.196.0.0/19

-

144.196.32.0/20

-

144.196.48.0/20

-

144.196.128.0/19

-

144.196.224.0/20

-

144.196.240.0/20

-

150.253.128.0/18

-

150.253.160.0/21

-

163.129.0.0/19

-

170.72.128.0/18

-

170.72.128.0/20

-

170.72.144.0/21

-

170.72.152.0/21

-

170.72.160.0/20

-

170.72.192.0/19

-

170.133.128.0/19

-

173.243.0.0/20

-

173.39.224.0/19

-

207.182.160.0/19

-

207.182.172.0/22

-

209.197.192.0/19

-

209.197.192.0/21

-

216.151.128.0/19

-

216.151.128.0/20

APAC

-

23.89.128.0/20

-

23.89.144.0/20

-

23.89.154.0/24

-

23.89.160.0/20

-

23.89.176.0/21

-

69.26.176.0/20

-

69.26.176.0/24

-

114.29.192.0/23

-

114.29.196.0/23

-

114.29.200.0/22

-

114.29.204.0/22

-

114.29.208.0/21

-

114.29.216.0/21

-

144.196.80.0/20

-

144.196.96.0/20

-

144.196.160.0/20

-

144.196.208.0/20

-

150.253.192.0/19

-

150.253.192.0/21

-

150.253.200.0/21

-

150.253.208.0/21

-

150.253.216.0/21

-

150.253.240.0/20

-

163.129.32.0/22

-

163.129.48.0/20

-

163.129.64.0/20

-

170.133.176.0/23

-

170.133.178.0/23

-

170.133.180.0/22

-

170.133.181.0/24

-

170.133.184.0/22

-

170.133.188.0/22

-

170.72.48.0/21

-

170.72.56.0/21

-

170.72.64.0/20

-

170.72.64.0/21

-

170.72.72.0/21

-

170.72.80.0/21

-

170.72.88.0/21

-

170.72.96.0/20

-

210.4.194.0/23

-

210.4.196.0/23

-

210.4.198.0/23

-

210.4.198.0/24

-

210.4.200.0/22

-

210.4.204.0/22

-

210.4.206.0/23

EMEA

-

23.89.64.0/18

-

23.89.64.0/20

-

23.89.80.0/20

-

23.89.96.0/20

-

23.89.112.0/21

-

23.89.120.0/21

-

69.26.160.0/24

-

62.109.192.0/18

-

69.26.160.0/20

-

144.196.64.0/20

-

144.196.112.0/22

-

144.196.116.0/23

-

144.196.118.0/23

-

144.196.176.0/20

-

144.196.192.0/20

-

150.253.224.0/20

-

170.133.160.0/20

-

170.72.0.0/19

-

170.72.0.0/20

-

170.72.16.0/20

-

170.72.16.0/21

-

170.72.24.0/21

-

170.72.32.0/20

-

170.72.32.0/21

-

170.72.40.0/21

-

170.72.112.0/20

-

170.72.208.0/20

Diffusion globale d’anycast (diffusion globale)

-

66.163.52.0/24

-

66.163.53.0/24

-

69.26.160.0/24

Webex Calling (par théâtre)

AMER

-

23.89.1.128/25

-

23.89.33.0/24

-

23.89.40.0/25

-

128.177.14.0/24

-

128.177.36.0/24

-

135.84.171.0/24

-

135.84.172.0/24

-

135.84.173.0/24

-

135.84.174.0/24

-

139.177.64.0/24

-

139.177.65.0/24

-

139.177.72.0/24

-

139.177.73.0/24

-

139.177.94.0/24

-

139.177.95.0/24

-

199.19.197.0/24

-

199.19.199.0/24

-

199.59.65.0/24

-

199.59.66.0/24

EMEA

-

23.89.76.128/25

-

85.119.56.0/24

-

85.119.57.0/24

-

139.177.66.0/24

-

139.177.67.0/24

-

144.196.114.0/24

-

144.196.115.0/24

-

144.196.70.0/24

-

144.196.71.0/24

-

170.72.0.128/25

-

170.72.17.128/25

-

170.72.29.0/24

-

185.115.196.0/24

-

185.115.197.0/24

Anz

-

139.177.70.0/24

-

139.177.71.0/24

-

139.177.76.0/24

-

199.59.64.0/24

-

199.59.67.0/24

APAC

-

23.89.154.0/25

-

135.84.169.0/24

-

135.84.170.0/24

-

139.177.68.0/24

-

139.177.69.0/24

-

150.253.209.128/25

-

150.253.214.128/25

-

150.253.220.0/24

Les communautés BGP suivantes sont prises en compte par les politiques de routage entrant de Webex et peuvent être utilisées par les clients pour influencer la priorité des liens Edge Connect.

Lier les communautés prioritaires

-

Aucun — Par défaut (chemin moins souhaitable)

-

13445:200 — Préférence locale 200

-

13445:300 — Préférence locale 300

-

13445:400 — Préférence locale 400

-

13445:500 — Préférence locale 500

-

13445:600 — Préférence locale 600

-

13445:700 — Préférence locale 700

-

13445:800 — Préférence locale 800

-

13445:900 — Préférence locale 900 (chemin le plus souhaitable)

Communautés d'évaluation de la propagation des acheminements

Les clients qui ont un accord de peering global avec Webex peuvent limiter les annonces de routes dans le Cloud Cisco Webex vers le site géographique local. Les communautés suivantes peuvent être utilisées pour limiter la propagation des routes des clients sur le réseau Webex.

-

Aucun – Permet l'accessibilité globale par défaut

-

13445:677 – Permet l'accès au site local

Communautés d'origine des routes Webex

Webex applique les balises de la communauté BGP pour indiquer d'où provient le préfixe Webex. Ceci peut être utile si vous souhaitez effectuer un filtrage de routage basé sur une balise d'emplacement. Les communautés BGP suivantes indiquent l'origine du préfixe Webex.

communautés Webex Meetings(par théâtre)

-

13445:10000—AMER

-

13445:10010—EMEA

-

13445:10020—APAC

Webex Calling communautés éloignées (par théâtre)

-

13445:20000—AMER

-

13445:20010—EMEA

-

13445:20020—ANZ

-

13445:20060—APAC

Processus de commande et de mise en service de Webex Edge Connect

Lors de la commande d'un lien Edge Connect pour réunions et appels ou Edge Connect pour instance dédiée, il est préférable de comprendre le processus global. Les étapes ci-dessous décrivent les principaux éléments à réaliser lors du processus de commande et d'approvisionnement.

- Le client doit posséder un compte et un port achetés auprès d'Equinix ou de Megaport. Cela se fait directement avec Equinix et Megaport.

- Achetez Webex Edge Connect.

- Toutes les informations relatives aux ventes, aux clients, aux partenaires et aux aspects techniques sont saisies sur la page Web du portail de demandes Cisco Edge Connect.

- Les routeurs de périphérie Webex sont configurés en fonction des informations fournies, ainsi que de la connectivité dorsale appropriée aux différents centres de données.

- Le client reçoit un e-mail de csg-peering@cisco.com avec une clé de service. Le client saisit la clé de service sur le site web d'Equinix ou de Megaport.

- Le client configure son routeur de périphérie.

- Une connectivité IP est établie entre le routeur du client et le routeur Webex.

Suivez les étapes ci-dessous pour commander Webex Edge Connect en utilisant CCW :

| 1 |

Accédez au site de commande CCW, puis cliquez sur Connexion pour vous connecter au site. |

| 2 |

Création d’une estimation. |

| 3 |

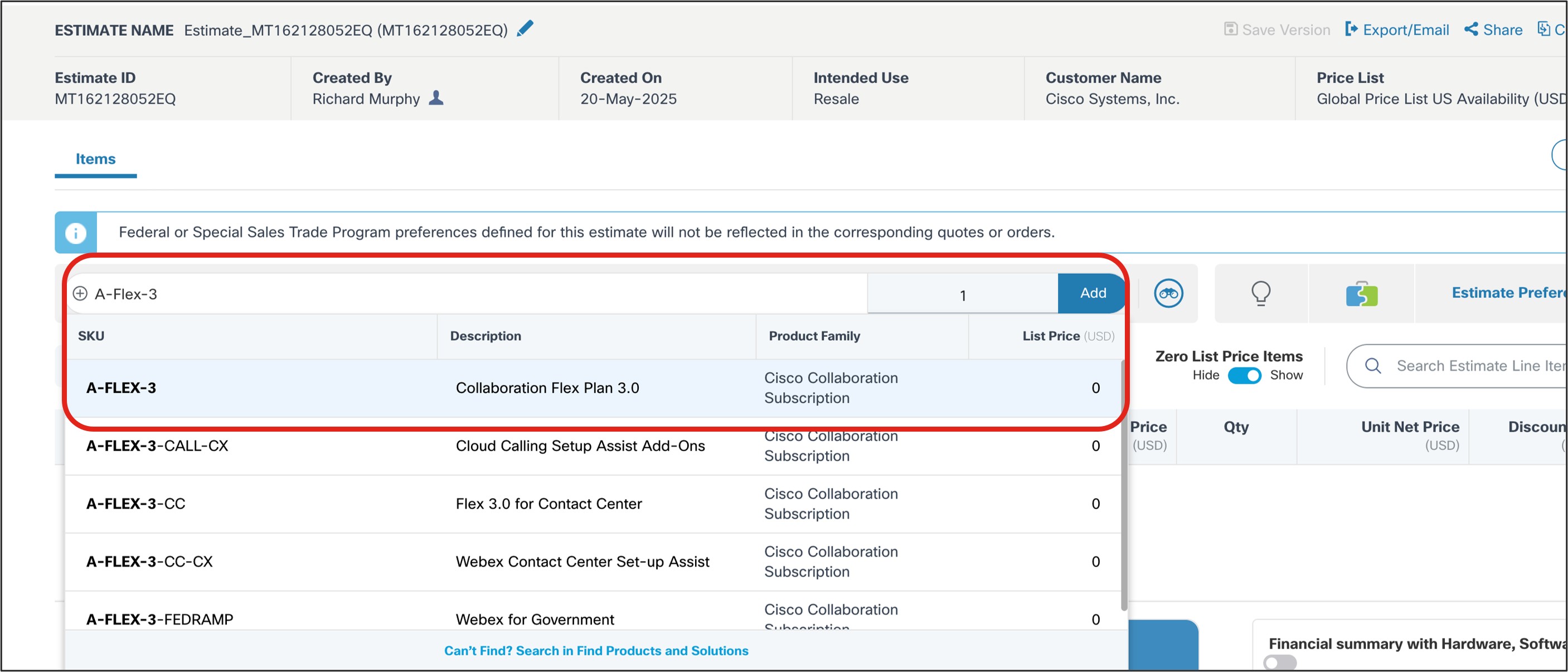

Ajouter la référence « A-FLEX-3 ».  |

| 4 |

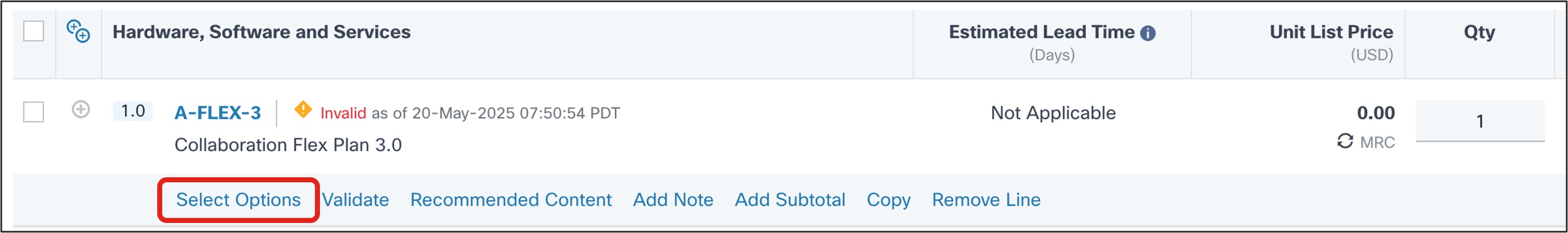

Cliquez sur Sélectionnez Options.  |

| 5 |

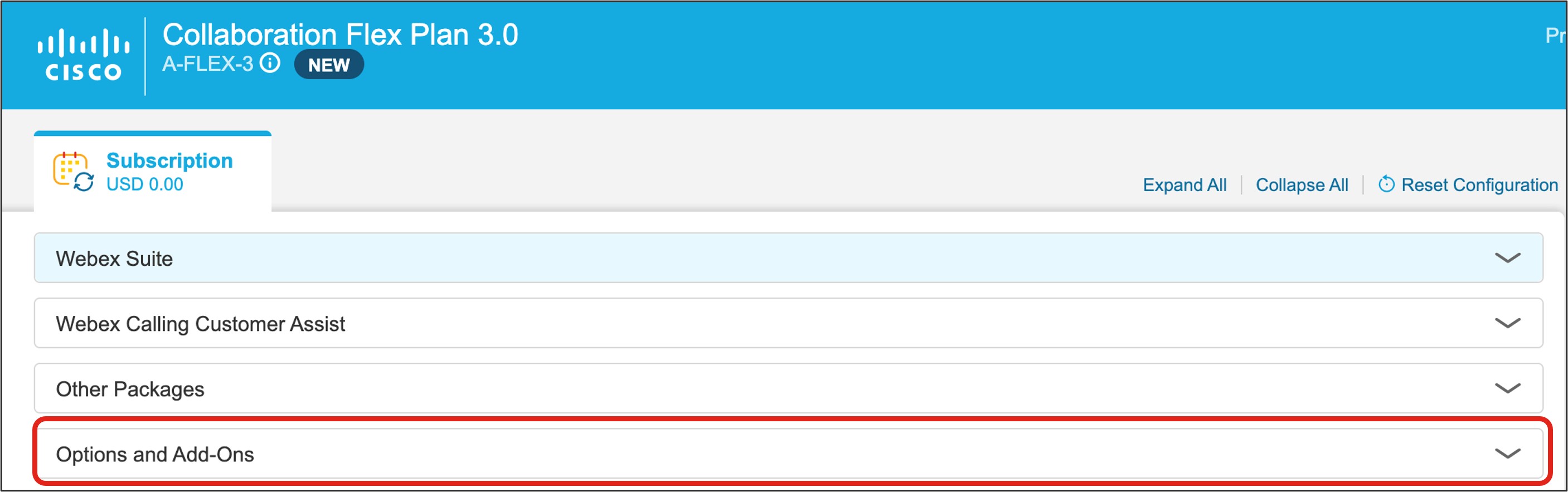

Dans l'onglet Abonnement qui apparaît, sélectionnez Options et modules complémentaires.  |

| 6 |

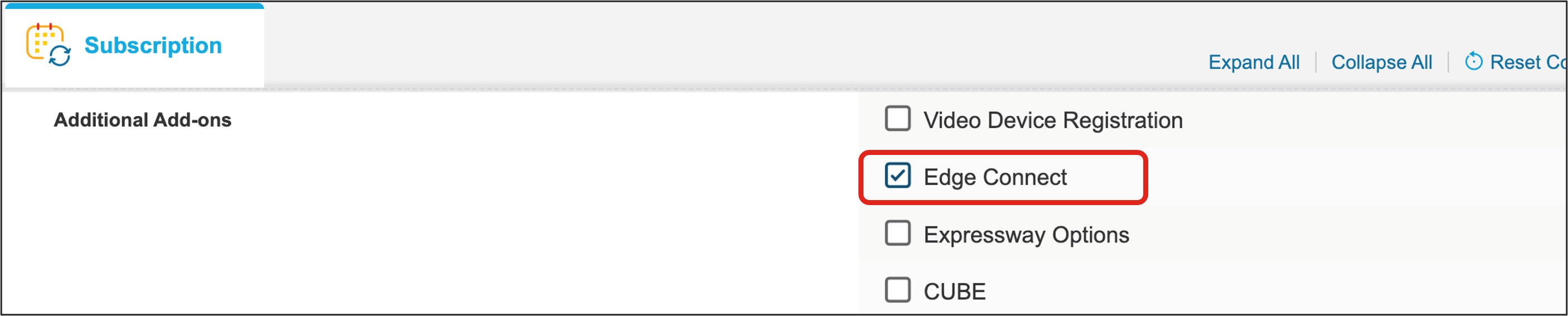

Sous Modules complémentaires, sélectionnez la case à cocher en regard de Edge Connect.  |

| 7 |

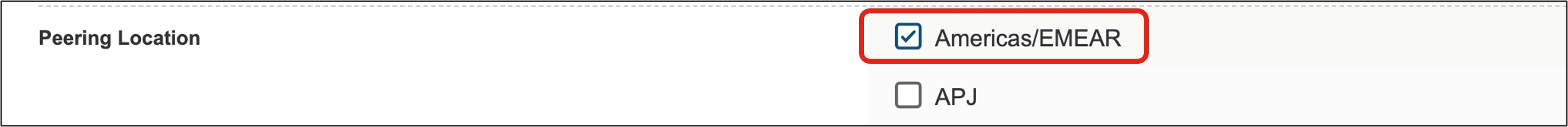

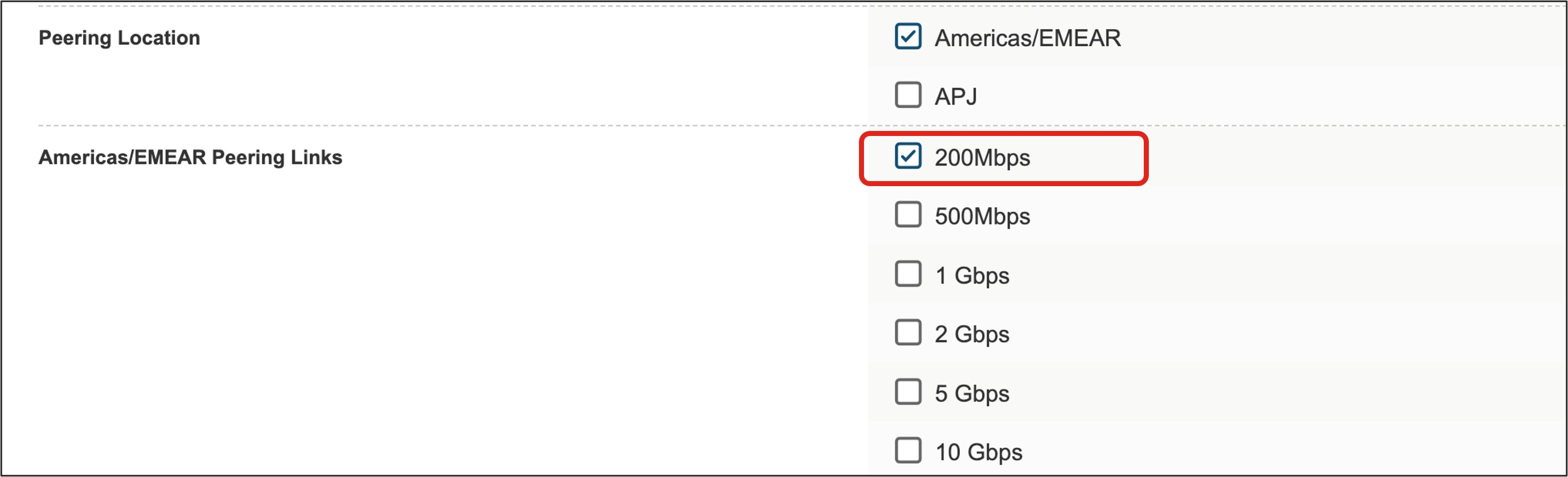

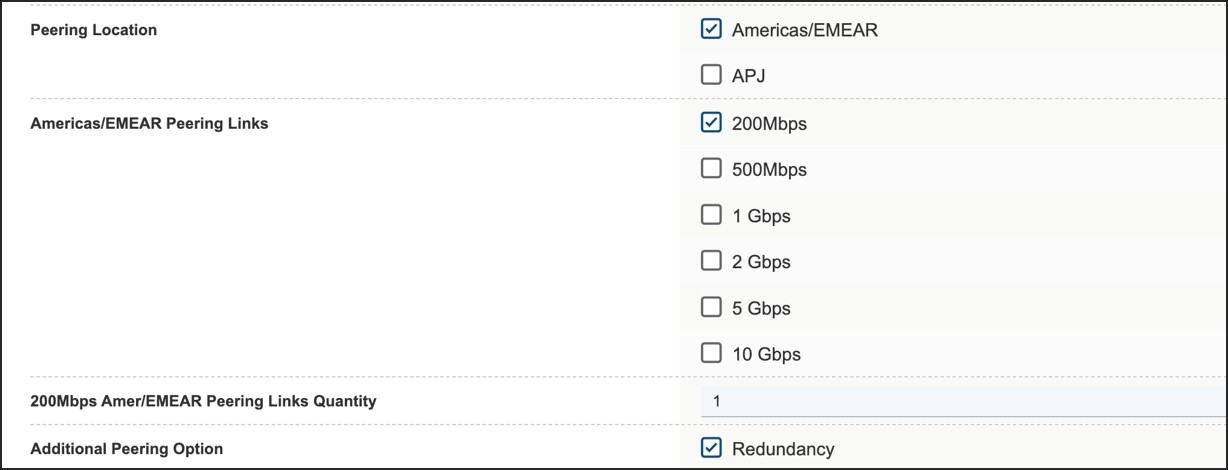

Sous Sélectionner l'emplacement, sélectionnez le ou les emplacements que vous souhaitez configurer, Americas/EMEAR and/or APJ.  |

| 8 |

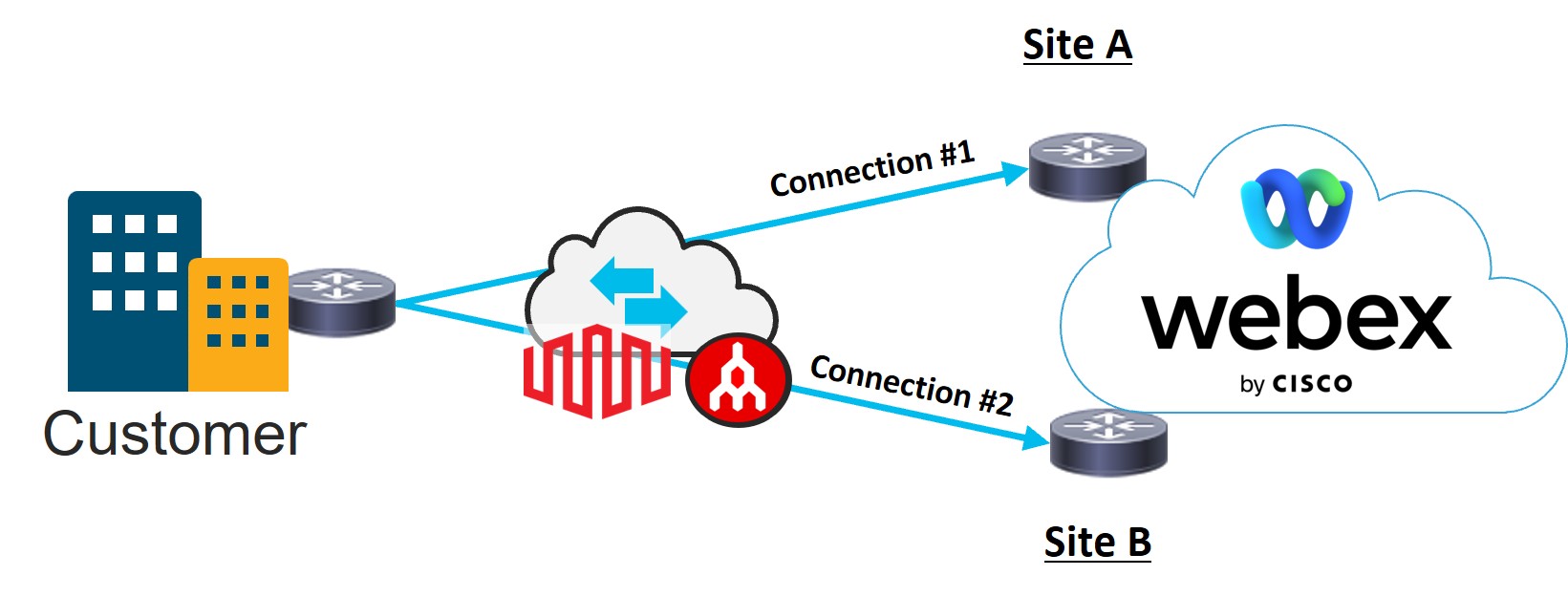

Après avoir sélectionné votre/vos emplacement(s) de connexion, sélectionnez le lien bande passante.  L'option de redondance permettra soit une deuxième connexion à prix réduit au réseau dorsal Webex pour une liaison Edge Connect pour les réunions et les appels, soit une deuxième liaison (incluse dans le prix) pour une liaison Edge Connect pour instance dédiée (réunions, appels et DI) ou une liaison pour instance dédiée uniquement. Cette liaison redondante servira de deuxième connexion au réseau principal de Webex, se connectant à un centre de données Webex différent, situé dans une région géographique distincte de celle de la première connexion. Pour une liaison Edge Connect pour instance dédiée, la sélection de la case à cocher de redondance est obligatoire lors de la commande afin de garantir la redondance du service dans l'architecture.   |

| 9 |

Lorsque vous êtes satisfait de vos sélections, cliquez sur Vérifier et enregistrer dans la partie supérieure droite de la page. |

| 10 |

Cliquez sur Enregistrer et continuer pour finaliser votre commande. Votre ordre finalisé s’affiche maintenant dans la grille d’ordre. |

| 1 |

Accédez au site du portail de demande Edge Connect et connectez - vous.

| ||||||||||||||||||

| 2 |

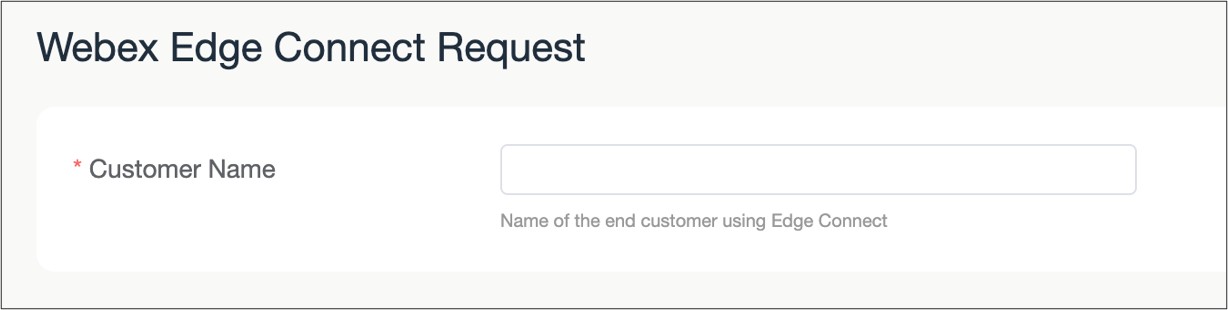

Veuillez saisir le nom du client.  | ||||||||||||||||||

| 3 |

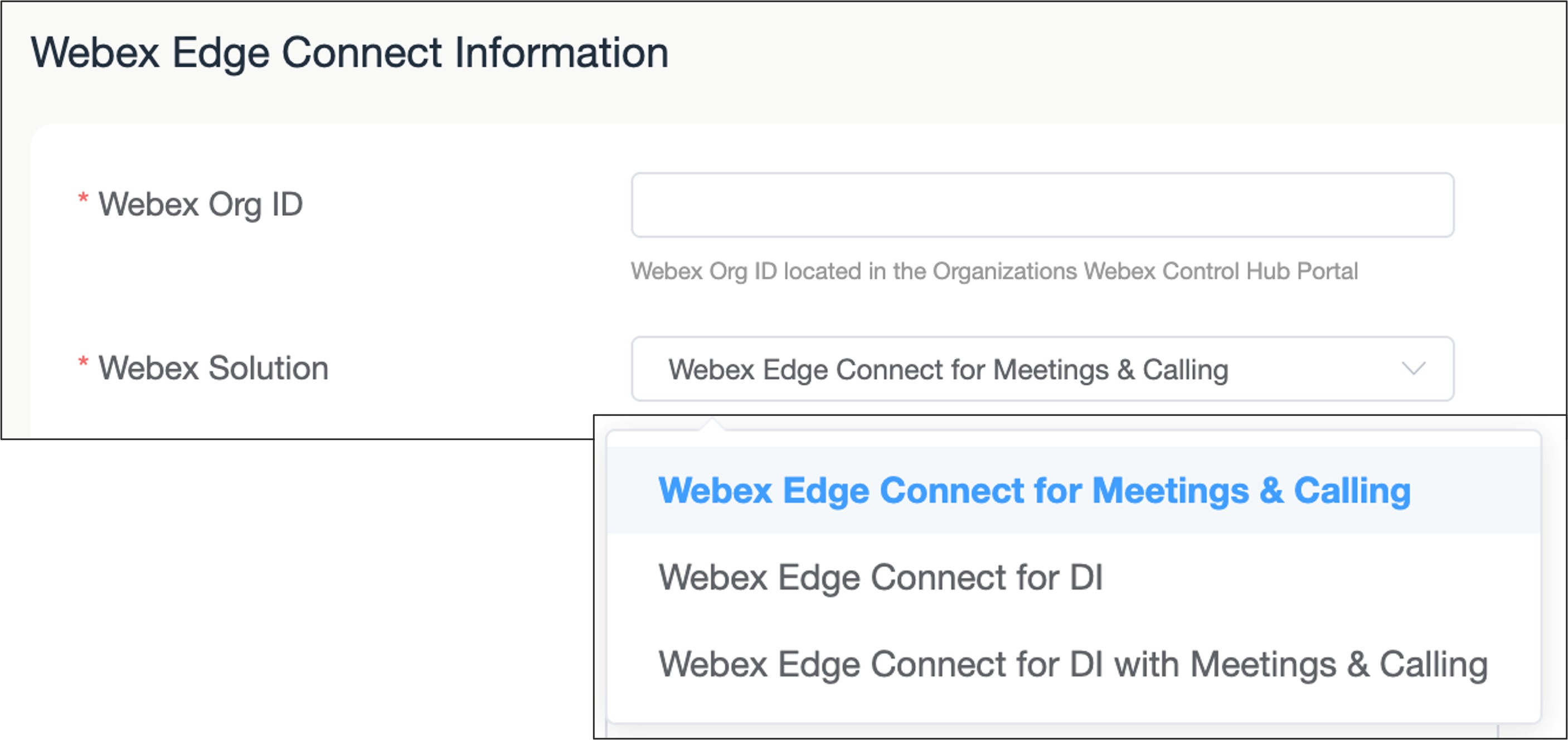

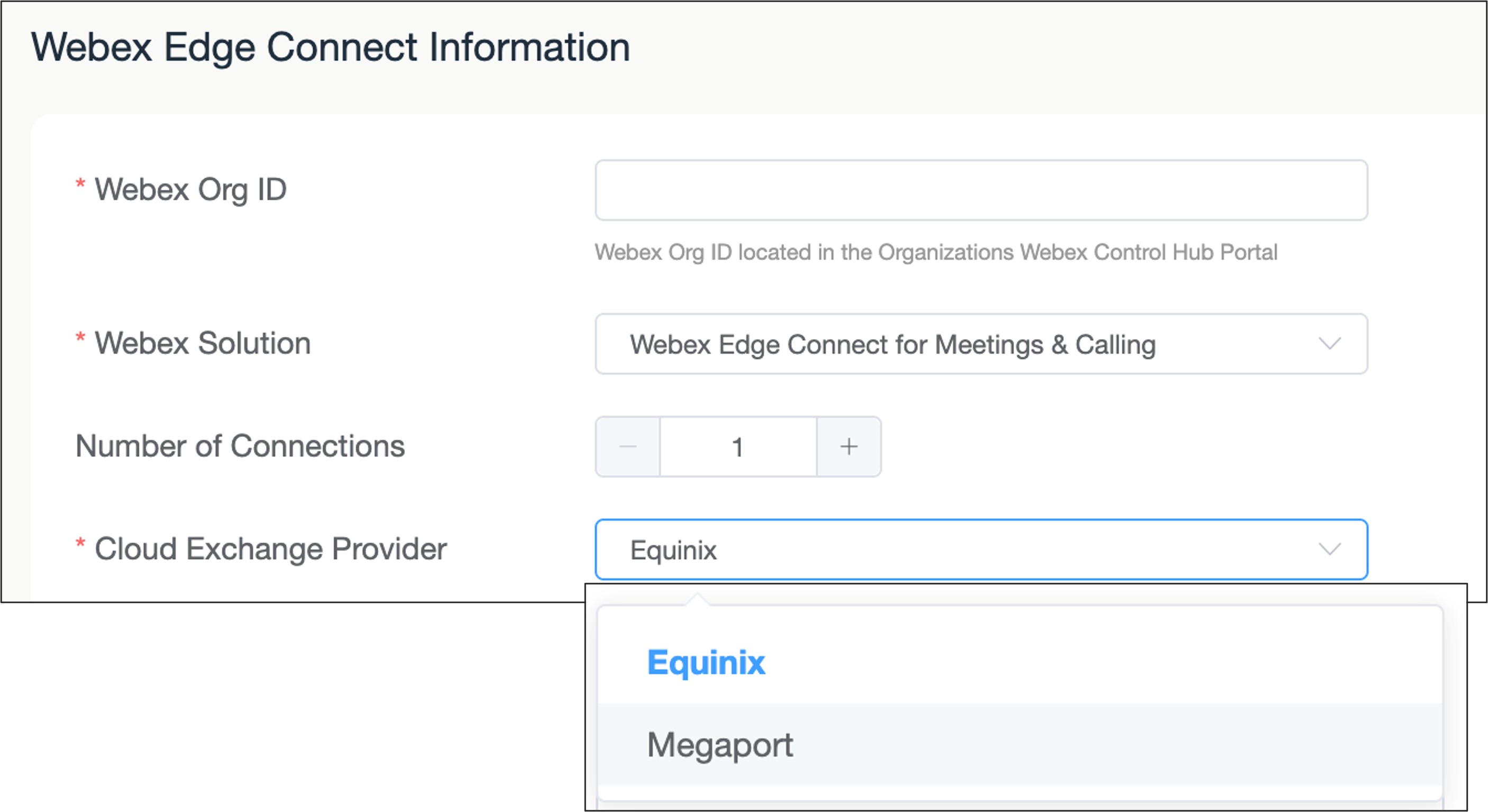

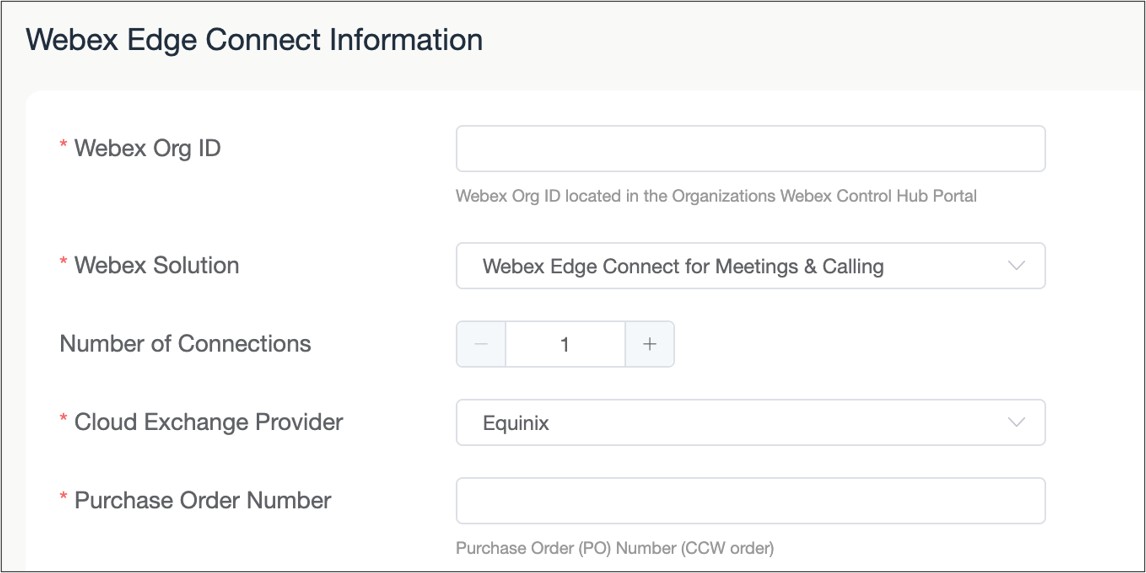

Saisissez l'identifiant Webex Org du client. Ces informations se trouvent dans le Centre de contrôle ( Gestion > Compte). Saisissez le type de lien Edge Connect demandé.  | ||||||||||||||||||

| 4 |

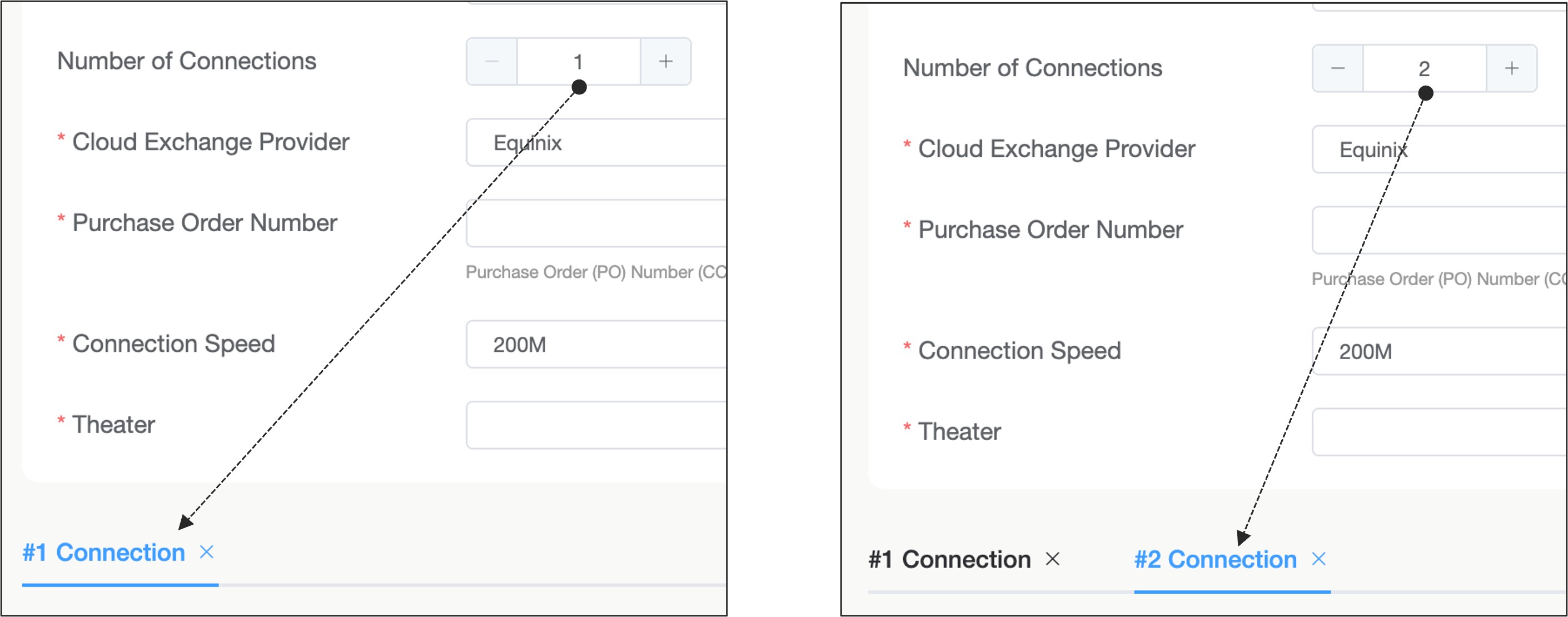

Sélectionnez le nombre de connexions à provisionner. Si l'option de redondance est sélectionnée sur la commande Cisco, deux connexions doivent être choisies. Si la solution Webex sélectionnée est « Edge Connect pour instance dédiée », deux connexions sont nécessaires.  | ||||||||||||||||||

| 5 |

Choisissez le fournisseur d'échange cloud, soit Equinix, soit Megaport.  | ||||||||||||||||||

| 6 |

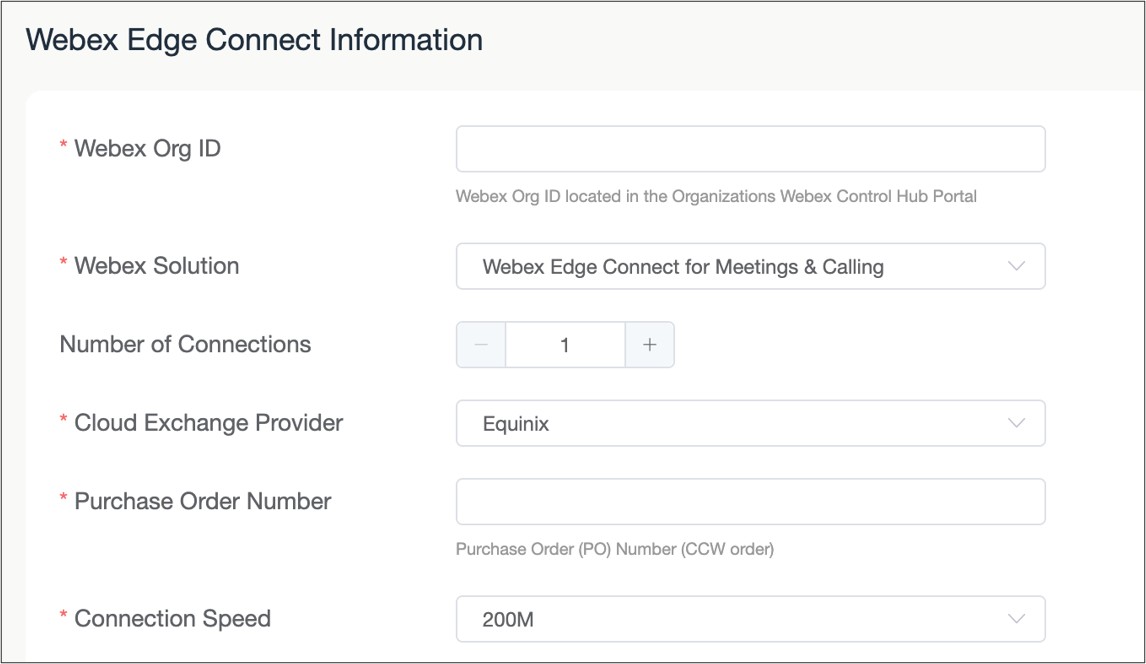

Saisissez le bon de commande Cisco (PO#).  | ||||||||||||||||||

| 7 |

Sélectionnez la vitesse de connexion de la liaison.  | ||||||||||||||||||

| 8 |

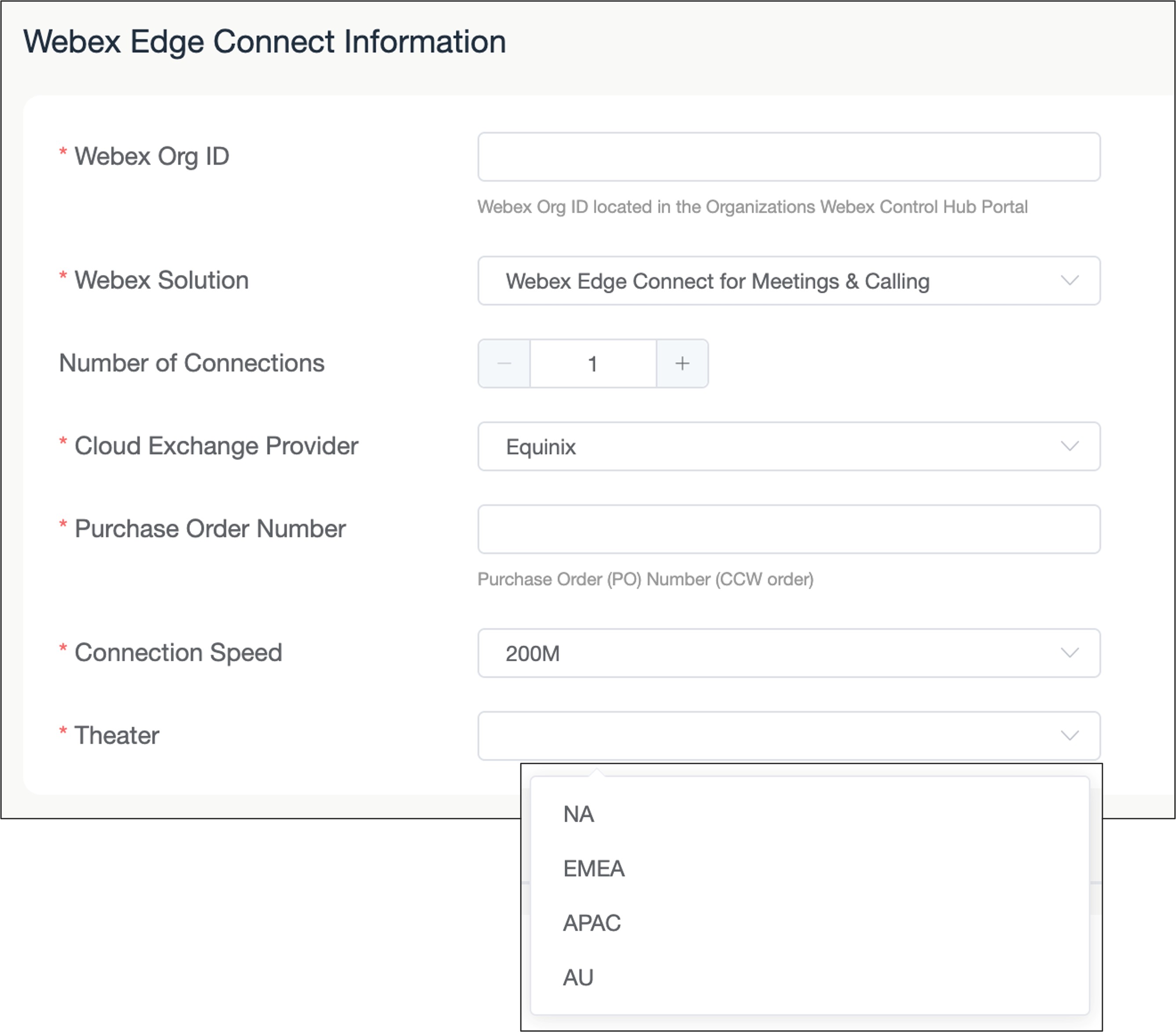

Sélectionnez le théâtre où la liaison Edge Connect sera mise en service.  | ||||||||||||||||||

| 9 |

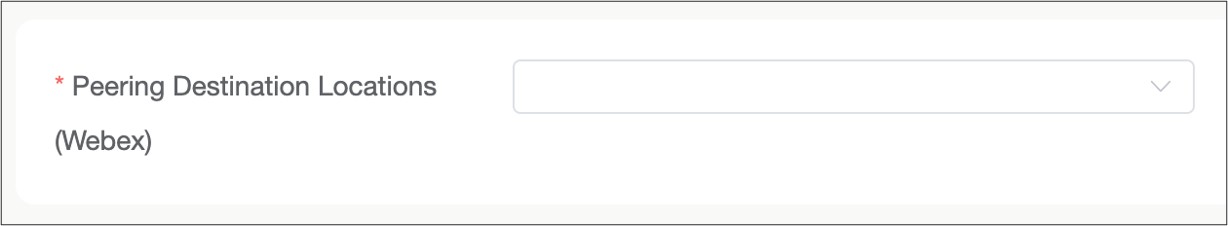

Sélectionnez le point de connexion du centre de données Webex qui terminera la liaison client et permettra d'accéder au réseau dorsal Webex. La liste sera mise à jour en fonction des centres de données locaux sélectionnés par le cinéma.  | ||||||||||||||||||

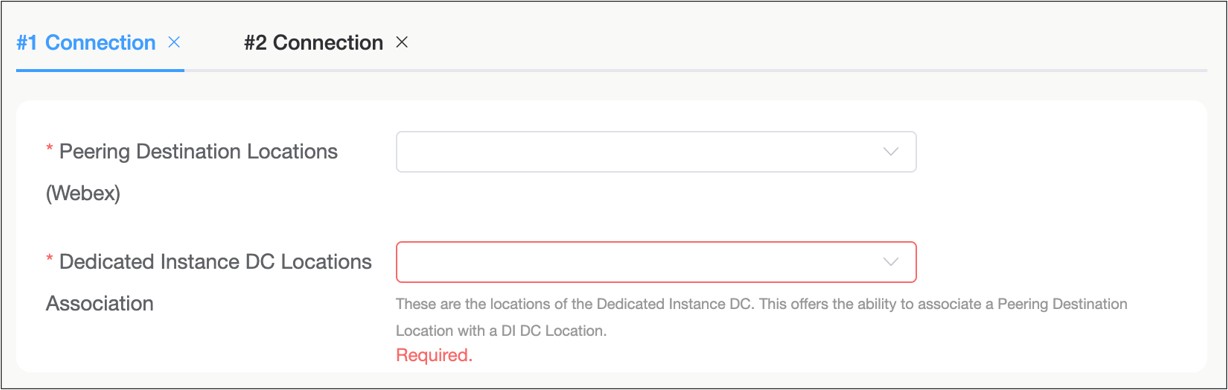

| 10 |

Si la solution Webex sélectionnée est « Edge Connect pour instance dédiée », deux connexions sont nécessaires. Pour chaque connexion, il est nécessaire de sélectionner un emplacement de centre de données dédié principal et secondaire.  Dans chaque région, les emplacements des centres de données principaux et secondaires des instances dédiées sont regroupés par paires. Le tableau ci-dessous présente les options de jumelage par théâtre, et chacun peut être désigné comme lieu principal ou secondaire au sein du jumelage.

Les centres de données d'Arabie saoudite ne sont pas pris en charge. | ||||||||||||||||||

| 11 |

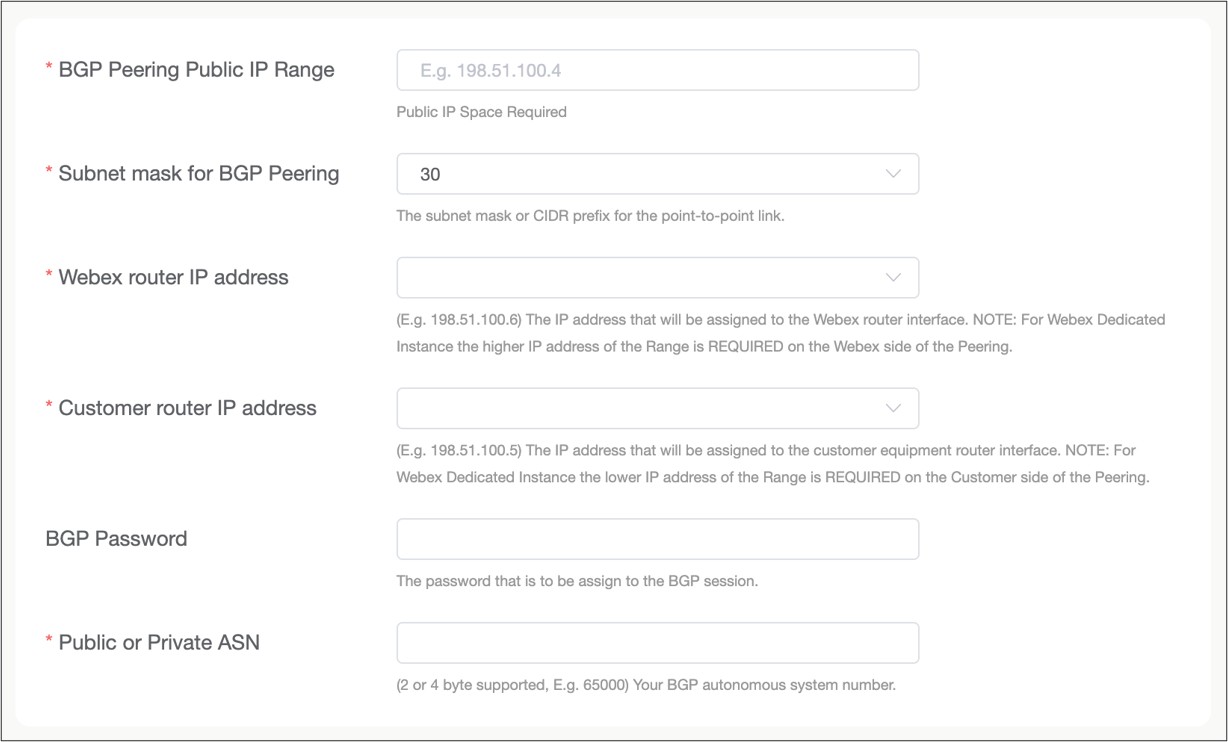

Saisissez toutes les informations IP et BGP pour créer les connexions de couche 3 entre le routeur de périphérie du client et le routeur de périphérie Webex pour la liaison. L'adresse IP est fournie par le client.  | ||||||||||||||||||

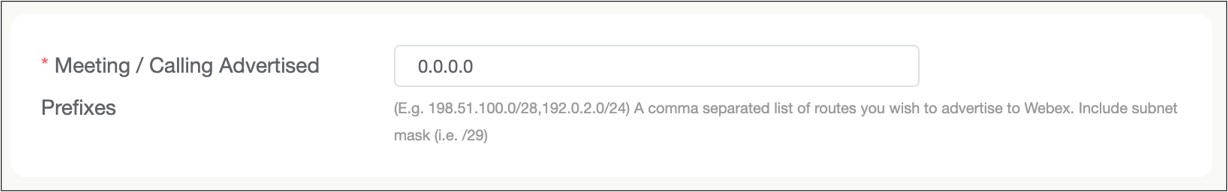

| 12 |

Saisissez les sous-réseaux IP que le client annonce à Webex. Ceci s'applique uniquement aux liens Edge Connect pour les réunions et les appels. Tous les autres types de liens Edge Connect peuvent ignorer ce champ.  | ||||||||||||||||||

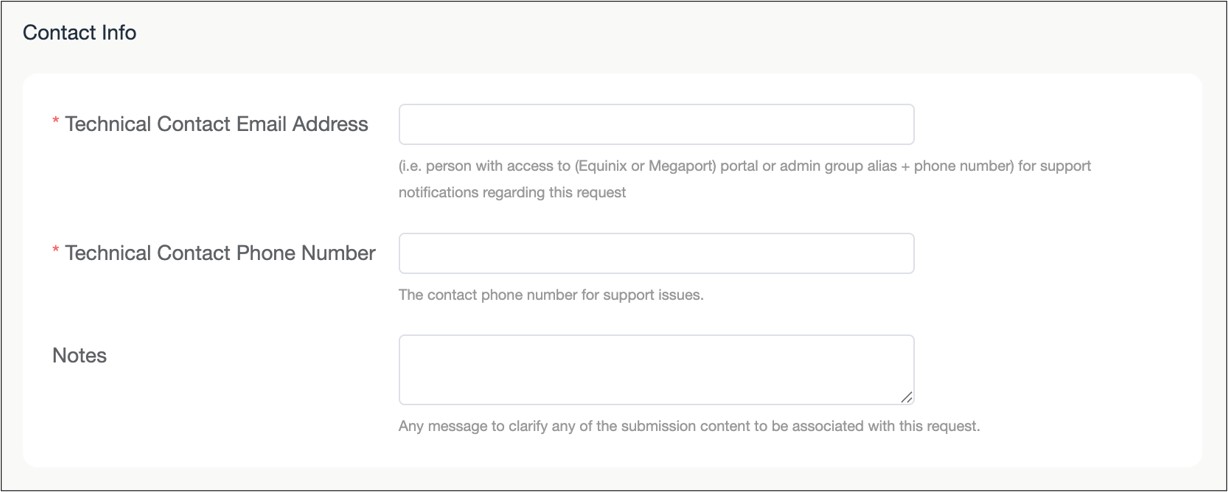

| 13 |

Saisissez les coordonnées de l'équipe chargée de la mise en service et de la gestion de la liaison Edge Connect. Il est recommandé d'indiquer plusieurs adresses électroniques plutôt qu'une seule.  | ||||||||||||||||||

| 14 |

Examinez la demande sur la page Web, puis cliquez sur Soumettre pour saisir votre demande de provisionnement. |

Que faire ensuite