Служба безопасности данных гибридного примечания к выпуску

Отправить обратную связь?

Отправить обратную связь?HDS 2026.01.21.7332

- Усиление криптографической защиты — поддержка надежных шифров и новейших протоколов TLS; отключение поддержки более слабых алгоритмов и шифров. См. Усиление криптографической защиты узлов HDS на вкладке «Объявления о новых функциях».

HDS 2025.11.17.7180

-

Улучшает работу оповещений HDS, связанных с подключением к серверу syslog.

-

Добавлена поддержка TLS для повышения безопасности связи между узлами HDS и сервером Syslog.

TLS повышает безопасность по сравнению с SSL, предлагая более надежные алгоритмы шифрования, взаимную аутентификацию, проверку целостности, более надежное рукопожатие и механизмы обмена ключами, необходимые для безопасной связи.

После обновления до этой версии клиенты, которые ранее настроили SSL-шифрование для своего сервера syslog, могут столкнуться с предупреждениями, связанными с TLS-соединением с сервером syslog. Эта проблема затрагивает только пересылку журналов с узлов HDS на сервер syslog и не влияет на работу каких-либо функций Webex.

Для устранения проблемы следуйте приведенным ниже инструкциям.

Загрузите последнюю версию программы установки HDS и перейдите на страницу «Системные журналы». Если установлен флажок рядом с пунктом "Настроен ли ваш сервер для согласования/установления TLS?", загрузите корневой сертификат syslog.

Далее загрузите последнюю версию ISO-образа и смонтируйте её на всех узлах. Проблема будет решена после того, как узлы успешно проверят информацию о центре сертификации (CA) сервера syslog.

HDS 2025.09.17.7109

-

Для этой модернизации в рамках технического обслуживания отсутствуют примечания к выпуску.

HDS 2025.08.10.7072

-

Для этой модернизации в рамках технического обслуживания отсутствуют примечания к выпуску.

HDS 2025.07.16.7042

-

Добавлена поддержка центра обработки данных в Австралии.

-

Обновляет операционную систему Flatcar до версии 4152.2.3.

-

Исправлена ошибка, устраняющая проблему сброса пароля учетной записи администратора, см. CSCwo12476.

Клиентам, столкнувшимся с проблемами, связанными с ошибкой CSCwo12476, необходимо вручную перезагрузить свои узлы после завершения обновления.

Для обновления до этой версии узлы в вашей системе HDS должны работать под управлением версии 2025.06.02.6983 (выпущенной 12 июня 2025 г.).

Попытка обновления с версий старше 2025.06.02.6983 может привести к сбоям и другим проблемам.

HDS 2025.06.02.6983

-

Подавляет шум в логах, генерируемых HDS.

-

Включает исправления, связанные с обновлениями HDS.

HDS 2025.04.02.6910

- Был выполнен откат к этой версии, чтобы избежать потенциальной проблемы, затрагивающей функцию Webex из-за HDS 2025.05.12.6959.

HDS 2025.05.12.6959

- Подавляет шум в логах, генерируемых HDS.

HDS 2025.04.02.6910

-

Включает исправления для сигналов тревоги HDS.

HDS 2025.03.04.6874

- Исправлены ошибки подключения к Docker.

HDS 2025.02.14.6853

- Включает исправление для центра обработки данных в Саудовской Аравии, позволяющее гостевым пользователям использовать чаты во время совещания.

HDS 2025.02.06.6837

- Улучшает работу системы оповещения HDS, обеспечивая корректное формирование и сброс сигналов тревоги.

HDS 2025.01.14.6804

- Для этой модернизации в рамках технического обслуживания отсутствуют примечания к выпуску.

HDS 2024.11.18.6728

- Добавлена поддержка центра обработки данных Саудовской Аравии.

- Включает в себя последние исправления безопасности.

- Включает исправления для сигналов тревоги HDS.

HDS 2024.07.23.6579

- Улучшает работу оповещений KMS-CLOUD_ACCESS_FAILURE.health и DB_CONNECTION_POOL_ERROR.

- Улучшены сигналы тревоги HDS за счет удаления избыточного логирования и трассировки стека.

- Включает исправления ошибок, возникающих при проверке подключения Docker.

- Добавлена поддержка CSB4 и Java17.

- Включает в себя последние исправления безопасности.

- Включает исправление, позволяющее неподтвержденным гостевым пользователям использовать чаты во время совещания.

HDS 2024.03.16.6355

Была произведена откат к этой версии, поскольку неподтвержденные гостевые пользователи не могли использовать функцию чата во время совещания.

HDS 2024.06.03.6455

- Улучшает работу оповещений KMS-CLOUD_ACCESS_FAILURE.health и KMS-DB_CONNECTION_POOL_ERROR.

- Улучшены сигналы тревоги HDS за счет удаления избыточного логирования и трассировки стека.

- Включает исправления ошибок, возникающих при проверке подключения Docker.

- Добавлена поддержка CSB4.0 и Java17.

- Включает в себя последние исправления безопасности.

HDS 2024.03.16.6355

- Исправлена ошибка, улучшающая логику оповещений об истечении срока действия учетной записи компьютера, см. CSCwj06418.

- Улучшает соединения Mercury WebSocket в KMS.

HDS 2024.02.23.6324

На начальном этапе миграции в реестр контейнеров образы HDS публикуются в реестре Amazon ECR. Если узел HDS не имеет подключения к Amazon ECR, образы будут загружаться из Docker Hub в качестве резервного варианта. (Более подробную информацию см. на вкладке «Анонс новых функций».)

HDS 2024.02.02.6293

Для этой модернизации в рамках технического обслуживания отсутствуют примечания к выпуску.

HDS 2023.11.16.6207

-

Исправлена ошибка, связанная с логикой сброса аварийных сигналов DB_PANIC, см. CSCwh68639.

-

Исправлена ошибка, устраняющая проблему с планированием встреч в приложении Webex.

-

Улучшает обработку соединений Mercury WebSocket.

HDS 2023.09.22.6136

-

Исправлена ошибка, устраняющая проблему с настройкой DNS Jail Proxy, см. CSCwh56777.

HDS 2023.08.07.6085

Для этой модернизации в рамках технического обслуживания отсутствуют примечания к выпуску.

HDS 2023.07.17.6057

-

Исправлена ошибка оптимизации памяти на узле HDS, см. CSCwh01920.

-

Изменяет конфигурации для поддержки гостевых пользователей.

-

Вносит изменения в библиотеку Mercury для улучшения работы WebSocket-соединений.

HDS 2023.06.13.5989

-

Включает два новых сигнала тревоги:

HMAC_PRODUCER_TASK_FAILUREиCLIENT_MESSAGES_FAILURE -

Улучшает проверку подключения к базе данных.

-

Обновляет пакеты Tomcat, Python и OpenSSL.

HDS 2023.04.15.5925

Изменены некоторые названия оповещений, чтобы использовать ограничение в 36 символов, ожидаемое службой Webex Hybrid Management.

Это предыдущие и новые названия сигналов тревоги:

-

KMS-SETUP.checkKmsCertificateValidityизменения вKMS-SETUP.checkKmsCertValidity -

KMS-CLOUD_ACCESS_FAILURE.ci-machine-authизменения вKMS-CLOUD_ACCESS_FAILURE.ci-ma-auth -

KMS-CLOUD_ACCESS_FAILURE.mercury-websocketизменения вKMS-CLOUD_ACCESS_FAILURE.mercury-ws -

KMS-CLOUD_ACCESS_FAILURE.health-checkизменения вKMS-CLOUD_ACCESS_FAILURE.health

Улучшает работу системы оповещения о недействительности сертификата KMS, генерируя оповещения с большей частотой (через 60 дней, 30 дней, 15 дней, а затем через день).

HDS 2023.03.09.5885

-

Улучшает работу системы оповещения об истечении срока действия учетной записи компьютера, повышая частоту срабатывания сигнала (через 60 дней, 30 дней, 15 дней, а затем через день).

HDS 2023.02.14.5845

Для этой модернизации в рамках технического обслуживания отсутствуют примечания к выпуску.

HDS 2023.01.10.5803

-

Улучшает сброс сигналов тревоги о перегрузке системы.

-

Увеличен размер пула потоков для службы индексатора Avalon для решения проблемы. CSCwe06185

-

Включает в себя последние распространенные исправления от Webex.

HDS 2022.12.06.5766

-

Перемещает образы HDS в репозиторий

ciscocitgDockerhub. -

Обновляет операционную систему Flatcar до версии 3227.2.4.

-

Содержит последние распространенные исправления От Webex.

-

Включает более надежную библиотеку OkHttp для улучшения обработки веб -сокетных соединений.

HDS 2022.10.18.5701

Для этой модернизации в рамках технического обслуживания отсутствуют примечания к выпуску.

HDS 2022.09.28.5677

-

Улучшение сигнала ОБ ОШИБКЕ_WEBSOCKET УКАЗАТЕЛЯ_.

-

Обновление версии Flatcar OS до версии 3227.2.2.

HDS 2022.08.18.5613

Добавлена поддержка маркеров гостя CI.

HDS 2022.08.06.5602

Исправлены ошибки, связанные с поддержкой HDS для Federation 4.0.

HDS 2022.07.13.5579

Для этой модернизации в рамках технического обслуживания отсутствуют примечания к выпуску.

HDS 2022.06.23.5552

- Добавляет поддержку ECP для federation 4.0 и метрик платформы.

- Добавляет в ECP улучшения прокси-сервера DNS.

- Модернизация до Flatcar OS и KMS.

HDS 2022.05.23.5520

- Улучшает очистку сигналов.

HDS 2022.04.20.5464

- Добавляет эти новые сигналы:

KMS-SETUP.checkKmsCertificateValidity– Повышает сигнал при истечении срока действия сертификата KMS в течение следующих 30 дней.KMS-SETUP.kmsCertificateExpired– Вызывает сигнал, если истек срок действия сертификата KMS.

- Содержит последние распространенные исправления От Webex.

- Модернизация до Avalon.

HDS 2022.03.02.5385

- Улучшает очистку сигналов.

- Обновления для

KMS-OVERLOADтревоги.

HDS 2022.01.18.5320

- Добавляет эти новые сигналы:

KMS-HIGH-MSG-LATENCY— высокая задержка доставки сообщений.KMS-OVERLOAD— Загрузка в разное время превышает пороговое значение.

HDS 2021.12.16.5263

- Исправлена проблема, из-за которой повторное подключение syslog зависает.

HDS 2021.12.11.5253

- Улучшения сигналов HDS.

- Устранение уязвимостей Log4J: https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-apache-log4j-qRuKNEbd

- Улучшение проверки маркера во время федерации с перекрестным cluser.

HDS 2021.11.23.5221

Для этой модернизации в рамках технического обслуживания отсутствуют примечания к выпуску.

HDS 2021.11.22.5218

- Модернизация до ECP для исправлений безопасности сторонних сторон.

- Улучшения диспетчера сигналов.

HDS 2021.10.21.5175

- Улучшения диспетчера сигналов.

- Улучшения обработки сертификатов KMS.

- Модернизация до KMS и Avalon.

HDS 2021.09.13.5117

Для этой модернизации в рамках технического обслуживания отсутствуют примечания к выпуску.

HDS 2021.08.10.5057

Для этой модернизации в рамках технического обслуживания отсутствуют примечания к выпуску.

HDS 2021.07.01.4980

Для этой модернизации в рамках технического обслуживания отсутствуют примечания к выпуску.

HDS 2021.06.13.4956

- Изменения для подавления сигналов SYSLOG в течение 2 минут при повторном подключени.

- Понижение категории сигналов SYSLOG с "Тип ошибки" на "Предупреждение".

- Добавляет окно исключения для задания очистки БД. Подробные сведения см. в объявлениях о функциях.

- Сторонние драйверы обновляются для улучшения соединений баз данных.

HDS 2021.05.27.4941

Для этой модернизации в рамках технического обслуживания отсутствуют примечания к выпуску.

HDS 2021.05.20.4927

- Изменения для оптимизации ресурсов подключения к базе данных.

- Улучшения маркера обновления.

- Увеличить интервал очистки базы данных по умолчанию с 1 часа до 10 часов.

- Устанавливает значение по умолчанию 250 000 записей в кэше пользователя.

HDS 2021.04.12.4861

- Улучшает сигналы сервера NTP для, когда HDS находится в режиме DNS Vpn.

HDS 2021.04.01.4842

- Улучшает логику KMS для повторной регистрации со службой шифрования.

HDS 2021.02.10.4763

- Улучшает повторное подключение к Mercury после отключений.

- Улучшение управления ключами сеансов KMS.

Январь 2026 г.

Криптографическая защита узлов HDS

Для повышения уровня безопасности взаимодействий с узлами HDS и от них мы обновляем конфигурации среды выполнения, чтобы обеспечить соблюдение современных криптографических стандартов. Это обновление гарантирует, что весь зашифрованный трафик использует безопасные транспортные протоколы и надежные наборы шифров, при этом явно отключая устаревшие алгоритмы, уязвимые для современных эксплойтов.

Эти изменения будут включены в следующий релиз HDS (HDS 2026.01.21.7332).

Поддерживаемые протоколы

Теперь узлы HDS будут поддерживать согласование TLS с использованием следующих протоколов:

-

TLSv1.2

-

TLSv1.3

Поддерживаемые наборы шифров

Для безопасной передачи данных будут разрешены следующие наборы шифров:

- TLS_AES_256_GCM_SHA384

- TLS_AES_128_GCM_SHA256

- TLS_CHACHA20_POLY1305_SHA256

- TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384

- TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256

- TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384

- TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256

Отключенные протоколы & Алгоритмы

В среде выполнения HDS будут отключены следующие устаревшие протоколы и слабые криптографические примитивы:

- Протоколы: SSLv3, TLSv1, TLSv1.1

- Шифры & Алгоритмы: RC4, DES, 3DES_EDE_CBC, MD5withRSA, EXPORT, anon, NULL

Требуется действие

Пожалуйста, убедитесь, что ваш сервер базы данных поддерживает указанные выше протоколы и шифры для обеспечения безопасного и бесперебойного соединения после предстоящего обновления HDS.

Ноябрь 2025 г.

Многопользовательская гибридная защита данных (HDS):

Представляем Multi-Tenant Hybrid Data Security (HDS) — революционную функцию, разработанную для повышения уровня защиты и суверенитета данных организаций за счет использования инфраструктуры и опыта доверенных местных партнеров.

Ключевые тезисы

-

Модель доверенного местного партнера:

Многопользовательская платформа HDS позволяет организациям использовать гибридную защиту данных через надежного локального партнера. Эти партнеры выступают в качестве поставщиков услуг, управляя ключами доступа на локальных серверах, чтобы организации-заказчики могли сосредоточиться на своей основной деятельности, зная, что их данные защищены безопасной инфраструктурой партнера.

-

Расширение возможностей малых организаций:

Благодаря использованию инфраструктуры безопасности и услуг по управлению ключами от надежного местного партнера, организации, не располагающие значительными ИТ-ресурсами или выделенными центрами обработки данных, теперь могут получить доступ к защите корпоративного уровня с использованием HDS.

-

Истинная многопользовательская архитектура:

В отличие от традиционных развертываний HDS, которые ограничены одной организацией, каждое развертывание HDS для нескольких клиентов поддерживает несколько клиентских организаций. Это позволяет организациям-партнерам эффективно развертывать и управлять ресурсами HDS в соответствии с количеством пользователей или организаций-заказчиков.

-

Суверенитет и контроль над данными:

Клиентские организации сохраняют за собой основной контроль над своими данными и контентом. Хотя партнерские организации поддерживают развертывание и управляют ключами шифрования, в рамках стандартных операций они не имеют доступа к контенту или данным клиентов. Такой подход обеспечивает строгие границы и конфиденциальность, позволяя при этом клиентам осуществлять контроль над суверенитетом данных в рамках совместной работы.

Для получения дополнительной информации см. Руководство по развертыванию гибридной многопользовательской системы защиты данных (HDS)

Март 2024 г.

В соответствии с предыдущим объявлением о миграции реестра контейнеров на Amazon ECR, мы ожидаем завершить миграцию к концу марта 2024 года. Пожалуйста, обеспечьте подключение к ECR, разрешив URL-адрес "*dkr.ecr.us-east-1.amazonaws.com" в настройках брандмауэров и прокси-серверов вашего приложения.

Декабрь 2023 г.

Миграция реестра контейнеров с Docker Hub на Amazon ECR

Реестр контейнеров HDS, в котором размещаются образы, будет заменен с Docker Hub на Amazon ECR. Перенос данных запланирован на февраль 2024 года. Мы убедительно просим клиентов обеспечить подключение к ECR, разрешив URL-адрес "*.amazonaws.com" в своих межсетевых экранах и прокси-серверах. Этот шаг необходим для предотвращения любых потенциальных проблем во время обновлений.

Октябрь 2023 г.

Мы обновили минимально необходимую версию базы данных PostgreSQL до версии 14, 15 или 16. HDS больше не будет поддерживать версии PostgreSQL 10 и 11, см. Требования к серверу базы данных в руководстве по развертыванию Hybrid Data Security.

Декабрь 2022 г.

Мы начали размещать образы инструмента настройки HDS в другом репозитории DockerHub. Ранее мы использовали ciscosparkhds, а теперь используем ciscocitg.

Если вы создаете или обновляете конфигурационный ISO-образ для ваших узлов HDS, вам следует получить образы из репозитория ciscocitg dockerhub.

См. Создание ISO-образа конфигурации для хостов HDS и Изменение конфигурации узла в руководстве по развертыванию Hybrid Data Security.

Ноябрь 2022 г.

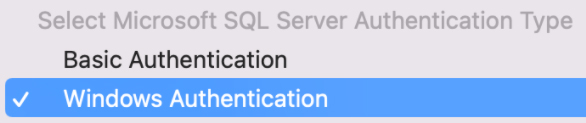

Мы включили возможность использования узлами HDS аутентификации Windows при подключении к вашей базе данных Microsoft SQL Server. Это повышает безопасность и отказоустойчивость вашей реализации HDS.

В руководстве по развертыванию гибридной системы защиты данных описано, как реализовать это в вашей среде.

Июнь 2022 г.

Определение окна исключения для задания очистки БД

Теперь в расширенных настройках можно определить окно исключения задания очистки БД. Окно «Исключение по умолчанию» находится в понедельник с 1:00 до 4:59 (местное время).