- Ana Sayfa

- /

- Makale

Active Directory Federasyon Hizmetleri (ADFS) ile Control Hub'da tekli oturum açmayı yapılandırma

Bu makalede

Bu makalede Geri Bildirim?

Geri Bildirim?Control Hub ile kimlik sağlayıcı (IdP) olarak Active Directory Federasyon Hizmetleri'ni (ADFS 2.x ve üzeri) kullanan bir dağıtım arasında tek oturum açma (SSO) entegrasyonunu yapılandırabilirsiniz.

Çoklu oturum açma ve Control Hub

Çoklu oturum açma (SSO), kullanıcının bir veya daha fazla uygulamaya erişmek için kimlik bilgileri sağlamasına izin veren bir oturum veya kullanıcı kimlik doğrulama işlemidir. Bu işlem, kullanıcılara yetkileri olan tüm uygulamalar için kimlik doğrulaması yapar. Kullanıcılar belirli bir oturum sırasında başka bir uygulamaya geçtiğinde istemlerle karşılaşmaz.

Güvenlik Onaylama İşaretleme Dili (SAML 2.0) Federasyon Protokolü, Webex SSO bulut ve kimlik sağlayıcınız (IdP) arasında kimlik doğrulaması sağlamak için kullanılır.

Profil

Webex Uygulaması , yalnızca web tarayıcısı ve SSO destekler. Web tarayıcısı SSO, Webex aşağıdaki bağlamaları destekler:

-

Hizmet Sağlayıcısı tarafından başlatılan POST -> POST bağlama

-

Hizmet Sağlayıcısı tarafından başlatılan REDIRECT -> POST bağlama

AdKimlik biçimi

SAML 2.0 Protokolü, belirli bir kullanıcı hakkında iletişim kurmak için çeşitli NameID formatlarını destekler. Webex Uygulama aşağıdaki NameID biçimlerini destekler.

-

urn:oasis:names:tc:SAML:2.0:nameid-format:transient -

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified -

urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress

IdP'nize yüklemekte olduğu meta veride, ilk giriş bu özellikte kullanım için Webex.

Çoklu Oturum Kapatma

Webex Uygulaması , tekli oturum açma profilini destekler. Uygulama Webexbir kullanıcı oturumu sona erdirecek ve IdP'niz ile oturumun çıkış işlemini onaylamak için SAML tek oturum açma protokolünü kullanan uygulamada oturumu çıkışlayabilir. IdP'nizin Çoklu Oturum Kapatma için yapılandırıldığından emin olun.

Control Hub'ı ADFS ile Entegre Et

Yapılandırma kılavuzları, SSO entegrasyonu için belirli bir örnek gösterir ancak tüm olasılıklar için kapsamlı yapılandırma sağlamaz. Örneğin, nameid-format urn:oasis:names:tc:SAML:2.0:nameid-format:transient için entegrasyon adımları belgelenmiştir. urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified or urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress gibi diğer formatlar SSO entegrasyonu için çalışacaktır ancak dokümantasyonumuzun kapsamı dışındadır.

Bu entegrasyonu kullanıcı için Webex ayarla ( Control Hub'Webex Uygulaması, Webex Meetings ve diğer hizmetler dahil). Kullanıcı Webex Control Hub'a entegre edilmişse site Webex yönetimi devralr. Yönetime bu şekilde Webex Meetings ve Control Hub'dayönetilmiyorsa için hızlı erişim iznini etkinleştirmek üzere ayrı bir SSO Webex Meetings .

ADFS'deki Kimlik Doğrulama mekanizmalarındaki yapılandırmaya bağlı olarak,Tümleşik Windows Kimlik Doğrulaması (IWA) varsayılan olarak etkinleştirilebilir. Etkinleştirilirse, (Webex Uygulaması ve Cisco Dizin Bağlayıcı gibi) Windows üzerinden başlatılan uygulamalar, ilk e-posta istemi sırasında hangi e-posta adresine girilen e-posta adresine bakılmaksızın, oturum açık olan kullanıcı olarak kimliği doğrular.

Meta verileri Webex sisteminize indirin

| 1 | |

| 2 |

. |

| 3 |

Kimlik sağlayıcı sekmesine gidin ve SSO'yu etkinleştiröğesine tıklayın. |

| 4 |

Bir IdP seçin. |

| 5 |

Organizasyonun sertifika türünü seçin:

Güven çıpaları, dijital imzanın sertifikasını doğrulama yetkisi olarak çalışan genel anahtarlardır. Daha fazla bilgi için IdP belgelerinize başvurun. |

| 6 |

Meta veri dosyasını indirin. Webex meta veri dosya adı idb-meta-<org-ID>-SP.xml' dir. |

ADFS Webex de meta verileri yükleme

Başlamadan önce

Control Hub, ADFS 2.x veya sonrakini destekler.

Windows 2008 R2 yalnızca ADFS 1.0'ı içerir. Microsoft’tan en az ADFS 2.x sürümünü yüklemelisiniz.

Bu SSO ve hizmet Webex için kimlik sağlayıcılar (IdPs) aşağıdaki SAML 2.0 spesifikasyonuna uygun olmalı:

-

NameID Format özniteliğini şu şekilde ayarlayın: urn:oasis:names:tc:SAML:2.0:nameid-format:geçici

-

Cisco Directory Connector'da seçilen özniteliğe eşlenen bir değere sahip uid öznitelik adını veya Webex kimlik hizmetinde seçilenle eşleşen kullanıcı özniteliğini içerecek şekilde IdP'de bir talep yapılandırın. (Bu öznitelik örneğin E-posta Adresleri veya Kullanıcı Asıl Adı olabilir.) Kılavuz için https://www.cisco.com/go/hybrid-services-directory içindeki özel öznitelik bilgilerine bakın.

| 1 |

Yönetici izinleriyle ADFS sunucusunda oturum açın. |

| 2 |

ADFS Yönetimi konsolunu açın ve yolunu izleyin. |

| 3 |

Bağlı Taraf Güveni Ekle Sihirbazı penceresinden Başlat'ı seçin. |

| 4 |

Veri Kaynağını Seç için Güvenen taraf hakkında bir dosyadan veri içe aktaröğesini seçin, indirdiğiniz Denetim Merkezi Meta Veri dosyasına gidin ve İleriöğesini seçin. |

| 5 |

Görünen Adı Belirleiçin, bu güvenen taraf güvenine Webex gibi bir görünen ad oluşturun ve İleriöğesini seçin. |

| 6 |

Verme Yetkilendirme Kurallarını Seç için Tüm kullanıcıların bu bağlı tarafa erişmesine izin ver'i ve İleri'seçin. |

| 7 |

Güven Eklemeye Hazır için İleri seçeneğini belirleyin ve ADFS'ye bağlı güven eklemeyi tamamlayın. |

Kimlik doğrulaması için talep Webex oluştur

| 1 |

Ana ADFS bölmesinde, oluşturduğunuz güven ilişkisini ve ardından Talep Kurallarını Düzenle'yi seçin. Verme Aktarım Kuralları bölümünden Kural Ekle'yi seçin. |

| 2 |

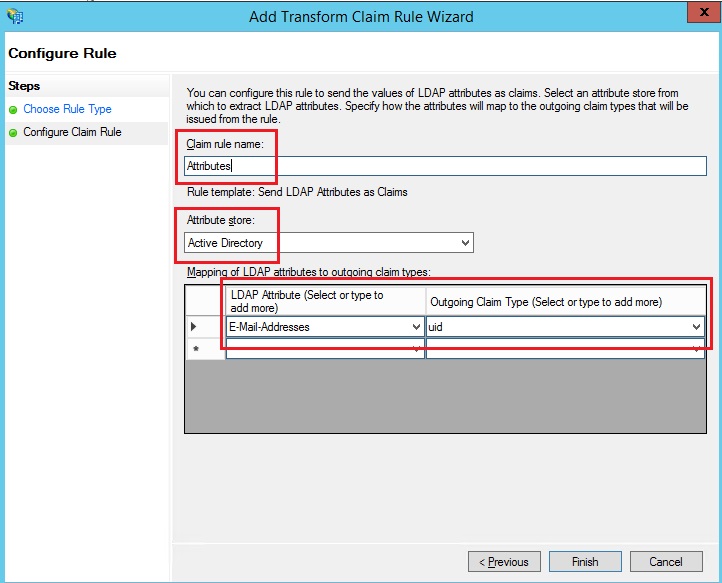

Kural Türünü Seç adımında LDAP Özniteliklerini Talep Olarak Gönder'i ve ardından İleri'yi seçin.  |

| 3 |

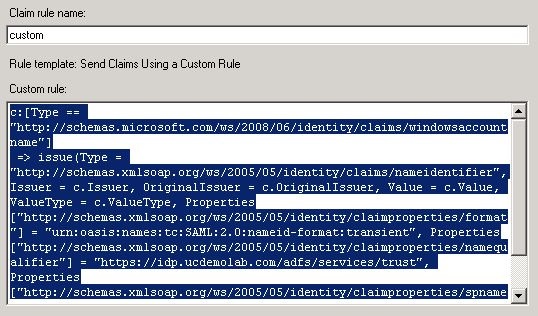

Tekrar Kural Ekle'yi seçin, Talepleri Özel Kural Kullanarak Gönder'i ve ardından İleri'yi seçin. Bu kural, ADFS'ye başka şekilde sağlanmayan "spname Webex" özniteliğini sağlar. |

| 4 |

Ana pencerede Bağlı Taraf Güveni'ni ve ardından sağ bölmeden Özellikler'i seçin. |

| 5 |

Özellikler penceresi gösterildiğinde Gelişmiş sekmesi, SHA-256'ya gidin ve ardından değişikliklerinizi kaydetmek için Tamam'ı seçin. |

| 6 |

Dosyayı indirmek için dahili ADFS sunucusunda şu URL'ye gidin: https:// <AD_FS_Sunucusu>/FederationMetadata/2007-06/FederationMetadata.xml Düzgün biçimlendirilmiş XML dosyasını almak için sayfaya sağ tıklamanız ve sayfa kaynağını görüntülemeniz gerekebilir. |

| 7 |

Dosyayı yerel sisteminize kaydedin. |

Sonraki adım

ADFS meta verilerini, yönetim portalında yer alan Webex tekrar içe aktarmaya hazırsınız.

IdP meta verilerini içe aktarın ve çoklu oturum açma etkinleştir

Meta verileri dışa aktardikten Webex IdP'nizi yapılandırın ve IdP meta verilerini yerel sisteminize indirdikten sonra, Control Hub'dan Webex organizasyona aktarmaya hazır oluruz.

Başlamadan önce

Kimlik sağlayıcı (IdP) arayüzünden SSO entegrasyonunu test etmeyin. Yalnızca hizmet sağlayıcı-başlatıldı (SP-başlatıldı) akışlarını destekliyoruz, bu nedenle bu entegrasyon için Control hub SSO test 'i kullanmanız gerekir.

| 1 |

Şunlardan birini tercih edin:

|

| 2 |

IdP meta verilerini içe aktar sayfasında, IdP meta veri dosyasını sayfaya sürükleyip bırakın veya meta veri dosyasını bulup yüklemek için dosya tarayıcısı seçeneğini kullanın. İleri'ye tıklayın.

Varsa Daha güvenli seçeneğini kullanabilirsiniz. Bu, ancak IdP'niz meta verilerini imzalamak için genel bir CA kullandı ise mümkündür. Diğer tüm durumlarda, Daha az güvenli seçeneğini kullanabilirsiniz . Meta verilerin imzalanmaz, otomatik olarak imzalanmaz veya özel bir CA ile imzalanmazsa bu bilgiler dahildir. Okta meta verileri oturum açmaz, bu nedenle Okta Güvenliği entegrasyonu için Daha az güvenli SSO gerekir. |

| 3 |

SSO kurulumunu test etöğesini seçin ve yeni bir tarayıcı sekmesi açıldığında, oturum açarak Kimlik Sağlayıcı ile kimlik doğrulaması yapın. Kimlik doğrulamayla ilgili bir hatayla karşılaşırsanız oturum açma bilgilerinizi yanlış girmiş olabilirsiniz. Kullanıcı adı ve parolanızı kontrol edip tekrar deneyin. Uygulama Webex hatası , genellikle kurulum sırasında SSO anlamına gelir. Bu durumda adımları, özellikle de Control Hub meta verilerini kopyalayıp IdP kurulumuna yapıştırmayla ilgili adımları tekrar uygulayın. SSO ile giriş yapmaya doğrudan erişmek için bu ekranda URL’yi panoya kopyala seçeneğine tıklayın ve kopyaladığınız URL’yi özel bir tarayıcı penceresine yapıştırın. Burada, SSO ile giriş yapma işlemini gerçekleştirebilirsiniz. Bu adım, oturum aken mevcut bir oturumda olabileceğiniz bir erişim belirteci nedeniyle false pozitifleri durdurur. |

| 4 |

Control Hub tarayıcı sekmesine geri dönün.

Ağ SSO yapılandırma, ilk olarak Etkinleştir'i seçmedikçe radyo düğmesi içinde SSO. |

Sonraki adım

Okta'dan kullanıcı sağlamayı buluta Cisco Webex Control Hub Okta Kullanıcılarını senkronize etmek için bu Webex kullanın.

Entra ID'den Webex bulutuna kullanıcı sağlama işlemi yapmak istiyorsanız Microsoft Entra ID kullanıcılarını Cisco Webex Control Hub'a senkronize etme prosedürlerini kullanın.

Kuruluşunuzdaki yeni Webex Uygulaması kullanıcılarına gönderilen e-postaları devre dışı bırakmak için Otomatik E-postaları Bastır bölümündeki prosedürü takip edebilirsiniz. Belgede, kuruluşunuzdaki kullanıcılarla en iyi şekilde iletişime geçme yöntemlerini de bulabilirsiniz.

ADFS Webex güvene göre güncelleme

Başlamadan önce

ADFS'de Webex Güvenen Taraf Güvenini güncelleyebilmeniz için önce SAML meta veri dosyasını Control Hub'dan dışa aktarmanız gerekir.

| 1 |

Yönetici izinleriyle ADFS sunucusunda oturum açın. |

| 2 |

SAML meta veri dosyasını Webex'ten ADFS sunucusundaki geçici bir yerel klasöre yükleyin, örneğin |

| 3 |

PowerShell'i açın. |

| 4 |

Tüm güvenen taraf güvenlerini okumak için Webex güvenen taraf güveninin |

| 5 |

Koşmak Dosya adını ve hedef adını ortamınızdaki doğru değerlerle değiştirdiğinizden emin olun. Bkz. .https://docs.microsoft.com/powershell/module/adfs/update-adfsrelyingpartytrustWebex SP 5 yıllık sertifikasını indirdikten ve İmzalama veya Şifreleme Sertifikası İptali'nin açık olduğunu biliyorsanız şu iki komutu çalıştırmanız gerekir: |

| 6 |

Control Hub'da oturum açın, ardından SSO entegrasyonunu test edin: |

ADFS ile ilgili sorun giderme

Windows günlüklerinde ADFS hataları

Windows günlüklerinde ADFS olay günlüğü hata kodu 364'ü görebilirsiniz. Olay ayrıntıları geçersiz bir sertifikayı tanımlar. Bu tür durumlarda ADFS ana bilgisayarının sertifikayı doğrulaması için 80 numaralı bağlantı noktasındaki güvenlik duvarını geçmesine izin verilmez.

Bağlı olan taraf güveni için sertifika zincirini oluşturma girişimi sırasında hata oluştu

SSO sertifikasını güncellerken oturum aken şu hatayı alabilirsiniz: Invalid status code in response.

Bu hatayı görüyorsanız ADFS sunucusunda Etkinlik Görüntüleyici günlüklerini kontrol edin ve aşağıdaki hatayı deneyin: An error occurred during an attempt to

build the certificate chain for the relying party trust

'https://idbroker.webex.com/' certificate identified by thumbprint

'754B9208F1F75C5CC122740F3675C5D129471D80'. Olası nedenler sertifikanın iptal edilmiş olması, sertifika zincirinin, bağlı olan taraf güvenin şifreleme sertifikası iptal ayarları tarafından belirtilen şekilde doğrulanamadı ya da sertifika geçerlilik süresi içinde değildir.

Bu hata oluşursa komutları çalıştırmalısınız Set-ADFSRelyingPartyTrust -TargetIdentifier https://idbroker.webex.com/

-EncryptionCertificateRevocationCheck None

Federasyon Kimliği

Federasyon Kimliği büyük/küçük harf duyarlıdır. Eğer bu sizin kurumsal e-posta adresinizse, bunu tam olarak ADFS Webex olarak girin veya eşleşen kullanıcı bulunamaz.

LDAP özniteliği gönderilmeden bu özniteliği normalleştirmek için özel bir talep kuralı yazılamaz.

Meta verilerinizi ortamınızda kurduğunuz ADFS sunucusundan alın.

Gerekirse ADFS Yönetimi'nde yolunu izleyerek URL'yi doğrulayabilirsiniz.

Senkronizasyonu ayarlama

ADFS sunucunuzun sistem saatinin, Ağ Zaman Protokolü'nü (NTP) kullanan güvenilir bir İnternet zaman kaynağıyla eşleştiğinden emin olun. Aşağıdaki PowerShell komutunu kullanarak yalnızca Güven ilişkisine bağlı olan Webex için saati iki kez kullanın.

Set-ADFSRelyingPartyTrust -TargetIdentifier "https://idbroker.webex.com/$ENTITY_ID_HEX_VALUE" -NotBeforeSkew 3

Onaltılık değer, ortamınız için benzersizdir. Lütfen bu meta veri dosyasındaki SP EntityDescriptor kimliği Webex değiştirin. Örnek:

öğesine tıklayın.

öğesine tıklayın.