Наскрізне шифрування для Webex Meetings та Webex Calling

Надіслати відгук?

Надіслати відгук?

Порівняйте наскрізне шифрування Webex та наскрізне шифрування Zero-Trust

Webex Suite пропонує два типи наскрізного шифрування (E2EE):

-

Наскрізне шифрування Webex — стандартний захист для контенту, створеного користувачами, який використовується під час стандартних зустрічей та обміну повідомленнями Webex.

-

Наскрізне шифрування Zero-Trust — покращений захист медіа та користувацького контенту в зустрічах Webex із наскрізним шифруванням. Ця стаття зосереджена головним чином на наскрізному шифруванні Zero-Trust.

Обидва типи наскрізного шифрування забезпечують додатковий рівень шифрування, який захищає дані від атак перехоплення, але вони відрізняються рівнем конфіденційності, який вони пропонують.

Наскрізне шифрування Webex

Наскрізне шифрування Webex використовує систему керування ключами Webex* (KMS) для створення та керування ключами шифрування. Ці ключі Webex KMS використовуються для шифрування повідомлень чату, файлів, дощок та анотацій, створених програмами Webex та відеопристроями Cisco. Спочатку використовувалося з Webex Messaging, але тепер наскрізне шифрування Webex також використовується для шифрування контенту, створеного користувачем, у стандартних Webex Meetings на платформі для зустрічей Webex Suite. З наскрізним шифруванням Webex:

-

Дані шифруються в дорозі і в стані спокою.

-

Програми Webex та пристрої Cisco шифрують увесь контент, створений користувачем, такий як повідомлення, файли, анотації та дошки, перш ніж передавати їх через зашифрований TLS.

-

Цей зашифрований контент зберігається на серверах зашифрованого контенту в хмарі Webex.

Цей додатковий рівень безпеки захищає дані користувачів під час передачі від атак перехоплення TLS та зберігає дані користувачів від потенційних поганих акторів у хмарі Webex.

За замовчуванням наша хмарна KMS генерує та розповсюджує ключі шифрування. Ви також маєте можливість за допомогою Webex Hybrid Data Security (HDS) керувати власною локальною версією системи керування ключами. Докладніше див. у посібнику з розгортання Webex Hybrid Data Security.

Хмара Webex може отримувати доступ до ключів шифрування KMS та використовувати їх, але лише для розшифрування даних, необхідних для основних служб, таких як:

- Індексація повідомлень для функцій пошуку

- Запобігання втраті даних

- Перекодування файлів

- Витребування електронної інформації

- Дані архівні

Щоб отримати додаткові відомості про наскрізне шифрування на основі Webex KMS, див. Технічний документ із безпеки Webex Messaging.

Наскрізне шифрування з нульовою довірою

Webex використовує наскрізне шифрування Zero-Trust, щоб забезпечити вищий рівень безпеки та конфіденційності медіа та користувацького контенту (чату, файлів, дощок та анотацій) під час зустрічей Webex із наскрізним шифруванням.

Наскрізне шифрування Zero-Trust використовує протокол Messaging Layer Security (MLS) для обміну інформацією, щоб учасники зустрічі Webex могли створити спільний ключ шифрування зустрічі.

Ключ шифрування наради доступний лише для учасників наради. Служба Webex не може отримати доступ до ключа зустрічі, отже, "Нульова довіра".

Сфера безпеки з нульовою довірою для вебекс-зустрічей

Наступне підтримують зустрічі Webex із нульовим довірчим шифруванням від початку до кінця:

-

Протоколи на основі стандартів (MLS, SFrame) з формально перевіреною криптографією.

- Настільні програми Webex для Windows, MacOS та Linux.

- Мобільні додатки Webex для iOS та Android.

-

Відеопристрої Cisco (серії Room, серії Desk та Webex Board).

-

Наскрізне шифрування (E2EE) під час зустрічей у особистих кімнатах.

-

Наскрізне шифрування (E2EE) для запланованих зустрічей.

-

Піктограма безпеки, яка дозволяє всім учасникам зустрічі одразу знати, що їхня зустріч безпечна, і коли для неї ввімкнено наскрізне шифрування.

-

Усна перевірка учасників зустрічі за допомогою нового коду перевірки безпеки.

-

До 1000 учасників.

-

Локальний запис.

-

Чат під час зустрічі, передача файлів, робота на дошці та анотації.

-

Віддалене керування робочим столом.

-

У застосунку Webex ви можете приєднатися до зустрічі, використовуючи лише аудіо з комп’ютера (дзвінки на основі PSTN) me/Call не підтримується).

Безпека з нульовою довірою не підтримує наступне на нарадах:

-

Старіші пристрої Webex, такі як серії SX, DX та MX.

-

Веб-браузерний додаток Webex (web.webex.com).

-

Збереження чату зустрічі, файлів, дощок та анотацій.

-

Збереження даних сеансу, стенограм та нотаток зустрічі в хмарі.

-

Функції, що надаються хмарними сервісами Cisco, які вимагають доступу до розшифрованих носіїв, серед яких:

-

Мережевий запис (NBR)

-

Перекодування носіїв

-

Помічник Webex AI під час зустрічі

-

Автоматичні закриті субтитри

-

Транскрипція тощо.

-

-

Дзвінки до та з телефонної мережі загального користування (PSTN)

-

Дзвінки на SIP-пристрої та з них

-

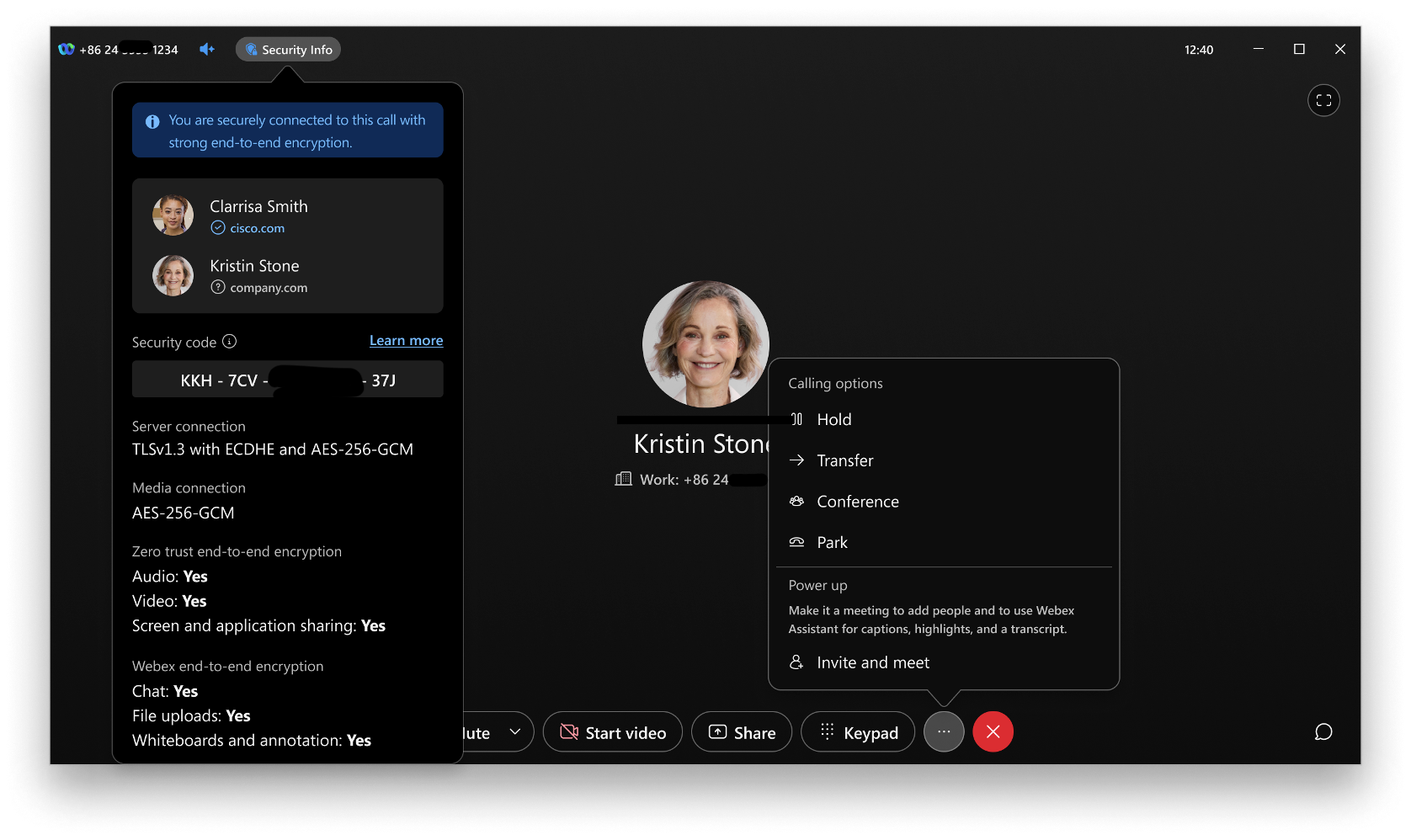

Наскрізне шифрування для Webex Calling

Webex Calling наразі шифрує дзвінки за допомогою протоколу безпечного транспортування в реальному часі (SRTP) для медіа. З впровадженням Webex Calling E2EE платформа Webex розширює свої надійні можливості наскрізного шифрування, гарантуючи, що лише учасники зв'язку можуть розшифрувати його вміст, а не постачальник послуг. Це покращення особливо актуальне для ринків з високими вимогами до безпеки. Webex Calling E2EE працює опортуністично. Це означає:

-

Опортуністична взаємодія— Дзвінки починаються з медіа SRTP та автоматично переходять на E2EE, коли клієнти підтримують його, і жодні умови не перешкоджають E2EE.

-

Динамічне зниження рівня— Якщо під час виклику умови змінюються (наприклад, викликається функція, яка вимагає обробки медіафайлів службою Webex), виклик може тимчасово перейти на SRTP.

-

Сповіщення користувача— Додаток Webex сповіщає користувачів про переходи між станами SRTP та E2EE, забезпечуючи прозорість.

Коли виклик Webex Calling переводиться в середовище Webex Meeting, початковий сеанс E2EE Calling завершується, і виклик переходить у середовище Webex Meeting. Це означає, що опортуністичний виклик E2EE більше не діє, і всі учасники виклику повторно підключаються до зустрічі. Доступність E2EE у грі «Нарада» залежить від типу наради за замовчуванням, налаштованого клієнтом.

Якщо виклик Webex Calling передбачає використання конференц-мікшера, такого як тристоронній або n-сторонній виклик, тоді опортуністичний E2EE також не може бути підтримуваний.

-

У дзвінку беруть участь учасники поза організацією.

-

Принаймні один учасник не використовує застосунок Webex, який підтримує E2EE.

-

Сервіс Webex Calling пропонує медіа-функції, такі як спеціальні конференції або запис дзвінків.

Webex Calling не підтримує E2EE для певних типів викликів, таких як індивідуальні виклики PSTN (зокрема між організаціями) та індивідуальні локальні зовнішні (гібридні) виклики.

Коли сервісу Webex потрібно обробляти медіафайли, він вимикає E2EE. Це стосується таких функцій, як автосекретар, черга викликів (хоча система може вмикати E2EE після підключення оператора) та голосовий портал (наприклад, внесення або отримання голосової пошти). Система також не підтримує E2EE для медіафайлів із попередньою відповіддю. Якщо налаштування або політики конфіденційності блокують або приховують особу віддаленого абонента, наприклад, у випадку конфіденційності ідентифікації підключеної лінії або коли помічник відповідає за керівника, Webex не ввімкне E2EE.

E2EE працює лише на основних лініях, а не на спільних або віртуальних лініях.

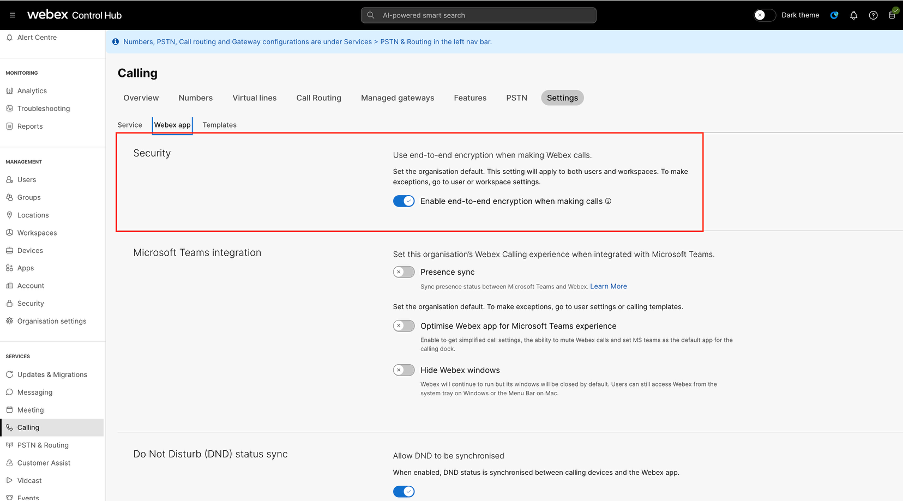

Увімкнення наскрізного шифрування для Webex Calling

E2EE для викликів Webex вимкнено за замовчуванням. Увімкніть E2EE для Webex Calling, щоб захистити зв'язок користувачів по всій організації.

- Увійдіть у Центркерування.

- Перейти до та перейдіть на вкладку Додаток Webex .

- У розділі Безпека увімкніть Увімкнути кінцеве шифрування під час здійснення дзвінків та натисніть Зберегти.

Цей розділ призначено для клієнтів із повнофункціональними нарадами.

Щоб приєднатися до наради E2EE зі свого пристрою Webex Board, Room або Desk, торкніться кнопки Приєднатися до Webex і введіть номер наради, вказаний у запрошенні на вебекс-наради. Потім торкніться кнопки Приєднатися , щоб приєднатися до наради.

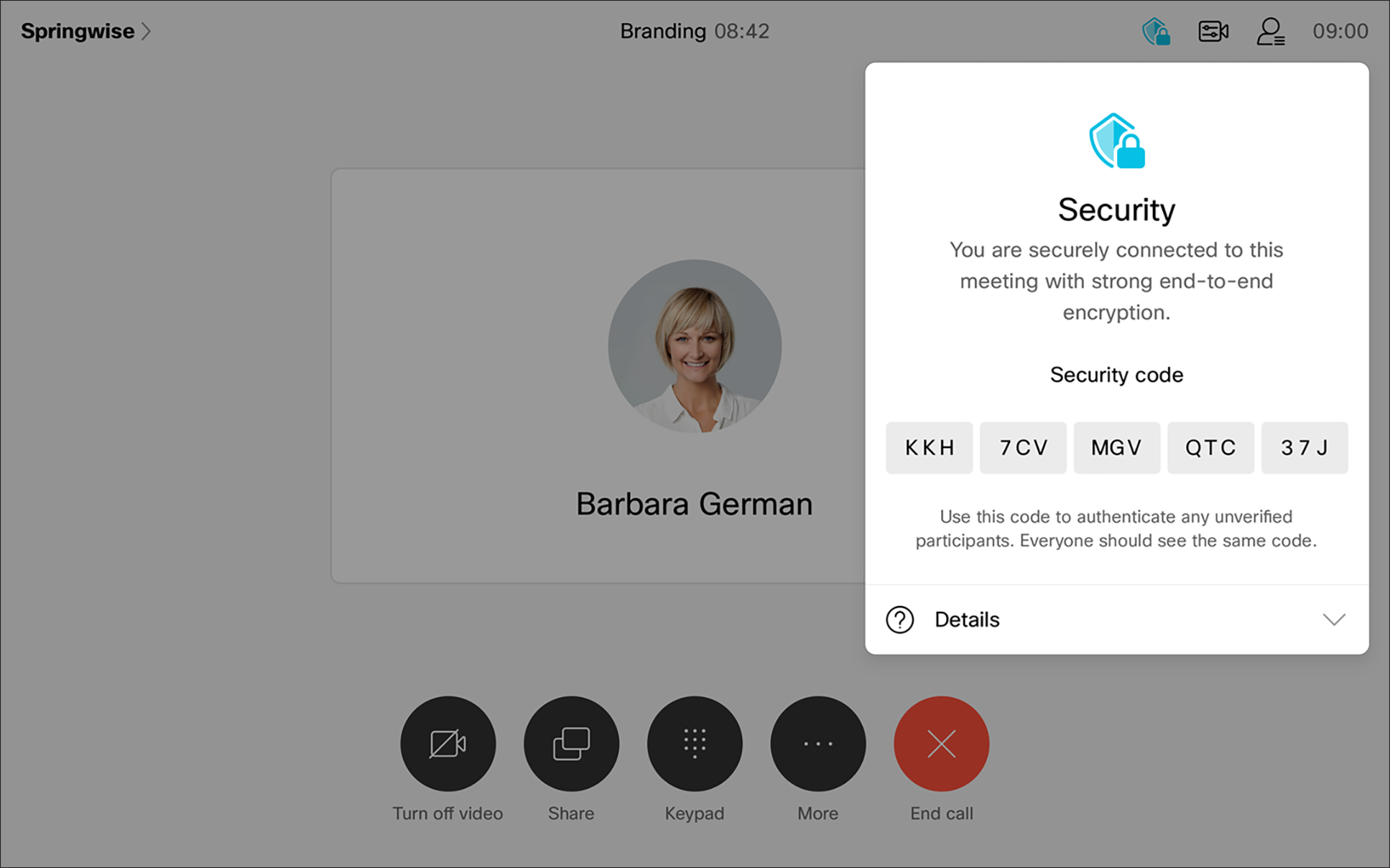

Під час наради можна перевірити, чи нарада наскрізно зашифрована, подивившись на піктограму щита в заголовку.

-

– Зустріч наскрізно зашифрована.

– Зустріч наскрізно зашифрована. -

– З'єднання між вашим настільним додатком Webex і сервером Webex є безпечним, але зустріч не зашифрована наскрізно.

– З'єднання між вашим настільним додатком Webex і сервером Webex є безпечним, але зустріч не зашифрована наскрізно.

Надається код безпеки, щоб учасники могли переконатися, що їхнє з'єднання безпечне.

Торкніться піктограми  , щоб переглянути код безпеки та інші відомості про безпеку наради. Код безпеки змінюється щоразу, коли учасник входить у нараду.

, щоб переглянути код безпеки та інші відомості про безпеку наради. Код безпеки змінюється щоразу, коли учасник входить у нараду.

Всі учасники наради повинні бачити однаковий код безпеки. Якщо одна особа бачить інший код безпеки, це означає, що її з'єднання не є безпечним.

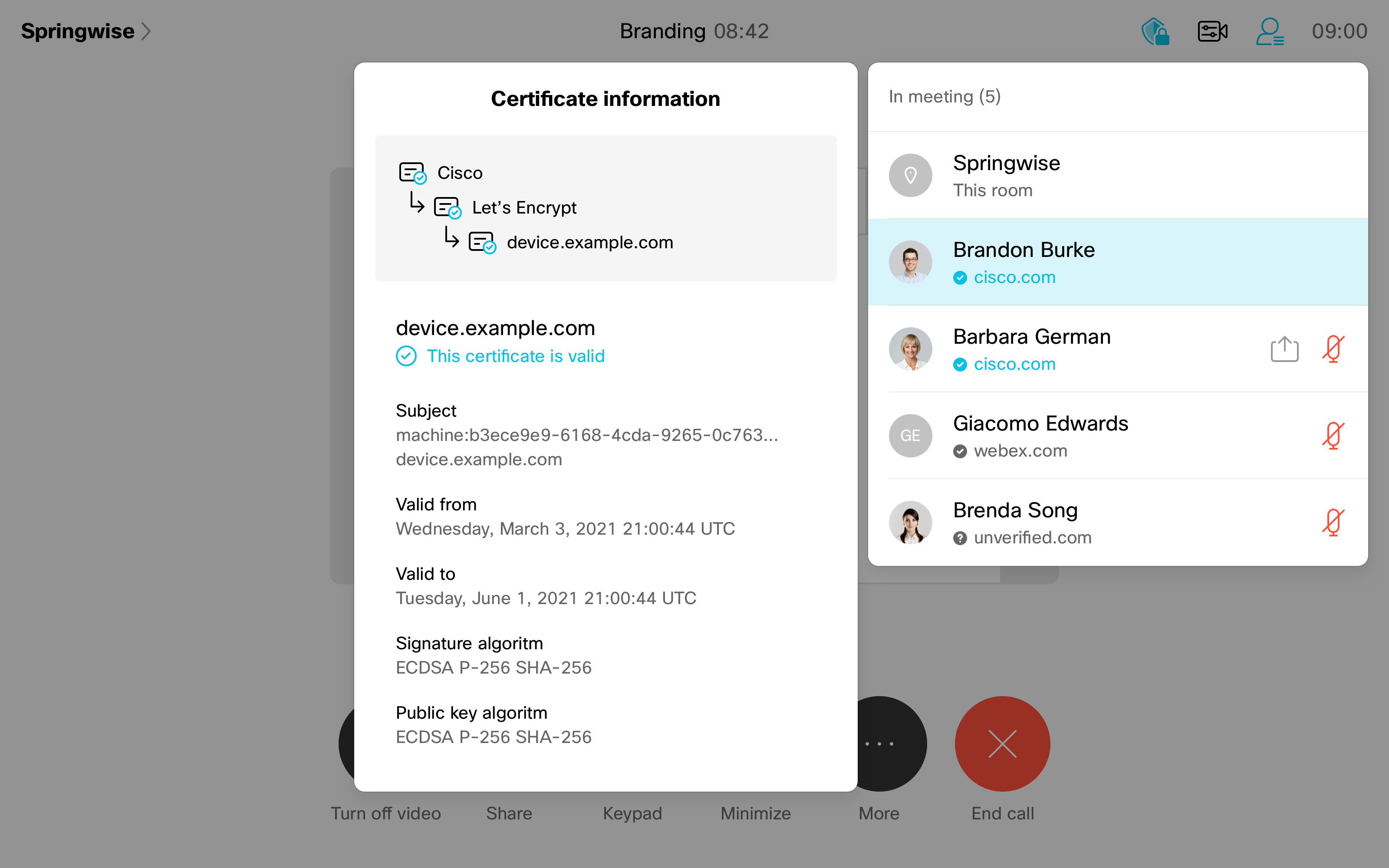

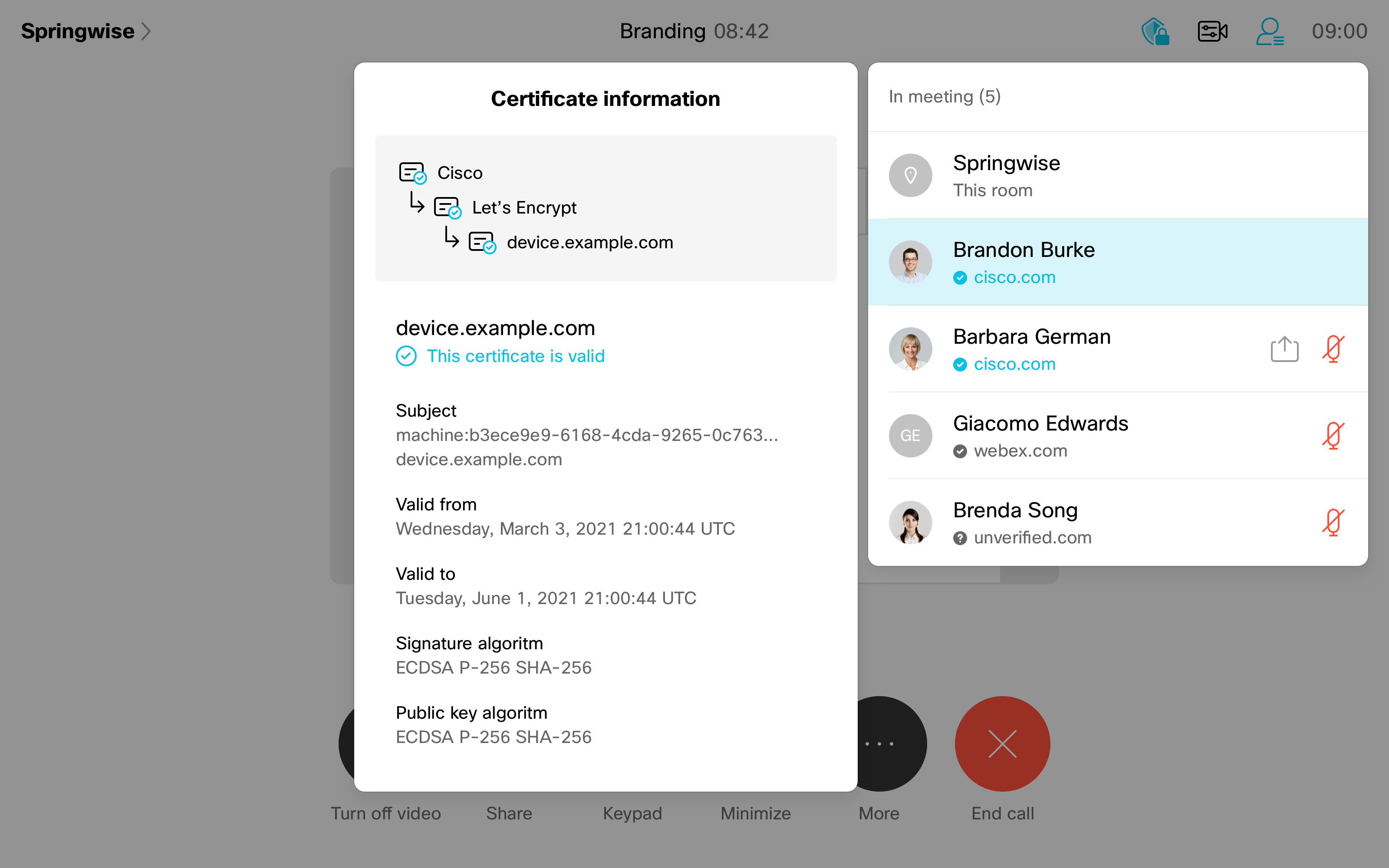

У списку учасників можна побачити інформацію про статус аутентифікації кожного учасника: перевірені або неперевірені.

-

– Особистість учасника була перевірена зовні центром сертифікації партнера Webex (CA). Для цього потрібно настроїти зовнішній сертифікат на особистому пристрої.

– Особистість учасника була перевірена зовні центром сертифікації партнера Webex (CA). Для цього потрібно настроїти зовнішній сертифікат на особистому пристрої. -

– Особистість учасника була внутрішньо перевірена Webex CA.

– Особистість учасника була внутрішньо перевірена Webex CA. -

– Особистість учасника неперевірена.

– Особистість учасника неперевірена.

Докладніші відомості про постачальника сертифікатів можна отримати, торкнувшись імені учасника та вибравши показати сертифікат.

Досвід користувача для Webex Calling

Користувацький інтерфейс Webex Calling E2EE узгоджується з інтерфейсом користувача E2EE, реалізованим для Meeting, та базується на ньому. Коли виклик Webex Calling зашифровано наскрізним способом, програма Webex (для настільних комп’ютерів і мобільних пристроїв) відображає чіткі візуальні індикатори. Користувачі також отримують окремі візуальні та звукові сповіщення про переходи між SRTP та E2EE під час дзвінка.