Webex Edge Connect

Feedback?

Feedback?Edge Connect nutzt einen Cloud-Exchange-Anbieter, entweder Equinix oder Megaport, um den Routing-Edge des Kunden über eine private Netzwerk-Peering-Verbindung nahtlos mit den Edge-Routern des Webex-Backbones zu verbinden. Diese Peering-Verbindung verbessert das Erlebnis für Anrufer, Contact-Center-Agenten und Meeting-Benutzer erheblich dank garantierter Bandbreite und direkter Konnektivität, wodurch Netzwerklatenz, Paketverlust und Jitter reduziert werden.

Die Verbindung zwischen der Kundenausrüstung und dem Edge-Router des Webex-Anbieters trägt dazu bei, eine geringe Latenz sicherzustellen. Als allgemeine Richtlinie gilt: Stellen Sie eine Verbindung zu den Webex Edge Connect On-Ramp-Rechenzentren in Ihrer Region her, um auf Webex-Dienste zuzugreifen. Große Kunden mit einem nationalen oder internationalen Netzwerk sollten über ein regionales Peering mit Webex nachdenken, um die Latenz weiter zu reduzieren.

Referenzinformationen zum Fabric-Workflow des Cloud-Exchange-Anbieters finden Sie in der Dokumentation unter https://docs.equinix.com/ oder https://docs.megaport.com.

Die Netzwerklatenz kann die WebEx Benutzererfahrung beeinträchtigen. Die Latenzzeit kann durch den geografischen Standort, das Internet-Routing-Muster, die Benutzer-Netzwerk-Konnektivitätsmethode (LAN im Vergleich zu Wi-Fi) und den allgemeinen Zustand der Netzwerkpfade zwischen jedem Verbindungspunkt beeinflusst werden.

Siehe auch die Cisco Preferred Architecture für Webex Edge Connect für Webex Meetings, Calling Multi-Tenant und Dedicated Instance, die detaillierte Informationen zum Design und zur Bereitstellung von Edge Connect enthält.

| Revisionsdatum | Neue oder geänderte Informationen |

|---|---|

| 09. Juni 2025 |

|

| 20. September 2024 |

Dieses und das vorherige Dokumentationsupdate zielen darauf ab, die angekündigten BGP-Routen abzugleichen. Zu Webex Meetings hinzugefügte IP-Bereiche (nach Theater):

Zu Webex Calling hinzugefügte IP-Bereiche (nach Theater):

Eine Notiz wurde in Webex Public IP Block Ranges By Theater and Solutionhinzugefügt. |

| 28. August 2024 |

Zu Webex Meetings hinzugefügte IP-Bereiche (nach Theater):

Zu Webex Calling hinzugefügte IP-Bereiche (nach Theater):

Aus Webex Meetings entfernte IP-Bereiche (nach Theater):

Aus Webex Calling entfernte IP-Bereiche (nach Theater):

|

| 01. August 2024 |

Zu Webex Calling hinzugefügte IP-Bereiche (nach Theater):

|

| 14. August 2023 |

Die folgenden IP-Bereiche werden am 15. September 2023 live geschaltet. Zu Webex Meetings hinzugefügte IP-Bereiche (nach Theater):

|

| Dienstag, 17. Juli 2023 |

Zu Webex Meetings hinzugefügte IP-Bereiche (nach Theater):

Aus Webex Meetings entfernte IP-Bereiche (nach Theater):

|

| 12. April 2023 |

Zu Webex Meetings hinzugefügte IP-Bereiche (nach Theater):

|

| 28. März 2023 | Artikel in Registerkartenformat umstrukturiert. Artikelrevisionsverlauf ab 17. März hinzugefügt. |

| 17. März 2023 |

Zu Webex Meetings hinzugefügte IP-Bereiche (nach Theater):

Aus Webex Meetings entfernte IP-Bereiche (nach Theater):

|

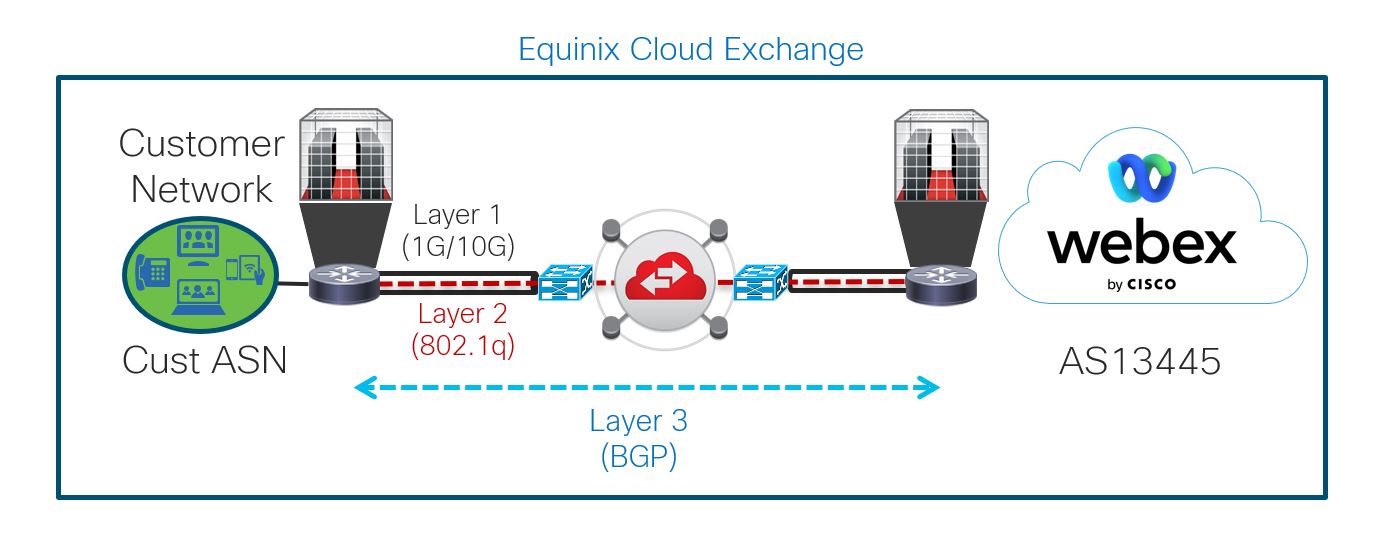

Im Folgenden finden Sie die grundlegenden Anforderungen für die Einrichtung von Edge Connect-Peering:

-

Eine aktive Verbindung und ein Port auf dem Equinix- oder Megaport-Cloud-Exchange.

-

Eine BGP Border Gateway Protocol Systemnummer (Public Border Gateway Protocol private System, ASN).

-

Der Kunde hat IP-Adressen für beide Seiten der BGP-Peering-Verbindung bereitgestellt.

-

Ihr BGP-Peering-Link-Adressbereich, ein öffentliche IP mit /30 oder /31-Präfix

-

Ihr angekündigter öffentliche IP (muss providerunabhängig sein)

-

Ein IP-Raum, der öffentlich und anbieterunabhängig ist.

-

Edge Connect akzeptiert keine privaten Präfix-Anzeigen wie RFC1918.

-

Ein IT-Team mit Kenntnissen von BGP und Peering-Prinzipien.

-

Ein Netzwerkgerät, das BGP- und 802.1Q-Tags ausführen kann.

-

Schicht 1 – Physische Konnektivität über Equinix oder Megaport.

-

Schicht 2 – Datenverbindungskonnektivität über Equinix oder Megaport.

-

Ebene 3 – Netzwerkkonnektivität mit Webex über das Equinix- oder Megaport-Cloud-Fabric.

Um Edge Connect einzurichten, müssen Sie zunächst mit einem Vertreter von Equinix oder Megaport zwei Aufgaben erledigen: Herstellen der physischen Konnektivität und Einrichten der Datenverbindungskonnektivität. Wenn diese Aufgaben abgeschlossen sind, können Sie mit der dritten Aufgabe fortfahren: Herstellen einer Netzwerkverbindung mit Webex über das Webex Edge Connect Portal.

Das Diagramm zeigt die Verbindungen von Ebene 1, Ebene 2 und Ebene 3, die eingerichtet werden müssen, um Edge Connect in den entsprechenden Aufgaben zu konfigurieren.

Physische Konnektivität

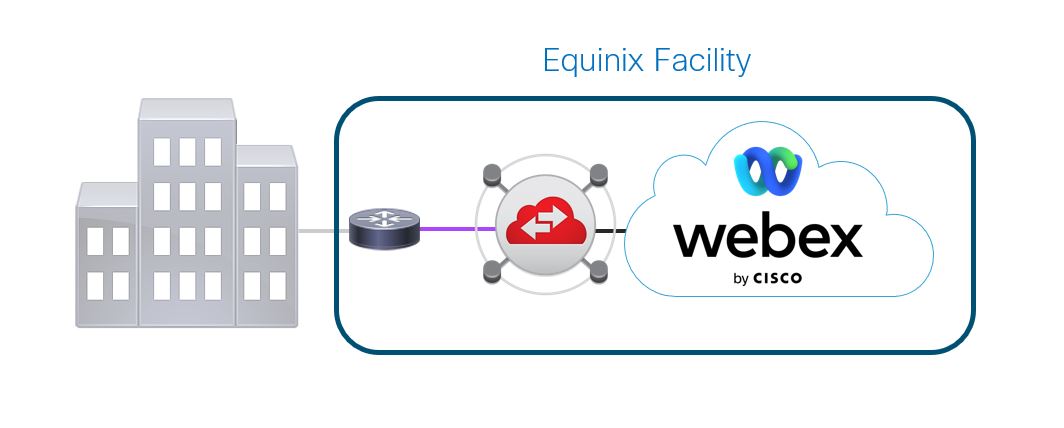

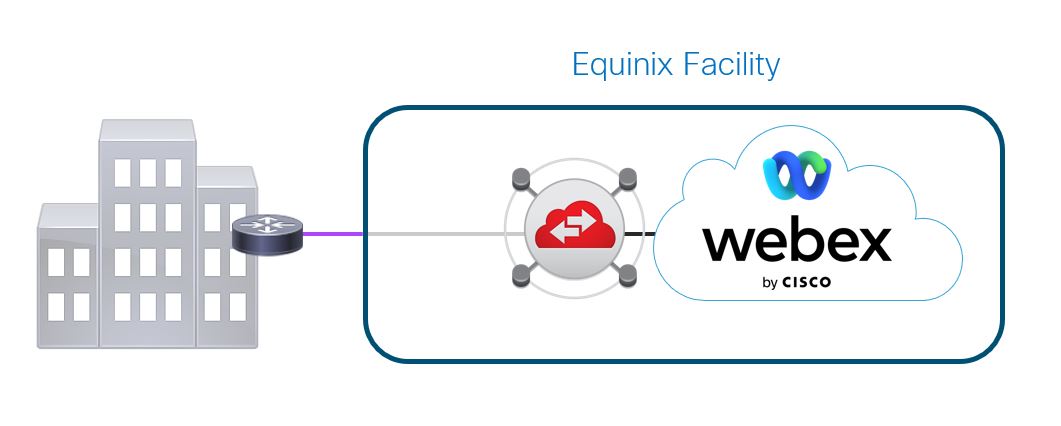

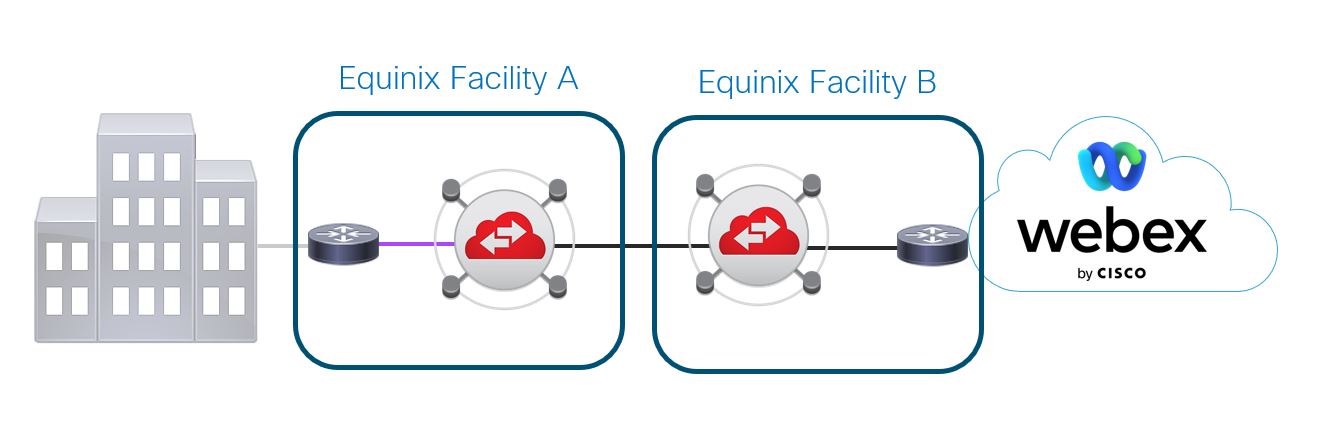

Sie müssen sich mit einem Vertreter von Equinix oder Megaport beraten, um Ihre physische und Datenverbindung einzurichten. Es gibt drei verfügbare Methoden zum Bereitstellen der physischen Konnektivität für Edge Connect.

-

Eine lokale Equinix- oder Megaport-Einrichtung stellt eine Querverbindung zwischen Ihrem Router in einer Equinix- oder Megaport-Einrichtung und dem Fabric-Switch her. Das violette Segment unten zeigt die Verbindung, die zwischen Ihrem Käfig und dem Fabric-Switch hergestellt werden muss.

Dies sind die Rechenzentren, mit denen Kunden eine Verbindung zum Webex-Backbone herstellen können.

Standorte Nordamerika

Internationale Standorte

-

Ash ash ein, VA, USA

-

Chicago, IL, USA

-

Dallas, TX, USA

-

New York, NY, USA

-

San Jose, Kalifornien, USA

-

Montreal, Kanada

-

Toronto, Kanada

-

Amsterdam, NL

-

London, GB

-

Frankfurt, DE

-

Singapur, SINGAPORE

-

Sydney(AU)

-

Tokio, JP

-

-

Eine Netzwerkverbindung, die eine Verbindung zwischen Ihrem Gebäude und der nächstgelegenen Equinix- oder Megaport-Einrichtung herstellt, die sich am selben Standort wie die Webex-Cloud befindet. Das violette Segment unten zeigt die Verbindung, die zwischen Ihrem Gebäude und einer Equinix- oder Megaport-Einrichtung hergestellt werden muss.

-

In der Nähe Ihres Gebäudes gibt es eine Einrichtung von Equinix oder Megaport, Einrichtung A, die sich jedoch nicht am selben Standort wie die Webex-Cloud befindet. Sie können eine Verbindung zwischen Ihrem Gebäude und Einrichtung A herstellen. Equinix oder Megaport verbindet dann Einrichtung A über ihr Netzwerk mit einer Einrichtung, die sich am selben Standort wie die Webex-Cloud befindet, Einrichtung B.

Das violette Segment und die Wolke im Bild unten zeigen die Verbindung, die zum Fabric des Cloud-Exchange-Providers in Einrichtung A hergestellt werden muss, dem Verbindungskreis zwischen der Ihnen am nächsten gelegenen Equinix- oder Megaport-Einrichtung und der Equinix- oder Megaport-Colocation-Einrichtung.

Datenverbindungskonnektivität

Sie müssen über die Website des Cloud Exchange-Anbieters eine virtuelle Ethernet-Verbindung zu Webex mit einem Serviceschlüssel bereitstellen, der von Cisco bereitgestellt wird, nachdem das Webex-Backbone konfiguriert wurde.

Informationen zum Herstellen einer Verbindung finden Sie in der Cisco Preferred Architecture für Webex Edge Connect für Webex Meetings, Calling Multi-Tenant und Dedicated Instance .

Informationen zum Herstellen einer Verbindung finden Sie in der Cisco Preferred Architecture für Webex Edge Connect für Webex Meetings und Calling.

Routenrichtlinie – Technische Details

-

Die öffentliche BGP-ASN von Webex ist 13445.

-

Das von Webex angezeigte maximale Längenpräfix ist /24. Das von Webex akzeptierte maximale Längenpräfix ist /29.

-

Die von Webex angezeigte Anzahl an Routen kann sich im Laufe der Zeit ändern. Wir empfehlen Kunden, 500 Routen von Webex auf dem BGP-Peering zu erlauben.

-

Die von Webex akzeptierte maximale Anzahl an Routen ist 100.

-

Kunden können Bidirektionale Weiterleitungserkennung (Bidirectional-Forwarding Detection, BFD) verwenden. BFD ist mit einem Standardwert von 300 ms x 3 auf den Webex Edge-Routern für Edge Connect für Meetings und Anruflinks und 300 ms x 3 für Edge Connect für dedizierte Instanzlinks aktiviert.

-

Alle Webex-Routen sind in den BGP-Anzeigen enthalten.

-

Kunden-Traffic-Engineering-Techniken wie NAT, BGP AS-PATH oder vordefinierte BGP-Communitys sind verfügbar, um den Datenfluss im Cisco Backbone zu beeinflussen. BGP-Communitys können implementiert werden, um den Umfang der Kundenroutenübertragung zwischen den geographischen Webex-Theatern zu begrenzen.

-

Kunden können das Webex Looking Glass-Portal verwenden, um angekündigte BGP-Routen zu sehen und Ping- und Traceroute-Tests durchzuführen.

Die bevorstehende Verwendung von AS-PATH wird bei der Verwendung privater ASNs nicht unterstützt. Dies liegt daran, dass Webex private ASNs in Edge Connect unterstützt, den ASN nach dem Eingrenchen in das Webex Backbone-Netzwerk entfernt. Es wird empfohlen, stattdessen Link Priority Communitys zu verwenden, um die BGP-Routingpfadpriorität von Webex zurück zum privaten Netzwerk zu beeinflussen.

Öffentliche Webex-IP-Blockbereiche nach Theater und Lösung

Wir empfehlen Kunden, alle Webex-Routen mit einer Präfixlänge von weniger als oder gleich /24 zu akzeptieren. Routenanzeigen können sich im Laufe der Zeit ändern, sodass Kunden keine Filter mithilfe von IP-Präfixlisten einrichten sollten. Die Präfixlisten dienen ausschließlich zu Informationszwecken. Verwenden Sie Netzwerkanforderungen für Webex-Dienste und Portreferenzinformationen für Webex Calling CIDRs, um Firewall-Regeln zu erstellen. Darüber hinaus können Kunden mithilfe von BGP-Communitys benutzerdefinierte Filter erstellen, um Routen basierend auf dem geografischen Gebiet oder der Webex-Lösung (Webex Meetings oder Webex Calling) zu akzeptieren.

Edge Connect-Benachrichtigungen werden an Benachrichtigungskontakte und Webex Control Hub-Administratoren gesendet, wenn Webex einen neuen IP-Subnetzbereich ankündigt oder ein IP-Subnetz entfernt. Diese E-Mails geben die Daten an, an denen Änderungen im Netzwerk auftreten.

Webex Meetings (nach Theater)

AMER

-

23.89.0.0/18

-

23.89.0.0/20

-

23.89.16.0/20

-

23.89.32.0/20

-

23.89.48.0/20

- 23.89.192.0/20

- 23.89.208.0/20

-

64.68.96.0/19

-

64.68.104.0/21

-

66.163.32.0/19

-

66.163.52.0/24

-

66.163.53.0/24

-

144.196.0.0/19

-

144.196.32.0/20

-

144.196.48.0/20

-

144.196.128.0/19

-

144.196.224.0/20

-

144.196.240.0/20

-

150.253.128.0/18

-

150.253.160.0/21

-

163.129.0.0/19

-

170.72.128.0/18

-

170.72.128.0/20

-

170.72.144.0/21

-

170.72.152.0/21

-

170.72.160.0/20

-

170.72.192.0/19

-

170.133.128.0/19

-

173.243.0.0/20

-

173.39.224.0/19

-

207.182.160.0/19

-

207.182.172.0/22

-

209.197.192.0/19

-

209.197.192.0/21

-

216.151.128.0/19

-

216.151.128.0/20

Asien-Pazifik-Raum

-

23.89.128.0/20

-

23.89.144.0/20

-

23.89.154.0/24

-

23.89.160.0/20

-

23.89.176.0/21

-

69.26.176.0/20

-

69.26.176.0/24

-

114.29.192.0/23

-

114.29.196.0/23

-

114.29.200.0/22

-

114.29.204.0/22

-

114.29.208.0/21

-

114.29.216.0/21

-

144.196.80.0/20

-

144.196.96.0/20

-

144.196.160.0/20

-

144.196.208.0/20

-

150.253.192.0/19

-

150.253.192.0/21

-

150.253.200.0/21

-

150.253.208.0/21

-

150.253.216.0/21

-

150.253.240.0/20

-

163.129.32.0/22

-

163.129.48.0/20

-

163.129.64.0/20

-

170.133.176.0/23

-

170.133.178.0/23

-

170.133.180.0/22

-

170.133.181.0/24

-

170.133.184.0/22

-

170.133.188.0/22

-

170.72.48.0/21

-

170.72.56.0/21

-

170.72.64.0/20

-

170.72.64.0/21

-

170.72.72.0/21

-

170.72.80.0/21

-

170.72.88.0/21

-

170.72.96.0/20

-

210.4.194.0/23

-

210.4.196.0/23

-

210.4.198.0/23

-

210.4.198.0/24

-

210.4.200.0/22

-

210.4.204.0/22

-

210.4.206.0/23

EMEA

-

23.89.64.0/18

-

23.89.64.0/20

-

23.89.80.0/20

-

23.89.96.0/20

-

23.89.112.0/21

-

23.89.120.0/21

-

69.26.160.0/24

-

62.109.192.0/18

-

69.26.160.0/20

-

144.196.64.0/20

-

144.196.112.0/22

-

144.196.116.0/23

-

144.196.118.0/23

-

144.196.176.0/20

-

144.196.192.0/20

-

150.253.224.0/20

-

170.133.160.0/20

-

170.72.0.0/19

-

170.72.0.0/20

-

170.72.16.0/20

-

170.72.16.0/21

-

170.72.24.0/21

-

170.72.32.0/20

-

170.72.32.0/21

-

170.72.40.0/21

-

170.72.112.0/20

-

170.72.208.0/20

Globales Anycast

-

66.163.52.0/24

-

66.163.53.0/24

-

69.26.160.0/24

Webex Calling (nach Theater)

AMER

-

23.89.1.128/25

-

23.89.33.0/24

-

23.89.40.0/25

-

128.177.14.0/24

-

128.177.36.0/24

-

135.84.171.0/24

-

135.84.172.0/24

-

135.84.173.0/24

-

135.84.174.0/24

-

139.177.64.0/24

-

139.177.65.0/24

-

139.177.72.0/24

-

139.177.73.0/24

-

139.177.94.0/24

-

139.177.95.0/24

-

199.19.197.0/24

-

199.19.199.0/24

-

199.59.65.0/24

-

199.59.66.0/24

EMEA

-

23.89.76.128/25

-

85.119.56.0/24

-

85.119.57.0/24

-

139.177.66.0/24

-

139.177.67.0/24

-

144.196.114.0/24

-

144.196.115.0/24

-

144.196.70.0/24

-

144.196.71.0/24

-

170.72.0.128/25

-

170.72.17.128/25

-

170.72.29.0/24

-

185.115.196.0/24

-

185.115.197.0/24

Anz

-

139.177.70.0/24

-

139.177.71.0/24

-

139.177.76.0/24

-

199.59.64.0/24

-

199.59.67.0/24

Asien-Pazifik-Raum

-

23.89.154.0/25

-

135.84.169.0/24

-

135.84.170.0/24

-

139.177.68.0/24

-

139.177.69.0/24

-

150.253.209.128/25

Die folgenden BGP-Communitys werden von den Webex-Richtlinien für eingehende Routen berücksichtigt und können von Kunden verwendet werden, um die Linkpriorität von Edge Connect zu beeinflussen.

Verknüpfen von Prioritäts-Communitys

-

Keine – Standard (am wenigsten erstrebenswerter Pfad)

-

13445:200 – Lokale Präferenz 200

-

13445:300 – Lokale Präferenz 300

-

13445:400 – Lokale Präferenz 400

-

13445:500 – Lokale Präferenz 500

-

13445:600 – Lokale Präferenz 600

-

13445:700 – Lokale Präferenz 700

-

13445:800 – Lokale Präferenz 800

-

13445:900 – Lokale Präferenz 900 (erstrebenswerter Pfad)

Routenverteilungs-Scoping-Communitys

Kunden, die über ein globales Peering-Abkommen mit Webex verfügen, möchten möglicherweise die Routenwerbung innerhalb der Cisco Webex-Cloud auf das lokale geografische Theater beschränken. Die folgenden Communitys können verwendet werden, um die Weiterleitung von Kundenrouten über das Webex-Netzwerk zu begrenzen.

-

Keine – Standardmäßige erlaubte globale Erreichbarkeit

-

13445:677 – Erlaubt lokale Theatererreichbarkeit

Webex-Routenursprungs-Communitys

Webex wendet BGP-Community-Tags an, um anzugeben, woher das Webex-Präfix stammt. Dies kann hilfreich sein, wenn Sie die Routenfilterung basierend auf dem Standort-Tag durchführen möchten. Die folgenden BGP-Communitys geben den Ursprung des Webex-Präfixes an.

Webex Meetings(nach Theater)

-

13445:10000 –AMER

-

13445:10010 – EMEA

-

13445:10020 – APAC

Webex Calling(nach Theater)

-

13445:20000 –AMER

-

13445:20010 – EMEA

-

13445:20020–ANZ

-

13445:20060 – APAC

Bestell- und Bereitstellungsprozess von Webex Edge Connect

Wenn Sie eine Bestellung für einen Edge Connect for Meetings and Calling- oder Edge Connect for Dedicated Instance-Link aufgeben, ist es am besten, den gesamten Prozess zu verstehen. Die folgenden Schritte beschreiben die wichtigsten Punkte, die während des Bestell- und Bereitstellungsprozesses erledigt werden müssen.

- Der Kunde muss über ein Konto und einen Port verfügen, die bei Equinix oder Megaport erworben wurden. Dies geschieht direkt mit Equinix und Megaport.

- Kaufen Sie Webex Edge Connect.

- Alle Vertriebs-, Kunden-, Partner- und technischen Informationen werden auf der Webseite des Cisco Edge Connect Request-Portals eingegeben.

- Webex-Edge-Router werden basierend auf den bereitgestellten Informationen zusammen mit der entsprechenden Backbone-Konnektivität zu den verschiedenen Rechenzentren konfiguriert.

- Kunde erhält eine E-Mail von csg-peering@cisco.com mit einem Serviceschlüssel. Der Kunde gibt den Serviceschlüssel auf der Equinix- oder Megaport-Website ein.

- Der Kunde konfiguriert seinen Edge-Router.

- Zwischen dem Kundenrouter und dem Webex-Router wird eine IP-Konnektivität hergestellt.

Führen Sie die folgenden Schritte aus, um Webex Edge Connect mit CCW zu bestellen:

| 1 |

Navigieren Sie zur CCW-Bestellsiteund klicken Sie dann auf „Anmelden“, um sich bei der Site anzumelden. |

| 2 |

Schätzung erstellen. |

| 3 |

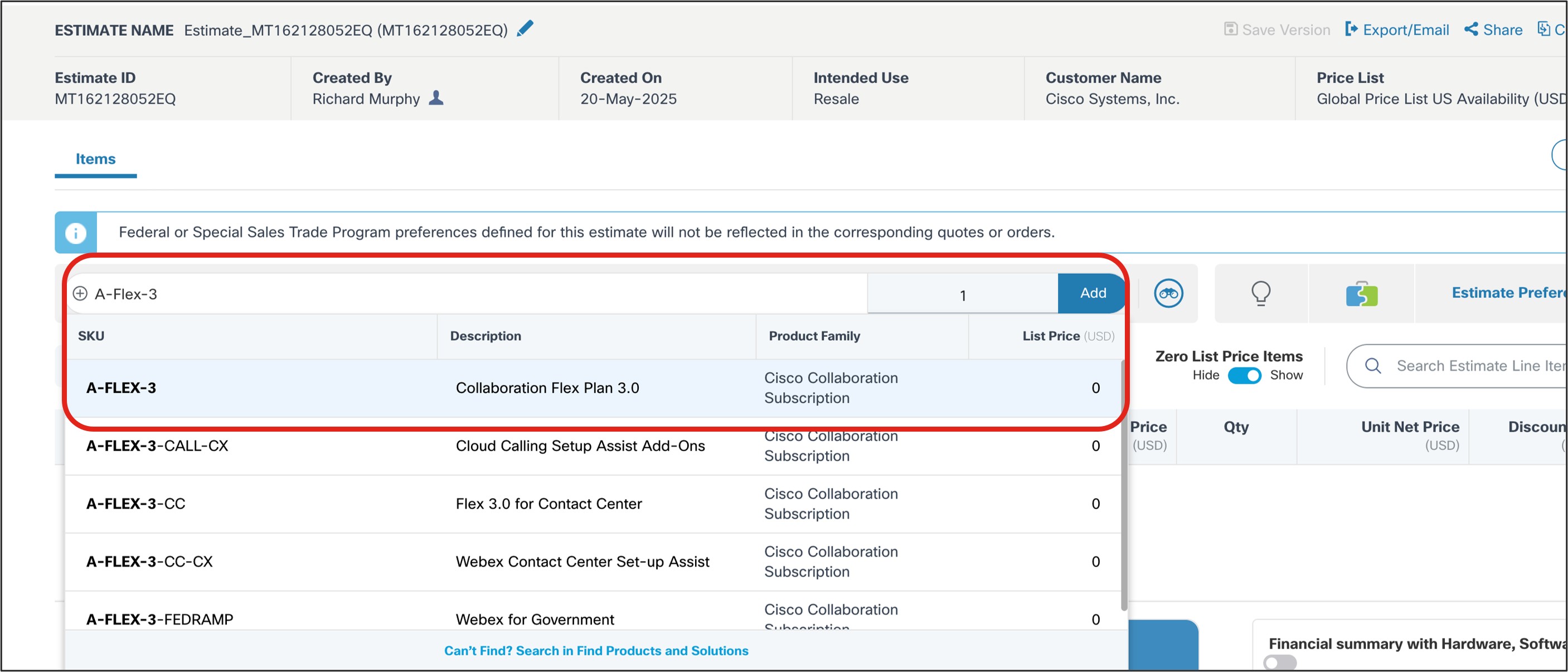

SKU „A-FLEX-3“ hinzufügen.  |

| 4 |

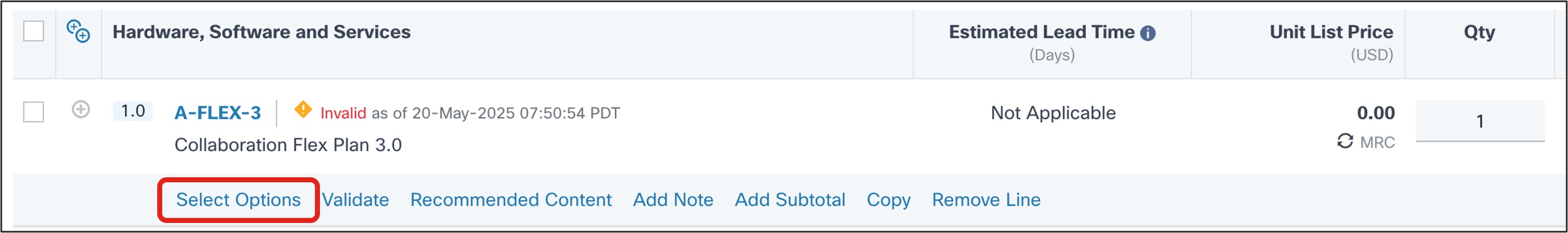

Klicken Sie auf Optionen auswählen.  |

| 5 |

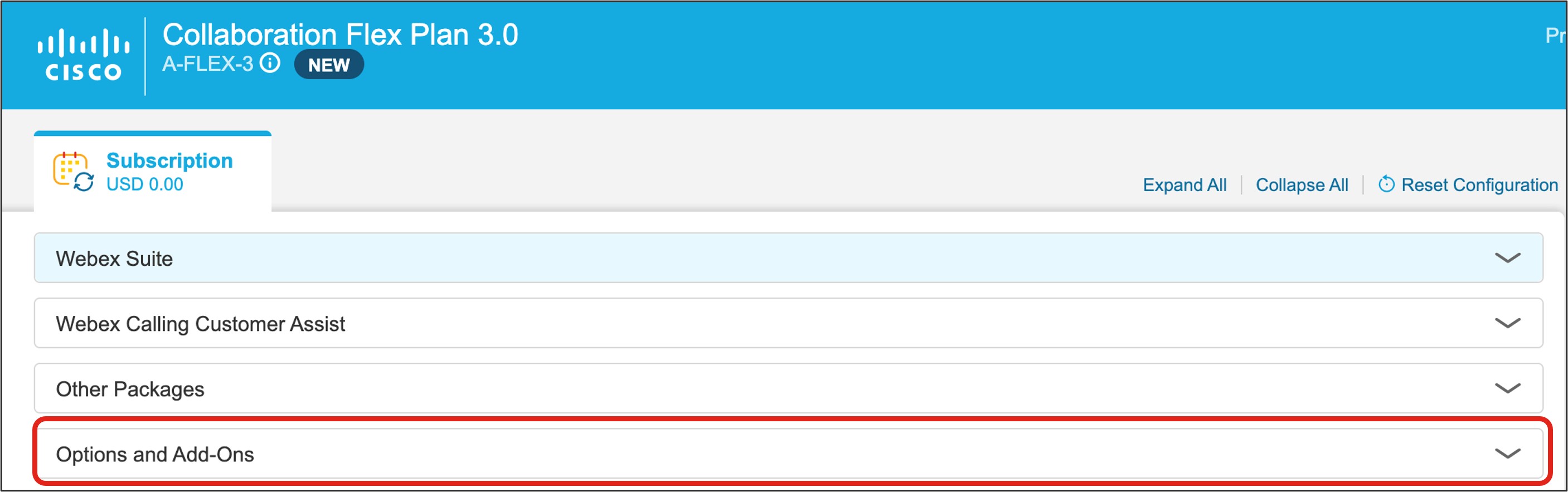

Wählen Sie auf der angezeigten Registerkarte „Abonnement“ Optionen und Add-onsaus.  |

| 6 |

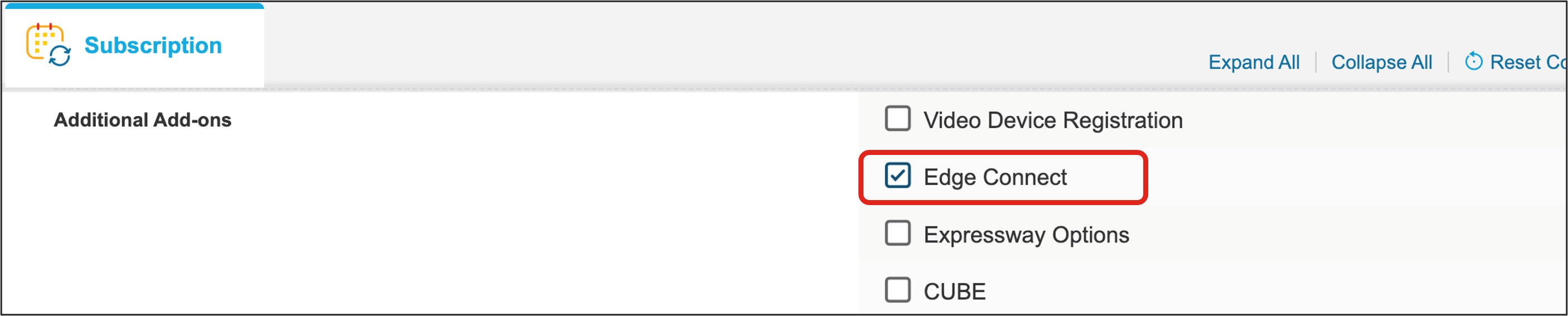

Aktivieren Sie unter Zusätzliche Add-onsdas Kontrollkästchen neben Edge Connect.  |

| 7 |

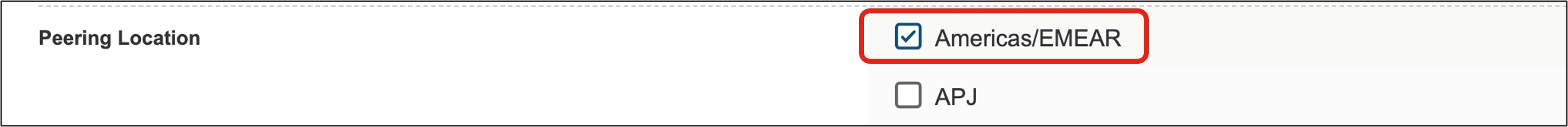

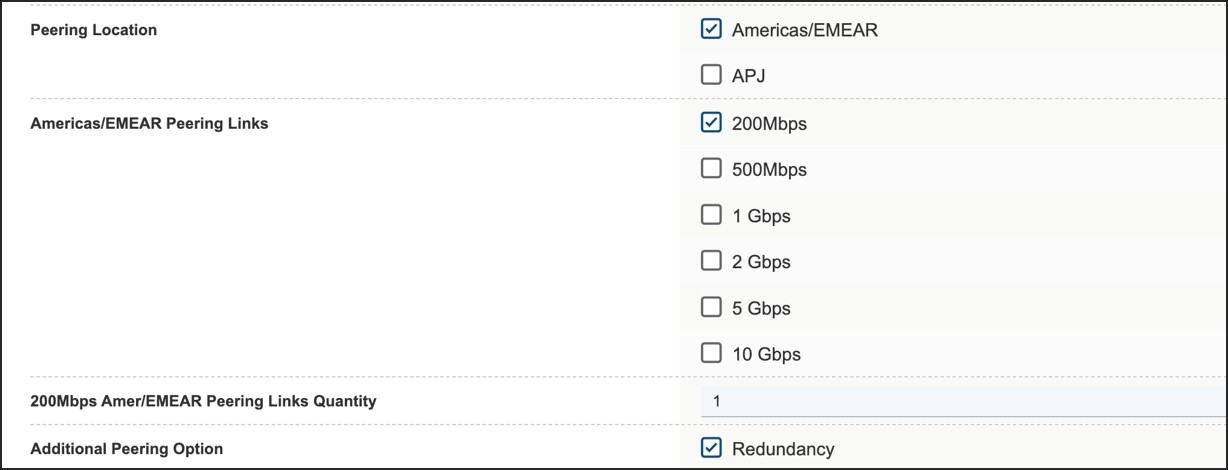

Wählen Sie unter Standort auswählenden/die Standort(e) aus, den/die Sie einrichten möchten, Americas/EMEAR and/or APJ.  |

| 8 |

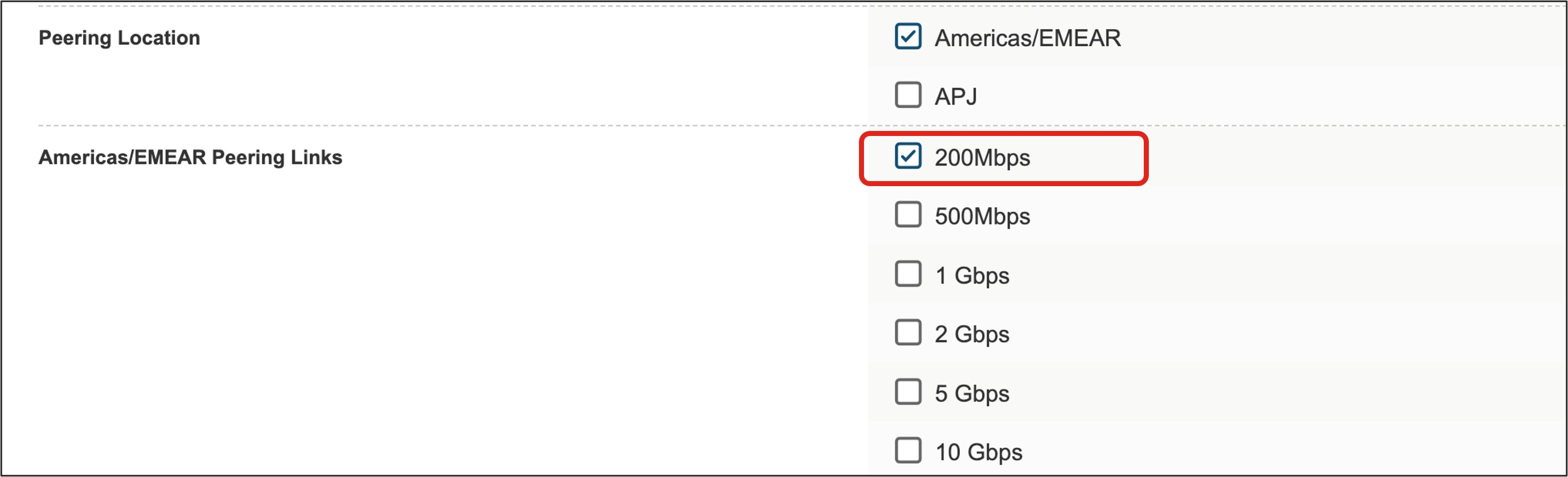

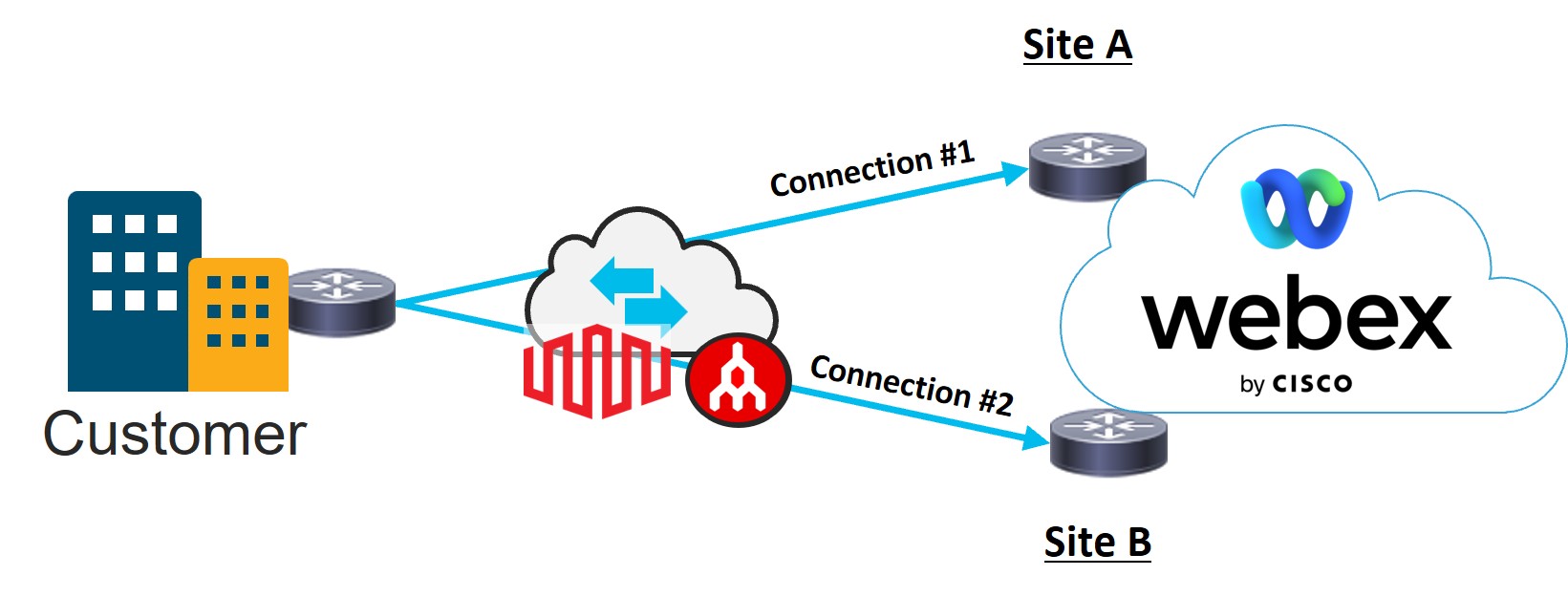

Nachdem Sie Ihren(n) Verbindungsspeicherort(en) ausgewählt haben, wählen Sie die Linkbandbreite aus.  Die Redundanzoption ermöglicht entweder eine vergünstigte zweite Verbindung zum Webex-Backbone für einen Edge Connect-Link für Meetings und Anrufe oder einen zweiten Link (im Preis inbegriffen) für einen Edge Connect-Link für eine dedizierte Instanz (Meetings, Anrufe und DI) oder einen Link nur für eine dedizierte Instanz. Diese redundante Verbindung dient als zweite Verbindung zum Webex-Backbone und stellt eine Verbindung zu einem anderen Webex-Rechenzentrum in einer anderen geografischen Region als die erste Verbindung her. Bei einer Edge Connect-Verbindung für dedizierte Instanzen muss bei der Bestellung unbedingt das Kontrollkästchen „Redundanz“ aktiviert werden, um die Dienstredundanz in der Architektur sicherzustellen.   |

| 9 |

Wenn Sie mit Ihrer Auswahl zufrieden sind, klicken Sie oben rechts auf der Seite auf Überprüfen und Speichern. |

| 10 |

Klicken Sie auf Speichern und fortfahren, um Ihre Bestellung abzuschließen. Die endgültige Reihenfolge wird jetzt im Reihenfolge-Raster angezeigt. |

| 1 |

Navigieren Sie zur Site Edge Connect Request Portal und melden Sie sich an.

| ||||||||||||||||||

| 2 |

Geben Sie den Kundennamen ein.  | ||||||||||||||||||

| 3 |

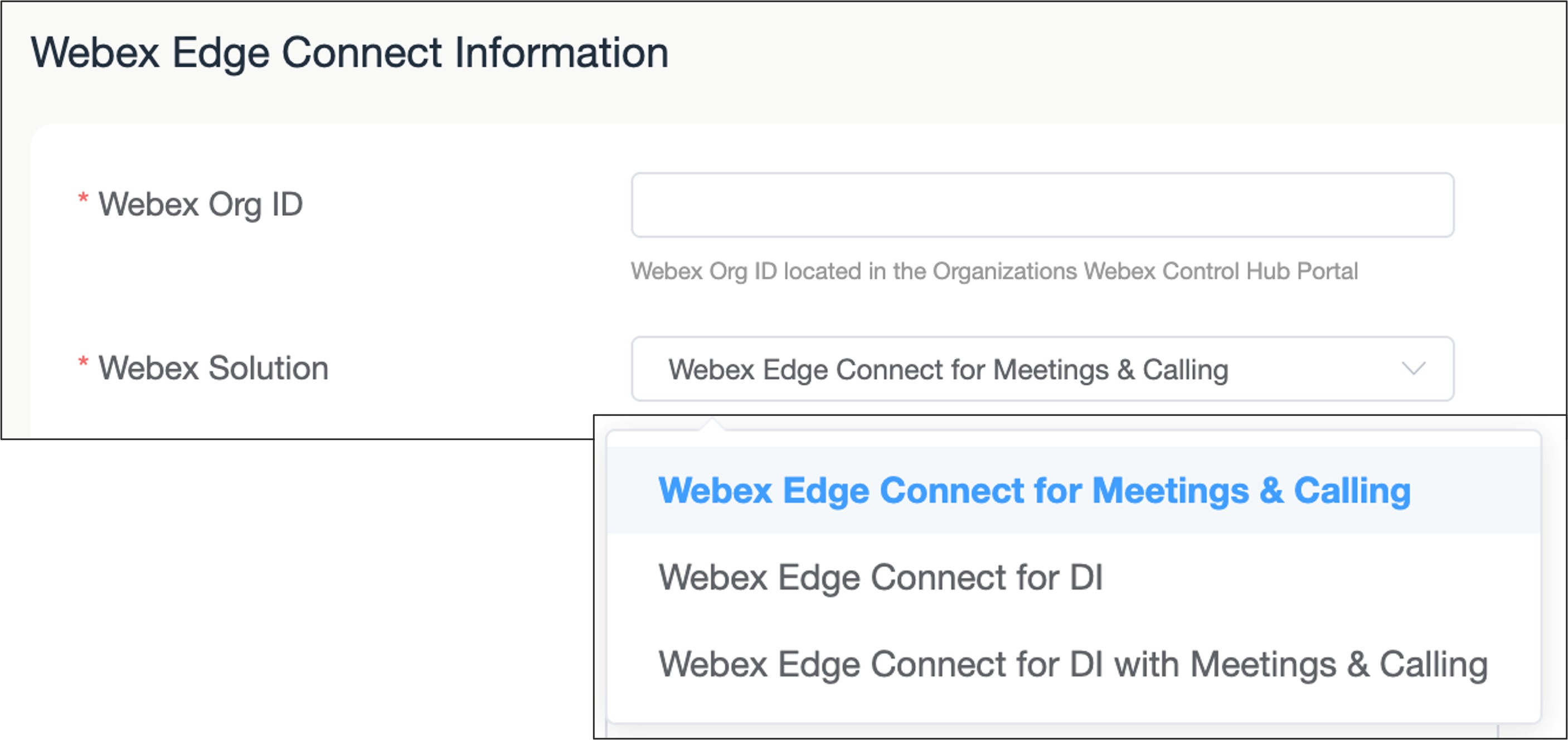

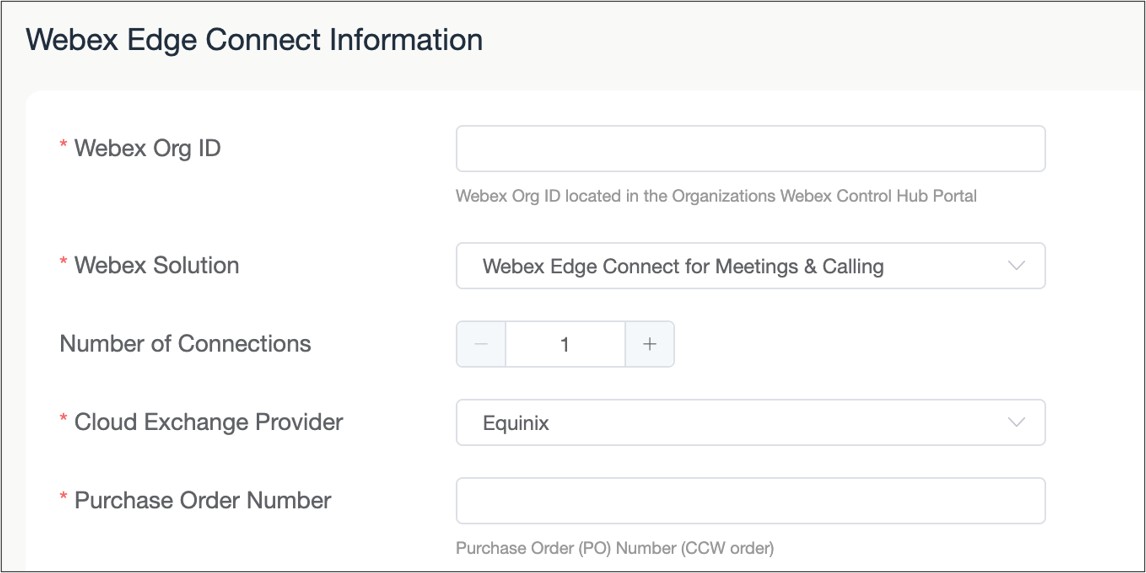

Geben Sie die Webex-Org-ID des Kunden ein. Diese Informationen befinden sich im Control Hub ( Management > Konto). Geben Sie den Typ des angeforderten Edge Connect-Links ein.  | ||||||||||||||||||

| 4 |

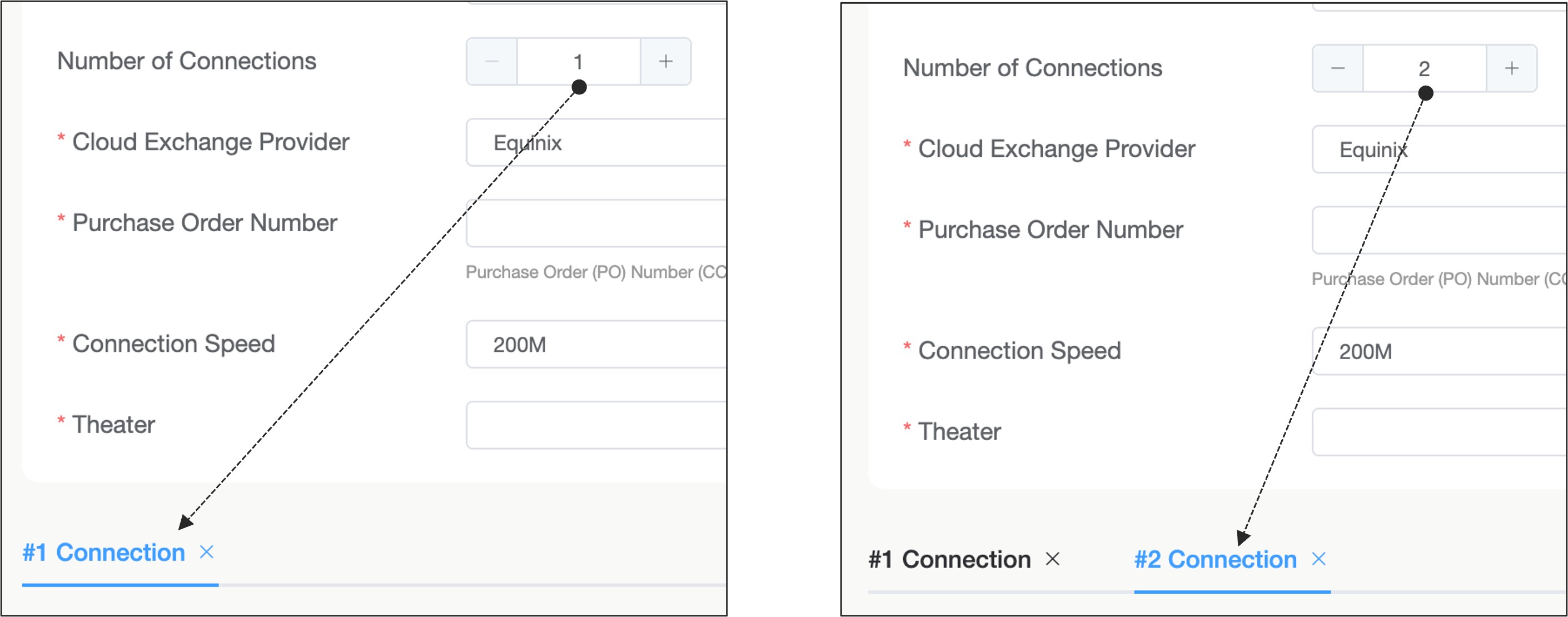

Wählen Sie die Anzahl der Verbindungen aus, die bereitgestellt werden sollen Wenn bei der Cisco-Bestellung die Option Redundanz ausgewählt wird, müssen zwei Verbindungen ausgewählt werden. Wenn als Webex-Lösung „Edge Connect für dedizierte Instanz“ ausgewählt ist, sind zwei Verbindungen erforderlich.  | ||||||||||||||||||

| 5 |

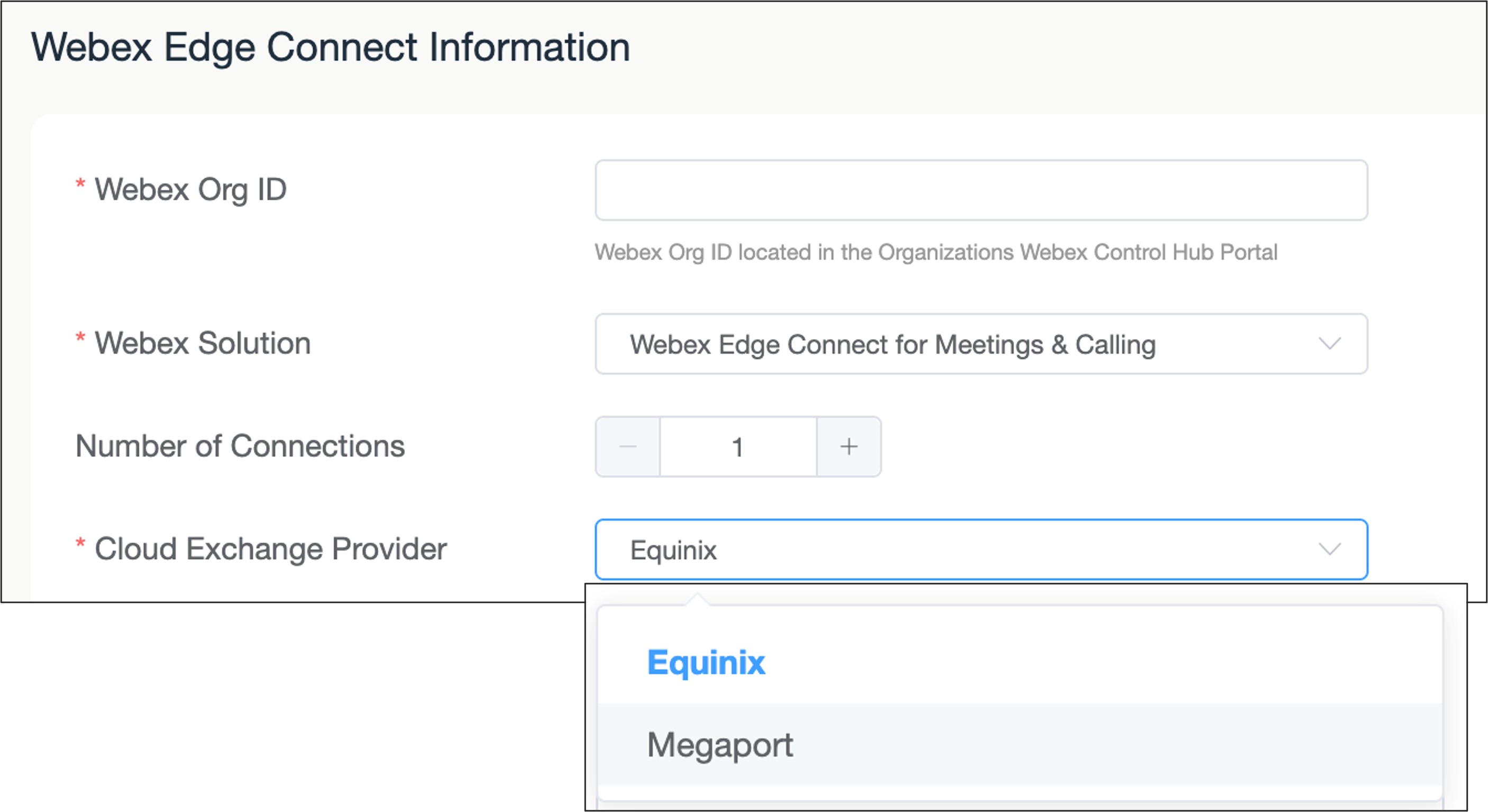

Wählen Sie den Cloud-Exchange-Anbieter aus, entweder Equinix oder Megaport.  | ||||||||||||||||||

| 6 |

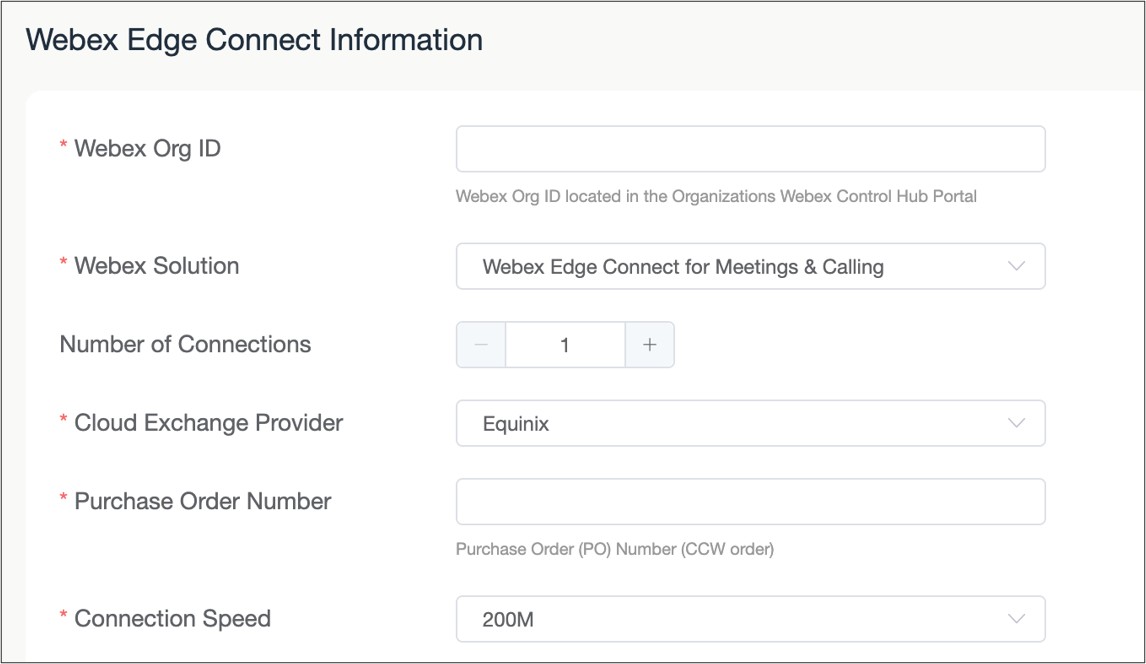

Geben Sie die Cisco-Bestellung ein (PO#).  | ||||||||||||||||||

| 7 |

Wählen Sie die Verbindungsgeschwindigkeit der Verbindung.  | ||||||||||||||||||

| 8 |

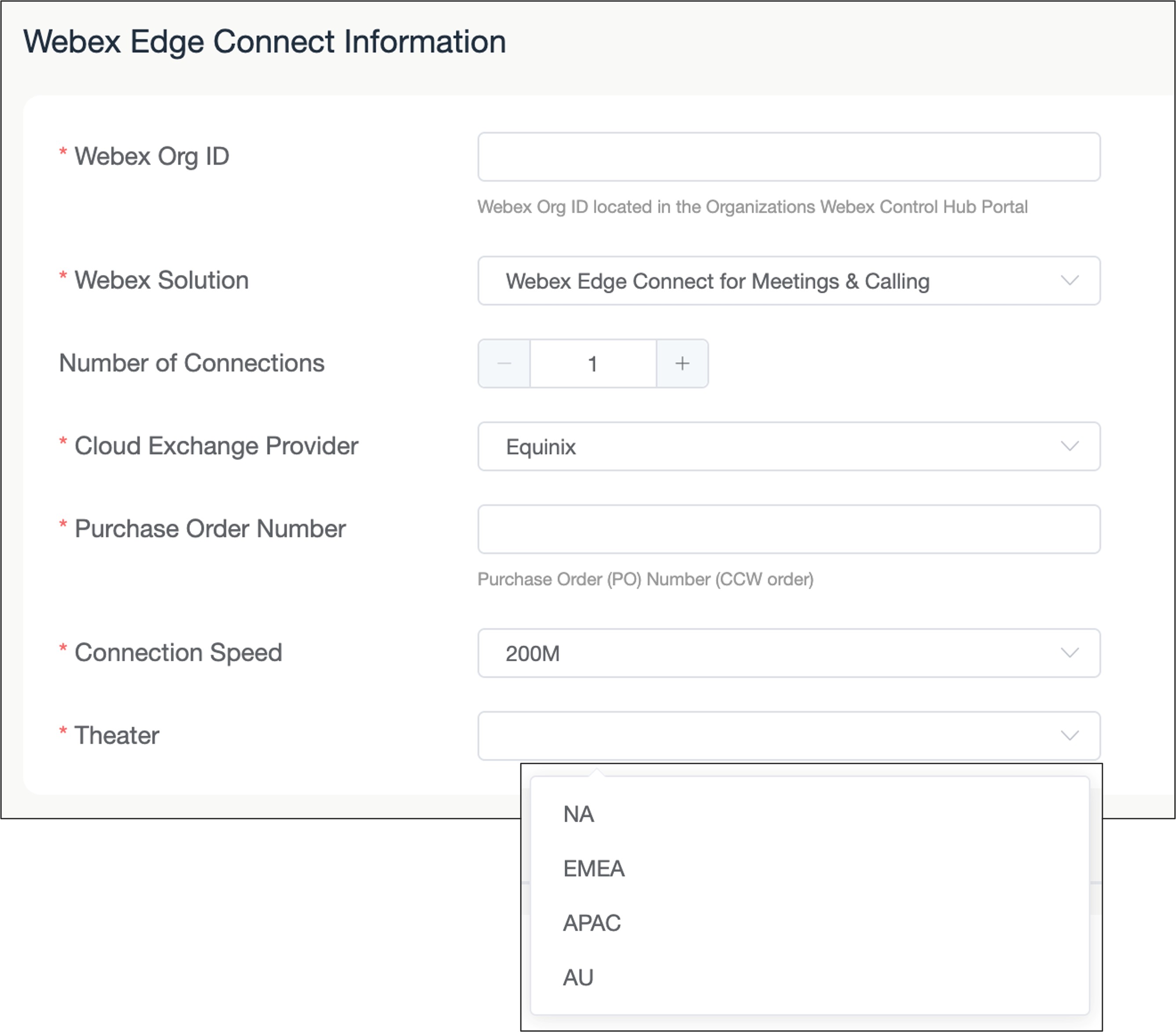

Wählen Sie das Theater aus, in dem der Edge Connect-Link bereitgestellt wird.  | ||||||||||||||||||

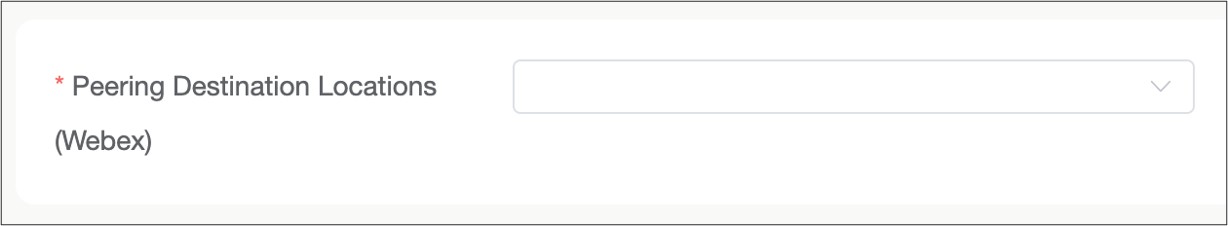

| 9 |

Wählen Sie den Peering-Standort des Webex-Rechenzentrums aus, der die Kundenverbindung beendet und auf das Webex-Backbone zugreift. Die Auflistung aktualisiert die lokalen Rechenzentren basierend auf der Theaterauswahl  | ||||||||||||||||||

| 10 |

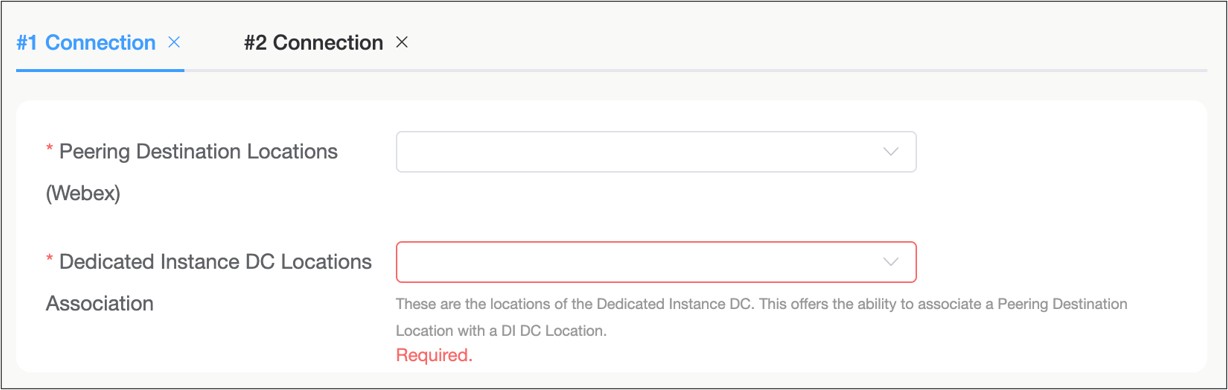

Wenn als Webex-Lösung „Edge Connect für dedizierte Instanz“ ausgewählt ist, sind zwei Verbindungen erforderlich. Für jede Verbindung muss ein dedizierter primärer und sekundärer Dedicated Instance Data Center-Standort ausgewählt werden.  Die primären und sekundären DC-Standorte der Dedicated Instance werden in jeder Region als Paar zusammengefasst. Die folgende Tabelle zeigt die Paarungsoptionen pro Theater und kann entweder als primärer oder sekundärer Standort innerhalb der Paarung zugewiesen werden.

Rechenzentren in Saudi-Arabien werden nicht unterstützt. | ||||||||||||||||||

| 11 |

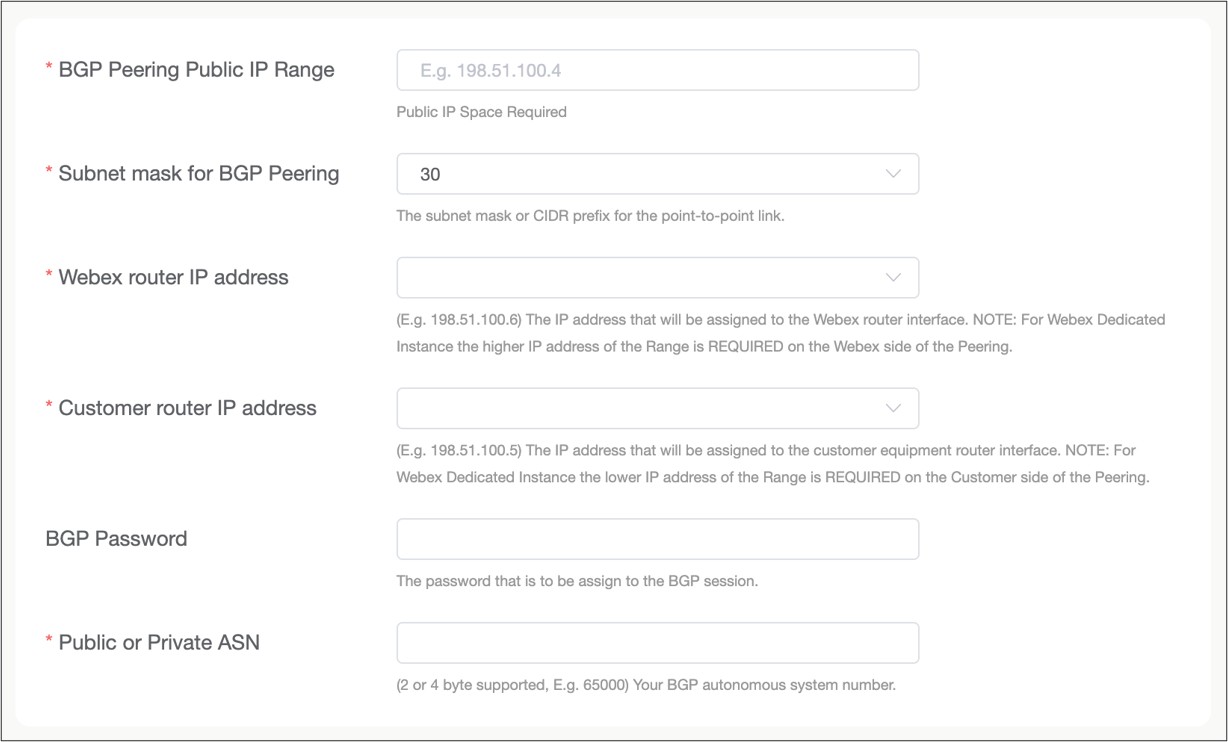

Geben Sie alle IP- und BGP-Informationen ein, um die Layer-3-Verbindungen vom Edge-Router des Kunden zum Webex-Edge-Router für den Link zu erstellen. Die IP-Adressierung wird vom Kunden bereitgestellt.  | ||||||||||||||||||

| 12 |

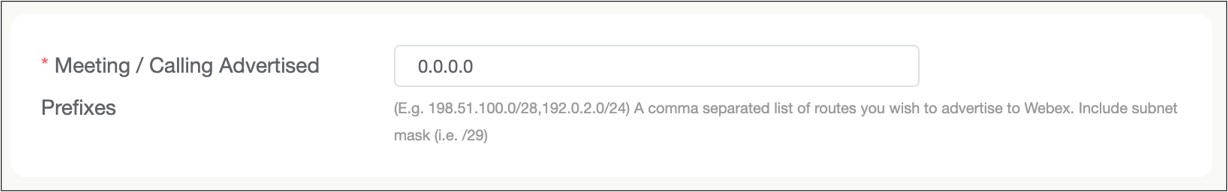

Geben Sie die IP-Subnetze ein, die der Kunde gegenüber Webex ankündigt. Dies gilt nur für die Edge Connect-Links für Besprechungen und Anrufe. Alle anderen Arten von Edge Connect-Links können dieses Feld überspringen.  | ||||||||||||||||||

| 13 |

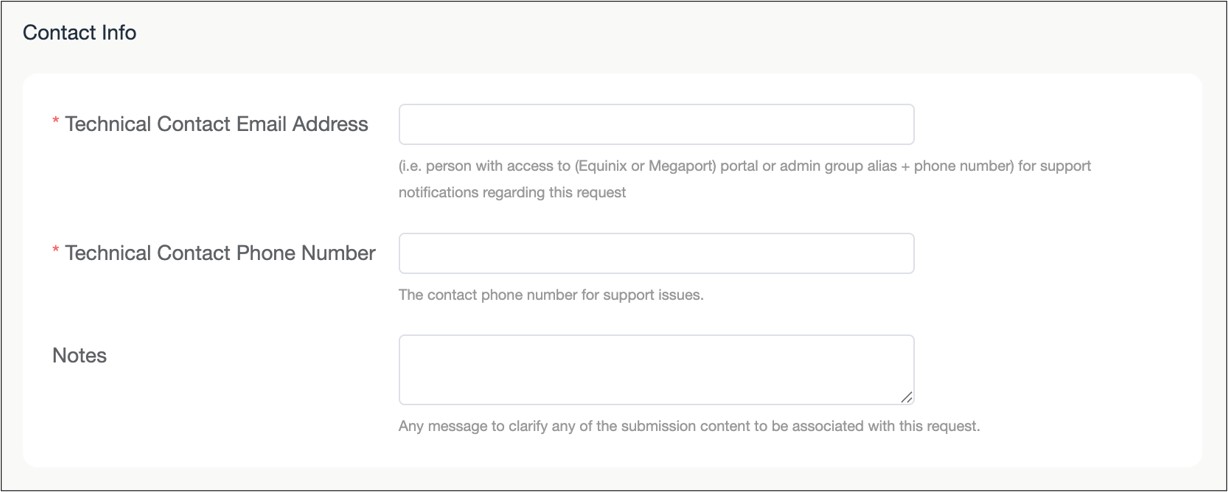

Geben Sie die Kontaktdaten des Teams ein, das den Edge Connect-Link bereitstellt und verwaltet. Es wird empfohlen, mehrere E-Mail-Adressen anstelle der E-Mail-Adresse einer einzelnen Person anzugeben.  | ||||||||||||||||||

| 14 |

Überprüfen Sie die Anfrage auf der Webseite und klicken Sie dann auf Senden, um Ihre Bereitstellungsanfrage einzugeben. |

Nächste Schritte