Crittografia end-to-end per Webex Meetings e Webex Calling

Feedback?

Feedback?

Confronta la crittografia end-to-end Webex e la crittografia end-to-end Zero-Trust

Webex Suite offre due tipi di crittografia end-to-end (E2EE):

-

Crittografia end-to-end Webex: sicurezza predefinita per i contenuti generati dagli utenti condivisi nelle riunioni standard e nella messaggistica Webex.

-

Crittografia end-to-end Zero-Trust: maggiore sicurezza per i contenuti multimediali e generati dagli utenti nelle riunioni crittografate end-to-end Webex. Questo articolo si concentra principalmente sulla crittografia end-to-end Zero-Trust.

Entrambi i tipi di crittografia end-to-end forniscono un ulteriore livello di crittografia che salvaguarda i dati dagli attacchi di intercettazione, ma differiscono nei livelli di riservatezza offerti.

Crittografia end-to-end Webex

La crittografia end-to-end di Webex utilizza Webex Key Management System* (KMS) per generare e gestire le chiavi di crittografia. Queste chiavi Webex KMS vengono utilizzate per crittografare messaggi di chat, file, lavagne e annotazioni creati dalle app Webex e dai dispositivi video Cisco. Originariamente utilizzata con Webex Messaging, la crittografia end-to-end Webex viene ora utilizzata anche per crittografare i contenuti generati dagli utenti nelle riunioni Webex standard sulla piattaforma per riunioni Webex Suite. Con la crittografia end-to-end Webex:

-

I dati vengono crittografati in transito e una volta archiviati.

-

Le app Webex e i dispositivi Cisco crittografano tutti i contenuti generati dagli utenti, come messaggi, file, annotazioni e lavagne, prima di trasmetterli tramite TLS crittografato.

-

Questo contenuto crittografato viene archiviato su server di contenuti crittografati nel cloud Webex.

Questo ulteriore livello di sicurezza protegge i dati degli utenti in viaggio da attacchi intercettazioni TLS e ha memorizzato i dati utente da potenziali attacchi dannosi nel cloud Webex.

Per impostazione predefinita, il nostro KMS basato su cloud genera e distribuisce chiavi di crittografia. Con Webex Hybrid Data Security (HDS) hai anche la possibilità di gestire la tua versione locale del sistema di gestione delle chiavi. Per maggiori dettagli, vedere Guida alla distribuzione per la sicurezza dei dati ibridi Webex.

Il cloud Webex può accedere e utilizzare le chiavi di crittografia KMS, ma solo per decrittografare i dati come richiesto per i servizi principali, come:

- Indice dei messaggi per le funzioni di ricerca

- Perdita di dati in perdita

- Transcoding file

- Ediscovery

- Archiviazione dati

Per ulteriori informazioni sulla crittografia end-to-end basata su Webex KMS, vedere Documento tecnico sulla sicurezza della messaggistica Webex.

Crittografia end-to-end Zero-Trust

Webex utilizza la crittografia end-to-end Zero-Trust per offrire livelli più elevati di sicurezza e riservatezza per i contenuti multimediali e generati dagli utenti (chat, file, lavagne e annotazioni) nelle riunioni Webex con crittografia end-to-end.

La crittografia end-to-end Zero-Trust utilizza il protocollo Messaging Layer Security (MLS) per scambiare informazioni in modo che i partecipanti a una riunione Webex possano creare una chiave di crittografia comune per la riunione.

L'chiave di crittografia riunione è accessibile solo ai partecipanti alla riunione. L servizio Webex'organizzatore non può accedere alla chiave della riunione, pertanto "Zero-Trust".

Ambito sicurezza zero-trust per Webex Meetings

Le riunioni Webex con crittografia end-to-end Zero-Trust supportano quanto segue:

-

Protocolli basati su standard (MLS, SFrame) con crittografia formalmente verificata.

- Applicazioni desktop Webex per Windows, MacOS e Linux.

- App mobili Webex per iOS e Android.

-

Dispositivi video Cisco (Room Series, Desk Series e Webex Board).

-

Crittografia end-to-end (E2EE) nelle riunioni nella sala personale.

-

Crittografia end-to-end (E2EE) per le riunioni pianificate.

-

Un'icona di sicurezza che consente a tutti i partecipanti alla riunione di sapere a colpo d'occhio che la riunione è sicura e quando la crittografia end-to-end è abilitata per la riunione.

-

Verifica verbale dei partecipanti alla riunione mediante un nuovo Codice di verifica di sicurezza.

-

Fino a 1000 partecipanti.

-

Registrazione locale.

-

Chat durante le riunioni, trasferimento di file, lavagna e annotazioni.

-

Controllo del desktop remoto.

-

Nell'app Webex, puoi partecipare alla riunione utilizzando solo l'audio del tuo computer (chiamata basata su PSTN) me/Call non è supportato).

La sicurezza zero-trust non supporta quanto segue nelle riunioni:

-

Dispositivi Webex meno recenti, come le serie SX, DX e MX.

-

App Webex basata su browser Web (web.webex.com).

-

Salvataggio di chat, file, lavagne e annotazioni delle riunioni.

-

Salvataggio dei dati delle sessioni, delle trascrizioni e degli appunti delle riunioni sul cloud.

-

Funzioni fornite dai servizi cloud Cisco che richiedono l'accesso per la decrittografia dei file multimediali, tra cui:

-

Registrazione basata su rete (NBR)

-

Contenuto multimediale transcoding

-

Assistente AI Webex in riunione

-

Sottotitoli codificati automatici

-

Trascrizione, ecc.

-

-

Chiamate da e verso la rete telefonica pubblica commutata (PSTN)

-

Chiamate da e verso dispositivi SIP

-

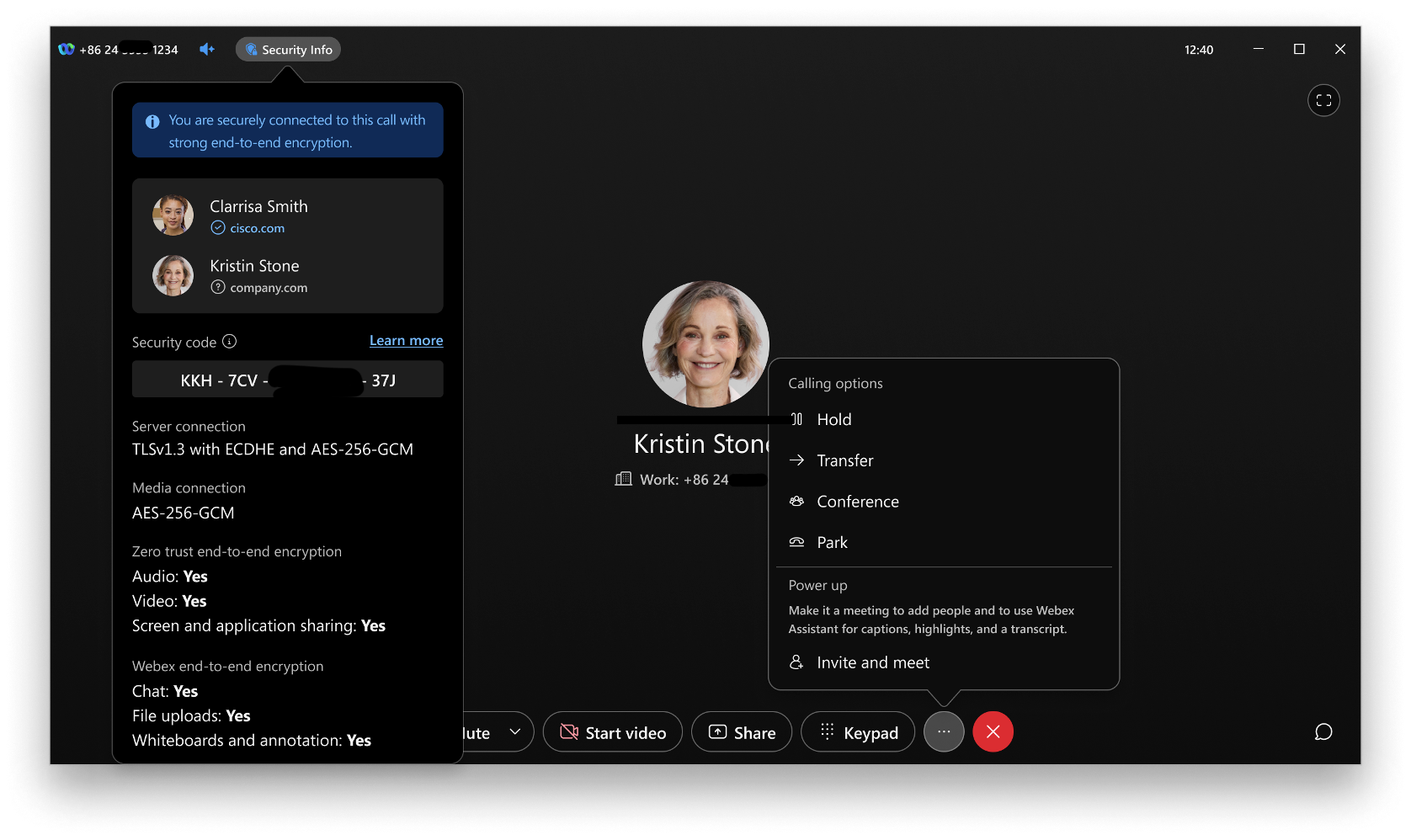

Crittografia end-to-end per Webex Calling

Attualmente Webex Calling crittografa le chiamate utilizzando il protocollo SRTP (Secure Real-time Transport Protocol) per i contenuti multimediali. Con l'introduzione di Webex Calling E2EE, la piattaforma Webex estende le sue solide capacità di crittografia end-to-end, garantendo che solo i partecipanti a una comunicazione possano decifrarne il contenuto, nemmeno il fornitore del servizio. Questo miglioramento è particolarmente rilevante per i mercati con elevate esigenze di sicurezza. Webex Calling E2EE funziona in modo opportunistico. Ciò significa:

-

Coinvolgimento opportunistico—Le chiamate iniziano con il supporto SRTP e vengono automaticamente aggiornate a E2EE quando i client lo supportano e nessuna condizione impedisce E2EE.

-

Downgrade dinamico—Se le condizioni cambiano durante una chiamata (ad esempio, viene richiamata una funzione che richiede l'elaborazione multimediale da parte del servizio Webex), la chiamata può essere temporaneamente sottoposta a downgrade a SRTP.

-

Notifica utente— L'app Webex notifica agli utenti le transizioni tra gli stati SRTP ed E2EE, garantendo la trasparenza.

Quando una chiamata Webex Calling viene inoltrata a una Webex Meeting, la sessione E2EE Calling originale viene terminata e la chiamata passa all'ambiente Webex Meeting. Ciò significa che la chiamata opportunistica E2EE non è più attiva e tutti i partecipanti alla chiamata vengono ricollegati alla riunione. La disponibilità di E2EE nella riunione dipende dal tipo di riunione predefinito configurato dal cliente.

Se una chiamata Webex Calling introduce un mixer di conferenza, ad esempio una chiamata a tre o a n vie, anche l'E2EE opportunistico non può essere mantenuto.

-

La chiamata include partecipanti esterni all'organizzazione.

-

Almeno un partecipante non utilizza un'app Webex che supporta E2EE.

-

Il servizio Webex Calling introduce una funzione multimediale, come la conferenza ad hoc o la registrazione delle chiamate.

Webex Calling non abilita E2EE per determinati tipi di chiamata, ad esempio le chiamate PSTN individuali (incluse quelle tra organizzazioni) e le chiamate trunk locali individuali (ibride).

Quando un servizio Webex deve elaborare contenuti multimediali, disabilita E2EE. Ciò si applica a funzioni quali il risponditore automatico, la coda di chiamata (anche se il sistema può abilitare E2EE dopo la connessione di un agente) e il portale vocale (ad esempio, il deposito o il recupero della posta vocale). Il sistema non supporta inoltre E2EE per i media pre-risposta anticipata. Se le impostazioni o i criteri sulla privacy bloccano o nascondono l'identità della parte remota, ad esempio con Connected Line Identity Privacy o quando un assistente risponde per conto di un dirigente, Webex non abiliterà E2EE.

E2EE funziona solo sulle linee primarie, non su quelle condivise o virtuali.

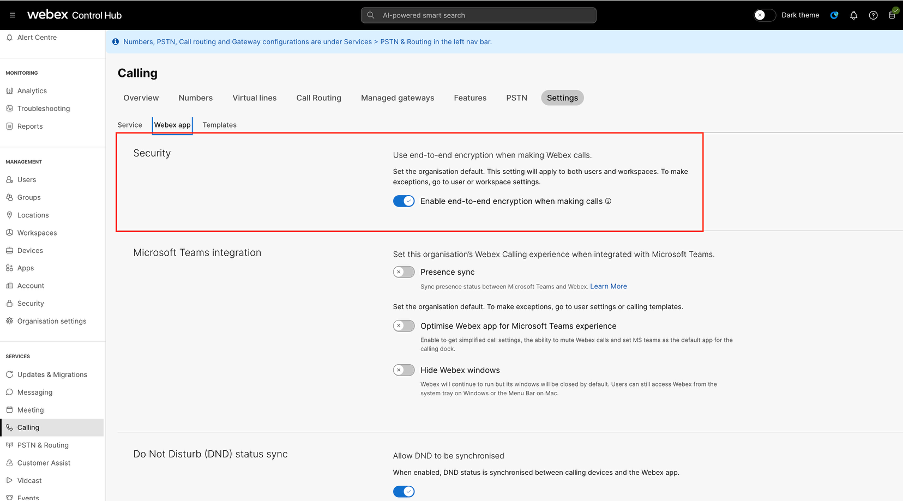

Abilita la crittografia end-to-end per Webex Calling

Per impostazione predefinita, E2EE per Webex Calling è disabilitato. Abilita E2EE per Webex Calling per proteggere le comunicazioni degli utenti nell'intera organizzazione.

- Accedere a Control Hub.

- Vai a e passare alla scheda App Webex .

- Nella sezione Sicurezza, attiva Abilita crittografia end-end quando effettui chiamate e fai clic su Salva.

Questa sezione è disponibile per i clienti che hanno a che fare con le riunioni complete.

Per partecipare a una riunione E2EE dal dispositivo Webex Board, sala o scrivania, toccare Partecipa a Webex e immettere il numero riunione riportato nell'Webex Meetings invito. Quindi, toccare Partecipa per accedere alla riunione.

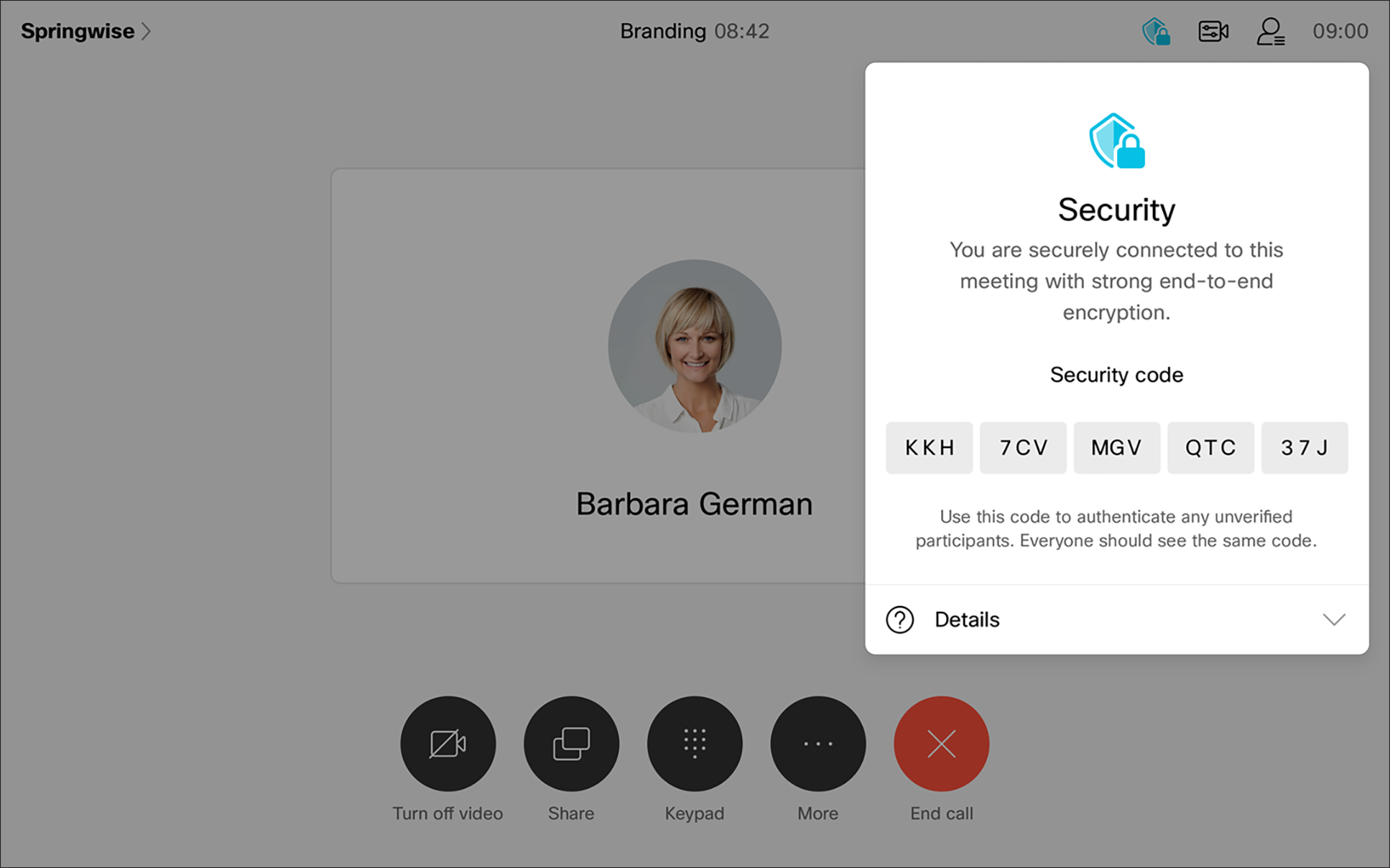

Nella riunione, è possibile controllare se la riunione è crittografata end-to-end controllando l'icona dell'intestazione.

-

– La riunione è crittografata end-to-end.

– La riunione è crittografata end-to-end. -

– La connessione tra l'app desktop Webex e il server Webex è sicura, ma la riunione non è crittografata end-to-end.

– La connessione tra l'app desktop Webex e il server Webex è sicura, ma la riunione non è crittografata end-to-end.

Viene fornito un codice di sicurezza che consente ai partecipanti di verificare se la connessione è sicura.

Toccare l'icona  per visualizzare il codice di sicurezza e altre informazioni di sicurezza per la riunione. Il codice di sicurezza cambia ogni volta che un partecipante partecipa alla riunione.

per visualizzare il codice di sicurezza e altre informazioni di sicurezza per la riunione. Il codice di sicurezza cambia ogni volta che un partecipante partecipa alla riunione.

Tutti i partecipanti alla riunione devono visualizzare lo stesso codice di sicurezza. Se una persona vede un codice di sicurezza diverso, la connessione non è sicura.

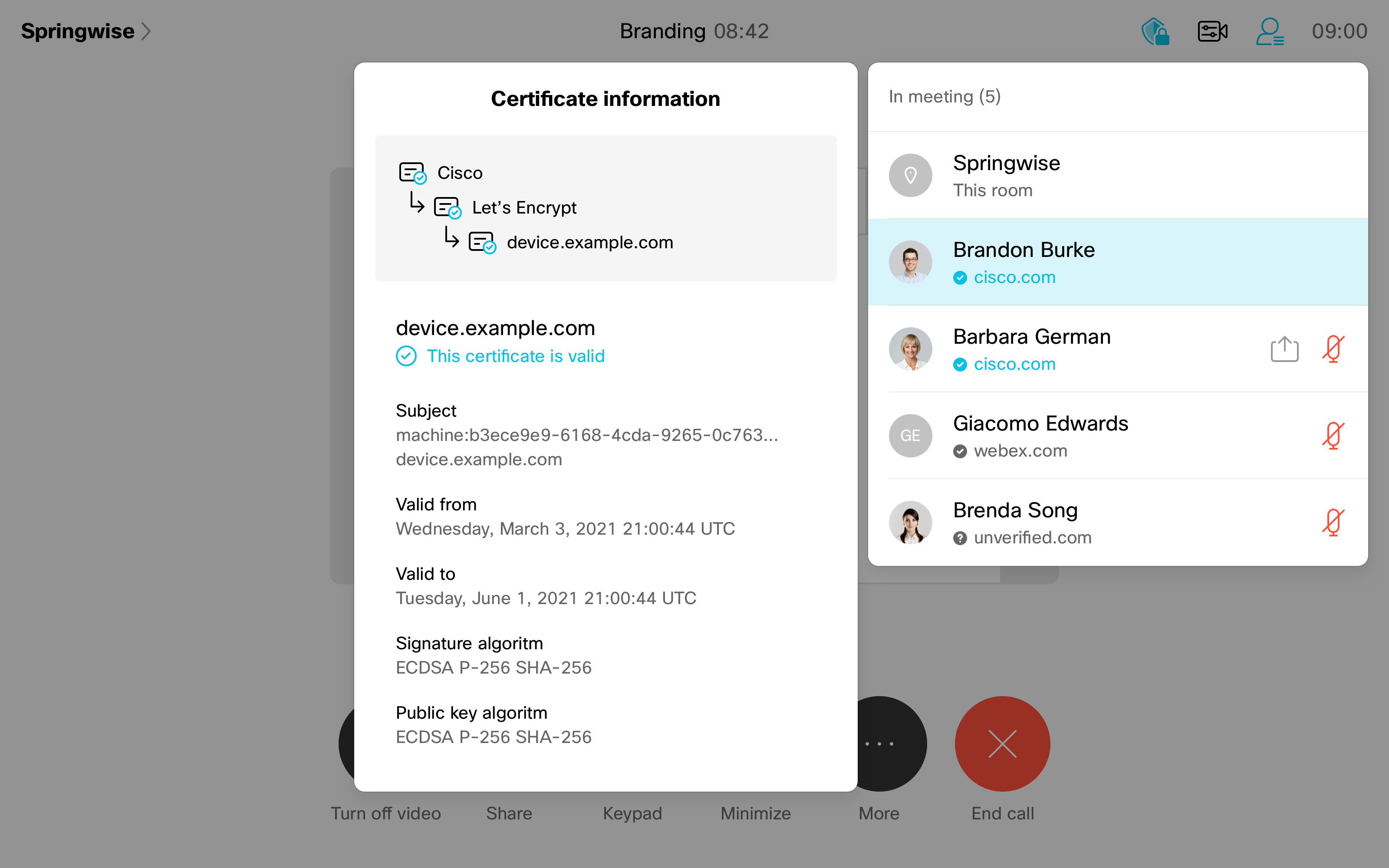

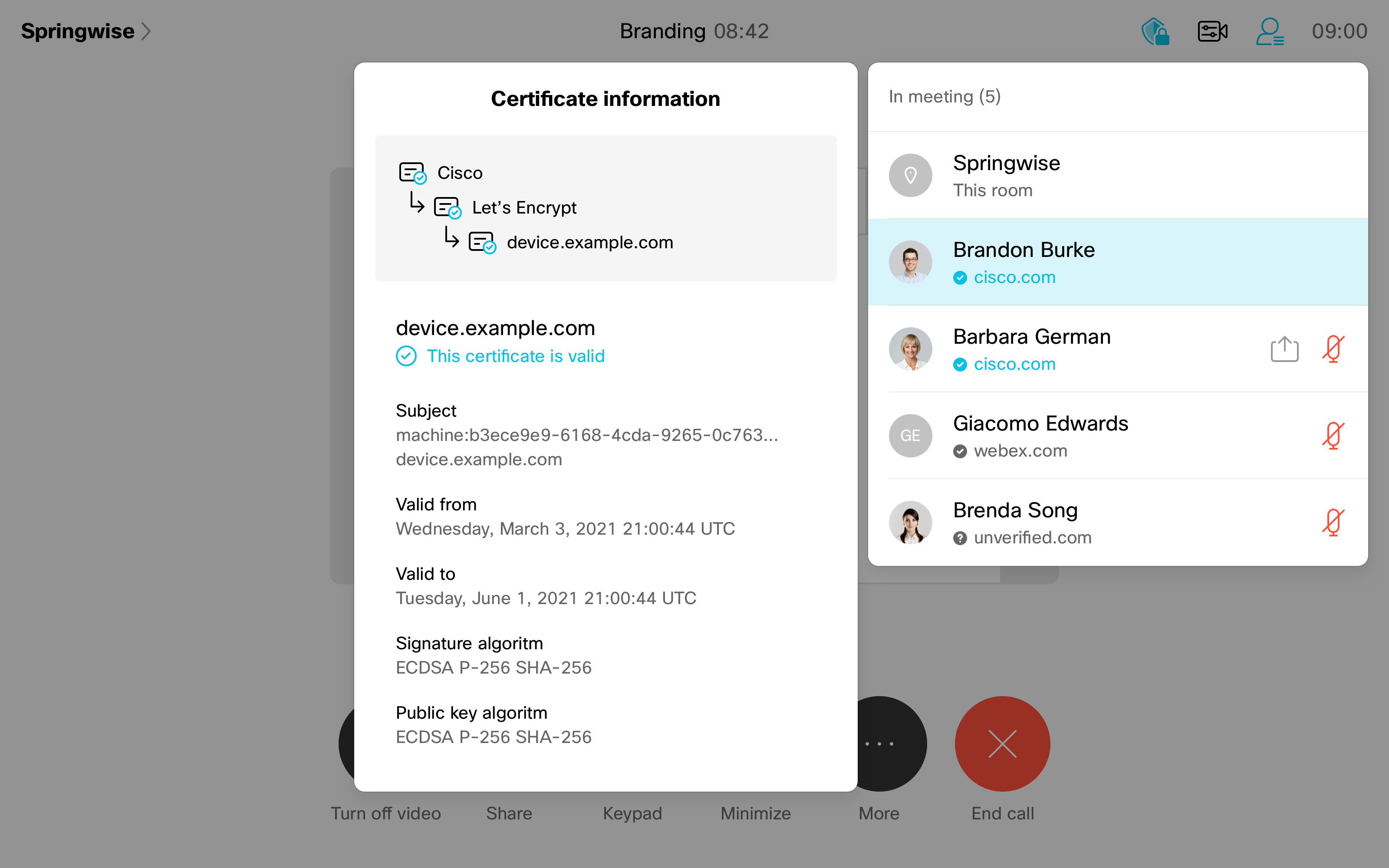

Nell'elenco dei partecipanti, è possibile visualizzare le informazioni sullo stato di autenticazione di ciascun partecipante: verificata o non verificata.

-

– L'identità del partecipante è stata verificata esternamente da un'autorità di certificazione (CA) partner Webex. A tale scopo, è necessario configurare un certificato esterno sul dispositivo personale.

– L'identità del partecipante è stata verificata esternamente da un'autorità di certificazione (CA) partner Webex. A tale scopo, è necessario configurare un certificato esterno sul dispositivo personale. -

– L'identità del partecipante è stata verificata internamente da Webex CA.

– L'identità del partecipante è stata verificata internamente da Webex CA. -

– Identità del partecipante non verificata.

– Identità del partecipante non verificata.

Informazioni più dettagliate sul provider di certificati sono disponibili toccando il nome di un partecipante e selezionando Mostra certificato.

Esperienza utente per Webex Calling

L'esperienza utente per Webex Calling E2EE è in linea e si basa sull'esperienza utente E2EE implementata per Meeting. Quando una chiamata Webex Calling è crittografata end-to-end, l'app Webex (desktop e dispositivi mobili) visualizza chiari indicatori visivi. Gli utenti ricevono inoltre avvisi visivi e audio distinti per le transizioni tra SRTP ed E2EE durante una chiamata.