- Home

- /

- Articolo

Sincronizza gli utenti Entra ID in Control Hub

In questo articolo

In questo articolo Feedback?

Feedback?È possibile aggiungere Webex all'ID Microsoft Entra e quindi sincronizzare gli utenti dalla directory nella propria organizzazione gestita in Control Hub. La sincronizzazione non richiede infrastruttura o connettori locali. Questa integrazione mantiene sincronizzato l'elenco degli utenti ogni volta che un utente viene creato, aggiornato o rimosso dall'applicazione in Entra ID.

Sistema per la gestione delle identità tra più domini (SCIM)

L'integrazione tra gli utenti nella directory e Control Hub utilizza il sistema per l'API SCIM( Cross-Domain Identity Management). SCIM è uno standard aperto per automatizzare lo scambio di informazioni di identità utente tra domini di identità o sistemi IT. LA soluzione SCIM è progettata per semplificare la gestione delle identità utente in applicazioni e servizi basati su cloud. LA VERSIONE SCIM utilizza un'API standardizzata attraverso REST.

Entra ID non sincronizza i valori nulli. Se si imposta un valore di attributo su NULL, il valore di Webex non viene eliminato o patchato con un valore NULL. Se questa limitazione incide sugli utenti, contattare Microsoft per supporto.

Applicazione Entra ID Wizard

Utilizzare l'app Entra ID Wizard in Control Hub per semplificare la sincronizzazione di utenti e gruppi con Webex. L'app Wizard consente di configurare facilmente quali attributi, utenti e gruppi sincronizzare e di decidere se sincronizzare gli avatar degli utenti con Webex. Per ulteriori informazioni sui vantaggi dell'utilizzo della procedura guidata, vedere Configurazione dell'app Entra ID Wizard in Control Hub.

Prima di configurare Control Hub per il provisioning automatico degli utenti con ID Entra, è necessario aggiungere Webex dalla raccolta di applicazioni di Azure all'elenco delle applicazioni gestite.

Se hai già integrato Control Hub con Entra ID per Single Sign-On (SSO), Webex è già stato aggiunto alle tue applicazioni aziendali e puoi saltare questa procedura.

| 1 |

Accedere al portale Azure su con https://portal.azure.com le credenziali dell'amministratore. |

| 2 |

Vai a Entra ID per la tua organizzazione. |

| 3 |

Andare ad Applicazioni aziendali, quindi fare clic su Aggiungi. |

| 4 |

Fare clic su Aggiungi un'applicazione dalla galleria. |

| 5 |

Nella casella di ricerca, digitare Cisco Webex . |

| 6 |

Nel riquadro dei risultati, selezionare Cisco Webex , quindi fare clic su Aggiungi per aggiungere l'applicazione.  Viene visualizzato un messaggio che indica che l'applicazione è stata aggiunta correttamente. |

| 7 |

Per accertarsi che l'applicazione Webex aggiunta per la sincronizzazione non sia visualizzata nel portale utenti, aprire la nuova applicazione, andare a Proprietà e impostare Visibile agli utenti? su No.  |

Questa procedura consente di scegliere gli utenti da sincronizzare con il cloud Webex.

Entra ID utilizza un concetto denominato "assegnazioni" per determinare quali utenti devono avere accesso alle app selezionate. Nel contesto del provisioning automatico degli utenti, solo gli utenti and/or i gruppi di utenti "assegnati" a un'applicazione in Entra ID vengono sincronizzati con Control Hub.

Utilizzare l'app Entra ID Wizard in Control Hub per sincronizzare sia gli utenti all'interno dei gruppi Entra ID sia i singoli oggetti di gruppo. Webex non riesce a sincronizzare singoli gruppi al di fuori dell'app Entra ID Wizard.

Se si sta configurando l'integrazione per la prima volta, si consiglia di assegnare un utente per il test, quindi aggiungere altri utenti e gruppi dopo un test eseguito correttamente.

| 1 |

Aprire l'applicazione Webex nel portale Entra ID, quindi andare a Utenti e gruppi. |

| 2 |

Fare clic su Add Assignment (Aggiungiassegnazione). |

| 3 |

Individuare gli utenti/gruppi da aggiungere all'applicazione:

|

| 4 |

Fare clic su Select (Seleziona), quindi fare clic su Assign(Assegna). Ripetere queste operazioni fino a quando non si dispone di tutti i gruppi e gli utenti che si desidera sincronizzare con Webex. |

Utilizzare questa procedura per impostare il provisioning da Entra ID e ottenere un token portatore per la propria organizzazione. Le operazioni descritte riguardano le impostazioni amministrative necessarie e consigliate.

Se la propria organizzazione applica che tutti gli utenti devono disporre di un dominio verificato, la sincronizzazione futura non consente la creazione di utenti per i domini non verificati. La maggior parte di Webex per organizzazioni governative richiedono domini verificati.

Operazioni preliminari

Ottenere l'ID organizzazione dalla vista del cliente in Control Hub. Fare clic sul nome dell'organizzazione in basso a sinistra, quindi copiare l'ID organizzazione in un file di testo. Tale valore è necessario quando si inserisce l'URL del tenant. Questo valore viene utilizzato come esempio in questo articolo: a35bfbc6-ccbd-4a17-a488-72gf46c5420c

| 1 |

Accedi al portale di Azuree poi vai a | ||||||

| 2 |

Scegliere Cisco Webex dall'elenco di applicazioni aziendali. | ||||||

| 3 |

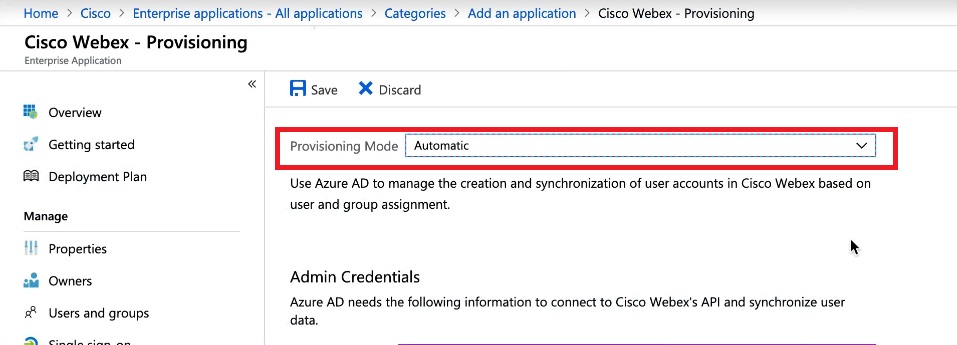

Andare a Provisioning, quindi cambiare la Modalità di provisioning in Automatica. L'app Webex include alcune mappature predefinite tra gli attributi utente ID Entra e gli attributi utente Webex. Questi attributi sono sufficienti per creare gli utenti, ma è possibile aggiungerne altri come descritto più avanti in questo articolo. | ||||||

| 4 |

Inserire l'URL tenant. La tabella seguente mostra l'URL dell'offerta Webex. Sostituisci

Ad esempio, l'URL del tenant può essere simile al seguente: | ||||||

| 5 |

Attenersi a questa procedura per ottenere il valore del token di risposta per il token segreto: | ||||||

| 6 |

Tornare al portale Azure e incollare il valore del token in Token segreto. | ||||||

| 7 |

Fare clic su Test connessione per assicurarsi che Entra ID riconosca l'organizzazione e il token. Un risultato corretto indica che le credenziali sono autorizzate a abilitare il provisioning utente. | ||||||

| 8 |

Inserire un messaggio e-mail di notifica e selezionare la casella per ricevere un messaggio e-mail in caso di errori di provisioning. | ||||||

| 9 |

Fare clic su Salva. |

Operazioni successive

Per informazioni su come apportare modifiche all'organizzazione sincronizzata, consultare l'articolo della guida Gestisci utenti ID Entra sincronizzati.

Seguire questa procedura per mappare ulteriori attributi utente dall'ID Entra a Webex o per modificare le mappature degli attributi utente esistenti.

La mappatura dell'ID Entra su Webex non sincronizza i dettagli di ogni singolo utente. Alcuni aspetti dei dati utente non sono sincronizzati:

-

Avatar

-

Sale

-

Attributi non elencati nella tabella seguente

Si consiglia di non modificare le mappature degli attributi predefinite se non diversamente necessario. Il valore che si associa come nome utente è particolarmente importante. Webex utilizza l'indirizzo e-mail dell'utente come nome utente. Per impostazione predefinita, viene mappato userPrincipalName (UPN) in Azure AD all'indirizzo e-mail (nome utente) in Control Hub.

Se userPrincipalName non esegue la mappatura all'indirizzo e-mail in Control Hub, gli utenti vengono predisposti in Control Hub come nuovi utenti anziché utenti esistenti corrispondenti. Se si desidera utilizzare un altro attributo utente di Azure in formato indirizzo e-mail anziché UPN, è necessario modificare il mapping predefinito in Entra ID da userPrincipalName all'attributo utente Entra ID appropriato.

Operazioni preliminari

Hai aggiunto e configurato l'app Cisco Webex al tuo ID Entra e hai testato la connessione.

È possibile modificare le mappature degli attributi utente prima o dopo aver avviato la sincronizzazione degli utenti.

| 1 |

Accedi al portale di Azuree poi vai a Applicazioni aziendali > Tutte le applicazioni. | ||||||||||||||||||||||||||||||||||||

| 2 |

Aprire l'Cisco Webex appalta. | ||||||||||||||||||||||||||||||||||||

| 3 |

Selezionare la pagina Provisioning, espandere la sezione Mappature e fare clic su Provisioning Azure Active Directory utenti. | ||||||||||||||||||||||||||||||||||||

| 4 |

Selezionare la casella di controllo Mostra opzioni avanzate, quindi fare clic su Modifica elenco attributi per CiscoWebEx.  | ||||||||||||||||||||||||||||||||||||

| 5 |

Selezionare gli attributi Webex da popolare dagli attributi utente ID Entra. Gli attributi e le mappature sono mostrati successivamente in questa procedura.  | ||||||||||||||||||||||||||||||||||||

| 6 |

Dopo aver selezionato gli attributi Webex, fare clic su Salva , quindi su Sì per confermare. Si apre la pagina Mappatura attributi, in cui è possibile mappare gli attributi utente ID Entra agli attributi utente Webex scelti. | ||||||||||||||||||||||||||||||||||||

| 7 |

Nella parte inferiore della pagina, fare clic su Add new mapping (Aggiungi nuovaassociazione). | ||||||||||||||||||||||||||||||||||||

| 8 |

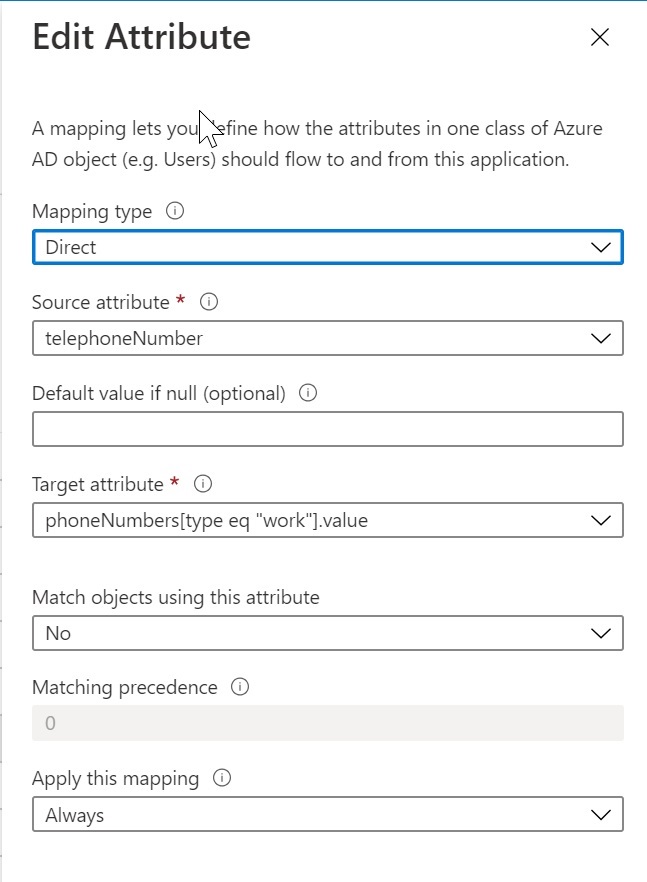

Scegliere Mappatura diretta. Selezionare l'attributo Source (attributo Azure) e l'attributo Target (attributo Webex) e fare clic su OK.

| ||||||||||||||||||||||||||||||||||||

| 9 |

Ripetere le due operazioni precedenti fino a quando non sono state aggiunte o modificate tutte le mappature necessarie, quindi fare clic su Salva e Sì per confermare le nuove mappature. Per ricominciare è possibile ripristinare le mappature predefinite. | ||||||||||||||||||||||||||||||||||||

Le mappature vengono eseguite e gli utenti Webex verranno creati o aggiornati alla successiva sincronizzazione.