- 首頁

- /

- 文章

將 Entra ID 使用者同步到 Control Hub

在此文章中

在此文章中 意見回饋?

意見回饋?您可以將 Webex 新增至 Microsoft Entra ID,然後將目錄中的使用者同步到 Control Hub 中管理的組織中。同步不需要內部部署基礎架構或連接器。每當在 Entra ID中的應用程式建立、更新或刪除使用者時,此 整合都會使您的使用者清單保持同步。

跨網域身分識別管理系統 (SCIM)

目錄中與 Control Hub 的使用者之間的整合會使用「跨網域身分識別管理系統 (SCIM)」API。SCIM 是一種開放式標準,用於自動化在身分網域與 IT 系統之間進行的使用者身分資訊交換作業。SCIM 旨在讓您更輕鬆地管理雲端型應用程式與服務中的使用者身分。SCIM 透過 REST 使用標準化 API。

Entra ID 不同步空值。如果您將屬性值設定為 Null,將不會在 Webex 中刪除它或用 Null 值修補它。如果此限制會影響您的使用者,請聯絡 Microsoft 以聯絡技術支援。

Entra ID 精靈應用程式

使用 Control Hub 中的 Entra ID Wizard App 簡化使用者和群組與 Webex 的同步。精靈應用程式可讓您輕鬆配置要同步的屬性、使用者和群組,並決定是否將使用者的頭像同步到 Webex。請參閱 在 Control Hub 中設定 Entra ID 精靈應用程式 以了解有關使用該嚮導的好處的詳細資訊。

在使用 Entra ID 配置 Control Hub 進行自動使用者設定之前,您需要將 Azure 應用程式庫中的 Webex 新增至託管應用程式清單。

如果 您已經將 Control Hub 與 Entra ID 整合以實現單一登入 (SSO),則 Webex 已新增至您的企業應用程式中,您可以跳過此流程。

| 1 |

使用您的管理員認證在 https://portal.azure.com Azure 入口網站登入。 |

| 2 |

前往您組織的 Entra ID 。 |

| 3 |

轉至企業應用程式,然後按一下新增。 |

| 4 |

按一下從資源庫新增應用程式。 |

| 5 |

在搜尋方塊中,輸入 Cisco Webex。 |

| 6 |

在結果窗格中,選取 Cisco Webex,然後按一下新增以新增應用程式。  這時會出現一則訊息,指出已成功新增應用程式。 |

| 7 |

若要確保您為同步新增的 Webex 應用程式未顯示在使用者入口網站中,請開啟新應用程式,轉至內容,然後將使用者可見?設定為否。  |

此程序允許您選擇使用者來同步至 Webex 雲端。

Entra ID 使用稱為「分配」的概念來確定哪些使用者應該獲得所選應用程式的存取權限。在自動用戶配置的背景下,只有用戶 and/or 在 Entra ID 中「指派」到應用程式的使用者群組將同步到 Control Hub。

如果您是第一次設定整合,我們建議您指定一個使用者進行測驗,然後在測驗成功後新增其他使用者和群組。

| 1 |

在 Entra ID 入口網站中開啟 Webex 應用程序,然後前往 使用者和群組。 |

| 2 |

按一下新增指定項。 |

| 3 |

尋找要新增至應用程式的使用者/群組:

|

| 4 |

按一下選取,然後按一下指定。 重複這些步驟,直到將所有需要的群組和使用者同步到 Webex。 |

使用此程序從 Entra ID 設定配置並為您的組織取得承載令牌。這些步驟涵蓋必要和建議的管理設定。

如果您的組織強制所有使用者都必須具有已驗證的網域,則未來同步不允許為未經驗證的網域建立使用者。大多數政府組織的 Webex 需要經過驗證的網域。

在開始之前

從 Control Hub 的客戶視圖中取得組織 ID。按一下左下角的組織名稱,然後將組織 ID 複製到 文字檔。當您輸入租使用者 URL 時需要此值。我們將此值用作此文章中的範例: a35bfbc6-ccbd-4a17-a488-72gf46c5420c

| 1 |

登入 Azure 入口 網站然後前往 | ||||||

| 2 |

從企業應用程式清單中選擇 Cisco Webex。 | ||||||

| 3 |

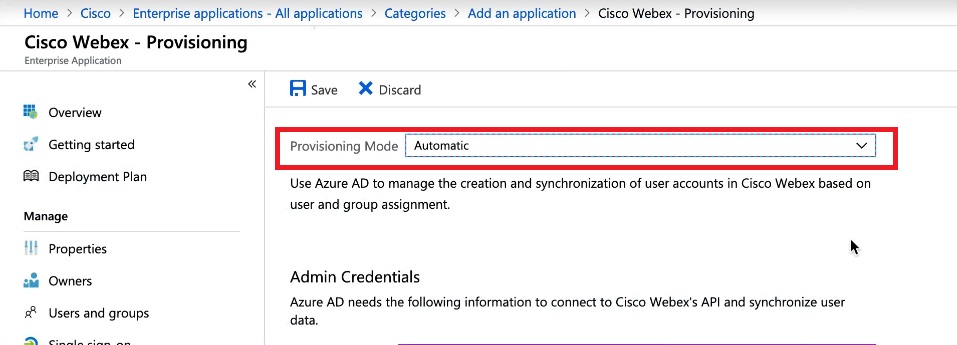

轉至佈建,然後將佈建模式變更成自動。 Webex 應用程式包含 Entra ID 使用者屬性和 Webex 使用者屬性之間的一些預設對應。這些屬性足以用來建立使用者,但是您可以新增更多屬性,如本文稍後所述。 | ||||||

| 4 |

輸入租戶 URL。 下表顯示您的 Webex 供應項目的 URL。將

例如,您的租戶 URL 可能如下所示: | ||||||

| 5 |

遵循下列步驟以為秘密權杖取得持有人權杖值: | ||||||

| 6 |

回到 Azure 入口網站並將權杖值貼至秘密權杖。 | ||||||

| 7 |

按一下 測試連線 以確保Entra ID識別組織和令牌。 若結果成功,則表明認證已獲授權來啟用使用者佈建。 | ||||||

| 8 |

輸入通知電子郵件,並勾選當發生佈建錯誤時獲取電子郵件的方塊。 | ||||||

| 9 |

按一下儲存。 |

下一步

有關對同步組織進行更改的信息,請參閱 管理同步 Entra ID 使用者 說明文章。

請依照下列步驟將其他使用者屬性從 Entra ID 對應到 Webex,或變更現有的使用者屬性對應。

Entra ID 到 Webex 的對應不會同步每個使用者的詳細資料。使用者資料的某些方面不同步:

-

頭像

-

會議室

-

未列于下表中的屬性

除非絕對必要,建議您不要變更預設屬性對映。您對映為使用者名稱的值尤其重要。Webex 會使用使用者的電子郵件地址做為使用者名稱。依預設,我們會將 Azure AD 中 userPrincipalName (UPN) 對映到 Control Hub 中電子郵件地址 (username)。

如果 userPrincipalName 未對映至 Control Hub 中的電子郵件,則使用者會做為新使用者佈建到 Control Hub,而不是對映現有使用者。如果您想使用電子郵件地址格式而不是 UPN 的另一個 Azure 使用者屬性,則必須將 Entra ID 中的預設對映從 userPrincipalName 變更為對應的 Entra ID 使用者屬性。

在開始之前

您已將 Cisco Webex 應用程式新增並設定到您的 Entra ID,並測試了連線。

您可以在開始同步使用者之前或之後修改使用者屬性對映。

| 1 |

登入 Azure 入口網站 ,然後前往 企業應用程式 > 所有應用程式。 | ||||||||||||||||||||||||||||||||||||

| 2 |

開啟 Cisco Webex 應用程式。 | ||||||||||||||||||||||||||||||||||||

| 3 |

選取佈建頁面、展開對映區段,然後按一下佈建 Azure Active Directory 使用者。 | ||||||||||||||||||||||||||||||||||||

| 4 |

勾選顯示進階選項勾選方塊,然後按一下編輯 Cisco Webex 的屬性清單。  | ||||||||||||||||||||||||||||||||||||

| 5 |

從 Entra ID 使用者屬性中選擇要填入的 Webex 屬性。這些屬性和對映稍後會顯示在此程序中。  | ||||||||||||||||||||||||||||||||||||

| 6 |

選取 Webex 屬性後,按一下儲存,然後按一下是以確認。 「屬性對應」頁面打開,因此您可以將 Entra ID 使用者屬性對應到您選擇的 Webex 使用者屬性。 | ||||||||||||||||||||||||||||||||||||

| 7 |

在頁面底部附近,按一下新增對映。 | ||||||||||||||||||||||||||||||||||||

| 8 |

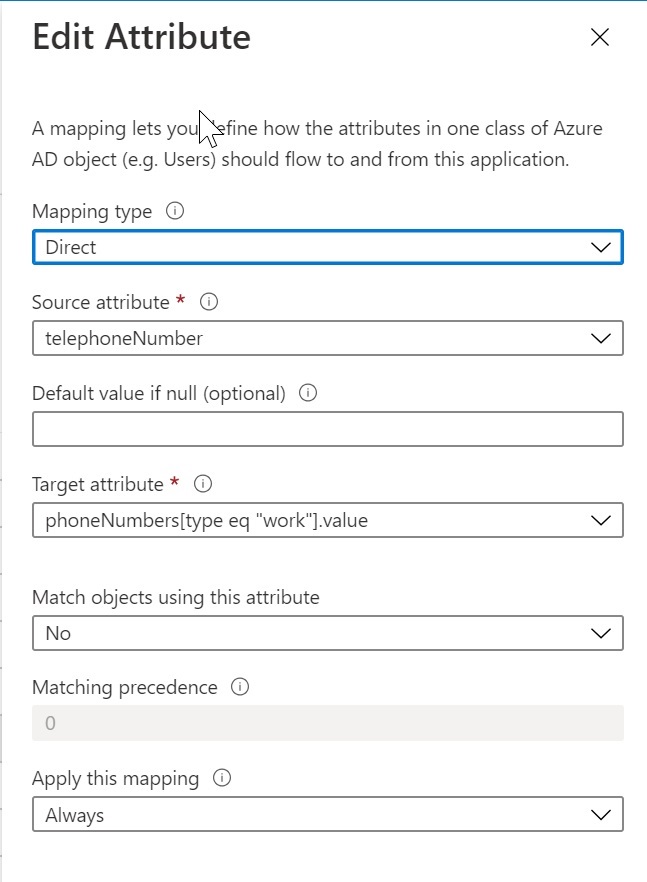

選擇直接對映。選取來源屬性(Azure 屬性)和目標屬性(Webex 屬性),然後按一下確定。

| ||||||||||||||||||||||||||||||||||||

| 9 |

重複先前的兩個步驟,直到您新增或修改了您需要的所有對映,然後按一下儲存和是以確認您的新對映。 如果您想要重新開始,則可以還原預設對映。 | ||||||||||||||||||||||||||||||||||||

對映完成後,將在下一次同步時建立或更新 Webex 使用者。